Consejos de mejores prácticas para una mejor seguridad del sitio de SharePoint

Mar 24, 2023

Microsoft SharePoint is one of the most popular platforms for collaboration and content sharing within internal teams and even with external users. Therefore, ensuring SharePoint security is vital to helping your company avoid costly data breaches and business disruptions. This article details the key best practices for protecting your SharePoint sites, whether you are using on-prem SharePoint Server or SharePoint Online version.

Contenido relacionado seleccionado:

Utilice grupos para gestionar los permisos de usuario.

La mejor práctica para otorgar acceso a cualquier recurso de TI es que los administradores no asignen permisos directamente a un usuario, sino que asignen permisos a grupos y otorguen a cada usuario la membresía en los grupos apropiados. Este enfoque simplifica la provisión, reprovisión y desprovisión y ayuda a asegurar que los niveles de permiso estén alineados con el principio de privilegio mínimo. En el caso de SharePoint, puedes asignar permisos a un grupo de sitio de SharePoint o a un grupo de seguridad de Active Directory.

Un grupo que deberías evitar es el infame grupo “Todos” — incluye a todos los usuarios actuales de la red, incluidos invitados y usuarios de otros dominios, y su membresía no puede ser modificada.

Dependiendo de la plataforma SharePoint que esté utilizando, hay grupos adicionales que se deben evitar porque incluyen un gran conjunto de usuarios:

SharePoint Server:

- NT AUTHORITY\Authenticated Users — Incluye todas las cuentas de usuario de AD de todos los dominios en el bosque y por lo tanto no se pueden gestionar a nivel de dominio.

- DOMAIN\Domain Users — Incluye todas las cuentas de usuario en el dominio.

SharePoint Online:

- Todos excepto los usuarios externos — Incluye todas las cuentas de usuario internas de su organización.

Contenido relacionado seleccionado:

Minimice el uso de permisos a nivel de elemento.

De manera similar, debería preferir asignar permisos a contenedores de nivel superior como bibliotecas o carpetas en lugar de a archivos específicos u otros elementos. Los permisos a nivel de elemento a menudo resultan en herencia rota y podrían ser pasados por alto en revisiones de permisos, poniendo en riesgo la seguridad de SharePoint. Además, los permisos a nivel de elemento pueden ralentizar el motor de búsqueda, afectando la experiencia del usuario. Características de Microsoft 365 como Information Rights Management (IRM) pueden reducir la necesidad de permisos a nivel de elemento.

Utilice colecciones de sitios separadas para la compartición externa.

Una buena manera de evitar que los usuarios compartan contenido sensible con usuarios externos por error es aislar todos los sitios que permiten compartir con externos en una sola colección de sitios. De esta forma, puedes controlar más fácilmente qué se puede y qué no se puede compartir externamente, y también rastrear la actividad de compartir con externos para saber exactamente qué se ha compartido y a qué partes externas se les ha dado acceso.

Controle el uso compartido anónimo.

Desactive la compartición anónima si es posible.

También es prudente prohibir la compartición de contenido mediante anonymous links (también llamados Anyone links). Estos enlaces permiten que cualquiera que tenga el enlace pueda ver e incluso editar el contenido — sin necesidad de autenticación.

Si permite compartir de forma anónima, reduzca su riesgo.

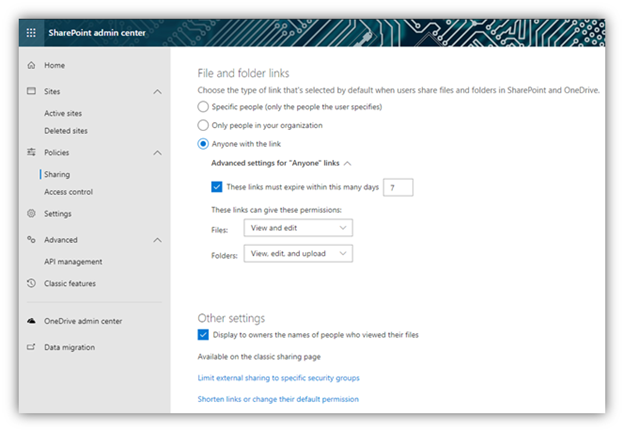

Si decide que no quiere eliminar por completo el uso de enlaces anónimos, aún puede reducir el riesgo de que los usuarios los utilicen sin querer gestionándolos cuidadosamente.

Primero, cambie la configuración del enlace predeterminado de Anyone a un enlace que funcione solo para usuarios dentro de su organización. De esa manera, cualquiera que quiera compartir contenido con personas no autenticadas tendrá que seleccionar explícitamente la opción Anyone.

Además, puede aplicar configuraciones que controlan el tipo de acceso permitido a través del enlace y especificar una fecha de caducidad. Para especificar estas configuraciones, abra el centro de administración de SharePoint y en la sección de Políticas, haga clic en

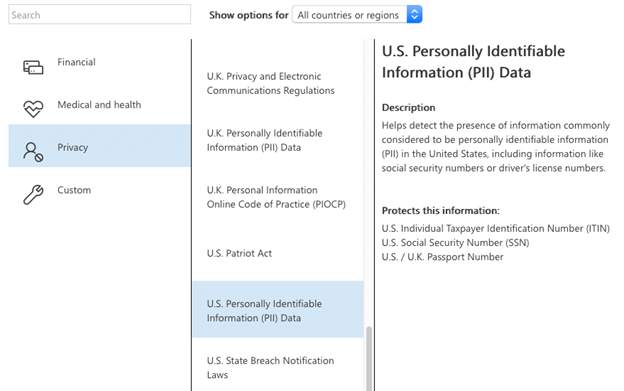

Clasifique los datos que almacena en SharePoint.

Most organizations understand the need to classify their data so they can control the use of sensitive and confidential content in accordance with internal security policies and industry or government mandates. Data loss prevention (DLP) technology can identify sensitive data and then block or allow access to it according to your policies. DLP is integrated into all Microsoft 365 services; in particular, SharePoint enables you to inspect the content, metadata and location of data and then apply security policies you have created to protect it, as shown below. To identify and secure sensitive content in your on-premises SharePoint, you’ll need a third-party data classification solution.

Monitoree SharePoint para cambios y eventos de acceso.

SharePoint es un entorno altamente dinámico, por lo que no puedes simplemente configurarlo y luego olvidarte de él. En cambio, es crítico auditar la actividad en SharePoint, incluyendo cambios en los servicios, hardware del servidor, hardware virtual y configuraciones de seguridad, para que puedas detectar rápidamente problemas que podrían conducir a violaciones y a la interrupción del negocio. Para asegurar la mejor detección de amenazas, investigación y respuesta, deberías complementar las características integradas con una sólida herramienta de terceros para el monitoreo de SharePoint.

Revise periódicamente los derechos de acceso.

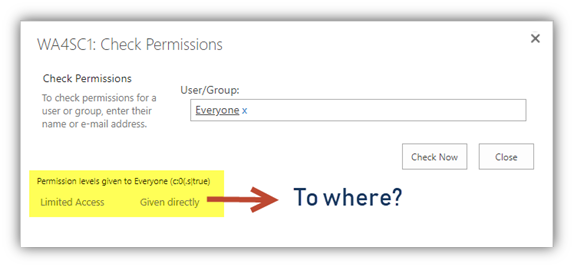

Otro paso vital en el mantenimiento de la seguridad de SharePoint es revisar regularmente los derechos de acceso a su contenido, especialmente los derechos otorgados a los grandes grupos detallados anteriormente.

Si está utilizando SharePoint Server, puede verificar manualmente el nivel de permisos otorgado a un grupo, como se muestra a continuación:

Sin embargo, esto no le dirá a qué recursos de TI tiene acceso el grupo. Para averiguarlo, debe revisar cada biblioteca, lista y archivo individualmente, un proceso tedioso que es extremadamente propenso a errores humanos y que los ocupados equipos de TI rara vez tienen tiempo para realizar.

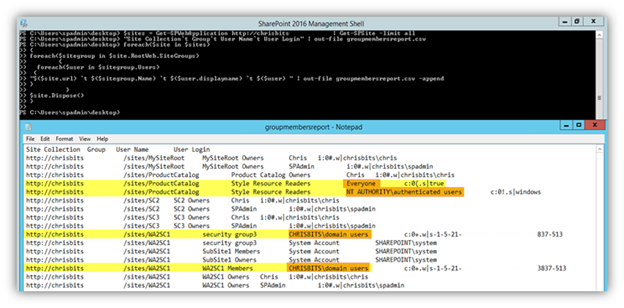

Para automatizar el proceso, puede utilizar scripts de PowerShell de sitios como http://sharepointchips.com. Por ejemplo, el script que se muestra a continuación proporcionará una lista completa de todos los usuarios y grupos para una colección de sitios dada:

$sites = Get-SPWebApplication http://WebApplicationURL | Get-SPSite -limit all

"Site Collection`t Group`t User Name`t User Login" | out-file groupmembersreport.csv

foreach($site in $sites)

{

foreach($sitegroup in $site.RootWeb.SiteGroups)

{

foreach($user in $sitegroup.Users)

{

"$($site.url) `t $($sitegroup.Name) `t $($user.displayname) `t $($user) " | out-file groupmembersreport.csv -append

}

}

$site.Dispose()

}

La salida se exporta a un archivo CSV en el directorio desde el cual se ejecutó el comando. El informe de muestra a continuación resalta algunos grupos de acceso abierto que podrías descubrir que tienen acceso a tu colección de sitios:

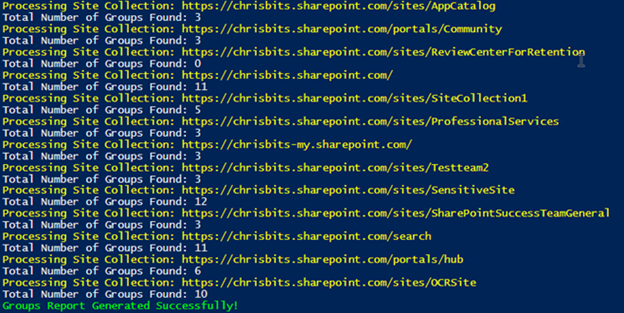

También puede ejecutar scripts de PowerShell para SharePoint Online, como el script a continuación de http://www.sharepointdiary.com:

#Admin Center & Site collection URL, replace admin-URL and path to a location where the CSV report can be written to.

$AdminCenterURL = "https://HOSTNAME-admin.sharepoint.com"

$CSVPath = "C:\Users\UserName\Documents\GroupReport.csv"

#Connect to SharePoint Online

Connect-SPOService -url $AdminCenterURL -Credential (Get-Credential)

$GroupsData = @()

#Get all Site collections

Get-SPOSite -Limit ALL | ForEach-Object {

Write-Host -f Yellow "Processing Site Collection:"$_.URL

#Get all Site Groups

$SiteGroups = Get-SPOSiteGroup -Site $_.URL

Write-host "Total Number of Groups Found:"$SiteGroups.Count

ForEach($Group in $SiteGroups)

{

$GroupsData += New-Object PSObject -Property @{

'Site URL' = $_.URL

'Group Name' = $Group.Title

'Permissions' = $Group.Roles -join ","

'Users' = $Group.Users -join ","

}

}

}

#Export the data to CSV

$GroupsData | Export-Csv $CSVPath -NoTypeInformation

Write-host -f Green "Groups Report Generated Successfully!"

Cómo puede ayudar Netwrix

Netwrix StealthAUDIT for SharePoint ofrece las robustas características de seguridad de SharePoint necesarias para prevenir la violación de datos, evitar interrupciones del negocio y cumplir con los requisitos de conformidad modernos. Proporciona total visibilidad de SharePoint permissions en todos los niveles, tanto en SharePoint local como en SharePoint Online.

Compartir en

Aprende más

Acerca del autor

Farrah Gamboa

Sr. Director de Gestión de Producto

Directora Senior de Product Management en Netwrix. Farrah es responsable de construir y entregar la hoja de ruta de los productos y soluciones de Netwrix relacionados con Data Security y Audit & Compliance. Farrah tiene más de 10 años de experiencia trabajando con soluciones de seguridad de datos a escala empresarial, uniéndose a Netwrix desde Stealthbits Technologies donde se desempeñó como Technical Product Manager y QC Manager. Farrah tiene un BS en Ingeniería Industrial de la Universidad de Rutgers.

Aprende más sobre este tema

Identidades no humanas (NHIs) explicadas y cómo asegurarlas

12 Riesgos Críticos de Seguridad de Shadow AI que Su Organización Necesita Monitorear en 2026

Mercado de soluciones de Privileged Access Management: guía 2026

Los próximos cinco minutos de cumplimiento: construyendo seguridad de datos basada en la identidad a través de APAC

Leyes de Privacidad de Datos por Estado: Diferentes Enfoques para la Protección de la Privacidad