¿Qué es el Kerberos PAC?

Jan 10, 2023

El Privileged Attribute Certificate (PAC) es una extensión de los tickets de servicio Kerberos que contiene información sobre el usuario autenticador y sus privilegios. Un controlador de dominio añade la información del PAC a los tickets de Kerberos cuando un usuario se autentica en un dominio de Active Directory (AD). Cuando los servicios de ticket de Kerberos se utilizan para autenticarse en otros sistemas, pueden recuperar el PAC del ticket de un usuario para determinar su nivel de privilegios sin tener que consultar al controlador de dominio.

Contenido relacionado seleccionado:

Esta guía detalla varios ataques que involucran el PAC de Kerberos, las limitaciones de la validación del PAC para defenderse contra ellos y cómo las soluciones de Netwrix pueden ayudar. También responde a preguntas frecuentes sobre el PAC de Kerberos.

Ataques que explotan el PAC de Kerberos

Debido a que los PACs contienen información muy valiosa, son el objetivo de múltiples técnicas de ataque a Windows AD. Aquí están algunas de las principales.

Ataques de Escalación de Privilegios (CVE-2014-6324)

El PAC se convirtió en un objetivo para los ataques de elevación de privilegios de AD cuando una vulnerabilidad en el algoritmo de validación de PAC en la versión de Windows Server 2012 R2 y anteriores fue divulgada públicamente en 2014. Esta vulnerabilidad permite a los atacantes falsificar un PAC para cualquier cuenta de usuario que hayan comprometido y efectivamente convertir a ese usuario en un Administrador de Dominio.

El equipo de ciberseguridad de Windows abordó rápidamente CVE-2014-6324 al lanzar la actualización MS14-068.

Para obtener información completa sobre la vulnerabilidad y el parche, lea la publicación de Microsoft. Este ataque también se cubrió en detalle en Black Hat 2015 y en Adsecurity.org.

Para probar esta vulnerabilidad, puedes usar el Python Kerberos Exploitation Kit (PyKEK) o Kekeo.

Golden and Silver Tickets

Los Golden Tickets y Silver Tickets también permiten a los atacantes aprovechar PACs falsificados en un ataque de Active Directory.

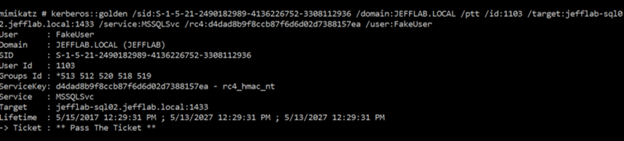

Un Golden Ticket es un ticket otorgante de tickets (TGT) de Kerberos falsificado creado a través de una clave KDC robada. Permite a los atacantes crear un TGT de Kerberos válido para cualquier usuario en el dominio y manipular el PAC de ese usuario para obtener privilegios adicionales. Los Golden Tickets son útiles para evitar la detección porque los adversarios pueden usar cuentas aparentemente inocuas para realizar actividades privilegiadas.

De manera similar, los Silver Tickets permiten a los atacantes falsificar PACs de Active Directory para los tickets del servicio de concesión de tickets (TGS). Sin embargo, a diferencia de los Golden Tickets, los Silver Tickets otorgan a los atacantes derechos solo para un servicio específico en un host específico. Los tickets TGS están cifrados con el hash de la contraseña del servicio, por lo que si un actor de amenazas roba el hash de un servicio, pueden crear tickets TGS para ese servicio.

A veces las cuentas de servicio tienen derechos limitados. Un buen ejemplo es una cuenta de servicio SQL que no tiene derechos a nivel de sistema para las bases de datos alojadas en ese servidor SQL. Sin embargo, estas cuentas no están seguras ya que los atacantes pueden usar Silver Tickets para falsificar PACs y otorgar privilegios adicionales a una cuenta de servicio con derechos limitados y luego comprometer completamente su objetivo.

Como puede ver a continuación, los Golden y Silver Tickets otorgan a los usuarios membresía en grupos privilegiados utilizando RIDs como el 512 (Domain Admins) y el 519 (Enterprise Admins).

Validación de PAC

¿Cómo se puede implementar seguridad en torno a PACs falsificados?La validación de PAC puede ayudar, aunque no es una solución perfecta.

La validación de PAC se controla mediante la clave de registro ValidateKdcPacSignature, que se encuentra en HKLMSYSTEMCurrentControlSetControlLsaKerberosParameters. Establecer esta clave en 0 desactivará la validación de PAC.

When PAC validation is enabled on a Windows system, the PAC of a user authenticating to that system will be checked against Active Directory to ensure its validity — but only when certain criteria are met.

Específicamente, como Microsoft explica:

Windows OS envía los mensajes de validación PAC al servicio NetLogon del DC cuando el servicio no tiene el privilegio TCB y no es un servicio del Gestor de Control de Servicios (SCM). El proceso del Servicio Subsistema de Autoridad de Seguridad Local (LSASS) enviará mensajes de validación PAC al DC cuando el cliente LSA (el servidor de aplicaciones) no se está ejecutando en el contexto del sistema local, servicio de red o servicio local; o no tiene el privilegio SeTCB (Actuar como parte del sistema operativo).

En otras palabras, la validación PAC no impide que los atacantes utilicen Silver y Golden Tickets. En mis pruebas, independientemente de la validación PAC, pude aprovechar Silver y Golden Tickets contra un sistema objetivo.

Explorando un User PAC

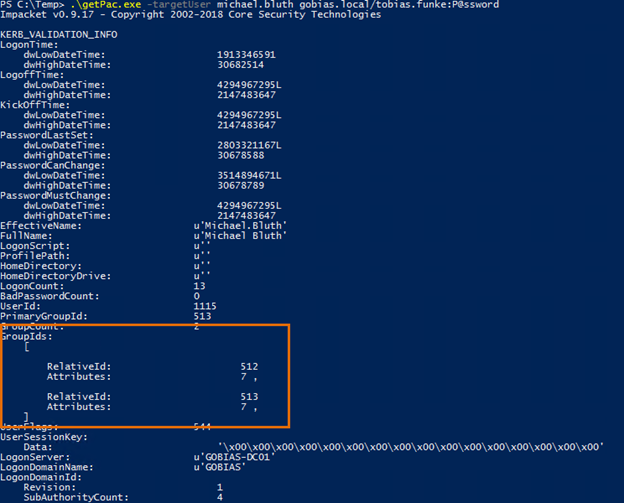

Si está interesado en examinar un PAC para un usuario, Impacket, que viene con un script getPAC.py, es una excelente manera de comenzar.

Para probar esto en Windows, deberías echar un vistazo a CommandoVM. Esta herramienta empaqueta el script getPAC.py (y muchos otros) como archivos ejecutables para que no tengas que preocuparte por las dependencias de Python.

Con el script getPAC.py, puedes dirigirte a cualquier usuario sin privilegios especiales y obtener sus configuraciones e información de PAC:

Como puede ver, el script devuelve mucho más que la membresía de grupo. Para aprender más sobre estos resultados, las claves de información de grupo y la membresía de grupo de Kerberos, consulte la documentación de Microsoft sobre la estructura de datos del Privilege Attribute Certificate.

Cómo Netwrix puede ayudar

La validación del cliente PAC y scripts como getPAC.py pueden proteger a sus usuarios y datos de accesos no autorizados. Desafortunadamente, no ofrecen suficiente protección, especialmente si los actores de amenazas utilizan Golden y Silver Tickets para falsificar ataques PAC.

Ahí es donde entra la solución de seguridad de Active Directory de Netwrix. Integral, fácil de usar y segura, esta herramienta de detección de amenazas puede ayudarte a:

- Detecte y remedie riesgos de seguridad a través de evaluaciones de seguridad.

- Habilite políticas de password fuertes y proteja las credenciales de amenazas avanzadas.

- Reemplace las cuentas privilegiadas permanentes con acceso justo a tiempo, justo lo necesario.

- Detecte amenazas sofisticadas a tiempo para prevenir violaciones.

- Verifique, establezca y fortalezca los protocolos de seguridad.

- Genere los informes de seguridad necesarios para las auditorías de cumplimiento.

- Automatice las respuestas a las amenazas esperadas.

- Revierta eliminaciones y cambios no deseados en Active Directory.

- Agilice la recuperación completa del dominio para garantizar la continuidad.

FAQ

¿Qué es el PAC en Kerberos?

El Privileged Attribute Certificate (PAC) es parte de un ticket de Kerberos. Contiene información sobre los privilegios del usuario y se utiliza cada vez que se autentican en an Active Directory domain.

¿Qué es la validación PAC?

Si se activa en un sistema Windows, la validación PAC comprobará la validez del PAC de un usuario que se autentica comparándolo con Active Directory. Desafortunadamente, activar la validación PAC no prevendrá los ataques de Golden Ticket y Silver Ticket.

Compartir en

Aprende más

Acerca del autor

Joe Dibley

Investigador de seguridad

Investigador de seguridad en Netwrix y miembro del Equipo de Investigación de Seguridad de Netwrix. Joe es un experto en Active Directory, Windows y una amplia variedad de plataformas y tecnologías de software empresarial, Joe investiga nuevos riesgos de seguridad, técnicas de ataque complejas y las mitigaciones y detecciones asociadas.

Aprende más sobre este tema

Leyes de Privacidad de Datos por Estado: Diferentes Enfoques para la Protección de la Privacidad

Ejemplo de Análisis de Riesgos: Cómo Evaluar los Riesgos

El Triángulo de la CIA y su Aplicación en el Mundo Real

¿Qué es la gestión de registros electrónicos?

Análisis Cuantitativo de Riesgo: Expectativa de Pérdida Anual