Attaque AS-REP Roasting - Fonctionnement et stratégies de défense

Le AS-REP Roasting est une technique de collecte d'identifiants basée sur Kerberos qui cible les comptes configurés sans pré-authentification Kerberos. Un attaquant peut demander un AS-REP pour un tel compte, recevoir des données chiffrées avec la clé à long terme du compte, et craquer ce blob chiffré hors ligne pour récupérer le mot de passe en clair. Étant donné que l'attaque utilise des flux Kerberos standards et le craquage hors ligne, elle est discrète et efficace contre les mots de passe faibles ou statiques.

Attribut | Détails |

|---|---|

|

Type d'attaque |

AS-REP Roasting (extraction de justificatifs d'identité Kerberos) |

|

Niveau d'impact |

High |

|

Vecteur d'attaque principal |

Comptes avec l'option « Ne pas exiger la pré-authentification Kerberos » activée ; énumération LDAP ; accès réseau au KDC |

|

Motivation |

Vol de justificatifs d'identité, mouvement latéral, escalade de privilèges, persistance |

|

Méthodes de prévention courantes |

Appliquez la pré-authentification Kerberos, des mots de passe forts/longs, désactivez les comptes hérités, surveillez l'activité Kerberos, MFA, renforcement des comptes |

Facteur de risque | Niveau |

|---|---|

|

Dommages potentiels |

Élevé — des identifiants compromis peuvent permettre des déplacements latéraux et une escalade des privilèges |

|

Facilité d'exécution |

Moyen — nécessite l'énumération des comptes cibles et des ressources de craquage hors ligne |

|

Probabilité |

De moyen à élevé dans des environnements avec des lacunes d'ancienneté/de configuration |

Qu'est-ce que le AS-REP Roasting ?

Kerberos nécessite normalement une pré-authentification : le client doit prouver son identité auprès du Centre de Distribution des Clés (KDC) avant que le KDC n'émette un Ticket Granting Ticket (TGT). Si un compte est configuré pour ignorer la pré-authentification (le paramètre « Ne pas exiger de pré-authentification Kerberos »), un attaquant peut envoyer une requête AS-REQ pour ce compte et le KDC retournera une réponse AS-REP contenant des données chiffrées avec la clé à long terme du compte (dérivée de son mot de passe). L'attaquant extrait ce blob chiffré et effectue un craquage de mot de passe hors ligne contre celui-ci — si le mot de passe est faible, l'attaquant le récupère et peut alors s'authentifier en tant que le compte. Cette technique est connue sous le nom de AS-REP Roasting.

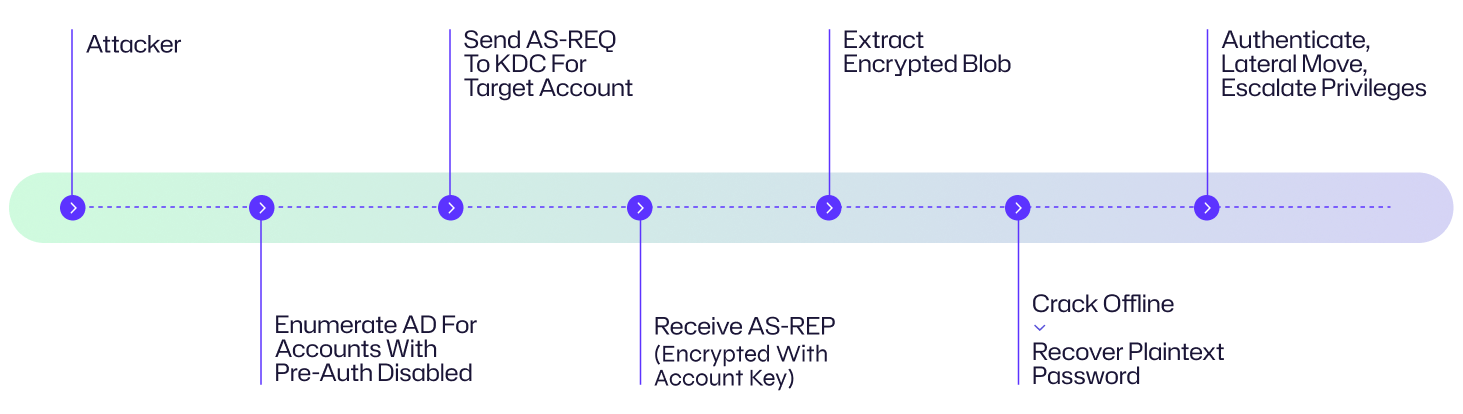

Comment fonctionne le AS-REP Roasting ?

Voici une décomposition étape par étape d'une attaque typique de AS-REP Roasting.

1. Reconnaissance — trouver des comptes sans pré-authentification

Les attaquants énumèrent les comptes d'annuaire pour trouver des utilisateurs ou des principaux de service avec la pré-authentification Kerberos désactivée ("Ne pas exiger la pré-authentification Kerberos"). Ce sont souvent des comptes de service hérités, des comptes d'ordinateur ou des comptes d'utilisateur mal configurés. L'énumération est effectuée via des requêtes LDAP/AD ou des outils de reconnaissance.

2. Demandez AS-REP pour les comptes cibles

Pour chaque compte découvert, l'attaquant envoie une requête AS-REQ au KDC du domaine pour ce nom d'utilisateur. Comme la pré-authentification est désactivée, le KDC renvoie une réponse AS-REP contenant des données chiffrées avec la clé dérivée du mot de passe du compte.

3. Extrayez le blob chiffré

L'attaquant extrait la partie chiffrée de la réponse AS-REP (l'horodatage chiffré ou la partie chiffrée du ticket) et la formate pour le craquage hors ligne.

4. Craquer la clé hors ligne

À l'aide d'outils de craquage de mot de passe hors ligne (accélérés par GPU ou craquage distribué), l'attaquant tente de récupérer le mot de passe par force brute, dictionnaires ou listes de candidats ciblées. Les mots de passe faibles ou statiques sont vulnérables.

5. Utilisez les identifiants récupérés pour le mouvement latéral & la persistance

Une fois le mot de passe récupéré, l'attaquant peut s'authentifier avec ce compte, se déplacer latéralement, accéder à des services ou augmenter ses privilèges. Les comptes de service et de machine ont souvent un accès étendu, ce qui augmente l'impact.

✱ Variante : Ciblage des principaux de machine/service et des comptes à longue durée

Le AS-REP Roasting vise souvent des comptes non interactifs (principaux de service, comptes d'ordinateurs) qui ont été configurés sans pré-authentification pour la compatibilité. Ces comptes ont souvent des mots de passe longs, statiques et un large accès, ce qui en fait des cibles de grande valeur.

Diagramme de flux d'attaque

Exemple : Perspective de l'organisation

Un attaquant scanne l'AD de Contoso et trouve plusieurs comptes de service de sauvegarde obsolètes marqués "sans pré-authentification" pour la compatibilité avec un ancien appareil. L'attaquant demande des AS-REPs pour ces comptes, extrait les réponses chiffrées et craque un mot de passe faible hors ligne. En utilisant les informations d'identification récupérées, l'attaquant accède aux partages de sauvegarde et aux ressources du domaine, puis escalade davantage en exploitant des appartenances à des groupes mal configurées

Exemples et modèles du monde réel

Cas | Impact |

|---|---|

|

Comptes de service/sauvegarde hérités |

Les attaquants récoltent des identifiants à partir de comptes de service configurés sans pré-authentification, permettant l'accès aux données et le mouvement latéral. |

|

Analyse automatisée dans les tests d'intrusion |

Les équipes rouges incluent souvent des vérifications AS-REP pour identifier l'exposition héritée et les risques de mots de passe faibles. |

Conséquences du AS-REP Roasting

Le Roasting AS-REP peut avoir des impacts étendus si le compte compromis dispose d'un accès privilégié ou d'un accès à des données sensibles.

Conséquences financières

La compromission des comptes de service peut entraîner le vol de propriété intellectuelle, de données clients ou de registres financiers, pouvant déclencher des amendes, des coûts de remédiation ou des demandes de rançon.

Perturbation opérationnelle

Un attaquant utilisant des identifiants de service peut accéder aux sauvegardes, modifier les tâches planifiées ou perturber les services critiques, entraînant des interruptions et des coûts de récupération.

Dommages à la réputation

La divulgation publique d'un compromis de domaine — surtout si les données des clients ou la disponibilité sont affectées — nuit à la confiance et peut entraver les partenariats.

Impact juridique et réglementaire

L'exposition de données réglementées peut déclencher des enquêtes et des amendes liées au GDPR, HIPAA, PCI ou d'autres réglementations de conformité.

Domaine d'impact | Description |

|---|---|

|

Financier |

Vol de données, fraude, extorsion, coûts de remédiation |

|

Opérationnel |

Pannes de service, altération des sauvegardes, charge de travail de récupération |

|

Réputationnelle |

Érosion de la confiance des clients/partenaires |

|

Juridique |

Pénalités réglementaires, notifications de violation |

Cibles courantes : Qui est à risque ?

Comptes avec pré-authentification désactivée

Comptes de service hérités, comptes de compatibilité pour anciens appareils

Principaux de service non interactifs

Mots de passe statiques et informations d'identification à longue durée de vie

Comptes avec des mots de passe faibles ou non renouvelés

Risque élevé de piratage

De grands domaines avec une mauvaise hygiène des comptes

De nombreux systèmes hérités et mauvaises configurations

Évaluation des risques

Facteur de risque | Niveau |

|---|---|

|

Dommages potentiels |

Élevé — les identifiants peuvent permettre le pivotement de domaine et l'exfiltration de données. |

|

Facilité d'exécution |

Moyen — nécessite une énumération AD et des ressources de craquage hors ligne. |

|

Probabilité |

De moyenne à élevée — de nombreuses entreprises conservent des comptes hérités/de compatibilité. |

Comment prévenir le AS-REP Roasting

La prévention est un concept simple en théorie, mais nécessite une hygiène constante des comptes et des contrôles de configuration.

Appliquez la pré-authentification Kerberos

Activez la pré-authentification Kerberos pour tous les comptes sauf si cela est absolument nécessaire pour des fonctionnalités héritées. Minimisez et justifiez tout compte configuré pour ignorer la pré-authentification.

Renforcez les mots de passe des comptes et leur cycle de vie

Utilisez des mots de passe longs et générés aléatoirement pour les comptes de service et de machine, faites tourner les mots de passe régulièrement (gMSAs si possible) et évitez de stocker des secrets en clair.

Remplacez les modèles hérités

Migrez les applications héritées pour prendre en charge l'authentification moderne ou utilisez des comptes de service dédiés, isolés, avec un accès restreint et une rotation fréquente. Préférez la délégation contrainte Kerberos lorsque cela est applicable.

Appliquez le principe du moindre privilège & la segmentation

Limitez les privilèges des comptes de service et isolez les systèmes hérités via la segmentation réseau.

Utilisez l'authentification multifacteur (MFA) et l'accès conditionnel

Exigez l'authentification multifacteur et l'accès conditionnel pour les flux de travail administratifs interactifs. Notez que AS-REP cible les comptes non interactifs, donc l'authentification multifacteur fait partie d'une stratégie de défense en profondeur plutôt qu'une atténuation directe pour tous les cas.

Comment Netwrix aide à se défendre contre le AS-REP Roasting

Netwrix Identity Threat Detection & Response (ITDR) renforce vos défenses en surveillant en continu Active Directory et Microsoft Entra ID pour les configurations de compte risquées, y compris celles vulnérables à l'AS-REP Roasting. Avec des alertes en temps réel sur les activités suspectes de Kerberos, la reconnaissance LDAP ou les tentatives d'authentification anormales, ITDR permet aux équipes de sécurité d'agir avant que les attaquants ne puissent craquer les identifiants des comptes de service. En combinant la détection proactive avec des workflows de réponse automatisés, Netwrix aide les organisations à minimiser les opportunités de mouvement latéral et à fermer les failles d'identité que les adversaires exploitent.

Stratégies de détection, d'atténuation et de réponse

Détection

- Surveillez les requêtes AD et l'énumération LDAP pour les analyses qui listent les indicateurs de compte ou interrogent les attributs avec pré-authentification désactivée.

- Enregistrez et alertez sur les échanges excessifs de AS-REQ/AS-REP pour les comptes qui normalement ne devraient pas être demandés depuis des sources inhabituelles.

- Inventoriez les comptes avec la pré-authentification désactivée et signalez les changements inattendus ; maintenez une référence de base.

- Honeypots/comptes honey : créez des comptes leurres sans préauthentification et surveillez les demandes AS-REP.

- Surveillez les signes d'utilisation des identifiants après un piratage : connexions inhabituelles, accès aux ressources ou schémas d'authentification latérale.

Réponse

- Faites immédiatement pivoter ou désactivez les comptes exposés si vous détectez une activité AS-REP suspecte.

- Activez la pré-authentification, faites tourner les mots de passe et remplacez par des identités gérées lorsque c'est possible.

- Effectuez des recherches de justificatifs d'identité pour détecter des signes d'utilisation de justificatifs récupérés et réalisez des évaluations de portée/d'impact.

- Bloquez l'infrastructure de l'attaquant au niveau du réseau si elle est identifiée et réalisable.

Atténuation

- Éliminez les comptes qui ne nécessitent pas de pré-authentification lorsque c'est possible, ou isolez-les et renforcez leur sécurité.

- Introduisez une détection automatisée (règles SIEM) pour l'énumération LDAP, les pics de requêtes AS-REQ et les détections AS-REP contre des comptes leurres.

- Intégrez le balayage des secrets dans CI/CD pour éviter la fuite accidentelle de justificatifs d'identité.

Impact spécifique à l'industrie

Industrie | Impact |

|---|---|

|

Santé |

Les comptes de sauvegarde/service compromis pourraient exposer les sauvegardes de dossiers médicaux électroniques et les informations de santé protégées. |

|

Finance |

L'accès aux systèmes de transaction ou aux serveurs de rapport peut conduire à la fraude ou au vol de données. |

|

Gouvernement |

L'exposition des identifiants de service risque l'accès aux systèmes sensibles et aux données de la sécurité nationale. |

Évolution des attaques & tendances futures

- L'accélération GPU et le cloud cracking rendent la récupération de mot de passe hors ligne plus rapide et moins coûteuse.

- La reconnaissance automatisée intègre l'énumération AD et les requêtes AS-REP dans des campagnes multi-étapes.

- Le passage aux identités gérées réduit l'exposition là où elles sont mises en œuvre, poussant les attaquants vers des cibles traditionnelles/à haute valeur.

- Utilisation de l'IA pour prioriser le craquage — les attaquants peuvent utiliser le ML pour choisir les mots de passe candidats les plus prometteurs.

Statistiques clés & Infographies (télémétrie suggérée)

- Pourcentage de comptes avec la pré-authentification désactivée dans votre environnement.

- Âge moyen des mots de passe pour les comptes de service.

- Temps nécessaire pour craquer les classes de mots de passe courants sur le matériel de craquage disponible (pour la modélisation des risques).

Réflexions finales

Le AS-REP Roasting est efficace et discret, exploitant les lacunes de configuration et la faible hygiène des identifiants. Éliminer les comptes désactivés sans pré-authentification, appliquer une gestion des secrets et surveiller l'énumération Kerberos/AD sont les défenses les plus efficaces.

FAQ

Partager sur

Voir les attaques de cybersécurité associées

Abus des autorisations d'application Entra ID – Fonctionnement et stratégies de défense

Modification de AdminSDHolder – Fonctionnement et stratégies de défense

Attaque Kerberoasting – Fonctionnement et stratégies de défense

Attaque Hafnium - Fonctionnement et stratégies de défense

Attaques DCSync expliquées : Menace pour la sécurité d'Active Directory

Attaque Golden SAML

Comprendre les attaques Golden Ticket

Attaque des comptes de service gérés par groupe

Attaque DCShadow – Fonctionnement, exemples concrets et stratégies de défense

Injection de prompt ChatGPT : Comprendre les risques, exemples et prévention

Attaque d'extraction de mot de passe NTDS.dit

Attaque Pass the Hash

Explication de l'attaque Pass-the-Ticket : Risques, Exemples et Stratégies de Défense

Attaque par pulvérisation de mots de passe

Attaque d'extraction de mot de passe en clair

Vulnérabilité Zerologon expliquée : Risques, Exploits et Atténuation

Attaques de rançongiciels sur Active Directory

Déverrouillage d'Active Directory avec l'attaque Skeleton Key

Mouvement latéral : Qu'est-ce que c'est, comment ça fonctionne et préventions

Attaques de l'homme du milieu (MITM) : ce qu'elles sont et comment les prévenir

Pourquoi PowerShell est-il si populaire auprès des attaquants ?

4 attaques de compte de service et comment s'en protéger

Comment prévenir les attaques de logiciels malveillants d'affecter votre entreprise

Qu'est-ce que le Credential Stuffing ?

Compromettre SQL Server avec PowerUpSQL

Qu'est-ce que les attaques de Mousejacking et comment se défendre contre elles

Vol de credentials avec un fournisseur de support de sécurité (SSP)

Attaques par tables arc-en-ciel : leur fonctionnement et comment se défendre

Un regard approfondi sur les attaques par mot de passe et comment les arrêter

Reconnaissance LDAP

Contournement de l'authentification multifacteur avec l'attaque Pass-the-Cookie

Attaque Silver Ticket