Attaque DCShadow – Fonctionnement, exemples concrets et stratégies de défense

Une attaque DCShadow exploite Active Directory en créant ou en manipulant discrètement des contrôleurs de domaine, donnant aux attaquants un contrôle total sur un environnement. Cette technique est devenue une menace croissante car elle permet aux attaquants de contourner les défenses traditionnelles et d'obtenir un accès persistant aux systèmes critiques.

Attribut | Détails |

|---|---|

|

Type d'attaque |

Post-exploitation / Persistance / Élévation de privilèges |

|

Niveau d'impact |

Critique |

|

Cible |

Microsoft Active Directory (Domain Controllers, AdminSDHolder, objets AD) |

|

Vecteur d'attaque principal |

Abus du protocole de réplication AD (MS-DRSR) via lsadump::dcshadow de Mimikatz |

|

Motivation |

Établir la persistance, augmenter les privilèges, éviter la détection, maintenir le contrôle à long terme du domaine |

|

Méthodes de prévention courantes |

|

Facteur de risque | Niveau |

|---|---|

|

Dommages potentiels |

Très élevé |

|

Facilité d'exécution |

Moyen |

|

Probabilité |

Moyen |

Qu'est-ce que DCShadow ?

DCShadow est une technique avancée d'exploitation postérieure utilisée dans les attaques Active Directory (AD). Elle a été divulguée publiquement pour la première fois par les chercheurs en sécurité Benjamin Delpy (créateur de Mimikatz) et Vincent Le Toux.

La technique d'attaque DCShadow fait partie du module lsadump dans Mimikatz, un outil de post-exploitation. Elle permet à un adversaire disposant de privilèges d'Admin de Domaine ou d'Admin d'Entreprise d'enregistrer un contrôleur de domaine (DC) malveillant au sein de l'environnement AD. Une fois enregistré, l'attaquant peut injecter des modifications arbitraires directement dans la base de données AD (NTDS.dit). L'attaque est utilisée pour modifier discrètement des attributs sensibles tels que :

- SIDHistory

- userAccountControl

- adminCount

- Appartenances aux groupes

Ces modifications sont propagées à travers le mécanisme de réplication natif d'AD, qui les traite comme des mises à jour légitimes provenant d'un DC de confiance. À cause de cela, les mécanismes normaux d'audit et de journalisation de la sécurité sont contournés, rendant la détection difficile.

Nouvelles perspectives

DCShadow n'exploite pas une faille logicielle ou une vulnérabilité ; il tire plutôt parti de la confiance inhérente et des mécanismes de réplication intégrés dans l'architecture d'Active Directory. Pour cette raison, il ne peut pas être corrigé par un patch. Atténuer DCShadow nécessite donc des contrôles opérationnels stricts.

Comment fonctionne DCShadow ?

Prérequis

Avant de lancer DCShadow, l'attaquant doit avoir :

- Privilèges de niveau SYSTEM sur une machine jointe à un domaine (pas nécessairement un DC).

- Des identifiants Domain Admin ou Enterprise Admin sont nécessaires pour interagir avec le processus de réplication AD.

- Accès à Mimikatz, qui fournit le module lsadump::dcshadow.

- Une bonne compréhension des mécanismes de réplication AD.

Vecteur d'attaque

DCShadow fonctionne en permettant à un attaquant de simuler un contrôleur de domaine voyou et d'injecter des modifications non autorisées directement dans AD via le processus de réplication. Après avoir obtenu les privilèges SYSTEM et les droits d'administrateur de domaine, l'attaquant utilise des outils comme Mimikatz pour enregistrer le DC voyou, créer des modifications des attributs AD, et pousser ces changements dans la base de données AD. Une fois terminé, le DC voyou est supprimé pour effacer les traces. Au cours des mois suivants, l'attaquant utilise le compte de porte dérobée pour accéder aux systèmes et collecter des données sensibles — tout en contournant les alertes SIEM conventionnelles et les journaux d'audit AD.

Voici un guide étape par étape du processus d'attaque.

Comment fonctionne DCShadow ?

Prérequis

Avant de lancer DCShadow, l'attaquant doit avoir :

- Privilèges de niveau SYSTEM sur une machine jointe à un domaine (pas nécessairement un DC).

- Des identifiants Domain Admin ou Enterprise Admin sont nécessaires pour interagir avec le processus de réplication AD.

- Accès à Mimikatz, qui fournit le module lsadump::dcshadow.

- Une bonne compréhension des mécanismes de réplication AD.

Vecteur d'attaque

DCShadow fonctionne en permettant à un attaquant de simuler un contrôleur de domaine voyou et d'injecter directement des modifications non autorisées dans AD via le processus de réplication. Après avoir obtenu les privilèges SYSTEM et les droits d'administrateur de domaine, l'attaquant utilise des outils comme Mimikatz pour enregistrer le DC voyou, créer des modifications des attributs AD, et pousser ces changements dans la base de données AD. Une fois terminé, le DC voyou est supprimé pour effacer les traces. Au cours des mois suivants, l'attaquant utilise le compte de porte dérobée pour accéder aux systèmes et collecter des données sensibles — tout en contournant les alertes SIEM conventionnelles et les journaux d'audit AD.

Voici un guide étape par étape du processus d'attaque.

1. Élever aux privilèges SYSTEM

L'attaquant compromet d'abord une machine jointe à un domaine et élève ses privilèges à SYSTEM en utilisant des outils comme Mimikatz ou d'autres techniques d'escalade de privilèges.

Utiliser Mimikatz pour élever les privilèges à SYSTEM :

privilege::debug

!+

!ProcessToken

Cela permet au processus d'interagir avec l'Autorité de Sécurité Locale (LSA) et d'enregistrer les services de réplication.

2. Enregistrez le contrôleur de domaine Rogue

En utilisant le module lsadump::dcshadow de Mimikatz, les attaquants peuvent temporairement enregistrer la machine compromise intégrée au domaine en tant que DC voyou. Cela est réalisé de manière programmatique :

- Modification des noms principaux de service (SPN) pour rendre la machine reconnaissable en tant que contrôleur de domaine (DC).

- Modification des attributs msDS-HasDomainNC, msDS-HasFullReplicaNCs et d'autres attributs liés à la réplication.

- Création des objets AD nécessaires comme les paramètres NTDS sous la partition de configuration.

3. Préparez les modifications d'attributs

Les attaquants préparent des modifications aux objets AD, tels que :

- Ajout de SIDHistory pour obtenir des autorisations via d'anciens SIDs.

- Modification de adminCount pour contourner les protections.

- Ajout de comptes aux groupes sensibles tels que les Domain Admins.

Ces changements sont préparés en utilisant des commandes Mimikatz, telles que :

lsadump::dcshadow /object:User1 /attribute:SIDHistory /value:S-1-5-21-...

4. Pousser les modifications via la réplication

L'attaquant utilise la commande suivante pour pousser les modifications en attente vers Active Directory via les protocoles de réplication standard, amenant les vrais contrôleurs de domaine à accepter les modifications comme si elles provenaient d'un DC légitime.

lsadump::dcshadow /push

5. Nettoyer les traces

Une fois la réplication terminée, l'attaquant supprime toutes les traces du DC malveillant en :

- Suppression des SPNs

- Suppression des paramètres NTDS

- Restauration des configurations système originales

Cela réduit les chances de détection lors de l'analyse médico-légale.

Nouvelles perspectives

Les attaquants ciblent souvent des composants critiques d'AD tels que AdminSDHolder, KRBTGT et les objets de stratégie de groupe (GPO) pour un contrôle persistant et une compromission étendue.

- La modification de AdminSDHolder leur permet de conserver des privilèges élevés en appliquant des paramètres de sécurité sur des comptes à haute valeur.

- La manipulation de KRBTGT permet des attaques de Golden Ticket, accordant un accès indéfini.

- La modification des GPO permet aux attaquants de pousser des configurations ou des scripts malveillants sur tous les systèmes joints au domaine.

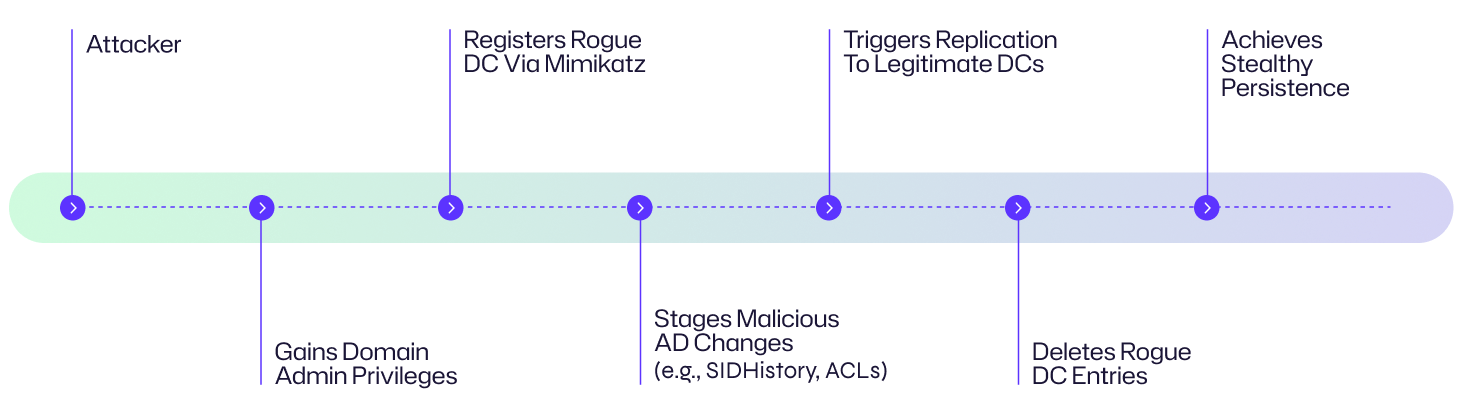

Diagramme de flux d'attaque

Le flux d'attaque DCShadow illustre comment un acteur de menace peut exploiter les mécanismes légitimes de réplication AD pour injecter des modifications non autorisées — telles que la modification des attributs d'utilisateur ou des adhésions à des groupes — dans la base de données AD, permettant un contrôle discret et à long terme sur le domaine.

Voici un concept visuel de l'attaque.

Examinons un exemple du point de vue d'une organisation.

Dans une organisation de soins de santé de taille moyenne, un attaquant exploite une vulnérabilité VPN pour obtenir l'accès et escalade les privilèges pour capturer les identifiants d'Admin Domaine. En utilisant Mimikatz, ils enregistrent une machine compromise comme un DC voyou et poussent des modifications malveillantes à AD, telles que l'ajout d'un compte admin furtif via SIDHistory. Ces modifications sont répliquées à travers le domaine sans déclencher d'alertes. Après avoir nettoyé les traces du DC voyou, l'attaquant maintient un accès à long terme, discret et exfiltre des données sensibles de patients au fil du temps, non détecté par les outils de sécurité standards.

Exemples d'attaques DCShadow

En comprenant des exemples concrets d'attaques DCShadow, les professionnels de la sécurité peuvent saisir comment les attaquants abusent des mécanismes de réplication, quels indicateurs surveiller et comment construire des défenses efficaces contre de telles menaces.

Case | Impact |

|---|---|

|

UNC2452 (lié à SolarWinds, 2020–2021) |

Le groupe de menace persistante avancée (APT) UNC2452, associé à la compromission de la chaîne d'approvisionnement SolarWinds, est soupçonné d'avoir utilisé des techniques DCShadow pendant leur phase de post-exploitation. Selon les rapports, les attaquants ont manipulé les permissions AD et les métadonnées de réplication, probablement via DCShadow. En injectant des modifications directement dans le processus de réplication AD, UNC2452 a réussi à établir une persistance discrète et à long terme tout en échappant aux outils de surveillance conventionnels. |

|

APT29 / Nobelium (2021) |

En 2021, le groupe de menaces lié à la Russie APT29 (également connu sous le nom de Nobelium), était soupçonné d'utiliser des techniques DCShadow pour compromettre des environnements AD hybrides cloud. Suite à un accès initial — souvent obtenu par hameçonnage ciblé, vol de jetons ou exploitation des services de fédération — APT29 aurait utilisé des méthodes similaires à DCShadow pour créer des comptes cachés et modifier les attributs SIDHistory. Ces changements ont permis au groupe d'augmenter les privilèges et de maintenir un accès à long terme à travers les infrastructures AD sur site et Microsoft Entra ID. |

|

TrickBot (2020) |

En 2020, le célèbre cheval de Troie bancaire et cadre logiciel malveillant TrickBot a étendu ses capacités au-delà de la fraude financière pour inclure des techniques de manipulation d'Active Directory en utilisant le module DCShadow de Mimikatz. Entre juillet et octobre 2020, plusieurs formes de cybersécurité, y compris DFIR Report, SentinelOne et Cybereason ont documenté des intrusions menées par TrickBot où DCShadow a été explicitement utilisé. Ces attaques ciblaient les réseaux d'entreprises dans les secteurs de la santé, de l'éducation et de la fabrication, menant souvent au déploiement de rançongiciels. |

|

Simulation d'équipe rouge – BlueHat IL (2018) |

La simulation de l'équipe rouge lors de BlueHat IL 2018 a marqué la démonstration originale de preuve de concept de l'attaque DCShadow, présentée par les chercheurs en sécurité Vincent Le Toux et Benjamin Delpy (créateur de Mimikatz). Cela a démontré comment un attaquant pourrait enregistrer un DC malveillant et pousser discrètement des modifications non autorisées dans AD en utilisant des protocoles de réplication légitimes, sans déclencher les journaux d'événements traditionnels ou les mécanismes de détection. Cette simulation a posé les bases pour l'abus réel de DCShadow. |

Conséquences d'une attaque DCShadow

Les attaques DCShadow représentent une menace à fort impact pour les environnements Active Directory, entraînant de graves conséquences.

Compromission complète du domaine

En exploitant les mécanismes de réplication, DCShadow permet aux attaquants de se faire passer pour un DC légitime et d'injecter des modifications arbitraires dans AD. Cela leur donne la capacité de modifier les permissions, de créer des comptes privilégiés et de modifier les descripteurs de sécurité. Une fois exécuté avec succès, l'attaquant possède le domaine de la même manière qu'un administrateur de domaine le ferait.

Invisibilité face aux SIEMs et à la surveillance basée sur les journaux

Une attaque DCShadow peut opérer au-delà de la visibilité des outils de surveillance conventionnels. Puisque l'attaque imite la réplication DC légitime en utilisant des protocoles comme MS-DRSR, les modifications sont effectuées au niveau de la couche de réplication et ne déclenchent pas les journaux d'événements standards. En conséquence, même des plateformes SIEM sophistiquées et des outils de détection basés sur les journaux peuvent manquer les modifications non autorisées, donnant aux attaquants la liberté d'opérer sans être détectés.

Persistance au-delà des réinitialisations de mot de passe administrateur

Même si les défenseurs réinitialisent les mots de passe administrateur ou suppriment les portes dérobées connues, les attaquants utilisant DCShadow peuvent déjà avoir intégré des modifications persistantes directement dans AD, telles que des droits de réplication modifiés ou des principaux de service voyous. Ces points d'ancrage furtifs sont difficiles à tracer et peuvent survivre aux efforts de remédiation traditionnels. Ainsi, les attaquants peuvent revenir même après que des actions de réponse à incident aient été prises.

Potentiel d'escalade à travers les trusts de domaines

Dans des environnements comportant plusieurs domaines ou des relations de confiance entre forêts, les attaques DCShadow peuvent être utilisées pour abuser de ces chemins de confiance. En injectant des modifications qui affectent les comptes de confiance ou en modifiant les attributs liés à la confiance, les attaquants peuvent élever leurs privilèges à travers les domaines, se déplacer latéralement et compromettre des segments supplémentaires de l'infrastructure avec une résistance minimale.

Escalade complète des privilèges et installation de portes dérobées dans l'infrastructure

Avec la capacité d'accorder ou de modifier silencieusement des permissions AD de haut niveau, DCShadow permet aux attaquants de réaliser une escalade de privilèges complète. Ils peuvent également compromettre l'infrastructure en implantant des privilèges persistants, en manipulant des objets AD sensibles, ou en modifiant les ACL et les appartenances à des groupes de manière à assurer un accès clandestin à long terme. Ces changements sont difficiles à auditer ou à révoquer sans une enquête de niveau forensique.

Abus de privilèges dans les environnements hybrides

Dans les environnements d'identité hybrides, où l'AD local est synchronisé avec Microsoft Entra ID à l'aide d'outils comme Microsoft Entra Connect, une attaque DCShadow peut avoir des conséquences en cascade au-delà du domaine local. Si un attaquant compromet l'AD local et effectue des modifications non autorisées, ces modifications sont automatiquement synchronisées avec Microsoft Entra ID, en fonction de la configuration. Cela peut permettre aux attaquants d'obtenir des rôles élevés dans Microsoft 365, les abonnements Microsoft Entra ou d'autres applications SaaS fédérées.

Compromission complète au niveau de la forêt

Lorsqu'elle est combinée avec des techniques telles que Golden Ticket ou Pass-the-Ticket, une attaque DCShadow peut se transformer en un compromis complet au niveau de la forêt. Cette puissante combinaison permet aux attaquants de forger des tickets Kerberos tout en modifiant silencieusement la réplication AD pour maintenir la persistance et élever les privilèges. Dans de tels scénarios, l'intégrité de la forêt AD entière est mise en péril, laissant souvent la reconstruction complète de la forêt comme seule option de remédiation fiable.

Conséquences sur les secteurs clés de l'entreprise

Une attaque DCShadow peut avoir des conséquences sur des dimensions critiques de l'entreprise.

Impact | Description |

|---|---|

|

Financier |

Une attaque DCShadow réussie peut entraîner des pertes financières importantes qui peuvent découler de :

|

|

Opérationnel |

DCShadow peut paralyser l'infrastructure informatique et les opérations quotidiennes.

|

|

Réputationnel |

Les violations impliquant une exploitation avancée d'AD peuvent gravement nuire à la réputation d'une organisation.

|

|

Juridique/Réglementaire |

Les attaques DCShadow peuvent entraîner de graves conséquences juridiques et de conformité, y compris des pénalités réglementaires et des actions en justice.

|

Cibles communes d'une attaque DCShadow : Qui est à risque ?

Alors que tout environnement Active Directory peut être à risque d'une attaque DCShadow, certains types d'organisations sont plus vulnérables en raison de leur architecture, de leur échelle opérationnelle ou de la sensibilité de leurs données.

Grandes entreprises avec des environnements AD complexes

Les entreprises disposant de structures AD étendues et multi-niveaux ont souvent de nombreux contrôleurs de domaine et relations de confiance, ce qui peut offrir aux attaquants de multiples points d'entrée et chemins de réplication à exploiter.

Organisations avec un excès de comptes Privileged Access Management

Les environnements où l'accès privilégié est mal contrôlé ou où les comptes administrateurs sont trop nombreux constituent une cible facile. Les attaquants peuvent plus facilement compromettre de tels comptes pour initier des attaques DCShadow et maintenir leur persistance.

Entreprises avec un suivi et une journalisation inadéquats

Les entreprises qui ne disposent pas d'une surveillance complète de la réplication AD, d'une intégration SIEM ou de mécanismes de détection d'anomalies sont plus à risque. Les attaques DCShadow contournent souvent les journaux traditionnels, alors que la visibilité est essentielle pour une détection précoce.

Agences gouvernementales et infrastructures critiques

Les entités du secteur public et les opérateurs d'infrastructures nationales critiques (CNI) sont souvent la cible d'acteurs étatiques qui peuvent utiliser DCShadow dans le cadre de campagnes de menace persistante avancée (APT) pour maintenir un accès secret sur de longues périodes.

Organisations avec des trusts inter-forêts

Les entreprises qui maintiennent plusieurs forêts AD avec des relations de confiance sont particulièrement vulnérables, car un compromis dans une forêt peut être utilisé pour escalader les privilèges à travers d'autres en utilisant des techniques de DCShadow.

Industries avec une propriété intellectuelle (IP) de valeur

Des secteurs tels que l'aérospatiale, la pharmacie et la technologie qui abritent des données sensibles de R&D sont des cibles de grande valeur. Les attaquants peuvent utiliser DCShadow pour maintenir discrètement l'accès tout en exfiltrant la PI sans déclencher d'alertes.

Environnements hybrides/multi-cloud

Les organisations avec des environnements AD on-prem intégrés et Microsoft Entra ID sont susceptibles de subir un impact étendu. DCShadow peut être utilisé pour manipuler l'AD local, ce qui propage ensuite des modifications non autorisées dans le cloud, élargissant la portée du compromis.

Évaluation des risques

Évaluer le risque des attaques DCShadow nécessite d'analyser leur probabilité, l'impact potentiel, la nature avancée des techniques utilisées, les défis en matière de détection et la gravité des conséquences qu'elles peuvent entraîner.

Facteur de risque | Niveau |

|---|---|

|

Dommages potentiels |

Très élevé

|

|

Ease of Execution |

Medium

|

|

Likelihood |

Medium

|

Comment prévenir les attaques DCShadow

La prévention des attaques DCShadow nécessite une stratégie de défense en couches axée sur la limitation des accès privilégiés, la sécurisation des configurations d’Active Directory et la surveillance des activités de réplication non autorisées.

Les bonnes pratiques suivantes permettent de réduire la surface d’attaque et d’améliorer les capacités de détection et de réponse.

Réduire les membres Domain Admin et Enterprise Admin

- Limitez le nombre d’utilisateurs disposant de comptes hautement privilégiés (Domain Admin, Enterprise Admin), car les attaques DCShadow exigent de tels privilèges.

- Utilisez la gestion des accès privilégiés (PAM) pour accorder les droits élevés uniquement lorsque cela est nécessaire.

- Auditez et supprimez les comptes administrateurs inactifs ou inutiles.

- Adoptez des modèles d’accès just-in-time (JIT) pour réduire les droits administratifs persistants et limiter l’exposition.

Protéger les comptes à haute valeur avec des modèles d’accès hiérarchisés

Mettez en œuvre un modèle administratif à trois niveaux (Tier 0/1/2) afin d’isoler les comptes à privilèges élevés et réduire les risques de mouvement latéral et d’escalade de privilèges.

- Tier 0 : contrôleurs de domaine, comptes Domain Admin — entièrement isolés

- Tier 1 : comptes administrateurs de serveurs ou postes de travail

- Tier 2 : environnements utilisateurs standards

Utilisez des comptes et postes dédiés pour chaque niveau afin d’éviter toute fuite de crédentiels entre eux.

Mettre en place des postes d’administration sécurisés (SAWs)

Utilisez des postes de travail renforcés et dédiés pour les tâches administratives afin de réduire les risques de vol de crédentiels et d’empêcher l’exécution d’outils comme Mimikatz sur des points d’extrémité exposés.

- Interdisez la navigation Internet et l’accès aux e-mails depuis les SAWs.

- Activez le chiffrement complet du disque, désactivez les droits administratifs locaux et imposez l’authentification multifacteur (MFA).

- Surveillez les tentatives d’accès ou les logiciels non autorisés.

Restreindre l’accès à la modification du schéma et de la configuration AD

Appliquez des autorisations strictes pour contrôler qui peut modifier le schéma de l’annuaire ou répliquer des changements, car DCShadow exige ces droits pour enregistrer des contrôleurs de domaine falsifiés.

- Restreignez les permissions “Replicating Directory Changes” et “Replicating Directory Changes All”.

- Désactivez les rôles d’administrateur du schéma inutiles et surveillez les tentatives de réactivation.

- Utilisez les stratégies de groupe (GPO) pour limiter les droits d’accès au schéma AD ou aux contextes de nommage de configuration.

Restreindre la création d’SPN et les droits sur les objets d’ordinateur

Des autorisations mal configurées sur les unités d’organisation (OU) peuvent permettre aux attaquants de créer des machines falsifiées et d’enregistrer des SPN (Service Principal Names).

- Empêchez les utilisateurs standards ou peu privilégiés d’enregistrer des SPN ou de créer/rejoindre des objets ordinateur dans le domaine sans supervision.

- Auditez et restreignez ms-DS-MachineAccountQuota, qui définit combien de machines un utilisateur peut joindre au domaine.

- Surveillez les enregistrements SPN à l’aide d’outils comme ADRecon ou BloodHound pour détecter des anomalies.

Utiliser des pare-feux basés sur l’hôte et la segmentation réseau

Une segmentation et un cloisonnement efficaces empêchent le mouvement latéral et les abus de réplication.

- Isolez les contrôleurs de domaine du reste du réseau.

- Autorisez uniquement les ports RPC et LDAP nécessaires entre contrôleurs de domaine légitimes.

- Bloquez le trafic de réplication entrant provenant d’hôtes non autorisés.

- Mettez en œuvre des ACL sur les dispositifs réseau pour limiter la communication avec les DCs.

Auditer les modifications AD et le trafic de réplication

Surveillez et journalisez les changements dans l’annuaire, en particulier les activités de réplication, les modifications du schéma ou les changements non autorisés sur des objets sensibles. Recherchez des événements inhabituels tels que :

- Modifications non autorisées des paramètres NTDS.

- Changements spontanés de l’attribut Server-Reference.

Utilisez les ID d’événements (par exemple 4662 pour les changements d’autorisations d’objet) et les journaux des Services d’annuaire pour l’audit.

Déployer des outils de détection de menaces en temps réel

Les solutions de sécurité modernes peuvent détecter les indicateurs d’activité DCShadow.

- Microsoft Defender for Identity peut détecter les comportements de réplication anormaux et les élévations de privilèges.

- Les intégrations SIEM (par ex. Splunk, Sentinel) peuvent corréler les journaux d’AD, des terminaux et du réseau.

- Utilisez des contrôleurs de domaine leurres (honeypot) pour détecter les tentatives de réplication non autorisées.

Isoler et surveiller l’utilisation de Mimikatz et PowerShell

Les attaques DCShadow impliquent généralement Mimikatz et des scripts PowerShell avancés.

- Utilisez AppLocker ou Windows Defender Application Control (WDAC) pour empêcher l’exécution de scripts non approuvés.

- Mettez en œuvre le mode PowerShell Constrained Language et activez la journalisation des blocs de script.

- Surveillez les signatures YARA connues ou les détections comportementales associées à Mimikatz.

Effectuer régulièrement des audits et vérifications de sécurité

Procédez à des examens réguliers des autorisations AD, des membres de groupes et des politiques d’audit pour identifier des erreurs de configuration ou des élévations de privilèges avant qu’elles ne soient exploitées.

- Exécutez des évaluations de sécurité AD avec des outils comme PingCastle, ADACLScanner ou Purple Knight

- Examinez les GPOs, les autorisations déléguées, les groupes et les rapports d’accès privilégié.

- Testez les procédures de réponse aux incidents liées aux attaques AD pour garantir la préparation.

Support Netwrix

Netwrix fournit des outils puissants pour détecter et atténuer les attaques DCShadow.

Les solutions comme PingCastle et Threat Prevention permettent aux organisations d’améliorer leur capacité à identifier et bloquer les activités suspectes, renforçant ainsi la sécurité et la résilience de leur environnement Active Directory.

Netwrix PingCastle

PingCastle est un outil largement utilisé pour l’audit de sécurité AD.

Bien qu’il ne bloque pas directement les attaques DCShadow, il joue un rôle essentiel dans l’identification des conditions qui rendent ces attaques possibles.

- Identifie les privilèges excessifs — détecte les comptes disposant de droits Domain Admin, Enterprise Admin ou de réplication, prérequis à un DCShadow.

- Souligne les erreurs de configuration — signale les rôles d’administrateur de schéma, les permissions faibles ou les comptes avec droits de réplication.

- Expose les risques de délégation — identifie les ACL trop permissives sur des objets critiques comme les Domain Controllers ou AdminSDHolder.

- Score de risque — fournit un score de sécurité global mettant en lumière les chemins d’attaque, les expositions de privilèges et les faiblesses structurelles.

Vous souhaitez découvrir les privilèges excessifs, les erreurs de configuration et les risques de délégation dans votre Active Directory ?

Téléchargez gratuitement Netwrix PingCastle et obtenez dès aujourd’hui votre score de sécurité AD.

Netwrix Threat Prevention

Netwrix Threat Prevention aide à surveiller, détecter et alerter sur les changements et comportements suspects dans les environnements Active Directory.

- Surveillance en temps réel des modifications AD — détecte les modifications non autorisées du schéma ou des métadonnées de réplication, indicateurs clés d’activité DCShadow.

- Contrôles de défense active — intercepte et bloque les activités de réplication non autorisées, comme les tentatives d’enregistrement de DCs falsifiés ou d’injection de métadonnées.

- Application de politiques — met en place des règles empêchant certains utilisateurs, hôtes ou processus d’exécuter des actions liées à la réplication, même avec des privilèges.

- Analyse comportementale — identifie l’usage anormal de comptes privilégiés ou les mouvements latéraux précédant un DCShadow.

- Alertes sur les événements de réplication — peut être configuré pour surveiller les enregistrements de DCs non reconnus ou les changements de configuration NTDS.

Vous voulez arrêter les tentatives de réplication non autorisées et détecter les activités DCShadow en temps réel ?

Demandez dès aujourd’hui un essai gratuit de Netwrix Threat Prevention.

Stratégies de détection, de mitigation et de réponse

Se défendre efficacement contre les attaques DCShadow requiert une combinaison de détection proactive, de mitigation stratégique et de procédures de réponse clairement définies.

Détection

La surveillance des ID d’événements suivants peut aider à détecter les activités suspectes associées à une attaque DCShadow :

ID d’événement | Description | Pertinence pour DCShadow |

|

|---|---|---|---|

|

4928 |

Une tentative a été faite pour modifier l’objet de configuration de la réplication du service d’annuaire |

Indique une tentative potentielle de modifier les paramètres de réplication — l’un des premiers signes d’une activité DCShadow. |

|

|

4929 |

Une tentative a été faite pour modifier la configuration de réplication entre deux sites |

Peut signaler des modifications non autorisées des chemins de réplication utilisés pour introduire un contrôleur de domaine frauduleux. |

|

|

5136 |

Un objet du service d’annuaire a été modifié |

Capture les modifications d’attributs des objets AD. DCShadow utilise la réplication pour propager des changements discrets, que cet événement peut signaler. |

|

|

5141 |

Un objet du service d’annuaire a été supprimé |

Suit la suppression des objets AD. Peut être utilisé avec DCShadow pour effacer des traces ou manipuler des rôles de schéma.Tracks deletion of AD objects. Could be used in conjunction with DCShadow to cover tracks or manipulate schema roles. |

|

|

4742 |

Un compte ordinateur a été modifié |

Surveille les modifications apportées aux objets ordinateurs, y compris les contrôleurs de domaine. DCShadow peut créer ou modifier des comptes de contrôleurs de domaine pour usurper l’identité d’un partenaire de réplication. |

Nouvelle analyse

La détection basée sur le réseau est l’une des méthodes les plus efficaces pour identifier les attaques DCShadow.

Les organisations doivent rechercher des requêtes DRSUAPI RPC, en particulier DRSUAPI_REPLICA_ADD, provenant d’hôtes non contrôleurs de domaine (non-DC).

Ces requêtes transitent généralement via le port TCP 135 et les ports RPC dynamiques (49152–65535) et sont normalement uniquement observées entre des DC légitimes.

Toute activité de ce type provenant d’une source non autorisée constitue un fort indicateur de tentative de réplication malveillante.

Déployez des contrôleurs de domaine “honeypot” avec des Service Principal Names (SPN) piégés pour une alerte précoce.

Ces systèmes leurres imitent des DC légitimes mais ne sont pas utilisés pour des opérations réelles.

Comme aucun service réel n’interagit avec eux, tout trafic de réplication ou requête SPN qu’ils reçoivent peut être marqué comme suspect.

Atténuation (Mitigation)

L’atténuation des attaques DCShadow nécessite une approche proactive pour renforcer Active Directory, restreindre les privilèges administratifs et surveiller de près les activités liées à la réplication.

1. Limiter l’accès administrateur

Réduisez le nombre d’utilisateurs disposant de droits Domain Admin ou Enterprise Admin en appliquant des contrôles d’accès fondés sur le principe du moindre privilège.

Utilisez un modèle administratif à plusieurs niveaux (Tier 0/1/2) afin d’isoler les comptes et infrastructures critiques, empêchant les comptes de niveau inférieur d’accéder aux composants sensibles d’AD.

Cela diminue le risque qu’un attaquant prenne le contrôle des comptes nécessaires pour exécuter des attaques DCShadow.

2. Réduire la délégation

Limitez les droits de délégation permettant aux utilisateurs d’ajouter des machines au domaine ou de créer/modifier des objets informatiques.

Une délégation mal configurée peut permettre à un attaquant d’enregistrer un DC frauduleux ou de modifier les paramètres de réplication.

Utilisez des stratégies de groupe (GPO) et des revues ACL pour vous assurer que seuls les comptes de confiance disposent de ces privilèges, et auditez-les régulièrement.

3. Configurer les pare-feu

Configurez des pare-feu basés sur l’hôte sur les infrastructures critiques (en particulier les DC) pour n’autoriser que la communication nécessaire.

Cela limite les mouvements latéraux et empêche les attaquants de générer du trafic de réplication à partir d’hôtes non-DC.

Concentrez-vous sur la restriction des ports RPC et LDAP, sauf nécessité explicite entre systèmes autorisés.

4. Segmenter le trafic de réplication

Utilisez la segmentation réseau pour isoler le trafic de réplication entre contrôleurs de domaine.

En plaçant les DC sur des VLAN dédiés, les organisations peuvent surveiller et contrôler les chemins de réplication et s’assurer qu’aucun système non autorisé ne participe à la synchronisation de l’annuaire.

5. Auditer les SPN et les enregistrements DC

Les Service Principal Names (SPN) sont souvent manipulés dans les attaques impliquant des DC frauduleux.

Auditez régulièrement les SPN pour détecter des entrées suspectes ou en double et surveillez les changements inattendus dans les paramètres NTDS ou les enregistrements d’objets DC dans AD.

Utilisez des outils automatisés pour signaler les anomalies dès leur apparition.

6. Imposer l’utilisation de postes d’administration sécurisés (SAW)

Exigez que toutes les tâches administratives impliquant des ressources de niveau 0 (comme les DC) soient effectuées à partir de SAW durcis, isolés d’Internet et des usages généraux.

Cela réduit considérablement le risque de compromission des identifiants ou des outils d’administration utilisés lors d’une attaque DCShadow.

Nouvelle analyse

Pour prévenir les tentatives de réplication non autorisées comme celles exploitées dans les attaques DCShadow, les organisations doivent mettre en œuvre des contrôles réseau filtrant et restreignant le trafic de réplication.

Cela inclut l’application d’une politique « deny-by-default », où seuls les DC explicitement approuvés sont autorisés à communiquer pour la réplication – en particulier entre différents sites.

Pour réduire les risques liés aux attaques DCShadow, il est essentiel de surveiller et contrôler la création et l’enregistrement des SPN, notamment ceux associés à GC/ (Global Catalog) et à E3514235-4B06-11D1-AB04-00C04FC2DCD2, le GUID du service de réplication d’annuaire (DRS).

Réponse (Response)

Une attaque DCShadow constitue l’une des menaces les plus furtives et dangereuses pour Active Directory.

En raison de sa nature discrète et de son potentiel à compromettre l’intégrité de l’ensemble de l’environnement AD, une réponse immédiate et structurée est essentielle.

Activer le protocole complet de réponse aux incidents (IR)

Les attaques DCShadow indiquent un compromis profond et un accès privilégié permettant de contourner la journalisation classique.

Une réponse coordonnée à l’échelle de l’entreprise est nécessaire pour contenir la menace et restaurer l’intégrité du système.

Étapes recommandées :

- Alertez immédiatement l’équipe Incident Response (IR), la direction de la sécurité et les parties prenantes concernées.

- Élevez le niveau de gravité à “critique” et appliquez les politiques et procédures IR spécifiques aux menaces ou attaques AD.

- Gelez toute modification AD (schéma, configuration, contrôleurs de domaine).

- Collectez les preuves forensiques (vidages mémoire, images disque, journaux d’événements).

- Coordonnez-vous avec les équipes juridiques, conformité et continuité d’activité.

Présumer une compromission totale d’AD

Les modifications non autorisées via DCShadow peuvent ne pas apparaître dans les journaux standards.

Il faut donc :

- Considérer l’ensemble de la forêt AD comme non fiable.

- Supposer que les identifiants privilégiés (Domain Admins, Enterprise Admins) et les objets GPO ont pu être altérés.

- Évaluer l’exposition aux tickets Kerberos, à l’abus de SIDHistory, à la manipulation des métadonnées de réplication ou à l’installation de backdoors.

Désactiver les comptes affectés et isoler les machines

Pour contenir les mouvements latéraux et éviter une nouvelle réplication malveillante :

- Désactivez immédiatement les comptes compromis (administrateur, service, réplication).

- Déconnectez du réseau les systèmes suspects, notamment :

- Les machines ayant enregistré des SPN frauduleux ou imité des DC.

- Les hôtes présentant un comportement anormal de réplication DRS.

- Bloquez le trafic RPC et DRS suspect provenant des points finaux affectés.

Examiner les journaux et métadonnées de réplication

Identifiez ce qui a été modifié, par qui et quand, pour évaluer la portée du compromis.

Outils utiles :

repadmin /showmeta– Inspecte les métadonnées (horodatages, versions).repadmin /showobjmeta– Affiche les attributs de réplication d’objets spécifiques.- Événements : 4662, 5137, 4929, et autres journaux d’audit de services d’annuaire.

- Analyse mémoire LSASS pour détecter les SPN injectés ou les tokens volés.

Surveillez particulièrement :

- Les SPN suspects (E3514235-…, GC/, ldap/).

- Les partenaires de réplication inhabituels.

- Les anomalies temporelles ou les modifications attribuées à des administrateurs inconnus.

Restauration à partir de snapshots ou sauvegardes fiables d’AD

Le rollback est le moyen le plus sûr d’annuler les changements effectués par DCShadow, notamment les backdoors persistantes.

- Utilisez le Volume Shadow Copy Service (VSS) ou les sauvegardes d’état système pour une restauration autoritaire.

- En cas d’impact à l’échelle de la forêt :

- Envisagez le Directory Services Restore Mode (DSRM) pour reconstruire des DC de confiance.

- Analysez les sauvegardes hors ligne pour détecter toute présence de malware avant restauration.

- Validez les objets restaurés à l’aide de hachages ou de sauvegardes de référence (“golden backups”).

Reconstruction du domaine ou de la forêt si nécessaire

Certains attaques compromettent tellement l’environnement AD qu’il devient impossible de restaurer la confiance.

Dans ce cas, une reconstruction complète est la seule voie vers une récupération sûre :

- Créez une nouvelle forêt AD en parallèle.

- Migrez uniquement les systèmes et comptes nettoyés.

- Implémentez un modèle Red Forest, une administration à plusieurs niveaux et des postes d’administration sécurisés (SAW).

- Supprimez tous les DC et configurations de réplication du domaine compromis.

Impact sectoriel

Les attaques DCShadow présentent des risques majeurs pour les secteurs reposant sur une infrastructure d’identité centralisée.

Ces industries stockent des données sensibles et sont soumises à de fortes contraintes réglementaires, rendant les conséquences à la fois opérationnellement dévastatrices et juridiquement importantes.

Secteur | Impact |

|---|---|

|

Santé |

Une attaque DCShadow peut donner aux attaquants un accès furtif aux systèmes qui traitent des Informations de Santé Protégées (PHI). Cela peut entraîner des violations de la loi HIPAA, des fuites de données et la compromission des systèmes de Dossier Médical Électronique (EHR). Une détection tardive augmente les risques pour la sécurité des patients, les sanctions financières et les dommages à la réputation. |

|

Finance |

Une attaque DCShadow peut compromettre les contrôles d’identité et d’accès, permettant aux attaquants d’usurper l’identité d’utilisateurs privilégiés ou d’insérer des portes dérobées dans Active Directory (AD). Cela peut faciliter des transactions non autorisées, des fraudes financières et la manipulation de systèmes bancaires. La violation de réglementations telles que SOX, GLBA ou PCI-DSS peut entraîner de graves conséquences juridiques, financières et réputationnelles. |

|

Commerce de détail |

Les attaques DCShadow peuvent être utilisées pour appliquer des modifications non autorisées aux Objets de Stratégie de Groupe (GPO), permettant aux attaquants de compromettre les terminaux de point de vente (POS), les systèmes de gestion des stocks ou les passerelles de paiement. Cela peut conduire à des vols de données, à la manipulation de transactions et à des violations massives des informations clients. Le résultat peut être une perturbation des opérations sur plusieurs sites, la violation de la conformité PCI-DSS, des pertes financières et des dommages à la marque. |

|

Éducation |

Les attaques DCShadow peuvent permettre aux attaquants de manipuler les dossiers des étudiants ou du personnel au sein d’AD, en modifiant potentiellement l’accès aux systèmes de notation, portails d’examens, plateformes d’aide financière ou systèmes de gestion de l’apprentissage (LMS). Cela peut entraîner des fraudes académiques, des interruptions de service et compromettre l’intégrité institutionnelle. De plus, de telles violations peuvent exposer des informations personnelles identifiables (PII), entraînant des violations des lois sur la protection de la vie privée telles que la FERPA. |

Évolution des attaques et tendances futures

À mesure que les attaques DCShadow continuent d’évoluer, il est essentiel de comprendre leur trajectoire potentielle et la manière dont elles pourraient se manifester à l’avenir.

Menace puissante dans les environnements d’identité hybrides

Les environnements hybrides qui intègrent Active Directory local (on-premises) avec Microsoft Entra ID ou d’autres fournisseurs d’identité restent vulnérables aux attaques DCShadow.

Même si DCShadow cible la couche locale, des modifications malveillantes effectuées localement peuvent être synchronisées vers les services cloud, étendant ainsi la portée du compromis.

Cela rend DCShadow particulièrement dangereux dans les environnements à identités fédérées, où Active Directory sert de source principale de confiance pour l’authentification et le contrôle d’accès basés sur le cloud.

Scripts d’automatisation pour les attaques DCShadow

Les attaquants avancés exploitent désormais des cadres d’automatisation pour configurer et exécuter des attaques DCShadow.

En réduisant les étapes manuelles (comme l’enregistrement des SPN, l’escalade de privilèges ou la manipulation des métadonnées), les acteurs malveillants peuvent exécuter ces attaques plus rapidement, de manière plus cohérente et avec moins d’indicateurs de compromission.

L’automatisation permet également à des adversaires moins expérimentés d’utiliser ces techniques complexes en les intégrant dans des scripts ou des chaînes d’attaque modulaires.

Convergence croissante avec les outils d’escalade de privilèges basés sur l’IA

Les attaquants utilisent de plus en plus des outils de reconnaissance alimentés par l’intelligence artificielle (IA) pour cartographier les chemins administratifs, les relations de confiance et les mauvaises configurations au sein d’Active Directory.

Combinés à DCShadow, ces outils peuvent identifier les points d’entrée optimaux pour déployer un contrôleur de domaine factice, détecter les maillons faibles dans les modèles administratifs hiérarchisés, ou encore choisir les cibles de réplication les plus critiques.

Cette fusion de l’automatisation et de l’intelligence artificielle permet aux attaquants de se déplacer avec précision et efficacité dans les environnements d’entreprise.

Probablement militarisé dans les intrusions de chaînes d’approvisionnement

Les attaquants sont susceptibles d’utiliser DCShadow pour cibler des fournisseurs de services gérés (MSP), des éditeurs de logiciels ou des fournisseurs d’identité compromis — en somme, tout environnement où Active Directory joue un rôle clé dans la gestion de la confiance et de la sécurité.

En injectant des modifications malveillantes dans les environnements AD, les attaquants peuvent créer une persistance furtive, s’accorder des droits privilégiés, ou altérer les chemins de réplication.

En exploitant la nature interconnectée des chaînes d’approvisionnement et de l’identité fédérée, une telle attaque pourrait entraîner une compromission massive à l’échelle de plusieurs organisations.

Statistiques et infographies clés

Les données quantitatives sur les attaques DCShadow au sein des organisations sont rarement publiées dans des rapports détaillés.

Les évaluations de préparation sont généralement qualitatives ou issues de sondages plus larges portant sur la posture de sécurité d’Active Directory.

L’infographie ci-dessous tente de visualiser des statistiques telles que le moment où l’attaque a gagné en importance et la manière dont sa détection a évolué.

Elle repose sur une analyse conceptuelle du secteur et des tendances générales, dans les cas où des données précises ne sont pas disponibles.

L’infographie présente les points clés suivants :

Tendance estimée de la fréquence des attaques (2019–2023) : la fréquence des attaques DCShadow semble avoir fortement augmenté, ce qui correspond à la sophistication croissante des cyberattaques.

Niveau de sensibilisation à DCShadow (2023) parmi les professionnels de la sécurité informatique : 65 % (Connaissance élevée/modérée)

Ce graphique circulaire indique qu’environ 65 % des professionnels de la cybersécurité auraient un niveau de sensibilisation élevé ou modéré concernant les attaques DCShadow en 2023.

Cela signifie qu’environ un tiers de la communauté de la sécurité n’est pas encore pleinement au fait de leurs spécificités.

Organisations « prêtes » face à DCShadow (2023) : 30 %

Cette donnée représente une estimation conceptuelle selon laquelle seulement 30 % des organisations sont réellement prêtes à détecter et atténuer les attaques DCShadow.

Cela révèle un écart important entre la sensibilisation et les capacités défensives réelles.

Réflexions finales

DCShadow représente l’une des méthodes les plus furtives et techniquement avancées pour compromettre Active Directory, exploitant les mécanismes de réplication de confiance afin d’injecter des modifications non autorisées tout en contournant les audits classiques.

Sa furtivité et sa dépendance à l’accès privilégié signifient que la prévention repose moins sur des correctifs que sur :

- le renforcement de l’architecture,

- un contrôle strict des accès,

- et une surveillance continue.

Les organisations doivent adopter une approche “Zero Trust”, appliquer des modèles administratifs hiérarchisés et déployer des outils de détection avancés pour identifier les anomalies dans le comportement de réplication.

FAQ

Partager sur

Voir les attaques de cybersécurité associées

Abus des autorisations d'application Entra ID – Fonctionnement et stratégies de défense

Modification de AdminSDHolder – Fonctionnement et stratégies de défense

Attaque AS-REP Roasting - Fonctionnement et stratégies de défense

Attaque Hafnium - Fonctionnement et stratégies de défense

Attaques DCSync expliquées : Menace pour la sécurité d'Active Directory

Attaque Golden SAML

Comprendre les attaques Golden Ticket

Attaque des comptes de service gérés par groupe

Attaque Kerberoasting – Fonctionnement et stratégies de défense

Injection de prompt ChatGPT : Comprendre les risques, exemples et prévention

Attaque d'extraction de mot de passe NTDS.dit

Attaque Pass the Hash

Explication de l'attaque Pass-the-Ticket : Risques, Exemples et Stratégies de Défense

Attaque par pulvérisation de mots de passe

Attaque d'extraction de mot de passe en clair

Vulnérabilité Zerologon expliquée : Risques, Exploits et Atténuation

Attaques de rançongiciels sur Active Directory

Déverrouillage d'Active Directory avec l'attaque Skeleton Key

Mouvement latéral : Qu'est-ce que c'est, comment ça fonctionne et préventions

Attaques de l'homme du milieu (MITM) : ce qu'elles sont et comment les prévenir

Pourquoi PowerShell est-il si populaire auprès des attaquants ?

4 attaques de compte de service et comment s'en protéger

Comment prévenir les attaques de logiciels malveillants d'affecter votre entreprise

Qu'est-ce que le Credential Stuffing ?

Compromettre SQL Server avec PowerUpSQL

Qu'est-ce que les attaques de Mousejacking et comment se défendre contre elles

Vol de credentials avec un fournisseur de support de sécurité (SSP)

Attaques par tables arc-en-ciel : leur fonctionnement et comment se défendre

Un regard approfondi sur les attaques par mot de passe et comment les arrêter

Reconnaissance LDAP

Contournement de l'authentification multifacteur avec l'attaque Pass-the-Cookie

Attaque Silver Ticket