Attaques DCSync expliquées : Menace pour la sécurité d'Active Directory

Les attaques DCSync sont une technique discrète utilisée par les attaquants pour se faire passer pour un contrôleur de domaine et demander des informations sensibles sur les comptes depuis Active Directory.

Attribut | Détails |

|---|---|

|

Type d'attaque |

Attaque DCSync |

|

Niveau d'impact |

Critique |

|

Target |

Gouvernement, Santé, Énergie, Éducation, Technologie et Fournisseurs de Services Cloud, Services Financiers |

|

Vecteur d'attaque principal |

Réseau, Abus de compte Privileged Account |

|

Motivation |

Espionnage, Gain financier, Persistance |

|

Méthodes de prévention courantes |

Application du principe du moindre privilège, Audit, Détection de réseau |

Facteur de risque | Niveau |

|---|---|

|

Dommages potentiels |

Critique |

|

Facilité d'exécution |

Moyen |

|

Probabilité |

Élevé |

Qu'est-ce qu'une attaque DCSync ?

Une attaque DCSync est une technique utilisée par les acteurs de menaces pour simuler le comportement d'un contrôleur de domaine (DC) dans un environnement Active Directory (AD). L'attaque exploite les fonctionnalités légitimes du protocole de réplication de répertoire à distance (MS-DRSR) pour extraire des données sensibles du domaine.

Au lieu de déployer des logiciels malveillants ou d'injecter du code, l'attaquant utilise des outils (tels que Mimikatz) pour se faire passer pour un DC et demander la réplication des données d'identification — en particulier les hachages de mots de passe pour les comptes utilisateurs, y compris KRBTGT et les administrateurs de domaine.

Une attaque DCSync a généralement les intentions suivantes :

- Extraction des hachages de mot de passe — Les attaquants récupèrent les hachages de mot de passe NTLM des comptes de domaine, y compris ceux des utilisateurs privilégiés. Ces hachages peuvent être craqués hors ligne ou utilisés directement dans des attaques de type pass-the-hash ou Golden Ticket.

- Atteignez la domination du domaine — En obtenant le hash du compte KRBTGT, les attaquants peuvent forger des Tickets Granting Tickets (TGTs) Kerberos, permettant la persistance et le contrôle complet sur le domaine. Cela permet un accès à long terme et discret à l'ensemble de l'environnement AD.

Cette attaque est dangereuse pour plusieurs raisons.

- Aucun logiciel malveillant requis — DCSync ne dépend pas de binaires malveillants ; il abuse d'une fonctionnalité légitime, ce qui rend sa détection plus difficile pour les antivirus ou les outils EDR.

- Imite le trafic légitime — L'attaque imite les demandes de réplication standard d'Active Directory, ce qui la rend difficile à distinguer des opérations normales.

- Utilisé par les APTs et les gangs de cybercriminels — Les groupes de menaces persistantes avancées (APT) et les gangs de rançongiciels utilisent fréquemment des attaques DCSync pour élever les privilèges et établir une persistance.

Comment fonctionne une attaque DCSync ?

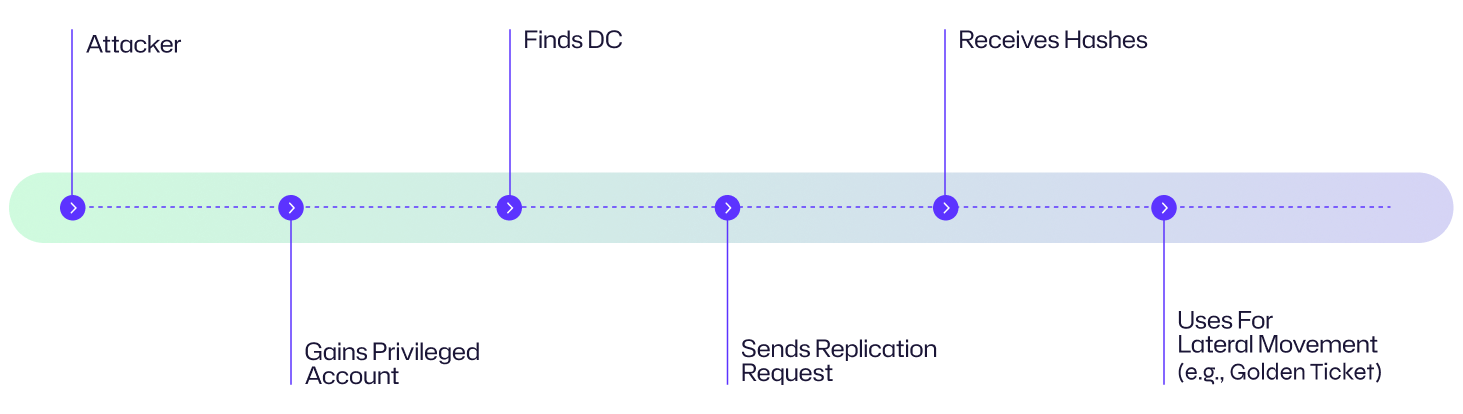

Une attaque DCSync se déroule en une série d'étapes discrètes qui imitent le comportement légitime d'Active Directory. Voici une décomposition étape par étape de l'attaque.

1. Compromettre un compte

L'attaquant obtient d'abord l'accès à un compte privilégié qui a des droits de réplication. Cela signifie généralement compromettre :

- Un compte d'administrateur de domaine, ou

- Un compte système avec des permissions de réplication déléguées, ou

- Un compte avec les droits "DS-Replication-Get-Changes" et "DS-Replication-Get-Changes-All"

Ces autorisations permettent à l'attaquant d'imiter les demandes de réplication d'un DC.

2. Découvrez un DC

Ensuite, l'attaquant localise un contrôleur de domaine accessible au sein du réseau. Des outils comme nltest,nslookup, ou des commandes Windows intégrées peuvent aider à identifier les DCs.

3. Usurper l'identité d'un DC

À l'aide d'outils tels que les suivants, l'attaquant élabore des requêtes comme s'il était un contrôleur de domaine légitime participant à la réplication Active Directory.

- Mimikatz (

lsadump::dcsync) - Impacket's secretsdump.py

4. Demander des données

L'attaquant envoie une demande de réplication en utilisant l'interface DRSUAPI, plus précisément la fonction GetNCChanges - le même appel d'API utilisé dans la réplication légitime de DC à DC.

5. Extraire les hachages de mots de passe

Le DC répond avec les données demandées, y compris :

- hachages NTLM

- Clés Kerberos

- Hash du compte KRBTGT (crucial pour la création de Golden Tickets)

Ces données permettent le craquage de mots de passe, l'usurpation d'identité ou les attaques par pass-the-hash.

6. Lancer des attaques secondaires

Avec les hachages de mot de passe en main, l'attaquant peut :

- Forge Golden Tickets (accès illimité et à long terme)

- Menez des attaques Pass-the-Ticket ou Pass-the-Hash

- Élevez les privilèges ou déplacez-vous latéralement à travers le domaine

Diagramme de flux d'attaque

Le flux d'attaque DCSync montre comment un acteur de la menace peut abuser des protocoles de réplication Active Directory légitimes pour extraire des hachages de mots de passe et obtenir un contrôle à long terme et discret sur un domaine.

Voici un concept visuel de l'attaque.

Examinons un exemple du point de vue d'une organisation.

Dans une entreprise de services financiers de taille moyenne, un e-mail de phishing conduit à la compromission des identifiants d'un technicien du helpdesk. L'attaquant utilise ces identifiants pour élever ses privilèges via Kerberoasting et finit par accéder à un compte d'administrateur de domaine. Avec cet accès, l'attaquant identifie un contrôleur de domaine en utilisant le DNS interne et exploite la fonction Mimikatz DCSync pour demander des données de réplication. Le contrôleur de domaine, ignorant l'intention malveillante, répond avec les hachages de mots de passe, y compris celui du compte KRBTGT. L'attaquant crée alors un Golden Ticket — accordant un accès illimité et à long terme au réseau de l'organisation — et exfiltre discrètement des données clients sensibles sur plusieurs semaines sans déclencher d'alarmes.

Exemples d'attaques DCSync

Les attaques DCSync sont une technique de post-exploitation puissante où un attaquant imite le comportement d'un contrôleur de domaine pour extraire des informations d'identification sensibles d'Active Directory. Voici des exemples concrets qui démontrent l'impact des attaques DCSync.

Cas | Impact |

|---|---|

|

APT40 / Leviathan (2024) |

En 2024, APT40 (également connu sous le nom de Leviathan), un groupe d'espionnage cybernétique parrainé par l'État basé en Chine, a utilisé des attaques DCSync pour voler des identifiants de réseaux privés et gouvernementaux ciblés. Un avis conjoint publié le 9 juillet 2024, par des agences de cybersécurité incluant le Centre de cybersécurité australien (ACSC) et l'Agence américaine de cybersécurité et de sécurité des infrastructures (CISA) a souligné que DCSync fait partie de l'artisanat d'APT40. |

|

UNC5330 (2024) |

En 2024, l'acteur de menace lié à la Chine UNC5330 a exploité des vulnérabilités dans les appareils VPN Ivanti Connect Secure pour effectuer des attaques DCSync lors de mouvements latéraux au sein de réseaux compromis. L'attaque a permis à l'acteur de la menace d'obtenir un accès profond et persistant aux réseaux ciblés et potentiellement d'exfiltrer des données sensibles provenant d'environnements gouvernementaux et privés. La nature furtive de l'attaque a rendu la détection difficile, augmentant le temps de présence et élargissant l'étendue du compromis à travers les organisations affectées. |

|

Mustang Panda (2023) |

En 2023, le groupe de menace persistante avancée (APT) lié à la Chine, connu sous le nom de Mustang Panda ou Stately Taurus, a orchestré une campagne d'espionnage cybernétique ciblant le gouvernement philippin. Les attaquants ont obtenu un accès initial par le biais d'e-mails de spear-phishing et ont déployé des outils tels que MimiKatz pour réaliser des attaques DCSync. La campagne a eu un impact significatif, permettant à Mustang Panda de maintenir un accès à long terme au réseau gouvernemental compromis. En récoltant des identifiants et en établissant une persistance, ils ont pu exfiltrer des documents sensibles et d'autres données critiques sur une période prolongée. |

|

LAPSUS$ (2022) |

En 2022, le groupe cybercriminel LAPSUS$, également suivi sous le nom de DEV-0537, a utilisé des attaques DCSync pour élever les privilèges au sein des organisations ciblées. Après avoir obtenu un accès initial, ils ont utilisé des outils comme Mimikatz pour effectuer des opérations DCSync, leur permettant de récolter des identifiants, y compris ceux des administrateurs de domaine. Cela a permis une progression latérale et une infiltration plus profonde dans les réseaux des victimes. LAPSUS$ a compromis plusieurs organisations de haut profil, y compris Microsoft, Okta et T-Mobile. Avec des identifiants d'administrateur de domaine, ils ont obtenu un accès étendu aux systèmes internes, leur permettant d'exfiltrer des données sensibles telles que le code source et les informations clients. Les tactiques du groupe, qui combinaient le vol d'identifiants avec des fuites de données publiques et de l'extorsion, ont perturbé les opérations et posé d'importants défis de sécurité pour les entités affectées. |

Conséquences d'une attaque DCSync

Les attaques DCSync représentent une menace sérieuse pour la sécurité des entreprises. Une fois réussies, ces attaques peuvent compromettre les fondements même de la gestion des identités et des accès, entraînant des conséquences étendues et durables. Les retombées peuvent inclure des efforts coûteux de réponse aux incidents, des perturbations commerciales, des dommages à la confiance de la marque et des actions en justice ou des pénalités réglementaires potentielles pour ne pas avoir protégé les informations sensibles.

Domaine d'impact | Description |

|---|---|

|

Financier |

En exploitant les fonctionnalités de réplication d'Active Directory, les attaquants peuvent extraire des identifiants, y compris ceux des administrateurs de domaine, facilitant l'accès non autorisé à des systèmes sensibles. Cette violation peut entraîner des pertes financières importantes dues à l'interruption des activités, aux coûts de réponse aux incidents et aux paiements de rançon potentiels. Par exemple, le coût moyen d'une violation de données a atteint 4,88 millions de dollars en 2024, avec des entreprises comme MGM Resorts International qui ont signalé un impact de 100 millions de dollars sur leurs résultats trimestriels à la suite d'une cyberattaque. |

|

Opérationnel |

Les attaques DCSync compromettent le cœur de l'infrastructure informatique d'une organisation — Active Directory — entraînant une perte de contrôle sur les processus d'authentification et d'autorisation. Cela peut provoquer des perturbations opérationnelles étendues, y compris un accès non autorisé aux systèmes, l'exfiltration de données et un temps d'arrêt potentiel, affectant gravement la continuité des affaires. |

|

Réputationnelle |

L'exposition de données sensibles et l'accès non autorisé prolongé peuvent éroder la confiance des clients, partenaires et parties prenantes. Dans le gouvernement et les industries réglementées telles que la santé, où la confidentialité des données est primordiale, de telles violations peuvent conduire à une perte de confiance publique et à des dommages réputationnels à long terme. |

|

Juridique/Réglementaire |

Les organisations peuvent faire face à des actions en justice et à des pénalités réglementaires pour ne pas avoir suffisamment protégé les informations sensibles. Le non-respect des réglementations sur la protection des données telles que le GDPR ou le HIPAA peut entraîner des amendes substantielles et des mesures correctives obligatoires. |

Cibles courantes d'une attaque DCSync : Qui est à risque ?

Pour exécuter une attaque DCSync, les adversaires ciblent des comptes et des permissions spécifiques au sein du réseau. Voici un aperçu des cibles communes susceptibles de subir de telles attaques.

Comptes à hauts privilèges

|

Compte KRBTGT |

Le compte KRBTGT est essentiel à l'authentification Kerberos, chiffrant et signant tous les tickets Kerberos au sein du domaine. La compromission de ce compte permet aux attaquants de forger des Golden Tickets, leur accordant un accès illimité à travers le domaine. |

|

Comptes d'administrateur |

Les comptes appartenant à des groupes tels que Domain Admins, Enterprise Admins et Administrators possèdent par défaut des privilèges élevés. Si compromis, ces comptes peuvent être utilisés pour effectuer des attaques DCSync, facilitant le mouvement latéral et l'exploitation ultérieure. |

|

Comptes de service avec droits de réplication |

Certains comptes de service, comme ceux utilisés par Microsoft Entra Connect (par exemple, les comptes MSOL_), nécessitent des autorisations de réplication pour des opérations légitimes. Cependant, si ces comptes sont compromis, les attaquants peuvent exploiter leurs permissions pour exécuter des attaques DCSync. |

Comptes de machine de contrôleur de domaine

|

Comptes d'ordinateurs DC |

Les comptes de machines de Domain Controller (DC) possèdent intrinsèquement des droits de réplication. Bien que cela soit essentiel pour les opérations de domaine, si un attaquant prend le contrôle d'un DC ou de ses identifiants, il peut initier des attaques DCSync pour extraire les données d'identification des autres DC. |

Comptes non par défaut ou mal configurés

|

Comptes avec des permissions de réplication déléguées |

Les comptes qui n'étaient pas initialement destinés à des tâches de réplication peuvent involontairement recevoir des autorisations de Replication de modifications d'annuaire en raison de mauvaises configurations. Ces comptes non par défaut deviennent des cibles privilégiées, car les attaquants peuvent exploiter ces autorisations pour réaliser des attaques DCSync sans nécessiter de droits administratifs complets. |

Évaluation des risques

Comprendre le risque associé aux attaques DCSync implique d'évaluer leur probabilité, la gravité potentielle, la sophistication des techniques utilisées, la difficulté de détection et l'impact potentiel.

|

Probabilité : Élevée |

Les attaques DCSync sont très probables, en particulier dans les environnements où des comptes non par défaut ont été involontairement dotés de permissions de réplication. De telles erreurs de configuration peuvent survenir en raison d'une délégation inappropriée ou d'un manque de surveillance et sont souvent négligées, offrant ainsi aux attaquants l'accès nécessaire pour effectuer des opérations DCSync. Des outils comme Mimikatz augmentent encore leur probabilité. |

|

Sévérité : Élevée |

Les attaques DCSync utilisent souvent des techniques de "living-off-the-land", en exploitant des outils et processus légitimes du système. Cette approche permet aux attaquants d'opérer de manière furtive, en échappant aux mesures de sécurité traditionnelles et en prolongeant leur présence au sein du réseau. |

|

Niveau de sophistication de l'attaque : Critique |

En obtenant le hachage du mot de passe du compte KRBTGT via DCSync, les attaquants peuvent forger des Golden Tickets. Cela leur accorde un accès illimité à travers le domaine, permettant des opérations persistantes et discrètes difficiles à détecter et à atténuer. |

|

Difficulté de détection : Élevée |

La détection des attaques DCSync est difficile car elles exploitent des protocoles de réplication légitimes. Les attaquants peuvent utiliser des outils comme Mimikatz pour réaliser ces attaques sans déployer de logiciels malveillants, ce qui rend les méthodes de détection traditionnelles moins efficaces. |

|

Impact potentiel : Critique |

Les conséquences d'une attaque DCSync sont critiques. Les attaquants peuvent accéder à des données sensibles, perturber les opérations et causer des dommages à la réputation. Dans les industries réglementées, telles que la santé et la finance, cela peut également entraîner des pénalités légales et réglementaires. |

Comment prévenir les attaques DCSync

Pour prévenir les attaques DCSync, une approche multifacette est nécessaire, combinant un contrôle d'accès strict, une surveillance continue et une segmentation stratégique de votre environnement Active Directory (AD). Voici les stratégies clés pour atténuer le risque de telles attaques.

Appliquez le principe du moindre privilège

Limitez strictement les droits de réplication aux comptes qui en ont besoin. Auditez régulièrement et supprimez les permissions inutiles, en particulier les droits étendus suivants :

- Réplication des modifications de l'annuaire

- Réplication de tous les changements de l'annuaire

- Réplication des modifications de Directory dans un ensemble filtré

Ces autorisations sont souvent exploitées dans les attaques DCSync.

Auditez et surveillez

Mettez en œuvre une surveillance continue pour détecter les demandes de réplication non autorisées. Utilisez des outils tels que Netwrix PingCastle et Netwrix Threat Manager pour analyser les comptes non par défaut disposant des permissions de réplication et d'autres configurations risquées. Des audits réguliers peuvent révéler des mauvaises configurations qui pourraient autrement passer inaperçues.

Contrôlez les ACEs

Examinez et gérez les entrées de contrôle d'accès (ACE) pour éviter des autorisations non intentionnelles. Par exemple, le groupe des administrateurs de clés d'entreprise pourrait par inadvertance avoir un contrôle total sur le contexte de nommage de domaine, ce qui représente un risque de sécurité. Assurez-vous que seules les permissions nécessaires sont accordées à chaque principal de sécurité.

Segmentez les niveaux AD

Adoptez un modèle administratif à niveaux pour séparer les comptes à hauts privilèges de leur utilisation dans des environnements d'utilisateurs standards. Cette segmentation réduit le risque d'exposition des identifiants sur des postes de travail moins sécurisés et aide à contenir les violations potentielles.

Mettez en œuvre des mécanismes de détection avancés

Déployez des solutions de Security Information and Event Management (SIEM) pour surveiller les événements spécifiques indicateurs d'attaques DCSync, tels que des entrées inhabituelles d'Event ID 4662. Concentrez-vous sur la détection des demandes de réplication provenant de comptes qui ne sont pas des contrôleurs de domaine, ce qui peut signifier une activité malveillante.

Support Netwrix

Netwrix propose des solutions robustes pour la détection et l'atténuation des attaques DCSync. Netwrix Threat Manager et Netwrix Threat Prevention renforcent la capacité de votre organisation à détecter et prévenir les attaques DCSync, renforçant ainsi la posture de sécurité globale de votre environnement Active Directory.

Netwrix Threat Manager : Détection du comportement DCSync

Netwrix Threat Manager surveille en continu les activités de réplication AD pour identifier les modèles indicatifs d'attaques DCSync. Il détecte les demandes de réplication inhabituelles, en particulier celles provenant de machines qui ne sont pas des contrôleurs de domaine, et fournit des informations détaillées sur l'activité suspecte, y compris la source, les comptes ciblés et la nature de la demande de réplication. Cette détection en temps réel permet aux équipes de sécurité de répondre rapidement aux menaces potentielles.

Netwrix Threat Prevention : Blocage de la réplication non autorisée

Netwrix Threat Prevention protège de manière proactive votre environnement AD en appliquant des politiques qui empêchent les activités de réplication non autorisées. Lorsqu'un comportement similaire à DCSync est détecté, il peut automatiquement bloquer le compte ou la station de travail fautif pour empêcher toute action de réplication supplémentaire. Ce mécanisme de réponse immédiate aide à contenir la menace, donnant un temps précieux aux équipes d'intervention en cas d'incident pour enquêter et résoudre le problème.

Stratégies de détection, d'atténuation et de réponse

Une attaque DCSync suspectée implique qu'un adversaire se fait passer pour un contrôleur de domaine afin d'extraire des identifiants de l'Active Directory en utilisant des droits de réplication. Une détection et une réponse rapides sont cruciales pour contenir la menace.

Signes précurseurs

Voici les principaux signes à surveiller pour une détection précoce d'une attaque DCSync.

Requêtes de réplication inattendues

|

Symptômes |

Machines non-DC émettant des demandes de réplication au contrôleur de domaine. |

|

Comment détecter |

|

ID d'événement de sécurité 4662

|

Symptômes |

Hausse des |

|

Détails |

|

Modèles d'événements ID 4670 / 4624 / 4742

|

Événements supplémentaires utiles |

|

Réponse immédiate

Lorsqu'une attaque DCSync est suspectée ou détectée, une contention rapide est cruciale.

Isoler le système compromis

- Déconnectez immédiatement les systèmes affectés du réseau.

- Suspendez tout compte inhabituel disposant des droits de réplication (comme

DS-Replication-Get-Changes-All).

Révoquer les privilèges élevés

Retirez les utilisateurs ou les services de :

- Groupes de sécurité intégrés dans Active Directory, tels que Administrateurs, Domain Admins et Enterprise Admins.

- Comptes avec des droits de

Replicating Directory Changes.

Auditez et enquêtez sur les journaux

Examinez les journaux sur les contrôleurs de domaine, en particulier :

- Journaux des événements de sécurité : Concentrez-vous sur les entrées liées à la réplication

- Journaux des services d'annuaire

- Journaux Sysmon : Création de processus et connexions réseau

Stratégies d'atténuation à long terme

Une défense proactive réduit considérablement les risques de DCSync.

Auditez les droits de réplication AD

- Passez régulièrement en revue les permissions à l'aide d'outils tels que BloodHound et PowerView.

- Auditez les membres inattendus dans les groupes AD privilégiés.

Déployez des mécanismes de leurre

- Utilisez des techniques de tromperie telles que la mise en place de comptes leurre ou d'objets DC factices.

- Utilisez des outils comme Canarytokens ou ADDecoy pour détecter les accès non autorisés.

Mettez en œuvre le modèle administratif à niveaux

Séparez les fonctions par niveaux de privilège (Tier 0, 1, 2).

- Niveau 0 : Accès direct aux contrôleurs de domaine

- Niveau 1 : Administration des serveurs

- Niveau 2 : Support des postes de travail

Activez l'Audit Amélioré

- Activez la configuration de la stratégie d'audit avancée.

- Suivez l'accès aux services d'annuaire, l'utilisation des privilèges et les modifications d'objets.

Protocoles de réplication sécurisée

- Bloquez le trafic RPC sortant des appareils non-DC lorsque cela est possible.

- Utilisez des règles de pare-feu pour restreindre la communication de réplication uniquement entre les DCs connus.

Impact spécifique à l'industrie

L'impact d'une attaque DCSync peut varier considérablement d'un secteur à l'autre en raison des différences dans les exigences réglementaires, la sensibilité des données et la complexité de l'infrastructure. Que ce soit dans la finance, la santé, le gouvernement ou la technologie, une attaque DCSync réussie peut entraîner le vol de justificatifs d'identité, des violations de données, des infractions à la conformité et des perturbations opérationnelles.

Industrie | Impact |

|---|---|

|

Santé |

Dans le secteur de la santé, une attaque DCSync peut avoir des conséquences graves, y compris :

|

|

Finance |

Dans le secteur financier, une attaque DCSync représente une menace à haut risque en raison de la nature sensible des systèmes et des données.

|

|

Commerce de détail |

Dans le secteur du commerce de détail, une attaque DCSync peut perturber les opérations et ébranler la confiance des clients.

|

Évolution des attaques et tendances futures

La technique d'attaque DCSync a évolué pour devenir un composant critique des boîtes à outils adverses modernes. Alors que les mesures défensives s'améliorent, les tactiques DCSync continuent de s'adapter, s'intégrant plus profondément dans les capacités systèmes natives et exploitant les vulnérabilités émergentes pour un impact maximal.

Living-off-the-Land (LotL)

Les attaquants comptent de plus en plus sur les outils natifs de Windows et les fonctionnalités intégrées d'Active Directory pour exécuter des attaques DCSync sans déployer de binaires externes. En exploitant les privilèges de réplication avec des protocoles standards comme DRSR, les acteurs de menaces se fondent dans le comportement normal du réseau. Cette approche Living-off-the-Land (LotL) réduit l'empreinte forensique et rend plus difficile pour les mécanismes de détection traditionnels basés sur les signatures de signaler une activité malveillante.

Expansion de la boîte à outils

Alors que Mimikatz reste l'outil le plus connu pour exécuter DCSync, des alternatives comme secretsdump.py d'Impacket et les cadres d'équipe rouge émergents ont élargi l'arsenal de l'attaquant. Ces outils sont souvent modulaires, open-source et fréquemment mis à jour ; par conséquent, ils sont plus difficiles à détecter et à bloquer. Les variantes incluent maintenant l'obfuscation et les capacités de scriptage qui contournent les solutions EDR traditionnelles et s'adaptent aux contrôles de sécurité mis à jour.

Évasion de détection avancée

Les attaquants sophistiqués ne se contentent plus d'exploiter DCSync — ils mettent désormais en œuvre des tactiques avancées pour dissimuler leurs traces. Cela inclut la désactivation ou la manipulation du journal des événements Windows, l'utilisation de canaux de communication chiffrés ou en tunnel, et l'enchaînement de DCSync avec d'autres techniques furtives. Certains adversaires exécutent même des fonctionnalités similaires à DCSync directement depuis la mémoire pour éviter les écritures sur disque et échapper aux outils de surveillance des points de terminaison.

Trend Watch

La puissance de DCSync est encore renforcée lorsqu'elle est combinée avec des vulnérabilités d'escalade de privilèges. Des exploits tels que Zerologon (CVE-2020-1472) et PrintNightmare (CVE-2021-34527) permettent aux attaquants d'élever rapidement l'accès aux privilèges de niveau domaine, permettant ainsi de répondre aux prérequis pour DCSync sans nécessiter un mouvement latéral à long terme. Les chaînes d'exploitation futures pourraient s'appuyer sur des configurations AD à jour zéro ou des défauts dans la chaîne d'approvisionnement pour déclencher DCSync de manière plus rapide et plus secrète.

Statistiques clés & Infographies

En 2024, plus d'une douzaine d'acteurs de menaces avancées ont été associés à des techniques de DCSync dans des rapports publics.

Par exemple, en décembre 2024, Arctic Wolf Labs a identifié une campagne d'attaque cybernétique sophistiquée ciblant les appareils de pare-feu Fortinet FortiGate. Les acteurs de la menace ont exploité une vulnérabilité présumée de jour zéro pour obtenir un accès non autorisé aux interfaces de gestion des appareils, leur permettant de modifier les configurations de pare-feu et d'extraire des identifiants en utilisant DCSync.

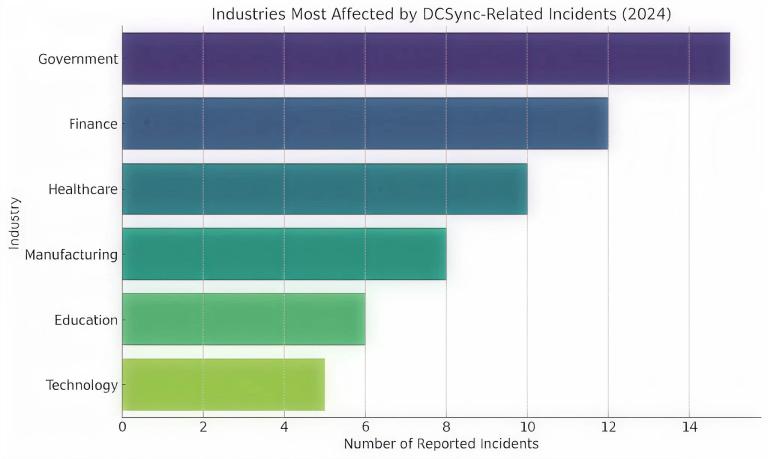

Industries les plus touchées par les incidents liés à DCSync

Le diagramme à barres ci-dessus met en évidence les secteurs les plus touchés :

- Le gouvernement et la finance sont en tête de liste, reflétant la valeur élevée de leurs données et la complexité souvent importante de leurs environnements AD.

- Les secteurs de la santé et de la fabrication sont également notablement exposés, probablement en raison de systèmes hérités et d'une segmentation limitée.

- L'éducation et la Technologie sont de plus en plus ciblées, souvent en raison des réseaux ouverts et de la valeur de la propriété intellectuelle de la recherche.

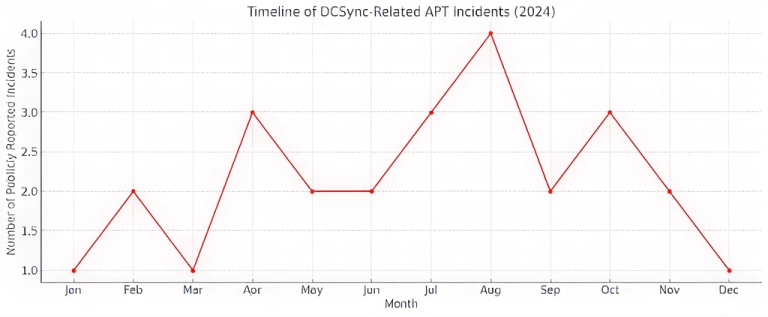

Chronologie des incidents APT liés à DCSync (2024)

Le graphique en ligne illustre la fréquence des incidents tout au long de l'année :

- Le volume des incidents a notablement augmenté au T2 et T3, avec un pic en août (4 incidents).

- Les pics en avril, juillet et octobre correspondent à des périodes de campagnes APT connues impliquant des exploits d'escalade de privilèges (par exemple, des vulnérabilités héritées comme Zerologon).

- Ce modèle saisonnier suggère un ciblage stratégique pendant les cycles budgétaires ou les événements géopolitiques.

Réflexions finales

Les attaques DCSync restent une menace redoutable pour les environnements Active Directory. Les adversaires se font passer pour des contrôleurs de domaine et extraient des informations d'identification sensibles sans déployer de logiciels malveillants ni accéder directement aux contrôleurs de domaine. En exploitant les protocoles de réplication légitimes, les attaquants peuvent discrètement récolter des hachages de mots de passe, facilitant le mouvement latéral, l'escalade de privilèges et l'accès persistant. Pour atténuer ces risques, les organisations doivent auditer rigoureusement les permissions de réplication, appliquer le principe du moindre privilège et mettre en œuvre une surveillance continue des activités de réplication anormales.

FAQs

Partager sur

Voir les attaques de cybersécurité associées

Abus des autorisations d'application Entra ID – Fonctionnement et stratégies de défense

Modification de AdminSDHolder – Fonctionnement et stratégies de défense

Attaque AS-REP Roasting - Fonctionnement et stratégies de défense

Attaque Hafnium - Fonctionnement et stratégies de défense

Attaque Kerberoasting – Fonctionnement et stratégies de défense

Attaque Golden SAML

Comprendre les attaques Golden Ticket

Attaque des comptes de service gérés par groupe

Attaque DCShadow – Fonctionnement, exemples concrets et stratégies de défense

Injection de prompt ChatGPT : Comprendre les risques, exemples et prévention

Attaque d'extraction de mot de passe NTDS.dit

Attaque Pass the Hash

Explication de l'attaque Pass-the-Ticket : Risques, Exemples et Stratégies de Défense

Attaque par pulvérisation de mots de passe

Attaque d'extraction de mot de passe en clair

Vulnérabilité Zerologon expliquée : Risques, Exploits et Atténuation

Attaques de rançongiciels sur Active Directory

Déverrouillage d'Active Directory avec l'attaque Skeleton Key

Mouvement latéral : Qu'est-ce que c'est, comment ça fonctionne et préventions

Attaques de l'homme du milieu (MITM) : ce qu'elles sont et comment les prévenir

Pourquoi PowerShell est-il si populaire auprès des attaquants ?

4 attaques de compte de service et comment s'en protéger

Comment prévenir les attaques de logiciels malveillants d'affecter votre entreprise

Qu'est-ce que le Credential Stuffing ?

Compromettre SQL Server avec PowerUpSQL

Qu'est-ce que les attaques de Mousejacking et comment se défendre contre elles

Vol de credentials avec un fournisseur de support de sécurité (SSP)

Attaques par tables arc-en-ciel : leur fonctionnement et comment se défendre

Un regard approfondi sur les attaques par mot de passe et comment les arrêter

Reconnaissance LDAP

Contournement de l'authentification multifacteur avec l'attaque Pass-the-Cookie

Attaque Silver Ticket