Comprendre les attaques Golden Ticket

Une attaque Golden Ticket permet à un attaquant de forger un Ticket Granting Ticket (TGT) Kerberos en utilisant la clé KRBTGT pour obtenir un accès illimité et persistant à un domaine Active Directory.

Attribut | Détails |

|---|---|

|

Type d'attaque |

Attaque Golden Ticket |

|

Niveau d'impact |

Critique |

|

Cible |

Entreprises, Gouvernement, Toutes les grandes organisations |

|

Vecteur d'attaque principal |

Vol de credentials, Exploitation de réseau |

|

Motivation |

Espionnage, Exfiltration de données, Gain financier, Perturbation |

|

Méthodes de prévention courantes |

Rotation du mot de passe KRBTGT, Credential Guard, Moindre Privilège, Durcissement AD, Surveillance |

Facteur de risque | Niveau |

|---|---|

|

Dommages potentiels |

Critique |

|

Facilité d'exécution |

Difficile |

|

Probabilité |

Moyen |

Qu'est-ce qu'une attaque Golden Ticket ?

Pensez à ce que représentait le ticket d'or dans Charlie et la Chocolaterie - un accès illimité à tout, sans aucune question. Dans la cybersécurité, une attaque Golden Ticket offre aux pirates ce même type de passe VIP pour l'ensemble de votre réseau.

Voici donc une attaque Golden Ticket expliquée. Une attaque Golden Ticket est une technique d'exploitation de Kerberos dans laquelle un attaquant utilise le hash du compte KRBTGT d'Active Directory pour forger des Ticket Granting Tickets (TGTs). Cela leur permet de se faire passer pour n'importe quel utilisateur, y compris les administrateurs de domaine, et d'obtenir un accès illimité et à long terme à toutes les ressources du domaine.

Les attaquants utilisent souvent des outils tels que Mimikatz ou Impacket pour extraire le hash KRBTGT et générer ces tickets falsifiés. Étant donné que les TGTs contrefaits sont cryptographiquement valides, le Key Distribution Center (KDC) leur fera confiance, même si les mots de passe sont changés - révélant une faiblesse fondamentale dans le protocole Kerberos.

Les contrôleurs de domaine ne peuvent pas distinguer ces tickets contrefaits des tickets légitimes, donc les journaux d'authentification traditionnels ne les signalent pas. Le nettoyage n'est pas aussi simple que de changer un mot de passe ; vous devez faire pivoter la clé KRBTGT deux fois sur chaque contrôleur de domaine pour couper complètement la capacité de l'attaquant à créer des faux tickets.

Le protocole Kerberos : Comment fonctionne-t-il

- Un utilisateur se connecte et envoie un horodatage chiffré avec le hachage de son mot de passe au Key Distribution Center (KDC) pour une pré-authentification.

- Le KDC possède un hash enregistré du mot de passe de l'utilisateur. Il l'utilise pour déchiffrer l'horodatage et, si celui-ci est valide, authentifie l'utilisateur.

- Le KDC émet un TGT chiffré avec le hachage du compte KRBTGT (la validité par défaut est de 10 heures).

- Avec le TGT, l'utilisateur peut demander l'accès à plusieurs services de domaine sans se réauthentifier.

- Pour chaque demande de service, le Ticket-Granting Server (TGS) du KDC émet un ticket de service, signé avec le hachage du compte de service, ce qui permet une connexion directe au serveur cible.

Comment les attaquants l'exploitent-ils ?

Dans une attaque Golden Ticket, les adversaires contournent le KDC en générant leurs propres TGT pour accéder aux ressources du domaine. Pour créer ce TGT, ils ont besoin :

- Le nom de domaine pleinement qualifié (FQDN) du domaine

- L'identifiant de sécurité (SID) du domaine

- Le nom d'utilisateur du compte qu'ils ont l'intention d'usurper

- Le hash du mot de passe du compte KRBTGT

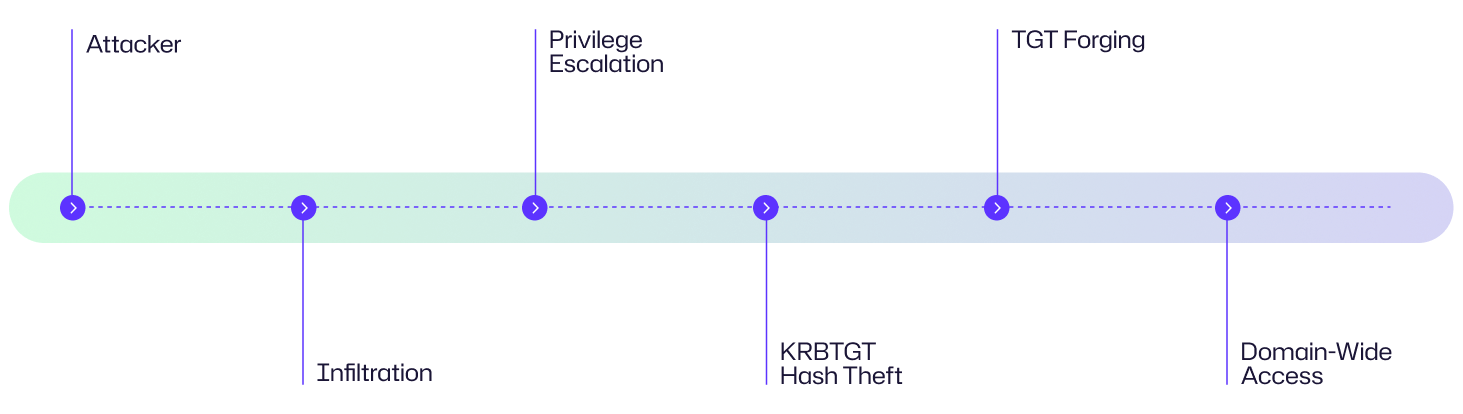

Comment fonctionne une attaque par Golden Ticket ?

Une attaque Golden Ticket se déroule en une série d'étapes qui permettent à un attaquant de prendre et de maintenir le contrôle total d'un environnement Active Directory. Examinons chaque étape.

1. Compromis initial

L'attaquant commence par compromettre un réseau, principalement en utilisant des e-mails d'hameçonnage, en exploitant des vulnérabilités non corrigées ou en dérobant des identifiants faibles.

2. Élévation de privilèges

Une fois à l'intérieur, l'attaquant recherche des privilèges plus élevés. Il peut craquer des mots de passe supplémentaires, exploiter des mauvaises configurations ou abuser des failles d'escalade de privilèges jusqu'à obtenir des droits d'administrateur de domaine ou de réplication sur un contrôleur de domaine. Ce sont des rôles puissants qui leur donnent un accès direct aux données d'Active Directory.

3. Extraction de hachage KRBTGT

Muni de ces droits, l'attaquant utilise des outils malveillants tels que Mimikatz et la technique DCSync pour voler le hash du mot de passe du compte KRBTGT — la clé cryptographique qui signe chaque TGT Kerberos et permet la contrefaçon de nouveaux TGTs. Ils capturent également l'identifiant de sécurité (SID) du domaine.

4. Falsification de billets

Avec le hash de mot de passe KRBTGT volé, un attaquant peut créer un faux TGT (Golden Ticket) pour n'importe quel utilisateur de son choix (souvent un compte à privilèges élevés). Les attaquants peuvent définir des privilèges personnalisés et une période de validité étendue pour le TGT, se donnant ainsi une clé maîtresse ‘dorée’ pour le domaine.

5. Injection de tickets & Mouvement latéral

L'attaquant injecte le TGT falsifié dans une session active. Puisque le ticket est cryptographiquement valide, l'attaquant peut maintenant demander des tickets de Ticket-Granting Service (TGS) légitimes pour se déplacer latéralement à travers des serveurs, bases de données, partages de fichiers et applications sans déclencher de demandes de mot de passe.

6. Persistance et Évasion

Ces tickets falsifiés restent fiables jusqu'à ce que la clé KRBTGT soit changée deux fois sur chaque contrôleur de domaine. Réinitialiser les mots de passe ou désactiver les comptes ne servira à rien, car l'attaquant peut continuer à créer de nouveaux tickets. Ainsi, ils peuvent maintenir un accès discret et à long terme en se fondant dans le trafic Kerberos normal.

Diagramme de flux d'attaque

L'attaque Golden Ticket suit une chaîne d'événements prévisible. Examinons un scénario d'attaque exemple et visualisons les étapes de l'attaque pour comprendre comment un intrus peut passer d'une brèche initiale à un contrôle total d'un environnement Active Directory.

Imaginez un prestataire de soins de santé régional où un employé clique sur un e-mail de phishing, donnant à un attaquant un accès initial au réseau. L'intrus augmente discrètement ses privilèges en exploitant un partage de fichiers mal configuré et finit par obtenir les droits d'administrateur de domaine. En utilisant Mimikatz, ils extraient le hash KRBTGT, forgent leurs propres tickets Kerberos et se déplacent latéralement à travers des systèmes critiques, tels que les dossiers des patients et les serveurs de facturation, sans déclencher de demandes de mot de passe ou d'alertes de sécurité. En quelques heures, ils ont un accès illimité et furtif à l'ensemble du domaine.

Exemples d'une attaque de Golden Ticket

Les attaques Golden Ticket ont été utilisées dans des campagnes d'espionnage cybernétique réelles pour obtenir un accès à long terme et discret aux réseaux à haute valeur. Les cas suivants mettent en évidence comment différents groupes de menaces ont utilisé cette technique.

Cas | Impact |

|---|---|

|

APT15 (Ke3chang) – Attaque contre un sous-traitant du gouvernement britannique (2018) |

En 2018, le groupe de menaces lié à la Chine APT15 (également connu sous le nom de Ke3chang) a compromis un entrepreneur du gouvernement britannique responsable de projets hautement sensibles. Après avoir obtenu un premier point d'ancrage, les attaquants ont élevé leurs privilèges en administrateur de domaine et extrait le hash du compte KRBTGT depuis Active Directory. Armés de cette clé, ils ont généré des Kerberos Golden Tickets, ce qui leur a permis de se déplacer latéralement, de récolter des données gouvernementales confidentielles et de les exfiltrer sur une période prolongée. L'enquête de NCC Group a révélé que APT15 utilisait Mimikatz pour déverser les identifiants et générer des Kerberos Golden Tickets. Parce que les Golden Tickets restent fiables jusqu'à ce que la clé KRBTGT soit tournée deux fois sur tous les contrôleurs de domaine, les attaquants ont conservé un accès discret et persistant longtemps après que l'intrusion initiale a été détectée. |

|

TA428 – Entreprises militaro-industrielles d'Europe de l'Est (2022) |

En 2022, le groupe de menace lié à la Chine TA428 a lancé une campagne de cyber-espionnage contre des entreprises militaro-industrielles et des institutions gouvernementales à travers l'Europe de l'Est et l'Asie. Après avoir pénétré dans les réseaux par hameçonnage ciblé et obtenu les privilèges de contrôleur de domaine, ils ont dérobé le hash du compte KRBTGT et mené des attaques Kerberos Golden Ticket. Ces tickets falsifiés ont donné à TA428 un contrôle complet et à long terme des réseaux des victimes, permettant une espionnage étendue et le vol de grandes quantités de recherches militaires sensibles, de données technologiques de défense et de communications confidentielles. |

|

Antlion – Institutions financières à Taïwan (2020–2021) |

De 2020 à 2021, le groupe lié à la Chine Antlion a infiltré des institutions financières taïwanaises par hameçonnage ciblé et logiciels malveillants personnalisés. Après avoir obtenu l'accès au contrôleur de domaine, ils ont dérobé le hash KRBTGT et lancé des attaques Kerberos Golden Ticket. Cela leur a fourni un accès persistant et étendu au domaine aux systèmes financiers critiques pour la surveillance, le vol de données, la fraude potentielle et le sabotage. Selon Symantec, Antlion a utilisé un « outil de ticket doré Kerberos basé sur le Mimikatz » parmi d'autres outils. |

Conséquences d'une attaque Golden Ticket

Une attaque Golden Ticket réussie peut avoir un impact étendu et durable sur une organisation.

Domaine d'impact | Description |

|---|---|

|

Financier |

Une attaque Golden Ticket peut entraîner des coûts financiers énormes. Cela inclut les pertes directes dues à la fraude financière à travers des systèmes manipulés et des amendes réglementaires en vertu de lois telles que le GDPR, le HIPAA et le SOX pour les violations de données et l'exfiltration d'informations sensibles. Les organisations font également face à des dépenses élevées pour la réponse aux incidents, les enquêtes forensiques et la remédiation, ainsi qu'à des pertes de revenus dues à des temps d'arrêt ou à des services interrompus. Dans certains cas, les attaquants peuvent exiger des paiements de rançon ou d'extorsion. |

|

Opérationnel |

Les attaquants peuvent perturber des services informatiques critiques, tels que les contrôleurs de domaine, les serveurs de fichiers et les applications d'entreprise. Cela peut entraîner une interruption prolongée qui se répercute sur les chaînes d'approvisionnement et les cycles de production. Des contrôles d'accès compromis peuvent déclencher un chaos administratif et opérationnel généralisé, et même saboter les systèmes internes, rendant la récupération lente et complexe. |

|

Réputationnel |

Une violation de cette ampleur érode la confiance des clients et des partenaires, met à rude épreuve les relations à long terme et attire une couverture médiatique négative. L'image de marque et la réputation sur le marché de l'organisation peuvent en souffrir, tandis que les investisseurs et les parties prenantes peuvent accroître la surveillance qui peut affecter l'évaluation de l'entreprise. |

|

Juridique/Réglementaire |

Les organisations sont généralement tenues d'émettre des notifications de violation de données en vertu de la réglementation sur la vie privée, comme la règle des 72 heures du GDPR. Elles peuvent faire face à des poursuites judiciaires de la part des clients et des employés affectés ainsi qu'à des audits de conformité à long terme et à des sanctions de la part des organismes de réglementation. Dans les cas de défaillances graves de la gouvernance, les dirigeants pourraient même être personnellement responsables. |

|

Dégradation de la posture de sécurité |

Parce que les tickets Kerberos falsifiés semblent légitimes, les attaques Golden Ticket sapent l'efficacité des contrôles de sécurité et des outils de surveillance. Cela conduit à un temps de présence plus long des attaquants, compliquant la détection et la réponse aux violations. L'intégrité de AD pourrait être compromise au point que les organisations pourraient envisager une reconstruction complète de l'environnement. |

Cibles courantes d'une attaque par Golden Ticket : Qui est à risque ?

En termes simples, toute organisation qui dépend de AD pour l'accès des utilisateurs et la gestion des identités est une cible potentielle d'une attaque de Golden Ticket. Les attaquants préfèrent les environnements où un seul compromis peut accorder un accès large et à long terme aux systèmes critiques et aux données. Parmi les cibles communes, on peut citer :

|

Grandes entreprises |

Les entreprises avec des infrastructures AD complexes et plusieurs contrôleurs de domaine présentent une large surface d'attaque. De plus, les organisations avec de nombreux comptes privilégiés et des systèmes hérités ont généralement une segmentation de réseau faible et des contrôles de sécurité obsolètes. Cela facilite la tâche des attaquants pour forger des tickets et se déplacer latéralement sans être détectés. |

|

Agences gouvernementales |

Les agences gouvernementales possèdent d'importants réseaux internes qui contiennent des informations extrêmement sensibles, allant des données de défense et de renseignement aux données d'application de la loi. Une attaque Golden Ticket offre un accès persistant pour servir des motifs tels que l'espionnage, la surveillance et l'exfiltration de matériel classifié. |

|

Institutions financières |

Les banques et les prestataires de services financiers dépendent fortement de AD pour sécuriser les systèmes internes et authentifier les utilisateurs. En forgeant des tickets Kerberos, les attaquants peuvent maintenir un accès secret pour exécuter des transactions frauduleuses, manipuler les registres financiers et voler des données clients et de paiement de grande valeur. |

|

Organisations de santé |

Les hôpitaux et les réseaux de soins de santé gèrent de grands volumes d'informations de santé protégées (PHI) et dépendent de AD pour contrôler l'accès aux systèmes de DME (dossiers médicaux électroniques), aux dispositifs médicaux critiques et aux données des patients. Cette concentration d'informations sensibles et le besoin de maintenir les systèmes opérationnels en continu rendent les organisations de santé des cibles attrayantes pour les attaques de Golden Ticket. |

|

Chaînes de détail |

Les détaillants utilisent normalement AD pour gérer les systèmes de point de vente (POS), les réseaux de la chaîne d'approvisionnement et les bases de données clients. Les attaquants peuvent exploiter des tickets falsifiés pour manipuler les transactions, siphonner les informations des cartes de paiement et perturber l'inventaire et la logistique à grande échelle. |

|

Fournisseurs de services gérés (MSPs) et entreprises de services informatiques |

Les MSP maintiennent un accès privilégié aux environnements clients, ce qui en fait une passerelle attrayante 'un-vers-plusieurs'. Compromettre l'AD d'un MSP permet aux attaquants de pivoter dans les réseaux des clients, ce qui multiplie l'impact à travers les organisations. |

|

Organisations avec AD hybride ou intégré au Cloud |

Les entreprises avec des configurations AD hybrides, telles que AD sur site synchronisé avec Microsoft Entra ID, ont souvent des relations de confiance complexes et des chemins de réplication. Si les connecteurs cloud sont mal configurés ou pas bien sécurisés, ils élargissent la surface d'attaque, rendant plus facile pour les attaquants de forger des tickets et de maintenir un accès à long terme. |

Évaluation des risques

La combinaison d'un impact critique et d'une probabilité moyenne classe les attaques Golden Ticket dans la catégorie à haut risque.

Facteur de risque | Niveau |

|---|---|

|

Dommages potentiels |

Critique Un compromis permet à l'adversaire d'exfiltrer des données sensibles, de perturber les opérations commerciales et de déployer un rançongiciel. La récupération nécessite de reconstruire l'environnement AD et de re-sécuriser toutes les relations de confiance, entraînant un temps d'arrêt majeur et des pertes financières. |

|

Facilité d'exécution |

Difficile Les attaquants ont besoin d'un accès au contrôleur de domaine et d'une expertise Kerberos pour voler le hash KRBTGT et créer des tickets falsifiés, rendant l'attaque techniquement difficile. |

|

Probabilité |

Moyen Bien que moins courante que le hameçonnage, la probabilité reste modérée car des acteurs de menaces bien financés, compétents et persistants ciblent Active Directory ou des environnements hybrides avec de longues périodes de présence. |

Comment prévenir les attaques de Golden Ticket

Les attaques Golden Ticket font partie des menaces les plus graves pour les environnements AD. Leur détection est difficile et la récupération coûteuse. Pour prévenir ces attaques, les organisations doivent utiliser un mélange de technologie, d'outils et de contrôles de processus.

Mesures techniques

Certaines mesures techniques pour prévenir une attaque de Golden Ticket sont :

- Réinitialisez régulièrement le mot de passe du compte KRBTGT deux fois : Faites tourner la clé KRBTGT de manière sécurisée deux fois sur tous les contrôleurs de domaine, un processus qui doit être soigneusement planifié pour éviter de rompre les services d'authentification. Voici la bonne manière de procéder - changez le mot de passe KRBTGT, attendez la réplication, puis changez-le à nouveau. Cela invalide tous les tickets contrefaits créés sous l'ancien ou l'intermédiaire du hash.

- Mettez en œuvre un accès strict au moindre privilège : Assurez-vous que seul un nombre minimal d'utilisateurs et de comptes de service disposent de privilèges élevés. Limitez l'appartenance à des groupes privilégiés tels que les administrateurs de domaine. Supprimez les droits d'admin excessifs et évitez d'accorder des droits administratifs inutilement à travers les frontières de forêt/domaine.

- Utilisez des modèles d'administration à niveaux pour segmenter l'accès : Les modèles d'administration à niveaux divisent l'administration informatique en différents 'niveaux' ou niveaux de privilège, chacun avec son propre ensemble de comptes et d'outils.

- Niveau 0 : Contrôleurs de domaine, services au niveau de la forêt AD et autres infrastructures d'identité critiques

- Niveau 1 : Serveurs et applications

- Niveau 2 : Postes de travail des utilisateurs et bureaux standards

Avec cette approche, un compromis à un niveau inférieur ne conduit pas automatiquement à un compromis total du domaine.

H3. Outils de sécurité

Les outils de sécurité peuvent aider à prévenir une attaque de Golden Ticket.

- Déployez EDR et Advanced SIEM pour détecter les anomalies dans l'utilisation des tickets Kerberos : Les solutions SIEM détectent l'activité suspecte de Kerberos en temps réel en suivant les événements d'authentification, les durées de vie inhabituelles des tickets, les connexions inattendues et l'utilisation anormale des tickets de service. Ils analysent les journaux de sécurité Windows pour les événements TGT/TGS, corréler les données à travers le réseau et déclenchent des alertes opportunes. EDR complète cela en protégeant les points de terminaison contre le vol de credentials basé sur la mémoire.

- Utilisez Credential Guard / Protections au niveau du système d'exploitation pour bloquer le vol de credentials en mémoire : Des technologies telles que Microsoft Defender Credential Guard sont conçues pour protéger les credentials en mémoire. En limitant l'accès à la mémoire LSASS et en maintenant le système d'exploitation correctement patché et mis à jour, les organisations peuvent réduire le risque d'attaques telles que Mimikatz Golden Ticket.

Mesures non techniques

Parmi les mesures de prévention non techniques, on peut citer les suivantes :

- Formez les employés sur le hameçonnage et l'ingénierie sociale : Étant donné que de nombreuses brèches initiales proviennent de la compromission des identifiants (hameçonnage, pièces jointes malveillantes ou liens), les organisations devraient mettre en place des programmes de sensibilisation des employés pour fermer ces points d'entrée.

- Mettez en œuvre la gestion des changements et les processus d'audit : Mettez en place des processus formels de contrôle des changements et d'audit pour toutes les modifications apportées aux comptes privilégiés, aux permissions, aux politiques de domaine, etc. Il est préférable de conserver des journaux, de les examiner régulièrement et d'appliquer le principe du moindre privilège et la séparation des fonctions pour tout changement.

Comment Netwrix peut aider

Netwrix fournit des outils pour renforcer la sécurité d'Active Directory et détecter rapidement les signes d'une attaque Golden Ticket. Netwrix Threat Prevention possède des capacités étendues pour :

- Surveillez en continu l'authentification Kerberos, en déclenchant des alertes sur des activités suspectes de tickets telles que des durées de vie de tickets inhabituelles ou des données PAC falsifiées.

- Le type d'analytique Golden Ticket détecte les tickets Kerberos qui dépassent la durée de vie maximale configurée et génère des alertes.

- Le type d'analytique Forged PAC analytic type détecte les tickets Kerberos avec des PACs modifiés (Privilege Attribute Certificates). Étant donné que les Golden Tickets forgent ou manipulent souvent le PAC pour élever les privilèges, ceci est un signal direct.

- Détectez les escalades de privilèges et les modifications non autorisées d'objets AD critiques, aidant les équipes de sécurité à réagir avant que les attaquants ne s'installent de manière persistante. Threat Prevention fournit des modèles pour la détection d'escalade de privilèges. Vous pouvez convertir un Privilege Escalation template en une politique active pour surveiller les changements de permissions non autorisés et lorsque un compte non-admin obtient des droits élevés.

- Offrez une surveillance en temps réel, des alertes et un blocage des modifications à haut risque ou non autorisées dans Active Directory. La solution Active Directory de Threat Prevention surveille tous les accès d'authentification (Kerberos et NTLM), les modifications d'objets, les adhésions aux groupes, les modifications de GPO, la réplication AD, les modifications de LSASS, et plus encore. Elle fournit des pistes d'audit détaillées (valeurs avant et après modification, auteur de la modification), aidant à détecter les premiers signes de mauvais usage.

Stratégies de détection, d'atténuation et de réponse

Les attaques Golden Ticket sont difficiles à détecter et à atténuer car les TGTs contrefaits sont cryptographiquement valides et signés avec la vraie clé KRBTGT, donc les vérifications Kerberos normales les traitent comme authentiques. Même si les mots de passe des comptes utilisateurs sont réinitialisés, l'attaquant peut continuer à générer des tickets valides tant qu'il dispose du hash KRBTGT. Et cela laisse peu de traces car l'attaquant n'a pas besoin de se connecter au contrôleur de domaine pour demander de nouveaux tickets. Au lieu de cela, ils peuvent créer des tickets valides sur leur propre machine et les présenter lorsque nécessaire pour accéder aux ressources du réseau.

Les équipes informatiques doivent rechercher des anomalies indiquant des tickets contrefaits ou à longue durée de vie.

Durées de vie inhabituelles des tickets

Les tickets Kerberos ont normalement une durée de vie par défaut d'environ 10 heures et sont renouvelables pendant 7 jours. Un faux Golden Ticket, cependant, pourrait être configuré pour durer des mois ou même des années. Des outils de surveillance de la sécurité comme Netwrix Threat Prevention ou un SIEM peuvent détecter de tels tickets et déclencher des alertes indiquant qu'un attaquant pourrait essayer de maintenir l'accès sans se réauthentifier.

Billets pour des comptes inexistants ou inactifs

Si vous constatez que des tickets de service Kerberos (ID d'événement 4769) sont émis pour des comptes qui ont été désactivés, supprimés ou inactifs pendant des mois, cela suggère fortement qu'un attaquant a le contrôle du hash KRBTGT et forge des tickets pour se faire passer pour ce compte.

Réutilisation de TGT après les changements de mot de passe KRBTGT

Après avoir fait pivoter le mot de passe du compte KRBTGT, tous les tickets précédemment émis devraient devenir invalides. Si vous trouvez des connexions réussies ou des demandes de service utilisant des tickets émis avant le changement de mot de passe, cela signifie que des tickets falsifiés signés avec le hash volé fonctionnent toujours. Surveiller les événements d'authentification Kerberos qui font référence à un ancien numéro de version de clé (KVNO) est une méthode de détection efficace.

Anomalies des journaux Kerberos

Surveillez les demandes d'authentification provenant de points de terminaison qui n'interagissent normalement pas avec les contrôleurs de domaine ou les pics soudains dans les ID d'événements Kerberos (4768, 4769, 4771). Ce sont des ID d'événements du journal de sécurité Windows générés par un DC (ou autre Centre de Distribution de Clés Kerberos) lorsque des opérations Kerberos se produisent :

- ID d'événement 4768 : Généré lorsqu'un utilisateur ou un ordinateur demande un TGT auprès du Centre de distribution de clés (première étape de l'authentification Kerberos).

- ID d'événement 4769 : Enregistré lorsque le client demande un ticket de service (TGS) pour accéder à un service spécifique après avoir obtenu un TGT.

- L'ID d'événement 4771 indique que la pré-authentification Kerberos a échoué, souvent en raison d'un mot de passe incorrect, de problèmes de synchronisation de l'heure ou de tentatives possibles de force brute.

De même, si vous remarquez que des TGT sont générés à plusieurs reprises sur un seul hôte ou à partir d'adresses IP géographiquement inhabituelles, considérez cela comme un signe de falsification de ticket.

Noms de principal de service (SPNs) incohérents

Un autre signal d'alerte de faux billets et de mouvements latéraux est lorsque vous remarquez des billets qui font référence à des services que vous n'exécutez pas ou qui tentent soudainement d'accéder à plusieurs services non liés en peu de temps.

Installation de Mimikatz

Si votre antivirus détecte des logiciels malveillants, tels que des outils de vol de justificatifs d'identité ou d'autres utilitaires post-exploitation, cela peut être un signe indirect d'une attaque Golden Ticket.

Réponse immédiate

Lorsque vous soupçonnez une attaque Golden Ticket, agissez rapidement :

- Réinitialisez le mot de passe du compte KRBTGT deux fois : Cela garantit que tous les tickets contrefaits existants deviennent invalides, comme discuté précédemment dans la section Mesures Techniques.

- Isoler les systèmes et comptes affectés : Déconnectez les hôtes compromis du réseau et désactivez tout compte présentant une activité Kerberos suspecte pour arrêter tout mouvement latéral ultérieur.

- Révoquer les sessions actives : Pour couper l'accès des attaquants, vous pouvez forcer les déconnexions ou utiliser des outils tels que klist purge ou le Revoke-ADAuthentication de PowerShell pour mettre fin à toutes les sessions Kerberos.

- Conservez les preuves judiciaires : Préservez les journaux de sécurité, les vidages de mémoire et les images système avant de nettoyer pour aider dans l'enquête et d'éventuelles actions en justice.

- Informer les parties prenantes : Informez immédiatement votre équipe de réponse aux incidents, la direction et le personnel juridique ou de conformité, afin qu'ils puissent gérer la communication, les exigences réglementaires et l'impact potentiel sur les clients.

Atténuation à long terme

Les organisations devraient réduire les risques futurs grâce à des contrôles proactifs, tels que ceux énumérés ici.

- Améliorez l'hygiène de Active Directory : Limitez le nombre de comptes privilégiés, appliquez le principe du moindre privilège et surveillez l'appartenance aux groupes Domain Admins et Enterprise Admins. Vous devriez également appliquer des politiques de mots de passe robustes et supprimer les comptes obsolètes ou inutilisés pour réduire la surface d'attaque.

- Chasse aux menaces régulière : Planifiez des chasses axées sur les anomalies de Kerberos, telles que des durées de vie de tickets inhabituelles, des numéros de version de clé (KVNO) inattendus, ou des activités de connexion provenant d'hôtes atypiques. Combinez l'analyse des journaux d'événements avec votre SIEM ou des outils comme Netwrix Threat Prevention pour identifier des modèles suspects.

- Examens périodiques des comptes à privilèges : Passez en revue tous les comptes à privilèges (y compris les comptes de service) au moins tous les trimestres. Vérifiez la propriété, la nécessité et la rotation des mots de passe, en particulier pour le compte KRBTGT. Il est préférable de désactiver les comptes qui sont obsolètes ou inutiles.

Impact spécifique à l'industrie

Les attaques Golden Ticket peuvent perturber n'importe quelle organisation, mais les risques et les conséquences réglementaires varient selon le secteur. En comprenant les implications propres à chaque secteur, les organisations peuvent optimiser leurs défenses et leurs plans de réponse.

Industrie | Impact |

|---|---|

|

Santé |

Les réseaux de santé détiennent d'énormes quantités de données sensibles sur les patients et dépendent de la disponibilité continue du système. Un compromis Golden Ticket pourrait exposer les dossiers de santé électroniques, perturber les opérations cliniques et entraîner des violations de la HIPAA, résultant en de lourdes amendes et des dommages à la réputation. |

|

Finance |

Les banques et les services financiers peuvent subir de graves conséquences car les attaquants peuvent utiliser des tickets falsifiés pour accéder aux systèmes bancaires centraux, exécuter des transferts non autorisés et manipuler des transactions. De telles violations peuvent entraîner d'énormes pertes financières, des activités frauduleuses sur les comptes, de lourdes pénalités en vertu de SOX ou d'autres réglementations financières, et une perte pure et simple de la confiance des clients. |

|

Commerce de détail |

Les détaillants maintiennent des chaînes d'approvisionnement complexes et détiennent des volumes importants de données clients, donc une attaque Golden Ticket peut être particulièrement dommageable. Les attaquants peuvent se déplacer des réseaux d'entreprise vers les systèmes de point de vente et les environnements partenaires, entraînant un vol à grande échelle des données de cartes de paiement, l'exposition des dossiers clients et des pénalités de conformité PCI DSS coûteuses. Tout cela peut perturber les opérations et éroder la confiance des clients. |

Évolution des attaques & tendances futures

Les technologies émergentes et l'évolution des comportements des attaquants rendent les attaques de Golden Ticket plus automatisées, furtives et difficiles à contenir.

Augmentation de l'utilisation de l'IA

Les attaquants commencent à intégrer l'intelligence artificielle dans leurs flux de travail pour automatiser la falsification de tickets et le mouvement latéral. Les scripts pilotés par l'IA peuvent rapidement identifier les comptes privilégiés, créer des tickets valides et ajuster l'activité pour rester indétectés. Cela réduit le temps entre la compromission initiale et le contrôle total du domaine.

Ingénierie sociale basée sur les Deepfake

Les audios et vidéos deepfake ajoutent une nouvelle dimension aux attaques de phishing et de prétexte. Les acteurs de la menace peuvent imiter des cadres ou du personnel informatique lors d'appels vocaux ou vidéo, et tromper les employés pour qu'ils partagent des mots de passe ou approuvent des invites d'authentification multi-facteurs. Après avoir acquis les identifiants initiaux, ils peuvent obtenir le point d'appui nécessaire pour voler le hash KRBTGT et lancer une attaque Golden Ticket.

L'essor des groupes de rançongiciels sophistiqués

Les groupes de ransomware avancés combinent désormais des logiciels malveillants de chiffrement de fichiers avec des techniques de Golden Ticket. En forgeant des tickets Kerberos de longue durée, ils peuvent maintenir un accès discret d'administrateur de domaine même après que les équipes informatiques découvrent la compromission initiale. Cela leur permet de re-chiffrer les systèmes, de voler discrètement des données et d'exiger des rançons plus élevées.

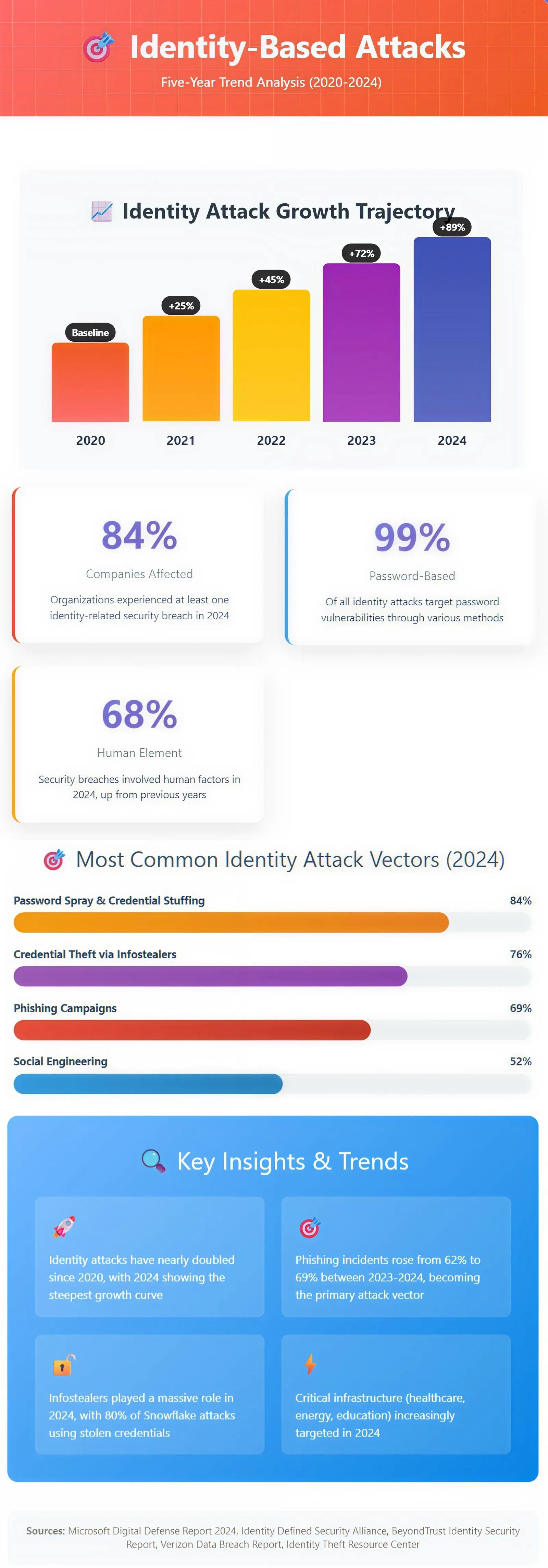

Statistiques clés & Infographies

Un nombre croissant de preuves montre que les attaques Golden Ticket sont de plus en plus utilisées, et avec plus de discrétion. Google Cloud rapporte que le temps de présence médian (temps entre la compromission initiale et la détection) pour de nombreux types d'attaques est passé de 16 jours en 2022 à 10 jours en 2023.

Infographie : Tendance des attaques basées sur l'identité

L'infographie suivante présente les tendances des attaques basées sur l'identité au cours des cinq dernières années.

Sources : Microsoft Digital Defense Report 2024, Identity Defined Security Alliance, BeyondTrust Identity Security Report, Verizon Data Breach Report, Identity Theft Resource Center

Réflexions finales

Les attaques Golden Ticket visent le cœur de la sécurité de votre Active Directory. Leur discrétion, persistance et capacité à contourner les mesures de protection traditionnelles en font un cauchemar potentiel pour toute organisation. Une sécurité holistique exige plus que des défenses fragmentées : elle nécessite une stratégie qui combine la prévention, la détection continue et une réponse rapide pour se défendre contre une menace de cybersécurité Golden Ticket. Renforcez dès aujourd'hui votre posture de sécurité AD avec les solutions Netwrix et restez toujours une longueur d'avance sur les attaquants qui guettent sans cesse de nouvelles cibles.

FAQ

Partager sur

Voir les attaques de cybersécurité associées

Abus des autorisations d'application Entra ID – Fonctionnement et stratégies de défense

Modification de AdminSDHolder – Fonctionnement et stratégies de défense

Attaque AS-REP Roasting - Fonctionnement et stratégies de défense

Attaque Hafnium - Fonctionnement et stratégies de défense

Attaques DCSync expliquées : Menace pour la sécurité d'Active Directory

Attaque Golden SAML

Attaque des comptes de service gérés par groupe

Attaque DCShadow – Fonctionnement, exemples concrets et stratégies de défense

Injection de prompt ChatGPT : Comprendre les risques, exemples et prévention

Attaque d'extraction de mot de passe NTDS.dit

Attaque Kerberoasting – Fonctionnement et stratégies de défense

Attaque Pass the Hash

Explication de l'attaque Pass-the-Ticket : Risques, Exemples et Stratégies de Défense

Attaque par pulvérisation de mots de passe

Attaque d'extraction de mot de passe en clair

Vulnérabilité Zerologon expliquée : Risques, Exploits et Atténuation

Attaques de rançongiciels sur Active Directory

Déverrouillage d'Active Directory avec l'attaque Skeleton Key

Mouvement latéral : Qu'est-ce que c'est, comment ça fonctionne et préventions

Attaques de l'homme du milieu (MITM) : ce qu'elles sont et comment les prévenir

Pourquoi PowerShell est-il si populaire auprès des attaquants ?

4 attaques de compte de service et comment s'en protéger

Comment prévenir les attaques de logiciels malveillants d'affecter votre entreprise

Qu'est-ce que le Credential Stuffing ?

Compromettre SQL Server avec PowerUpSQL

Qu'est-ce que les attaques de Mousejacking et comment se défendre contre elles

Vol de credentials avec un fournisseur de support de sécurité (SSP)

Attaques par tables arc-en-ciel : leur fonctionnement et comment se défendre

Un regard approfondi sur les attaques par mot de passe et comment les arrêter

Reconnaissance LDAP

Contournement de l'authentification multifacteur avec l'attaque Pass-the-Cookie

Attaque Silver Ticket