Attaque Hafnium - Fonctionnement et stratégies de défense

StrategiesHafnium fait référence à un groupe d'adversaires lié à un État qui a exploité des vulnérabilités zero-day dans les serveurs Microsoft Exchange sur site pour obtenir une exécution de code à distance, déployer des web shells et exfiltrer des e-mails et des données sensibles. En scannant les services Exchange exposés sur Internet et en exploitant des vulnérabilités non corrigées, les attaquants ont réussi à compromettre largement pour l'espionnage et les activités subséquentes.

Attribut | Détails |

|---|---|

|

Type d'attaque |

Exploitation de vulnérabilités zero-day sur Exchange Server / déploiement de web-shell / exfiltration de données |

|

Niveau d'impact |

Très élevé |

|

Cible |

Serveurs Microsoft Exchange sur site (entreprises, gouvernements, fournisseurs de services) |

|

Vecteur d'attaque principal |

Services Exchange exposés sur Internet (OWA, EWS, Autodiscover), vulnérabilités non corrigées, balayage automatisé |

|

Motivation |

Espionnage, vol de données, persistance ; rançongiciel de suivi dans certains incidents |

|

Méthodes de prévention courantes |

Appliquez immédiatement un correctif à Exchange, supprimez/limitez l'exposition externe, EDR/IDS, détection de web-shell, segmentation du réseau, recherche de menaces |

Facteur de risque | Niveau |

|---|---|

|

Dommages potentiels |

Très élevé — vol de boîte aux lettres/de données, accès au domaine, perturbation en aval |

|

Facilité d'exécution |

Moyen — nécessite un balayage et une exploitation mais de nombreux outils d'exploitation ont été largement partagés |

|

Probabilité |

De moyen à élevé pour les organisations avec des instances Exchange non patchées exposées à Internet |

Qu'est-ce que l'attaque Hafnium ?

« Hafnium » décrit une série d'attaques (et un acteur) qui ciblaient des serveurs Microsoft Exchange locaux en utilisant plusieurs vulnérabilités zero-day. Les attaquants ont scanné des instances Exchange accessibles via Internet, exploité des failles pour réaliser une exécution de code à distance, déployé des web shells pour un accès persistant et exfiltré des courriels et des données sensibles.

Comment fonctionne l'attaque Hafnium ?

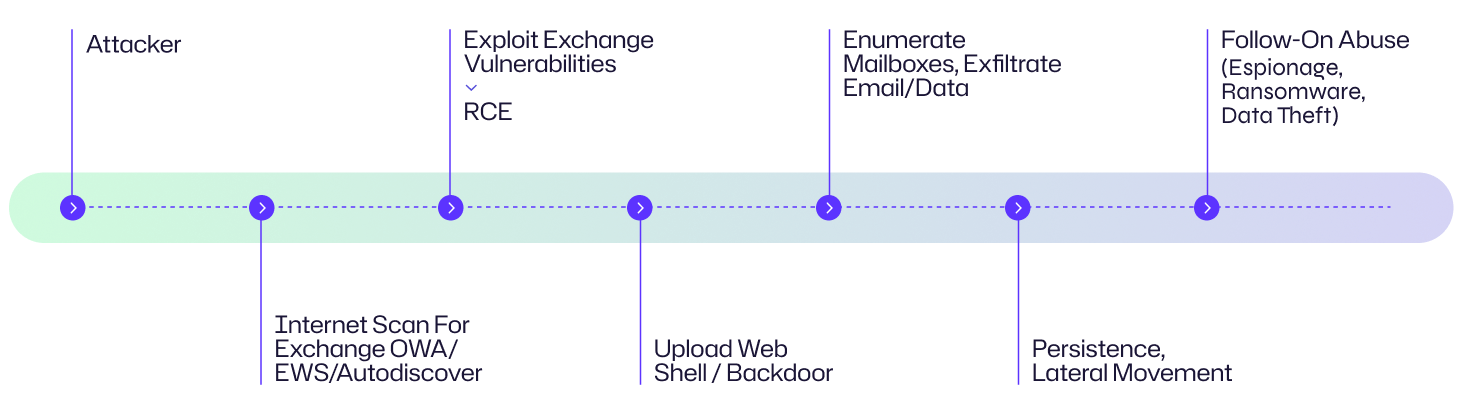

Voici un résumé de haut niveau des étapes courantes observées dans les intrusions de style Hafnium.

1. Reconnaissance — recherchez des serveurs Exchange vulnérables

Les adversaires ont scanné internet à la recherche de points de terminaison Exchange (OWA/EWS/Autodiscover) et ont catalogué les instances et versions accessibles. Des scanners automatisés et du code d'exploitation public ont accéléré la découverte.

2. Exploiter les vulnérabilités Exchange

En exploitant les vulnérabilités côté serveur, les attaquants ont réussi à exécuter du code à distance, authentifiés ou non, sur le serveur de messagerie, permettant l'exécution de commandes arbitraires ou le dépôt de fichiers (web shells).

3. Déployez des web shells/backdoors

Les attaquants ont téléchargé des web shells légers dans les répertoires web d'Exchange (IIS) pour obtenir une exécution de commande à distance persistante via HTTP(S). Les web shells se fondent dans le trafic web normal et sont discrets.

4. Post-exploitation : accès au compte et à la boîte aux lettres

Avec l'exécution de code et les web shells, les attaquants ont énuméré les boîtes aux lettres, lu et exfiltré des e-mails, récolté des identifiants et recherché des données à haute valeur via EWS, PowerShell ou un accès direct aux fichiers.

5. Établir la persistance et le mouvement latéral

Les adversaires ont créé des portes dérobées supplémentaires, ajouté des comptes, modifié des règles de messagerie pour l'exfiltration et tenté des mouvements latéraux vers des contrôleurs de domaine, des serveurs de fichiers et d'autres infrastructures.

6. Nettoyez ou activez les opérations de suivi

Certaines intrusions ont permis des rançongiciels ou l'exploitation opportuniste par d'autres acteurs ; d'autres ont maintenu un accès d'espionnage discret pendant des mois.

✱ Variante : Exploitation de la chaîne d'approvisionnement et secondaire

Les serveurs Exchange compromis avec des web shells sont souvent réutilisés par d'autres acteurs de menaces pour différentes campagnes (rançongiciels, cryptominage). L'exploitation secondaire amplifie l'impact sur les victimes.

Diagramme de flux d'attaque

Exemple : Perspective de l'organisation

Un attaquant scanne les serveurs Exchange exposés chez AcmeCorp, exploite un serveur non patché pour exécuter des commandes, installe un web shell, télécharge les boîtes aux lettres des cadres, exfiltre des pièces jointes contenant de la propriété intellectuelle sensible et crée des tâches planifiées pour maintenir l'accès. Des semaines plus tard, un second acteur utilise le même serveur pour déployer un rançongiciel.

Exemples et modèles du monde réel

Cas | Impact |

|---|---|

|

Exploitation massive des failles à jour zéro d'Exchange (début 2021) |

Des milliers d'organisations compromises, des web shells détectés dans le monde entier, des vols de boîtes aux lettres à grande échelle et des attaques secondaires. |

|

Utilisation secondaire post-exploitation |

D'autres groupes ont utilisé de manière opportuniste des serveurs Exchange compromis pour des logiciels malveillants, des rançongiciels ou du cryptominage. |

Conséquences d'un compromis de type Hafnium

La compromission des serveurs Exchange est dévastatrice car les boîtes aux lettres contiennent souvent des informations personnelles sensibles, de la propriété intellectuelle, des données juridiques et des liens de réinitialisation de compte.

Conséquences financières

Le vol de données, les demandes d'extorsion, les amendes réglementaires et les coûts de remédiation & de réponse aux incidents peuvent être très élevés, surtout si les registres financiers ou les données clients sont exposés.

Perturbation opérationnelle

Pannes de service de messagerie, fermetures forcées, longues périodes de récupération (reconstruction de serveurs, réémission de certificats, rotation des identifiants) et perturbations des opérations commerciales.

Dommages à la réputation

Perte de confiance de la part des clients/partenaires et publicité négative lorsque des fuites de communications confidentielles ou de données se produisent.

Impact juridique et réglementaire

Les violations impliquant des données personnelles peuvent déclencher le RGPD, HIPAA ou d'autres actions réglementaires, audits et amendes.

Domaine d'impact | Description |

|---|---|

|

Financier |

Rançon, remédiation, amendes |

|

Opérationnel |

Pannes de service, reconstructions, perte de productivité |

|

Réputationnelle |

Érosion de la confiance des clients, préoccupations des partenaires |

|

Juridique |

Enquêtes de conformité, notifications de violation |

Cibles communes : Qui est à risque ?

Serveurs Exchange orientés Internet

Instances Exchange non corrigées ou non prises en charge

Les organisations avec un volume élevé d'e-mails sensibles

Entités juridiques, de santé, gouvernementales, de recherche

Les prestataires de services et les MSP

Les configurations multi-locataires augmentent le rayon d'impact

Environnements dépourvus de surveillance EDR/web-shell

Aucune visibilité sur les dossiers IIS/Exchange

Évaluation des risques

Facteur de risque | Niveau |

|---|---|

|

Dommages potentiels |

Très élevé — accès direct aux communications et aux vecteurs de réinitialisation de compte. |

|

Facilité d'exécution |

Moyen — des exploits existaient et l'analyse était automatisée ; des charges utiles d'exploit étaient nécessaires. |

|

Probabilité |

Moyen — élevé lorsque les serveurs Exchange sont exposés et non patchés. |

Comment prévenir les attaques de style Hafnium

Les contrôles clés incluent la mise à jour ponctuelle, la réduction de l'exposition, la détection de web-shell et la recherche de menaces.

Patch & Update

Appliquez immédiatement les correctifs des fournisseurs pour Exchange et les composants associés. Désaffectez les instances Exchange non prises en charge et migrez vers des plateformes prises en charge lorsque cela est approprié.

Réduisez l'exposition

Bloquez OWA/EWS/Autodiscover de l'internet public si ce n'est pas nécessaire. Utilisez VPN, des proxies inversés et des WAFs pour protéger les points de terminaison Exchange.

Durcissement & Moindre Privilège

Renforcez les configurations IIS et Exchange, désactivez les services inutiles et limitez les privilèges des comptes de service.

Détecter et supprimer les Web Shells

Analysez les répertoires web à la recherche de fichiers suspects et de signatures, surveillez les horodatages modifiés et restreignez les permissions d'écriture aux répertoires web.

Améliorez l'hygiène de l'authentification et des secrets

Faites pivoter les certificats et les informations d'identification des services après un compromis suspecté. Exigez une authentification multifacteur pour l'accès administratif et utilisez des informations d'identification fortes et uniques.

Visibilité & Threat Hunting

Déployez EDR et la surveillance réseau, recherchez des IoC tels que des fichiers nouvellement ajoutés dans les répertoires Exchange, des exportations de boîtes aux lettres inhabituelles et des connexions sortantes suspectes.

Comment Netwrix peut aider

Les attaques Hafnium soulignent à quelle vitesse un compromis Exchange peut se transformer en une prise de contrôle complète d'Active Directory. Netwrix Identity Threat Detection & Response (ITDR) aide les organisations à détecter en temps réel les authentifications inhabituelles, l'abus de privilèges et les techniques de persistance, afin que les attaquants puissent être contenus avant qu'ils ne pénètrent plus profondément dans votre environnement. En sécurisant la couche d'identité, ITDR ferme la porte aux intrusions de type Hafnium et renforce votre posture de sécurité globale.

Stratégies de détection, d'atténuation et de réponse

Détection

- Alertez lors de la création ou de la modification de fichiers dans les répertoires web d'Exchange (IIS \inetpub\wwwroot\*).

- Surveillez les processus inhabituels de PowerShell, w3wp.exe et autres exécutés par le compte de service Exchange.

- Détectez les exportations inhabituelles de boîtes aux lettres ou l'activité EWS en masse.

- Détection de réseau : connexions sortantes inhabituelles vers des hôtes de staging/exfiltration, anomalies DNS ou grandes requêtes POST/GET vers des web shells.

Réponse

- Isolez immédiatement les serveurs affectés et préservez les preuves numériques.

- Supprimez les web shells et les portes dérobées uniquement après leur capture et analyse ; les attaquants laissent souvent plusieurs mécanismes de persistance.

- Faites tourner les identifiants et les certificats utilisés par Exchange, les comptes de service et les utilisateurs administrateurs.

- Effectuez une recherche approfondie dans le domaine pour détecter les mouvements latéraux, l'exfiltration de boîtes aux lettres et les points d'ancrage secondaires.

- Reconstruisez les serveurs compromis à partir d'images connues comme fiables lorsque cela est possible.

Atténuation

- Réémettez les identifiants des utilisateurs et des services et réinitialisez les comptes privilégiés.

- Renforcez les contrôles de périmètre et la gestion des correctifs.

- Mobilisez les équipes de RI et de communication pour les notifications réglementaires et le contact client.

Impact spécifique à l'industrie

Industrie | Impact |

|---|---|

|

Santé |

Exposition des informations de santé protégées et perturbation des communications avec les patients. |

|

Juridique |

Exposition de communications juridiques privilégiées et de données de cas. |

|

Gouvernement |

Risque pour les communications interagences sensibles et la sécurité nationale. |

|

Prestataires de services |

Compromission amplifiée à travers les clients/locataires. |

Évolution des attaques & tendances futures

- Rapidité de l'armement des vulnérabilités divulguées — le code d'exploit public accroît la vitesse et l'échelle de l'exploitation.

- Réutilisation de web-shell et exploitation secondaire par d'autres acteurs de menaces.

- Le passage aux services de messagerie cloud réduit l'exposition sur site, mais les configurations hybrides conservent un risque résiduel.

- Une plus grande attention sur les risques liés aux MSP et à la chaîne d'approvisionnement où le compromis du fournisseur affecte les clients.

Statistiques clés & Infographies (télémétrie suggérée)

- Temps écoulé entre la divulgation de la vulnérabilité et l'exploitation massive (mesurez dans votre télémétrie).

- Nombre de points de terminaison Exchange exposés dans votre scan externe.

- Nombre de détections de web-shell ou de modifications suspectes de fichiers IIS.

Réflexions finales

Les incidents Hafnium démontrent l'importance d'appliquer les correctifs en temps opportun, de réduire l'exposition publique des services d'entreprise et de procéder rapidement à la recherche de menaces. Les serveurs Exchange sont des cibles de grande valeur ; donnez la priorité à l'application des correctifs, réduisez l'accès externe et surveillez les web shells et les activités post-exploitation.

FAQ

Partager sur

Voir les attaques de cybersécurité associées

Abus des autorisations d'application Entra ID – Fonctionnement et stratégies de défense

Modification de AdminSDHolder – Fonctionnement et stratégies de défense

Attaque AS-REP Roasting - Fonctionnement et stratégies de défense

Attaque Kerberoasting – Fonctionnement et stratégies de défense

Attaques DCSync expliquées : Menace pour la sécurité d'Active Directory

Attaque Golden SAML

Comprendre les attaques Golden Ticket

Attaque des comptes de service gérés par groupe

Attaque DCShadow – Fonctionnement, exemples concrets et stratégies de défense

Injection de prompt ChatGPT : Comprendre les risques, exemples et prévention

Attaque d'extraction de mot de passe NTDS.dit

Attaque Pass the Hash

Explication de l'attaque Pass-the-Ticket : Risques, Exemples et Stratégies de Défense

Attaque par pulvérisation de mots de passe

Attaque d'extraction de mot de passe en clair

Vulnérabilité Zerologon expliquée : Risques, Exploits et Atténuation

Attaques de rançongiciels sur Active Directory

Déverrouillage d'Active Directory avec l'attaque Skeleton Key

Mouvement latéral : Qu'est-ce que c'est, comment ça fonctionne et préventions

Attaques de l'homme du milieu (MITM) : ce qu'elles sont et comment les prévenir

Pourquoi PowerShell est-il si populaire auprès des attaquants ?

4 attaques de compte de service et comment s'en protéger

Comment prévenir les attaques de logiciels malveillants d'affecter votre entreprise

Qu'est-ce que le Credential Stuffing ?

Compromettre SQL Server avec PowerUpSQL

Qu'est-ce que les attaques de Mousejacking et comment se défendre contre elles

Vol de credentials avec un fournisseur de support de sécurité (SSP)

Attaques par tables arc-en-ciel : leur fonctionnement et comment se défendre

Un regard approfondi sur les attaques par mot de passe et comment les arrêter

Reconnaissance LDAP

Contournement de l'authentification multifacteur avec l'attaque Pass-the-Cookie

Attaque Silver Ticket