Attaque Kerberoasting – Fonctionnement et stratégies de défense

Le Kerberoasting est une attaque sophistiquée des identifiants qui exploite les faiblesses de l'authentification Kerberos dans les environnements Active Directory (AD). L'objectif principal est le vol d'identifiants et l'escalade de privilèges, conduisant à une escalade de privilèges au sein d'un réseau.

Attribut | Détails |

|---|---|

|

Type d'attaque |

Kerberoasting |

|

Niveau d'impact |

Élevé |

|

Cible |

Entreprises, Gouvernements |

|

Vecteur d'attaque principal |

Accès au réseau interne (via un utilisateur de domaine compromis) |

|

Motivation |

Vol de justificatifs d'identité, Élévation de privilèges, Espionnage |

|

Méthodes de prévention courantes |

Mots de passe forts, Chiffrement AES, gMSAs, MFA, Audit de tickets |

Facteur de risque | Niveau |

|---|---|

|

Dommages potentiels |

Très élevé |

|

Facilité d'exécution |

Moyen |

|

Probabilité |

Moyen à Élevé |

Qu'est-ce que le Kerberoasting ?

Le Kerberoasting est une attaque basée sur les identifiants dans laquelle un adversaire utilise des identifiants de domaine valides pour demander des tickets de service Kerberos associés aux Noms Principaux de Service (SPN) depuis Active Directory. L'attaquant extrait ensuite les hachages de mot de passe chiffrés de ces tickets et les craque hors ligne, ciblant généralement des mots de passe faibles ou facilement devinables. L'objectif principal de cette attaque est d'obtenir des privilèges élevés au sein d'AD, facilitant le mouvement latéral, la persistance ou le vol de données.

Comment fonctionne le Kerberoasting ?

L'exploitation Kerberoasting tire parti des faiblesses inhérentes au processus d'authentification Kerberos d'Active Directory. Voici une analyse détaillée de chaque étape impliquée dans la réalisation d'une attaque Kerberoasting.

1. Compromettre un compte utilisateur de domaine standard

Les attaquants ont d'abord besoin d'accéder à des identifiants d'utilisateur de domaine valides, généralement obtenus par hameçonnage, bourrage d'identifiants, exploitation de vulnérabilités ou points d'ancrage initiaux sur des points de terminaison compromis. Même les comptes d'utilisateurs à faibles privilèges sont suffisants pour initier l'attaque.

2. Énumérer les comptes de service avec des SPNs

Une fois à l'intérieur du domaine, les attaquants énumèrent les noms de principal de service (SPNs) enregistrés sur les comptes de service. L'énumération peut être effectuée à l'aide d'outils tels que des scripts PowerShell, des requêtes LDAP ou des outils d'énumération spécialisés comme BloodHound. Les comptes de service avec des SPNs ont souvent des privilèges plus élevés, ce qui en fait des cibles idéales.

3. Demander des tickets TGS Kerberos

Avec des SPN identifiés, les attaquants utilisent leurs identifiants de domaine valides pour d'abord obtenir un Ticket Granting Ticket (TGT) auprès du Key Distribution Center (KDC). Ce TGT est ensuite utilisé pour demander légitimement des tickets de service Ticket Granting Service (TGS) pour les comptes de service ciblés. Ces tickets TGS sont chiffrés avec le hash du mot de passe du compte de service et peuvent être extraits pour un craquage hors ligne. Des outils comme GetUserSPNs d’Impacket, ou des scripts basés sur PowerShell, automatisent ce processus et sont couramment utilisés dans les attaques de Kerberoasting.

4. Exporter les tickets

Les attaquants exportent ou extraient ensuite ces tickets de service de la mémoire ou du stockage sur le système compromis. Des outils de piratage populaires tels que Rubeus et Mimikatz simplifient l'extraction et l'exportation de ces tickets dans un format adapté au craquage hors ligne.

5. Craquer des tickets hors ligne

Les tickets TGS exportés contiennent des hachages cryptés des mots de passe des comptes de service. Les attaquants tentent de craquer ces hachages hors ligne en utilisant des outils de craquage de mots de passe comme Hashcat, John the Ripper ou des tables arc-en-ciel pré-générées. Les mots de passe faibles peuvent être rapidement compromis, exposant ainsi des informations d'identification en clair.

6. Utilisez les identifiants récupérés pour élever les privilèges

Une fois que les attaquants réussissent à craquer les hachages et à récupérer les identifiants en clair, ils peuvent utiliser ces identifiants pour se connecter en tant que comptes de service privilégiés. Cela leur accorde des privilèges élevés, leur permettant de se déplacer latéralement à travers le réseau, d'accéder à des informations sensibles et de potentiellement maintenir une présence à long terme au sein de l'environnement AD.

✱ Variante : Kerberoasting sans pré-authentification

Les comptes d'utilisateurs sans pré-authentification peuvent être exploités sans identifiants valides

Dans certaines configurations d'Active Directory, la pré-authentification peut être désactivée sur les comptes utilisateurs, ce qui signifie que les attaquants n'ont pas besoin de justificatifs d'identité valides pour demander des tickets Kerberos. Cela permet aux attaquants d'obtenir des hachages cryptés sans avoir à compromettre au préalable un compte de domaine existant.

Des outils comme Rubeus permettent ce contournement sous certaines mauvaises configurations AD

Les attaquants utilisent des outils tels que Rubeus, spécialement conçus pour exploiter cette mauvaise configuration, en demandant directement des tickets TGS sans authentification préalable. Cette variante rend l'accès encore plus facile pour les attaquants.

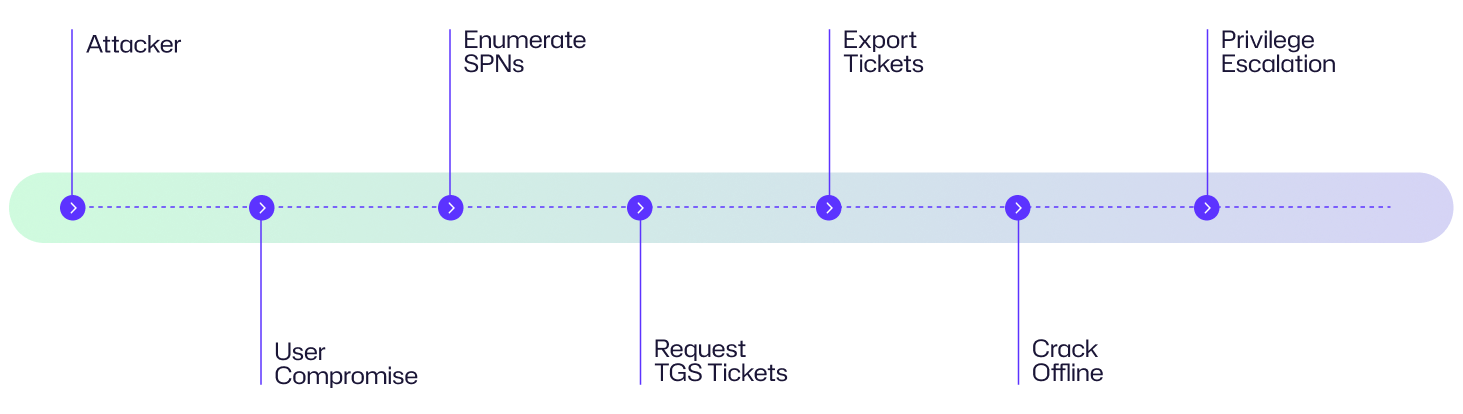

Diagramme de flux d'attaque

Le schéma suivant illustre les étapes séquentielles d'une attaque par Kerberoasting, commençant par la compromission d'un compte d'utilisateur de domaine et aboutissant à une élévation de privilèges au sein de l'environnement Active Directory.

Voici l'explication du Kerberoasting du point de vue d'une organisation.

Un attaquant obtient l'accès au réseau de XYZ Corp en compromettant un utilisateur de domaine via du phishing. Une fois à l'intérieur, ils énumèrent les comptes de service avec des SPN et demandent des tickets TGS Kerberos. En utilisant des outils comme Rubeus, ils exportent les tickets et craquent un mot de passe de compte de service faible hors ligne. Avec les identifiants compromis, ils élèvent leurs privilèges, accèdent à des données sensibles et se déplacent latéralement, soulignant les risques d'une mauvaise hygiène des mots de passe et d'un suivi inadéquat dans les environnements AD.

Exemples de Kerberoasting

Voici des exemples concrets de groupes de menaces avancées qui ont utilisé efficacement le Kerberoasting dans le cadre de leurs chaînes d'attaque.

Cas | Impact |

|---|---|

|

Groupe Akira Ransomware |

Le groupe Akira Ransomware utilise couramment le Kerberoasting pour élever les privilèges et maintenir la persistance dans les environnements AD. En demandant et en extrayant les hachages des tickets de service pour les comptes de service, ils les craquent hors ligne pour récupérer les identifiants, obtenant souvent l'accès à des comptes à haut privilège. Cette tactique leur permet de se déplacer latéralement et de renforcer leur emprise au sein du réseau ciblé. |

|

FIN7 |

FIN7, un groupe de menaces motivé financièrement, a été observé en train d'utiliser le craquage de TGS hors ligne comme partie de sa stratégie de collecte d'identifiants. Cette technique implique l'exploitation de la méthode d'attaque Kerberoasting, ciblant spécifiquement les comptes de service dans les environnements AD. Cette méthode s'aligne sur les tactiques plus larges de FIN7 qui consistent à utiliser des outils systèmes légitimes (comme PowerShell, WMI et les fonctions natives AD) pour rester discret tout en élargissant l'accès pour le vol de données ou le déploiement de rançongiciels. |

Conséquences du Kerberoasting

Une attaque Kerberoast peut avoir des conséquences graves et étendues pour les organisations. Une fois que les attaquants obtiennent et craquent les identifiants des comptes de service, ils peuvent élever leurs privilèges et se déplacer latéralement à travers le réseau. Cela permet non seulement le vol de données et la perturbation du système, mais expose également l'organisation à des pertes financières, à un préjudice de réputation, à des pénalités légales et à un examen réglementaire.

Conséquences financières

Les attaques de Kerberoasting réussies peuvent donner aux attaquants l'accès à des comptes privilégiés, permettant le vol de données, la fraude financière ou le déploiement de rançongiciels. Cela entraîne souvent des pertes financières directes, surtout si les attaquants volent ou chiffrent des données critiques pour l'entreprise. Les organisations peuvent être contraintes de payer des millions en demandes de rançon pour restaurer l'accès. De plus, les violations impliquant le vol de justificatifs d'identité déclenchent souvent des amendes réglementaires, en particulier dans les industries réglementées comme la finance et la santé.

Perturbation opérationnelle

Avec l'accès aux informations d'identification privilégiées, les acteurs de la menace peuvent désactiver des systèmes critiques, perturber les services internes et interférer avec les opérations informatiques. Cela peut entraîner une panne généralisée, paralysant des fonctions commerciales telles que la communication, le traitement des données ou le service client. L'effort de récupération peut être vaste et coûteux, nécessitant souvent des réinitialisations manuelles, des reconstructions de domaines compromis ou une remédiation complète d'AD, ce qui nuit considérablement à la productivité.

Dommages à la réputation

Une violation rendue publique impliquant Kerberoasting et un compromis AD envoie un message clair que l'infrastructure d'identité de l'organisation était vulnérable. La couverture médiatique, les divulgations réglementaires ou les données fuitées peuvent entraîner une perte de confiance des clients, affecter la confiance des investisseurs et nuire aux relations avec les partenaires ou les fournisseurs. Reconstruire cette confiance peut nécessiter des efforts de relations publiques coûteux, une sensibilisation des clients ou l'offre de services de protection d'identité.

Impact juridique et réglementaire

Les attaques de type Kerberoasting qui entraînent l'exposition d'informations personnelles ou sensibles peuvent placer l'organisation en violation des réglementations sur la protection des données telles que le GDPR, le HIPAA ou le SOX. Les organismes de réglementation peuvent imposer de lourdes amendes, et les individus ou entités affectés peuvent intenter une action en justice. De plus, les organisations peuvent être soumises à des enquêtes ou des audits. Dans les secteurs réglementés, des incidents répétés peuvent même conduire à la révocation de licence ou à des sanctions.

Domaine d'impact | Description |

|---|---|

|

Financier |

Vol de justificatifs d'identité, exfiltration de données, rançongiciel |

|

Opérationnel |

Pannes de réseau, services interrompus |

|

Réputationnelle |

Érosion de la confiance publique, perte de clients |

|

Juridique |

Pénalités de conformité, procès pour violations de données |

Cibles courantes d'un Kerberoasting : Qui est à risque ?

Comptes de service avec des SPNs

Les SPN permettent à Kerberos d'associer une instance de service à un compte de connexion, rendant ces comptes récupérables via des requêtes TGS. Les comptes de service créés manuellement, en particulier ceux avec des mots de passe faibles ou non renouvelés, sont des cibles de choix. Les attaquants peuvent demander des tickets TGS pour ces comptes et tenter de les craquer hors ligne.

Des exemples courants incluent des comptes liés à SQL Server, IIS, SharePoint, Exchange et des solutions de sauvegarde. Ces comptes gèrent souvent des services critiques et peuvent disposer de privilèges élevés, ce qui les rend particulièrement précieux.

Comptes à hauts privilèges

Les comptes avec des rôles administratifs — tels que Domain Admins, Enterprise Admins ou Schema Admins — sont des cibles majeures. Une fois compromis, ils offrent un accès illimité à travers le domaine. Ces comptes peuvent également être liés à des services anciens ou à des tâches planifiées, augmentant ainsi leur exposition.

Comptes utilisant le chiffrement RC4

Les comptes configurés pour utiliser RC4_HMAC_MD5 sont beaucoup plus vulnérables au Kerberoasting. Cet algorithme de chiffrement est plus rapide à craquer par rapport aux alternatives basées sur AES. Malheureusement, de nombreux systèmes hérités utilisent encore par défaut ou nécessitent RC4 pour la compatibilité, laissant ces comptes ouverts aux attaques par force brute ou dictionnaire hors ligne.

Comptes obsolètes ou non surveillés

Les comptes plus anciens qui ne sont plus utilisés ou ceux marqués avec l'option « mot de passe jamais expiré » représentent un risque constant. Ces comptes peuvent passer inaperçus, en particulier dans de grands environnements avec une gestion du cycle de vie des comptes médiocre. Parce que les attaquants peuvent craquer les identifiants à leur propre rythme hors ligne, même un compte inutilisé mais toujours valide peut devenir un point d'entrée pour des mouvements latéraux ou une escalade de privilèges.

Évaluation des risques

Comprendre le risque posé par le Kerberoasting est essentiel pour évaluer la posture de sécurité globale d'un environnement AD.

Facteur de risque | Niveau |

|---|---|

|

Dommages |

Très élevé

|

|

Facilité d'exécution |

Moyen

|

|

Probabilité |

Moyen à Élevé

|

Comment prévenir le Kerberoasting

La prévention du Kerberoasting nécessite une combinaison de politiques de mots de passe robustes, de configurations de compte sécurisées et de paramètres de chiffrement appropriés. Une surveillance proactive et des contrôles de compte automatisés renforcent davantage les défenses contre ce vecteur d'attaque courant.

Hygiène des mots de passe et des comptes

Étant donné qu'une attaque par Kerberoasting repose sur le craquage de mot de passe hors ligne, augmenter la complexité du mot de passe et limiter l'âge du mot de passe réduit directement le taux de réussite de l'attaquant.

- Utilisez des mots de passe longs et complexesLes comptes de service, en particulier ceux avec des SPN, doivent utiliser des mots de passe d'au moins 25 caractères, comprenant un mélange de majuscules, de minuscules, de chiffres et de caractères spéciaux. La longueur et le caractère aléatoire ralentissent considérablement les tentatives de craquage par force brute.

- Changez les mots de passe régulièrementLes mots de passe des comptes de service doivent être changés au moins annuellement, ou plus fréquemment dans des environnements à haut risque. Cela limite la fenêtre d'opportunité pour un attaquant de craquer un mot de passe hors ligne.

- Auditez et appliquez des politiques d'expirationAuditez régulièrement l'âge des mots de passe sur tous les comptes de service. Évitez les configurations avec le drapeau « le mot de passe n'expire jamais », ce qui rend les comptes des cibles persistantes. Appliquez des politiques d'expiration strictes via la stratégie de groupe ou des outils d'identité dédiés.

- Utilisez des gMSAs ou dMSAsRemplacez les comptes de service gérés manuellement par des Group Managed Service Accounts (gMSAs) ou Distributed Managed Service Accounts (dMSAs). Ces comptes gèrent automatiquement les changements de mot de passe, prennent en charge des informations d'identification complexes et réduisent les erreurs humaines — réduisant considérablement l'exposition au Kerberoasting.

Configuration du chiffrement

Configurer un chiffrement fort pour l'authentification Kerberos est essentiel pour atténuer les risques de Kerberoasting, car les algorithmes de chiffrement plus faibles comme RC4 sont beaucoup plus faciles à craquer.

- Appliquez le chiffrement AES 128/256 bitsConfigurez AD et les systèmes joints au domaine pour utiliser AES128_HMAC ou AES256_HMAC pour le chiffrement des tickets Kerberos. Ces algorithmes sont nettement plus résistants aux attaques par force brute que RC4 et sont pris en charge dans les environnements Windows modernes.

- Désactiver manuellement RC4Bien que Microsoft ait déprécié RC4_HMAC_MD5, il se peut qu'il soit encore activé pour des raisons de compatibilité, notamment dans les environnements anciens. Examinez la stratégie de groupe et les paramètres au niveau des comptes pour désactiver explicitement RC4 lorsque cela est possible. Cela aide à garantir que les attaquants ne puissent pas demander des tickets chiffrés avec des chiffrements faibles.

- Mettez à jour les mots de passe après les modifications de politiqueLes paramètres de chiffrement liés aux tickets Kerberos ne prennent effet qu'après le changement de mot de passe d'un compte. Par conséquent, après avoir appliqué de nouvelles politiques de chiffrement, il est essentiel de réinitialiser les mots de passe des comptes de service existants.

Définition du périmètre des comptes

Limiter l'exposition et les capacités des comptes de service est une manière proactive de réduire la surface d'attaque disponible pour le Kerberoasting.

- Supprimez les SPN des comptes d'utilisateursÉvitez d'attribuer des noms de principal de service (SPN) à des comptes d'utilisateurs standards, car cela les rend éligibles au Kerberoasting. Utilisez plutôt des comptes de service dédiés ou des comptes de service gérés (gMSAs/dMSAs) pour isoler les fonctions de service de l'identité de l'utilisateur.

- Restreindre aux connexions non interactivesConfigurez les comptes de service pour interdire les connexions interactives en utilisant la stratégie de groupe ou les paramètres AD. Cela empêche les attaquants d'utiliser des informations d'identification compromises pour une connexion directe, limitant ainsi le mouvement latéral après une tentative de Kerberoasting réussie.

- Limiter la portée de l'accès par hôte et serviceRestreignez étroitement les permissions des comptes de service aux hôtes et services spécifiques qu'ils prennent en charge. Évitez d'accorder des privilèges inutiles à l'échelle du domaine. L'application du principe du moindre privilège garantit que même si un compte de service est compromis, l'impact est contenu.

Privileged Access Management (PAM)

La mise en œuvre de Privileged Access Management (PAM) est un contrôle critique pour réduire le risque et l'impact du Kerberoasting en sécurisant l'utilisation, le stockage et la surveillance des comptes privilégiés.

- Conserver et faire tourner les identifiants privilégiésUtilisez une solution de Privileged Access Management pour mettre en coffre les identifiants des comptes de service et des administrateurs, éliminant ainsi les mots de passe codés en dur et la gestion manuelle. Ces outils peuvent automatiquement faire tourner les mots de passe selon un calendrier défini ou après chaque utilisation.

- Surveillez l'utilisation des comptes avec l'enregistrement de session et l'analytiqueLes plateformes de Privileged Access Management (PAM) fournissent une surveillance et un enregistrement des sessions, permettant aux équipes de sécurité d'auditer l'activité privilégiée en temps réel ou rétrospectivement. L'analytique comportementale peut détecter des anomalies telles que des schémas d'accès inhabituels, des mouvements latéraux ou une utilisation en dehors des heures normales, ce qui peut indiquer une activité liée au Kerberoasting.

Support Netwrix

Netwrix offre un solide soutien pour se défendre contre les attaques de Kerberoasting grâce à ses outils de protection Active Directory et d'identité. Voici les deux principaux produits Netwrix qui aident à prévenir ou détecter le Kerberoasting.

Netwrix Access Analyzer

Cet outil analyse activement AD pour identifier les comptes de service vulnérables au Kerberoasting, en particulier ceux avec des SPN et des paramètres de chiffrement faibles tels que RC4 ou DES. Un travail dédié AD_KerberoastingRisk produit un tableau de bord des risques clair avec des seuils personnalisables (par exemple, signalant AES 128, des mots de passe expirés, ou des indicateurs "le mot de passe n'expire jamais"), et met en évidence les comptes nécessitant une remédiation. En identifiant les comptes à haut risque avant qu'une attaque ne se produise, les équipes de sécurité peuvent de manière proactive renforcer les configurations des comptes, mettre à jour les mots de passe et désactiver les SPN problématiques.

Run Netwrix Access Analyzer for free and get a clear view of privilege exposure instantly.

Netwrix Threat Prevention

Netwrix Threat Prevention offre une surveillance en temps réel et une application à la source, plutôt que de se fier uniquement aux journaux Windows. Il peut détecter une activité Kerberos suspecte, comme des demandes de TGS anormales ou des attributions de SPN à des comptes privilégiés, et bloquer automatiquement de telles actions ou émettre des alertes en temps réel. Avec des politiques qui empêchent les changements à haut risque et des alertes contextuelles, il arrête les tentatives de Kerberoasting sur place et fait remonter les alertes pour une enquête approfondie.

Essayez Netwrix Threat Prevention et recevez des alertes immédiates sur les activités à risque avant qu'elles n'affectent votre entreprise.

Stratégies de détection, d'atténuation et de réponse

Les attaques par Kerberoasting passent souvent inaperçues jusqu'à ce que des dommages importants soient causés. Une défense solide nécessite des mécanismes de détection efficaces, des protocoles de réponse rapide et des stratégies d'atténuation à long terme.

Détection

Voici quelques excellents conseils pour détecter le Kerberoasting tôt dans la chaîne d'attaque.

- Surveillez les ID d'événement 4769 et 4770 pour les demandes de TGSL'ID d'événement 4769 (demande de TGS) et 4770 (renouvellement de ticket TGS) sont des indicateurs clés de l'activité Kerberos. Une augmentation soudaine des événements 4769, en particulier provenant d'un seul utilisateur interrogeant plusieurs SPN, peut signaler un Kerberoasting.

- Signaler l'utilisation du chiffrement RC4 (Type 0x17)Les tickets Kerberos chiffrés avec RC4_HMAC_MD5 (type 0x17) sont beaucoup plus faciles à craquer. Surveiller ce type de chiffrement peut aider à identifier les comptes à haut risque ou les tentatives actives d'exploiter un chiffrement de ticket faible.

- Détectez des volumes ou des modèles anormaux de TGSDes volumes inhabituels de demandes de TGS — en particulier ciblant plusieurs comptes de service dans un court laps de temps — peuvent indiquer une récolte de tickets. Surveiller de telles anomalies est crucial pour la détection de Kerberoasting.

- Utilisez des Honeypots/Honeytokens pour attirer les attaquantsDéployez des comptes de service leurre avec des SPN et surveillez les tentatives d'accès. Toute interaction avec ces comptes est un fort indicateur de reconnaissance malveillante ou de Kerberoasting.

- Configurez UBA et SIEM pour l'analyse de référenceUtilisez User Behavior Analytics (UBA) et les plateformes SIEM pour établir un comportement normal des requêtes Kerberos. Signalez les écarts par rapport à cette référence, tels que de nouveaux utilisateurs demandant des tickets TGS ou des activités en dehors des heures ouvrables.

Réponse

Voici quelques stratégies de réponse efficaces lors de la détection de Kerberoasting.

- Désactivez et réinitialisez immédiatement les comptes affectésSi un compte Kerberoasted est identifié, désactivez-le et forcez une réinitialisation du mot de passe pour empêcher un accès non autorisé continu.

- Examinez les journaux AD pour détecter les mouvements latérauxAnalysez les journaux pour détecter les signes de mésusage de compte, d'escalade de privilèges ou d'accès à des systèmes sensibles. Concentrez-vous sur les événements de connexion, les changements d'appartenance à des groupes et les modèles d'accès aux services.

- Invalider les tickets existants et forcer la déconnexionForcer tous les utilisateurs à se réauthentifier en invalidant les tickets Kerberos à l'aide de klist purge ou en redémarrant les services, assurant ainsi que les identifiants volés ne donnent plus accès.

Atténuation

Les stratégies suivantes soutiennent une atténuation efficace du Kerberoasting.

- Mettez en œuvre les principes de Zero TrustAdoptez un modèle Zero Trust où aucun compte ou système n'est intrinsèquement digne de confiance. Appliquez le principe du moindre privilège, la validation continue et la segmentation des accès pour contenir les dommages issus des attaques basées sur les identifiants.

- Utilisez les technologies de leurre (SPN leurre)Créez de faux SPN ou des comptes de service leurres pour détecter les tentatives de balayage et de Kerberoasting. Ces actifs de leurre déclenchent des alertes lorsqu'ils sont accédés, offrant un avertissement précoce d'un comportement malveillant.

Impact spécifique à l'industrie

L'impact d'une attaque par Kerberoasting peut varier selon les secteurs, en fonction de la nature des systèmes et des données à risque. Dans des secteurs tels que la santé, la finance et le commerce de détail, les comptes de service compromis peuvent entraîner des violations réglementaires, des pertes financières et des perturbations opérationnelles.

Industrie | Impact |

|---|---|

|

Santé |

|

|

Finance |

|

|

Commerce de détail |

Les réseaux de vente au détail utilisent couramment des comptes de service pour soutenir les systèmes de point de vente (POS), le contrôle des stocks et les plateformes de commerce électronique.

|

Évolution des attaques & tendances futures

Le Kerberoasting évolue avec des outils plus puissants, l'automatisation et des tactiques avancées. Alors que Microsoft renforce Kerberos (par exemple, avec la dépréciation de RC4), les attaquants améliorent leur capacité à craquer rapidement les tickets et à les utiliser dans des chaînes d'attaques complexes et multi-étapes. Rester conscient de ces tendances est clé pour une défense efficace.

Dépréciation de RC4 dans Windows 11 24H2 et Server 2025

Microsoft annonce officiellement le retrait du chiffrement RC4_HMAC_MD5 pour Kerberos dans les prochaines versions telles que Windows 11 24H2 et Windows Server 2025. Cette décision réduit l'exposition au piratage hors ligne, car le RC4 est beaucoup plus facile à forcer brutalement que le chiffrement basé sur AES. Bien que cela représente une amélioration significative de la sécurité, les organisations utilisant des systèmes hérités peuvent toujours être à risque si elles ne mettent pas à jour les politiques de chiffrement et ne font pas tourner les mots de passe après la mise à niveau.

Les outils de craquage GPU devinent maintenant >100B de mots de passe/sec

Les outils modernes de craquage basés sur GPU (par exemple, Hashcat, John the Ripper) peuvent maintenant dépasser 100 milliards de suppositions par seconde, réduisant considérablement le temps nécessaire pour craquer les mots de passe faibles des comptes de service. Combinés aux attaques par dictionnaire et aux tables de hachage précalculées, même les mots de passe modérément complexes peuvent être rompus en quelques minutes. Cette tendance rend impératif pour les organisations d'imposer des mots de passe très longs et complexes, en particulier sur les comptes avec des SPN, et de détecter et limiter l'utilisation de RC4.

Utilisation de l'IA + automatisation dans les outils de craquage

Les attaquants commencent à intégrer l'IA et l'automatisation dans les flux de travail de craquage de mots de passe. Les modèles d'apprentissage automatique peuvent prédire les schémas de mots de passe, adapter les stratégies de craquage en fonction des succès précédents et même identifier les conventions de nommage à travers les comptes d'entreprise. Les plateformes d'automatisation rationalisent le processus d'extraction de tickets, d'analyse de hachage et de force brute des identifiants, rendant les attaques plus rapides et plus évolutives. Cela augmente la menace posée même par des acteurs moins sophistiqués utilisant des outils préconstruits.

Le Kerberoasting est de plus en plus utilisé dans les chaînes d'attaques multi-étapes

Le Kerberoasting est désormais fréquemment utilisé comme partie des intrusions en plusieurs étapes. Après avoir craqué un compte de service, les attaquants peuvent :

- Créez des Golden Tickets pour un accès persistant au domaine.

- Utilisez Overpass-the-Hash pour usurper des comptes sans connaître le mot de passe.

- Lancez des attaques Pass-the-Ticket pour vous déplacer latéralement à travers les systèmes.

Ces attaques en chaîne contournent souvent les méthodes de détection standard et nécessitent une corrélation avancée à travers les événements d'authentification.

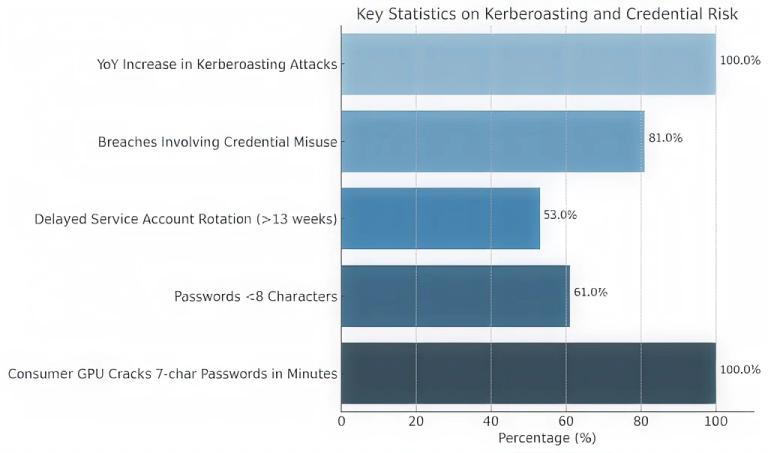

Statistiques clés & Infographies

Voici un diagramme à barres résumant les statistiques clés liées aux risques de Kerberoasting et de sécurité des identifiants. Le graphique met en évidence les domaines où les organisations sont les plus vulnérables, y compris l'hygiène des mots de passe, les pratiques de gestion des comptes et la rapide évolution de la technologie de craquage.

Augmentation de 100 % en glissement annuel des attaques de Kerberoasting (IBM X-Force 2023)

Selon le IBM X-Force Threat Intelligence Report 2023, les attaques de Kerberoasting ont doublé d'une année sur l'autre, montrant une augmentation de 100 % de l'activité observée par rapport à la période de rapport précédente. Cette forte hausse reflète la popularité croissante du Kerberoasting parmi les acteurs étatiques et les groupes de cybercriminels en raison de sa :

- Profil de détection faible (utilise le protocole Kerberos natif).

- Aucun besoin de privilèges élevés — tout utilisateur de domaine authentifié peut lancer l'attaque.

- Un gain élevé — des informations d'identification de compte de service piratées mènent souvent à un compromis au niveau du domaine.

Le rapport attribue cette croissance à une combinaison de facteurs, y compris l'utilisation croissante de cadres d'attaque automatisés, la facilité d'exécution avec des outils publics comme Rubeus et Impacket, et l'absence de mise en œuvre stricte de politiques de mots de passe dans de nombreux environnements.

81 % des violations impliquent un abus d'identifiants

Cette statistique, largement citée dans des rapports industriels tels que le Data Breach Investigations Report (DBIR) de Verizon, souligne le rôle crucial des informations d'identification compromises dans les cyberattaques modernes. Plus précisément, 81 % des violations de données impliquent la mauvaise utilisation de noms d'utilisateur, de mots de passe ou d'autres formes d'accès à l'identité — qu'ils soient volés, hameçonnés, devinés ou craqués. Notez que :

- Le Kerberoasting soutient directement la mauvaise utilisation des identifiants.

- Une fois les identifiants compromis, les attaquants peuvent se fondre parmi les utilisateurs légitimes, rendant la détection difficile.

- Les informations d'identification mal utilisées servent souvent de point d'entrée pour les logiciels rançonneurs, l'exfiltration de données et l'accès persistant.

53 % des organisations retardent la rotation des mots de passe des comptes de service de plus de 13 semaines

Une enquête récente du secteur a révélé que 53 % des organisations attendent plus de 13 semaines (plus de trois mois) pour faire tourner les mots de passe des comptes de service, et certaines ne les font pas tourner du tout. Ces comptes ont souvent un accès élevé ou persistant à des systèmes critiques (par exemple, bases de données, sauvegardes, ERP), ce qui en fait des cibles privilégiées pour les attaques de Kerberoasting. Cela est important parce que :

- Les mots de passe statiques donnent aux attaquants plus de temps pour craquer les hachages de tickets de service hors ligne en utilisant des outils comme Hashcat.

- Les cycles de vie longs des mots de passe sont souvent corrélés avec les indicateurs « mot de passe jamais expiré », augmentant ainsi l'exposition.

- Les types de chiffrement Kerberos sont liés aux changements de mot de passe des comptes. Sans rotation régulière, des algorithmes faibles tels que RC4 peuvent rester en usage, même après des mises à jour de politique.

Défis opérationnels :

- Les organisations retardent souvent la rotation par peur des temps d'arrêt, du manque d'automatisation ou de la propriété incertaine des comptes de service.

- Le suivi et la mise à jour manuels sont sujets à erreur et difficiles à mettre à l'échelle dans de grands environnements.

Il est recommandé d'utiliser des comptes de service gérés par groupe (gMSAs) ou des solutions de Privileged Access Management (PAM) pour automatiser la rotation des mots de passe sans affecter la disponibilité du service.

61 % utilisent des mots de passe de moins de 8 caractères

Malgré des années de campagnes de sensibilisation à la sécurité, 61% des utilisateurs ou des comptes de service dans les environnements d'entreprise utilisent toujours des mots de passe de moins de 8 caractères, selon les résultats d'audits internes et d'enquêtes du secteur. Cela représente un risque important, particulièrement dans le contexte du Kerberoasting.

- Les mots de passe courts ont moins de combinaisons possibles, ce qui les rend vulnérables aux attaques par force brute et aux attaques par dictionnaire, en particulier lorsqu'ils sont chiffrés avec RC4.

- Les outils modernes de craquage de mots de passe utilisant des GPU grand public peuvent casser des mots de passe de <8 caractères en quelques secondes à minutes.

- De nombreuses organisations ne disposent pas de politiques d'application concernant la longueur minimale ou la complexité des mots de passe pour les comptes de service.

Les GPU grand public craquent les mots de passe de 7 caractères en quelques minutes

Les GPU modernes de qualité consommateur, comme la série RTX de NVIDIA ou la série Radeon d'AMD, ont rendu le craquage de mot de passe hors ligne très efficace et accessible. Un GPU haut de gamme peut tenter des milliards de suppositions de mot de passe par seconde, lui permettant de forcer brutalement un mot de passe de 7 caractères en seulement quelques minutes, surtout lorsque le mot de passe manque de complexité.

Pourquoi cela est important pour le Kerberoasting :

- Lorsque les attaquants extraient les hachages de tickets de service via le Kerberoasting, ils peuvent les craquer hors ligne sans alerter les défenseurs.

- Les mots de passe de 7 caractères, en particulier ceux qui utilisent uniquement des lettres minuscules ou des mots courants, sont facilement déchiffrés à l'aide d'outils tels que Hashcat ou John the Ripper.

- Cela fait des mots de passe de compte de service faibles une cible de grande valeur et une victoire facile pour les attaquants.

Réflexions finales

Kerberoasting remains one of the most powerful and stealthy attack techniques targeting Active Directory environments — often undetected until significant damage is done. Effective defense requires a holistic approach that includes strong encryption standards, robust credential hygiene, and proactive monitoring. By combining identity protection, advanced behavioral analytics, and deception tactics like honeytokens and decoy SPNs, organizations can not only detect Kerberoasting attempts early but also disrupt them before they escalate. A layered, intelligence-driven defense strategy is essential to staying ahead of this persistent threat.

FAQ

Partager sur

Voir les attaques de cybersécurité associées

Abus des autorisations d'application Entra ID – Fonctionnement et stratégies de défense

Modification de AdminSDHolder – Fonctionnement et stratégies de défense

Attaque AS-REP Roasting - Fonctionnement et stratégies de défense

Attaque Hafnium - Fonctionnement et stratégies de défense

Attaques DCSync expliquées : Menace pour la sécurité d'Active Directory

Attaque Golden SAML

Comprendre les attaques Golden Ticket

Attaque des comptes de service gérés par groupe

Attaque DCShadow – Fonctionnement, exemples concrets et stratégies de défense

Injection de prompt ChatGPT : Comprendre les risques, exemples et prévention

Attaque d'extraction de mot de passe NTDS.dit

Attaque Pass the Hash

Explication de l'attaque Pass-the-Ticket : Risques, Exemples et Stratégies de Défense

Attaque par pulvérisation de mots de passe

Attaque d'extraction de mot de passe en clair

Vulnérabilité Zerologon expliquée : Risques, Exploits et Atténuation

Attaques de rançongiciels sur Active Directory

Déverrouillage d'Active Directory avec l'attaque Skeleton Key

Mouvement latéral : Qu'est-ce que c'est, comment ça fonctionne et préventions

Attaques de l'homme du milieu (MITM) : ce qu'elles sont et comment les prévenir

Pourquoi PowerShell est-il si populaire auprès des attaquants ?

4 attaques de compte de service et comment s'en protéger

Comment prévenir les attaques de logiciels malveillants d'affecter votre entreprise

Qu'est-ce que le Credential Stuffing ?

Compromettre SQL Server avec PowerUpSQL

Qu'est-ce que les attaques de Mousejacking et comment se défendre contre elles

Vol de credentials avec un fournisseur de support de sécurité (SSP)

Attaques par tables arc-en-ciel : leur fonctionnement et comment se défendre

Un regard approfondi sur les attaques par mot de passe et comment les arrêter

Contournement de l'authentification multifacteur avec l'attaque Pass-the-Cookie

Attaque Silver Ticket