Reconnaissance LDAP

La reconnaissance est une partie importante de toute attaque réussie. Il existe deux formes clés : la reconnaissance initiale ou externe qui est effectuée avant qu'un adversaire n'infiltre une organisation, et la reconnaissance interne où ils découvrent des informations supplémentaires et le contexte de l'environnement de l'organisation.

La reconnaissance LDAP est une technique de reconnaissance interne utilisée par les attaquants pour découvrir les utilisateurs, les groupes et les ordinateurs dans Active Directory. Ils utilisent des requêtes LDAP pour accroître leur connaissance de l'environnement, ce qui peut les aider à trouver des cibles et à planifier les prochaines étapes de leur attaque. Parce que cette technique est utilisée par des adversaires qui ont déjà infiltré une organisation, c'est une technique de reconnaissance interne (plutôt qu'externe).

Résumé des menaces

Cible : Active Directory

Outils : BloodHound, PowerSploit, SharpHound, Spray

Tactique ATT&CK® : Découverte

Technique ATT&CK : T1087.002

Difficulté

Détection : Difficile

Atténuation : Difficile

Réponse : Moyenne

Réalisation de la reconnaissance en utilisant LDAP

ÉTAPE 1 : Obtenir un point d'appui

Les adversaires utilisent une variété de techniques pour s'implanter dans l'environnement informatique d'une organisation, y compris des attaques de phishing, de watering hole et de password spraying. Voici comment un adversaire ayant obtenu une liste de noms d'utilisateur possibles peut mener une attaque de password spraying en utilisant Spray, un script bash conçu pour effectuer des attaques de password spray sur plusieurs plateformes, contre le serveur de réseau privé virtuel (VPN) de l'organisation :

[attacker@machine ~]$ spray.sh -cisco vpn.org.com usernames.txt passwords.txt 1 35

Valid Credentials joed Summer2020

ÉTAPE 2 : Effectuez une reconnaissance en utilisant LDAP

L'adversaire utilise les identifiants compromis pour s'authentifier sur le VPN et obtenir un accès au réseau, puis utilise ces mêmes identifiants pour interroger Active Directory. Ils peuvent énumérer Active Directory en utilisant le module PowerShell ActiveDirectory, ou automatiser la découverte à l'aide d'outils comme BloodHound et PowerSploit. Dans cet exemple, l'adversaire utilise PowerShell pour rechercher d'éventuels mots de passe dans les attributs de description des utilisateurs :

PS> Import-Module ActiveDirectory

PS> Get-ADObject -LDAPFilter "(&(objectClass=user)(description=*pass*))" -property * | Select-Object SAMAccountName, Description, DistinguishedName

SAMAccountName DescriptionDistinguishedName

-------------- ----------------------------

AlicePassword: P@ssw0rd123!CN=Alice,OU=Users,DC=domain,DC=com

PS>

ÉTAPE 3 : Utilisez les informations pour faire avancer les objectifs

Using the credentials they have found, the adversary conducts further internal reconnaissance using tools like BloodHound and SharpHound, which assist with untangling complex webs of permissions. Using this information, the adversary can map out pathways to objectives, such as domain dominance.

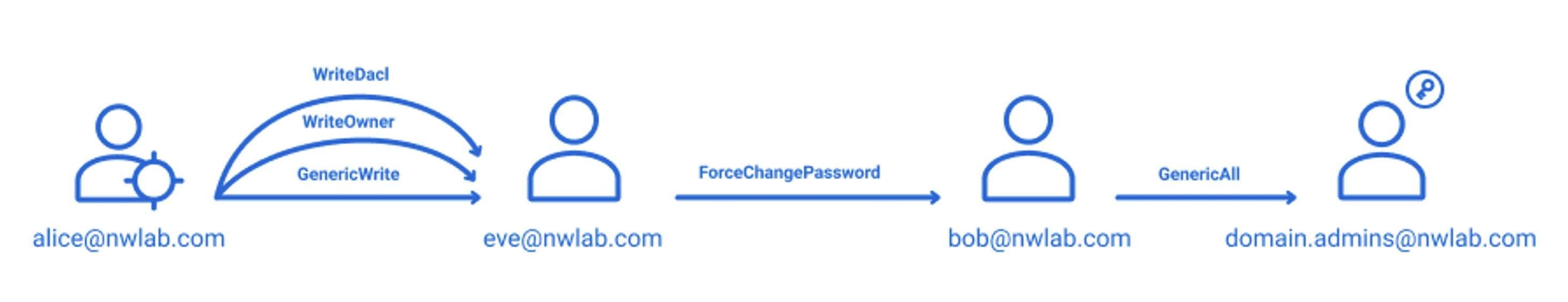

The graphic below illustrates an example. Suppose an attacker gains the credentials for the user account Alice. That account has WriteDACL and WriteOwner permissions to the user Eve, which means Alice can grant herself access to Eve’s account. Eve has rights to reset the password of the account Bob, and Bob has permissions (granted through AdminSDHolder propagation) to modify the Domain Admins group. Therefore, finding Alice’s password was very valuable the adversary!

Résultat

Après avoir collecté des données avec SharpHound.exe -C All, l'adversaire peut charger l'ensemble de données dans BloodHound pour explorer les chemins menant à la domination du domaine.

Détecter, atténuer et répondre

Détecter

Difficulté : Difficile

Le protocole LDAP est fréquemment utilisé dans Active Directory, il est donc difficile de séparer les requêtes malveillantes des légitimes. De plus, Active Directory ne fournit pas de mécanisme pour consigner les requêtes exactes reçues ; cependant, un certain degré de profilage et de surveillance pour l'accès à des attributs spécifiques peut être réalisé en utilisant l'événement 4662 dans la sous-catégorie Audit Directory Service Access.

La surveillance du trafic réseau reçu par les contrôleurs de domaine pour des requêtes LDAP spécifiques peut vous aider à détecter une activité d'adversaire. Le tableau suivant montre un petit échantillon des types de requêtes qui devraient être peu fréquentes en fonctionnement normal mais qui peuvent fournir des signaux forts d'une activité d'adversaire :

Requête | Informations collectées |

|---|---|

|

(&(ObjectClass=user)(servicePrincipalName=*)) |

Tous les objets utilisateur ayant un ServicePrincipalName configuré |

|

(userAccountControl:1.2.840.113556.1.4.803:=65536) |

Objets avec l'option Password Never Expires activée |

|

(userAccountControl:1.2.840.113556.1.4.803:=4194304) |

Objets qui ne nécessitent pas de pré-authentification Kerberos |

|

(sAMAccountType=805306369) |

Tous les objets ordinateur |

|

(sAMAccountType=805306368) |

Tous les objets utilisateur |

|

(userAccountControl:1.2.840.113556.1.4.803:=8192) |

Tous les objets des contrôleurs de domaine |

|

(primaryGroupID=512) |

Tous les administrateurs de domaine utilisant PrimaryGroupID |

Atténuer

Difficulté : Difficile

Parce que LDAP joue un rôle essentiel dans les opérations normales d'Active Directory, les organisations ne peuvent pas simplement bloquer son utilisation. Au lieu de cela, concentrez-vous sur les mesures d'atténuation qui empêchent l'infiltration dès le départ : sensibilisation et formation des utilisateurs, détection et réponse aux compromissions d'endpoint, détection et prévention du phishing, sécurité des e-mails, authentification multi-facteurs (MFA), etc.

Répondez

Difficulté : Moyenne

Si une reconnaissance LDAP est détectée dans l'environnement, activez le processus de réponse aux incidents et alertez l'équipe de réponse aux incidents.

Si la présence d'un adversaire est confirmée :

- Réinitialisez le mot de passe et désactivez le compte utilisateur effectuant la reconnaissance.

- Mettez en quarantaine l'ordinateur source pour l'investigation médico-légale et les activités d'éradication et de récupération.

Partager sur

Voir les attaques de cybersécurité associées

Abus des autorisations d'application Entra ID – Fonctionnement et stratégies de défense

Modification de AdminSDHolder – Fonctionnement et stratégies de défense

Attaque AS-REP Roasting - Fonctionnement et stratégies de défense

Attaque Hafnium - Fonctionnement et stratégies de défense

Attaques DCSync expliquées : Menace pour la sécurité d'Active Directory

Attaque Pass the Hash

Comprendre les attaques Golden Ticket

Attaque des comptes de service gérés par groupe

Attaque DCShadow – Fonctionnement, exemples concrets et stratégies de défense

Injection de prompt ChatGPT : Comprendre les risques, exemples et prévention

Attaque d'extraction de mot de passe NTDS.dit

Attaque Kerberoasting – Fonctionnement et stratégies de défense

Explication de l'attaque Pass-the-Ticket : Risques, Exemples et Stratégies de Défense

Attaque par pulvérisation de mots de passe

Attaque d'extraction de mot de passe en clair

Vulnérabilité Zerologon expliquée : Risques, Exploits et Atténuation

Attaques de rançongiciels sur Active Directory

Déverrouillage d'Active Directory avec l'attaque Skeleton Key

Mouvement latéral : Qu'est-ce que c'est, comment ça fonctionne et préventions

Attaques de l'homme du milieu (MITM) : ce qu'elles sont et comment les prévenir

Pourquoi PowerShell est-il si populaire auprès des attaquants ?

Qu'est-ce que le Credential Stuffing ?

Compromettre SQL Server avec PowerUpSQL

Qu'est-ce que les attaques de Mousejacking et comment se défendre contre elles

Vol de credentials avec un fournisseur de support de sécurité (SSP)

Attaques par tables arc-en-ciel : leur fonctionnement et comment se défendre

Un regard approfondi sur les attaques par mot de passe et comment les arrêter

Attaque Silver Ticket

Contournement de l'authentification multifacteur avec l'attaque Pass-the-Cookie

Attaque Golden SAML