Explication de l'attaque Pass-the-Ticket : Risques, Exemples et Stratégies de Défense

Une attaque Pass-the-Ticket (PtT) exploite les faiblesses du protocole d'authentification Kerberos utilisé dans les environnements Active Directory Windows. Cela permet aux attaquants de contourner l'authentification traditionnelle basée sur les mots de passe et même les mécanismes MFA, leur accordant un accès non autorisé à des systèmes et ressources critiques.

Attribut | Détails |

|---|---|

|

Type d'attaque |

Pass-the-Ticket (PtT) |

|

Niveau d'impact |

Élevé |

|

Cible |

Entreprises, Gouvernement, Active Directory connecté au Cloud |

|

Vecteur d'attaque principal |

Réutilisation de ticket Kerberos |

|

Motivation |

Espionnage, Élévation de privilèges, Persistance |

|

Méthodes de prévention courantes |

Credential Guard, Moindre Privilège, Limites de Durée des Tickets, Authentification basée sur Carte à Puce, Durcissement des Points de Terminaison |

Facteur de risque | Niveau |

|---|---|

|

Dommages potentiels |

Élevé |

|

Facilité d'exécution |

Moyen-Élevé |

|

Probabilité |

Moyen |

Qu'est-ce qu'une attaque Pass-the-Ticket ?

Une attaque Pass-the-Ticket (PtT) est une technique utilisée par les attaquants pour voler un ticket Kerberos valide, typiquement un Ticket Granting Ticket (TGT) ou un Ticket Granting Service (TGS), et le réutiliser pour se faire passer pour l'utilisateur légitime. Parce que l'attaquant présente un ticket Kerberos déjà émis et cryptographiquement valide, il peut accéder aux ressources du réseau sans avoir besoin du mot de passe de l'utilisateur et même contourner l'authentification multi-facteurs (MFA). Encore une fois, puisque ces tickets sont cryptographiquement valides, il est difficile de détecter leur mauvais usage sans surveiller les comportements ou les modèles d'accès inhabituels.

Les attaquants combinent souvent PtT avec Golden Ticket, Silver Ticket et Kerberoasting pour élever les privilèges et maintenir un accès discret et persistant dans un environnement de domaine Windows.

Comment fonctionne une attaque Pass-the-Ticket ?

Une attaque Pass-the-Ticket se déroule en une série de mouvements discrets : l'attaquant obtient un accès non autorisé au réseau, dérobe un ticket Kerberos valide de la mémoire et le rejoue pour se faire passer pour l'utilisateur. Cela transforme un ticket volé en un accès étendu aux ressources sur site et dans le cloud.

Voici comment se déroule chaque étape de l'attaque.

1. Compromis initial

L'attaquant obtient un accès initial au réseau par des tactiques telles que le phishing, les logiciels malveillants ou des identifiants volés, et peut ensuite effectuer une élévation de privilèges locale pour accéder à la mémoire du processus LSASS (Local Security Authority Subsystem Service) où sont stockés les tickets Kerberos.

2. Extraction de billets

En utilisant des outils tels que Mimikatz, Rubeus, Kekeo ou Creddump7, l'attaquant extrait les Ticket Granting Tickets (TGTs) et les Ticket Granting Services (TGSs) de la mémoire LSASS.

3. Injection de ticket

L'attaquant injecte le ticket volé dans sa propre session (par exemple, avec mimikatz kerberos::ptt). Cela permet à l'attaquant de se faire passer pour le compte légitime.

4. Mouvement latéral

Muni d'un billet valide, l'attaquant accède à d'autres machines, partages de réseau ou services à travers le domaine, contournant les vérifications de mot de passe et MFA.

5. Élévation de privilèges

À partir de systèmes nouvellement compromis, l'attaquant dérobe des tickets appartenant à des comptes à privilèges plus élevés, disons des administrateurs de domaine, pour un contrôle accru.

6. Persistance

Les attaquants profitent de la durée de vie par défaut du ticket Kerberos (environ 10 heures) en réutilisant ou en renouvelant les tickets volés avant leur expiration. Ils ont tendance à automatiser ce processus d'extraction ou de rafraîchissement périodique des tickets pour maintenir un accès continu. Pour une persistance à long terme, ils peuvent créer un Golden Ticket, qui est un Ticket-Granting Ticket falsifié signé avec la clé KRBTGT du domaine. Ce Golden Ticket offre un accès illimité et indétectable jusqu'à ce que la clé soit réinitialisée.

7. Compromis du Cloud hybride

Dans les environnements à authentification unique ou hybrides, l'attaquant peut utiliser des jetons Kerberos volés pour accéder à des services cloud tels que Microsoft 365 et Microsoft Entra ID.

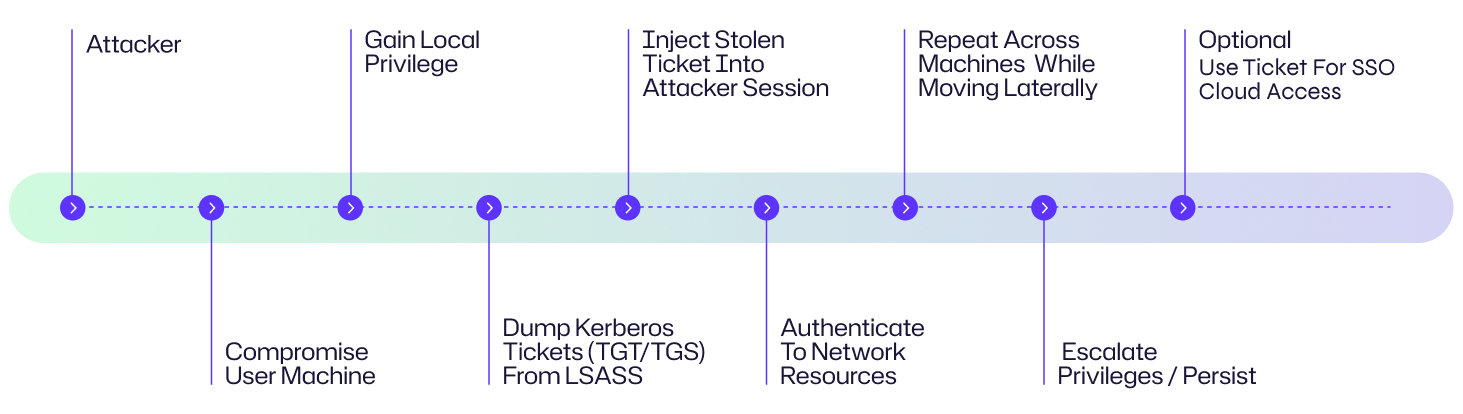

Diagramme de flux d'attaque

Le scénario d'exemple suivant peut vous aider à comprendre à quoi peut ressembler une attaque Pass-the-Ticket dans une situation réelle.

Un employé d'une entreprise de services financiers télécharge involontairement un logiciel malveillant à partir d'un e-mail de phishing, entraînant une violation de sécurité. L'attaquant exploite une vulnérabilité locale pour obtenir des privilèges SYSTEM et décharge la mémoire LSASS pour voler un ticket Kerberos de délivrance de tickets. En injectant ce ticket valide dans leur propre session, l'attaquant se déplace latéralement vers les serveurs de fichiers et le poste de travail d'un administrateur de domaine, récolte des tickets de plus haut privilège et finit par maintenir une persistance dans le domaine. Comme les environnements on-prem et cloud de l'entreprise sont liés, l'attaquant réutilise les informations d'identification Kerberos volées pour accéder aux boîtes aux lettres Microsoft 365 et aux ressources Microsoft Entra ID, tout en apparaissant comme un utilisateur légitime. Les équipes de sécurité restent inconscientes jusqu'à ce que des données sensibles aient été exfiltrées.

Le schéma illustre une chaîne d'attaque Pass-the-Ticket typique, depuis le premier point d'ancrage dans le réseau jusqu'à la persistance non détectée à travers le réseau.

Exemples d'une attaque Pass-the-Ticket

Les techniques de Pass-the-Ticket sont largement utilisées par les attaquants avancés et les groupes de rançongiciels, comme le montrent les cas réels suivants.

Cas | Impact |

|---|---|

|

APT29 (Cozy Bear/Nobelium) |

APT29 (alias Cozy Bear/Nobelium) est connu pour l'abus sophistiqué de Kerberos, y compris les techniques Pass-the-Ticket et Golden Ticket. APT29 a ciblé à plusieurs reprises des agences gouvernementales américaines, des organisations politiques et des entreprises mondiales. Lors des intrusions de 2016 dans les réseaux politiques américains et la campagne de la chaîne d'approvisionnement SolarWinds de 2020, ce groupe a utilisé des techniques de Pass-the-Ticket pour se déplacer latéralement, maintenir un accès à long terme aux ressources internes et prolonger la persistance du domaine à travers les environnements sur site et dans le cloud. |

|

APT10 (Operation Cloud Hopper) |

L'opération Cloud Hopper a été une campagne d'espionnage mondiale de plusieurs années (environ de 2014 à 2017) au cours de laquelle APT10 (un groupe de menaces parrainé par l'État chinois) a compromis de nombreux fournisseurs de services gérés (MSPs) et ensuite leurs clients. La plupart des victimes étaient des entreprises privées ou des agences gouvernementales dont les identités n'ont pas été entièrement divulguées. Les enquêteurs (rapport de PwC/BAE de 2017 et analyse ultérieure de Mandiant) ont observé que lors de ces intrusions, APT10 a utilisé l'attaque Pass the Ticket pour voler et rejouer des tickets de service Kerberos pour le mouvement latéral. |

|

BRONZE BUTLER (Tick) |

Le groupe de menace persistante avancée BRONZE BUTLER (également connu sous le nom de Tick), qui a ciblé l'industrie lourde japonaise (2016–2019), a été documenté en utilisant la technique Pass-the-Ticket dans le cadre de ses opérations d'espionnage cybernétique. Selon MITRE ATT&CK®, BRONZE BUTLER a créé et réutilisé des tickets fortement contrefaits de Ticket Granting Ticket (TGT) et de Ticket Granting Service (TGS) pour un accès administratif persistant à travers les réseaux ciblés, facilitant la surveillance à long terme et le vol de propriété intellectuelle. |

Conséquences de l'attaque Pass-the-Ticket

Les conséquences d'une attaque Pass-the-Ticket peuvent être graves et toucher plusieurs dimensions.

Domaine d'impact | Description |

|---|---|

|

Financier |

Une attaque PtT peut entraîner de lourdes pertes financières. Les données clients volées, la propriété intellectuelle ou les registres financiers peuvent être vendus sur le dark web, et les attaquants peuvent exiger une rançon. Les organisations peuvent également faire face à des amendes réglementaires et des frais juridiques, y compris des responsabilités en matière de litiges. De plus, les coûts de récupération du système et les dépenses d'enquête judiciaire peuvent faire grimper l'impact financier global. |

|

Opérationnel |

Une attaque PtT peut perturber les opérations quotidiennes car les attaquants peuvent désactiver des services, modifier des configurations ou déployer des logiciels malveillants. Les équipes informatiques doivent allouer des ressources importantes pour isoler et remédier aux systèmes affectés dans le cadre des efforts de confinement et de récupération des menaces. |

|

Réputationnelle |

Une violation de PtT peut éroder la confiance des clients et attirer l'attention négative des médias, ce qui peut repousser les clients et les partenaires. Cela porte un coup sérieux à la réputation de l'entreprise, et il peut falloir des années d'investissements importants en relations publiques et en améliorations de la sécurité pour la reconstruire. |

|

Juridique/Réglementaire |

Les organisations peuvent faire face à de lourdes amendes pour violation des lois sur la protection des données telles que le RGPD en Europe, ou des lois sur la santé aux États-Unis comme l'HIPAA, ou même le SOX. En plus des pénalités réglementaires, les entreprises peuvent faire l'objet de poursuites de la part des parties affectées et être tenues de mettre en œuvre des mises à niveau de sécurité coûteuses pour atteindre la conformité. |

|

Exposition au cloud |

Les attaques PtT peuvent se propager de l'Active Directory sur site vers des services cloud tels que Microsoft Entra ID, permettant aux attaquants d'utiliser des tickets volés pour accéder (sans autorisation) à des applications cloud, des données et des infrastructures. À mesure que la violation s'étend au-delà du système sur site, la contenir peut devenir une affaire complexe. |

Cibles courantes d'une attaque Pass-the-Ticket : Qui est à risque ?

Les organisations qui dépendent de Windows Active Directory et de l'authentification Kerberos sont des cibles privilégiées pour les attaques Pass the Ticket. Les environnements avec de nombreux comptes privilégiés, des tickets mis en cache et des systèmes interconnectés offrent également des conditions favorables pour un accès large et non détecté avec des tickets volés. Parmi les cibles communes, on trouve :

|

Grandes entreprises |

Ces organisations sont des cibles privilégiées en raison de leur dépendance étendue à Kerberos pour l'authentification à travers les départements et les services. Lorsqu'une organisation possède un grand nombre de comptes utilisateurs à privilèges élevés et que ses systèmes stockent les tickets Kerberos en mémoire pour plus de commodité, cela crée une surface d'attaque considérable. |

|

Agences gouvernementales |

Les agences stockent des données hautement sensibles et leurs environnements AD sont complexes. Les attaquants profitent de l'ampleur du réseau et de la longue durée de vie des tickets pour rester non détectés et maintenir un accès à long terme. |

|

Institutions financières |

Les banques et autres institutions financières sont des cibles attrayantes car elles utilisent largement l'authentification unique (SSO) et basée sur des tickets. Si les attaquants dérobent des tickets Kerberos, ils peuvent immédiatement accéder aux systèmes critiques qui gèrent les registres financiers et les opérations de paiement. |

|

Systèmes de santé |

Les systèmes de santé stockent d'énormes quantités de données sensibles sur les patients, ce qui en soi est très attrayant pour les attaquants. Leur utilisation d'Active Directory et de l'authentification Kerberos à travers les réseaux cliniques et administratifs offre de multiples opportunités de voler et de réutiliser les tickets Kerberos pour des mouvements latéraux. |

|

Infrastructure critique |

Les services publics, les fournisseurs d'énergie et les usines de fabrication dépendent souvent de systèmes de contrôle basés sur Windows et de l'authentification Kerberos. Des tickets compromis peuvent perturber la production ou même les environnements de technologie opérationnelle (OT). |

|

Organisations connectées au cloud |

Lorsqu'une entreprise connecte son Active Directory local à Microsoft Entra ID ou à d'autres services cloud, des tickets Kerberos volés peuvent permettre aux attaquants de passer du réseau interne aux applications et données dans le cloud, transformant ainsi une violation locale en un compromis cloud bien plus important. |

Utilisateurs et rôles à risque

Tout compte qui détient ou met en cache régulièrement des tickets Kerberos, en particulier ceux disposant de privilèges élevés ou d'un large accès réseau, est une cible de choix.

|

Domain Admins |

Les tickets Kerberos délivrés aux administrateurs de domaine offrent un contrôle total de la forêt Active Directory, donc un ticket volé peut donner aux attaquants un accès illimité à tous les systèmes. |

|

Personnel informatique / Administrateurs système |

Ces utilisateurs se connectent fréquemment à de nombreux serveurs et postes de travail, ce qui augmente le nombre de tickets mis en cache en mémoire et crée plus d'opportunités de vol. |

|

Comptes de service |

Souvent configurés avec des identifiants à longue durée de vie ou non expirants, les comptes de service peuvent conserver des tickets Kerberos pendant de longues périodes. |

|

Utilisateurs privilégiés (Tier 0/1) |

Ces comptes gèrent les composants centraux d'Active Directory et réutilisent souvent les identifiants sur différents points de terminaison, rendant tout ticket volé un outil puissant pour le mouvement latéral. |

|

Travailleurs à distance avec VPN/RDP |

Les employés se connectant via VPN ou RDP peuvent se logger sur des appareils non fiables ou compromis, ce qui augmente le risque de vol de ticket. |

|

Utilisateurs dans des configurations SSO hybrides |

Si l'Active Directory sur site d'une entreprise est fédéré avec un service d'identité cloud tel que Microsoft Entra ID via AD FS, les tickets Kerberos volés peuvent être rejoués pour accéder aux applications et données dans le cloud. |

Évaluation des risques

Les niveaux de risque pour l'attaque Pass-the-Ticket sont basés sur son impact, les prérequis et l'utilisation observée par des acteurs de menaces avancées.

Facteur de risque | Niveau |

|---|---|

|

Dommages potentiels |

Élevé Un PtT réussi peut fournir un accès à l'échelle du domaine, avec des attaquants volant des données sensibles, perturbant des services critiques et maintenant une persistance à long terme. Cela peut également conduire à un compromis total de l'entreprise si les contrôleurs de domaine sont affectés. |

|

Facilité d'exécution |

Moyen–Élevé Des outils tels que Mimikatz et Impacket peuvent automatiser l'extraction de tickets Kerberos de la mémoire LSASS et leur injection ou relecture ultérieure dans une session contrôlée par l'attaquant. Cependant, l'attaquant doit d'abord obtenir un accès administratif ou de niveau SYSTEM sur au moins une machine pour extraire le ticket. |

|

Probabilité |

Moyen Les attaques PtT sont bien documentées et utilisées par des groupes avancés comme APT29. Bien qu'un attaquant ait besoin d'un accès de haut niveau pour les réaliser, les organisations avec un suivi faible et des systèmes non corrigés peuvent toujours être des cibles privilégiées. Par conséquent, la probabilité globale est considérée comme moyenne : pas élevée, mais pas faible non plus. |

Comment prévenir les attaques Pass-the-Ticket

Pour réduire les risques d'une attaque Pass-the-Ticket, les organisations devraient mettre en œuvre des mesures telles que le renforcement du système d'exploitation, la limitation de la durée de vie des tickets, la minimisation de l'exposition administrative et la détection des activités suspectes.

Activez Credential Guard

Windows Defender Credential Guard isole le processus LSASS dans un environnement virtualisé sécurisé. Son activation sur tous les systèmes Windows compatibles réduit considérablement le risque de vol de tickets, car cela empêche les attaquants de dérober des tickets Kerberos ou d'autres identifiants de la mémoire LSASS.

Limiter la durée de vie du ticket

La durée de vie par défaut d'un Ticket Granting Ticket (TGT) est de 10 heures. Vous pouvez réduire cette durée de vie et imposer des périodes de renouvellement plus courtes, de sorte que tout ticket volé devienne rapidement invalide. Cela réduit au minimum la fenêtre d'opportunité pour un attaquant de réutiliser un ticket.

Appliquez les principes du moindre privilège

En règle générale, n'accordez des droits d'administrateur que lorsqu'ils sont nécessaires et découragez l'utilisation de justificatifs d'administrateur partagés. Utilisez un accès basé sur les rôles afin que chaque utilisateur obtienne juste l'accès que son travail exige. En limitant le nombre de comptes privilégiés et leur portée, vous réduisez les chances pour les attaquants d'obtenir l'accès dont ils ont besoin pour voler des tickets Kerberos.

Évitez la mise en cache des tickets sur les systèmes à haute valeur

Les systèmes à haute valeur peuvent inclure des contrôleurs de domaine, des serveurs PKI et des hôtes d'applications critiques. Configurez-les pour éviter de stocker les TGT en mémoire ou sur disque. Si aucun ticket n'est mis en cache, il n'y a rien à voler pour un attaquant même si le système est compromis.

Former les utilisateurs Privileged Access Management

L'erreur humaine est une cause fréquente de violations de la sécurité, des études la citant comme raison pour 74% à plus de 90% des incidents. Dans cette optique, il est important d'éduquer les administrateurs et autres utilisateurs à privilèges élevés pour éviter de se connecter à des hôtes non fiables ou de niveau inférieur. Utiliser des identifiants d'admin uniquement sur des postes de travail de gestion renforcés réduit considérablement le risque que leurs tickets Kerberos soient exposés aux attaquants.

Utilisez l'authentification basée sur les certificats (PKINIT)

Mettez en œuvre Kerberos PKINIT (connexion par carte à puce) pour passer d'une authentification basée sur les mots de passe à une authentification basée sur les certificats. Chaque ticket Kerberos contient alors la preuve d'un certificat cryptographique valide, ce qui rend les tickets volés inutiles pour un attaquant et renforce la chaîne d'authentification Kerberos.

Appliquez les correctifs régulièrement

Rappelez-vous de l'attaque rançongiciel WannaCry en 2017, où un cryptover a exploité une vulnérabilité non corrigée dans les systèmes Windows ! Pour éviter de tels incidents, vous devez maintenir les contrôleurs de domaine, les Key Distribution Centers (KDCs) et tous les systèmes Windows entièrement mis à jour. Les mises à jour opportunes ferment les vulnérabilités connues d'élévation de privilèges et de vol d'identifiants qui pourraient autrement conduire à un compromis de ticket.

Renforcer les points d'extrémité

Appliquez des bases de sécurité solides à tous les serveurs et postes de travail. Cela inclut la désactivation des services inutiles, l'application de politiques d'authentification renforcées, l'activation de la protection contre les altérations et le déploiement d'outils de détection et de réponse aux incidents de pointe (EDR) réputés. Un point de terminaison renforcé rend beaucoup plus difficile pour les attaquants d'obtenir l'accès de haut niveau nécessaire pour extraire les tickets Kerberos.

Segmentez le réseau : Contenez les chemins de mouvement latéral à travers les systèmes.

Utilisez la segmentation réseau et l'administration en couches pour limiter les mouvements latéraux. Avec ces barrières en place, les attaquants peuvent utiliser un ticket Kerberos volé uniquement dans un segment limité, plutôt que de se déplacer librement dans l'environnement.

Comment Netwrix peut aider

La solution Netwrix ITDR (Identity Threat Detection and Response) peut détecter, contenir et répondre aux attaques Pass-the-Ticket et autres attaques basées sur Kerberos. En combinant la surveillance en temps réel, l'analytique et la remédiation automatisée, elle aide les organisations à repérer rapidement les activités suspectes de tickets et à arrêter les mouvements latéraux.

- Surveillance en temps réel : Netwrix ITDR surveille en continu votre infrastructure d'identité, détectant des anomalies telles que des demandes inhabituelles de tickets Kerberos, des durées de vie de tickets anormales et des modèles de connexion irréguliers.

- Analytique comportementale : La solution utilise l'analytique comportementale pour identifier les écarts par rapport au comportement utilisateur normal, tels que les demandes de TGS inattendues, les tentatives d'authentification à des heures inhabituelles et les modèles d'accès inhabituels à travers le réseau.

- Mécanismes d'alerte : ITDR offre des alertes pour des signes de mésusage des identifiants, tels que des tickets identiques utilisés sur plusieurs machines. Cela aide les administrateurs à répondre rapidement aux activités suspectes de PtT.

- Réponse automatisée aux incidents : ITDR automatise les réponses aux menaces détectées, telles que la révocation des tickets compromis, la mise en quarantaine des points de terminaison affectés et la réinitialisation des mots de passe pour les comptes impactés afin de contenir une attaque sans délai.

- Isolation de session : Elle aide à mettre en quarantaine ou à isoler les points de terminaison affectés et les sessions d'utilisateurs. De cette manière, les attaquants qui ont injecté des tickets Kerberos volés dans leurs sessions ne peuvent pas se déplacer latéralement.

- Intégration avec UEBA et SIEM : En intégrant avec UEBA (User and Entity Behavior Analytics) et SIEM (Security Information and Event Management), ITDR assure un suivi complet et comble les lacunes de corrélation qui peuvent détecter l'abus de credentials.

- Application SACL: Elle vous permet d'appliquer sélectivement des Listes de contrôle d'accès système (SACLs) aux objets et systèmes AD à haut risque, ce qui aide à surveiller les changements ou l'accès à ces objets, ainsi qu'à surveiller l'accès aux tickets et les chemins d'exploitation potentiels.

- Planification de la réponse : Netwrix ITDR aide les équipes de sécurité à créer des playbooks de récupération, garantissant qu'un domaine ou même une forêt entière soit restauré rapidement en cas de compromission. Il équipe également les équipes pour être prêtes à réinitialiser les identifiants compromis et examiner les journaux d'accès suspects liés à l'activité des tickets.

Stratégies de détection, d'atténuation et de réponse

Pour contenir les attaques Pass-the-Ticket, les organisations devraient combiner une détection solide, une atténuation proactive et une réponse rapide aux incidents.

Détection

Pour détecter une attaque PtT de manière précoce, les organisations doivent surveiller en continu les événements de sécurité majeurs et les modèles de comportement. Et la détection précoce est cruciale car les attaquants peuvent se déplacer latéralement dès qu'ils volent un ticket Kerberos.

- Surveillez les ID d'événements 4768, 4769, 4624 (type 3), 4672 : Suivez ces ID d'événements pour détecter une activité d'authentification inhabituelle. L'Observateur d'événements Windows est pratique pour des vérifications ponctuelles et dans des petits environnements, mais il n'est pas évolutif pour une surveillance 24/7. Pour une détection à l'échelle de l'entreprise, configurez une redirection continue vers un système SIEM avec des alertes ajustées pour ces ID d'événements et des modèles suspects tels que des durées de ticket inhabituelles ou des connexions à partir de points d'extrémité inattendus. Voici ce que représente chaque ID :

- 4768 : Demande de TGT (Ticket Granting Ticket) Kerberos

- 4769 : Demande de ticket de service (TGS)

- 4624 (Type 3) : Connexion réseau

- 4672 : Des privilèges spéciaux attribués à une nouvelle connexion (par exemple, des droits d'administrateur)

- Surveillez les modèles suspects, tels que :

- Demandes TGS sans TGT récents du même hôte - Cela peut indiquer des tickets falsifiés ou rejoués

- Les connexions depuis des points de terminaison inhabituels ou à des heures étranges - Indiquent un mouvement latéral ou des comptes compromis

- Les journaux avec des champs manquants tels que Domaine du compte ou GUID de connexion - Peuvent indiquer des tickets altérés ou contrefaits

- Des billets identiques utilisés sur plusieurs machines - Suggère une réutilisation ou une relecture des billets

- Durées de vie inhabituelles des tickets ou horodatages d'expiration falsifiés - Un signe distinctif des attaques Golden Ticket

- Surveillez l'utilisation d'outils comme Mimikatz, Rubeus, Kekeo, etc. : Détectez les tentatives d'exécution d'outils tels que Mimikatz, Rubeus ou Kekeo, que les attaquants utilisent pour extraire et injecter des tickets Kerberos. Utilisez un EDR ou un antivirus pour signaler les signatures connues et les accès suspects à la mémoire LSASS, activez une journalisation Windows/Sysmon détaillée (par exemple, l'événement 4688 pour la création de processus, l'événement 10 pour l'accès LSASS), et transférez ces journaux vers un SIEM pour des alertes en temps réel.

- Exploitez UEBA et SIEM : Utilisez les plateformes UEBA et SIEM pour détecter l'activité Pass-the-Ticket en corrélant les journaux d'authentification, les événements Kerberos et le comportement des utilisateurs à travers l'environnement. Cette approche centralisée met en évidence des anomalies, telles que des heures de connexion inhabituelles, des durées de vie de ticket anormales et des tickets identiques sur plusieurs hôtes, que la surveillance isolée des systèmes pourrait ne pas remarquer.

- Appliquez des SACLs aux comptes et systèmes AD sensibles : Les Listes de contrôle d'accès système (SACLs) génèrent des journaux d'audit détaillés chaque fois que des tickets Kerberos sont demandés ou utilisés, afin que vous puissiez auditer et suivre l'accès aux tickets Kerberos pour les ressources à haute valeur.

Atténuation

Des mesures proactives peuvent considérablement réduire les chances d'une attaque Pass-the-Ticket réussie et invalider les tickets volés avant qu'ils ne puissent être abusés.

- Faites pivoter le mot de passe du compte KRBTGT deux fois : Effectuez une double rotation du mot de passe sur le compte KRBTGT pour invalider tous les tickets Kerberos existants, y compris les Golden Tickets que les attaquants auraient pu forger. Ainsi, seuls les tickets nouvellement émis restent valides.

- Utilisez Credential DoubleTap : Lorsqu'un compte d'utilisateur ou de service est compromis, réinitialisez rapidement son mot de passe deux fois. Cela garantit que tous les tickets Kerberos émis sous les anciens hachages de mot de passe sont immédiatement rendus inutilisables.

- Appliquez l'isolement de session et purgez les tickets mis en cache : Il est nécessaire que les administrateurs se connectent uniquement à partir de postes de travail de gestion sécurisés, afin de séparer les sessions privilégiées des terminaux de tous les jours. Il est également important de planifier régulièrement des tâches de purge klist pour supprimer les tickets Kerberos mis en cache de la mémoire, minimisant ainsi ce qu'un attaquant pourrait dérober.

Réponse

Lorsqu'un incident de type Pass-the-Ticket est détecté, une contention rapide et une remédiation approfondie sont essentielles pour arrêter les mouvements latéraux et restaurer un état sécurisé.

- Mettre en quarantaine les points de terminaison compromis : Isoler immédiatement les machines affectées du réseau manuellement ou via des outils de réponse automatisés pour arrêter les mouvements latéraux.

- Réinitialisez les mots de passe des utilisateurs affectés et des comptes admin : Changez les mots de passe pour tous les comptes qui auraient pu avoir des tickets Kerberos volés, y compris les comptes de service et administratifs. Cela invalide instantanément tous les tickets dérivés de leurs anciennes informations d'identification.

- Examinez les modèles d'accès et les journaux : Examinez les journaux d'événements Kerberos, les tentatives d'authentification et l'activité des tickets pour retracer le chemin de l'attaquant et identifier comment l'attaque s'est propagée.

- Révoquer les sessions actives et expirer les tickets : Révoquez l'accès par l'invalidation de session ou l'expiration forcée de ticket. Cela forcera les déconnexions, invalidera les sessions Kerberos et réduira la durée de vie des tickets, garantissant que les tickets volés ou rejoués ne puissent plus être utilisés.

Impact spécifique à l'industrie

Les attaques Pass-the-Ticket (PtT) peuvent toucher tous les secteurs, mais les conséquences varient en fonction du type de données et de systèmes gérés par une organisation.

Industrie | Impact |

|---|---|

|

Finance |

Les institutions financières traitent des transactions de grande valeur et stockent d'énormes quantités de données personnelles et d'entreprise. Une attaque PtT réussie pourrait permettre à un intrus d'accéder aux détails bancaires des clients, d'initier des transferts de fonds non autorisés et de manipuler les systèmes de paiement. De telles violations peuvent entraîner une perte monétaire directe, des pénalités réglementaires et des dommages à la réputation sévères. |

|

Santé |

Les hôpitaux et les prestataires de soins de santé dépendent des dossiers de santé électroniques (EHR) et d'autres systèmes de technologie de l'information sur la santé (HIT) qui sont interconnectés entre les établissements. En réutilisant des tickets Kerberos volés, les attaquants peuvent extraire des dossiers de patients, perturber les opérations médicales critiques ou déployer des rançongiciels qui verrouillent les systèmes HIT. Le résultat peut être une atteinte à la vie privée des patients, des soins retardés et des temps d'arrêt coûteux. |

|

Gouvernement |

Les réseaux gouvernementaux sont des cibles privilégiées pour l'espionnage. Une attaque PtT peut permettre un accès non autorisé à des données sensibles ou classifiées, activer une surveillance persistante des communications internes, et même créer des portes dérobées dans les chaînes d'approvisionnement ou les infrastructures critiques. De telles compromissions menacent la sécurité nationale, exposent les secrets d'État et érodent la confiance du public dans les systèmes gouvernementaux. |

Évolution des attaques & tendances futures

Avec le temps et la technologie, les attaques PtT ont évolué vers des techniques plus rapides et plus automatisées. Voici quelques tendances qui mettent en évidence comment le PtT devient plus sophistiqué et plus difficile à détecter.

Automatisation par le Scripting et les outils Red-Team

Les attaquants s'appuient désormais sur des outils tels que Mimikatz pass the ticket, Rubeus et Impacket pour scripter chaque étape d'une attaque PtT, de l'extraction du ticket à l'injection. Cela réduit l'effort manuel et facilite les compromissions rapides et à grande échelle. Ces outils sont personnalisables (par exemple, les commandes peuvent être modifiées et des plugins ajoutés) et ils s'intègrent facilement dans des workflows automatisés de tests de pénétration ou d'équipes d'intervention. En conséquence, les attaquants peuvent réaliser plusieurs actions, telles que l'extraction de ticket, l'escalade de privilèges et le mouvement latéral dans une séquence automatisée unique. Dans l'ensemble, cela signifie que même des adversaires moins expérimentés peuvent lancer une attaque PtT.

Combiner PtT avec d'autres exploits Kerberos

Les rapports récents sur les violations en plusieurs étapes montrent que les intrusions n'impliquent que rarement le PtT seul. Les acteurs de la menace le combinent avec d'autres abus de Kerberos, tels que le Kerberoasting, le Pass-the-Hash (PtH), et les techniques de Silver ou Golden Ticket pour lancer une attaque coordonnée qui leur permet de se déplacer à travers les systèmes, d'éviter la détection, d'escalader les privilèges et d'établir un accès à long terme au sein des réseaux d'entreprise.

Token Bridging : Extension des attaques PtT dans le Cloud

Alors que les organisations adoptent des solutions d'Identity Management hybrides, les attaquants explorent des moyens d'utiliser les tickets Kerberos locaux pour obtenir des jetons d'authentification dans le cloud. Dans les scénarios de « pontage de jetons », un ticket Kerberos volé peut être échangé contre des jetons SAML ou OIDC. Cela accorde à l'attaquant un accès non autorisé aux applications SaaS et aux charges de travail dans le cloud, étendant ainsi efficacement une attaque PtT dans le cloud - où la surveillance traditionnelle locale peut ne pas détecter l'intrusion.

Utilisation de LOLBins avec PtT pour la discrétion

Les attaquants transforment les utilitaires Windows du quotidien, connus sous le nom de binaires vivant sur la terre (LOLBins), en armes furtives. Des outils comme klist, runas et les commandes PowerShell courantes sont préinstallés et signés par Microsoft, donc ils semblent parfaitement légitimes. Lorsque les acteurs de menaces les utilisent pour mener des attaques Pass-the-Ticket, leur activité se confond avec le travail administratif normal, rendant plus difficile pour les défenseurs de distinguer un comportement malveillant d'une gestion de système de routine.

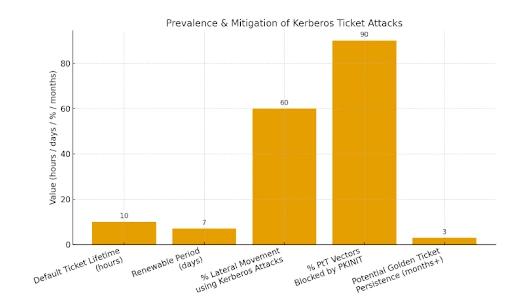

Statistiques clés & Infographies

Le vol de ticket Kerberos reste l'une des méthodes les plus efficaces pour que les attaquants se déplacent latéralement et restent cachés. Ces faits rapides soulignent pourquoi la défense Pass-the-Ticket nécessite une attention constante :

- Par défaut, un Ticket-Granting Ticket (TGT) volé peut être réutilisé pendant jusqu'à 10 heures et renouvelé pendant une semaine entière, à moins que les administrateurs ne définissent des politiques qui réduisent la durée de vie.

- Les TGT volés peuvent contourner l'authentification multifacteur, les politiques de mot de passe et les protections de verrouillage.

- Plus de 60 % des campagnes de mouvement latéral utilisent une forme d'attaque de ticket Kerberos.

- L'authentification Smartcard (PKINIT) peut bloquer plus de 90 % des vecteurs PtT.

- L'abus de Golden Ticket peut persister pendant des mois si la rotation de KRBTGT n'est pas appliquée.

Le graphique à barres suivant met en évidence des données critiques liées au risque et à l'atténuation de Kerberos.

Réflexions finales

Les tickets Kerberos sont les clés de votre royaume et doivent être protégés comme des joyaux de la couronne. Les organisations devraient renforcer les points de terminaison, raccourcir la durée de vie des tickets et surveiller sans relâche, car les attaquants se déplacent rapidement - ils scannent le réseau automatiquement, saisissent les tickets Kerberos en quelques secondes et se déplacent à travers les systèmes avant que la plupart des équipes ne le remarquent. La défense exige une urgence égale - une surveillance continue de Kerberos et la fermeture rapide de toute session suspecte. Renforcez vos systèmes d'authentification maintenant ou risquez de regarder les intrus utiliser vos propres identifiants pour entrer directement par les portes.

FAQ

Partager sur

Voir les attaques de cybersécurité associées

Abus des autorisations d'application Entra ID – Fonctionnement et stratégies de défense

Modification de AdminSDHolder – Fonctionnement et stratégies de défense

Attaque AS-REP Roasting - Fonctionnement et stratégies de défense

Attaque Hafnium - Fonctionnement et stratégies de défense

Attaques DCSync expliquées : Menace pour la sécurité d'Active Directory

Attaque Golden SAML

Comprendre les attaques Golden Ticket

Attaque des comptes de service gérés par groupe

Attaque DCShadow – Fonctionnement, exemples concrets et stratégies de défense

Injection de prompt ChatGPT : Comprendre les risques, exemples et prévention

Attaque d'extraction de mot de passe NTDS.dit

Attaque Pass the Hash

Attaque Kerberoasting – Fonctionnement et stratégies de défense

Attaque par pulvérisation de mots de passe

Attaque d'extraction de mot de passe en clair

Vulnérabilité Zerologon expliquée : Risques, Exploits et Atténuation

Attaques de rançongiciels sur Active Directory

Déverrouillage d'Active Directory avec l'attaque Skeleton Key

Mouvement latéral : Qu'est-ce que c'est, comment ça fonctionne et préventions

Attaques de l'homme du milieu (MITM) : ce qu'elles sont et comment les prévenir

Pourquoi PowerShell est-il si populaire auprès des attaquants ?

4 attaques de compte de service et comment s'en protéger

Comment prévenir les attaques de logiciels malveillants d'affecter votre entreprise

Qu'est-ce que le Credential Stuffing ?

Compromettre SQL Server avec PowerUpSQL

Qu'est-ce que les attaques de Mousejacking et comment se défendre contre elles

Vol de credentials avec un fournisseur de support de sécurité (SSP)

Attaques par tables arc-en-ciel : leur fonctionnement et comment se défendre

Un regard approfondi sur les attaques par mot de passe et comment les arrêter

Reconnaissance LDAP

Contournement de l'authentification multifacteur avec l'attaque Pass-the-Cookie

Attaque Silver Ticket