Spiegazione degli attacchi DCSync: minaccia alla sicurezza di Active Directory

Gli attacchi DCSync sono una tecnica furtiva utilizzata dagli aggressori per impersonare un domain controller e richiedere informazioni sensibili degli account da Active Directory.

Attributo | Dettagli |

|---|---|

|

Tipo di attacco |

Attacco DCSync |

|

Livello di impatto |

Critico |

|

Target |

Governo, Sanità, Energia, Istruzione, Tecnologia e Fornitori di Servizi Cloud, Servizi Finanziari |

|

Vettore di attacco primario |

Network, Abuso di account privilegiati |

|

Motivazione |

Spionaggio, Guadagno Finanziario, Persistenza |

|

Metodi comuni di prevenzione |

Applicazione del principio del minimo privilegio, Auditing, Network Detection |

Fattore di rischio | Livello |

|---|---|

|

Danni potenziali |

Critico |

|

Facilità di esecuzione |

Medio |

|

Probabilità |

Alto |

Cos'è un attacco DCSync?

Un attacco DCSync è una tecnica utilizzata dagli attori delle minacce per simulare il comportamento di un domain controller (DC) in un ambiente Active Directory (AD). L'attacco sfrutta le funzionalità legittime del Directory Replication Service Remote Protocol (MS-DRSR) per estrarre dati sensibili dal dominio.

Invece di distribuire malware o iniettare codice, l'attaccante utilizza strumenti (come Mimikatz) per impersonare un DC e richiedere la replica dei dati delle credenziali — in particolare gli hash delle password per gli account utente, inclusi KRBTGT e gli amministratori di dominio.

Un attacco DCSync ha solitamente le seguenti intenzioni:

- Estrazione degli hash delle password — Gli aggressori recuperano gli hash delle password NTLM degli account di dominio, inclusi quelli degli utenti privilegiati. Questi hash possono essere decifrati offline o utilizzati direttamente in attacchi pass-the-hash o Golden Ticket.

- Ottenere il Dominio Dominante — Ottenendo l'hash dell'account KRBTGT, gli attaccanti possono falsificare i Ticket Granting Tickets (TGTs) di Kerberos, consentendo persistenza e controllo completo sul dominio. Questo permette un accesso a lungo termine e furtivo a tutto l'ambiente AD.

Questo attacco è pericoloso per diversi motivi.

- Non è necessario alcun malware — DCSync non si basa su file binari maligni; abusa di funzionalità legittime, rendendo più difficile per gli antivirus o gli strumenti EDR rilevarlo.

- Imita il Traffico Legittimo — L'attacco imita le richieste standard di replica di Active Directory, rendendolo difficile da distinguere dalle operazioni normali.

- Utilizzato da APT e bande di cybercriminali — I gruppi di minaccia persistente avanzata (APT) e le bande di ransomware impiegano spesso attacchi DCSync per elevare i privilegi e stabilire persistenza.

Come funziona un attacco DCSync?

Un attacco DCSync si sviluppa in una serie di passaggi furtivi che imitano il comportamento legittimo di Active Directory. Ecco una suddivisione passo dopo passo dell'attacco.

1. Compromettere un Account

L'attaccante ottiene prima l'accesso a un account privilegiato che ha diritti di replica. Questo di solito significa compromettere:

- Un account di Domain Admin, o

- Un account di sistema con permessi di replica delegati, o

- Un account con i diritti "DS-Replication-Get-Changes" e "DS-Replication-Get-Changes-All"

Questi permessi consentono all'attaccante di imitare le richieste di replica di un DC.

2. Scopri un DC

Successivamente, l'attaccante individua un domain controller accessibile all'interno della rete. Strumenti come nltest,nslookup, o comandi Windows integrati possono aiutare ad identificare i DC.

3. Impersonare un DC

Utilizzando strumenti come i seguenti, l'attaccante crea richieste come se fosse un legittimo DC che partecipa alla replicazione di Active Directory.

- Mimikatz (

lsadump::dcsync) - Impacket's secretsdump.py

4. Richiesta dati

L'attaccante invia una richiesta di replica utilizzando l'interfaccia DRSUAPI, in particolare la funzione GetNCChanges - la stessa chiamata API utilizzata nella replica legittima da DC a DC.

5. Estrai gli hash delle password

Il DC risponde con i dati richiesti, inclusi:

- hash NTLM

- Chiavi Kerberos

- Hash dell'account KRBTGT (critico per la creazione di Golden Tickets)

Questi dati consentono il cracking delle password, l'impersonificazione o attacchi pass-the-hash.

6. Avvia Attacchi Successivi

Con gli hash delle password in mano, l'attaccante può:

- Forge Golden Tickets (accesso illimitato e a lungo termine)

- Conduci attacchi Pass-the-Ticket o Pass-the-Hash

- Escalare i privilegi o muoversi lateralmente attraverso il dominio

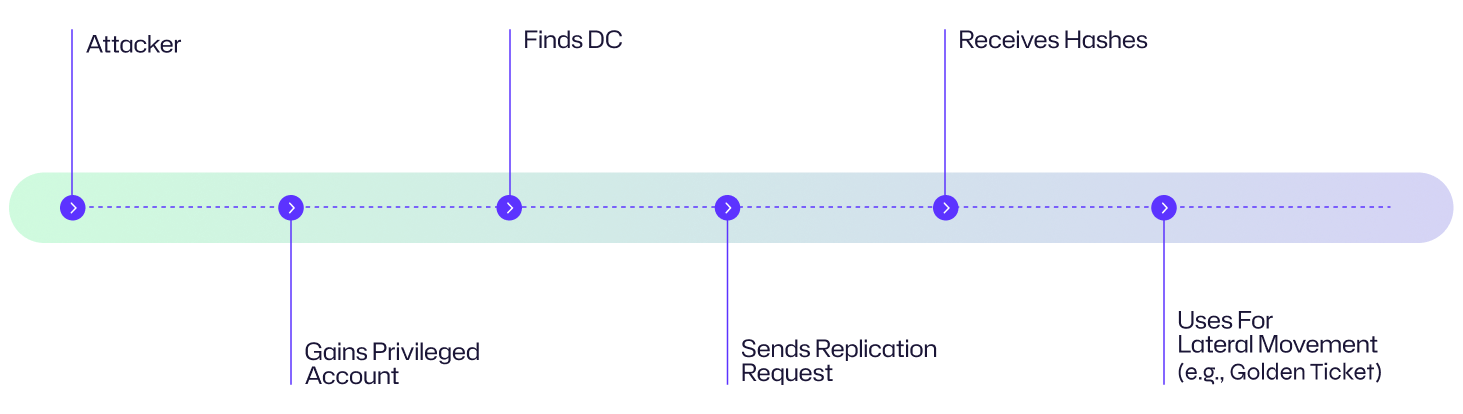

Diagramma del flusso di attacco

Il flusso di attacco DCSync dimostra come un attore minaccioso possa abusare dei legittimi protocolli di replica di Active Directory per estrarre hash delle password e ottenere un controllo furtivo e a lungo termine su un dominio.

Ecco un concetto visivo dell'attacco.

Vediamo un esempio dalla prospettiva di un'organizzazione.

In una società di servizi finanziari di medie dimensioni, un'email di phishing porta al compromesso delle credenziali di un tecnico dell'helpdesk. L'attaccante utilizza queste credenziali per elevare i privilegi tramite Kerberoasting e alla fine ottiene l'accesso a un account di Domain Admin. Con questo accesso, l'attaccante identifica un DC utilizzando il DNS interno e sfrutta la funzione Mimikatz DCSync per richiedere i dati di replica. Il DC, ignaro dell'intento malevolo, risponde con gli hash delle password, inclusa quella dell'account KRBTGT. L'attaccante poi crea un Golden Ticket — concedendo accesso illimitato e a lungo termine alla rete dell'organizzazione — e sottrae silenziosamente dati sensibili dei clienti per diverse settimane senza innescare allarmi.

Esempi di attacchi DCSync

Gli attacchi DCSync sono una potente tecnica di post-sfruttamento in cui un attaccante imita il comportamento di un controller di dominio per estrarre credenziali sensibili da Active Directory. Di seguito sono riportati esempi reali che dimostrano l'impatto degli attacchi DCSync.

Case | Impatto |

|---|---|

|

APT40 / Leviathan (2024) |

In 2024, APT40 (also known as Leviathan), a China-based state-sponsored cyber espionage group, employed DCSync attacks to steal credentials from targeted private and government networks. A joint advisory released on July 9, 2024, by cybersecurity agencies including the Australian Cyber Security Centre (ACSC) and the US Cybersecurity and Infrastructure Security Agency (CISA) highlighted that DCSync is part of APT40’s tradecraft. |

|

UNC5330 (2024) |

Nel 2024, l'attore di minaccia collegato alla Cina UNC5330 ha sfruttato vulnerabilità negli apparecchi VPN Ivanti Connect Secure per eseguire attacchi DCSync durante il movimento laterale all'interno di reti compromesse. L'attacco ha permesso all'attore della minaccia di ottenere un accesso profondo e persistente alle reti mirate e potenzialmente esfiltrare dati sensibili sia da ambienti governativi che del settore privato. La natura furtiva dell'attacco ha reso la rilevazione difficile, aumentando il tempo di permanenza e ampliando l'ambito del compromesso tra le organizzazioni colpite. |

|

Mustang Panda (2023) |

Nel 2023, il gruppo di minaccia persistente avanzato (APT) collegato alla Cina Mustang Panda, noto anche come Stately Taurus, ha orchestrato una campagna di cyber-spionaggio mirata al governo filippino. Gli aggressori hanno ottenuto l'accesso iniziale tramite email di spear-phishing e hanno dispiegato strumenti come MimiKatz per eseguire attacchi DCSync. La campagna ha avuto un impatto significativo, consentendo a Mustang Panda di mantenere l'accesso a lungo termine alla rete governativa compromessa. Raccogliendo credenziali e stabilendo persistenza, sono stati in grado di esfiltrare documenti sensibili e altri dati critici per un periodo prolungato. |

|

LAPSUS$ (2022) |

Nel 2022, il gruppo di cybercriminali LAPSUS$, noto anche come DEV-0537, ha utilizzato attacchi DCSync per elevare i privilegi all'interno delle organizzazioni bersaglio. Dopo aver ottenuto l'accesso iniziale, hanno impiegato strumenti come Mimikatz per eseguire operazioni DCSync, consentendo loro di raccogliere credenziali, inclusi quelli degli amministratori di dominio. Questo ha permesso un movimento laterale e un'infiltrazione più profonda nelle reti delle vittime. LAPSUS$ ha compromesso diverse organizzazioni di alto profilo, tra cui Microsoft, Okta e T-Mobile. Con le credenziali di amministratore di dominio, hanno ottenuto un accesso esteso ai sistemi interni, permettendo loro di esfiltrare dati sensibili come il codice sorgente e le informazioni sui clienti. Le tattiche del gruppo, che combinavano il furto di credenziali con la divulgazione pubblica di dati e l'estorsione, hanno interrotto le operazioni e rappresentato significative sfide di sicurezza per le entità colpite. |

Conseguenze di un attacco DCSync

Gli attacchi DCSync rappresentano una seria minaccia per la sicurezza aziendale. Una volta riusciti, questi attacchi possono compromettere le fondamenta stesse della gestione delle identità e degli accessi, portando a conseguenze diffuse e di lunga durata. Le ripercussioni possono includere costosi sforzi di risposta agli incidenti, interruzioni dell'attività commerciale, danni alla fiducia del marchio e potenziali azioni legali o sanzioni normative per non aver protetto le informazioni sensibili.

Area di impatto | Descrizione |

|---|---|

|

Finanziario |

Sfruttando le funzionalità di replica di Active Directory, gli aggressori possono estrarre credenziali, inclusi quelli degli amministratori di dominio, facilitando l'accesso non autorizzato a sistemi sensibili. Questa violazione può portare a significative perdite finanziarie a causa dell'interruzione dell'attività, dei costi di risposta agli incidenti e dei potenziali pagamenti di riscatto. Ad esempio, il costo medio di una violazione dei dati ha raggiunto i 4,88 milioni di dollari nel 2024, con aziende come MGM Resorts International che hanno riportato un danno di 100 milioni di dollari ai loro risultati trimestrali in seguito a un attacco informatico. |

|

Operativo |

Gli attacchi DCSync compromettono il nucleo dell'infrastruttura IT di un'organizzazione — Active Directory — portando alla perdita di controllo sui processi di autenticazione e autorizzazione. Questo può causare ampie interruzioni operative, inclusi accessi non autorizzati ai sistemi, esfiltrazione di dati e potenziali tempi di inattività, influenzando gravemente la continuità operativa dell'azienda. |

|

Reputazionale |

L'esposizione di dati sensibili e l'accesso non autorizzato prolungato possono erodere la fiducia tra clienti, partner e portatori di interesse. Nel governo e nelle industrie regolamentate come quella sanitaria, dove la riservatezza dei dati è fondamentale, tali violazioni possono portare a una perdita di fiducia pubblica e danni reputazionali a lungo termine. |

|

Legale/Normativo |

Le organizzazioni possono affrontare azioni legali e sanzioni normative per non aver protetto adeguatamente le informazioni sensibili. La non conformità con le normative sulla protezione dei dati come il GDPR o l'HIPAA può comportare multe sostanziose e misure correttive obbligatorie. |

Obiettivi comuni di un attacco DCSync: Chi è a rischio?

Per eseguire un attacco DCSync, gli avversari prendono di mira account e permessi specifici all'interno della rete. Di seguito è riportata una panoramica dei bersagli comuni suscettibili a tali attacchi.

Account ad alto privilegio

|

Account KRBTGT |

L'account KRBTGT è fondamentale per l'autenticazione Kerberos, criptando e firmando tutti i ticket Kerberos all'interno del dominio. Compromettere questo account permette agli attaccanti di falsificare Golden Tickets, concedendo loro accesso illimitato in tutto il dominio. |

|

Account Amministratori |

Gli account appartenenti a gruppi come Domain Admins, Enterprise Admins e Administrators possiedono privilegi elevati per impostazione predefinita. Se compromessi, questi account possono essere utilizzati per eseguire attacchi DCSync, facilitando il movimento laterale e ulteriori sfruttamenti. |

|

Account di servizio con diritti di replica |

Alcuni account di servizio, come quelli utilizzati da Microsoft Entra Connect (ad esempio, account MSOL_), richiedono permessi di replica per operazioni legittime. Tuttavia, se questi account vengono compromessi, gli aggressori possono sfruttare i loro permessi per eseguire attacchi DCSync. |

Account delle macchine del Domain Controller

|

Account computer DC |

Gli account macchina del Domain Controller (DC) possiedono intrinsecamente diritti di replica. Sebbene siano essenziali per le operazioni di dominio, se un attaccante prende il controllo di un DC o delle sue credenziali, può avviare attacchi DCSync per estrarre dati di credenziali da altri DC. |

Account non predefiniti o configurati in modo errato

|

Account con permessi di replica delegati |

Gli account non originariamente destinati a compiti di replica possono ricevere involontariamente i permessi per la Replica delle Modifiche alla Directory a causa di configurazioni errate. Tali account non predefiniti diventano obiettivi principali, poiché gli aggressori possono sfruttare questi permessi per eseguire attacchi DCSync senza necessità di pieni diritti amministrativi. |

Valutazione dei rischi

Comprendere il rischio associato agli attacchi DCSync comporta la valutazione della loro probabilità, della potenziale gravità, della sofisticatezza delle tecniche impiegate, della difficoltà di rilevamento e dell'impatto potenziale.

|

Probabilità: Alta |

Gli attacchi DCSync sono altamente probabili, specialmente in ambienti dove a conti non predefiniti sono state concesse involontariamente autorizzazioni di replica. Tali errori di configurazione possono verificarsi a causa di una delega impropria o di una mancanza di attenzione e spesso vengono trascurati, fornendo agli attaccanti l'accesso necessario per eseguire operazioni DCSync. Strumenti come Mimikatz aumentano ulteriormente la loro probabilità. |

|

Gravità: Alta |

Gli attacchi DCSync impiegano spesso tecniche di "living-off-the-land", utilizzando strumenti e processi legittimi del sistema. Questo approccio permette agli aggressori di operare in modo furtivo, eludendo le misure di sicurezza tradizionali e prolungando la loro presenza all'interno della rete. |

|

Sofisticazione dell'attacco: Critica |

Ottenendo l'hash della password dell'account KRBTGT tramite DCSync, gli aggressori possono falsificare Golden Tickets. Questo concede loro accesso illimitato in tutto il dominio, consentendo operazioni persistenti e occulte che sono difficili da rilevare e mitigare. |

|

Difficoltà di rilevamento: Alta |

Rilevare gli attacchi DCSync è difficile perché sfruttano protocolli di replica legittimi. Gli aggressori possono utilizzare strumenti come Mimikatz per eseguire questi attacchi senza distribuire malware, rendendo i metodi di rilevamento tradizionali meno efficaci. |

|

Impatto potenziale: Critico |

Le conseguenze di un attacco DCSync sono critiche. Gli aggressori possono ottenere l'accesso a dati sensibili, interrompere le operazioni e causare danni alla reputazione. In settori regolamentati, come la sanità e la finanza, ciò può anche portare a sanzioni legali e regolamentari. |

Come prevenire gli attacchi DCSync

Prevenire gli attacchi DCSync richiede un approccio multifattoriale che combina un controllo degli accessi rigoroso, un monitoraggio continuo e una segmentazione strategica del tuo ambiente Active Directory (AD). Di seguito sono riportate le strategie principali per mitigare il rischio di tali attacchi.

Applicare il principio del minimo privilegio

Limitare rigorosamente i diritti di replica solo ai conti che ne hanno bisogno. Effettuare regolarmente audit e rimuovere i permessi non necessari, specialmente i seguenti diritti estesi:

- Replicazione delle modifiche alla Directory

- Replicazione di tutte le modifiche alla Directory

- Replicazione delle modifiche alla Directory in un insieme filtrato

Questi permessi sono spesso sfruttati negli attacchi DCSync.

Audita e Monitora

Implementare un monitoraggio continuo per rilevare richieste di replica non autorizzate. Utilizzare strumenti come Netwrix PingCastle e Netwrix Threat Manager per scansionare account non predefiniti con permessi di replica e altre configurazioni rischiose. Audit regolari possono rivelare configurazioni errate che altrimenti potrebbero passare inosservate.

Controlla gli ACE

Rivedi e gestisci le voci di controllo degli accessi (ACE) per prevenire permessi non intenzionali. Ad esempio, il gruppo degli Enterprise Key Admins potrebbe avere involontariamente il pieno controllo sul Domain Naming Context, rappresentando un rischio per la sicurezza. Assicurati che vengano concessi solo i permessi necessari a ogni principale di sicurezza.

Segmentare i livelli di Active Directory

Adottare un modello amministrativo a livelli per separare gli account ad alto privilegio dall'essere utilizzati in ambienti utente standard. Questa segmentazione riduce al minimo il rischio di esposizione delle credenziali su workstation meno sicure e aiuta a contenere potenziali violazioni.

Implementare meccanismi di rilevamento avanzati

Distribuisci soluzioni di Security Information and Event Management (SIEM) per monitorare eventi specifici indicativi di attacchi DCSync, come voci insolite dell'Event ID 4662. Concentrati sul rilevamento di richieste di replica da account che non sono controller di dominio, il che può significare attività malevole.

Supporto Netwrix

Netwrix offre soluzioni robuste per la rilevazione e la mitigazione degli attacchi DCSync. Netwrix Threat Manager e Threat Prevention migliorano la capacità della vostra organizzazione di rilevare e prevenire gli attacchi DCSync, rafforzando così la postura di sicurezza complessiva del vostro ambiente Active Directory.

Netwrix Threat Manager: Rilevamento del comportamento DCSync

Netwrix Threat Manager monitora continuamente le attività di replica di AD per identificare modelli indicativi di attacchi DCSync. Rileva richieste di replica insolite, specialmente quelle provenienti da macchine che non sono controller di dominio, e fornisce approfondimenti dettagliati sull'attività sospetta, inclusa la fonte, gli account bersaglio e la natura della richiesta di replica. Questo rilevamento in tempo reale consente ai team di sicurezza di rispondere prontamente a potenziali minacce.

Netwrix Threat Prevention: Blocco della replica non autorizzata

Netwrix Threat Prevention protegge proattivamente il tuo ambiente AD applicando politiche che impediscono attività di replica non autorizzate. Quando viene rilevato un comportamento simile a DCSync, può automaticamente bloccare l'account o la postazione di lavoro offensivi dal compiere ulteriori azioni di replica. Questo meccanismo di risposta immediata aiuta a contenere la minaccia, acquistando tempo prezioso per i team di risposta agli incidenti per investigare e risolvere il problema.

Strategie di rilevamento, mitigazione e risposta

Un sospetto attacco DCSync coinvolge un avversario che si finge un controller di dominio per estrarre credenziali da Active Directory utilizzando i diritti di replica. Una rapida rilevazione e risposta sono fondamentali per contenere la minaccia.

Segnali di allarme precoce

Ecco i principali segnali da monitorare per un rilevamento precoce di un attacco DCSync.

Richieste di replica inaspettate

|

Sintomi |

Macchine non-DC che emettono richieste di replica al controller di dominio. |

|

Come rilevare |

|

ID evento di sicurezza 4662

|

Sintomi |

Aumento degli |

|

Dettagli |

|

Modelli Event ID 4670 / 4624 / 4742

|

Eventi Utili Aggiuntivi |

|

Risposta immediata

Quando si sospetta o si rileva un attacco DCSync, è fondamentale un rapido contenimento.

Isolare il sistema compromesso

- Disconnettere immediatamente i sistemi interessati dalla rete.

- Sospendi tutti gli account insoliti con diritti di replica (come

DS-Replication-Get-Changes-All).

Revoca dei privilegi elevati

Rimuovere utenti o servizi da:

- Gruppi di sicurezza integrati in Active Directory, come Administrators, Domain Admins e Enterprise Admins.

- Account con diritti di

Replicating Directory Changes.

Audit & Investigate Logs

Rivedi i log sui controller di dominio, in particolare:

- Log degli eventi di sicurezza: Concentrati sulle voci relative alla replica

- Log dei servizi di Directory

- Sysmon Logs: Creazione di processi e connessioni di rete

Strategie di mitigazione a lungo termine

Una difesa proattiva riduce significativamente i rischi di DCSync.

Verifica i diritti di replica di AD

- Rivedi regolarmente i permessi utilizzando strumenti come BloodHound e PowerView.

- Verifica la presenza di membri inaspettati nei gruppi AD privilegiati.

Distribuisci meccanismi di inganno

- Impiega tecniche di inganno come posizionare account honeypot o oggetti DC esca.

- Utilizza strumenti come Canarytokens o ADDecoy per rilevare accessi non autorizzati.

Implementare il modello amministrativo a livelli

Separa i compiti per livelli di privilegio (Tier 0, 1, 2).

- Tier 0: Accesso diretto ai domain controllers

- Tier 1: Amministrazione del server

- Livello 2: Supporto per workstation

Abilita l'Auditing Migliorato

- Attiva la configurazione della policy di audit avanzata.

- Traccia l'accesso ai servizi di directory, l'uso dei privilegi e le modifiche agli oggetti.

Protocolli di Replica Sicuri

- Blocca il traffico RPC in uscita dai dispositivi non-DC dove possibile.

- Utilizzare le regole del firewall per limitare la comunicazione di replica solo tra DC noti.

Impatto specifico del settore

L'impatto di un attacco DCSync può variare notevolmente tra i settori a causa delle differenze nei requisiti normativi, nella sensibilità dei dati e nella complessità dell'infrastruttura. Che si tratti di finanza, sanità, governo o tecnologia, un attacco DCSync riuscito può portare al furto di credenziali, violazioni dei dati, infrazioni della conformità e interruzioni operative.

Industria | Impatto |

|---|---|

|

Assistenza sanitaria |

Nel settore sanitario, un attacco DCSync può avere gravi conseguenze, tra cui:

|

|

Finanza |

Nel settore finanziario, un attacco DCSync rappresenta una minaccia ad alto rischio a causa della natura sensibile dei sistemi e dei dati.

|

|

Commercio al dettaglio |

Nel settore del retail, un attacco DCSync può interrompere le operazioni e minare la fiducia dei clienti.

|

Evoluzione degli attacchi & Tendenze future

La tecnica di attacco DCSync si è evoluta in una componente critica dei toolkit moderni degli avversari. Man mano che le misure difensive migliorano, le tattiche DCSync continuano ad adattarsi, integrandosi più profondamente nelle capacità native del sistema e sfruttando le vulnerabilità emergenti per un impatto massimo.

Living-off-the-Land (LotL)

Gli aggressori si affidano sempre più a strumenti nativi di Windows e funzionalità integrate di Active Directory per eseguire attacchi DCSync senza distribuire binari esterni. Sfruttando i privilegi di replica con protocolli standard come DRSR, gli attori delle minacce si mimetizzano nel comportamento normale della rete. Questo approccio Living-off-the-Land (LotL) riduce l'impronta forense e rende più difficile per i meccanismi di rilevamento basati su firme tradizionali segnalare attività malevole.

Espansione degli strumenti

Mentre Mimikatz rimane lo strumento più noto per eseguire DCSync, alternative come secretsdump.py di Impacket e i nuovi framework per red team hanno ampliato l'arsenale degli attaccanti. Questi strumenti sono spesso modulari, open-source e aggiornati frequentemente; quindi, sono più difficili da rilevare e bloccare. Le varianti includono ora l'offuscamento e le capacità di scripting che eludono le soluzioni EDR tradizionali e si adattano ai controlli di sicurezza aggiornati.

Evasione Avanzata del Rilevamento

Gli aggressori sofisticati sono andati oltre il semplice sfruttamento di DCSync — ora implementano tattiche avanzate per coprire le loro tracce. Questo include la disabilitazione o la manomissione del registro eventi di Windows, l'utilizzo di canali di comunicazione criptati o incanalati e l'abbinamento di DCSync con altre tecniche furtive. Alcuni avversari eseguono addirittura funzionalità simili a DCSync direttamente dalla memoria per evitare scritture su disco e sfuggire agli strumenti di monitoraggio degli endpoint.

Trend Watch

Il potere di DCSync è ulteriormente amplificato quando combinato con vulnerabilità di escalation dei privilegi. Exploit come Zerologon (CVE-2020-1472) e PrintNightmare (CVE-2021-34527) permettono agli attaccanti di elevare rapidamente l'accesso ai privilegi a livello di dominio, abilitando i prerequisiti per DCSync senza la necessità di un movimento laterale a lungo termine. Catene di sfruttamento future potrebbero fare affidamento su configurazioni errate di AD zero-day o difetti nella catena di fornitura per innescare DCSync più rapidamente e in modo più segreto.

Statistiche chiave & Infografiche

Nel 2024, più di una dozzina di attori di minacce avanzate sono stati collegati a tecniche DCSync nei rapporti pubblici.

Ad esempio, nel dicembre 2024, Arctic Wolf Labs ha identificato una sofisticata campagna di cyberattacco che prendeva di mira i dispositivi firewall Fortinet FortiGate. Gli attori della minaccia hanno sfruttato una presunta vulnerabilità zero-day per ottenere accesso non autorizzato alle interfacce di gestione dei dispositivi, permettendo loro di modificare le configurazioni del firewall ed estrarre le credenziali utilizzando DCSync.

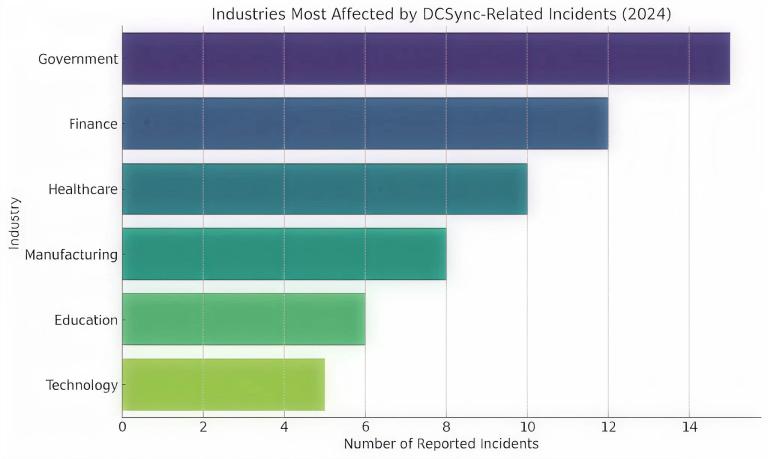

Industrie più colpite dagli incidenti correlati a DCSync

Il grafico a barre sopra evidenzia le industrie più impattate:

- Governo e Finanza sono in cima alla lista, riflettendo i loro dati ad alto valore e ambienti AD comunemente complessi.

- Anche il settore sanitario e manifatturiero affrontano un'esposizione notevole, probabilmente a causa di sistemi legacy e di una segmentazione limitata.

- L'istruzione e la tecnologia sono sempre più nel mirino, spesso a causa delle reti aperte e del valore della proprietà intellettuale della ricerca.

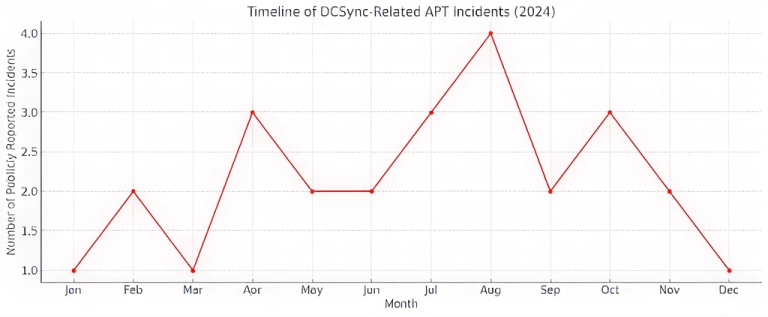

Cronologia degli incidenti APT correlati a DCSync (2024)

Il grafico a linee illustra la frequenza degli incidenti durante l'anno:

- I volumi degli incidenti sono notevolmente aumentati nel secondo e terzo trimestre, con agosto (4 incidenti) che è stato il picco.

- Picchi in aprile, luglio e ottobre si allineano con periodi di campagne APT note che coinvolgono exploit per l'escalation dei privilegi (ad esempio, vulnerabilità legacy come Zerologon).

- Questo schema stagionale suggerisce un mirato posizionamento strategico durante i cicli di bilancio o eventi geopolitici.

Considerazioni finali

Gli attacchi DCSync rimangono una minaccia formidabile per gli ambienti Active Directory. Gli avversari impersonano i controller di dominio ed estraggono credenziali sensibili senza distribuire malware o accedere direttamente ai controller di dominio. Sfruttando protocolli di replica legittimi, gli attaccanti possono raccogliere in modo furtivo gli hash delle password, facilitando il movimento laterale, l'escalation dei privilegi e l'accesso persistente. Per mitigare questi rischi, le organizzazioni devono eseguire audit rigorosi dei permessi di replica, far rispettare il principio del privilegio minimo e implementare un monitoraggio continuo delle attività di replica anomale.

FAQs

Condividi su

Visualizza attacchi informatici correlati

Abuso dei permessi dell'applicazione Entra ID – Come funziona e strategie di difesa

Modifica di AdminSDHolder – Come funziona e strategie di difesa

Attacco AS-REP Roasting - Come Funziona e Strategie di Difesa

Attacco Hafnium - Come funziona e strategie di difesa

Attacco Kerberoasting – Come Funziona e Strategie di Difesa

Attacco Golden SAML

Comprendere gli attacchi Golden Ticket

Attacco agli Account di Servizio Gestiti di Gruppo

Attacco DCShadow – Come Funziona, Esempi Reali e Strategie di Difesa

ChatGPT Prompt Injection: Comprensione dei rischi, esempi e prevenzione

Attacco di estrazione password NTDS.dit

Attacco Pass the Hash

Spiegazione dell'attacco Pass-the-Ticket: Rischi, Esempi e Strategie di Difesa

Attacco di Password Spraying

Attacco di estrazione di password in chiaro

Spiegazione della vulnerabilità Zerologon: Rischi, exploit e mitigazione

Attacchi ransomware di Active Directory

Sbloccare Active Directory con l'attacco Skeleton Key

Movimento laterale: cos'è, come funziona e prevenzioni

Attacchi Man-in-the-Middle (MITM): cosa sono e come prevenirli

Perché PowerShell è così popolare tra gli aggressori?

4 attacchi agli account di servizio e come proteggersi

Come prevenire gli attacchi malware che impattano sulla tua azienda

Cos'è il Credential Stuffing?

Compromettere SQL Server con PowerUpSQL

Cosa sono gli attacchi di Mousejacking e come difendersi

Rubare credenziali con un Security Support Provider (SSP)

Attacchi con Rainbow Table: Come Funzionano e Come Difendersi

Uno sguardo approfondito agli attacchi alle password e come fermarli

Ricognizione LDAP

Bypassare MFA con l'attacco Pass-the-Cookie

Attacco Silver Ticket