Comprendere gli attacchi Golden Ticket

Un attacco Golden Ticket permette a un aggressore di falsificare un Ticket Granting Ticket (TGT) di Kerberos utilizzando la chiave KRBTGT per ottenere accesso illimitato e persistente a un dominio Active Directory.

Attributo | Dettagli |

|---|---|

|

Tipo di attacco |

Attacco Golden Ticket |

|

Livello di impatto |

Critico |

|

Target |

Aziende, Governo, Tutte le grandi organizzazioni |

|

Vettore di attacco primario |

Furto di credenziali, Sfruttamento della rete |

|

Motivazione |

Spionaggio, Esfiltrazione di dati, Guadagno finanziario, Disgregazione |

|

Metodi comuni di prevenzione |

Rotazione della password KRBTGT, Credential Guard, Least Privilege, Rafforzamento di AD, Monitoraggio |

Fattore di rischio | Livello |

|---|---|

|

Danno potenziale |

Critico |

|

Facilità di esecuzione |

Duro |

|

Probabilità |

Medio |

Cos'è un attacco Golden Ticket?

Pensa a cosa significasse il biglietto d'oro in Charlie e la Fabbrica di Cioccolato - accesso illimitato a tutto, senza domande. Nel campo della cybersecurity, un attacco Golden Ticket offre agli hacker quel tipo di pass VIP per l'intera rete.

Ecco spiegato un attacco Golden Ticket. Un attacco Golden Ticket è una tecnica di sfruttamento di Kerberos in cui un attaccante utilizza l'hash dell'account KRBTGT di Active Directory per falsificare i Ticket Granting Tickets (TGT). Questo gli permette di impersonare qualsiasi utente, inclusi gli amministratori di dominio, e ottenere accesso illimitato e a lungo termine a tutte le risorse del dominio.

Gli aggressori spesso utilizzano strumenti come Mimikatz o Impacket per estrarre l'hash KRBTGT e generare questi biglietti falsificati. Poiché i TGT falsificati sono crittograficamente validi, il Key Distribution Center (KDC) si fiderà di essi, anche se le password vengono cambiate - rivelando una debolezza fondamentale nel protocollo Kerberos.

I controller di dominio non possono distinguere questi ticket falsificati da quelli legittimi, quindi i log di autenticazione tradizionali non li segnalano. La pulizia non è semplice come cambiare una password; è necessario ruotare la chiave KRBTGT due volte su ogni controller di dominio per eliminare completamente la capacità dell'attaccante di creare ticket falsi.

Il protocollo Kerberos: Come funziona

- Un utente effettua l'accesso e invia un timestamp criptato con l'hash della propria password al Key Distribution Center (KDC) per la pre-autenticazione.

- Il KDC ha un hash memorizzato della password dell'utente. Lo utilizza per decifrare il timestamp e, se valido, autentica l'utente.

- Il KDC emette un TGT criptato con l'hash dell'account KRBTGT (la validità predefinita è di 10 ore).

- Con il TGT, l'utente può richiedere l'accesso a più servizi di dominio senza dover ri-autenticarsi.

- Per ogni richiesta di servizio, il Ticket-Granting Server (TGS) del KDC emette un ticket di servizio, firmato con l'hash dell'account di servizio, che consente la connessione diretta al server di destinazione.

Come sfruttano gli attaccanti?

In un attacco Golden Ticket, gli avversari eludono il KDC generando i propri TGT per accedere alle risorse del dominio. Per creare questo TGT, hanno bisogno:

- Il Fully Qualified Domain Name (FQDN) del dominio

- L'identificatore di sicurezza (SID) del dominio

- Il nome utente dell'account che intendono impersonare

- L'hash della password dell'account KRBTGT

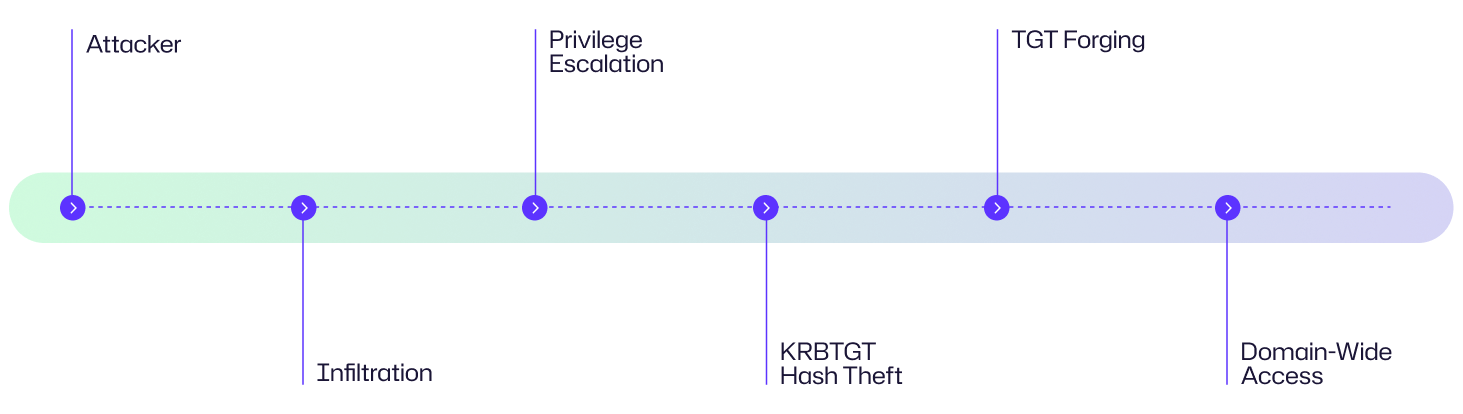

Come funziona un attacco Golden Ticket?

Un attacco Golden Ticket si sviluppa in una serie di passaggi che permettono a un attaccante di ottenere e mantenere il controllo totale di un ambiente Active Directory. Vediamo ogni fase.

1. Compromissione iniziale

L'attaccante prima viola una rete, prevalentemente utilizzando email di phishing, sfruttando vulnerabilità non corrette, o rubando credenziali deboli.

2. Escalation dei privilegi

Una volta all'interno, l'attaccante cerca privilegi superiori. Potrebbero decifrare ulteriori password, sfruttare configurazioni errate o abusare di vulnerabilità di escalation dei privilegi fino a ottenere diritti di amministratore di dominio o di replica su un controller di dominio. Questi sono ruoli potenti che danno loro accesso diretto ai dati di Active Directory.

3. Estrazione dell'hash KRBTGT

Munito di tali diritti, l'attaccante utilizza strumenti malevoli come Mimikatz e la tecnica DCSync per rubare l'hash della password dell'account KRBTGT — la chiave crittografica che firma ogni TGT Kerberos e consente la falsificazione di nuovi TGT. Catturano anche l'Identificatore di Sicurezza (SID) del dominio.

4. Falsificazione di biglietti

Con l'hash della password KRBTGT rubata, un attaccante può creare un TGT fasullo (Golden Ticket) per qualsiasi utente scelga (spesso un account ad alto privilegio). Gli aggressori possono impostare privilegi personalizzati e un periodo di validità esteso per il TGT, dandosi di fatto una chiave 'dorata' maestra per il dominio.

5. Iniezione di ticket e movimento laterale

L'attaccante inietta il TGT falsificato in una sessione attiva. Poiché il biglietto è criptograficamente valido, l'attaccante può ora richiedere legittimi biglietti del Ticket-Granting Service (TGS) per spostarsi lateralmente tra server, database, condivisioni di file e applicazioni senza innescare richieste di password.

6. Persistenza & Evasione

Questi biglietti falsificati rimangono fidati fino a quando la chiave KRBTGT non viene ruotata due volte su ogni controller di dominio. Reimpostare le password o disabilitare gli account non aiuterà, poiché l'attaccante può continuare a creare nuovi biglietti. Pertanto possono mantenere un accesso a lungo termine e furtivo mescolandosi con il normale traffico Kerberos.

Diagramma del flusso di attacco

L'attacco del Golden Ticket segue una catena di eventi prevedibile. Vediamo uno scenario di attacco esemplificativo e visualizziamo le fasi dell'attacco per comprendere come un intruso possa passare da una violazione iniziale al controllo completo di un ambiente Active Directory.

Immaginate un fornitore di assistenza sanitaria regionale dove un dipendente clicca su un'email di phishing, concedendo a un attaccante l'accesso iniziale alla rete. L'intruso aumenta silenziosamente i privilegi sfruttando una condivisione di file configurata in modo errato e alla fine ottiene i diritti di amministratore di dominio. Utilizzando Mimikatz, estraggono l'hash KRBTGT, falsificano i propri biglietti Kerberos e si spostano lateralmente attraverso sistemi critici, come i registri dei pazienti e i server di fatturazione, senza innescare richieste di password o allarmi di sicurezza. In poche ore, hanno accesso illimitato e furtivo a tutto il dominio.

Esempi di un attacco Golden Ticket

Gli attacchi Golden Ticket sono stati utilizzati in campagne di cyber-spionaggio nel mondo reale per ottenere un accesso a lungo termine e furtivo a reti di alto valore. I seguenti casi evidenziano come diversi gruppi di minaccia abbiano utilizzato questa tecnica.

Case | Impatto |

|---|---|

|

APT15 (Ke3chang) – Attacco a un appaltatore del governo del Regno Unito (2018) |

Nel 2018, il gruppo di minaccia collegato alla Cina APT15 (noto anche come Ke3chang) ha compromesso un appaltatore del governo del Regno Unito responsabile di progetti altamente sensibili. Dopo aver ottenuto un primo punto d'appoggio, gli aggressori hanno elevato i privilegi a amministratore di dominio ed estratto l'hash dell'account KRBTGT da Active Directory. Dotati di questa chiave, hanno generato Kerberos Golden Tickets, che gli hanno permesso di muoversi lateralmente, raccogliere dati governativi confidenziali e sottrarli per un periodo prolungato. L'indagine di NCC Group ha scoperto che APT15 ha utilizzato Mimikatz per scaricare le credenziali e generare Kerberos Golden Tickets. Poiché i Golden Tickets rimangono fidati fino a quando la chiave KRBTGT non viene ruotata due volte su tutti i controller di dominio, gli aggressori hanno mantenuto un accesso persistente e furtivo molto tempo dopo che l'intrusione iniziale è stata rilevata. |

|

TA428 – Imprese militari-industriali dell'Europa orientale (2022) |

Nel 2022, il gruppo di minaccia collegato alla Cina TA428 ha lanciato una campagna di cyber-spionaggio contro imprese militari-industriali e istituzioni governative in tutta l'Europa orientale e l'Asia. Dopo essersi introdotti nelle reti tramite spear-phishing e aver ottenuto i privilegi del controller di dominio, hanno rubato l'hash dell'account KRBTGT e portato a termine attacchi Kerberos Golden Ticket. Questi biglietti falsificati hanno dato a TA428 il pieno e duraturo controllo delle reti delle vittime, consentendo un'ampia spionaggio e il furto di grandi volumi di sensibili ricerche militari, dati tecnologici della difesa e comunicazioni confidenziali. |

|

Antlion – Istituzioni finanziarie a Taiwan (2020–2021) |

Dal 2020 al 2021, il gruppo collegato alla Cina Antlion ha infiltrato istituzioni finanziarie taiwanesi attraverso spear-phishing e malware personalizzato. Dopo aver ottenuto l'accesso al controller di dominio, hanno rubato l'hash KRBTGT e lanciato attacchi Kerberos Golden Ticket. Questo ha fornito loro un accesso persistente e su scala di dominio ai sistemi finanziari critici per sorveglianza, furto di dati, potenziale frode e sabotaggio. Secondo Symantec, Antlion ha utilizzato uno strumento “Kerberos golden ticket” basato su Mimikatz tra gli altri strumenti. |

Conseguenze di un attacco Golden Ticket

Un attacco Golden Ticket riuscito può avere un impatto ampio e duraturo su un'organizzazione.

Area di impatto | Descrizione |

|---|---|

|

Finanziario |

Un attacco Golden Ticket può portare a costi finanziari enormi. Questo include perdite dirette derivanti da frodi finanziarie attraverso sistemi manipolati e multe normative in base a leggi come GDPR, HIPAA e SOX per violazioni dei dati e l'esfiltrazione di informazioni sensibili. Le organizzazioni affrontano anche alte spese per la risposta agli incidenti, indagini forensi e rimedi, oltre a perdite di entrate a causa di tempi di inattività o servizi interrotti. In alcuni casi, gli aggressori possono richiedere pagamenti di riscatto o estorsioni. |

|

Operativo |

Gli aggressori possono interrompere servizi IT critici, come controller di dominio, server di file e applicazioni aziendali. Ciò può portare a tempi di inattività prolungati che si propagano attraverso catene di approvvigionamento e cicli produttivi. Il controllo degli accessi compromesso può innescare un caos amministrativo e operativo diffuso, e persino sabotare i sistemi interni, rendendo il recupero lento e complesso. |

|

Reputazionale |

Una violazione di questa portata erode la fiducia di clienti e partner, mette a dura prova le relazioni a lungo termine e attira l'attenzione negativa dei media. L'immagine del marchio dell'organizzazione e la reputazione di mercato possono risentirne, mentre investitori e stakeholder potrebbero intensificare il controllo che può influenzare la valutazione dell'azienda. |

|

Legale/Normativo |

Le organizzazioni sono generalmente tenute a emettere notifiche di violazione dei dati in base ai regolamenti sulla privacy, come la regola delle 72 ore del GDPR. Potrebbero affrontare cause legali da parte di clienti e dipendenti colpiti oltre a lunghe verifiche di conformità e sanzioni da parte degli enti regolatori. In casi di gravi fallimenti nella governance, gli esecutivi potrebbero persino affrontare responsabilità personali. |

|

Degrado della Postura di Sicurezza |

Poiché i biglietti Kerberos falsificati sembrano legittimi, gli attacchi Golden Ticket minano l'efficacia dei controlli di sicurezza e degli strumenti di monitoraggio. Questo porta a un tempo di permanenza dell'attaccante più lungo, complicando il rilevamento e la risposta alle violazioni. L'integrità di AD potrebbe essere compromessa a tal punto che le organizzazioni potrebbero considerare una ricostruzione completa dell'ambiente. |

Obiettivi comuni di un attacco Golden Ticket: Chi è a rischio?

In parole semplici, qualsiasi organizzazione che dipende da AD per l'accesso degli utenti e la gestione delle identità è un potenziale bersaglio di un attacco Golden Ticket. Gli aggressori preferiscono ambienti in cui un singolo compromesso può concedere un accesso ampio e di lunga durata a sistemi e dati critici. Alcuni obiettivi comuni possono includere:

|

Grandi imprese |

Le imprese con infrastrutture AD complesse e più controller di dominio presentano un'ampia superficie di attacco. A ciò si aggiungono organizzazioni con numerosi account privilegiati e sistemi legacy che di solito hanno una debole segmentazione di rete e controlli di sicurezza obsoleti. Questo rende più facile per gli aggressori falsificare ticket e muoversi lateralmente senza essere rilevati. |

|

Agenzie governative |

Le agenzie governative dispongono di ampie reti interne che contengono informazioni altamente sensibili, che vanno dalla difesa e intelligence ai dati delle forze dell'ordine. Un attacco Golden Ticket offre accesso persistente per servire motivi come spionaggio, sorveglianza e l'esfiltrazione di materiale classificato. |

|

Istituzioni finanziarie |

Le banche e i fornitori di servizi finanziari si affidano fortemente a AD per proteggere i sistemi interni e autenticare gli utenti. Creando biglietti Kerberos falsificati, gli aggressori possono mantenere un accesso segreto per eseguire transazioni fraudolente, manipolare i registri finanziari e rubare dati di clienti e pagamenti di alto valore. |

|

Organizzazioni sanitarie |

Gli ospedali e le reti sanitarie gestiscono grandi volumi di informazioni sanitarie protette (PHI) e si affidano all'AD per controllare l'accesso ai sistemi EMR (registri medici elettronici), ai dispositivi medici critici e ai dati dei pazienti. Questa concentrazione di informazioni sensibili e la necessità di mantenere i sistemi operativi 24 ore su 24 rendono le organizzazioni sanitarie obiettivi attraenti per gli attacchi Golden Ticket. |

|

Catene di vendita al dettaglio |

I rivenditori normalmente utilizzano AD per gestire i sistemi di punto vendita (POS), le reti della catena di approvvigionamento e le banche dati dei clienti. Gli aggressori possono sfruttare biglietti falsificati per manipolare le transazioni, intercettare informazioni sulle carte di pagamento e interrompere l'inventario e la logistica su larga scala. |

|

Managed Service Providers (MSPs) e aziende di servizi IT |

Gli MSP mantengono un accesso privilegiato agli ambienti dei clienti, rendendoli un attraente gateway 'uno-a-molti'. Compromettere l'AD di un MSP permette agli attaccanti di spostarsi nelle reti dei clienti, moltiplicando l'impatto su più organizzazioni. |

|

Organizzazioni con AD ibrido o integrato nel Cloud |

Le imprese con configurazioni AD ibride, come AD on-premises sincronizzato con Microsoft Entra ID, spesso hanno relazioni di trust complesse e percorsi di replica. Se i connettori cloud sono configurati in modo errato o non sono ben protetti, ampliano la superficie di attacco, rendendo più facile per gli aggressori falsificare i ticket e mantenere un accesso a lungo termine. |

Valutazione dei rischi

La combinazione di impatto critico e probabilità media colloca gli attacchi Golden Ticket nella categoria di alto rischio.

Fattore di rischio | Livello |

|---|---|

|

Danni potenziali |

Critico Un compromesso permette all'avversario di esfiltrare dati sensibili, interrompere le operazioni aziendali e distribuire ransomware. Il recupero richiede la ricostruzione dell'ambiente AD e il ripristino di tutte le relazioni di fiducia, risultando in un notevole tempo di inattività e perdita finanziaria. |

|

Facilità di esecuzione |

Difficile Gli aggressori necessitano dell'accesso al controller di dominio e di competenze in Kerberos per rubare l'hash KRBTGT e creare biglietti falsificati, rendendo l'attacco tecnicamente impegnativo. |

|

Probabilità |

Medio Anche se non è comune come il phishing, la probabilità rimane moderata perché attori di minaccia ben finanziati, qualificati e persistenti prendono di mira Active Directory o ambienti ibridi con tempi di permanenza lunghi. |

Come prevenire gli attacchi Golden Ticket

Gli attacchi Golden Ticket sono tra le minacce più gravi agli ambienti AD. La loro rilevazione è difficile e il recupero è costoso. Per prevenire questi attacchi, le organizzazioni devono utilizzare una combinazione di tecnologia, strumenti e controlli dei processi.

Misure tecniche

Alcune misure tecniche per prevenire un attacco Golden Ticket sono:

- Reimposta regolarmente la password dell'account KRBTGT due volte: Ruota in modo sicuro la chiave KRBTGT due volte su tutti i controller di dominio, un processo che deve essere pianificato con attenzione per evitare di interrompere i servizi di autenticazione. Ecco il modo corretto di farlo - cambia la password di KRBTGT, attendi la replica, poi cambiala di nuovo. Questo invalida qualsiasi ticket falsificato creato con l'hash vecchio o intermedio.

- Implementare un Accesso con il Minimo Privilegio Necessario: Assicurarsi che solo un numero minimo di utenti e account di servizio abbiano privilegi elevati. Limitare l'appartenenza a gruppi privilegiati come gli Admin di Dominio. Rimuovere diritti di amministratore eccessivi ed evitare di concedere diritti amministrativi oltre i confini di foresta/dominio senza necessità.

- Utilizzare modelli di amministrazione a livelli per segmentare l'accesso: I modelli di amministrazione a livelli dividono l'amministrazione IT in diversi 'livelli' o livelli di privilegio, ognuno con il proprio insieme di account e strumenti.

- Tier 0: Controller di dominio, servizi a livello di foresta AD e altra infrastruttura critica dell'identità

- Livello 1: Server e applicazioni

- Livello 2: Postazioni di lavoro degli utenti e desktop standard

Con questo approccio, un compromesso a un livello inferiore non porta automaticamente a un compromesso completo del dominio.

H3. Strumenti di Sicurezza

Gli strumenti di sicurezza possono aiutare a prevenire un attacco Golden Ticket.

- Distribuisci EDR e Advanced SIEM per rilevare anomalie nell'uso dei ticket Kerberos: Le soluzioni SIEM rilevano attività sospette di Kerberos in tempo reale monitorando eventi di autenticazione, durate insolite dei ticket, accessi inaspettati e uso anormale dei ticket di servizio. Analizzano i log di sicurezza di Windows per eventi TGT/TGS, correlano dati attraverso la rete e innescano allarmi tempestivi. EDR integra ciò proteggendo i punti finali dal furto di credenziali basato sulla memoria.

- Utilizzate Credential Guard / Protezioni a livello di sistema operativo per bloccare il furto di credenziali in memoria: Tecnologie come Microsoft Defender Credential Guard sono progettate per proteggere le credenziali in memoria. Limitando l'accesso alla memoria di LSASS e mantenendo il sistema operativo correttamente aggiornato e patchato, le organizzazioni possono ridurre il rischio di attacchi come il Mimikatz Golden Ticket.

Misure non tecniche

Alcune misure di prevenzione non tecniche includono le seguenti:

- Formare i dipendenti sul phishing e l'ingegneria sociale: Poiché molte delle prime violazioni derivano dal compromesso delle credenziali (phishing, allegati o link malevoli), le organizzazioni dovrebbero implementare programmi di sensibilizzazione dei dipendenti per chiudere questi punti di ingresso.

- Implementare la Gestione delle Modifiche e i Processi di Audit: Implementare processi formali di controllo delle modifiche e di audit per tutte le modifiche apportate agli account privilegiati, ai permessi, alle politiche di dominio, ecc. È consigliabile mantenere i log, esaminarli regolarmente e applicare il principio del privilegio minimo e la segregazione dei compiti per qualsiasi cambiamento.

Come Netwrix può aiutare

Netwrix fornisce strumenti per rafforzare la sicurezza di Active Directory e individuare rapidamente i segni di un attacco Golden Ticket. Netwrix Threat Prevention ha capacità avanzate per:

- Monitora continuamente l'autenticazione Kerberos, generando allarmi per attività sospette dei ticket come durate insolite dei ticket o dati PAC falsificati.

- Il tipo di analisi Golden Ticket rileva i ticket Kerberos che superano la durata massima configurata e genera allarmi.

- Il tipo di analisi Forged PAC analytic type rileva i biglietti Kerberos con PAC modificati (Privilege Attribute Certificates). Poiché i Golden Tickets spesso falsificano o manipolano il PAC per elevare i privilegi, questo è un segnale diretto.

- Detect privilege escalations and unauthorized changes to critical AD objects, helping security teams respond before attackers gain persistence. Threat Prevention provides templates for privilege escalation detection. You can convert a Privilege Escalation template into an active policy to monitor for unauthorized permission changes and when a non-admin account gains elevated rights.

- Offrite monitoraggio in tempo reale, allarmi e blocco di modifiche ad alto rischio o non autorizzate in Active Directory. La soluzione di Threat Prevention per Active Directory monitora tutti gli accessi di autenticazione (Kerberos e NTLM), le modifiche agli oggetti, le appartenenze ai gruppi, le modifiche ai GPO, la replicazione di AD, le modifiche a LSASS e altro ancora. Fornisce tracce di audit dettagliate (valori pre e post-cambiamento, chi ha effettuato la modifica), aiutando a rilevare i primi segni di abuso.

Strategie di rilevamento, mitigazione e risposta

Gli attacchi Golden Ticket sono difficili da rilevare e mitigare perché i TGT falsificati sono crittograficamente validi e firmati con la vera chiave KRBTGT, quindi i normali controlli Kerberos li trattano come autentici. Anche se le password degli account utente vengono reimpostate, l'attaccante può continuare a generare biglietti validi finché possiede l'hash KRBTGT. E lascia poche tracce perché l'attaccante non ha bisogno di connettersi al controller di dominio per richiedere nuovi biglietti. Invece, possono creare biglietti validi sulla propria macchina e presentarli quando necessario per accedere alle risorse di rete.

I team IT dovrebbero cercare anomalie che indichino ticket falsificati o a lunga durata.

Durate insolite dei Ticket

I ticket Kerberos hanno normalmente una durata predefinita di circa 10 ore e sono rinnovabili per 7 giorni. Un Golden Ticket falsificato, tuttavia, potrebbe essere configurato per durare mesi o addirittura anni. Strumenti di monitoraggio della sicurezza come Netwrix Threat Prevention o un SIEM possono segnalare tali ticket e sollevare allarmi che un attaccante potrebbe tentare di mantenere l'accesso senza riautenticarsi.

Biglietti per account inesistenti o inattivi

Se noti che vengono emessi biglietti del servizio Kerberos (ID evento 4769) per account che sono stati disabilitati, eliminati o inattivi per mesi, ciò suggerisce fortemente che un attaccante ha il controllo dell'hash KRBTGT e sta falsificando i biglietti per impersonare quell'account.

Riutilizzo TGT dopo i cambiamenti della password KRBTGT

Dopo aver ruotato la password dell'account KRBTGT, tutti i biglietti precedentemente emessi dovrebbero diventare invalidi. Se si trovano accessi riusciti o richieste di servizio che utilizzano biglietti emessi prima del cambio di password, significa che i biglietti falsificati firmati con l'hash rubato sono ancora funzionanti. Monitorare gli eventi di autenticazione Kerberos che fanno riferimento a un vecchio numero di versione della chiave (KVNO) è un metodo di rilevamento efficace.

Anomalie del Log Kerberos

Osserva le richieste di autenticazione provenienti da endpoint che normalmente non interagiscono con i controller di dominio o improvvisi picchi negli ID evento Kerberos (4768, 4769, 4771). Questi sono ID evento del registro di sicurezza di Windows generati da un DC (o altro Kerberos Key Distribution Center) quando si verificano operazioni Kerberos:

- ID evento 4768: Generato quando un utente o un computer richiede un TGT dal Key Distribution Center (primo passo dell'autenticazione Kerberos).

- ID evento 4769: Registrato quando il client richiede un ticket di servizio (TGS) per accedere a un servizio specifico dopo aver ottenuto un TGT.

- L'ID evento 4771 indica che la pre-autenticazione Kerberos non è riuscita, spesso a causa di una password errata, problemi di sincronizzazione dell'orario o possibili tentativi di forza bruta.

Inoltre, se notate che i TGT vengono generati ripetutamente su un singolo host o da indirizzi IP geograficamente insoliti, consideratelo un segno di falsificazione dei ticket.

Nomi dei Service Principal non corrispondenti (SPNs)

Un altro segnale d'allarme di biglietti falsificati e movimenti laterali è quando si notano biglietti che fanno riferimento a servizi che non si gestiscono o che improvvisamente tentano di accedere a diversi servizi non correlati in breve tempo.

Installazione di Mimikatz

Se il tuo antivirus rileva software dannoso, come strumenti di estrazione delle credenziali o altre utilità post-sfruttamento, può essere un segno indiretto di un attacco Golden Ticket.

Risposta immediata

Quando sospetti un attacco Golden Ticket, agisci rapidamente:

- Reimposta la password dell'account KRBTGT due volte: Ciò garantisce che tutti i biglietti falsificati esistenti diventino non validi, come discusso in precedenza nella sezione Misure Tecniche.

- Isolare i sistemi e gli account interessati: Disconnettere gli host compromessi dalla rete e disabilitare gli account che mostrano attività sospette di Kerberos per fermare ulteriori movimenti laterali.

- Revoca sessioni attive: Per interrompere l'accesso degli attaccanti, puoi forzare la disconnessione o utilizzare strumenti come klist purge o il Revoke-ADAuthentication di PowerShell per terminare tutte le sessioni Kerberos.

- Conservare le Prove Forensi: Preservare i log di sicurezza, i dump della memoria e le immagini di sistema prima della pulizia per aiutare nelle indagini e in un'eventuale azione legale.

- Notificare gli Stakeholder: Notificate immediatamente il vostro team di risposta agli incidenti, la direzione e il personale legale o di conformità, affinché possano gestire la comunicazione, i requisiti normativi e l'impatto potenziale sui clienti.

Mitigazione a lungo termine

Le organizzazioni dovrebbero ridurre il rischio futuro attraverso controlli proattivi, come quelli elencati qui.

- Migliora l'igiene di Active Directory: Limita il numero di account privilegiati, applica il principio del minimo privilegio e monitora l'appartenenza ai gruppi Domain Admins e Enterprise Admins. Dovresti anche imporre politiche di password robuste e rimuovere account obsoleti o inutilizzati per ridurre la superficie di attacco.

- Caccia alle minacce regolare: Programmate ricerche focalizzate su anomalie di Kerberos, come durate insolite dei ticket, numeri di versione delle chiavi (KVNO) inaspettati o attività di accesso da host atipici. Combinare l'analisi dei log degli eventi con il vostro SIEM o strumenti come Netwrix Threat Prevention per identificare schemi sospetti.

- Revisioni periodiche degli account privilegiati: Revisionare tutti gli account privilegiati (inclusi gli account di servizio) almeno trimestralmente. Verificare la proprietà, la necessità e la rotazione delle password, specialmente per l'account KRBTGT. È consigliabile disabilitare gli account che risultano inutilizzati o non necessari.

Impatto specifico del settore

Gli attacchi Golden Ticket possono destabilizzare qualsiasi organizzazione, ma i rischi e le conseguenze normative variano a seconda del settore. Comprendendo le implicazioni specifiche del settore, le organizzazioni possono ottimizzare le difese e i piani di risposta.

Industria | Impatto |

|---|---|

|

Sanità |

Le reti sanitarie contengono enormi quantità di dati sensibili dei pazienti e dipendono dalla continua disponibilità del sistema. Un compromesso Golden Ticket potrebbe esporre le cartelle cliniche elettroniche, interrompere le operazioni cliniche e portare a violazioni dell'HIPAA, risultando in pesanti multe e danni alla reputazione. |

|

Finanza |

Le banche e i servizi finanziari possono subire gravi conseguenze perché gli aggressori possono utilizzare biglietti falsificati per accedere ai sistemi bancari centrali, eseguire trasferimenti non autorizzati e manipolare le transazioni. Tali violazioni possono portare a enormi perdite finanziarie, attività fraudolente sui conti, gravi sanzioni secondo SOX o altre normative finanziarie e una pura perdita di fiducia dei clienti. |

|

Commercio al dettaglio |

I rivenditori mantengono catene di approvvigionamento complesse e detengono volumi di dati dei clienti, quindi un attacco Golden Ticket può essere particolarmente dannoso. Gli aggressori possono passare dalle reti aziendali ai sistemi di punto vendita e agli ambienti dei partner, portando al furto su larga scala di dati delle carte di pagamento, all'esposizione dei record dei clienti e a costose sanzioni di conformità PCI DSS. Tutto ciò può interrompere le operazioni e erodere la fiducia dei clienti. |

Evoluzione degli attacchi & Tendenze future

Le tecnologie emergenti e il cambiamento dei comportamenti degli attaccanti rendono gli attacchi Golden Ticket più automatizzati, furtivi e difficili da contenere.

Aumento dell'uso dell'IA

Gli aggressori stanno iniziando ad integrare l'intelligenza artificiale nei loro flussi di lavoro per automatizzare la falsificazione dei ticket e il movimento laterale. Gli script guidati dall'AI possono identificare rapidamente account privilegiati, creare ticket validi e adeguare l'attività per rimanere non rilevati. Questo riduce il tempo dal compromesso iniziale al pieno controllo del dominio.

Ingegneria sociale basata su Deepfake

L'audio e il video deepfake aggiungono una nuova piega agli attacchi di phishing e di pretexting. Gli attori delle minacce possono impersonare dirigenti o personale IT in chiamate vocali o video, e ingannare i dipendenti a condividere password o approvare richieste di autenticazione multi-fattore. Dopo aver acquisito le credenziali iniziali, possono ottenere il punto d'appoggio necessario per rubare l'hash KRBTGT e lanciare un attacco Golden Ticket.

Ascesa di gruppi di ransomware sofisticati

I gruppi avanzati di ransomware stanno ora combinando malware che cripta i file con tecniche Golden Ticket. Falsificando biglietti Kerberos di lunga durata, possono mantenere l'accesso stealthy da amministratore di dominio anche dopo che i team IT scoprono il compromesso iniziale. Questo permette loro di ricriptare i sistemi, rubare dati in silenzio e richiedere somme di riscatto più elevate.

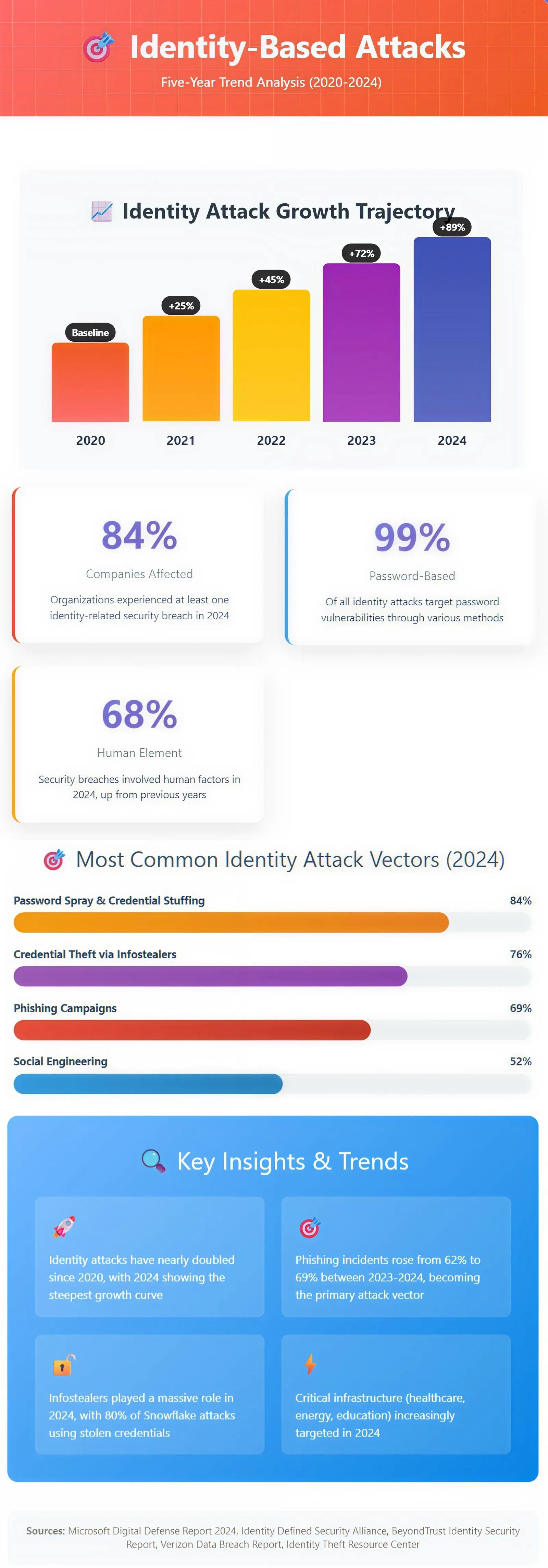

Statistiche chiave & Infografiche

Un numero crescente di prove dimostra che gli attacchi Golden Ticket vengono utilizzati più frequentemente e con maggiore discrezione. Google Cloud riporta che il tempo medio di permanenza (tempo tra il compromesso iniziale e la rilevazione) in molti tipi di attacchi è sceso da 16 giorni nel 2022 a 10 giorni nel 2023.

Infografica: Tendenza degli attacchi basati sull'Identity

L'infografica seguente mostra le tendenze degli attacchi basati sull'identità negli ultimi cinque anni.

Fonti: Microsoft Digital Defense Report 2024, Identity Defined Security Alliance, BeyondTrust Identity Security Report, Verizon Data Breach Report, Identity Theft Resource Center

Considerazioni Finali

Gli attacchi Golden Ticket colpiscono il cuore della sicurezza del vostro Active Directory. La loro furtività, persistenza e capacità di eludere le difese tradizionali li rendono un potenziale incubo per qualsiasi organizzazione. Una sicurezza olistica richiede più che difese frammentarie: richiede una strategia che combini prevenzione, rilevamento continuo e risposta rapida per difendersi da una minaccia alla cyber security Golden Ticket. Rafforzate oggi la vostra postura di sicurezza AD con le soluzioni Netwrix e rimanete un passo avanti agli attaccanti che sono costantemente alla ricerca di nuovi bersagli.

FAQ

Condividi su

Visualizza attacchi informatici correlati

Abuso dei permessi dell'applicazione Entra ID – Come funziona e strategie di difesa

Modifica di AdminSDHolder – Come funziona e strategie di difesa

Attacco AS-REP Roasting - Come Funziona e Strategie di Difesa

Attacco Hafnium - Come funziona e strategie di difesa

Spiegazione degli attacchi DCSync: minaccia alla sicurezza di Active Directory

Attacco Golden SAML

Attacco agli Account di Servizio Gestiti di Gruppo

Attacco DCShadow – Come Funziona, Esempi Reali e Strategie di Difesa

ChatGPT Prompt Injection: Comprensione dei rischi, esempi e prevenzione

Attacco di estrazione password NTDS.dit

Attacco Kerberoasting – Come Funziona e Strategie di Difesa

Attacco Pass the Hash

Spiegazione dell'attacco Pass-the-Ticket: Rischi, Esempi e Strategie di Difesa

Attacco di Password Spraying

Attacco di estrazione di password in chiaro

Spiegazione della vulnerabilità Zerologon: Rischi, exploit e mitigazione

Attacchi ransomware di Active Directory

Sbloccare Active Directory con l'attacco Skeleton Key

Movimento laterale: cos'è, come funziona e prevenzioni

Attacchi Man-in-the-Middle (MITM): cosa sono e come prevenirli

Perché PowerShell è così popolare tra gli aggressori?

4 attacchi agli account di servizio e come proteggersi

Come prevenire gli attacchi malware che impattano sulla tua azienda

Cos'è il Credential Stuffing?

Compromettere SQL Server con PowerUpSQL

Cosa sono gli attacchi di Mousejacking e come difendersi

Rubare credenziali con un Security Support Provider (SSP)

Attacchi con Rainbow Table: Come Funzionano e Come Difendersi

Uno sguardo approfondito agli attacchi alle password e come fermarli

Ricognizione LDAP

Bypassare MFA con l'attacco Pass-the-Cookie

Attacco Silver Ticket