Movimento laterale: cos'è, come funziona e prevenzioni

Il movimento laterale nella sicurezza informatica è una tecnica per navigare attraverso la rete al fine di ottenere dati critici da una posizione compromessa, ad esempio credenziali rubate o allegati di posta elettronica infetti. Gli aggressori raggiungono silenziosamente obiettivi come l'estrazione di dati, la crittografia di dati sensibili, il danneggiamento dell'infrastruttura per guadagno finanziario e spionaggio. Sono impiegate molteplici tecniche per ridurre la superficie di attacco come politiche rigorose di Identity and Access Management (IAM), revisione regolare dei privilegi, impiego di sistemi automatizzati di monitoraggio delle minacce per rimediare ai modelli di attività utente malevoli in modo tempestivo.

Attributo | Dettagli |

|---|---|

|

Tipo di attacco |

Movimento laterale |

|

Livello di impatto |

Alto / Critico |

|

Target |

Aziende, Governi, Infrastrutture Critiche |

|

Vettore di attacco primario |

Rete, Credenziali Rubate, Vulnerabilità Sfruttate |

|

Motivazione |

Guadagno finanziario (Ransomware), Spionaggio, Furto di dati, Sabotaggio del sistema |

|

Metodi comuni di prevenzione |

Zero Trust, MFA, Segmentazione della rete, Endpoint Detection & Response (EDR), SIEM, User Behavior Analytics (UBA) |

Fattore di rischio | Livello |

|---|---|

|

Danni potenziali |

Critico |

|

Facilità di esecuzione |

Da medio ad alto |

|

Probabilità |

Alto |

Cos'è il Lateral Movement?

Il Lateral Movement è l'insieme delle tecniche utilizzate dagli attaccanti informatici per ottenere l'accesso iniziale a una rete per poi navigare e diffondersi in sottosistemi, applicazioni e dati per attività malevole. Invece di attaccare direttamente il sistema bersaglio, gli attaccanti si muovono lateralmente attraverso la rete, valutando obiettivi preziosi, escalando privilegi e posizionandosi per un attacco più ampio.

Lo scopo del movimento laterale durante un attacco è espandere il controllo e la portata all'interno della rete compromessa. Questa fase permette agli aggressori di localizzare e accedere a obiettivi ad alto valore come archivi di dati sensibili, server critici come i controller di dominio, aumentare i privilegi come ottenere il controllo amministrativo, mantenere un accesso non rilevato a lungo termine nella rete e prepararsi per l'attacco finale come l'estrazione di dati, il dispiegamento di ransomware o interrompere servizi critici.

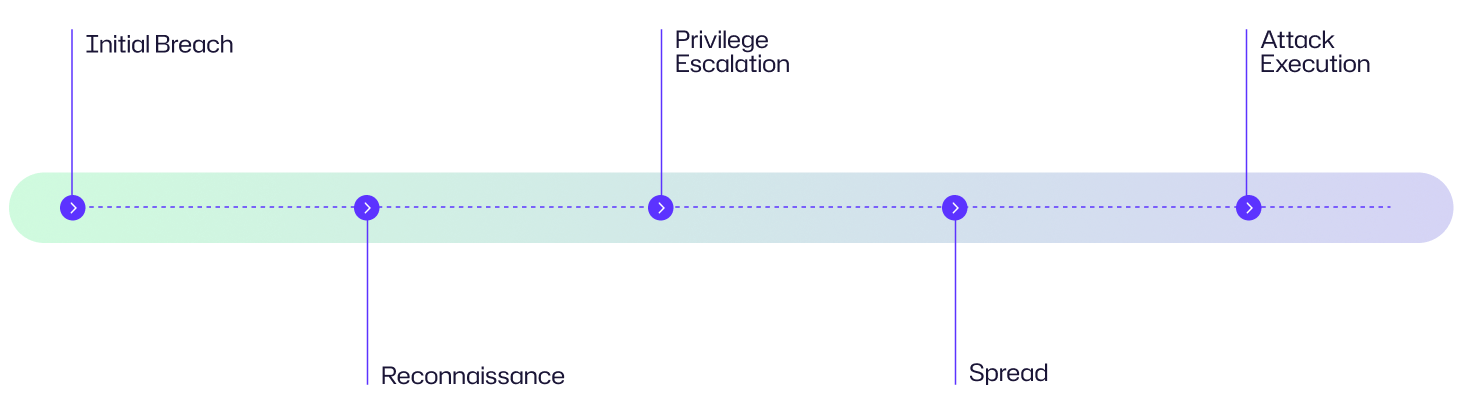

- Accesso Iniziale: Gli aggressori ottengono accesso alla rete tramite email di phishing, infezioni da malware o con credenziali rubate.

- Ricognizione: una volta ottenuto l'accesso, gli aggressori esplorano la rete per comprenderne la struttura e cercano di identificare risorse come sistemi deboli e account utente, server e applicazioni.

- Escalation dei privilegi: dopo un'esplorazione iniziale, gli aggressori cercano di ottenere un accesso di livello superiore rubando credenziali e sfruttando vulnerabilità note o zero-day di applicazioni e sistemi.

- Movimento laterale: utilizzando strumenti come il protocollo desktop remoto, PowerShell e altre utilità amministrative l'attaccante si sposta da un sistema all'altro, ampliando il proprio controllo e raggio d'azione.

- Attacco Finale: Dopo aver mappato la rete e ottenuto un accesso sufficiente nei sottosistemi, gli aggressori eseguono il loro attacco finale rubando dati sensibili, distribuendo ransomware o distruggendo servizi o sistemi critici.

Come Funziona il Movimento Laterale? (Analisi Passo Dopo Passo)

Il movimento laterale è un processo multi-fase utilizzato dagli aggressori dopo che hanno avuto successo nella loro prima violazione della sicurezza della rete per navigare e ottenere il controllo totale o parziale della rete e dei suoi sottosistemi per raggiungere il loro scopo malevolo. Di seguito è fornita una descrizione più dettagliata di ogni fase.

Accesso Iniziale

Esistono diverse tecniche utilizzate dai cybercriminali per penetrare la difesa della rete e ottenere l'accesso ad almeno un sistema.

Email di phishing

Esistono diversi tipi di attacchi di phishing utilizzati per indurre le persone a rivelare informazioni sensibili.

Spear phishing

Le email mirate sono progettate per ingannare individui specifici al fine di rivelare credenziali o fare clic su collegamenti e allegati dannosi per infettare i sistemi.

Whaling

Un tipo specifico di attacco che prende di mira individui di alto profilo come CEO o CFO, per ottenere accesso ai loro account privilegiati.

Business Email Compromise (BEC)

Gli aggressori si spacciano per entità fidate, ad esempio fornitori, partner commerciali, colleghi tramite email per rivelare informazioni sensibili o per il trasferimento di fondi.

Infezioni da malware

Malware come keylogger, Remote Access Trojans (RAT) vengono distribuiti tramite allegati email, dispositivi USB infetti, annunci di siti legittimi con codice eseguibile infetto per aprire un backdoor nella rete target.

Attacco Brute-Force

Gli strumenti automatizzati che provano diverse combinazioni di nome utente e password, vengono utilizzati per attaccare sistematicamente servizi esposti a Internet come il Protocollo Desktop Remoto (RDP), le VPN o le applicazioni Web.

Vulnerabilità del software

Gli aggressori identificano e sfruttano vulnerabilità note in sistemi operativi, applicazioni, server web o dispositivi di rete, che non sono ancora stati corretti. Gli exploit Zero Day, per i quali non è ancora disponibile una patch, sono molto efficaci nel garantire l'accesso non autorizzato.

Ricognizione Interna

Dopo l'accesso iniziale, gli aggressori iniziano la successiva fase di Ricognizione interna, raccogliendo informazioni in silenzio sulla rete e sui sistemi connessi come il Mappatura della Rete, identificando account utente con privilegi elevati, localizzando server critici, cartelle condivise, database e valutando diverse configurazioni di sicurezza.

Gli strumenti comuni utilizzati in questo esercizio sono i seguenti

- Prompt dei comandi e PowerShell per eseguire script in memoria per valutare configurazioni di sistema e di rete.

- PSExec, uno strumento da riga di comando utilizzato per eseguire comandi su sistemi remoti per valutare l'accessibilità e i livelli di privilegi.

- NetStat, un'utilità a riga di comando utilizzata per raccogliere informazioni sulle connessioni di rete, porte in ascolto e connessioni stabilite.

L'obiettivo della fase di ricognizione è identificare account con privilegi amministrativi come amministratori di dominio, account predefiniti con password note di default, localizzare cartelle di sistema o condivise, server di database o soluzioni ERP con informazioni sensibili.

Credential Dumping & Privilege Escalation

Questa fase comporta l'estrazione di credenziali, nomi utente e password dalla memoria di sistema, registri o file con strumenti appositamente progettati come keylogger e Mimikatz.

I keylogger catturano silenziosamente le battiture e rubano dati sensibili come username e password o risposte a domande di sicurezza per MFA. Mimikaz in particolare è utilizzato per estrarre password in chiaro, hash delle password, PIN e ticket Kerberos e prende di mira componenti di Windows come LSASS, WDigest e Kerberos.

Una volta acquisite le credenziali, vengono impiegate diverse tecniche per elevare i privilegi, sui sistemi locali o a livello di dominio sfruttando politiche deboli e configurazioni errate. Gli aggressori sfruttano vulnerabilità del sistema operativo note, servizi o attività pianificate con account privilegiati e impersonano il token di accesso utente di un account privilegiato.

Movimento laterale e diffusione

Dopo aver ottenuto le credenziali privilegiate, gli aggressori espandono ulteriormente il movimento laterale per navigare diversi sistemi nella rete al fine di localizzare i repository di informazioni sensibili per il loro attacco finale. Le tecniche includono.

Pass-the-Hash (PtH)

Pass-the-Hash (PtH) è una tecnica astuta utilizzata dagli aggressori per autenticarsi su un sistema remoto senza bisogno di password in chiaro. Quando un utente si autentica su un sistema Windows, la sua password viene convertita in un hash crittografico e utilizzata per ulteriori verifiche. Gli aggressori estraggono questi hash delle password utilizzando strumenti speciali per la loro attività malevola e questa tecnica è efficace nel bypassare diversi meccanismi di rilevamento.

Pass-the-Ticket (PtT)

Pass-the-Ticket (PtT) viene utilizzato per macchine collegate al dominio, quando un utente accede a una macchina collegata al dominio con autenticazione Kerberos gli viene assegnato un Ticket per l'autenticazione ripetuta senza dover reinserire le credenziali. Quel ticket viene utilizzato nell'attacco Pass-the-Ticket e usato per accedere a diverse risorse sulla rete impersonando l'utente senza conoscere la loro password.

Protocollo Remote Desktop (RDP)

Il protocollo Remote Desktop (RDP) consente l'accesso remoto ai dispositivi ed è un protocollo comunemente utilizzato. Il dirottamento, le sessioni di servizi remoti attivi a causa di configurazioni errate delle impostazioni RDP o del riutilizzo delle credenziali, è un modo efficace di movimento laterale e offre un'interfaccia grafica completa come se l'attaccante fosse seduto di fronte a quel sistema.

Esecuzione dell'attacco finale

Dopo l'esecuzione riuscita di diverse fasi di movimento laterale, gli aggressori eseguono i loro obiettivi come il dispiegamento di ransomware, l'estrazione di informazioni sensibili o il sabotaggio delle infrastrutture critiche.

I ransomware sono malware che criptano i file su dischi locali o condivisioni amministrative sulla rete, rendendo i dati inutilizzabili senza la chiave di decrittazione. Dopo la criptazione, gli aggressori di solito lasciano note di riscatto sul sistema colpito richiedendo un pagamento per rilasciare la chiave di decrittazione e in alcuni attacchi sofisticati, anche i backup vengono cancellati o criptati per impedire il ripristino senza pagamento.

L'esfiltrazione di dati sensibili è un altro obiettivo comune degli aggressori per rubare dati aziendali per estorsione o per venderli sui mercati del darknet. Dopo aver ottenuto un certo Privileged Access e identificato le fonti di dati nella rete, gli aggressori iniziano a inviare dati ai loro server, archiviazione cloud o dispositivi di archiviazione rimovibili e nascondono le loro tracce. Questi dati possono essere registrazioni finanziarie, dati privati di dipendenti o clienti e proprietà intellettuale come codice sorgente o disegni di prodotti.

Il sabotaggio delle infrastrutture critiche è per lo più coinvolto nel guadagnare il controllo della tecnologia operativa delle reti elettriche, degli ospedali e delle istituzioni governative per diffondere interruzioni e denial of service. Una volta stabilito un accesso privilegiato in queste organizzazioni bersaglio, vengono distribuiti malware o configurate attrezzature per danni permanenti in modo tale che l'operazione o il servizio previsti dell'organizzazione siano ritardati o interrotti completamente.

Diagramma del flusso di attacco

Esempi di movimento laterale

Case | Cosa è successo |

|---|---|

|

Violazione di SolarWinds (2020) |

Gli aggressori hanno sfruttato l'aggiornamento del software Orion, muovendosi lateralmente per compromettere le agenzie governative statunitensi. |

|

NotPetya (2017) |

Utilizzato furto di credenziali e propagazione di exploit, paralizzando le attività commerciali in tutto il mondo. |

|

WannaCry (2017): |

Si è diffuso rapidamente utilizzando l'exploit EternalBlue, colpendo oltre 200.000 sistemi. |

Case | Cosa è successo |

|---|---|

|

Violazione di SolarWinds (2020) |

Gli aggressori hanno sfruttato i meccanismi di aggiornamento del software Orion per ottenere accesso all'infrastruttura di diverse organizzazioni, inclusi enti governativi statunitensi. Inizialmente, gli aggressori hanno compromesso il sistema di costruzione del software di SolarWind e hanno inserito codice malevolo negli aggiornamenti di Orion; poiché erano firmati digitalmente, sembravano legittimi ai clienti e una volta installati nei sistemi di destinazione, il codice malevolo ha aperto una comunicazione segreta con i server degli aggressori e con movimenti laterali hanno ottenuto ulteriore presa. |

|

NotPetya (2017) |

L'attacco NotPetya ha avuto origine dall'Ucraina nel 2017, inizialmente si credeva che il meccanismo di aggiornamento del software M.E.Doc fosse stato compromesso e che tecniche simili a Mimikatz fossero state utilizzate per il raccolto delle credenziali. Dopo aver ottenuto l'accesso nelle reti, sono stati impiegati metodi come Pass-the-Hash (PtH), sfruttamento di External blue, abuso dello strumento PsExec e metodi di auto-replicazione per muoversi lateralmente e diffondersi rapidamente, infettando sistemi in tutto il mondo e causando perdite di miliardi di dollari. |

|

WannaCry (2017): |

È stato un attacco ransomware, che ha sfruttato l'exploit Eternal blue del protocollo windows Server block version 1 (SMBv1) e si è diffuso rapidamente in tutto il mondo infettando oltre 200.000 sistemi. Alla fine, Microsoft ha rilasciato una patch per la vulnerabilità Eternal blue, e il suo impatto è stato contenuto. |

Conseguenze del Lateral Movement

Gli attacchi informatici sofisticati con movimento laterale hanno permesso agli aggressori di danneggiare le organizzazioni in diversi modi, alcuni dei quali sono i seguenti:

Area di impatto | Descrizione |

|---|---|

|

Finanziario |

Pagamenti di riscatto, multe normative, perdita di entrate a causa del tempo di inattività. |

|

Operativo |

Interruzione dell'attività, crittografia dei dati, sistemi bloccati. |

|

Reputazionale |

Perdita della fiducia dei clienti, danno al marchio, perdita di partnership. |

|

Legale/Regolamentare |

Multa GDPR, violazioni PCI DSS, non conformità HIPAA. |

Area di impatto | Descrizione |

|---|---|

|

Finanziario |

Gli aggressori possono criptare i dati su più sistemi e richiedere un riscatto per la chiave di decrittazione, la violazione dei dati comporta multe normative, il costo della rimediazione è separato e alla fine si traduce in una perdita di entrate. |

|

Operativo |

I blocchi di sistema, le interruzioni dei servizi e la perdita di dati critici possono causare gravi problemi operativi alle organizzazioni su base giornaliera e talvolta anche per settimane o mesi. |

|

Reputazionale |

Le violazioni dei dati e gli incidenti di sicurezza sono incubi per la reputazione delle organizzazioni e di conseguenza portano alla perdita di clienti, danneggiamento del marchio, perdita di partnership e diminuzione del valore delle azioni. |

|

Legale/Regolamentare |

Le organizzazioni che gestiscono dati personali del pubblico generale possono incorrere in pesanti multe secondo leggi regionali come il Regolamento Generale sulla Protezione dei Dati (GDPR) dell'UE, nel settore bancario regolamenti come lo Standard sui Dati delle Carte di Pagamento (PCI DSS) e la non conformità HIPPA negli Stati Uniti riguardo alle informazioni sulla salute dei pazienti entra in vigore in caso di violazioni dei dati. |

Obiettivi più comuni

Imprese & Corporazioni

Le grandi organizzazioni sono bersagli attraenti perché spesso detengono dati di alto valore, inclusi dati finanziari, proprietà intellettuale e registrazioni dei clienti.

Le istituzioni finanziarie come banche, società di investimento e processori di pagamento sono prese di mira a causa del loro accesso diretto ai fondi e alle informazioni finanziarie dei clienti.

Il settore del commercio al dettaglio e dell'e-commerce è redditizio per vari motivi, ovvero i sistemi di punto vendita contengono informazioni sulle carte di credito, i database dei clienti contengono informazioni personali e finanziarie e le reti della catena di approvvigionamento possono consentire l'accesso alle organizzazioni partner.

Governo & Infrastrutture Critiche

Le agenzie governative sono bersagli di criminali informatici sponsorizzati da stati rivali o singoli per l'estrazione di dati classificati, scopi di spionaggio e per sabotare operazioni e servizi governativi.

Settori energetici come le reti elettriche, gli impianti di trattamento dell'acqua, i gasdotti sono anch'essi obiettivo di attacchi da parte di criminali con finanziamenti esteri o per pura notorietà. Queste strutture utilizzano tecnologie operative e sistemi di controllo industriale, richiedono tecniche sofisticate e pianificazione per interrompere le operazioni.

Gli ospedali e il settore sanitario sono presi di mira per i dati dei pazienti, che possono essere venduti online; gli attacchi ransomware e la negazione di servizi critici sono altresì comuni poiché i dati critici nella storia clinica dei pazienti sono importanti in questo settore, e sono costretti a soddisfare le richieste degli aggressori per rimanere operativi.

PMI e catene di fornitura

Anche le piccole e medie imprese (PMI) sono spesso prese di mira poiché nella maggior parte dei casi dispongono di difese di sicurezza più deboli e di meno risorse dedicate alla cybersecurity, diventando così trampolini di lancio per raggiungere imprese partner.

Gli aggressori prendono spesso di mira fornitori e venditori terzi di grandi organizzazioni per ottenere accesso alle organizzazioni bersaglio, l'incidente SolarWinds è un esempio di questo scenario.

Ambienti Cloud & Forze lavoro remote

Man mano che sempre più organizzazioni si orientano verso soluzioni basate sul cloud, anche gli aggressori prendono di mira le reti basate sul cloud e il movimento laterale consente agli attori delle minacce di saltare tra ambienti cloud multi-tenant per ottenere l'accesso a dati sensibili memorizzati nel cloud.

I lavoratori remoti delle organizzazioni con politiche di autenticazione deboli o credenziali che utilizzano VPN, desktop remoto e portali web basati su cloud sono obiettivi principali degli aggressori come punti di ingresso per muoversi nelle reti e nei sottosistemi aziendali.

Account ad alto privilegio & IT Administrators

Gli amministratori di sistema e il personale IT con Privileged Access sono i principali obiettivi degli aggressori per ottenere un movimento laterale illimitato nella rete e rimanere non rilevati.

Gli account di servizio e gli account utente privilegiati vengono utilizzati per diverse applicazioni e servizi per diversi software di terze parti e, se compromessi dagli attaccanti, possono essere utilizzati per un'infiltrazione profonda senza rilevamento.

Valutazione dei rischi

La valutazione del rischio associata all'attacco di movimento laterale è estremamente importante per identificare vulnerabilità, implementare controlli di sicurezza e sviluppare strategie efficaci per prevenire, rilevare e rispondere a qualsiasi potenziale intrusione. Senza una pianificazione o una valutazione approfondita, qualsiasi lacuna di sicurezza rimarrà non rilevata e l'esposizione ad attacchi devastanti sarà alta senza conoscenza.

Il movimento laterale non è uno scenario limite al giorno d'oggi, è una tattica molto comune utilizzata dagli aggressori per ottenere ulteriore accesso a risorse preziose, una volta che hanno violato la difesa della sicurezza.

La gravità potenziale del movimento laterale è di livello critico perché dopo la prima violazione per incidente o intrappolamento, se gli aggressori possono muoversi facilmente tra reti e sottosistemi, possono rapidamente aumentare i privilegi di accesso e possono prendere il controllo totale dei sistemi aziendali senza rilevamento e possono causare molti danni in termini finanziari o di interruzione dei sistemi critici.

Anche la difficoltà di rilevamento è alta in caso di movimento laterale poiché imita l'attività di rete legittima e normale utilizzando account compromessi e strumenti standard. Identificare il movimento laterale richiede strumenti di monitoraggio sofisticati, analisti di sicurezza qualificati e una profonda comprensione dei modelli di traffico di rete.

Come prevenire il Lateral Movement

I team di sicurezza delle organizzazioni dovrebbero adottare un approccio proattivo e stratificato per implementare misure di sicurezza in modo strategico al fine di prevenire, rilevare e mitigare il movimento laterale.

Zero Trust Security – Presumi che ogni utente e dispositivo sia una potenziale minaccia.

La sicurezza Zero trust è una filosofia di sicurezza che opera sul principio di “mai fidarsi, sempre verificare”. Implementare un rigoroso Identity and Access Management (IAM) con forti meccanismi di autenticazione e autorizzazione per ogni utente e dispositivo che tenta di accedere alle risorse. Verifica continua di utenti, dispositivi e applicazioni con re-autenticazione e re-autorizzazione e configurazione del token di accesso con limitazione temporale. Creare segmentazione nella rete per limitare e segregare l'accesso di utenti, dispositivi e applicazioni per restringere il movimento non rilevato se un segmento è compromesso.

Autenticazione Multi-Fattore (MFA) – Blocca gli accessi non autorizzati.

L'autenticazione a più fattori aggiunge un ulteriore livello di sicurezza al processo di accesso, obbligando gli utenti finali a fornire due o più fattori di verifica. Imporre l'autenticazione a più fattori su tutti gli utenti e gli account di servizio e aggiungere consapevolezza contestuale in questo processo per considerare la posizione dell'utente, il dispositivo e la risorsa a cui si accede durante il processo di accesso.

Segmentazione di rete e micro-segmentazione – Limita i percorsi di movimento laterale.

La segmentazione della rete comporta la divisione delle reti in segmenti distinti e isolati con accesso limitato per un insieme specifico di risorse, ovvero utenti, dispositivi, applicazioni. La micro-segmentazione porta questo approccio al livello successivo creando segmenti ancora più piccoli con controllo granulare per flussi di lavoro specifici tra le risorse. Questo può essere ottenuto identificando le risorse critiche, il flusso dei dati e mappando i percorsi di comunicazione legittimi solo tra risorse essenziali. Definire zone di sicurezza, implementare la segmentazione fisica e logica con l'aiuto di VLAN, firewall, SDN (reti definite dal software) e implementare i privilegi minimi per l'accesso alla rete.

Endpoint Detection & Response (EDR) – Identifica attività sospette sui dispositivi.

Le soluzioni di Endpoint Detection & Response (EDR) monitorano e analizzano continuamente le attività degli endpoint, raccolgono dati sui processi e sulle connessioni di rete, sui cambiamenti dei file e possono generare allarmi o risposte automatizzate. Le soluzioni EDR possono analizzare i modelli di attività, rilevare tentativi di attacco pass-the-hash, iniezioni di processi remoti e uso anomalo di strumenti. Forniscono inoltre intuizioni sull'analisi post incidente, aiutando i team di sicurezza a tracciare i movimenti degli attaccanti e identificare potenziali sistemi compromessi.

Security Information & Event Management (SIEM) – Registra e rileva anomalie.

I sistemi di Security information and Event Management (SIEM) raccolgono e analizzano log di sicurezza e dati di eventi da diverse fonti all'interno di sistemi come dispositivi di rete, server, endpoint di applicazioni e strumenti di sicurezza per rilevare schemi sospetti e potenziali incidenti di sicurezza che possono indicare movimenti laterali e aiutare nella caccia alle minacce di sicurezza. SIEM può rilevare e generare allarmi in tempo reale basati su Indicatori di conformità (IoC) configurati, fornire approfondimenti forensi su tentativi di accesso falliti, traffico di rete insolito da una posizione o sistema specifico e tentativi di accesso privilegiato.

User Behavior Analytics (UBA) – Segnala schemi di accesso insoliti.

L'analisi del comportamento degli utenti (UBA) monitora e stabilisce schemi di attività degli utenti come orari di accesso, durata, posizione del dispositivo, utilizzo delle risorse e poi analizza ogni deviazione dallo schema per segnalare attività sospette come il movimento laterale. UBA assegna punteggi di rischio ad attività anomale, aiutando il team di sicurezza a dare priorità agli avvisi e può essere integrato con SIEM e altri strumenti di sicurezza.

Come Netwrix Endpoint Policy Manager Aiuta a Prevenire il Movimento Laterale

Netwrix Endpoint Policy Manager è una soluzione aziendale che fornisce alle organizzazioni strumenti per la gestione dei privilegi utente sui dispositivi dell'organizzazione. Questo può aiutare a prevenire movimenti laterali e attacchi ransomware perché, anche dopo aver ottenuto l'accesso iniziale, gli aggressori si trovano di fronte a un sistema completamente bloccato senza punti, direzioni per muoversi e ottenere ulteriori accessi.

Le policy di Netwrix Endpoint Policy Manager possono impedire agli utenti di installare qualsiasi software ad eccezione di quello essenziale consentito, gestire come gli utenti possono utilizzare dispositivi di archiviazione rimovibili e prevenire la modifica delle configurazioni di sicurezza. Può limitare l'interazione dell'utente finale con applicazioni, impostazioni dei browser e applet java, impedire loro di riconfigurarli, ottenere la conformità e ridurre la vulnerabilità assicurandosi che le impostazioni dei criteri di gruppo siano configurate correttamente.

Strategie di rilevamento, mitigazione e risposta

Segnali di avvertimento precoce di un attacco

Presta attenzione ad attività di login insolite provenienti da località sconosciute o al di fuori dell'orario lavorativo abituale. Un improvviso aumento nei tentativi di login falliti e un picco nel traffico di rete possono indicare attacchi di forza bruta, comunicazione di malware, attività di botnet o movimenti laterali in corso. Tentativi di accedere a servizi critici o server backend, specialmente da indirizzi IP sconosciuti e tentativi di trasferimento di grandi quantità di dati, richiedono una risposta immediata per indagare sulle anomalie.

Passi immediati di risposta

Iniziate ad isolare i sistemi interessati scollegandoli dalla rete principale, tramite regole del firewall o scollegando fisicamente i cavi, disabilitate le credenziali compromesse o forzate il reset delle password e abilitate MFA sugli account compromessi. Esaminate i log sui sistemi compromessi, i firewall, i log di autenticazione e analizzate le attività degli endpoint per tracciare i movimenti degli attaccanti. Utilizzate strumenti forensi specializzati per analizzare la presenza di malware, backdoor o qualsiasi meccanismo di persistenza.

Strategie di mitigazione a lungo termine

Attuate strategie di mitigazione a lungo termine come il principio del privilegio minimo, assicurando che gli utenti abbiano accesso solo alle risorse necessarie per svolgere i loro compiti e rivedendo regolarmente i permessi di accesso. Effettuate test di penetrazione di routine per identificare vulnerabilità che possono essere sfruttate per attacchi potenziali e affrontatele prontamente con patch e modifiche alla configurazione.

Impatto specifico del settore

Industria | Impatto |

|---|---|

|

Assistenza sanitaria |

Perdite di dati dei pazienti, ransomware che prendono di mira i sistemi ospedalieri. |

|

Finanza |

Frode bancaria, trasferimenti non autorizzati, minacce interne. |

|

Commercio al dettaglio |

Malware POS, violazioni dei fornitori che influenzano le catene di approvvigionamento. |

Industria | Impatto |

|---|---|

|

Sanità |

Gli attaccanti informatici nel settore sanitario sono comunemente alla ricerca di dati dei pazienti come la storia medica, la diagnosi, i piani di trattamento e i dettagli personali, di conseguenza gli istituti sanitari possono non solo affrontare problemi finanziari ma anche questioni normative come la non conformità HIPPA possono risultare in sanzioni legali e finanziarie. Gli attacchi ransomware possono interrompere servizi critici come l'accesso ai record dei pazienti e ai referti di laboratorio in ERP, le configurazioni di dispositivi critici possono essere modificate per malfunzionare e costringere l'istituto a pagare nell'urgenza del ripristino del sistema. |

|

Finanza |

Nel settore finanziario, gli aggressori di solito sfruttano vulnerabilità nei sistemi bancari online per trasferimenti di fondi non autorizzati, impiegano tecniche di phishing per ingannare i dipendenti a rivelare informazioni sensibili e poi possono utilizzarle per ottenere l'accesso alla rete. Questo non solo comporta perdite finanziarie ma anche multe regolamentari e controlli da parte degli organi di regolamentazione a causa di misure di sicurezza deboli. Nel caso di istituti finanziari come le borse valori o le banche d'investimento, l'accesso non rilevato a informazioni sensibili può portare a insider trading, manipolazione dei prezzi delle azioni e può essere difficile distinguere tra attività legittime e maligne a causa della scala delle transazioni. |

|

Retail |

Il significato del movimento laterale nel contesto della sicurezza informatica per l'industria del retail è quello di aiutare gli aggressori a violare più sistemi Point of Sale (POS) all'interno dell'organizzazione, raccogliere le informazioni delle carte di pagamento dei clienti e ciò porta a violazioni dei dati su larga scala. Le tecniche di movimento laterale possono essere utilizzate per sfruttare i sistemi della catena di approvvigionamento, prendendo di mira fornitori e organizzazioni partner che possono essere utilizzati per ulteriori infiltrazioni per interrompere le operazioni o estrarre dati. |

Evoluzione degli attacchi & Tendenze future

Proprio come qualsiasi altra tecnologia, gli attacchi informatici si evolvono e adottano tecniche sofisticate per rimanere persistenti e navigare nelle reti senza essere rilevati.

Movimento laterale guidato dall'AI: Attaccanti che utilizzano l'AI per il riconoscimento automatico e l'escalation dei privilegi più rapida.

Gli aggressori utilizzano l'Intelligenza Artificiale e algoritmi di apprendimento automatico per automatizzare varie fasi del movimento laterale al fine di imitare comportamenti legittimi degli utenti, tecniche di ricognizione complesse e più veloci per trovare exploit di software e di rete con facile escalation dei privilegi senza essere rilevati.

Attacchi basati su Cloud: Movimento laterale all'interno di ambienti cloud e reti ibride.

Con l'infrastruttura che viene spostata su cloud o implementazioni ibride, gli aggressori prendono di mira anche le infrastrutture cloud come AWS, Azure e GCP. In questi ambienti, configurazioni errate, credenziali rubate o token di accesso, API vulnerabili, politiche di Identity and Access Management (IAM) deboli sono punti di ingresso facili e per muoversi attorno ai servizi cloud.

Phishing con Deepfake: Impersonificazioni generate tramite intelligenza artificiale utilizzate per rubare credenziali.

I deepfake generati da intelligenza artificiale, come messaggi audio o video, vengono utilizzati per impersonare autorità superiori e ingannare i dipendenti affinché condividano credenziali o approvino accessi autorizzati a servizi o risorse critici.

Esploit della catena di approvvigionamento: gli aggressori si muovono lateralmente attraverso fornitori terzi.

Questo approccio comporta l'ottenimento dell'accesso alle organizzazioni target attraverso le risorse compromesse di un fornitore terzo che hanno accesso all'organizzazione target, come gli aggiornamenti software. Una volta che il backdoor è stabilito nell'organizzazione target, gli aggressori possono muoversi lateralmente nella rete e questi attacchi sono praticamente silenziosi poiché l'organizzazione target ha meno controllo sull'ambiente del venditore

Statistiche chiave & Infografiche

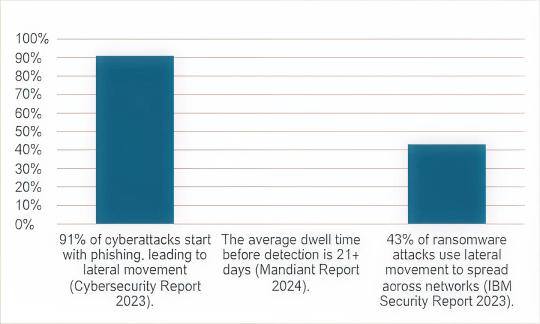

Secondo i rapporti di cybersecurity, il 91% dei punti di partenza degli attacchi informatici sono tecniche di phishing, che ingannano gli individui inducendoli a rivelare credenziali o a scaricare malware senza saperlo.

Secondo il rapporto Mandiant 2024, il tempo medio di permanenza degli attaccanti che si muovono nella rete senza essere rilevati è di oltre 21 giorni, il che è allarmante poiché alcune tecniche di esfiltrazione dei dati non lasciano tracce e questo intervallo fornisce ampio tempo per interrompere qualsiasi servizio o sistema critico.

Il rapporto sulla sicurezza di IBM del 2023 suggerisce che quasi la metà degli attacchi (43%) utilizza tecniche di movimento laterale per amplificare l'impatto e raggiungere il maggior numero possibile di sistemi e repository di dati prima di avviare l'attacco finale.

Considerazioni Finali

Abbiamo discusso in dettaglio la definizione di movimento laterale e le diverse fasi, come l'accesso iniziale tramite attacco di phishing o allegati infetti, il riconoscimento dei segmenti di rete dopo aver ottenuto l'accesso iniziale, l'escalation dei privilegi utilizzando vulnerabilità note per ottenere ulteriore controllo del sistema, il movimento laterale per trovare repository di dati critici ed eseguire l'attacco finale per estrarre dati sensibili e interrompere servizi critici per un riscatto o danni permanenti. Gli attacchi di movimento laterale si concentrano in modo diverso su varie industrie; ad esempio, negli istituti finanziari gli aggressori mirano a trasferimenti di fondi non autorizzati, frodi con carte di credito e manipolazione di dati sensibili per insider trading. Nell'industria sanitaria l'obiettivo sono i dati dei pazienti o il dispiegamento di malware per un riscatto, mentre nel commercio al dettaglio gli aggressori implementano codice maligno nei terminali dei punti vendita per estrarre dati dei clienti o prendono di mira le piccole imprese per accedere alle loro imprese partner.

Un approccio proattivo con una combinazione di strategie e strumenti è il modo migliore per prevenire e rilevare il movimento laterale nel caso in cui gli attaccanti ottengano accesso a un segmento della rete. Implementare l'autenticazione multi-fattore per ogni utente e account di servizio con segregazione della rete e impiegando il principio di accesso con i privilegi minimi necessari. Distribuire soluzioni di End point detection and response (EDR), monitoraggio regolare dei tentativi di accesso falliti, flussi di dati insoliti, analisi settimanale approfondita dei log e test regolari di diverse configurazioni per scenari di escalation dei privilegi.

FAQ

Condividi su

Visualizza attacchi informatici correlati

Abuso dei permessi dell'applicazione Entra ID – Come funziona e strategie di difesa

Modifica di AdminSDHolder – Come funziona e strategie di difesa

Attacco AS-REP Roasting - Come Funziona e Strategie di Difesa

Attacco Hafnium - Come funziona e strategie di difesa

Spiegazione degli attacchi DCSync: minaccia alla sicurezza di Active Directory

Attacco Golden SAML

Comprendere gli attacchi Golden Ticket

Attacco agli Account di Servizio Gestiti di Gruppo

Attacco DCShadow – Come Funziona, Esempi Reali e Strategie di Difesa

ChatGPT Prompt Injection: Comprensione dei rischi, esempi e prevenzione

Attacco di estrazione password NTDS.dit

Attacco Pass the Hash

Spiegazione dell'attacco Pass-the-Ticket: Rischi, Esempi e Strategie di Difesa

Attacco di Password Spraying

Attacco di estrazione di password in chiaro

Spiegazione della vulnerabilità Zerologon: Rischi, exploit e mitigazione

Attacchi ransomware di Active Directory

Sbloccare Active Directory con l'attacco Skeleton Key

Attacco Kerberoasting – Come Funziona e Strategie di Difesa

Attacchi Man-in-the-Middle (MITM): cosa sono e come prevenirli

Perché PowerShell è così popolare tra gli aggressori?

4 attacchi agli account di servizio e come proteggersi

Come prevenire gli attacchi malware che impattano sulla tua azienda

Cos'è il Credential Stuffing?

Compromettere SQL Server con PowerUpSQL

Cosa sono gli attacchi di Mousejacking e come difendersi

Rubare credenziali con un Security Support Provider (SSP)

Attacchi con Rainbow Table: Come Funzionano e Come Difendersi

Uno sguardo approfondito agli attacchi alle password e come fermarli

Ricognizione LDAP

Bypassare MFA con l'attacco Pass-the-Cookie

Attacco Silver Ticket