Ricognizione LDAP

Il riconoscimento è una parte importante di qualsiasi attacco di successo. Ci sono due forme chiave: il riconoscimento iniziale o esterno che viene eseguito prima che un avversario si infiltri in un'organizzazione, e il riconoscimento interno dove scoprono ulteriori informazioni e contesto sull'ambiente dell'organizzazione.

Il ricognizione LDAP è una tecnica di ricognizione interna che gli aggressori utilizzano per scoprire utenti, gruppi e computer in Active Directory. Utilizzano query LDAP per aumentare la loro conoscenza dell'ambiente, il che può aiutarli a trovare obiettivi e pianificare le prossime fasi del loro attacco. Poiché questa tecnica è utilizzata da avversari che hanno già infiltrato un'organizzazione, si tratta di una tecnica di ricognizione interna (piuttosto che esterna).

Sommario delle minacce

Target: Active Directory

Strumenti: BloodHound, PowerSploit, SharpHound, Spray

Tattica ATT&CK®: Scoperta

Tecnica ATT&CK: T1087.002

Difficoltà

Rilevamento: Difficile

Mitigazione: Difficile

Risposta: Media

Esecuzione di Ricognizione tramite LDAP

PASSO 1: Ottenere un punto d'appoggio

Gli avversari utilizzano una varietà di tecniche per ottenere un punto d'appoggio nell'ambiente IT di un'organizzazione, inclusi attacchi di phishing, watering hole e password spraying. Ecco come un avversario che ha ottenuto un elenco di possibili nomi utente può condurre un attacco di password spraying utilizzando Spray, uno script bash creato per eseguire attacchi di password spraying su più piattaforme, contro il server della rete privata virtuale (VPN) dell'organizzazione:

[attacker@machine ~]$ spray.sh -cisco vpn.org.com usernames.txt passwords.txt 1 35

Valid Credentials joed Summer2020

PASSAGGIO 2: Eseguire il riconoscimento utilizzando LDAP

L'avversario utilizza le credenziali compromesse per autenticarsi alla VPN e ottenere accesso alla rete, e poi usa quelle stesse credenziali per interrogare Active Directory. Possono enumerare Active Directory utilizzando il modulo PowerShell ActiveDirectory, o automatizzare la scoperta utilizzando strumenti come BloodHound e PowerSploit. In questo esempio, l'avversario utilizza PowerShell per cercare possibili password negli attributi di descrizione degli utenti:

PS> Import-Module ActiveDirectory

PS> Get-ADObject -LDAPFilter "(&(objectClass=user)(description=*pass*))" -property * | Select-Object SAMAccountName, Description, DistinguishedName

SAMAccountName DescriptionDistinguishedName

-------------- ----------------------------

AlicePassword: P@ssw0rd123!CN=Alice,OU=Users,DC=domain,DC=com

PS>

PASSO 3: Utilizzare le informazioni per ulteriori obiettivi

Using the credentials they have found, the adversary conducts further internal reconnaissance using tools like BloodHound and SharpHound, which assist with untangling complex webs of permissions. Using this information, the adversary can map out pathways to objectives, such as domain dominance.

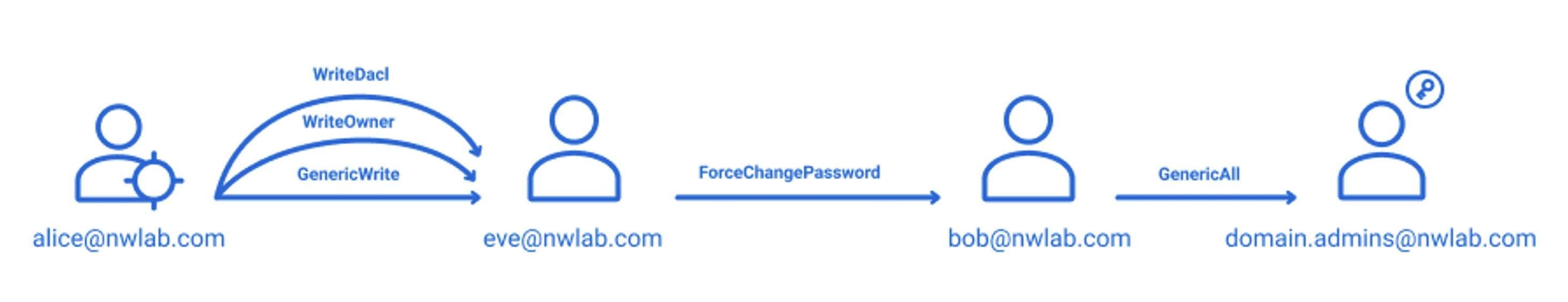

The graphic below illustrates an example. Suppose an attacker gains the credentials for the user account Alice. That account has WriteDACL and WriteOwner permissions to the user Eve, which means Alice can grant herself access to Eve’s account. Eve has rights to reset the password of the account Bob, and Bob has permissions (granted through AdminSDHolder propagation) to modify the Domain Admins group. Therefore, finding Alice’s password was very valuable the adversary!

Risultato

Dopo aver raccolto dati con SharpHound.exe -C All, l'aggressore può caricare il set di dati in BloodHound per esplorare percorsi verso il dominio della rete.

Rileva, Mitiga e Rispondi

Rileva

Difficoltà: Difficile

Il protocollo LDAP è usato frequentemente in Active Directory, quindi è difficile separare le query malevole da quelle legittime. Inoltre, Active Directory non fornisce un meccanismo per registrare le query esatte ricevute; tuttavia, è possibile ottenere un certo grado di profilazione e monitoraggio per l'accesso ad attributi specifici utilizzando l'evento 4662 nella sottocategoria Audit Directory Service Access.

Monitorare il traffico di rete ricevuto dai controller di dominio per specifiche query LDAP può aiutare a rilevare attività nemiche. La seguente tabella mostra un piccolo campione dei tipi di query che dovrebbero essere infrequenti in un funzionamento normale ma possono fornire segnali forti di attività nemiche:

Query | Informazioni raccolte |

|---|---|

|

(&(ObjectClass=user)(servicePrincipalName=*)) |

Tutti gli oggetti utente che hanno un ServicePrincipalName configurato |

|

(userAccountControl:1.2.840.113556.1.4.803:=65536) |

Oggetti che hanno impostato Password Never Expires |

|

(userAccountControl:1.2.840.113556.1.4.803:=4194304) |

Oggetti che non richiedono la pre-autenticazione Kerberos |

|

(sAMAccountType=805306369) |

Tutti gli oggetti computer |

|

(sAMAccountType=805306368) |

Tutti gli oggetti utente |

|

(userAccountControl:1.2.840.113556.1.4.803:=8192) |

Tutti gli oggetti del controller di dominio |

|

(primaryGroupID=512) |

Tutti gli amministratori di dominio che utilizzano PrimaryGroupID |

Mitigare

Difficoltà: Difficile

Poiché LDAP svolge un ruolo essenziale nel normale funzionamento di Active Directory, le organizzazioni non possono semplicemente bloccarne l'uso. Invece, concentrarsi su mitigazioni che prevengano l'infiltrazione in primo luogo: consapevolezza e formazione degli utenti, rilevamento e risposta a compromissioni degli endpoint, rilevamento e prevenzione del phishing, sicurezza delle email, autenticazione a più fattori (MFA) e così via.

Rispondi

Difficoltà: Media

If LDAP reconnaissance is detected in the environment, activate the incident response process and alert the incident response team.

If an adversary’s presence is confirmed:

- Reimposta la password e disabilita l'account utente che sta eseguendo il riconoscimento.

- Metti in quarantena il computer sorgente per indagini forensi e attività di eradicazione e recupero.

Condividi su

Visualizza attacchi informatici correlati

Abuso dei permessi dell'applicazione Entra ID – Come funziona e strategie di difesa

Modifica di AdminSDHolder – Come funziona e strategie di difesa

Attacco AS-REP Roasting - Come Funziona e Strategie di Difesa

Attacco Hafnium - Come funziona e strategie di difesa

Spiegazione degli attacchi DCSync: minaccia alla sicurezza di Active Directory

Attacco Pass the Hash

Comprendere gli attacchi Golden Ticket

Attacco agli Account di Servizio Gestiti di Gruppo

Attacco DCShadow – Come Funziona, Esempi Reali e Strategie di Difesa

ChatGPT Prompt Injection: Comprensione dei rischi, esempi e prevenzione

Attacco di estrazione password NTDS.dit

Attacco Kerberoasting – Come Funziona e Strategie di Difesa

Spiegazione dell'attacco Pass-the-Ticket: Rischi, Esempi e Strategie di Difesa

Attacco di Password Spraying

Attacco di estrazione di password in chiaro

Spiegazione della vulnerabilità Zerologon: Rischi, exploit e mitigazione

Attacchi ransomware di Active Directory

Sbloccare Active Directory con l'attacco Skeleton Key

Movimento laterale: cos'è, come funziona e prevenzioni

Attacchi Man-in-the-Middle (MITM): cosa sono e come prevenirli

Perché PowerShell è così popolare tra gli aggressori?

Cos'è il Credential Stuffing?

Compromettere SQL Server con PowerUpSQL

Cosa sono gli attacchi di Mousejacking e come difendersi

Rubare credenziali con un Security Support Provider (SSP)

Attacchi con Rainbow Table: Come Funzionano e Come Difendersi

Uno sguardo approfondito agli attacchi alle password e come fermarli

Attacco Silver Ticket

Bypassare MFA con l'attacco Pass-the-Cookie

Attacco Golden SAML