Attacchi Man-in-the-Middle (MITM): cosa sono e come prevenirli

Gli attacchi man in the middle si verificano quando un attaccante intercetta segretamente la comunicazione tra due parti senza la loro conoscenza ed estrae silenziosamente dati sensibili come credenziali di accesso e dati personali per ricatti o per effettuare transazioni fraudolente.

Un attacco informatico man in the middle può essere devastante sia per i clienti individuali che per le industrie poiché può rubare dati sensibili delle persone e causare danni alla reputazione, multe normative o cause legali.

Gli istituti finanziari, l'industria sanitaria, le PMI e i servizi Cloud sono obiettivi principali degli attacchi MITM per rubare dati finanziari, la storia medica dei pazienti e i dati dei dispositivi. Ciò sottolinea la necessità di comprendere cosa sia MITM.

Attributo | Dettagli |

|---|---|

|

Tipo di attacco |

Attacco Man-in-the-Middle (MITM) |

|

Livello di impatto |

Critico |

|

Target |

Tutti: Individui, Aziende, Governi |

|

Vettore di attacco primario |

Rete, Email, Social Engineering |

|

Motivazione |

Guadagno finanziario, Spionaggio, Disgregazione, Hacktivismo |

|

Metodi comuni di prevenzione |

MFA, VPN, HTTPS, Zero Trust, EDR, SIEM, Formazione dei dipendenti |

Fattore di rischio | Livello |

|---|---|

|

Danni potenziali |

Alto |

|

Facilità di esecuzione |

Da moderato ad alto |

|

Probabilità |

Moderato |

Cos'è un attacco Man-in-the-Middle?

Un attacco man-in-the-middle (MITM) si verifica quando un attaccante intercetta la comunicazione tra il client, da dove l'utente connesso sta comunicando con un server senza che gli utenti sappiano che un attaccante sta estraendo segretamente informazioni dalla loro sessione.

L'obiettivo principale di un attacco MITM è rubare informazioni sensibili come credenziali, informazioni sulla carta di credito, cookie di sessione o chiavi di crittografia, o manipolare i dati in transito per iniettare codice maligno sul lato server e a volte semplicemente ascoltare comunicazioni private per raccogliere informazioni. Le informazioni sensibili estratte da questo tipo di attacco possono essere utilizzate successivamente per transazioni non autorizzate e richieste di riscatto.

L'hijacking di sessione viene utilizzato per impersonare utenti validi al fine di ottenere accesso non autorizzato al servizio attaccato. Quando un utente effettua l'accesso a un sito web, spesso viene creato un cookie di sessione o un token per ricordare l'utente, così non deve effettuare il login ad ogni cambio di pagina, gli attaccanti possono intercettare questo identificativo di sessione e impersonare l'utente per ottenere accesso senza conoscere la password dell'utente. Gli attacchi di phishing coinvolgono l'inganno degli utenti affinché forniscano informazioni sensibili su false pagine di login, tramite email o messaggi fraudolenti e gli attacchi di malware sono tipicamente virus, worm o spyware che vengono installati sul dispositivo della vittima, come computer o cellulare, per rubare dati o causare danni, mentre l'attacco MITM si concentra sull'intercettazione della comunicazione tra l'applicazione dell'utente e il suo server per ascoltare silenziosamente o raccogliere informazioni sensibili da utilizzare in seguito per guadagni finanziari.

Gli attacchi MITM sono noti anche con altri nomi come Machine-in-the-middle, Adversary-in-the-Middle (AITM), Manipulator-In-the-Middle o On-Path Attack, tutti questi termini definiscono lo stesso concetto di intercettazione non autorizzata della comunicazione tra due parti in tempo reale.

Come funziona un attacco MITM?

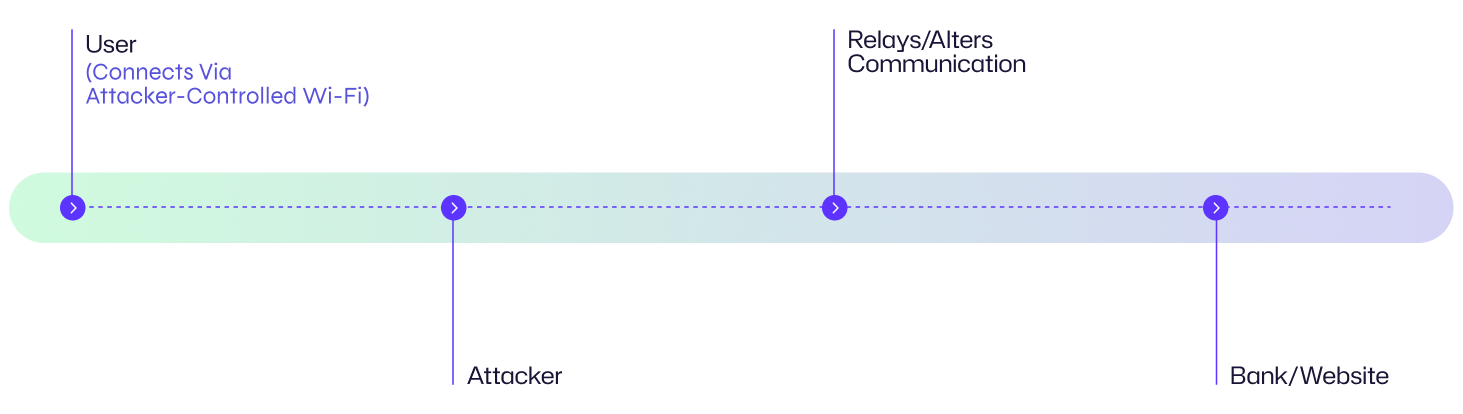

L'attacco Man in the Middle nella sicurezza informatica è una tecnica utilizzata per intercettare segretamente la comunicazione tra due parti, ovvero client e server, senza che l'utente connesso ne sia a conoscenza.

Due fasi chiave degli attacchi MITM

Ci sono due fasi dell'attacco MITM, intercettazione e decrittazione.

- Interception: Questa è la prima fase, in cui gli aggressori si posizionano segretamente tra le due parti comunicanti, come inserire un dispositivo di ascolto nelle linee telefoniche senza che nessuno se ne accorga e successivamente ascoltare la conversazione tra due o più parti.

- Decrittazione: Una volta che un attaccante ha raccolto dati dopo l'intercettazione della comunicazione, il passo successivo è decifrare tali dati, specialmente se la comunicazione è criptata (tramite protocollo https), poiché i dati criptati sono solo un insieme di caratteri senza senso senza la decrittazione.

Ripartizione passo dopo passo

Di seguito è riportata la suddivisione passo dopo passo di come gli aggressori impiegano diverse tecniche per intercettare le comunicazioni, estrarre dati criptati e applicare diverse tecniche di decrittazione per decifrare tali dati per attività malevole.

Ricognizione: L'attaccante identifica reti o bersagli vulnerabili (ad esempio, Wi-Fi pubblico)

In questa fase iniziale di Ricognizione, gli aggressori identificano potenziali bersagli scandagliando reti vulnerabili come reti wi-fi pubbliche in caffè, aeroporti o hotel, reti senza password robuste o router configurati con password predefinite del fornitore e utilizzando strumenti di sniffing come Wireshark raccolgono ulteriori informazioni sulle topologie di rete connesse, porte aperte, servizi in esecuzione e sistemi operativi.

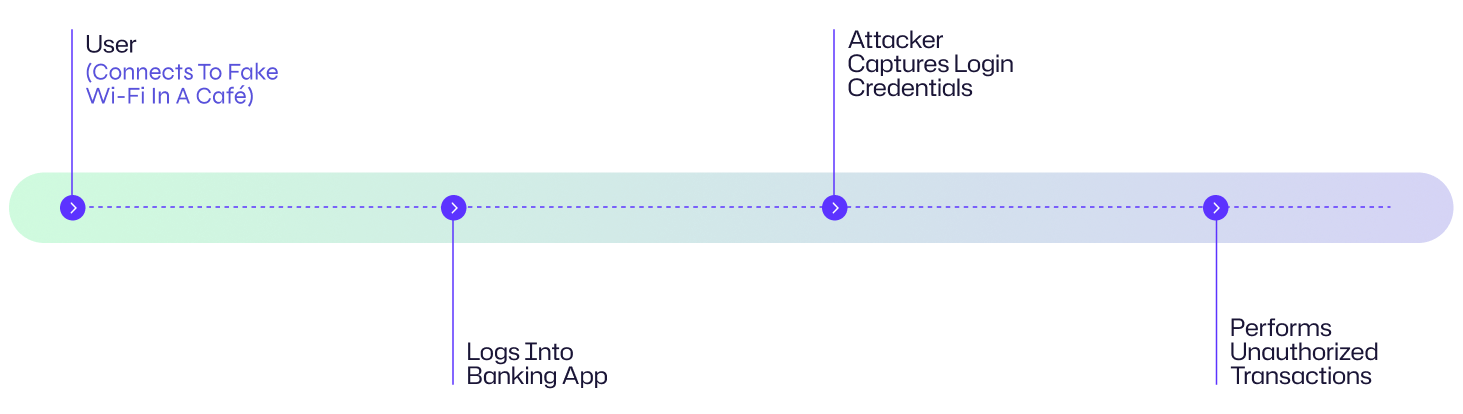

Interception

Dopo aver ottenuto un punto d'appoggio nelle reti tramite ricognizione, gli aggressori iniziano a posizionare intercettatori nei canali di comunicazione della rete. Possono configurare hotspot Wi-Fi fasulli imitando uno legittimo, ad esempio la rete Wi-Fi di un caffè e gli utenti connessi a questi hotspot hanno il loro traffico che passa attraverso il dispositivo dell'attaccante, il quale cattura silenziosamente il traffico.

Un'altra tecnica di intercettazione consiste nell'utilizzare il spoofing del Protocollo di Risoluzione degli Indirizzi (ARP), in cui gli aggressori inviano messaggi ARP falsi per associare l'indirizzo MAC del loro dispositivo con l'indirizzo IP di un dispositivo legittimo, ad esempio il router, ingannando così la rete a inviare il traffico destinato al router verso il loro dispositivo.

Lo spoofing DNS è un'altra tecnica utilizzata per ingannare gli utenti finali che vengono indirizzati verso un sito web maligno, quando tentano di accedere a un sito web legittimo, in questo caso una richiesta di accesso destinata al server DNS viene intercettata e reindirizzata verso un sito web maligno controllato dagli attaccanti.

Decrittazione

Dopo aver intercettato comunicazioni criptate, gli aggressori utilizzano tecniche come il Downgrading da HTTPS a HTTP (SSL stripping), dove catturano il primo tentativo dell'utente di connettersi a un sito web sul protocollo HTTPs, inviano una richiesta https al sito web e, invece di inviare indietro la risposta sicura dal sito, mandano una risposta http all'utente inducendolo a credere che stia avvenendo una comunicazione sicura e nel frattempo gli aggressori vedono i dati in chiaro dalla parte della vittima. Strumenti come SSL Strip vengono utilizzati per automatizzare questo processo.

In un'altra tecnica gli aggressori utilizzano falsi certificati SSL rilasciati da autorità di certificazione fasulle o contraffatti da loro stessi, ingannando il browser dell'utente finale nel stabilire una connessione sicura con loro invece che con il server reale e possono visualizzare la comunicazione in forma decrittata.

Cattura dei dati

Con l'intercettazione e la decrittazione riuscite, gli aggressori si concentrano poi sui dati catturati per rubare informazioni preziose come credenziali, numeri di carte di credito, dettagli dei conti bancari, cookie di sessione, informazioni personali come email, numeri di telefono e indirizzi per il furto d'identità. Diverse tecniche vengono utilizzate per registrare i dati mentre fluiscono attraverso i dispositivi dell'attaccante e successivamente script automatizzati vengono usati per setacciare i dati catturati alla ricerca di dati sensibili.

Manipolazione Opzionale: Modifica le transazioni (ad esempio, reindirizza i pagamenti)

In alcuni casi, gli aggressori non si limitano a estrarre dati, con tecniche sofisticate possono manipolare sessioni di banking online e modificare una transazione come cambiare il conto bancario del destinatario e reindirizzare il pagamento verso il proprio conto.

Uscita: Non lascia tracce o mantiene un backdoor persistente

Dopo aver eseguito un attacco MITM con successo, gli aggressori cercheranno di coprire le loro tracce cancellando i log sui dispositivi o server della vittima. In alcuni casi, proveranno ad installare malware o creare una porta di retro per mantenere un accesso a lungo termine al sistema o alla rete compromessi per l'estrazione di dati in futuro.

Diagramma del flusso di attacco

Flusso di attacco MITM:

Scenari di esempio:

Ad esempio, David, che è un dipendente di una banca o suo cliente, diventa vittima di un attacco Man-in-the-Middle utilizzando una rete Wi-Fi non protetta in un caffè pubblico. David entra in un caffè "The Rock" e dal menù collega il suo telefono e laptop alla Wi-Fi chiamata "The Rocks" tra alcune reti wi-fi disponibili come "The Rock", "Café the Rock" e "The Rocks", mentre solo "Café the Rock" è legittima. Ora, tutto il traffico mobile o del laptop di David passa attraverso una rete sospetta che è controllata da hacker seduti nel caffè e che raccolgono dati. David accede ai suoi social media e alle applicazioni bancarie e gli aggressori raccolgono silenziosamente dati per poi utilizzare la tecnica di SSL Striping per decifrare i dati e rubare le credenziali di accesso di David per Facebook, Gmail e applicazioni bancarie.

Fortunatamente, David aveva abilitato l'autenticazione a più fattori per l'app bancaria, tuttavia per Facebook e Gmail l'MFA non era abilitato, l'attaccante ha provato ad accedere all'app bancaria ma non è riuscito a eludere l'MFA, tuttavia il tentativo di accesso a Gmail è stato un successo per l'attaccante e ha prima disabilitato le notifiche nelle impostazioni dell'account Gmail e ha avviato una campagna SEO contro il suo account lasciando una fattura che è stata inviata all'account Gmail di David dopo un mese.

Esempi di attacchi Man-in-the-Middle (MITM)

Di seguito sono riportati alcuni esempi reali di attacchi Man in the Middle.

Case | Impatto |

|---|---|

|

Equifax (2017) |

Violazione dei dati di oltre 145 milioni di utenti a causa di attacchi MITM e difetti SSL. |

|

DigiNotar (2011) |

Emissione di certificati SSL falsi; compromissione diffusa dei dati. |

|

Sfruttamento del Wi-Fi di Tesla (2024) |

Dirottamento del veicolo tramite Wi-Fi di stazione di ricarica falsificata. |

|

Lenovo Superfish (2014) |

L'adware preinstallato ha utilizzato MITM per iniettare annunci pubblicitari. |

Case | Impatto |

|---|---|

|

Equifax (2017) |

Nel 2017 Equifax, una delle più grandi agenzie di rapporti di credito, ha subito una massiccia violazione dei dati in cui gli aggressori hanno sfruttato una vulnerabilità SSL nella loro applicazione web e condotto attacchi MITM per intercettare comunicazioni sensibili. Oltre 145 milioni di utenti sono stati colpiti e hanno avuto le loro informazioni personali compromesse come nomi, indirizzi, numeri di previdenza sociale, date di nascita, patenti di guida e numeri di carte di credito. Questo ha portato a una perdita di fiducia e significative penalità per Equifax. |

|

DigiNotar (2011) |

Nel 2011, i sistemi dell'Autorità di Certificazione olandese (Ca) DigiNotar furono compromessi e gli aggressori emisero centinaia di certificati falsi che furono in seguito utilizzati per attacchi MITM. La reputazione di DigiNotar fu danneggiata e alla fine portò al suo fallimento, gli attacchi MITM si verificarono a livello globale e colpirono milioni di utenti. |

|

Sfruttamento del Wi-Fi di Tesla (2024) |

I ricercatori di sicurezza hanno dimostrato un potenziale exploit e il suo utilizzo per ingannare i veicoli Tesla affinché si connettano a una rete Wi-Fi falsificata. Una volta connessi, un attacco MITM può permettere agli aggressori di registrare una nuova chiave telefonica che potrebbe essere utilizzata per il furto del veicolo. |

|

Lenovo Superfish (2014) |

Lenovo ha aggiunto un software adware chiamato SuperFish su alcuni dei loro laptop consumer, il quale installava un certificato autofirmato utilizzato per iniettare pubblicità nelle pagine web, anche su connessioni HTTPS sicure, senza la conoscenza dell'utente. La chiave privata di questo certificato era la stessa su ogni laptop, il che permetteva agli aggressori di creare i propri certificati malevoli e rendeva possibile condurre attacchi MITM. La Federal Trade Commission (FTC) ha accusato Lenovo di pratiche ingannevoli e alla fine Lenovo ha rimosso il software SuperFish. |

Conseguenze di un attacco Man-in-the-Middle (MITM)

Il pericolo principale degli attacchi MITM è la capacità dell'attaccante di ascoltare la comunicazione sensibile tra due parti, utilizzare questi dati sensibili per attacchi successivi e in alcuni casi alterare la comunicazione per ottenere l'accesso ai sistemi delle parti in comunicazione. Questo mette in pericolo non solo l'utente finale ma anche i fornitori di servizi. Alcune delle aree impattate e la natura degli impatti sono descritte di seguito:

Area di impatto | Descrizione |

|---|---|

|

Finanziario |

Furto di dati, pagamenti di riscatto, transazioni fraudolente. |

|

Operativo |

Inattività, interruzione del servizio, perdita di produttività. |

|

Reputazionale |

Perdita della fiducia dei clienti, danno al marchio. |

|

Legale/Regolamentare |

Violazioni della conformità (ad esempio, GDPR, PCI DSS), cause legali. |

Area di impatto | Descrizione |

|---|---|

|

Finanziario |

Gli aggressori possono intercettare e rubare dati finanziari come numeri di carte di credito, credenziali di accesso a conti bancari e ciò può portare a perdite finanziarie per individui e organizzazioni in caso di transazioni fraudolente o richieste di pagamenti di riscatto. |

|

Operativo |

Se i sistemi critici o i canali di comunicazione vengono intercettati durante un attacco MITM, ciò può comportare la manipolazione del traffico di rete o il completo fallimento del servizio, influenzando la produttività degli utenti e la sicurezza dei dati, nel caso del fornitore di servizi molte lamentele, richieste di rimborso o possibili cause legali. |

|

Reputazionale |

Quando un'organizzazione è esposta ad attacchi MITM e i dati dei clienti vengono compromessi, può danneggiare gravemente la sua reputazione, la perdita di fiducia dei consumatori può ridurre la quota di mercato o diminuire il prezzo delle azioni e causare un danno a lungo termine all'immagine del marchio. |

|

Legale/Regolamentare |

Molte industrie che detengono dati privati dei clienti sono soggette a regolamenti come il Regolamento generale sulla protezione dei dati (GDPR), lo standard di sicurezza dei dati dell'industria delle carte di pagamento (PCI DSS) e la Portabilità e responsabilità dell'assicurazione sanitaria (HIPPA), che richiedono la protezione dei dati sensibili e in caso di violazione dei dati, multe regolamentari e penalità per non conformità. |

Obiettivi comuni degli attacchi MITM: Chi è a rischio?

- Finanza: Gli istituti finanziari e il banking online sono il principale obiettivo degli attacchi MITM a causa dell'alto valore dei dati finanziari come credenziali di accesso, dettagli degli account e dettagli delle transazioni. Gli aggressori MITM possono intercettare tentativi di accesso, dati di transazione o alterare i trasferimenti di fondi, il che può portare a problemi finanziari sia per l'utente finale che per l'istituto.

- Settore sanitario: Gli attacchi MITM possono intercettare la comunicazione tra i sistemi medici e i pazienti per compromettere i record sanitari confidenziali per furto d'identità e frode assicurativa, la storia medica e persino la manipolazione dei dati dei dispositivi medici.

- Industria SMB: Le piccole e medie imprese sono prese di mira perché spesso mancano di un'infrastruttura di cybersecurity solida e possono cadere vittime di attacchi MITM a causa di canali di comunicazione meno sicuri, reti e sistemi vulnerabili e obsoleti. Gli aggressori possono rubare dati aziendali, dati personali dei clienti e ottenere accesso ai sistemi interni.

- Fornitori di Cloud SaaS: Le moderne applicazioni Software-as-Service (SaaS) gestiscono una vasta gamma di dati dei clienti, se non sono configurate e protette correttamente, gli aggressori MITM sfruttano questi servizi per rubare credenziali, file di dati sensibili in caso di archiviazione cloud e accesso non autorizzato alle applicazioni aziendali.

- Reti Industrial IoT: Le reti Industrial IoT controllano infrastrutture critiche come centrali elettriche, impianti di trattamento dell'acqua, sistemi di trasporto e gli attaccanti possono intercettare i dati scambiati tra i dispositivi nelle reti IoT causando interruzioni del servizio, danni alle attrezzature o addirittura rischi per la sicurezza.

- Utenti di Wi-Fi pubblico: Le reti Wi-Fi pubbliche sono spesso configurate in modo inadeguato e non sicure, rendendole obiettivi privilegiati per gli attacchi MITM. Gli utenti finali connessi a queste reti infette o non sicure possono facilmente compromettere le loro informazioni personali, l'attività di navigazione e le credenziali di accesso.

Valutazione dei rischi

La valutazione dei rischi è importante per le organizzazioni e anche per gli individui per comprendere le vulnerabilità suscettibili agli attacchi MITM. Identificare le debolezze nei canali di comunicazione, dare priorità alle risorse e implementare misure di sicurezza efficaci per proteggere i dati sensibili e i meccanismi di accesso.

La probabilità di un attacco MITM diventa significativamente alta quando la comunicazione avviene su wi-fi pubblici o canali non protetti senza HTTPS o VPN e su sistemi o reti configurati in modo errato. La gravità degli attacchi MITM dipende dai dati compromessi, tuttavia nel caso di istituti finanziari, industria sanitaria e agenzie governative è critica perché può portare a frodi e furto d'identità, manipolazione di registri medici o dispositivi e divulgazione di informazioni personali, il che può avere gravi conseguenze per l'organizzazione bersaglio.

Gli attacchi MITM stanno diventando sempre più sofisticati a causa della disponibilità di moderni strumenti di automazione e dell'integrazione crescente dell'IA con questi strumenti e tecniche. Ciò rende più facile per gli aggressori eludere le misure di sicurezza tradizionali senza essere rilevati e prevenuti in tempo reale.

Le lacune comuni che contribuiscono all'aumento degli attacchi MITM includono una scarsa sicurezza degli endpoint, come software non aggiornato e mancanza di protezione da malware, canali di comunicazione non criptati come l'uso di HTTP invece di HTTPS e la mancanza di formazione per i dipendenti per comprendere diverse tecniche di phishing o evitare l'accesso alle risorse aziendali senza protezione.

Come prevenire gli attacchi MITM

Per rilevare e prevenire gli attacchi Man-in-the-Middle è necessario implementare una combinazione di diverse tecniche, politiche e iniziative di sensibilizzazione dei dipendenti, alcune delle misure sono descritte nei seguenti titoli.

Utilizza HTTPS e HSTS per imporre connessioni crittografate

Utilizzare il protocollo HTTPS per proteggere la comunicazione tra client e server utilizzando SSL\TLS, come tra un browser e un sito web, criptando i dati in transito e impedendo agli attaccanti di intercettare o manomettere i dati. HSTS è un meccanismo di policy per imporre la comunicazione solo tramite HTTS, proteggere contro gli attacchi di striping SSL e di declassamento del protocollo. Aggiornare regolarmente i certificati SSL/TLS scaduti da autorità CA affidabili, utilizzare configurazioni TLS robuste come disabilitare le versioni obsolete e imporre HSTS includendo i sottodomini.

Distribuisci VPN per un accesso remoto sicuro

La rete privata virtuale (VPN) crea un tunnel crittografato tra il dispositivo dell'utente finale e il server VPN, instradando tutto il traffico dall'utente alla rete principale tramite VPN e fornendo una connessione sicura per l'accesso remoto. La VPN offre un modo sicuro per i dipendenti di accedere alle risorse aziendali da reti pubbliche o private e protegge l'intercettazione dei dati durante il transito.

Implementare MFA per aggiungere livelli oltre le password

L'autenticazione Multi-Factor aggiunge un ulteriore livello di sicurezza per gli utenti finali nel processo di autenticazione e autorizzazione, presentando fattori di verifica aggiuntivi oltre alle credenziali come app di autenticazione, chiavi di sicurezza o OTP e verifica biometrica. Questo aiuta a ridurre gli attacchi MITM perché anche se un attaccante ha acquisito il tuo nome utente e la password, non sarà in grado di eludere il livello aggiuntivo di verifiche per l'autenticazione e l'accesso.

Architettura Zero Trust e segmentazione della rete per ridurre le superfici di attacco.

Zero trust è un framework di sicurezza che significa “mai fidarsi, sempre verificare”, assumendo che qualsiasi account utente o dispositivo possa essere compromesso, deve richiedere autenticazione e autorizzazione prima di accedere alle risorse. L'architettura zero trust include l'implementazione della segmentazione di rete dividendo la rete in segmenti indipendenti sicuri, applicando una politica di privilegio minimo come il bisogno di privilegi di accesso e la verifica continua dell'identità dell'utente e il monitoraggio dei modelli di attività.

DNSSEC e DNS crittografato (DoH, DoT) per prevenire il spoofing.

Il Domain Name System (DNS) è responsabile della risoluzione dei nomi di domini leggibili dall'uomo in indirizzi IP come google.com in 8.8.8.8 e nell'attacco MITM, il DNS spoofing è utilizzato per reindirizzare il traffico degli utenti finali verso siti web o server maligni degli attaccanti. L'estensione di sicurezza del Domain Name System (DNSSEC) è un insieme di protocolli ed estensioni utilizzati in questo scenario che aggiunge uno strato di sicurezza alle richieste DNS, autenticità e integrità dei dati DNS. Altre tecniche come i protocolli DNS over HTTPS (DoH) e DNS over TLS (DoT) sono utilizzati per criptare la connettività tra host e server DNS.

Formazione dei dipendenti per riconoscere i tentativi di phishing.

Anche con le migliori misure di sicurezza tecnica, un'email di phishing ben congegnata può ingannare i dipendenti non formati a compromettere account o segmenti di rete e quindi è importante investire nella formazione dei dipendenti. I dipendenti dovrebbero essere addestrati a riconoscere i segnali di allarme nelle email di phishing come indirizzi mittenti sospetti, urgenza e richieste di informazioni sensibili, URL non riconosciuti senza i nomi di dominio attesi. Incoraggiare i dipendenti a segnalare email o attività sospette, condurre regolarmente esercizi di simulazione di phishing per addestrare i dipendenti e fornire informazioni aggiuntive a coloro che non superano l'esercizio.

Strumenti Netwrix per prevenire attacchi MITM

Netwrix offre un diverso insieme di strumenti per fornire meccanismi di rilevamento e mitigazione delle minacce completi. Netwrix Privilege Secure fornisce funzionalità come Just Enough privilege (JEA), privilegi Just-in-time, identità di login modulari per fornire permessi limitati nel tempo adatti a diversi scenari di accesso. Netwrix End Point Policy Manager (precedentemente PolicyPak), consente agli amministratori di proteggere i punti finali windows e impedire agli utenti di installare software sconosciuto, gestire come utilizzare lo storage rimovibile e proteggere le impostazioni delle applicazioni da configurazioni errate e cambiamenti.

Netwrix Change Tracker è un software di gestione della configurazione di sicurezza e controllo dei cambiamenti che aiuta a proteggere e regolare sistemi IT critici. Netwrix Threat Prevention (precedentemente StealthINTERCEPT) genera intelligenza sulla sicurezza monitorando attivamente il comportamento degli utenti e segnalando attività sospette, fornendo un ulteriore strato di visibilità e sicurezza. Netwrix Access Analyzer (precedentemente Enterprise Auditor) automatizza la raccolta e l'analisi di dati come gruppi, appartenenza degli utenti, dettagli di accesso e fornisce rapporti completi per diverse piattaforme quali Active Directory, Exchange server, EntraID, AWS.

Strategie di rilevamento, mitigazione e risposta

Segnali di allarme precoce

Ci sono certi segnali che possiamo cercare per un attacco MITM in corso, come improvvisi problemi di connettività nelle tentativi di accesso su siti web o sessioni remote a una rete, il browser inizia a mostrare avvisi di certificati SSL scaduti o non validi che possono essere un segno che qualcuno sta cercando di intercettare la comunicazione. I siti web iniziano a caricarsi in un tempo insolito, alcune parti o sezioni sembrano diverse dal solito o distorte e se ti viene ripetutamente chiesto di accedere nonostante tu sia già connesso al sito, sono probabilmente segnali di un attacco MITM.

Risposta immediata

Quando percepiamo che c'è la possibilità di un attacco MITM, dovremmo prontamente intervenire per evitare danni in modo tempestivo. Se un dispositivo come un laptop o un telefono è sospettato di essere compromesso, scollegarlo immediatamente dalla rete o da internet spegnendo il wi-fi, la VPN o l'Ethernet per fermare ulteriori infiltrazioni degli attaccanti nella rete privata o nel dispositivo. Cambiare immediatamente tutte le password o le chiavi API o i token di accesso e implementare l'autenticazione a più fattori sul dispositivo o sui servizi remoti e notificare le autorità competenti come il dipartimento IT dell'azienda, le banche o le istituzioni finanziarie e i fornitori terzi o i clienti per prendere misure precauzionali da parte loro. Una volta contenuta la minaccia immediata, avviare un'indagine approfondita sui log di rete e di sistema, sull'attività degli endpoint e sui repository di dati per determinare l'ampiezza dell'attacco e come si è verificato, per recuperare eventuali perdite di dati e implementare misure di sicurezza per prevenire futuri fallimenti.

Mitigazione a lungo termine

Implementare protocolli di crittografia avanzati come TLS 1.3 con algoritmi di connessione AES-GCM o chacha20 e disabilitare protocolli più vecchi come sslv3 o TLS1.0 o TLS 1.1. Si dovrebbero utilizzare VPN per l'accesso remoto, aggiornare regolarmente la configurazione di sicurezza del firewall e dei sistemi, implementare sistemi di rilevazione/prevenzione delle intrusioni (IDS/IPS) per monitorare schemi di attività sospette nella rete e estensioni di sicurezza DNS (DNSSEC) per proteggersi dal DNS spoofing

Eseguire regolarmente test di penetrazione della rete per valutare l'efficacia delle configurazioni di sicurezza, dei certificati scaduti e delle vulnerabilità nei protocolli di comunicazione.

Esamina i log di vari sistemi come firewall, implementazioni IDS/IPS, server e endpoint e rivedi il codice sorgente delle applicazioni personalizzate per individuare eventuali vulnerabilità o codice infetto.

Distribuisci sistemi di Endpoint Detection and Response (EDR) per monitorare l'attività degli endpoint in tempo reale, addestra gli utenti a riconoscere i modelli di attacchi phishing, gli avvisi dei certificati SSL ed evitare reti non sicure.

Impatto specifico del settore

Un attacco man in the middle può avere gravi impatti su diverse industrie, in termini di violazioni dei dati, frodi finanziarie, danni alla reputazione e multe o sanzioni da parte degli enti regolatori.

Industria | Impatto |

|---|---|

|

Sanità |

Violazioni dei dati dei pazienti, multe HIPAA. |

|

Finanza |

Il sequestro di account, transazioni fraudolente, PCI DSS. |

|

Commercio al dettaglio |

Furto di dati POS, vulnerabilità della catena di approvvigionamento. |

Industria | Impatto |

|---|---|

|

Assistenza sanitaria |

Gli aggressori possono intercettare i registri sanitari elettronici, le informazioni sanitarie personali e queste possono essere utilizzate per ricatti e frodi assicurative. Le violazioni dei dati possono portare a non conformità con HIPPA e risultare in multe significative e azioni legali. |

|

Finanza |

Gli attacchi MITM aiutano a raccogliere le credenziali di accesso al banking online, la fuga di dettagli dell'account, transazioni fraudolente e attacchi ransomware che possono portare a perdite finanziarie e mancata conformità con PCI DSS. |

|

Commercio al dettaglio |

Gli aggressori possono intercettare e infettare i sistemi di Point of Sales (POS) come i negozi al dettaglio, ciò può permettere loro di raccogliere dettagli delle carte di credito e altri dati sensibili dei clienti durante le transazioni. Gli aggressori possono inoltre prendere di mira organizzazioni partner e fornitori di rivenditori infetti per ottenere ulteriore accesso a bersagli più grandi. |

Evoluzione degli attacchi & Tendenze future

AI e Phishing Deepfake: Email e voci generate dall'AI per l'ingegneria sociale.

Gli aggressori al giorno d'oggi utilizzano l'intelligenza artificiale per generare email, messaggi e messaggi vocali di phishing estremamente convincenti per attacchi di ingegneria sociale al fine di manipolare gli utenti a rivelare informazioni sensibili. Questi messaggi di testo e vocali vengono inviati su piattaforme di social media, tramite email o messaggi di testo per attirare utenti ignari a rivelare dettagli di conti bancari, codici OTP, informazioni personali, che possono essere utilizzati per accessi o transazioni fraudolente.

Aumento degli attacchi MITM basati su IoT: Sfruttamento di dispositivi intelligenti e reti industriali.

I dispositivi IoT stanno diventando parte integrante delle abitazioni, delle imprese, degli impianti industriali e si stanno trasformando nel punto di ingresso per attacchi MITM poiché sono meno sicuri. Dispositivi come telecamere di sicurezza intelligenti, termostati, TV, dispositivi medici, robot industriali, sistemi di controllo possono essere compromessi e utilizzati per intercettare la comunicazione all'interno di una rete.

Exploit avanzati SSL/TLS: Attacchi ai protocolli crittografici più datati.

Gli aggressori sono continuamente alla ricerca di vulnerabilità nei protocolli crittografici più vecchi e prendono di mira sistemi che supportano ancora versioni obsolete di SSL o TLS con debolezze note con attacchi come SSL Striping, downgrade del protocollo, certificati falsi per eludere la crittografia e intercettare dati sensibili.

Bot Machine-in-the-Middle: Attacchi MITM automatizzati e persistenti.

Gli automi automatizzati sono sviluppati per sorvegliare continuamente le reti alla ricerca di vulnerabilità e con l'aiuto dell'IA infiltrarsi nelle reti, stabilirsi come intercettatori, monitorare e manipolare costantemente il traffico senza richiedere input manuali da parte degli aggressori. Una volta che hanno recuperato dati sensibili per i quali sono specificamente programmati, lasciano la rete senza lasciare tracce o qualche backdoor in posto per attività future.

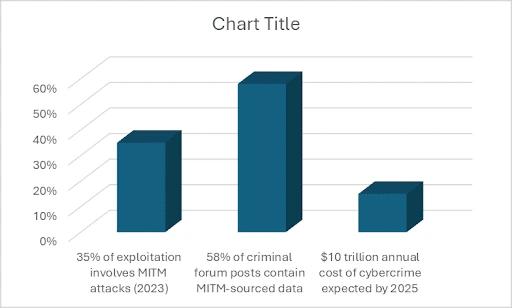

Statistiche chiave & Infografiche

- Gli attacchi MITM rimangono una delle principali fonti di cyberattacchi e alcune relazioni suggeriscono che il 35% dello sfruttamento coinvolge attacchi MITM.

- Il 58% delle fughe di dati rubati sui forum del dark web proviene da attacchi MITM, che finiscono per essere scambiati e utilizzati in attività criminali.

- Secondo Cybersecurity Ventures, si prevede che nel 2020 il costo annuale delle misure di cybersecurity crescerà del 15% all'anno e che entro il 2025 raggiungerà i 10 trilioni di dollari.

Considerazioni Finali

Abbiamo discusso in dettaglio la definizione di attacco man in the middle, i diversi passaggi di un attacco man in the middle come il riconoscimento di potenziali punti di ingresso deboli nelle reti, l'intercettazione della comunicazione tra client e server attraverso dispositivi compromessi o canali di comunicazione, la decrittazione dei dati criptati estratti e infine, la manipolazione dei dati durante le sessioni intercettate e l'uscita senza lasciare tracce. I principali obiettivi degli attacchi MITM sono settori come la finanza, la sanità, il commercio al dettaglio e le agenzie governative, e possono causare gravi problemi finanziari e sanzioni normative.

È importante valutare le misure di sicurezza implementate in un'organizzazione come la protezione dei dati tramite meccanismi di crittografia, connessioni sicure con l'applicazione del protocollo HTTPS e l'uso di VPN, educare i dipendenti a riconoscere diversi attacchi di phishing e a evitare reti non sicure durante l'accesso alle risorse aziendali. Implementare sistemi di monitoraggio della rete, applicare l'MFA, implementare DNSSEC e sistemi di rilevazione e prevenzione delle intrusioni (IDPS), eseguire regolarmente esercizi di penetration testing per rilevare e prevenire attacchi MITM.

Sezione FAQ

Condividi su

Visualizza attacchi informatici correlati

Abuso dei permessi dell'applicazione Entra ID – Come funziona e strategie di difesa

Modifica di AdminSDHolder – Come funziona e strategie di difesa

Attacco AS-REP Roasting - Come Funziona e Strategie di Difesa

Attacco Hafnium - Come funziona e strategie di difesa

Spiegazione degli attacchi DCSync: minaccia alla sicurezza di Active Directory

Attacco Golden SAML

Comprendere gli attacchi Golden Ticket

Attacco agli Account di Servizio Gestiti di Gruppo

Attacco DCShadow – Come Funziona, Esempi Reali e Strategie di Difesa

ChatGPT Prompt Injection: Comprensione dei rischi, esempi e prevenzione

Attacco di estrazione password NTDS.dit

Attacco Pass the Hash

Spiegazione dell'attacco Pass-the-Ticket: Rischi, Esempi e Strategie di Difesa

Attacco di Password Spraying

Attacco di estrazione di password in chiaro

Spiegazione della vulnerabilità Zerologon: Rischi, exploit e mitigazione

Attacchi ransomware di Active Directory

Sbloccare Active Directory con l'attacco Skeleton Key

Movimento laterale: cos'è, come funziona e prevenzioni

Attacco Kerberoasting – Come Funziona e Strategie di Difesa

Perché PowerShell è così popolare tra gli aggressori?

4 attacchi agli account di servizio e come proteggersi

Come prevenire gli attacchi malware che impattano sulla tua azienda

Cos'è il Credential Stuffing?

Compromettere SQL Server con PowerUpSQL

Cosa sono gli attacchi di Mousejacking e come difendersi

Rubare credenziali con un Security Support Provider (SSP)

Attacchi con Rainbow Table: Come Funzionano e Come Difendersi

Uno sguardo approfondito agli attacchi alle password e come fermarli

Ricognizione LDAP