Spiegazione della vulnerabilità Zerologon: Rischi, exploit e mitigazione

Zerologon è una vulnerabilità di Windows Server (CVE-2020-1472) che permette agli aggressori di sfruttare un difetto nel protocollo Netlogon per bypassare l'autenticazione su un controller di dominio. Questo concede loro il pieno controllo amministrativo di un intero dominio Active Directory in pochi minuti.

Attributo | Dettagli |

|---|---|

|

Tipo di attacco |

Zerologon (CVE-2020-1472) – Escalation dei privilegi tramite MS-NRPC |

|

Livello di impatto |

Critico |

|

Target |

Aziende / Governo / Tutte le organizzazioni che utilizzano Active Directory |

|

Vettore di attacco primario |

Rete (sessione TCP al Domain Controller) |

|

Motivazione |

Guadagno finanziario, Spionaggio, Disgregazione, Estorsione |

|

Metodi comuni di prevenzione |

Applicazione tempestiva delle patch, MFA, enforcement del canale sicuro Netlogon, EDR, SIEM, monitoraggio per cambiamenti anomali degli account |

Fattore di rischio | Livello |

|---|---|

|

Danno potenziale |

Estremamente Alto |

|

Facilità di esecuzione |

Alto |

|

Probabilità |

Alto |

Cos'è Zerologon?

Zerologon è una vulnerabilità critica di Windows Server (CVE-2020-1472). Deriva da un difetto nel protocollo remoto Netlogon di Microsoft (MS-NRPC), dove la crittografia AES-CFB8 utilizza un vettore di inizializzazione fisso e tutto a zero. Un attaccante ha bisogno solo di un accesso di base alla rete al servizio Netlogon di un domain controller (ad esempio, attraverso una connessione VPN o una macchina interna compromessa) per inviare messaggi Netlogon artigianali che forzano ripetutamente l'autenticazione a riuscire. Una volta riuscito, possono:

- Impersonare un controller di dominio.

- Reimposta la password dell'account macchina del DC, anche senza la necessità di credenziali.

- Da lì, possono scalare direttamente a Domain Admin e prendere il controllo dell'intero dominio Active Directory.

Questo attacco può compromettere un intero dominio Windows in pochi minuti, motivo per cui Microsoft lo ha identificato con CVE-2020-1472 assegnandogli un punteggio CVSS di 10.0 (Critico). Il bug è stato attivamente sfruttato da gruppi di minacce avanzate e operatori di ransomware, come Ryuk, Black Basta e Cuba. Applicare questa patch non è solo una raccomandazione; è assolutamente critico.

Come funziona Zerologon?

Analizziamo ogni fase dell'attacco Zerologon, comprendendo come un attaccante passi dall'ottenere un accesso di base alla rete al compromettere un controller di dominio.

1. Stabilire una sessione TCP con il DC di destinazione

L'attaccante necessita di accesso alla rete per il servizio Netlogon di un controller di dominio (TCP/445). Spesso lo ottengono tramite phishing, credenziali VPN rubate o movimento laterale da un host interno compromesso.

2. Avviare un canale Netlogon non sicuro

L'attaccante sfrutta una debolezza crittografica nel Netlogon Remote Protocol (MS-NRPC) di Microsoft. A causa del difetto di crittografia AES-CFB8 del protocollo che utilizza un vettore di inizializzazione (IV) fisso tutto a zero, l'attaccante invia ripetutamente messaggi Netlogon elaborati fino a quando uno non riesce con una chiave di sessione azzerata, causando l'accettazione della sessione da parte del protocollo senza un'autenticazione adeguata. In altre parole, il protocollo non riesce a convalidare la sessione in modo sicuro.

Ogni richiesta elaborata ha circa una possibilità su 256 di successo, quindi uno script può ottenere l'autenticazione in pochi secondi.

3. Disabilitare la firma e la sigillatura

Dopo la stretta di mano, l'attaccante disattiva la firma e la crittografia dei messaggi. Questo garantisce che il traffico Netlogon successivo, inclusi i cambiamenti di password, viaggi in chiaro.

4. Invia NetrServerPasswordSet2

Dopo aver creato una sessione Netlogon non autenticata ma (erroneamente) considerata affidabile, l'attaccante chiama la funzione RPC NetrServerPasswordSet2 per reimpostare la password dell'account macchina del controller di dominio su una stringa vuota. In questo modo, l'attaccante prende il controllo del DC.

5. Sfrutta i privilegi elevati

Dotato dei privilegi del controller di dominio, l'attaccante può utilizzare strumenti come Mimikatz per eseguire un DCSync.

DCSync abusa del normale processo di replica che i DC utilizzano per mantenere sincronizzati i loro database. Impersonando un altro DC, l'attaccante richiede il database di Active Directory delle hash delle password, incluse quelle per gli account di servizio e gli amministratori di dominio. Con queste hash, l'attaccante può creare o impersonare qualsiasi account, mantenere un accesso persistente e controllare completamente l'intero dominio.

6. Opzionalmente ripristina la password

Alcuni attaccanti reimpostano la password dell'account macchina del DC al suo valore originale per evitare il rilevamento di Zerologon pur mantenendo l'accesso alle credenziali rubate.

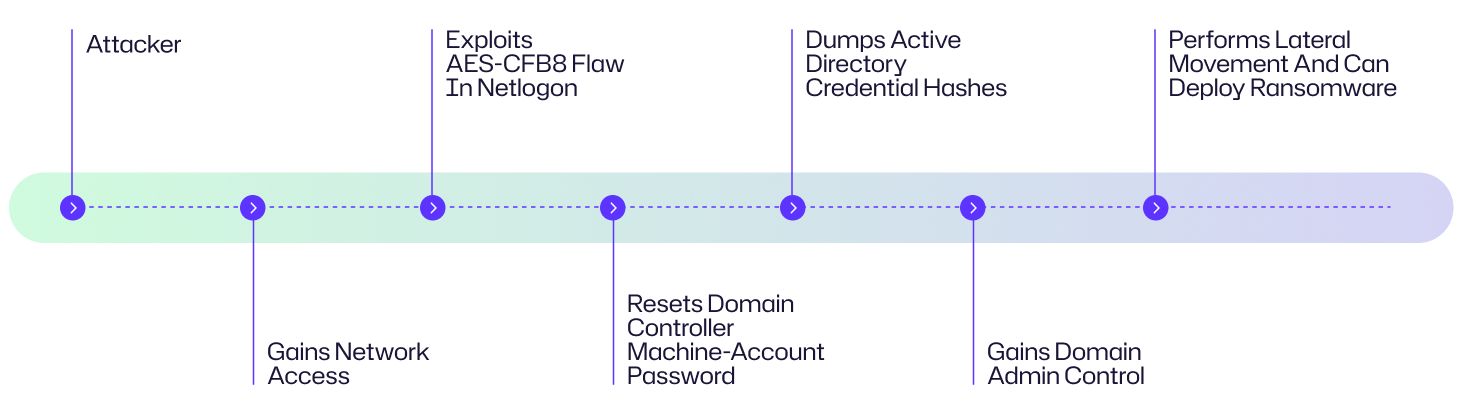

Diagramma del flusso di attacco

Il seguente esempio di scenario può aiutarti a capire come potrebbe apparire un attacco Zerologon in una situazione reale.

In un fornitore di servizi sanitari di medie dimensioni, un impiegato del reparto finanziario clicca su una email di phishing molto convincente, concedendo a un attaccante l'accesso remoto alla propria postazione di lavoro. Da quel punto d'appoggio, l'attaccante scandaglia la rete interna e scopre un controller di dominio non aggiornato. Utilizzando la vulnerabilità Zerologon (CVE-2020-1472), l'attaccante stabilisce una sessione Netlogon fidata e reimposta la password dell'account macchina del DC a un valore vuoto. Ora in possesso dei privilegi di Domain Admin, eseguono un attacco DCSync per scaricare tutti gli hash delle credenziali di Active Directory, si spostano lateralmente ai server dei record dei pazienti e distribuiscono ransomware - bloccando le operazioni IT dell'organizzazione entro poche ore.

Il diagramma illustra una tipica catena di attacco Zerologon, dall'iniziale presa di posizione nella rete fino al completo compromesso del dominio.

Esempi di attacchi Zerologon

Dalla sua divulgazione nel 2020, Zerologon è stato sfruttato in molteplici violazioni reali. Gli aggressori hanno utilizzato questa tecnica per eseguire operazioni di ransomware e APT contro reti governative, sanitarie e aziendali in tutto il mondo. Ecco alcuni casi concreti.

Caso | Impatto |

|---|---|

|

Ryuk ransomware (2020) |

Nel tardo 2020, attori di minaccia collegati al ransomware Ryuk hanno sfruttato la vulnerabilità Zerologon (CVE-2020-1472) per criptare interi domini Windows in meno di cinque ore. Tra le vittime figuravano ospedali statunitensi e governi municipali. Dopo aver ottenuto l'accesso iniziale, gli aggressori hanno sfruttato Zerologon per reimpostare le password degli account macchina del controller di dominio, ottenuto privilegi di Domain Admin in pochi minuti e distribuito Ryuk su intere reti. Questo ha portato a una vasta cifratura dei dati, interruzione operativa e richieste di riscatto multimilionarie. |

|

Ransomware Cuba (2023) |

Nel 2023, il gruppo di ransomware Cuba ha sfruttato la vulnerabilità Zerologon (CVE-2020-1472) per distribuire ransomware ed esfiltrare dati. Le vittime includevano infrastrutture critiche, servizi finanziari e fornitori IT. Dopo aver ottenuto l'accesso iniziale, hanno sfruttato Zerologon per reimpostare le password degli account macchina del controller di dominio, ottenuto i diritti di Domain Admin e poi distribuito il ransomware Cuba attraverso le reti. Questo ha portato a sistemi criptati, furto di dati e richieste di riscatto per estorsione doppia, minacciando di pubblicare se il riscatto non viene pagato. |

|

Black Basta |

Il gruppo di ransomware Black Basta combina Zerologon con altre tecniche di escalation dei privilegi per un rapido takeover. Dopo aver ottenuto l'accesso iniziale tramite phishing, ingegneria sociale o vulnerabilità del software non corrette, gli aggressori elevano i permessi utilizzando exploit come Zerologon e strumenti come Mimikatz. Una volta ottenuto il controllo a livello di dominio, gli affiliati di Black Basta esfiltrano dati sensibili (spesso utilizzando rclone), disabilitano le difese, cancellano i backup e criptano i sistemi per un'estorsione doppia. Le vittime includono il settore sanitario, manifatturiero e i servizi pubblici. A partire dal 2024, il gruppo ha colpito oltre 500-700 organizzazioni in tutto il mondo dalla sua comparsa all'inizio del 2022. |

|

Violazione della rete municipale di Austin, Texas (2020) |

A metà ottobre 2020, la città di Austin si rese conto che hacker sponsorizzati dallo stato russo (presumibilmente il gruppo “Berserk Bear”) avevano completamente compromesso l'infrastruttura wireless della città, e che gli aggressori avevano mantenuto l'accesso ai sistemi interni per mesi prima della rilevazione. Secondo i rapporti del Microsoft Threat Intelligence Center, gli aggressori hanno utilizzato exploit tra cui Zerologon (CVE-2020-1472) per violare la rete. I funzionari della città hanno riferito che i sistemi critici non sono stati interessati e nessun dato personale è andato perso. In risposta, agenzie federali e statali, tra cui CISA e l'FBI, hanno emesso allarmi e sollecitato altri comuni a rivedere la loro sicurezza e a controllare la presenza di segni di compromissione. |

Conseguenze degli attacchi Zerologon

Un attacco Zerologon può causare il caos in un'organizzazione. Una volta che gli aggressori ottengono l'accesso da Domain Admin, i danni possono prosciugare le risorse finanziarie e macchiare la reputazione dell'azienda.

Area di impatto | Descrizione |

|---|---|

|

Finanziario |

I costi diretti includono pagamenti di riscatto, indagini forensi, servizi IT di emergenza, spese di risposta e recupero e oneri normativi. I costi indiretti possono includere perdite di entrate a causa di inattività, premi assicurativi per il cyber-rischio più elevati e investimenti a lungo termine in nuova infrastruttura di sicurezza. Le società quotate in borsa possono anche subire una diminuzione del valore delle azioni e un aumento del costo del capitale. |

|

Operativo |

Un DC compromesso può interrompere i servizi di autenticazione in tutta l'organizzazione, come gli accessi per email, condivisioni di file, ERP e applicazioni cloud. Può causare interruzioni su scala del dominio, fermare le operazioni aziendali e prolungare il tempo di inattività per i sistemi critici. Quando i dipendenti non possono accedere ai sistemi critici, le linee di produzione possono fermarsi e i servizi ai clienti (come l'e-commerce o i portali dei pazienti) possono rimanere offline per giorni o settimane. |

|

Reputazionale |

I clienti, i partner e gli investitori perdono fiducia quando la sicurezza fondamentale di un'azienda fallisce. La copertura negativa della stampa, il contraccolpo sui social media e il declassamento degli analisti possono continuare anche dopo il ripristino dei sistemi, rendendo più difficile acquisire nuovi affari o mantenere i clienti esistenti. |

|

Legale/Normativo |

Le violazioni che espongono dati personali o regolamentati (cartelle cliniche, dati finanziari, registri governativi) possono innescare notifiche obbligatorie di violazione e multe in base al GDPR, HIPAA o CCPA. Le organizzazioni possono anche affrontare cause legali, azioni degli azionisti e controlli da parte degli enti regolatori. |

Obiettivi comuni degli attacchi Zerologon: Chi è a rischio?

Zerologon può minacciare qualsiasi organizzazione che utilizza Active Directory, ma alcuni ambienti sono più vulnerabili di altri o tendono ad essere più allettanti per gli attaccanti.

|

Grandi imprese |

Le grandi aziende con ampie foreste AD e numerosi controller di dominio devono spesso affrontare processi di patching e gestione dei cambiamenti complessi. Questo rende più facile per gli aggressori trovare un DC non aggiornato e muoversi lateralmente attraverso la rete. |

|

Agenzie governative |

Le istituzioni del settore pubblico si affidano spesso a sistemi legacy e possono avere cicli di implementazione delle patch più lenti. Gli aggressori contano su questi ritardi per sfruttare le vulnerabilità note prima che vengano applicati gli aggiornamenti. |

|

Fornitori di infrastrutture critiche |

Settori come l'energia, la sanità e i trasporti sono obiettivi ad alto valore perché anche un breve blackout può avere gravi conseguenze socio-economiche e per la sicurezza pubblica. Maggiore è la perturbazione, maggiore è la probabilità di un pagamento del riscatto. |

|

Istituzioni educative |

Le università e i distretti scolastici gestiscono basi di utenti enormi e diversificate, ambienti con dispositivi misti con endpoint non gestiti e risorse limitate per la cybersecurity. Questo crea una vasta superficie di attacco difficile da monitorare continuamente. |

|

Governi municipali e locali |

Queste entità operano con una sicurezza IT limitata e tecnologia obsoleta. Incidenti come la violazione della rete municipale di Austin, Texas dimostrano quanto rapidamente gli aggressori possano sfruttare queste lacune per interrompere i servizi essenziali. |

|

Ambienti Multi-piattaforma |

Le organizzazioni che collegano dispositivi Linux, macOS o IoT ad Active Directory potrebbero lasciare delle lacune di sicurezza. Se i sistemi non-Windows non sono completamente aggiornati o monitorati, gli aggressori possono eludere i controlli di sicurezza. |

Valutazione dei rischi

Zerologon è un pericolo grave che ottiene la valutazione di rischio più alta in ogni categoria. La vulnerabilità permette agli aggressori di prendere il controllo dell'intero ambiente AD di un'organizzazione con relativa facilità una volta che ottengono accesso alla rete.

Microsoft e i principali framework di sicurezza classificano Zerologon (CVE-2020-1472) al massimo livello delle loro scale di gravità. Questo significa che considerano Zerologon una vulnerabilità urgente e di grande impatto che richiede attenzione immediata.

- Microsoft Security Advisory – Classificato come Critico, che è il livello di gravità più alto di Microsoft.

- Punteggio CVSS v3.1 – Assegnato un 10.0 (Critico), il punteggio massimo possibile, riflettendo la facilità di sfruttamento e il potenziale per il completo controllo del dominio.

- CISA / Governo degli Stati Uniti – Ha aggiunto CVE-2020-1472 al catalogo delle Vulnerabilità Conosciute Sfruttate (KEV) e ha emesso molteplici direttive di emergenza che sollecitano una patch immediata.

Consideriamo anche alcuni altri fattori di rischio:

Fattore di rischio | Livello |

|---|---|

|

Danno potenziale |

Estremamente Alto Un exploit riuscito concede il pieno controllo del domain controller, permettendo un compromesso completo del dominio, furto di dati su larga scala e un rapido dispiegamento di ransomware. |

|

Facilità di esecuzione |

Alto Dopo aver ottenuto l'accesso alla rete al DC, gli aggressori richiedono competenze tecniche minime, poiché possono sfruttare Zerologon con script proof-of-concept (PoC) disponibili pubblicamente. |

|

Probabilità |

Alto La vulnerabilità è stata attivamente sfruttata da gruppi di ransomware e attori APT in tutto il mondo. |

Come prevenire un attacco Zerologon

Per prevenire un attacco Zerologon, le organizzazioni dovrebbero necessitare di una combinazione di patch tempestive, controlli di autenticazione più forti e monitoraggio attivo.

Applica immediatamente la patch

Installate gli aggiornamenti di sicurezza di Microsoft di agosto 2020 e febbraio 2021 su ogni domain controller senza indugi. Queste patch chiudono la falla crittografica di Netlogon e impongono protezioni del canale sicuro che bloccano lo sfruttamento di Zerologon.

Imporre Secure RPC

Rafforza le connessioni RPC (Remote Procedure Call) sicure abilitando la chiave di registro FullSecureChannelProtection e le corrispondenti impostazioni dei Criteri di Gruppo. Questo obbliga tutto il traffico Netlogon ad utilizzare canali criptati e firmati. Questa misura impedisce agli aggressori di degradare la sicurezza delle connessioni Netlogon, rendendo difficile per loro manipolare o impersonare le comunicazioni legittime del controller di dominio.

Limitare i dispositivi non Windows

Segmentate o controllate rigorosamente i dispositivi Linux, macOS e IoT che si autenticano con Active Directory, specialmente quelli che tentano di connettersi con privilegi elevati o utilizzano metodi di autenticazione meno sicuri. Endpoint non Windows non aggiornati o configurati in modo errato possono compromettere i controlli di sicurezza.

Implementare MFA

Applica l'autenticazione multifattore, in particolare per tutti gli account privilegiati e di servizio. Sebbene Zerologon eluda di per sé l'autenticazione, l'MFA agisce come una difesa essenziale dopo un compromesso iniziale o per altri tipi di attacchi in cui potrebbero essere rubate le credenziali. Una verifica aggiuntiva riduce notevolmente la possibilità che le credenziali rubate da sole possano abilitare il movimento laterale o l'escalation dei privilegi.

Monitorare per attività sospette

Tracciare l'ID evento 4742 (modifiche all'account del computer) e gli eventi di connessione Netlogon 5827–5831, che possono rivelare ripetuti fallimenti di autenticazione o reimpostazioni inaspettate della password — tutti segnali di avvertimento precoci di un tentativo di sfruttamento. Monitorando attivamente questi ed altri eventi di sicurezza pertinenti, le organizzazioni possono rapidamente identificare attività sospette, rilevare tentativi di sfruttamento e avviare una risposta agli incidenti per limitare i danni.

Soluzioni Netwrix - Come Netwrix può aiutare

Per prevenire attacchi Zerologon, i prodotti di Netwrix come Netwrix Auditor possono essere fondamentali. Auditor consente alle organizzazioni di monitorare continuamente le modifiche alle impostazioni e configurazioni critiche all'interno di Active Directory, rilevare comportamenti anomali e avvisare gli amministratori di modifiche non autorizzate o attività sospette. Tracciando le deviazioni dalle configurazioni di base e fornendo visibilità in tempo reale, Netwrix Auditor aiuta le organizzazioni a individuare e contenere rapidamente i tentativi di escalation dei privilegi come quelli resi possibili da Zerologon.

- Monitoraggio in tempo reale: Netwrix Auditor monitora continuamente le modifiche ad Active Directory, incluse le configurazioni dei controller di dominio, l'appartenenza ai gruppi di sicurezza e le impostazioni dei criteri di gruppo. Può inviare allarmi in tempo reale agli amministratori in caso di modifica non autorizzata o quando vengono alterate impostazioni critiche. In questo modo, gli amministratori possono indagare rapidamente su qualsiasi cambiamento che potrebbe indicare un attacco.

- Rilevamento anomalie: Il motore di User Behavior and Anomaly Detection (UBAD) di Auditor utilizza l'apprendimento automatico per segnalare comportamenti insoliti degli account, come improvvisi innalzamenti di privilegi, ripetuti tentativi di accesso falliti o reimpostazioni inaspettate della password, che potrebbero indicare un exploit di tipo Zerologon.

- Rapporti di conformità: Netwrix Auditor offre report di conformità preconfigurati per framework come HIPAA, PCI DSS e GDPR. Questi rapporti dettagliati aiutano a verificare che le politiche di sicurezza (come l'applicazione tempestiva delle patch, la gestione degli account privilegiati e le modifiche al controllo degli accessi) siano rigorosamente seguite per rilevare e prevenire accessi non autorizzati.

Strategie di rilevamento, mitigazione e risposta

Per proteggere la tua organizzazione da un attacco Zerologon, è necessario un approccio stratificato: rilevamento precoce dei tentativi di autenticazione sospetti, patching rapido e rafforzamento dei controller di dominio, e un piano di risposta agli incidenti in caso di compromissione.

Rilevamento

Per la rilevazione degli attacchi Zerologon, si dovrebbero cercare segni specifici di sfruttamento piuttosto che semplici anomalie generiche.

- Netlogon Debug Logs: Monitorare immediatamente i rapidi fallimenti di NetrServerAuthenticate seguiti da un successo dallo stesso IP.

- Analisi della cattura dei pacchetti: Ispeziona le tracce di rete per tentativi di autenticazione Netlogon che utilizzano credenziali client con tutti zeri (00:00:00:00:00:00:00:00) e restituiscono STATUS_SUCCESS.

- Analisi degli Hash: Cerca l'hash NTLM noto 31d6cfe0d16ae931b73c59d7e0c089c0 nella cronologia degli account del controller di dominio, il quale indica una password vuota sull'account del controller di dominio.

- Monitoraggio del Registro Eventi: L'ID evento di sicurezza di Windows 4742 è la voce di registro che registra “Un account computer è stato modificato” in Active Directory. Quando si vede questo evento con Tipo di accesso: Anonimo (o “Accesso Anonimo” come chiamante), significa che qualcuno senza credenziali valide ha modificato con successo un oggetto account computer, indicando che potrebbe essersi verificato un sfruttamento di Zerologon.

Mitigazione

Le organizzazioni possono mitigare il rischio Zerologon seguendo alcune pratiche, come:

- Aggiornare Prontamente: Applicare gli aggiornamenti di Microsoft di agosto 2020 e febbraio 2021 per CVE-2020-1472 a ogni domain controller.

- Imporre Secure RPC: Attiva la policy/impostazione del registro FullSecureChannelProtection ed elimina qualsiasi eccezione alla policy. Questo obbliga tutto il traffico Netlogon tra i membri del dominio e i controller di dominio ad utilizzare RPC sicuro con autenticazione crittografica avanzata, bloccando il trucco delle credenziali tutto-zero utilizzato nell'exploit Zerologon.

- Riduci la Superficie di Attacco: Disabilita o elimina gli account macchina non-Windows inutilizzati in Active Directory, applica il principio del minimo privilegio ai membri dei gruppi e disattiva protocolli obsoleti come SMBv1 e NTLMv1.

- Rafforzare i controlli di Identity Management: Richiedere l'autenticazione a più fattori (MFA) per tutti gli account privilegiati per limitare l'impatto in caso di furto delle credenziali.

- Monitoraggio Avanzato: Implementate soluzioni EDR e SIEM per rilevare schemi di autenticazione anomali in tempo reale.

Risposta

Se sospetti o confermi una violazione Zerologon, agisci rapidamente e metodicamente:

- Isolare il DC interessato: Scollegare il domain controller compromesso dalla rete per interrompere l'attività dell'attaccante. Questo include scollegare i cavi di rete fisici, bloccare tutto il traffico di rete in entrata e in uscita dal DC e disabilitare le interfacce di rete.

- Reimposta credenziali: Cambia la password dell'account macchina del DC con un valore lungo e casuale.

- Ricostruire la fiducia: Ristabilire le relazioni di fiducia per tutte le macchine e gli account di servizio interessati. Puoi utilizzare lo strumento da riga di comando Netdom per reimpostare il canale sicuro per ogni client e server, oppure usare script PowerShell per automatizzare il processo.

- Ruota i Segreti Privilegiati: Reimposta tutte le credenziali amministrative, inclusa l'account KRBTGT, per invalidare gli hash rubati e i ticket Kerberos. L'account KRBTGT è la "chiave maestra" per Kerberos in un dominio. Un attaccante con il suo hash può creare "biglietti d'oro" per impersonare qualsiasi utente. Come prassi migliore, reimposta la password per questo account due volte (con un ciclo completo di scadenza del ticket Kerberos tra di loro).

Eseguire un'analisi forense completa: Condurre un'indagine approfondita per scoprire meccanismi di persistenza, movimenti laterali e ulteriori risorse compromesse. Cercare elementi come eventi di accesso insoliti, nuovi account amministrativi, modifiche nelle appartenenze ai gruppi e processi sospetti durante l'analisi forense.

Impatto specifico del settore

Mentre la vulnerabilità Zerologon minaccia qualsiasi organizzazione che utilizza Active Directory, le sue conseguenze possono variare a seconda del settore. Ecco alcuni esempi di come può influenzare le industrie critiche.

Industria | Impatto |

|---|---|

|

Assistenza sanitaria |

Il settore sanitario è un obiettivo attraente per gli aggressori. Con un attacco ZeroLogon, i malintenzionati possono rubare dati sensibili dei pazienti, inclusi i registri sanitari elettronici (EHR). Questo non solo compromette la privacy dei pazienti, ma può anche portare a violazioni dell'HIPAA, che comportano severe sanzioni. Una violazione causa quasi certamente tempi di inattività che ritardano l'assistenza ai pazienti o interrompono il funzionamento dei dispositivi medici dipendenti dall'autenticazione di Active Directory. E se l'attaccante cripta sistemi critici, può interrompere drasticamente le operazioni ospedaliere, la funzionalità dei dispositivi medici e l'accesso alle informazioni dei pazienti, influenzando negativamente l'assistenza ai pazienti. |

|

Finanza |

Nel settore finanziario, le conseguenze di un attacco ZeroLogon possono essere devastanti. Compromettendo un controller di dominio, gli aggressori possono ottenere l'accesso alle credenziali per molteplici sistemi, dalle basi dati finanziarie alle piattaforme di trading. Ciò può portare a transazioni fraudolente, esfiltrazione di dati, accesso non autorizzato ai dati finanziari dei clienti e manipolazione dei registri finanziari. Le istituzioni finanziarie possono anche affrontare pesanti sanzioni normative sotto PCI DSS e SOX seguite dalla perdita della fiducia dei clienti. |

|

Commercio al dettaglio |

Nel settore del commercio al dettaglio, gli aggressori possono compromettere i sistemi Point-of-Sale (POS), rubando dati delle carte di credito e altre informazioni sui clienti. Inoltre, possono distribuire ransomware sulle reti della catena di approvvigionamento, bloccando la logistica e la gestione delle scorte. Questo potrebbe portare a una completa interruzione delle operazioni aziendali, a significative perdite finanziarie, responsabilità legali e danni alla reputazione del marchio. |

Evoluzione degli attacchi & Tendenze future

I cybercriminali stanno diventando più astuti con Zerologon. Automatizzano gli attacchi, utilizzando strumenti AI per individuare rapidamente i controller di dominio non aggiornati e si concentrano su sistemi vecchi che non possono essere aggiornati. Questo significa che l'intervallo tra la scoperta e il compromesso si sta riducendo, quindi è fondamentale applicare rapidamente le patch, monitorare costantemente e mantenere controlli di rete rigorosi.

Aumento dell'automazione

Gli aggressori stanno ora integrando exploit Zerologon direttamente in toolkit e playbook automatizzati per ransomware, permettendo loro di prendere il controllo di un dominio in pochi minuti. Questa automazione significa che possono scandagliare, intrufolarsi e muoversi attraverso la rete molto più velocemente e con meno competenze tecniche di prima. In molti casi colpiscono prima che i team di sicurezza se ne accorgano.

Consiglio per i difensori: concentratevi sulla rapida rilevazione (log Netlogon, acquisizioni di pacchetti) e automatizzate la gestione delle patch, in modo che il rimedio possa tenere il passo con gli attacchi automatizzati.

Integrazione con Ricognizione basata sull'AI

Gli aggressori stanno iniziando a combinare la scansione automatica con l'AI per trovare i controller di dominio vulnerabili più velocemente. I loro strumenti possono individuare indizi nella rete, prevedere quali server non sono aggiornati o utilizzano protocolli obsoleti e selezionare i controller di dominio di maggior valore. L'AI aiuta anche loro a scegliere il momento giusto e il percorso di attacco, basandosi sul comportamento osservato della rete, rendendo gli attacchi più precisi e difficili da prevedere.

Consiglio per i difensori: Migliorate l'igiene della rete e il monitoraggio. Alimentate EDR e SIEM con un contesto più ricco in modo che le vostre analisi possano individuare e bloccare queste minacce.

Continuo attacco ai sistemi legacy

I sistemi legacy e isolati che non ricevono più aggiornamenti dal fornitore rimangono un obiettivo privilegiato. Gli aggressori cercano ambienti in cui esistono eccezioni o liste di permessi per la compatibilità con versioni precedenti (ad esempio, sistemi che dipendono da comportamenti Netlogon obsoleti o build di sistemi operativi non supportati). Una volta che gli aggressori violano quelle macchine, possono utilizzarle come basi a lungo termine per attacchi ripetuti.

Consiglio per i difensori: se non potete applicare la patch a questi sistemi, isolateli dal resto della rete, applicate controlli compensativi (segmentazione della rete, regole firewall rigorose e jump server), rimuovete i protocolli non necessari e contrassegnateli come ad alto rischio per un monitoraggio rigoroso.

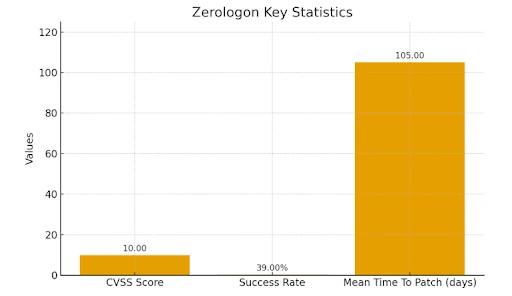

Statistiche chiave & Infografiche

La vulnerabilità Zerologon (CVE-2020-1472) è diventata rapidamente una delle minacce Windows più discusse perché è facile da sfruttare e può causare danni ingenti. Questi numeri dimostrano quanto sia cruciale applicare rapidamente le patch e rimanere in vantaggio con difese proattive e solide.

- Punteggio CVSSLa vulnerabilità ha ricevuto il massimo punteggio di base CVSS di 10.0, riflettendo la sua facilità di sfruttamento, la capacità di ottenere privilegi di Domain Admin senza credenziali e il potenziale per un compromesso completo del dominio.

- Tasso di successo dello sfruttamentoI ricercatori hanno scoperto che un singolo tentativo di Zerologon ha circa lo 0,39% di possibilità di successo, il che significa che di solito a un attaccante servono solo circa 256 tentativi per reimpostare la password della macchina di un controller di dominio. Poiché questi tentativi possono essere automatizzati, il compromesso può verificarsi in meno di un minuto.

- Ritardo nell'adozione delle patchNonostante Microsoft abbia rilasciato patch nell'agosto 2020 e nuovamente nel febbraio 2021, gli studi del settore mostrano che il tempo medio necessario per applicare le patch (MTTP) per le vulnerabilità critiche di Windows è di 60 a 150 giorni dopo il rilascio. Questo ritardo offre agli aggressori un ampio lasso di tempo per sfruttare i sistemi non aggiornati.

Ecco un grafico a barre che evidenzia queste statistiche.

Considerazioni Finali

La vulnerabilità Zerologon è stata scoperta per la prima volta nel 2020 dal ricercatore di sicurezza Tom Tervoort di Secura. Microsoft ha rilasciato una patch critica l'11 agosto 2020 come parte degli aggiornamenti mensili del Patch Tuesday. Una volta che la correzione è stata resa disponibile, Secura ha pubblicato un dettagliato resoconto tecnico con zerologon spiegato nel settembre 2020, il che ha attirato maggiore attenzione sul difetto e incoraggiato altri a creare exploit di prova del concetto pubblici.

Zerologon è un promemoria che un singolo difetto trascurato può mettere in pericolo un intero dominio Windows. La facilità di esecuzione, l'impatto critico e la lenta adozione delle patch hanno contribuito alla sua popolarità, sottolineando al contempo la necessità di applicare tempestivamente le patch, monitorare continuamente, avere controlli di identità forti e piani di risposta agli incidenti testati e pronti all'uso.

FAQ

Condividi su

Visualizza attacchi informatici correlati

Abuso dei permessi dell'applicazione Entra ID – Come funziona e strategie di difesa

Modifica di AdminSDHolder – Come funziona e strategie di difesa

Attacco AS-REP Roasting - Come Funziona e Strategie di Difesa

Attacco Hafnium - Come funziona e strategie di difesa

Spiegazione degli attacchi DCSync: minaccia alla sicurezza di Active Directory

Attacco Golden SAML

Comprendere gli attacchi Golden Ticket

Attacco agli Account di Servizio Gestiti di Gruppo

Attacco DCShadow – Come Funziona, Esempi Reali e Strategie di Difesa

ChatGPT Prompt Injection: Comprensione dei rischi, esempi e prevenzione

Attacco di estrazione password NTDS.dit

Attacco Pass the Hash

Spiegazione dell'attacco Pass-the-Ticket: Rischi, Esempi e Strategie di Difesa

Attacco di Password Spraying

Attacco di estrazione di password in chiaro

Attacco Kerberoasting – Come Funziona e Strategie di Difesa

Attacchi ransomware di Active Directory

Sbloccare Active Directory con l'attacco Skeleton Key

Movimento laterale: cos'è, come funziona e prevenzioni

Attacchi Man-in-the-Middle (MITM): cosa sono e come prevenirli

Perché PowerShell è così popolare tra gli aggressori?

4 attacchi agli account di servizio e come proteggersi

Come prevenire gli attacchi malware che impattano sulla tua azienda

Cos'è il Credential Stuffing?

Compromettere SQL Server con PowerUpSQL

Cosa sono gli attacchi di Mousejacking e come difendersi

Rubare credenziali con un Security Support Provider (SSP)

Attacchi con Rainbow Table: Come Funzionano e Come Difendersi

Uno sguardo approfondito agli attacchi alle password e come fermarli

Ricognizione LDAP

Bypassare MFA con l'attacco Pass-the-Cookie

Attacco Silver Ticket