Espansione di Teams: Gestire la proliferazione di Microsoft Teams

Feb 12, 2026

La proliferazione dei team è uno dei rischi di sicurezza più trascurati negli ambienti Microsoft 365. Quando tutti i tuoi dipendenti possono creare team su richiesta, senza approvazione, convenzioni di denominazione o politiche di scadenza, il risultato è centinaia di spazi di lavoro non governati senza una chiara proprietà, nomi incoerenti e dati sparsi.

Questa lacuna nella governance crea un rischio misurabile. Il Netwrix 2025 Cybersecurity Trends Report ha rilevato che errori o negligenza da parte degli utenti aziendali si sono classificati tra le prime tre sfide di sicurezza per tre anni consecutivi.

La proliferazione dei team è un esempio classico di come quel rischio si manifesta: decisioni di collaborazione ben intenzionate che, senza limiti, creano esposizione alla sicurezza e alla conformità in tutta l'organizzazione.

TL;DR:

La proliferazione di Teams si verifica quando la creazione di Microsoft Teams supera la governance, risultando in spazi di lavoro non gestiti, proprietà poco chiara e esposizione incontrollata dei dati. Poiché ogni team genera un Gruppo di Microsoft 365 e servizi connessi, la proliferazione espande il rischio di accesso, complica la conformità e aumenta i costi operativi. Prevenirlo richiede controlli del ciclo di vita, applicazione della proprietà e visibilità su Teams, SharePoint e identità.

Cos'è la dispersione di Microsoft Teams e perché accade?

La proliferazione incontrollata di Microsoft Teams è la proliferazione incontrollata di team, canali e contenuti nel tuo ambiente Microsoft 365. Va oltre avere troppi team. È ciò che accade quando il tasso di creazione dei team supera la capacità di un'organizzazione di monitorare la proprietà, applicare i controlli di accesso e inventariare i dati all'interno di ciascun spazio di lavoro.

Il problema si complica rapidamente perché Teams non esiste in isolamento. Ogni team crea un Gruppo Microsoft 365 sottostante, un sito SharePoint, una casella di posta condivisa e un quaderno OneNote. Questa proliferazione crea una reale esposizione alla sicurezza e alla conformità, non solo disordine digitale.

Quindi perché succede? Microsoft 365 consente la creazione di Teams per impostazione predefinita e la piattaforma viene fornita senza flusso di lavoro di approvazione, senza requisiti di denominazione e senza politiche di scadenza. Da lì, quattro fattori spingono l'espansione più in profondità nell'ambiente:

- I valori predefiniti permissivi creano le basi: La creazione di gruppi di Microsoft 365 è abilitata per tutti gli utenti fin da subito. Non c'è un meccanismo di approvazione nativo, non viene applicata alcuna politica di denominazione e non c'è gestione automatica del ciclo di vita a meno che tu non la configuri tu stesso.

- La pandemia ha accelerato tutto: Quando le organizzazioni si sono affrettate a consentire il lavoro remoto nel 2020, i team IT hanno dato priorità a far funzionare Teams piuttosto che a governarlo. Quella crescita ereditata dal 2020-2021 spesso rimane irrisolta.

- I requisiti di competenza tecnica creano barriere: Il Centro di Amministrazione di Teams non può limitare la creazione di team. Quel controllo di governance risiede in Microsoft Entra ID PowerShell e nel centro di amministrazione di Entra. Le organizzazioni prive di competenze in PowerShell possono utilizzare piattaforme di governance di terze parti che offrono automazione basata su modelli senza richiedere conoscenze di scripting.

- La visibilità inadeguata aggrava il problema:I report di utilizzo nativi mostrano dati di attività limitati solo per gli ultimi 28 giorni. Non ci sono report nativi per team inattivi o abbandonati. Non puoi risolvere ciò che non puoi vedere, e gli strumenti nativi di Microsoft lasciano significative lacune di visibilità.

Queste cause radice non creano solo mal di testa operativi. Creano un'esposizione concreta in termini di sicurezza, conformità e finanziaria che peggiora quanto più a lungo si ignora l'espansione.

Segnali che la tua organizzazione ha un problema di espansione di Teams

Se qualcuno dei seguenti suona familiare, è probabile che l'espansione si sia già affermata:

- Team senza proprietari attivi: I team senza proprietario, o i team con cinque o più proprietari, hanno diluito la responsabilità al punto che nessuno è realmente responsabile di ciò che c'è dentro di essi.

- Nessuna attività negli ultimi 90 giorni: I team inattivi senza una strategia di archiviazione per i progetti completati indicano politiche di ciclo di vita mancanti. Ogni team inattivo ha ancora permessi e dati.

- Accesso non controllato degli ospiti:Un aggiornamento di Teams di novembre 2025 (MC1182004) ha consentito agli utenti di avviare chat con qualsiasi indirizzo email per impostazione predefinita. Se non hai recentemente esaminato le politiche di accesso degli ospiti, gli utenti esterni potrebbero avere più accesso di quanto tu possa renderti conto.

- Nomi duplicati e incoerenti: Più team con nomi simili, etichette generiche come "Progetto" o "Test," e team privi di contesto nelle loro descrizioni indicano la mancanza di standard di denominazione.

- Nessuna politica di scadenza configurata: Se i team persistono indefinitamente indipendentemente dall'uso, ogni team di progetto completato rimane attivo e accessibile, ampliando la tua superficie di attacco e complicando le verifiche di conformità.

- Creazione di team senza restrizioni: Se non hai configurato restrizioni alla creazione tramite Microsoft Entra ID, ogni utente può creare nuovi team senza supervisione. Questa è la configurazione predefinita Microsoft 365 e la maggior parte delle organizzazioni non la modifica mai.

I rischi aziendali e di sicurezza dell'espansione di Teams

Gli ambienti dei team non governati creano rischi in termini di esposizione alla sicurezza, fallimenti di conformità e costi operativi. Ognuno di essi si somma agli altri e insieme giustificano il trattamento dell'espansione come un problema di sicurezza piuttosto che come un compito di gestione IT.

1. Esposizione alla sicurezza

Il rischio più immediato è l'accesso non autorizzato. Quando i team proliferano senza supervisione, la gestione dei membri si interrompe. I dipendenti precedenti mantengono l'accesso, gli utenti ospiti rimangono indefinitamente e le assegnazioni di permessi si accumulano senza rimozione corrispondente. Il risultato è controllo degli accessi l'accumulo di privilegi che peggiora con ogni team non gestito.

Quel problema di accesso alimenta un problema di visibilità dei dati. PHI, PII, Informazioni Controllate Non Classificate (CUI) e registri finanziari si disperdono tra team non controllati, rendendo impossibile un inventario centralizzato.

Gli strumenti nativi di Microsoft possono mostrarti cosa c'è all'interno di un team specifico, ma non forniscono i registri di audit necessari per localizzare dati sensibili attraverso centinaia di team proliferati e i loro siti SharePoint associati.

Nel frattempo, la creazione di team non governati crea efficacemente IT ombra all'interno di una piattaforma che dovrebbe essere gestita. I dipendenti non agiscono in modo malevolo, ma quando chiunque può avviare uno spazio di lavoro e memorizzare dati senza supervisione IT, stanno eludendo i controlli che sono stati messi in atto proprio per questo tipo di rischio.

2. Fallimenti di conformità

L'espansione dei team crea esposizione attraverso più quadri normativi:

- HIPAA: Quando la PHI finisce in team non monitorati, le organizzazioni perdono la capacità di far rispettare l'accesso con il minor privilegio alle informazioni sanitarie protette. Se si verifica una violazione, il requisito di notifica di 60 giorni presuppone che tu possa identificare dove si trova la PHI e, in centinaia di team non governati, non puoi.

- SOC 2:Gli auditor si aspettano prove che i controlli di accesso siano applicati in modo coerente nel tuo ambiente. La dispersione dei team crea esattamente il tipo di incoerenza che stanno cercando: spazi di lavoro con membri non gestiti, senza responsabilità di proprietà e senza una traccia di audit che mostri chi ha accesso a cosa.

- CMMC 2.0: Per i contraenti della difesa, l'espansione mina le pratiche di controllo degli accessi che gli esaminatori valutano. Se il tuo ambiente Teams non può dimostrare un accesso controllato alle Informazioni Non Classificate Controllate, quella lacuna può costarti l'idoneità al contratto.

- GDPR: I team proliferati trattengono dati personali oltre il necessario, rendendo praticamente impossibile l'adempimento del "diritto all'oblio" quando non puoi localizzare tutte le istanze dei dati di una persona.

eDiscovery complica questi rischi di conformità. Microsoft Teams supporta eDiscovery tramite Microsoft Purview, ma la dispersione lo rende operativamente impraticabile.

La ricerca di contenuti diventa esponenzialmente difficile tra centinaia di team non gestiti, identificare gli spazi di lavoro per la conservazione legale diventa quasi impossibile e il monitoraggio della conformità alla comunicazione non può scalare.

3. Costi operativi e finanziari

I rischi di sicurezza e conformità ricevono la maggior parte dell'attenzione, ma la dispersione crea anche un costante rallentamento delle risorse IT. Ogni team non governato è uno spazio di lavoro che qualcuno alla fine deve gestire:

- Determinazione della proprietà

- Valutare se contiene dati sensibili

- Decidere se archiviare o eliminare

Quella triage non avviene in modo proattivo nella maggior parte delle organizzazioni, quindi si accumula fino a quando un audit di conformità o un incidente di sicurezza costringono a intervenire, momento in cui la pulizia diventa un'emergenza piuttosto che un processo di routine.

I costi di archiviazione si accumulano in background. Ogni team genera un sito SharePoint associato e i team inattivi mantengono file, cronologia delle chat e documenti condivisi indefinitamente, a meno che non siano in atto politiche di scadenza o di conservazione.

Le organizzazioni con centinaia di team orfani stanno pagando per lo stoccaggio che non ha alcuno scopo commerciale e crea una responsabilità che non hanno considerato.

Poi c'è il costo della scoperta. Quando i team legali o di conformità devono cercare in un ambiente non governato durante un contenzioso o un'indagine normativa, i costi di elaborazione dell'eDiscovery aumentano con il numero di spazi di lavoro coinvolti.

Quello che dovrebbe essere una ricerca mirata diventa una vasta ricerca tra centinaia di team con nomi inconsistenti, proprietà poco chiara e nessuna classificazione dei dati. Questa inefficienza si traduce direttamente in ore fatturabili, scadenze ritardate e maggiore esposizione durante il processo di scoperta.

Come prevenire la proliferazione di Teams

I controlli di governance per la creazione, la denominazione e la scadenza dei Teams si trovano a livello di Microsoft Entra ID, non nel Centro di amministrazione di Teams. Fare correttamente la prevenzione significa configurare quattro cose a livello di directory.

Limitare la creazione di team

Utilizza Microsoft Entra ID PowerShell o il centro di amministrazione di Entra per creare un gruppo di sicurezza dedicato contenente tutti gli utenti autorizzati a creare team. Quindi configura le impostazioni a livello di directory per limitare la creazione a quel gruppo. Il modulo AzureADPreview ha raggiunto la fine del supporto il 30 marzo 2025, quindi Microsoft ora raccomanda il Microsoft Graph PowerShell SDK per il supporto a lungo termine.

Evita restrizioni generali che creano colli di bottiglia IT. L'obiettivo è canalizzare la creazione attraverso utenti che comprendono le tue convenzioni di denominazione e i requisiti di classificazione dei dati, non eliminare completamente la collaborazione self-service.

Implementazione delle politiche di denominazione

Configura le politiche di denominazione in Microsoft Entra ID (Centro amministrativo di Entra → Gruppi → Politica di denominazione). Usa stringhe fisse o attributi dinamici come [Dipartimento], [Azienda] o [Ufficio] per garantire una denominazione coerente in tutti i carichi di lavoro di Microsoft 365 Groups, inclusi Teams, Outlook, SharePoint, Planner e Viva Engage.

Consistent naming does more than improve organization. It makes audit scoping, compliance searches, and lifecycle decisions practical at scale. When teams follow predictable naming patterns, identifying ownership, purpose, and sensitivity level becomes straightforward.

Configurazione delle politiche di scadenza

Imposta le politiche di scadenza tramite Microsoft Entra ID (Gruppi → Scadenza) per far scadere automaticamente i team dopo un periodo definito, tipicamente 365 giorni. I team con utilizzo attivo si rinnovano automaticamente circa 35 giorni prima della scadenza, in modo che i team produttivi non siano influenzati. Tutti i proprietari dei team ricevono notifiche di rinnovo a 30 giorni.

Questo è il controllo più efficace contro l'accumulo di espansione. Senza scadenza, ogni team di progetto completato persiste indefinitamente, accumulando permessi e dati che nessuno governa attivamente.

Applicazione dei requisiti di proprietà

La proprietà è la base di ogni altro controllo di governance. Senza un proprietario responsabile, le politiche di denominazione non vengono applicate, i rinnovi di scadenza non vengono valutati e non vengono prese decisioni sui dati sensibili.

Require a minimum of two owners for all teams. Implement quarterly ownership reviews using Microsoft Entra ID Access Reviews and define escalation procedures for assigning new owners when current owners leave the organization.

Come ripulire l'espansione esistente di Teams

Le politiche di governance prevengono la nuova espansione, ma non affrontano i team che già esistono senza supervisione. Un processo di pulizia strutturato si sviluppa attraverso cinque fasi.

Fase 1: Valutazione dell'inventario

Inizia esportando un inventario completo del tuo attuale ambiente Teams, inclusi nomi dei team, stato di proprietà, livelli di attività e impostazioni di visibilità. Identifica i candidati per la pulizia in base a:

- Inattività: Team senza attività per 90-180 giorni

- Mancanza di proprietà: Team senza proprietario attivo o senza proprietario

- Duplicati: Più team con nomi simili o identici

- Team a membro singolo: Spazi di lavoro creati ma mai utilizzati per la collaborazione

Fase 2: Comunicazione con gli stakeholder

Notifica i proprietari dei team sui team inattivi, stabilisci le tempistiche di pulizia (di solito un preavviso di 30-60 giorni) e fornisci processi chiari per i proprietari per rinnovare o giustificare il mantenimento dei loro team. La comunicazione è fondamentale, poiché eliminare i team senza preavviso crea attrito organizzativo e mina la fiducia nella governance IT.

Fase 3: Archiviazione dei team inattivi

L'archiviazione rende i team in sola lettura preservando tutto il contenuto. Per le industrie regolamentate, l'archiviazione dovrebbe essere la tua azione predefinita piuttosto che l'eliminazione immediata. I team archiviati mantengono i loro dati per scopi di conformità, rimuovendoli dalla collaborazione attiva e prevenendo ulteriori accumuli di autorizzazioni.

Fase 4: Eliminazione dei team non necessari

L'eliminazione dovrebbe avvenire solo dopo aver confermato che:

- No retention policies apply

- I dati non hanno valore di conformità

- Non esistono ritenzioni legali

- I dati necessari sono stati esportati

- È stata ottenuta l'approvazione degli stakeholder

I team eliminati entrano in uno stato di eliminazione morbida di 30 giorni prima della rimozione permanente, fornendo una finestra di recupero se qualcosa è stato rimosso prematuramente.

Fase 5: Configurazione delle politiche di retention

Configura le politiche di retention per i messaggi e le chat dei canali di Teams tramite Microsoft Purview prima di iniziare l'eliminazione su larga scala. La durata della retention dovrebbe allinearsi con i tuoi requisiti normativi. Senza queste politiche in atto, gli sforzi di pulizia rischiano di eliminare accidentalmente dati che hanno valore di conformità.

Una volta completata la pulizia, la sfida continua è mantenere la governance senza uno sforzo manual costante. Le politiche di scadenza, le revisioni della proprietà e le restrizioni alla creazione trattate nella sezione di prevenzione sopra impediscono la ricostruzione della dispersione.

Come Netwrix supporta la governance di Teams

Le politiche di governance e gli script di pulizia affrontano il lato strutturale della proliferazione di Teams. Ma la sfida più profonda è la visibilità:

- Sapere chi ha accesso a quali dati in centinaia di team e ai loro siti SharePoint associati

- Rilevamento quando i permessi si discostano

- Produzione di prove di audit che i regolatori accettano realmente

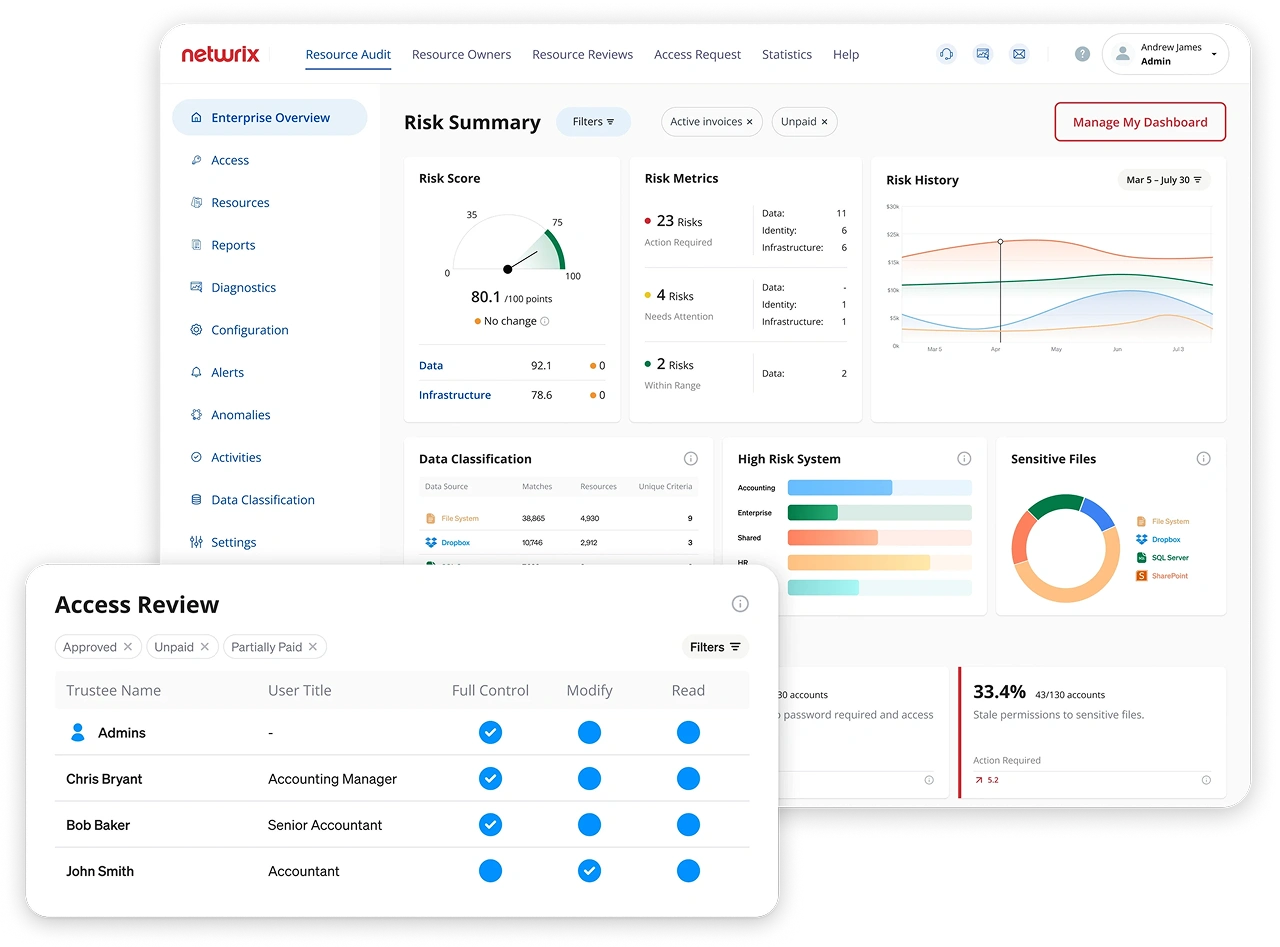

Questa è la lacuna che gli strumenti nativi di Microsoft lasciano aperta, e dove Netwrix si inserisce.Netwrix 1Secure fornisce visibilità nel tuo ambiente Microsoft 365 fin dal primo giorno senza implementazioni complesse. Per SharePoint Online, 1Secure tiene traccia dell'attività di accesso ai dati, mette in evidenza le posizioni dei dati sensibili e monitora le modifiche ai permessi nel tuo ambiente di collaborazione.

I cruscotti di valutazione del rischio evidenziano i problemi creati dalla proliferazione dei team: permessi eccessivi, accesso aperto a dati sensibili, account inattivi con accesso persistente e configurazioni dei permessi che violano la politica organizzativa. Le raccomandazioni di rimedio basate sull'IA aiutano i team a dare priorità a cosa riparare per primo.

Netwrix Auditor fornisce un'auditing approfondita e incentrata sulla conformità che le industrie regolamentate richiedono. Con un rapido deployment e report disponibili in poche ore, Auditor fornisce tracce di audit su Teams, SharePoint, Active Directory e server di file. La ricerca interattiva simile a Google consente agli investigatori di rispondere "chi ha accesso a cosa e quando" in tutto il tuo ambiente, non solo a un team alla volta.

Le mappature di conformità predefinite per HIPAA, SOC 2, GDPR, PCI DSS e CMMC significano che la preparazione dell'audit diventa l'estrazione di report anziché la raccolta manuale delle prove.

Per l'accesso privilegiato all'interno del tuo ambiente Microsoft 365, Netwrix Privilege Secure fornisce un provisioning just-in-time che elimina i privilegi di amministratore permanenti, con registrazione delle sessioni per le tracce di audit.

La maggior parte delle organizzazioni non manca di intenzione di governance. Mancano della capacità di vedere chiaramente cosa sta accadendo nel loro ambiente Teams per poter agire di conseguenza. Netwrix colma questa lacuna senza aggiungere complessità a un team di sicurezza già sovraccarico.

Prenota una demo per vedere Netwrix in azione e scoprire quanto velocemente puoi passare da un'espansione non governata a un controllo auditabile.

Domande frequenti sulla diffusione di Teams

Come posso fare il caso aziendale per la governance di Teams alla leadership?

Inizia con un'audit interna dell'inventario per quantificare la tua attuale espansione: numero totale del team, percentuale senza proprietari attivi e numero inattivi da oltre 90 giorni. Mappa questi risultati ai requisiti specifici del tuo framework di conformità (HIPAA, SOC 2, CMMC) e calcola l'esposizione ai costi derivante da potenziali fallimenti di audit o obblighi di notifica delle violazioni.

Inquadrare la governance come riduzione del rischio e risparmio sui costi operativi, non come un progetto di infrastruttura IT.

Come dovremmo gestire gli ospiti esterni in ambienti Teams sparsi?

Inizia auditando le tue attuali politiche di accesso degli ospiti, soprattutto se non le hai esaminate dall'aggiornamento che ha consentito agli utenti di chattare con qualsiasi indirizzo email per impostazione predefinita.

Esegui un rapporto sugli utenti ospiti tramite Microsoft Entra ID per identificare gli account esterni, quindi controlla a quali team appartengono e se quei team contengono dati sensibili. Rimuovi l'accesso degli ospiti che non è più necessario e configura la scadenza dell'accesso degli ospiti tramite le Revisioni di Accesso di Entra ID per prevenire che lo stesso problema si ripresenti.

L'espansione di Teams influisce sulla sicurezza di Microsoft Copilot?

Sì, e questa è una preoccupazione sempre più urgente. Microsoft Copilot può portare contenuti da qualsiasi ambiente Teams e da qualsiasi sito SharePoint a cui un utente ha accesso. La dispersione significa che gli utenti spesso hanno accesso a team a cui non dovrebbero, il che significa che Copilot può esporre dati sensibili che quegli utenti non avrebbero mai dovuto vedere. Governare la dispersione di Teams è un prerequisito per un'implementazione sicura di Copilot.

Le politiche di governance non interromperanno i team che vengono utilizzati attivamente?

No. Le politiche di scadenza rinnovano automaticamente i team che mostrano un utilizzo attivo, quindi i team produttivi non vengono influenzati. I controlli di governance descritti in questo articolo mirano a team inattivi, orfani e non governati, lasciando intatta la collaborazione attiva.

La interruzione più comune deriva dalla mancanza di politiche: gli utenti non riescono a trovare il team giusto, creano duplicati e perdono traccia di dove si trovano i dati.

Condividi su

Scopri di più

Informazioni sull'autore

Netwrix Team

Scopri di più su questo argomento

RBAC vs ABAC: Quale scegliere?

Le prime 11 soluzioni di Identity and Access Management (IAM) per la tua impresa

Un'analisi approfondita dei ruoli e dei permessi di NetSuite

Come trovare il tuo NetSuite Account ID

Controllo degli accessi basato sugli attributi (ABAC): Una guida completa