Abuso de Permissões de Aplicativos Entra ID – Como Funciona e Estratégias de Defesa

O abuso de permissões de aplicativos Entra ID (anteriormente Azure AD) é uma técnica de ataque avançada onde os adversários exploram registros de aplicativos configurados incorretamente ou com privilégios excessivos, concessões de consentimento e credenciais delegadas/estáticas no Microsoft Entra ID para obter acesso não autorizado, escalar privilégios, exfiltrar dados ou manter acesso persistente. O objetivo principal é abusar de permissões legítimas de aplicativos para agir em nome de usuários ou do locatário sem a necessidade de roubo tradicional de credenciais.

Atributo | Detalhes |

|---|---|

|

Tipo de Ataque |

Abuso de permissão de aplicativo Entra ID |

|

Nível de Impacto |

Alto |

|

Target |

Locatários de nuvem, consumidores de SaaS, empresas, governos |

|

Vetor de Ataque Primário |

Registros de aplicativos mal configurados, consentimento excessivo, segredos/certificados de aplicativos comprometidos, fluxos OAuth |

|

Motivação |

Exfiltração de dados, escalonamento lateral de nuvem para on-prem, persistência, tomada de controle do tenant |

|

Métodos Comuns de Prevenção |

Design de aplicativos com mínimo privilégio, restrições de consentimento, autenticação baseada em certificado, acesso condicional, auditoria contínua de consentimento/permissão |

Fator de Risco | Nível |

|---|---|

|

Dano Potencial |

Muito Alto |

|

Facilidade de Execução |

Médio |

|

Probabilidade |

Médio a Alto |

O que é o abuso de permissão de aplicativo Entra ID?

O abuso de permissões de aplicação Entra ID ocorre quando atacantes se aproveitam de permissões a nível de aplicação (permissões de aplicação, permissões delegadas, escopos consentidos pelo administrador), configuração incorreta de consentimento OAuth, segredos de cliente vazados/certificados, ou princípios de serviço abusados para realizar ações privilegiadas em um inquilino. Ao contrário de comprometimentos baseados em senha, esta técnica utiliza mecanismos legítimos da plataforma (tokens OAuth, funções de aplicação, chamadas à API Graph) de modo que as ações maliciosas muitas vezes parecem atividade normal de aplicação.

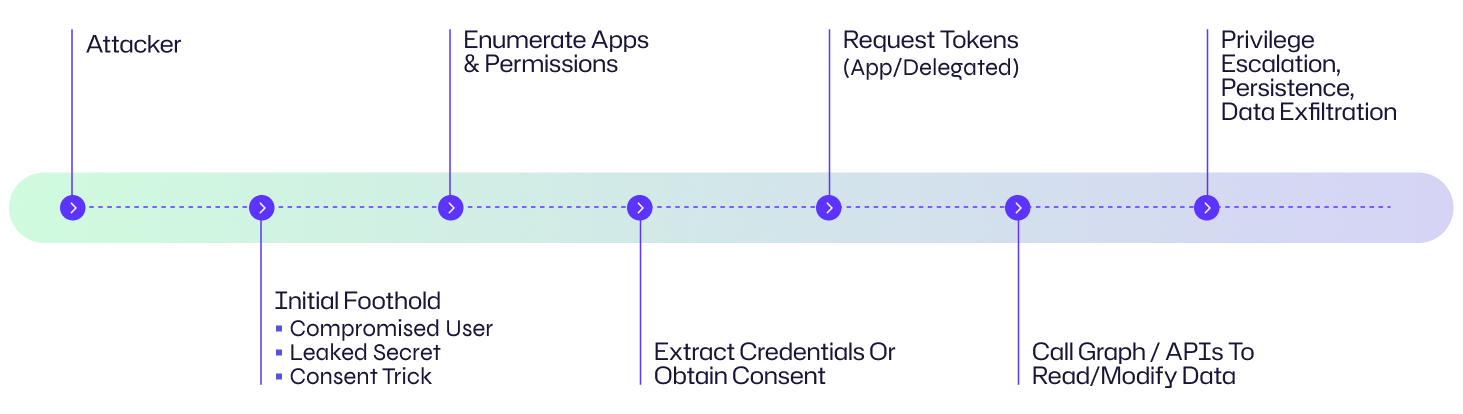

Como Funciona o Abuso de Permissão de Aplicativos?

Abaixo está uma decomposição passo a passo das técnicas e etapas típicas que os atacantes usam para explorar as permissões de aplicativos Entra ID.

1. Obter um ponto de apoio inicial

Os atacantes primeiro obtêm qualquer ponto de apoio relacionado ao inquilino da nuvem alvo. Pontos de entrada comuns incluem phishing (para obter consentimento de usuário delegado), contas de usuário comprometidas, segredos de cliente de aplicativo vazados de repositórios/configurações, certificado/chave privada roubados para um aplicativo ou abuso de fluxos de trabalho de consentimento de administração fracos.

2. Descubra aplicações registradas e permissões

Uma vez dentro, os atacantes enumeram os principais serviços e registros de aplicativos para identificar apps com permissões de alto privilégio (por exemplo, Application.ReadWrite.All, Directory.ReadWrite.All, Mail.ReadWrite, Group.ReadWrite.All). A enumeração pode ser feita através de consultas Microsoft Graph, acesso ao portal Azure AD ou usando tokens delegados para listar aplicativos empresariais e seus escopos concedidos.

3. Identificar caminhos de consentimento e delegação exploráveis

Os atacantes procuram por aplicativos que receberam consentimento de administrador, aplicativos com escopos delegados excessivamente amplos, endpoints legados que permitem concessão implícita ou credenciais de cliente confidenciais (segredos/certificados) mal protegidas. Eles buscam especificamente por aplicativos que permitem acesso em segundo plano (permissões de aplicativo) que não exigem um usuário conectado.

4. Exfiltrar/roubar credenciais de aplicativos ou abusar do consentimento

Se segredos de clientes ou certificados forem descobertos (em pipelines, repositórios, arquivos de configuração ou Key Vault com acesso fraco), atacantes os extraem e trocam por tokens. Em fluxos de consentimento delegado, atacantes podem enganar usuários privilegiados a consentir escopos maliciosos de aplicativos (phishing de consentimento). Eles também podem aproveitar recursos de concessão de consentimento em aplicativos multi-tenant.

5. Adquirir tokens e realizar ações privilegiadas

Usando credenciais roubadas/abusadas ou consentimento concedido, atacantes solicitam tokens de acesso OAuth (tokens de aplicativo para permissões de app ou tokens delegados em nome de usuários) e chamam Microsoft Graph ou outras APIs para listar usuários, ler e-mails, baixar arquivos do OneDrive, modificar objetos de diretório ou criar backdoors (novos registros de aplicativo ou funções personalizadas).

6. Escalar, persistir e mover-se lateralmente

Com permissões de aplicativos, atacantes podem criar novos principais de serviço, adicionar credenciais, atribuir funções ou exfiltrar dados em larga escala. Como os tokens de aplicativos podem ser válidos por longos períodos e as operações muitas vezes parecem legítimas, atacantes podem manter persistência e mover-se de dependências na nuvem para as locais (por exemplo, sincronizando informações de identidade, modificando conectores híbridos).

✱ Variante: Consent Phishing & Rogue Multi-Tenant Apps

Engane usuários privilegiados para conceder amplas permissões. Atacantes hospedam aplicativos aparentemente inofensivos que solicitam escopos perigosos e usam engenharia social para obter o consentimento de administradores ou usuários privilegiados. Uma vez concedido, o aplicativo pode agir em todo o tenant. Aplicativos multi-tenant mal-intencionados podem ser usados para colher consentimento de administração de vários tenants.

Abuso de fluxos OAuth legados e concessões implícitas: Fluxos OAuth mais antigos ou URIs de redirecionamento mal configurados podem permitir o roubo de tokens ou a evasão de consentimento. Os atacantes exploram isso para obter tokens delegados sem as proteções de fluxo de usuário interativo.

Diagrama de Fluxo de Ataque

Exemplo: Perspectiva da Organização

Eis como isso parece do ponto de vista de uma organização: Um atacante engana um administrador na Contoso Corp para consentir com um aplicativo que parece ser uma ferramenta de análise legítima. Uma vez que o aplicativo é consentido pelo administrador, o atacante troca as credenciais do aplicativo por tokens de aplicação e usa o Microsoft Graph para enumerar caixas de correio e baixar documentos sensíveis do OneDrive. Em seguida, eles registram um principal de serviço secundário com um certificado de longa duração para manter o acesso, possibilitando a exfiltração prolongada e a modificação do inquilino.

Exemplos de abuso de permissão de aplicativo

Case | Impacto |

|---|---|

|

Campanhas de Phishing de Consentimento OAuth |

Os atacantes usaram phishing de consentimento para obter permissões de aplicativos em toda a locação, permitindo acesso em massa a caixas de correio e roubo de dados em várias organizações. |

|

Segredos de Cliente Vazados em Repositórios Públicos |

Vários incidentes mostram atacantes descobrindo segredos de aplicativos em repositórios Git públicos ou artefatos de implantação, usando-os para criar tokens e acessar recursos sem nunca tocar em senhas de usuários. |

Consequências do Abuso de Permissão de Aplicativo

O abuso das permissões de aplicação do Entra ID pode produzir consequências graves: comprometimento do inquilino, exfiltração em massa de dados, criação não autorizada de contas e principais de serviço, movimento lateral para recursos locais e persistência de longa duração que é difícil de detectar.

Consequências Financeiras

Os atacantes podem exfiltrar propriedade intelectual, PII de clientes ou dados financeiros levando a fraudes, multas regulatórias, exigências de resgate ou custos de remediação (forense, jurídico, notificação). O abuso de recursos na nuvem (por exemplo, criptomineração) também pode levar a contas inesperadas.

Perturbação Operacional

A manipulação de objetos de diretório, associações de grupo ou sincronização de identidade pode interromper fluxos de autenticação, causar interrupções em aplicativos críticos ou forçar rotações de emergência e reconfiguração de integrações.

Dano à reputação

Comprometimentos de inquilinos ou vazamentos de dados ligados a permissões de aplicativos abusadas podem erodir a confiança do cliente, atrair imprensa negativa e danificar relacionamentos com parceiros.

Impacto Legal e Regulatório

A exposição não autorizada de dados regulamentados (PHI, registros financeiros) pode desencadear investigações de conformidade com o GDPR, HIPAA ou outras, multas e potenciais litígios.

Área de Impacto | Descrição |

|---|---|

|

Financeiro |

Roubo de dados, fraude, abuso na fatura da nuvem |

|

Operacional |

Fluxos de autenticação quebrados, interrupções de serviço |

|

Reputacional |

Perda de confiança do cliente, dano à marca |

|

Jurídico |

Penalidades regulatórias, processos |

Alvos comuns de abuso de permissão de aplicativo: Quem está em risco?

Aplicações Empresariais com Excesso de Privilégios

Aplicativos com permissões de Directory.* ou permissões de aplicativo em todo o tenant são alvos de alto valor porque permitem operações em massa em identidades e recursos.

Integrações Multi-Tenant ou voltadas para o cliente

Aplicativos SaaS de terceiros ou aplicativos multi-tenant que solicitam amplos escopos podem ser abusados se um administrador consentir ou se o próprio aplicativo for malicioso.

Pipelines de DevOps/CI com vazamentos

Segredos de clientes ou certificados acidentalmente enviados para controle de versão, armazenados em armazenamento inseguro ou acessíveis a partir de logs de CI tornam clientes confidenciais vulneráveis.

Configurações legadas de OAuth & Lacunas de Acesso Condicional

Aplicativos que utilizam fluxos de autenticação legados ou locatários sem políticas rigorosas de Acesso Condicional (por exemplo, sem MFA no consentimento, sem fluxos de trabalho de consentimento do administrador) são mais fáceis de serem explorados.

Principais de Serviço Obsoletos ou Não Monitorados

Registros de aplicativos antigos ou órfãos com credenciais ainda válidas são vetores de ataque persistentes que os invasores podem explorar no seu tempo livre.

Avaliação de Risco

Fator de Risco | Nível |

|---|---|

|

Dano Potencial |

Muito Alto — comprometimento em todo o inquilinato e acesso massivo a dados possível. |

|

Facilidade de Execução |

Médio — requer reconhecimento além de engenharia social ou descoberta de credenciais, mas as técnicas e ferramentas são amplamente conhecidas. |

|

Probabilidade |

Médio a Alto — muitos inquilinos ainda possuem fluxos de trabalho de consentimento, segredos vazados ou registros de aplicativos permissivos. |

Como prevenir o abuso de permissões de aplicativos

A prevenção é composta por múltiplas camadas: reduza o raio de impacto, reforce a autenticação de aplicativos e minimize os erros de consentimento humano.

Higiene de Aplicações e Consentimento

- Aplique escopos de menor privilégio: Solicite apenas os escopos mínimos necessários do Microsoft Graph; prefira permissões delegadas em vez de permissões de aplicativo quando possível.

- Utilize fluxos de trabalho de consentimento de administrador: Exija justificativas e consentimento de administrador com múltiplos aprovadores para aplicativos de alto privilégio.

- Restrinja quem pode registrar ou consentir aplicativos: Limite o registro de aplicativos e o consentimento do administrador a um pequeno grupo avaliado.

- Revise e remova aplicativos não utilizados: Faça auditorias regulares nos principais serviços e registros de aplicativos para deletar aqueles órfãos ou desnecessários.

Proteja Credenciais e Segredos

- Prefira autenticação baseada em certificados (assimétrica) para clientes confidenciais em vez de segredos de cliente. Certificados têm menos probabilidade de serem expostos e podem ser rotacionados com segurança.

- Armazene segredos em cofres gerenciados (Azure Key Vault) com RBAC rigoroso e acesso por identidade gerenciada — nunca em código-fonte ou configurações em texto simples.

- Automatize a rotação de segredos e certificados de cliente e aplique tempos de vida curtos onde for operacionalmente possível.

Controles de Acesso Condicional & Sessão

- Exigir Acesso Condicional para emissão de tokens de aplicativos: Bloquear acessos arriscados, exigir dispositivos compatíveis e impor MFA para fluxos delegados quando aplicável.

- Use a avaliação contínua de acesso para revogar tokens quando sinais de risco aparecerem.

Design e Monitoramento de Aplicativos

- Desenvolva aplicativos para o menor privilégio e transparência: Implemente recursos somente com consentimento e escopos granulares; documente por que cada permissão é necessária.

- Registre e monitore o uso da Graph API: Alerta sobre padrões incomuns (grandes downloads de caixas de correio, enumeração em massa de usuários, criação de novos aplicativos/princípios de serviço).

- Restrinja quais aplicativos podem usar permissões de aplicativo por meio do gerenciamento de direitos e políticas.

Como a Netwrix pode ajudar

Netwrix Identity Threat Detection & Response (ITDR) fortalece sua defesa contra o abuso de permissões de aplicativos Entra ID, monitorando continuamente registros de aplicativos arriscados, concessões de consentimento anormais e atividades suspeitas da API Graph. Ao detectar escalonamentos de privilégios não autorizados precocemente e automatizar ações de resposta como alertas ou revogação de permissões comprometidas, Netwrix ITDR ajuda a minimizar o tempo de permanência e reduzir o raio de impacto de ataques direcionados à identidade. Com visibilidade abrangente em Active Directory híbrido e Entra ID, as organizações podem impor o princípio do menor privilégio, proteger principais de serviço de alto risco e investigar rapidamente indicadores de comprometimento - garantindo Data Security That Starts with Identity.

Estratégias de Detecção, Mitigação e Resposta

Detecção

- Monitore padrões incomuns da Graph API: picos em Applications.ReadWrite.All, Users.ReadAll ou grandes downloads de arquivos.

- Alerta sobre novos registros de aplicativos e novas credenciais: notifique quando um principal de serviço for criado, credenciais forem adicionadas ou consentimento for concedido.

- Acompanhe eventos de consentimento de administrador e quem os aprovou: sinalize consentimentos de administrador inesperados de locais ou horários incomuns.

- Detecte a emissão anômala de tokens: tokens solicitados por clientes desconhecidos ou usando credenciais antigas devem ser investigados.

- Use a decepção: crie aplicativos ou principais de serviço isca e observe qualquer acesso a eles.

Resposta

- Revogue credenciais comprometidas imediatamente: rotacione segredos de clientes, revogue certificados e remova credenciais vazadas de todos os locais.

- Remova o consentimento de aplicativos maliciosos e desative os principais serviços ofensivos: remova as permissões e desative o aplicativo para bloquear o acesso adicional à API.

- Forçar invalidação de token: invalide tokens de atualização e tokens de acesso emitidos onde possível e exija reautenticação.

- Realize uma auditoria em todo o tenant: revise papéis, associações a grupos, permissões delegadas e conectores de provisionamento para impactos secundários.

- Procure por artefatos laterais: verifique contas criadas, atribuições de funções, registros de aplicativos anormais ou políticas de acesso condicional modificadas.

Mitigação

- Adote o modelo Zero Trust para identidade: verifique continuamente cada solicitação e limite o que qualquer aplicativo ou identidade pode fazer.

- Utilize automação de menor privilégio: permita apenas que automações e aplicativos acessem os recursos necessários e isole tarefas de alto risco em princípios de serviço dedicados e auditáveis.

- Implemente controles robustos na cadeia de suprimentos: escaneie repositórios, pipelines de CI e artefatos de implantação em busca de segredos vazados e integre a verificação de segredos nos checks de PR.

Impacto Específico do Setor

Indústria | Impacto |

|---|---|

|

Saúde |

Um comprometimento pode expor PHI de sistemas de EMR na nuvem ou comunicações com pacientes (email/OneDrive), violando a HIPAA. |

|

Finanças |

Os atacantes podem acessar dados de transações, PII de clientes ou sistemas de pagamento integrados via OAuth, causando consequências regulatórias e financeiras. |

|

Varejo |

A exposição de dados de clientes, credenciais de programas de fidelidade ou integrações da cadeia de suprimentos pode levar a fraudes e violações de conformidade. |

Evolução dos Ataques & Tendências Futuras

- O phishing por consentimento está amadurecendo: engenharia social combinada com páginas de aplicativos refinadas aumenta o sucesso do consentimento do administrador.

- Automação do reconhecimento de aplicativos: as ferramentas agora escaneiam inquilinos em busca de aplicativos de alto risco, credenciais vazadas e segredos de devops em larga escala.

- Credenciais não interativas de longa duração continuam atraentes — a proteção e rotação de certificados estão se tornando defesas padrão.

- Pontes de identidade de nuvem para on-prem: atacantes combinam cada vez mais abuso de Entra ID com conectores de sincronização híbrida para ampliar o alcance no AD on-prem.

- Reconhecimento assistido por IA: sistemas automatizados analisam metadados do tenant para encontrar o menor caminho até permissões de alto impacto.

Estatísticas Principais & Infográficos

(Métricas imaginadas para ênfase — substitua pela sua telemetria quando disponível.)

• Uma grande porcentagem de incidentes envolve segredos vazados ou mal gerenciados em CI/CD.

• As campanhas de phishing de consentimento representaram uma parcela notável dos comprometimentos na nuvem nos últimos anos.

• Muitas organizações não realizam auditorias regulares das permissões de aplicativos e dos service principals.

Considerações Finais

O abuso das permissões do aplicativo Entra ID é poderoso porque utiliza capacidades legítimas da plataforma, fazendo com que a atividade maliciosa se misture com a automação normal. A postura de defesa deve combinar controles preventivos (privilégio mínimo, proteção de segredos, governança de consentimento), detecção (monitoramento do Graph, alertas sobre eventos do ciclo de vida do aplicativo) e resposta rápida (revogação de credenciais, remoção de consentimento). Uma abordagem programática e contínua para auditar permissões de aplicativos, juntamente com controles operacionais estritos sobre quem pode consentir ou registrar aplicativos, reduzirá drasticamente a superfície de ataque.

FAQs

Compartilhar em

Ver ataques de cibersegurança relacionados

Ataque de Kerberoasting – Como Funciona e Estratégias de Defesa

Modificação do AdminSDHolder – Como Funciona e Estratégias de Defesa

Ataque AS-REP Roasting - Como Funciona e Estratégias de Defesa

Ataque Hafnium - Como Funciona e Estratégias de Defesa

Ataques DCSync Explicados: Ameaça à Segurança do Active Directory

Ataque Golden SAML

Ataque Silver Ticket

Ataque a Contas de Serviço Gerenciadas por Grupo

Ataque DCShadow – Como Funciona, Exemplos Reais e Estratégias de Defesa

Injeção de Prompt do ChatGPT: Entendendo Riscos, Exemplos e Prevenção

Ataque de Extração de Senha NTDS.dit

Ataque Pass the Hash

Ataque Pass-the-Ticket Explicado: Riscos, Exemplos e Estratégias de Defesa

Ataque de Password Spraying

Ataque de Extração de Senha em Texto Simples

4 ataques a contas de serviço e como se proteger contra eles

Como Prevenir que Ataques de Malware Afetem o Seu Negócio

O que é Credential Stuffing?

Comprometendo o SQL Server com PowerUpSQL

O que são ataques de Mousejacking e como se defender contra eles

Roubando Credenciais com um Provedor de Suporte de Segurança (SSP)

Ataques de Rainbow Table: Como Funcionam e Como se Defender Contra Eles

Um Olhar Abrangente sobre Ataques de Senha e Como Impedi-los

Reconhecimento LDAP

Bypassando MFA com o ataque Pass-the-Cookie

Entendendo ataques Golden Ticket