Interrompendo ataques BadUSB, Rubber Ducky e Flipper Zero

Sep 22, 2025

Dispositivos BadUSB, Rubber Ducky e Flipper Zero burlam o bloqueio USB tradicional ao se passarem por teclados e executarem comandos em velocidade de máquina. Netwrix Endpoint Management combina o controle de dispositivos do Endpoint Protector com a aplicação de privilégios do Policy Manager para bloquear dispositivos maliciosos, remover direitos de admin desnecessários e conter o movimento lateral antes que ele se intensifique.

Um gadget de $50 pode comprometer suas defesas em segundos. Dispositivos como BadUSB, Rubber Ducky e Flipper Zero se passam por teclados, disparando comandos em velocidade de máquina para desativar proteções e criar backdoors. Esses não são cenários de ficção científica; são ataques reais que muitas defesas USB não conseguem detectar.

Eis como funcionam, por que os controles tradicionais falham e como preveni-los eficazmente.

Um pendrive de $50 pode arruinar sua Netwrix

Imagine isto: Um pen drive é deixado no seu estacionamento. Um funcionário o conecta, apenas por curiosidade.

Em questão de segundos, o dispositivo finge ser um teclado e digita centenas de comandos em velocidade de máquina. Ele desativa proteções, instala malware e abre backdoors.

Tudo o que é necessário é um plug-in. Um momento de descuido. Um dispositivo de 50 dólares.

Isto não é ficção científica. É real. Esses ataques são conhecidos como BadUSB, Rubber Ducky ou exploits Flipper Zero, e são uma das ameaças de endpoint mais negligenciadas hoje em dia.

O que são ataques BadUSB, Rubber Ducky e Flipper Zero?

Estes ataques são classificados como HID (Human Interface Device) exploits. O truque é simples, mas devastador:

- Eles não agem como armazenamento. Em vez de aparecerem como um drive USB, eles se passam por um teclado.

- Eles se movem mais rápido do que qualquer humano. Comandos são digitados em velocidade relâmpago antes que alguém possa reagir.

- Eles exploram a confiança. Os sistemas operacionais os tratam como teclados legítimos, concedendo-lhes livre acesso.

Anatomia de um Ataque

Ataques USB HID são o equivalente em cibersegurança a truques de mágica—enganosamente simples, mas altamente eficazes:

- Entrega: O atacante coloca o dispositivo em um local onde seus funcionários possam encontrá-lo ou o envia diretamente.

- Execução: O dispositivo está conectado e as teclas começam a ser pressionadas instantaneamente.

- Escalamento de privilégios: Se o usuário possui local admin rights, o teclado falso pode efetivamente desativar o software antivírus, lançar malware ou criar novas contas.

- Movimento lateral: Se credenciais de administrador são reutilizadas em várias máquinas, atacantes se espalham rapidamente pela sua rede.

O resultado? Um pequeno dispositivo desencadeia uma violação potencialmente catastrófica.

Por que as Antigas Defesas Falham

A maioria das organizações bloqueia o armazenamento USB. Mas bloquear USB não é o mesmo que bloquear HID. Um BadUSB não aparece como armazenamento; ele se apresenta como um novo teclado. É por isso que as defesas tradicionais não percebem a ameaça, criando um ponto cego para muitas equipes de segurança.

Para ver esses pontos cegos em ação e aprender como fechá-los, assista ao nosso webinar: Modern Device Control & USB Security: Beyond Blocking.

Bloqueie ameaças internas onde elas começam: no endpoint

Assista agoraComo a Netwrix Interrompe o Ataque

Netwrix Endpoint Protector: Controle de Dispositivo para Ataques HID

Com o Endpoint Protector’s Device Control module, você pode prevenir ataques HID mal-intencionados em tempo real:

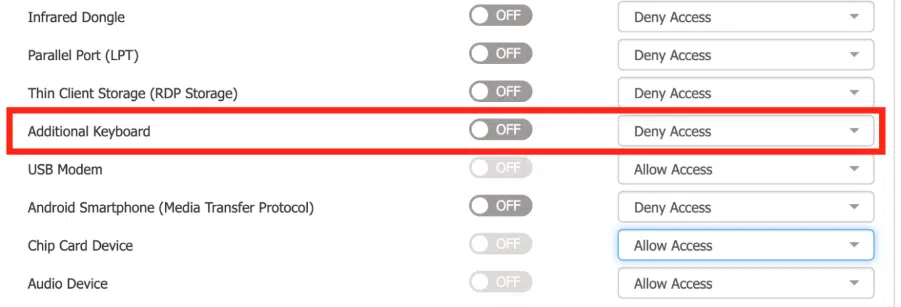

- Bloquear teclados adicionais: Uma política de um clique bloqueia o funcionamento de todos os “teclados extras”.

- Whitelisting de ID de fornecedor: Apenas teclados confiáveis e reconhecidos funcionam. Qualquer coisa que se passe por um teclado, mas que não tenha um ID de fornecedor aprovado (como Rubber Ducky ou Flipper Zero), é negada.

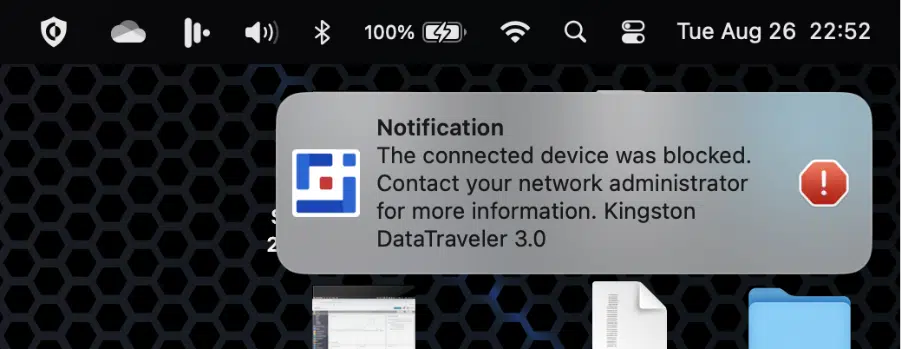

- Aplicação multiplataforma: Alertas e bloqueios no Windows, macOS e Linux.

Resultado: Proteção de baixa manutenção e alto impacto que neutraliza ataques HID.

Aqui está o processo de dois passos usando Endpoint Protector.

Passo 1: Negar Acesso para Teclados Adicionais.

Passo 2: Utilize a lista de permissões de ID de fornecedor para garantir que apenas teclados confiáveis e reconhecidos no seu ambiente funcionarão. Qualquer dispositivo que tente se passar por um teclado, mas falhe na verificação de ID de fornecedor (por exemplo, um Rubber Ducky), será bloqueado instantaneamente.

Os resultados são óbvios para os usuários finais. Aqui está um exemplo de bloqueio de um dispositivo não intencional (pop-ups semelhantes para máquinas Windows, Mac e Linux).

Netwrix Policy Manager: Defesa em Profundidade

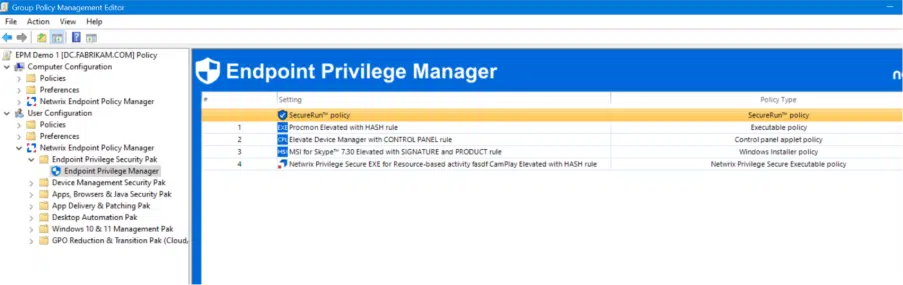

Se os atacantes obtiverem acesso físico ou remoto, apenas o controle do dispositivo não é suficiente. É aí que o Netwrix Policy Manager (antigamente PolicyPak) entra em cena:

- Remova os direitos de administrador local por padrão, reduzindo o risco de privilege escalation.

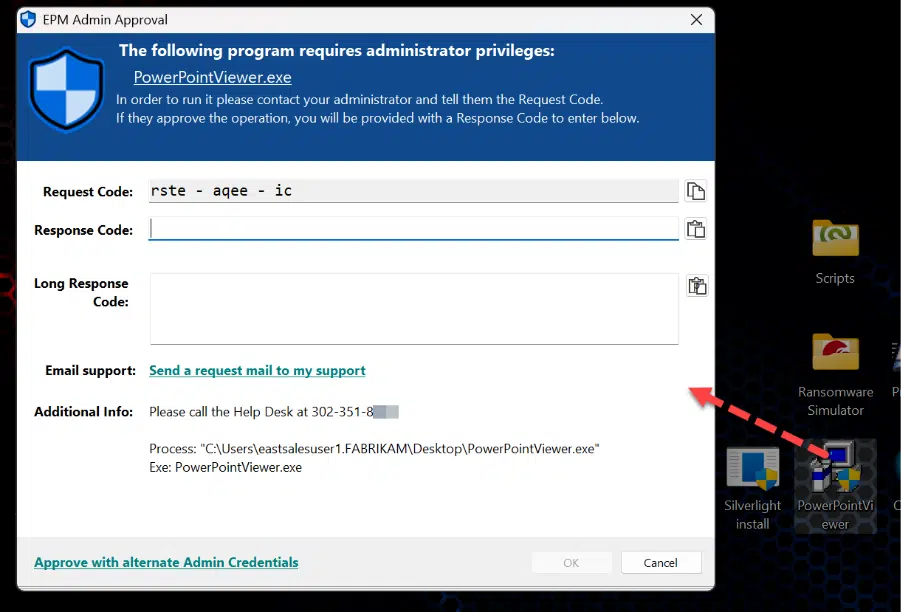

- Habilite o acesso sob demanda integrando com o ServiceNow ou seu helpdesk para aprovar solicitações legítimas de administração conforme necessário.

- Restrinja o uso de ferramentas de alto risco como PowerShell, CMD e Run, permitindo exceções para aplicativos e scripts aprovados.

- SecureRun™ – Bloqueio automático de aplicações autobaixadas não confiáveis.

Juntos, esses controles garantem que atacantes não possam usar dispositivos não autorizados ou privilégios roubados para assumir o controle de seus sistemas. Criar regras de Endpoint Privilege Manager para superar solicitações de UAC é fácil.

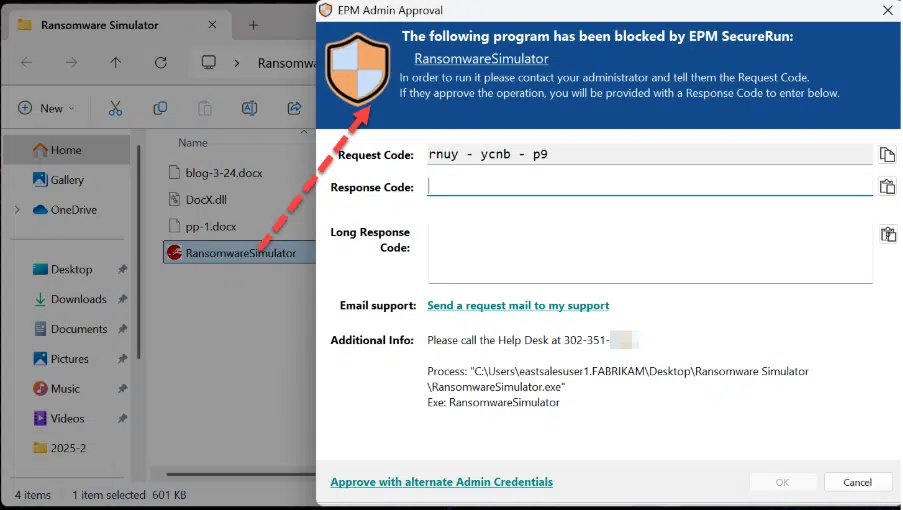

E para aqueles itens que ainda não possuem regras, os usuários podem utilizar o acesso de Aprovação de Admin Just-in-time como o que é visto aqui.

Itens que são automaticamente bloqueados pelo SecureRun também podem ser encaminhados pelo seu Servicenow / HelpDesk.

Valor Empresarial para Líderes de Segurança

Netwrix Endpoint Management (Endpoint Protector + Policy Manager) não é apenas sobre parar dispositivos; é sobre reduzir o risco organizacional enquanto mantém a TI eficiente:

- Pronto para conformidade: Atende às diretrizes NIST, CIS e ISO para mídia removível e Privileged Access Management.

- Simplicidade operacional: Sem perda de produtividade, os usuários mantêm seus dispositivos confiáveis enquanto os atacantes não.

- Redução de risco: Detecta e bloqueia tentativas de movimento lateral antes que o ransomware possa se espalhar.

- Evitação de custos: Previne respostas a incidentes de alto custo e tempo de inatividade resultantes de uma única ação descuidada.

Ponto-chave

Ataques BadUSB, Rubber Ducky e Flipper Zero têm como alvo o dispositivo mais confiável do seu ambiente: o teclado.

Com o Netwrix Endpoint Management, impulsionado pelo Endpoint Protector e Policy Manager, você:

- Bloqueie dispositivos USB HID não autorizados antes que eles executem.

- Remova direitos de administrador local desnecessários e aplique o princípio do menor privilégio.

- Contenha o movimento lateral com acesso just-in-time e controles de sessão privilegiada.

Um vetor de ataque de alto risco se torna um não problema, e agora um dispositivo de $50 não representa mais um risco de um milhão de dólares.

Netwrix Endpoint Protector

Compartilhar em

Saiba Mais

Sobre o autor

Jeremy Moskowitz

Vice-Presidente de Gestão de Produtos (Endpoint Products)

Jeremy Moskowitz é um especialista reconhecido na indústria de segurança de computadores e redes. Co-fundador e CTO da PolicyPak Software (agora parte da Netwrix), ele também é um Microsoft MVP 17 vezes em Group Policy, Enterprise Mobility e MDM. Jeremy escreveu vários livros best-sellers, incluindo “Group Policy: Fundamentals, Security, and the Managed Desktop” e “MDM: Fundamentals, Security, and the Modern Desktop.” Além disso, é um palestrante requisitado em tópicos como gerenciamento de configurações de desktop, e fundador do MDMandGPanswers.com.

Saiba mais sobre este assunto

Usando Windows Defender Credential Guard para Proteger Credenciais Privilegiadas

Como implantar qualquer script com o MS Intune

Um Guia Prático para Implementar e Gerenciar Soluções de Acesso Remoto

Como gerenciar Snapshots VMware

Prós, Contras e Alternativas do AppLocker