Dicas de Melhores Práticas para Maior Segurança de Site SharePoint

Mar 24, 2023

Microsoft SharePoint is one of the most popular platforms for collaboration and content sharing within internal teams and even with external users. Therefore, ensuring SharePoint security is vital to helping your company avoid costly data breaches and business disruptions. This article details the key best practices for protecting your SharePoint sites, whether you are using on-prem SharePoint Server or SharePoint Online version.

Conteúdo relacionado selecionado:

Utilize grupos para gerenciar permissões de usuário.

A melhor prática para conceder acesso a quaisquer recursos de TI é para os administradores não atribuírem permissões diretamente a um usuário, mas sim atribuir permissões a grupos e conceder a cada usuário a associação aos grupos apropriados. Essa abordagem torna o provisionamento, reprovisionamento e desprovisionamento mais simples e ajuda a garantir que os níveis de permissão estejam alinhados com o princípio do privilégio mínimo. No caso do SharePoint, você pode atribuir permissões a um grupo de site do SharePoint ou a um grupo de segurança do Active Directory.

Um grupo que você deve evitar é o infame grupo “Todos” — ele inclui todos os usuários atuais da rede, incluindo convidados e usuários de outros domínios, e sua composição não pode ser modificada.

Dependendo de qual plataforma SharePoint você está usando, existem grupos adicionais que devem ser evitados porque incluem um grande conjunto de usuários:

SharePoint Server:

- NT AUTHORITY\Authenticated Users — Inclui todas as contas de usuário AD de todos os domínios na floresta e, portanto, não podem ser gerenciadas no nível do domínio.

- DOMAIN\Domain Users — Inclui todas as contas de usuário no domínio.

SharePoint Online:

- Todos exceto usuários externos — Inclui todas as contas de usuário internas da sua organização.

Conteúdo relacionado selecionado:

Minimize o uso de permissões em nível de item.

Da mesma forma, você deve preferir atribuir permissões a contêineres de nível superior como bibliotecas ou pastas em vez de a arquivos específicos ou outros itens. Permissões em nível de item frequentemente resultam em herança quebrada e podem ser negligenciadas em revisões de permissões, colocando a segurança do SharePoint em risco. Além disso, permissões em nível de item podem desacelerar o motor de busca, impactando a experiência do usuário. Recursos do Microsoft 365 como o Information Rights Management (IRM) podem reduzir a necessidade de permissões em nível de item.

Utilize coleções de sites separadas para compartilhamento externo.

Uma boa maneira de impedir que os usuários compartilhem conteúdo sensível inadvertidamente com usuários externos é isolar todos os sites que permitem o compartilhamento externo em uma única coleção de sites. Assim, você pode controlar mais facilmente o que pode e o que não pode ser compartilhado externamente, e também acompanhar a atividade de compartilhamento externo para saber exatamente o que foi compartilhado e quais partes externas receberam acesso.

Controle o compartilhamento anônimo.

Desative o compartilhamento anônimo se possível.

Também é prudente proibir o compartilhamento de conteúdo por meio de links anônimos (também chamados de links para qualquer um). Esses links permitem que qualquer pessoa que os possua visualize e até edite o conteúdo — sem necessidade de autenticação.

Se você permitir o compartilhamento anônimo, reduza seu risco.

Se você decidir que não quer eliminar completamente o uso de links anônimos, ainda pode reduzir o risco de que os usuários os utilizem sem intenção, gerenciando-os cuidadosamente.

Primeiro, altere a configuração de link padrão de Anyone para um link que funcione apenas para usuários dentro da sua organização. Dessa forma, qualquer pessoa que queira compartilhar conteúdo com pessoas não autenticadas terá que selecionar explicitamente a opção Anyone.

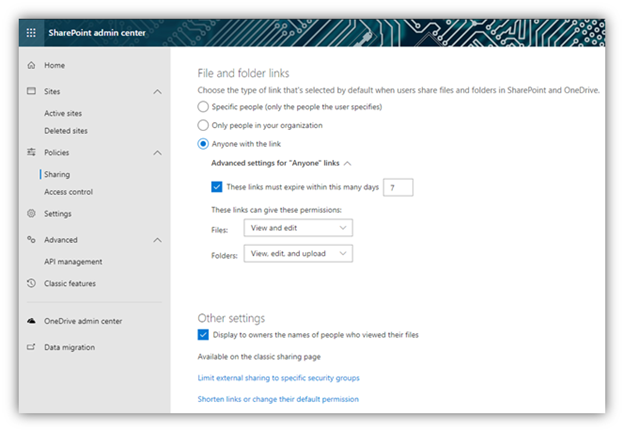

Além disso, você pode aplicar configurações que controlam o tipo de acesso permitido pelo link e especificar uma data de expiração. Para especificar essas configurações, abra o centro de administração do SharePoint e na seção Políticas, clique em Sharing:

Classifique os dados que você armazena no SharePoint.

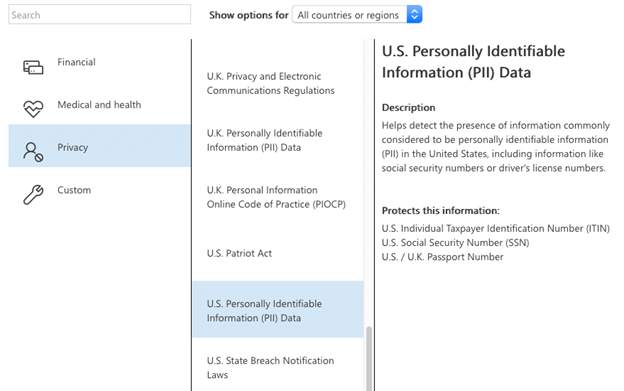

Most organizations understand the need to classify their data so they can control the use of sensitive and confidential content in accordance with internal security policies and industry or government mandates. Data loss prevention (DLP) technology can identify sensitive data and then block or allow access to it according to your policies. DLP is integrated into all Microsoft 365 services; in particular, SharePoint enables you to inspect the content, metadata and location of data and then apply security policies you have created to protect it, as shown below. To identify and secure sensitive content in your on-premises SharePoint, you’ll need a third-party data classification solution.

Monitore SharePoint para alterações e eventos de acesso.

SharePoint é um ambiente altamente dinâmico, então você não pode simplesmente configurá-lo e esquecer dele. Em vez disso, é crítico auditar a atividade no SharePoint, incluindo mudanças nos serviços, hardware do servidor, hardware virtual e configurações de segurança, para que você possa rapidamente identificar problemas que poderiam levar a violações e interrupções nos negócios. Para garantir a melhor detecção de ameaças, investigação e resposta, você deve complementar os recursos integrados com uma sólida ferramenta de terceiros para monitoramento do SharePoint.

Revise regularmente os direitos de acesso.

Outro passo vital na manutenção da segurança do MS SharePoint é revisar regularmente os direitos de acesso ao seu conteúdo, especialmente os direitos concedidos aos grandes grupos detalhados anteriormente.

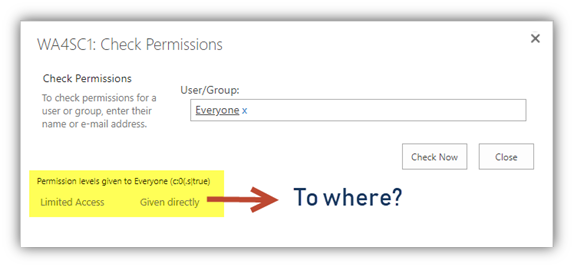

Se você estiver usando o SharePoint Server, pode verificar manualmente o nível de permissões concedido a um grupo, conforme mostrado abaixo:

No entanto, isso não informará a quais recursos de TI o grupo tem acesso. Para descobrir, você deve verificar cada biblioteca, lista e arquivo individualmente — um processo tedioso que é extremamente propenso a erros humanos e que as equipes de TI ocupadas raramente têm tempo para realizar.

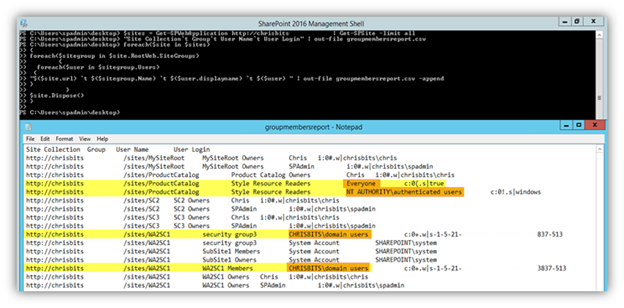

Para automatizar o processo, você pode usar scripts do PowerShell de sites como http://sharepointchips.com. Por exemplo, o script mostrado abaixo fornecerá uma lista completa de todos os usuários e grupos para uma determinada coleção de sites:

$sites = Get-SPWebApplication http://WebApplicationURL | Get-SPSite -limit all

"Site Collection`t Group`t User Name`t User Login" | out-file groupmembersreport.csv

foreach($site in $sites)

{

foreach($sitegroup in $site.RootWeb.SiteGroups)

{

foreach($user in $sitegroup.Users)

{

"$($site.url) `t $($sitegroup.Name) `t $($user.displayname) `t $($user) " | out-file groupmembersreport.csv -append

}

}

$site.Dispose()

}

A saída é exportada para um arquivo CSV no diretório em que o comando foi executado. O relatório de exemplo abaixo destaca alguns grupos de acesso aberto que você pode descobrir que têm acesso à sua coleção de sites:

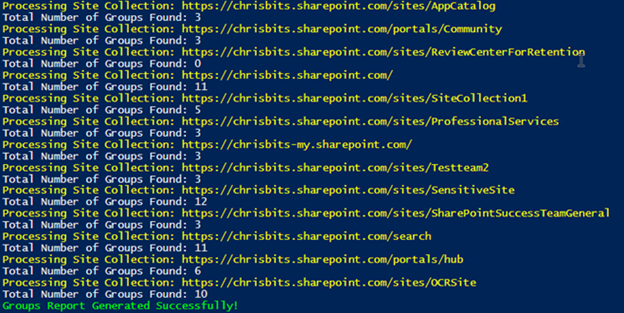

Você também pode executar scripts do PowerShell para SharePoint Online, como o script abaixo de http://www.sharepointdiary.com:

#Admin Center & Site collection URL, replace admin-URL and path to a location where the CSV report can be written to.

$AdminCenterURL = "https://HOSTNAME-admin.sharepoint.com"

$CSVPath = "C:\Users\UserName\Documents\GroupReport.csv"

#Connect to SharePoint Online

Connect-SPOService -url $AdminCenterURL -Credential (Get-Credential)

$GroupsData = @()

#Get all Site collections

Get-SPOSite -Limit ALL | ForEach-Object {

Write-Host -f Yellow "Processing Site Collection:"$_.URL

#Get all Site Groups

$SiteGroups = Get-SPOSiteGroup -Site $_.URL

Write-host "Total Number of Groups Found:"$SiteGroups.Count

ForEach($Group in $SiteGroups)

{

$GroupsData += New-Object PSObject -Property @{

'Site URL' = $_.URL

'Group Name' = $Group.Title

'Permissions' = $Group.Roles -join ","

'Users' = $Group.Users -join ","

}

}

}

#Export the data to CSV

$GroupsData | Export-Csv $CSVPath -NoTypeInformation

Write-host -f Green "Groups Report Generated Successfully!"

Como a Netwrix pode ajudar

Netwrix StealthAUDIT for SharePoint oferece os robustos recursos de segurança do SharePoint necessários para prevenir violações de dados, evitar interrupções nos negócios e atender aos modernos requisitos de conformidade. Ele oferece total visibilidade das permissões do SharePoint em todos os níveis, tanto no SharePoint local quanto no SharePoint Online.

Compartilhar em

Saiba Mais

Sobre o autor

Farrah Gamboa

Sr. Diretor de Gestão de Produto

Diretora Sênior de Product Management na Netwrix. Farrah é responsável por construir e entregar o roadmap dos produtos e soluções da Netwrix relacionados a Data Security e Audit & Compliance. Farrah tem mais de 10 anos de experiência trabalhando com soluções de segurança de dados em escala empresarial, ingressando na Netwrix após sua passagem pela Stealthbits Technologies onde atuou como Gerente de Produto Técnico e Gerente de QC. Farrah é bacharel em Engenharia Industrial pela Rutgers University.

Saiba mais sobre este assunto

Identidades não humanas (NHIs) explicadas e como protegê-las

12 Riscos Críticos de Segurança de Shadow AI que Sua Organização Precisa Monitorar em 2026

Mercado de soluções de Privileged Access Management: guia 2026

Os próximos cinco minutos de conformidade: construindo segurança de dados com foco em identidade em toda a APAC

Leis de Privacidade de Dados por Estado: Abordagens Diferentes para a Proteção da Privacidade