Garantir a segurança dos seus servidores Windows e do Windows 10 em execução é vital, especialmente considerando a sofisticada paisagem de ameaças de hoje. Essas são geralmente as primeiras máquinas a serem comprometidas em um ataque através da exploração do elo mais fraco da cadeia — o usuário. Por meio de truques e engenharia social, os atores de ameaças ganham acesso a essas máquinas e, em seguida, procuram se mover lateralmente e elevar seus privilégios. Portanto, aprimorar a segurança de endpoints e servidores pode reduzir significativamente o risco de uma violação de segurança.

Conteúdo relacionado selecionado:

Uma coisa que você pode fazer para reforçar a segurança de um servidor é proteger a Autoridade de Segurança Local (LSA). A LSA controla e gerencia informações de direitos do usuário, hashes de senhas e outros bits importantes de informação na memória. Ferramentas de ataque, como mimikatz, dependem do acesso a esse conteúdo para coletar hashes de senhas ou senhas em texto claro. Ativar a Proteção LSA configura o Windows para controlar as informações armazenadas na memória de uma maneira mais segura — especificamente, para impedir que processos não protegidos acessem esses dados.

O que é um Processo Protegido?

Um processo é considerado protegido quando atende aos critérios descritos nesta Microsoft documentation. Para resumir, um processo é considerado protegido se tiver uma assinatura verificada da Microsoft e aderir ao Microsoft Security Development Lifecycle (SDL). Se esses dois critérios não forem atendidos, o processo não poderá acessar o conteúdo que está sendo usado pela LSA na memória.

Como ativar a Proteção LSA

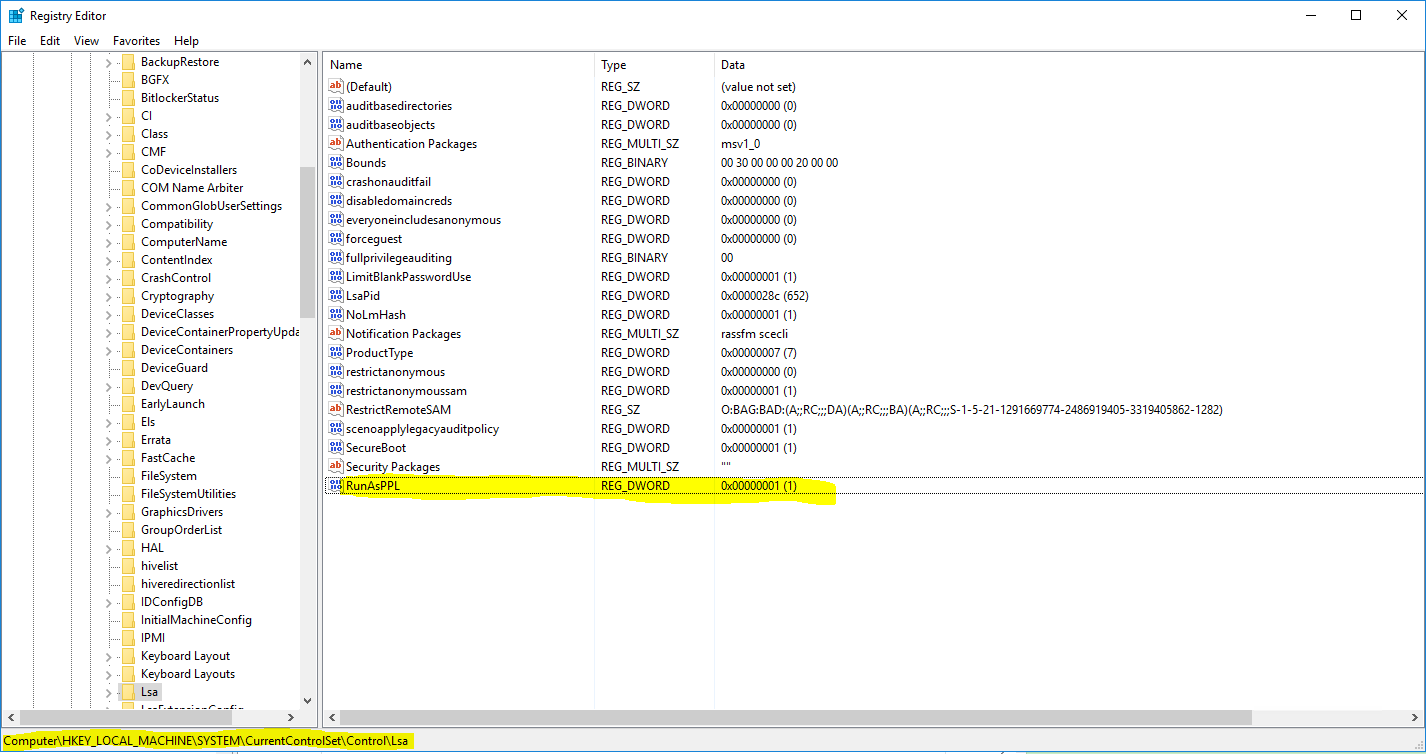

Uma vez que a Proteção LSA é controlada através do registro, você pode ativá-la facilmente em todos os seus dispositivos usando Group Policy: Basta definir o valor de RunAsPPL para 1. Esta configuração pode ser encontrada no registro em SYSTEMCurrentControlSetControlLsa.

O seguinte código pode ser utilizado como um arquivo .reg para definir este valor como 1:

*Code Block*

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsa]

"RunAsPPL"=dword:00000001

*Code Block*

Revisando Suas Configurações

Para verificar que cada servidor está protegido, você pode navegar até a seção do registro mencionada acima e confirmar que o valor está definido como 1.

No entanto, para tornar o trabalho um pouco mais fácil, forneci abaixo um script PowerShell que permite consultar o valor para uma máquina específica remotamente (assumindo que o acesso correto exista). Basta substituir [SAMPLEHOST] pelo nome do host da máquina. Este código retornará 0, 1 ou uma exceção que indica que a propriedade RunAsPPL não existe. A menos que 1 seja retornado, a configuração não está habilitada no computador alvo.

*Code Block*

invoke-command -Computer [SAMPLEHOST] {Get-itempropertyvalue -Path "HKLM:SYSTEMCurrentControlSetControlLsa" -Name RunAsPPL}

*Code Block*

Compartilhar em

Saiba Mais

Sobre o autor

Kevin Joyce

Diretor de Product Management

Diretor de Product Management na Netwrix. Kevin tem uma paixão por segurança cibernética, especificamente em compreender as táticas e técnicas que os atacantes usam para explorar os ambientes das organizações. Com oito anos de experiência em product management, focando em Active Directory e segurança do Windows, ele levou essa paixão para ajudar a construir soluções para organizações protegerem suas identidades, infraestrutura e dados.

Saiba mais sobre este assunto

7 melhores soluções de Privileged Access Management (PAM) em 2026

7 melhores alternativas ao CyberArk em 2026

Usando Windows Defender Credential Guard para Proteger Credenciais Privilegiadas

Como implantar qualquer script com o MS Intune

O que é Microsoft LAPS: Como Você Pode Melhorar a Segurança Dele?