Modificação do AdminSDHolder – Como Funciona e Estratégias de Defesa

Modificar o descritor de segurança AdminSDHolder é uma técnica de ataque ao Active Directory (AD) furtiva, onde um adversário altera a ACL protegida usada pelo AD para proteger contas e grupos de alto privilégio. Ao alterar a ACL do AdminSDHolder — ou manipular de outra forma o processo de propagação adminCount/SD — um atacante pode conceder direitos persistentes e abrangentes no domínio a contas não privilegiadas, criar administradores ocultos ou contornar controles que normalmente impedem a escalada de privilégios. O resultado pode ser um comprometimento de domínio duradouro, acesso a dados e persistência quase indetectável.

Atributo | Detalhes |

|---|---|

|

Tipo de Ataque |

Manipulação de AdminSDHolder / SDProp (abuso de ACL) |

|

Nível de Impacto |

Muito Alto |

|

Target |

Domínios do Active Directory (empresarial, governamental, provedores de serviço) |

|

Vetor de Ataque Primário |

ACL do AdminSDHolder modificado, permissões de escrita em ACL abusadas, contas privilegiadas/delegadas comprometidas |

|

Motivação |

Escalada de privilégios, backdoors persistentes, tomada de domínio |

|

Métodos Comuns de Prevenção |

Restrinja direitos de escrita ao AdminSDHolder, monitore mudanças em AdminSDHolder/adminCount, modelo de administração em camadas, PAM/JIT para acesso privilegiado |

Fator de Risco | Nível |

|---|---|

|

Dano Potencial |

Muito Alto — comprometimento em todo o domínio possível |

|

Facilidade de Execução |

Médio — requer alguns privilégios ou um caminho para modificar AD ACLs |

|

Probabilidade |

Médio — muitos ambientes expõem delegação fraca de ACL ou permissões obsoletas |

O que é a modificação do AdminSDHolder?

AdminSDHolder é um contêiner especial no AD (CN=AdminSDHolder,CN=System,DC=...) que contém um descritor de segurança usado para proteger contas e grupos privilegiados. O processo SDProp copia periodicamente esse descritor para objetos cujo atributo adminCount é igual a 1, garantindo que esses objetos mantenham uma ACL reforçada e não sejam enfraquecidos pela herança normal de ACL. Um atacante que consiga modificar a ACL do AdminSDHolder — ou criar um objeto privilegiado com ACLs manipuladas ou adminCount — pode ter essa alteração automaticamente aplicada a muitas contas privilegiadas através do SDProp.

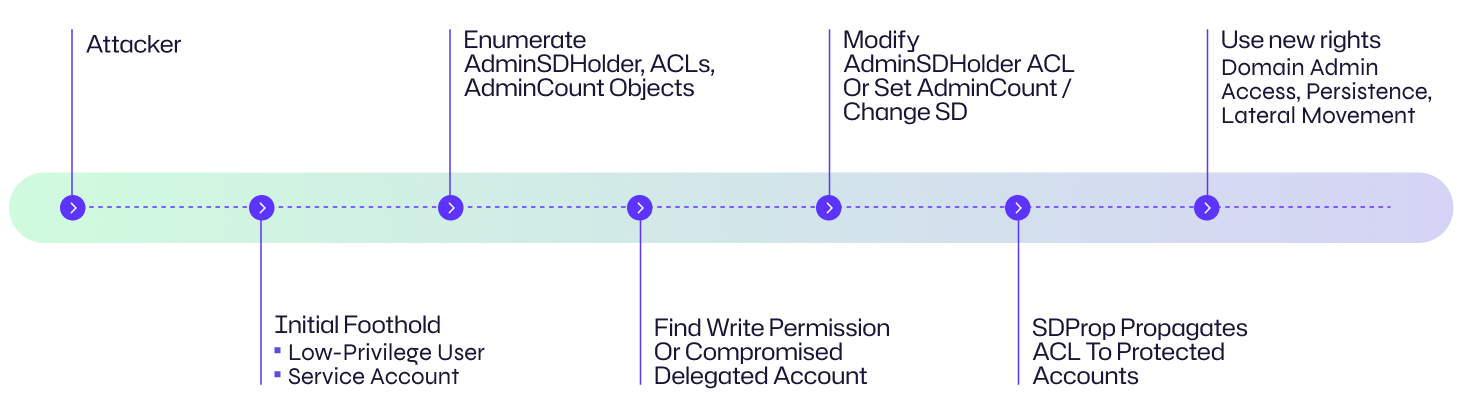

Como funciona a modificação do AdminSDHolder?

Abaixo está uma cadeia de ataque típica mostrando como os adversários abusam do AdminSDHolder e comportamentos relacionados.

1. Obtenha um ponto de apoio inicial

O atacante obtém acesso no domínio — por exemplo: um usuário de domínio com baixos privilégios, uma conta de serviço comprometida, administração delegada (Operadores de Conta, Admin de Esquema, etc.), ou uma credencial de automação mal configurada. Eles também podem explorar uma interface de gerenciamento exposta ou um host vulnerável.

2. Reconhecer a proteção do AD e as ACLs

A partir do ponto de apoio, o atacante enumera objetos de diretório para descobrir o objeto AdminSDHolder e sua ACL, quem possui permissões de Escrita/Modificação no AdminSDHolder e CN=System, o conjunto de contas com adminCount=1 e a filiação de grupos privilegiados. Ferramentas: PowerShell Get-ACL, consultas LDAP, scripts ADSI.

3. Identifique um caminho de modificação

O atacante procura um caminho que permita alterar ACLs no AdminSDHolder (por exemplo, um usuário delegado incorretamente ou um grupo com permissões excessivas como Operadores de Conta ou uma conta de serviço com direitos de escrita DS). Contas de automação/serviço com direitos elevados de escrita no AD ou contas abandonadas com permissões remanescentes são alvos atraentes.

4. Modificar AdminSDHolder ou ACL de objeto protegido

Se permitido, o atacante modifica o descritor de segurança AdminSDHolder para adicionar uma ACE que concede a um principal escolhido direitos poderosos (WriteDacl, FullControl, WriteProperty). Alternativamente, podem alterar ACLs em uma conta protegida individual ou definir adminCount=1 em uma conta backdoor. Métodos: Set-ACL, LDIF, ldapmodify, APIs nativas do Windows.

5. Aguarde a propagação do SDProp

O SDProp é executado periodicamente nos controladores de domínio e propaga o descritor AdminSDHolder para todos os objetos onde adminCount=1. Uma vez que a propagação ocorre, a ACE maliciosa é aplicada às contas protegidas — frequentemente aos Administradores de Domínio — concedendo ao atacante acesso elevado persistente.

6. Use direitos elevados para persistir e mover-se lateralmente

Com as novas ACLs, o atacante pode assumir o controle de contas de administrador de domínio (se permitido), ler/modificar configurações sensíveis (GPOs, confianças), criar principais de serviço adicionais ou contas de administrador oculto, e manter persistência que sobrevive a remediações simples se mudanças nas ACLs não forem detectadas.

✱ Variante: Modificação direta do adminCount ou SD de objeto único

Um atacante com capacidade de modificar objetos individuais pode definir adminCount=1 em uma conta escolhida, tornando-a um alvo para SDProp, ou substituir diretamente o descritor de segurança de uma conta de alto valor. Ambas as variantes podem resultar em acesso privilegiado duradouro.

Diagrama de Fluxo de Ataque

Exemplo: Perspectiva da Organização

Um atacante compromete uma conta de serviço usada por uma ferramenta de backup legada. Essa conta de serviço tem permissão de escrita delegada para uma subárvore sob CN=System. O atacante escreve uma ACE concedendo à sua conta de atacante controle total sobre AdminSDHolder, espera pelo SDProp e, em seguida, usa os privilégios elevados resultantes para assumir o controle das contas de administrador de domínio e exportar segredos do domínio.

Exemplos (padrões do mundo real)

Case | Impacto |

|---|---|

|

Configuração incorreta de delegação |

Os atacantes abusaram dos direitos delegados (contas de serviço/automação) para alterar o AdminSDHolder, resultando em direitos elevados em todo o tenant. |

|

Criação de administrador oculto |

Um atacante definiu adminCount=1 para uma conta de backdoor e projetou mudanças no SD para que a conta herdasse ACLs privilegiadas. |

Consequências da modificação do AdminSDHolder

Alterar o descritor AdminSDHolder ou objetos protegidos pode ter efeitos devastadores:

Consequências Financeiras

O comprometimento de contas privilegiadas pode levar ao roubo de propriedade intelectual, registros financeiros ou informações pessoais de clientes, seguido por multas regulatórias, custos de resposta a incidentes, honorários advocatícios e possíveis demandas de resgate.

Interrupção Operacional

Um comprometimento de domínio compromete a autenticação e autorização em todo o ambiente. Serviços podem ser desativados, AD pode precisar de remediação cuidadosa ou reconstruções, e as operações comerciais podem parar durante a recuperação.

Dano à Reputação

Evidências de comprometimento de domínio indicam falhas significativas de segurança e podem prejudicar a confiança dos clientes, as relações com parceiros e a reputação pública.

Impacto Legal e Regulatório

A exposição de dados regulamentados pode desencadear ações de conformidade, investigações e multas do GDPR, HIPAA ou específicas do setor.

Área de Impacto | Descrição |

|---|---|

|

Financeiro |

|

|

Operacional |

Interrupções de autenticação, interrupções de serviço, carga de trabalho de recuperação |

|

Reputacional |

Perda de confiança, penalidades contratuais |

|

Jurídico |

Multas, processos judiciais, fiscalização regulatória |

Alvos Comuns: Quem está em risco?

Contas protegidas pelo AdminSDHolder

Domain Admins, Enterprise Admins, Schema Admins, Administrators

Contas de serviço e principais não humanos delegados

Contas de serviço que receberam acidentalmente direitos de escrita em contêineres do sistema

Automação legada

Ferramentas de backup, agentes de monitoramento, scripts de DevOps com capacidades de escrita no AD

Grandes domínios AD com auditoria deficiente

Muitas permissões delegadas e contas inativas

Avaliação de Risco

Fator de Risco | Nível |

|---|---|

|

Dano Potencial |

Muito Alto — controle de domínio e amplo acesso a dados são possíveis. |

|

Facilidade de Execução |

Médio — necessita de um caminho para escrever ACLs do AD ou de uma conta delegada comprometida. |

|

Probabilidade |

Médio — ocorre em ambientes com higiene de delegação fraca ou credenciais de automação não gerenciadas. |

Como prevenir a modificação do AdminSDHolder

A prevenção requer a redução de quem pode editar AdminSDHolder e melhorar a detecção & governança.

Higiene de ACL & Delegação

Restrinja permissões em CN=AdminSDHolder: apenas um conjunto mínimo de principais de alto privilégio confiáveis deve ter WriteDacl, WriteOwner ou FullControl. Audite permissões delegadas sob CN=System e revogue direitos excessivos. Evite conceder escrita AD a contas de serviço não privilegiadas; use identidades privilegiadas dedicadas e controladas para automação.

Privileged Access Management (PAM)

Utilize acesso JIT/just-enough para tarefas de administração em vez de privilégios permanentes. Use contas de serviço gerenciadas (gMSA) e certificados/secrets de curta duração para serviços sempre que possível.

Fortalecimento & Controle de Contas

Reforce o acesso de emergência / contas break-glass, desative ou remova contas de serviço legadas/não utilizadas e aplique a gestão do ciclo de vida.

Controle de Mudanças & Separação de Funções

Exija aprovação de múltiplas pessoas para alterações em objetos críticos do AD (AdminSDHolder, ACLs da raiz do domínio). Registre e revise os tickets de mudança vinculados às alterações de ACL.

Verificações de Linha de Base & Integridade

Mantenha uma cópia de base do descritor de segurança do AdminSDHolder e compare-o periodicamente com o objeto ativo; alerte sobre alterações. Verifique regularmente objetos com adminCount=1 e contas inesperadas em grupos privilegiados.

Estratégias de Detecção, Mitigação e Resposta

Detecção

- Audite e alerte sobre escritas em CN=AdminSDHolder: habilite a auditoria de Serviço de Diretório (DS Access) para capturar modificações no AdminSDHolder e gerar alertas para mudanças de atributos nTSecurityDescriptor ou DACL.

- Monitore as alterações em adminCount: alertas quando adminCount é definido como 1 para contas incomuns.

- Alerta sobre novas ACEs que concedem a principais não-administradores altos direitos sobre objetos protegidos.

- Fique atento a picos de modificações em contas protegidas (redefinições de senha, alterações de ACL).

- Monitore as alterações de membros dos grupos privilegiados e adições inesperadas.

Resposta

- Remova imediatamente ACEs maliciosos e restaure o AdminSDHolder para o último descritor de segurança conhecido como bom (ou a partir de um backup verificado).

- Revogue o acesso do atacante: desative contas, rotacione credenciais, revogue certificados/secrets de contas de serviço que foram utilizados.

- Invalidar sessões de autenticação onde for possível (forçar a purga de tickets Kerberos, impor reautenticação).

- Realize uma avaliação de integridade e impacto de domínio: enumere onde o ACE malicioso foi propagado, identifique contas privilegiadas comprometidas e procure por artefatos laterais.

- Realize a redefinição de credenciais para contas privilegiadas afetadas e rotacione os segredos de serviço.

- Procure por persistência: verifique a criação de principais de serviço, tarefas agendadas, GPOs com scripts maliciosos ou entradas de delegação modificadas.

Mitigação

- Limite a exposição futura removendo delegações de escrita desnecessárias, reforçando controles e implementando Privileged Access Management/JIT para atividades de administração.

- Melhore a auditoria e integre alertas em playbooks de IR para acelerar a detecção e contenção.

Como a Netwrix pode ajudar

Netwrix Threat Prevention ajuda a impedir o abuso do AdminSDHolder detectando e bloqueando alterações não autorizadas em objetos críticos do AD em tempo real. Cria um histórico de auditoria completo e à prova de adulterações para mudanças de objetos e atributos, e pode alertar automaticamente ou prevenir ações arriscadas como edições de DACL e modificações de grupos privilegiados ou GPO, reduzindo o tempo para persistência e tomada de domínio. As equipes podem personalizar políticas para proteger contêineres sensíveis e impor uma resposta imediata quando o AdminSDHolder ou contas protegidas são acessadas, fortalecendo a Data Security That Starts with Identity.

Impacto Específico do Setor

Indústria | Impacto |

|---|---|

|

Saúde |

A perda de controle do domínio pode expor sistemas EHR e dados de pacientes, arriscando violações da HIPAA e interrupções operacionais. |

|

Finanças |

O comprometimento de domínio permite acesso a sistemas financeiros, registros de transações e PII de clientes — alto risco regulatório e de fraude. |

|

Governo |

Alto risco de espionagem e impacto na segurança nacional se domínios privilegiados forem abusados. |

Evolução dos Ataques & Tendências Futuras

- Automação do reconhecimento de ACL — atacantes estão automatizando buscas por contêineres de sistema editáveis e permissões delegadas em grandes patrimônios de AD.

- Combinação com outros ataques AD — O abuso de AdminSDHolder é combinado com cadeias de abuso de Golden Ticket / DCSync / ACL para uma persistência robusta.

- Exposição da cadeia de suprimentos e DevOps — credenciais de automação vazadas em pipelines continuam a surgir como vetores para modificações delegadas de ACL.

- Menos ações ruidosas, mais discrição — os atacantes preferem manipulações de ACL/DACL porque se misturam com a atividade legítima de administração.

Estatísticas Principais & Telemetria (verificações sugeridas)

• Percentual de domínios com permissões de escrita não padrão para CN=System ou AdminSDHolder (medindo a higiene).

• Contagem de contas com adminCount=1 e sem atividade legítima de admin recente.

• Número de contas de serviço com privilégios de escrita no AD no ambiente.

Considerações Finais

A modificação do AdminSDHolder é uma técnica de alto impacto e furtiva: ao atacar o mecanismo que o AD usa para proteger contas privilegiadas, os atacantes podem alcançar uma escalada de privilégios duradoura e em todo o domínio, que sobrevive a muitas etapas simples de remediação. Defender-se contra isso requer uma governança estrita de ACL, delegação de mínimo privilégio, controles de acesso privilegiado robustos (Privileged Access Management/JIT), auditoria contínua do AdminSDHolder e objetos adminCount, e playbooks de resposta ensaiados para remover rapidamente ACEs maliciosos e rotacionar as credenciais impactadas.

Perguntas frequentes

Compartilhar em

Ver ataques de cibersegurança relacionados

Ataque de Kerberoasting – Como Funciona e Estratégias de Defesa

Abuso de Permissões de Aplicativos Entra ID – Como Funciona e Estratégias de Defesa

Ataque AS-REP Roasting - Como Funciona e Estratégias de Defesa

Ataque Hafnium - Como Funciona e Estratégias de Defesa

Ataques DCSync Explicados: Ameaça à Segurança do Active Directory

Ataque Golden SAML

Entendendo ataques Golden Ticket

Ataque a Contas de Serviço Gerenciadas por Grupo

Ataque DCShadow – Como Funciona, Exemplos Reais e Estratégias de Defesa

Injeção de Prompt do ChatGPT: Entendendo Riscos, Exemplos e Prevenção

Ataque de Extração de Senha NTDS.dit

Ataque Pass the Hash

Ataque Pass-the-Ticket Explicado: Riscos, Exemplos e Estratégias de Defesa

Ataque de Password Spraying

Ataque de Extração de Senha em Texto Simples

Vulnerabilidade Zerologon Explicada: Riscos, Explorações e Mitigação

Ataques de ransomware ao Active Directory

Desbloqueando o Active Directory com o Ataque Skeleton Key

4 ataques a contas de serviço e como se proteger contra eles

Como Prevenir que Ataques de Malware Afetem o Seu Negócio

O que é Credential Stuffing?

Comprometendo o SQL Server com PowerUpSQL

O que são ataques de Mousejacking e como se defender contra eles

Roubando Credenciais com um Provedor de Suporte de Segurança (SSP)

Ataques de Rainbow Table: Como Funcionam e Como se Defender Contra Eles

Um Olhar Abrangente sobre Ataques de Senha e Como Impedi-los

Reconhecimento LDAP

Bypassando MFA com o ataque Pass-the-Cookie

Ataque Silver Ticket