Ataque DCShadow – Como Funciona, Exemplos Reais e Estratégias de Defesa

Um ataque DCShadow explora o Active Directory ao criar ou manipular controladores de domínio de forma furtiva, dando aos atacantes controle total sobre um ambiente. Essa técnica tornou-se uma ameaça crescente, pois permite que os atacantes contornem as defesas tradicionais e obtenham acesso persistente a sistemas críticos.

Atributo | Detalhes |

|---|---|

|

Tipo de Ataque |

Pós-exploração / Persistência / Escalonamento de Privilégios |

|

Nível de Impacto |

Crítico |

|

Target |

Microsoft Active Directory (Controladores de Domínio, AdminSDHolder, objetos AD) |

|

Vetor de Ataque Primário |

Abuso do protocolo de replicação AD (MS-DRSR) via lsadump::dcshadow do Mimikatz |

|

Motivação |

Estabeleça persistência, eleve privilégios, evite detecção, mantenha controle de domínio de longo prazo |

|

Métodos Comuns de Prevenção |

|

Fator de Risco | Nível |

|---|---|

|

Dano Potencial |

Muito Alto |

|

Facilidade de Execução |

Médio |

|

Probabilidade |

Médio |

O que é DCShadow?

DCShadow é uma técnica avançada de pós-exploração usada em ataques ao Active Directory (AD). Foi divulgada publicamente pela primeira vez pelos pesquisadores de segurança Benjamin Delpy (criador do Mimikatz) e Vincent Le Toux.

A técnica de ataque DCShadow faz parte do módulo lsadump no Mimikatz, uma ferramenta de pós-exploração. Ela permite que um adversário com privilégios de Domain Admin ou Enterprise Admin registre um controlador de domínio (DC) malicioso dentro do ambiente AD. Uma vez registrado, o atacante pode injetar alterações arbitrárias diretamente no banco de dados do AD (NTDS.dit). O ataque é usado para modificar de forma furtiva atributos sensíveis como:

- SIDHistory

- userAccountControl

- adminCount

- Membros dos grupos

Essas alterações são propagadas através do mecanismo de replicação nativo do AD, que as trata como atualizações legítimas vindas de um DC confiável. Por causa disso, mecanismos normais de auditoria e registro de segurança são contornados, tornando a detecção difícil.

Novas Perspectivas

DCShadow não explora uma falha ou vulnerabilidade de software; em vez disso, aproveita os mecanismos de confiança e replicação inerentes à arquitetura do Active Directory. Por essa razão, não pode ser corrigido. Mitigar o DCShadow, portanto, requer controles operacionais rigorosos.

Como funciona o DCShadow?

Pré-requisitos

Antes de iniciar o DCShadow, o atacante deve ter:

- Privilégios de nível SYSTEM em uma máquina integrada ao domínio (não necessariamente um DC).

- Credenciais de Domain Admin ou Enterprise Admin para interagir com o processo de replicação do AD.

- Acesso ao Mimikatz, que fornece o módulo lsadump::dcshadow.

- Um bom entendimento da mecânica de replicação do AD.

Vetor de Ataque

DCShadow funciona permitindo que um atacante simule um controlador de domínio falso e injete alterações não autorizadas diretamente no AD através do processo de replicação. Após obter privilégios de SYSTEM e direitos de Admin do Domínio, o atacante usa ferramentas como Mimikatz para registrar o DC falso, criar modificações nos atributos do AD e empurrar essas mudanças para o banco de dados do AD. Uma vez completo, o DC falso é removido para apagar rastros. Nos meses seguintes, o atacante usa a conta backdoor para acessar sistemas e coletar dados sensíveis — tudo isso enquanto evita alertas convencionais de SIEM e registros de auditoria do AD.

Aqui está um passo a passo detalhado do processo de ataque.

Como funciona o DCShadow?

Pré-requisitos

Antes de iniciar o DCShadow, o atacante deve ter:

- Privilégios de nível SYSTEM em uma máquina integrada ao domínio (não necessariamente um DC).

- Credenciais de Domain Admin ou Enterprise Admin para interagir com o processo de replicação do AD.

- Acesso ao Mimikatz, que fornece o módulo lsadump::dcshadow.

- Um bom entendimento da mecânica de replicação do AD.

Vetor de Ataque

DCShadow funciona permitindo que um atacante simule um controlador de domínio falso e injete alterações não autorizadas diretamente no AD através do processo de replicação. Após obter privilégios de SYSTEM e direitos de Admin do Domínio, o atacante usa ferramentas como Mimikatz para registrar o DC falso, criar modificações nos atributos do AD e empurrar essas mudanças para o banco de dados do AD. Uma vez completo, o DC falso é removido para apagar rastros. Nos meses seguintes, o atacante usa a conta backdoor para acessar sistemas e coletar dados sensíveis — tudo isso enquanto evita alertas convencionais de SIEM e registros de auditoria do AD.

Aqui está um passo a passo detalhado do processo de ataque.

1. Elevar para privilégios de SYSTEM

O atacante primeiro compromete uma máquina integrada ao domínio e escala privilégios para SYSTEM usando ferramentas como Mimikatz ou outras técnicas de escalonamento de privilégios.

Usando Mimikatz para elevar privilégios para SYSTEM:

privilege::debug

!+

!ProcessToken

Isso permite que o processo interaja com a Autoridade de Segurança Local (LSA) e registre serviços de replicação.

2. Registre o Rogue Domain Controller

Usando o módulo lsadump::dcshadow do Mimikatz, os atacantes podem registrar temporariamente a máquina comprometida e integrada ao domínio como um DC desonesto. Isso é alcançado programaticamente:

- Modificando os Nomes de Principais de Serviço (SPNs) para tornar a máquina reconhecível como um DC.

- Modificando msDS-HasDomainNC, msDS-HasFullReplicaNCs e outros atributos relacionados à replicação.

- Criando os objetos necessários do AD, como Configurações NTDS sob a partição de Configuração.

3. Prepare as Modificações de Atributos

Os atacantes preparam alterações em objetos do AD, como:

- Adicionando SIDHistory para obter permissões através de SIDs antigos.

- Modificando adminCount para evadir proteções.

- Adicionando contas a grupos sensíveis como Domain Admins.

Essas alterações são preparadas usando comandos Mimikatz, como:

lsadump::dcshadow /object:User1 /attribute:SIDHistory /value:S-1-5-21-...

4. Empurrar Alterações via Replicação

O atacante usa o seguinte comando para enviar as alterações preparadas para o Active Directory por meio de protocolos de replicação padrão, fazendo com que os controladores de domínio reais aceitem as mudanças como se viessem de um DC legítimo.

lsadump::dcshadow /push

5. Limpar Rastros

Uma vez que a replicação esteja completa, o atacante remove todos os vestígios do DC desonesto por meio de:

- Excluindo os SPNs

- Removendo configurações NTDS

- Restaurando configurações originais do sistema

Isso reduz a chance de detecção durante a análise forense.

Novas Perspectivas

Os atacantes frequentemente visam componentes críticos do AD como AdminSDHolder, KRBTGT e Objetos de Política de Grupo (GPOs) para controle persistente e comprometimento amplo.

- Modificar o AdminSDHolder permite que mantenham privilégios elevados ao impor configurações de segurança em contas de alto valor.

- A manipulação do KRBTGT possibilita ataques de Golden Ticket, concedendo acesso indefinido.

- Alterar GPOs permite que atacantes distribuam configurações ou scripts maliciosos para todos os sistemas integrados ao domínio.

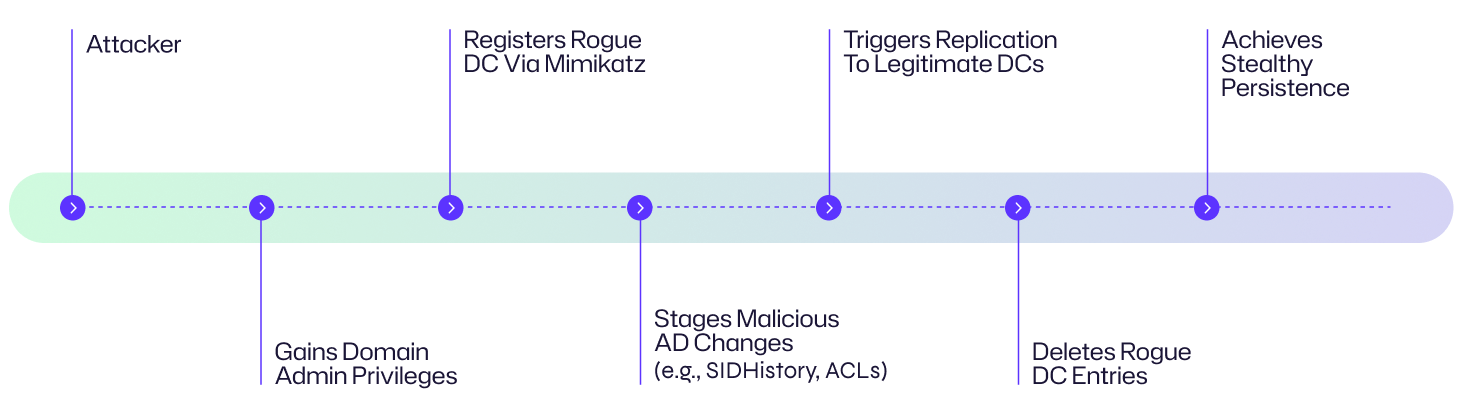

Diagrama de Fluxo de Ataque

O fluxo de ataque DCShadow ilustra como um ator de ameaças pode explorar mecanismos legítimos de replicação do AD para injetar alterações não autorizadas — como modificar atributos de usuário ou associações de grupo — no banco de dados do AD, possibilitando controle dissimulado e de longo prazo sobre o domínio.

Aqui está um conceito visual do ataque.

Vamos olhar para um exemplo da perspectiva de uma organização.

Em uma organização de saúde de médio porte, um atacante explora uma vulnerabilidade VPN para obter acesso e escalar privilégios para capturar credenciais de Domain Admin. Usando Mimikatz, eles registram uma máquina comprometida como um DC clandestino e empurram alterações maliciosas para o AD, como adicionar uma conta de administrador oculta via SIDHistory. Essas mudanças são replicadas por todo o domínio sem acionar alertas. Após limpar os rastros do DC clandestino, o atacante mantém acesso longo e encoberto e exfiltra dados sensíveis de pacientes ao longo do tempo, sem ser detectado pelas ferramentas de segurança padrão.

Exemplos de ataques DCShadow

Ao compreender exemplos reais de ataques DCShadow, os profissionais de segurança podem obter insights sobre como os atacantes abusam dos mecanismos de replicação, quais indicadores procurar e como construir defesas eficazes contra tais ameaças.

Case | Impacto |

|---|---|

|

UNC2452 (relacionado à SolarWinds, 2020–2021) |

O grupo de ameaça persistente avançada (APT) UNC2452, atribuído ao comprometimento da cadeia de suprimentos da SolarWinds, é suspeito de utilizar técnicas de DCShadow durante sua fase de pós-exploração. Segundo relatos, os atacantes manipularam permissões do AD e metadados de replicação, provavelmente por meio do DCShadow. Ao injetar alterações diretamente no processo de replicação do AD, o UNC2452 conseguiu estabelecer uma persistência discreta e de longo prazo, enquanto evitava ferramentas convencionais de monitoramento. |

|

APT29 / Nobelium (2021) |

Em 2021, o grupo de ameaças vinculado à Rússia APT29 (também conhecido como Nobelium), foi suspeito de utilizar técnicas de DCShadow para comprometer ambientes AD híbridos em nuvem. Após o acesso inicial — frequentemente obtido por meio de spear-phishing, roubo de tokens ou exploração de serviços de federação — APT29 teria utilizado métodos semelhantes ao DCShadow para criar contas ocultas e modificar atributos SIDHistory. Essas alterações permitiram ao grupo escalar privilégios e manter acesso de longo prazo em infraestruturas AD on-premises e Microsoft Entra ID. |

|

TrickBot (2020) |

Em 2020, o notório trojan bancário e framework de malware TrickBot expandiu suas capacidades além da fraude financeira para incluir técnicas de manipulação de AD usando o módulo DCShadow do Mimikatz. Entre julho e outubro de 2020, várias formas de cibersegurança, incluindo DFIR Report, SentinelOne e Cybereason documentaram intrusões lideradas por TrickBot onde o DCShadow foi explicitamente utilizado. Esses ataques visavam redes empresariais nos setores de saúde, educação e manufatura, muitas vezes levando ao desdobramento de ransomware. |

|

Simulação de Red Team – BlueHat IL (2018) |

A Simulação da Equipe Vermelha no BlueHat IL 2018 marcou a demonstração original do conceito de ataque DCShadow, apresentada pelos pesquisadores de segurança Vincent Le Toux e Benjamin Delpy (criador do Mimikatz). Isso mostrou como um atacante poderia registrar um DC malicioso e silenciosamente inserir alterações não autorizadas no AD usando protocolos legítimos de replicação, sem acionar os logs de eventos tradicionais ou mecanismos de detecção. Esta simulação estabeleceu a base para o abuso real do DCShadow. |

Consequências de um ataque DCShadow

Ataques DCShadow representam uma ameaça de alto impacto para ambientes Active Directory, levando a consequências sérias.

Comprometimento Completo de Domínio

Ao explorar mecanismos de replicação, o DCShadow permite que atacantes se passem por um DC legítimo e injetem alterações arbitrárias no AD. Isso lhes dá a capacidade de alterar permissões, criar contas privilegiadas e modificar descritores de segurança. Uma vez executado com sucesso, o atacante possui o domínio da mesma forma que um administrador de domínio faria.

Invisibilidade para SIEMs e Monitoramento Baseado em Logs

Um ataque DCShadow pode operar além da visibilidade das ferramentas convencionais de monitoramento. Uma vez que o ataque imita a replicação legítima de DC usando protocolos como MS-DRSR, as alterações são feitas na camada de replicação e não acionam logs de eventos padrão. Como resultado, até mesmo plataformas SIEM sofisticadas e ferramentas de detecção baseadas em logs podem não detectar as modificações não autorizadas, dando aos atacantes liberdade para operar sem serem detectados.

Persistência Além da Redefinição de Senhas de Administrador

Mesmo que os defensores redefinam as senhas de administrador ou removam backdoors conhecidos, atacantes utilizando DCShadow podem já ter incorporado mudanças persistentes diretamente no AD, como direitos de replicação modificados ou principais de serviço dissimulados. Esses pontos de apoio furtivos são difíceis de rastrear e podem sobreviver a esforços tradicionais de remediação. Portanto, os atacantes podem retornar mesmo após ações de resposta a incidentes serem tomadas.

Potencial para Escalar Através de Confianças de Domínio

Em ambientes com múltiplos domínios ou relações de confiança entre florestas, ataques DCShadow podem ser usados para abusar desses caminhos de confiança. Ao injetar alterações que afetam contas confiáveis ou alterar atributos relacionados à confiança, atacantes podem escalar privilégios entre domínios, movendo-se lateralmente e comprometendo segmentos adicionais da infraestrutura com resistência mínima.

Escalonamento Completo de Privilégios e Backdooring de Infraestrutura

Com a capacidade de conceder ou modificar permissões de alto nível no AD silenciosamente, o DCShadow permite que atacantes realizem uma escalada de privilégios completa. Eles também podem criar uma porta dos fundos na infraestrutura ao implantar privilégios persistentes, manipulando objetos sensíveis do AD ou modificando ACLs e membros de grupos de maneira que garanta acesso oculto de longo prazo. Essas mudanças são difíceis de auditar ou reverter sem uma investigação de nível forense.

Abuso de Privilégios em Ambientes Híbridos

Em ambientes de identidade híbrida, onde o AD local é sincronizado com o Microsoft Entra ID usando ferramentas como o Microsoft Entra Connect, um ataque DCShadow pode ter consequências em cascata além do domínio local. Se um invasor comprometer o AD local e fizer alterações não autorizadas, essas modificações são automaticamente sincronizadas com o Microsoft Entra ID, dependendo da configuração. Isso pode permitir que os atacantes obtenham papéis elevados no Microsoft 365, assinaturas do Microsoft Entra ou outras aplicações SaaS federadas.

Comprometimento Completo no Nível da Floresta

Quando combinado com técnicas como Golden Ticket ou Pass-the-Ticket, um ataque DCShadow pode escalar para um comprometimento completo em nível de floresta. Essa poderosa combinação permite que os atacantes forjem tickets Kerberos enquanto alteram silenciosamente a replicação do AD para manter a persistência e elevar privilégios. Em tais cenários, a integridade de toda a floresta AD é colocada em risco, muitas vezes deixando a reconstrução completa da floresta como a única opção confiável de remediação.

Consequências nas Principais Áreas de Negócio

Um ataque DCShadow pode ter consequências em dimensões críticas dos negócios.

Impacto | Descrição |

|---|---|

|

Financeiro |

Um ataque DCShadow bem-sucedido pode levar a perdas financeiras significativas que podem decorrer de:

|

|

Operacional |

DCShadow pode paralisar a infraestrutura de TI e as operações do dia a dia.

|

|

Reputacional |

Violações envolvendo exploração avançada de AD podem danificar severamente a reputação de uma organização.

|

|

Jurídico/Regulatório |

Ataques DCShadow podem levar a sérias consequências legais e de conformidade, incluindo penalidades regulatórias e ações judiciais.

|

Alvos comuns de um ataque DCShadow: Quem está em risco?

Embora qualquer ambiente de Active Directory possa estar em risco de um ataque DCShadow, certos tipos de organizações são mais vulneráveis devido à sua arquitetura, escala operacional ou à sensibilidade dos seus dados.

Grandes empresas com ambientes AD complexos

Empresas com estruturas de AD expansivas e multiníveis frequentemente possuem vários controladores de domínio e relações de confiança, que podem fornecer aos atacantes múltiplos pontos de entrada e caminhos de replicação para exploração.

Organizações com Excesso de Contas Privilegiadas

Ambientes onde o Privileged Access Management é mal controlado ou onde contas de administrador são excessivamente abundantes apresentam um alvo fácil. Atacantes podem comprometer tais contas mais facilmente para iniciar ataques DCShadow e manter persistência.

Empresas com Monitoramento e Registro Inadequados

Empresas que não possuem monitoramento abrangente de replicação AD, integração SIEM ou mecanismos de detecção de anomalias estão em maior risco. Ataques DCShadow frequentemente burlam registros tradicionais, enquanto a visibilidade é essencial para a detecção precoce.

Agências Governamentais e Infraestrutura Crítica

Entidades do setor público e operadores de infraestrutura nacional crítica (CNI) são alvos frequentes de atores estatais que podem usar DCShadow como parte de campanhas de ameaça persistente avançada (APT) para manter acesso oculto por longos períodos.

Organizações com Trusts Inter-Floresta

Empresas que mantêm múltiplas florestas AD com relações de confiança são especialmente vulneráveis, pois um comprometimento em uma floresta pode ser aproveitado para escalar privilégios em outras usando técnicas de DCShadow.

Indústrias com Propriedade Intelectual (IP) valiosa

Setores como aeroespacial, farmacêutico e tecnologia que armazenam dados sensíveis de P&D são alvos de alto valor. Atacantes podem usar DCShadow para manter acesso de forma furtiva enquanto exfiltram PI sem acionar alertas.

Ambientes Híbridos/Multi-Cloud

Organizações com AD on-prem integrado e ambientes Microsoft Entra ID estão suscetíveis a impactos estendidos. DCShadow pode ser usado para manipular o AD local, o que então propaga alterações não autorizadas para a nuvem, expandindo o escopo do comprometimento.

Avaliação de Risco

Avaliar o risco de ataques DCShadow requer a análise da probabilidade, do impacto potencial, da natureza avançada das técnicas utilizadas, dos desafios na detecção e da gravidade das consequências que podem causar.

Fator de Risco | Nível |

|---|---|

|

Dano Potencial |

Muito Alto

|

|

Facilidade de Execução |

Médio

|

|

Probabilidade |

Médio

|

Como Prevenir Ataques DCShadow

Prevenir ataques DCShadow requer uma estratégia de defesa em camadas focada em limitar o acesso privilegiado, garantir a segurança das configurações do Active Directory e monitorar atividades de replicação não autorizadas. As seguintes melhores práticas ajudam a reduzir a superfície de ataque e melhorar as capacidades de detecção e resposta.

Minimize a associação de Domain Admin e Enterprise Admin

Limite o número de usuários com contas altamente privilegiadas, como direitos de Domain Admin ou Enterprise Admin, pois ataques DCShadow requerem tais privilégios para ter sucesso.

- Use Privileged Access Management (PAM) para atribuir permissões elevadas apenas quando necessário.

- Audite e remova contas de administrador inativas ou desnecessárias.

- Utilize modelos de acesso just-in-time (JIT) para reduzir direitos administrativos persistentes e limitar a exposição.

Proteja Contas de Alto Valor com Modelos de Acesso Hierarquizados

Implemente um modelo administrativo em camadas (Tier 0/1/2) para isolar contas de alto privilégio, reduzindo o risco de movimento lateral e escalada de privilégios.

- Tier 0: Controladores de domínio, contas de administrador de domínio – isolados completamente

- Nível 1: Contas de administração de servidores/estações de trabalho

- Tier 2: Ambientes de usuário padrão

Utilize contas e estações de trabalho dedicadas para cada nível para evitar vazamento de credenciais entre os níveis.

Implemente Estações de Trabalho de Administração Seguras (SAWs)

Utilize estações de trabalho dedicadas e reforçadas para tarefas administrativas a fim de reduzir o risco de roubo de credenciais e impedir a execução de ferramentas como Mimikatz em endpoints expostos.

- Proibir a navegação na internet e o acesso a e-mails a partir de SAWs.

- Ative a criptografia de disco completo, desative os direitos de administrador local e aplique a autenticação multifator (MFA).

- Monitore por software não autorizado ou tentativas de acesso.

Restringir o Acesso para Modificar o Esquema e a Configuração do AD

Aplique permissões rigorosas para controlar quem pode modificar o esquema do diretório ou replicar alterações, pois o DCShadow requer tais direitos para registrar controladores de domínio falsos.

- Restrinja as permissões de "Replicating Directory Changes" e "Replicating Directory Changes All".

- Desative as funções de administrador de esquema desnecessárias e monitore tentativas de reativá-las.

- Utilize a Política de Grupo para limitar direitos ao esquema AD ou aos contextos de nomeação de Configuração.

Restringir a criação de SPN e os direitos de objeto de computador

Permissões mal configuradas em Unidades Organizacionais (OUs) podem permitir que atacantes criem máquinas desonestas e registrem SPNs.

- Impedir que usuários com privilégios baixos ou usuários padrão registrem Nomes de Principais de Serviço (SPNs) ou criem/associem objetos de computador ao domínio sem supervisão.

- Audite e restrinja o ms-DS-MachineAccountQuota, que controla quantas máquinas um usuário pode adicionar ao domínio.

- Monitore registros de SPN para anomalias usando ferramentas como ADRecon ou BloodHound.

Utilize Firewalls Baseados em Host e Segmentação de Rede

Uma segmentação adequada e o uso de firewalls previnem o movimento lateral e o abuso de replicação.

- Isole os controladores de domínio do restante da rede.

- Permita apenas as portas necessárias de RPC e replicação LDAP entre controladores de domínio legítimos.

- Bloqueie o tráfego de replicação de entrada de hosts não autorizados.

- Implemente ACLs em dispositivos de rede para limitar a comunicação de/para controladores de domínio.

Auditar alterações no AD e o tráfego de replicação

Monitore e registre as alterações no diretório, especialmente as atividades de replicação, modificações de esquema ou alterações não autorizadas em objetos sensíveis. Fique atento a eventos incomuns, como:

- Modificações não autorizadas nas configurações do NTDS.

- Mudanças espontâneas no atributo Server-Reference.

Use IDs de evento (por exemplo, 4662 para alterações de permissões em objetos) e os logs dos Serviços de Diretório para auditoria.

Implantar ferramentas de detecção de ameaças em tempo real

As soluções modernas de segurança podem detectar indicadores de atividade DCShadow.

- O Microsoft Defender for Identity pode detectar comportamento anormal de replicação e elevação de privilégios.

- As integrações SIEM (por exemplo, Splunk, Sentinel) podem correlacionar logs de AD, endpoints e rede.

- Utilize controladores de domínio honeypot para detectar tentativas de replicação não autorizadas.

Isolar e monitorar o uso de Mimikatz e PowerShell

Os ataques DCShadow normalmente envolvem o uso de Mimikatz e scripts avançados de PowerShell.

- Use o AppLocker ou o Windows Defender Application Control (WDAC) para impedir a execução de scripts não aprovados.

- Implemente o PowerShell Constrained Language Mode e ative o registro de blocos de script.

- Monitore assinaturas YARA conhecidas ou detecções baseadas em comportamento associadas ao Mimikatz.

Realizar auditorias de segurança e verificações de higiene regularmente

Realize revisões periódicas das permissões do AD, associações de grupos e políticas de auditoria para identificar configurações incorretas ou elevações de privilégio antes que possam ser exploradas por invasores.

- Execute avaliações de segurança do AD usando ferramentas como PingCastle, ADACLScanner ou Purple Knight.

- Revise GPOs, permissões delegadas, associações de grupos e relatórios de acesso privilegiado.

- Teste os procedimentos de resposta a incidentes relacionados a ataques AD para garantir a prontidão da equipe.

Suporte Netwrix

A Netwrix oferece ferramentas poderosas para detectar e mitigar ataques DCShadow. Soluções como PingCastle e Threat Prevention permitem que as organizações aprimorem sua capacidade de identificar e bloquear atividades suspeitas, melhorando significativamente a segurança e a resiliência do ambiente Active Directory.

Netwrix PingCastle

O PingCastle é uma ferramenta amplamente utilizada para auditoria de segurança do AD. Embora não bloqueie diretamente ataques DCShadow, desempenha um papel essencial na identificação das condições que tornam tais ataques possíveis.

- Identifica privilégios excessivos — detecta contas com direitos de Domain Admin, Enterprise Admin ou replicação, pré-requisitos para a execução de ataques DCShadow.

- Destaca configurações incorretas — relata funções de schema admin, permissões fracas ou contas com privilégios de replicação.

- Expõe riscos de delegação — encontra ACLs excessivamente permissivas em objetos críticos como Domain Controllers ou AdminSDHolder.

- Pontuação de risco — fornece uma pontuação de segurança de alto nível que destaca caminhos de ataque, exposições de privilégios e fraquezas estruturais.

Quer descobrir privilégios excessivos, configurações incorretas e riscos de delegação no seu Active Directory?

Baixe gratuitamente o Netwrix PingCastle e obtenha hoje mesmo sua pontuação de segurança do AD.

Netwrix Threat Prevention

O Netwrix Threat Prevention ajuda a monitorar, detectar e alertar sobre alterações e comportamentos suspeitos em ambientes Active Directory.

- Monitoramento em tempo real das alterações no AD — detecta modificações não autorizadas no esquema ou nos metadados de replicação, que são indicadores-chave de atividade DCShadow.

- Controles de defesa ativa — pode interceptar e bloquear atividades de replicação não autorizadas, como tentativas de registrar controladores de domínio falsos ou injetar metadados de replicação.

- Aplicação de políticas — implementa regras para impedir que usuários, hosts ou processos específicos executem ações relacionadas à replicação, mesmo que possuam credenciais privilegiadas.

- Análise comportamental — identifica o uso anômalo de contas privilegiadas ou padrões de movimentação lateral que antecedem ataques DCShadow.

- Alertas sobre eventos de replicação — pode ser configurado para monitorar registros de controladores de domínio não reconhecidos ou alterações nas configurações de NTDS.

Quer interromper tentativas de replicação não autorizadas e detectar atividade DCShadow em tempo real? Solicite hoje mesmo um teste gratuito do Netwrix Threat Prevention.

Detecção, mitigação e estratégias de resposta

Proteger-se eficazmente contra ataques DCShadow requer uma combinação de detecção proativa, mitigação estratégica e procedimentos de resposta bem definidos.

Detecção

Monitorar os seguintes IDs de evento pode ajudar a detectar atividades suspeitas associadas a um ataque DCShadow:

ID do evento | Descrição | Relevância para DCShadow |

|---|---|---|

|

4928 |

Foi feita uma tentativa de modificar o objeto de configuração de replicação do serviço de diretório |

Indica uma possível tentativa de alterar as configurações de replicação — um dos primeiros sinais de atividade DCShadow. |

|

4929 |

Foi feita uma tentativa de alterar a configuração de replicação entre dois sites |

Pode indicar alterações não autorizadas nas rotas de replicação usadas para introduzir um controlador de domínio falso. |

|

5136 |

Um objeto do serviço de diretório foi modificado |

Registra alterações de atributos em objetos do AD. O DCShadow usa a replicação para aplicar alterações de forma oculta, que este evento pode detectar. |

|

5141 |

Um objeto do serviço de diretório foi excluído |

Acompanha a exclusão de objetos do AD. Pode ser usado em conjunto com o DCShadow para encobrir rastros ou manipular funções de esquema. |

|

4742 |

Uma conta de computador foi modificada |

Monitora alterações em objetos de computador, incluindo controladores de domínio. O DCShadow pode criar ou modificar contas de controladores de domínio para se passar por um parceiro de replicação. |

Nova percepção

A detecção baseada em rede é uma das maneiras mais eficazes de identificar ataques DCShadow. As organizações devem procurar por solicitações DRSUAPI RPC, especialmente DRSUAPI_REPLICA_ADD, originadas de hosts que não sejam controladores de domínio (DC). Essas solicitações normalmente trafegam pela porta TCP 135 e por portas RPC dinâmicas (49152–65535), sendo vistas apenas entre DCs legítimos. Qualquer atividade desse tipo proveniente de uma fonte não autorizada é um forte indicador de tentativas maliciosas de replicação.

Implante controladores de domínio honeypot com Service Principal Names (SPNs) configurados como armadilhas para alertas antecipados. Esses sistemas de isca imitam DCs legítimos, mas não são usados em operações reais. Como nenhum serviço autêntico interage com eles, qualquer tráfego de replicação ou consultas SPN que receberem podem ser sinalizados como suspeitos.

Mitigação

Mitigar ataques DCShadow requer uma abordagem proativa de reforço do Active Directory, restrição de privilégios administrativos e monitoramento rigoroso das atividades relacionadas à replicação.

1. Limitar o acesso de administradores

Minimize o número de usuários com direitos de Domain Admin ou Enterprise Admin, implementando controles de acesso com o princípio de menor privilégio. Use um modelo administrativo em camadas (Tier 0/1/2) para isolar contas e infraestruturas de alto valor, impedindo que contas de níveis inferiores acessem componentes críticos do AD. Isso reduz o risco de um invasor obter controle sobre as contas necessárias para executar ataques DCShadow.

2. Reduzir a delegação

Restrinja os direitos de delegação que permitem aos usuários unir máquinas ao domínio ou criar/modificar objetos de computador. Uma delegação inadequada pode permitir que atacantes registrem DCs falsos ou modifiquem configurações de replicação. Use Group Policy e revisões de ACLs para garantir que apenas contas confiáveis possuam esses privilégios, auditando-as regularmente para conformidade.

3. Configurações de firewall

Configure firewalls baseados em host em infraestruturas críticas (especialmente nos DCs) para permitir apenas a comunicação necessária. Isso limita o movimento lateral e impede que invasores iniciem tráfego relacionado à replicação a partir de hosts que não sejam DC. Foque em restringir as portas RPC e LDAP, a menos que sejam explicitamente necessárias entre sistemas conhecidos.

4. Segmentar o tráfego de replicação

Use segmentação de rede para isolar o tráfego de replicação entre controladores de domínio. Colocando os DCs em VLANs dedicadas, as organizações podem monitorar e controlar os caminhos de replicação, garantindo que nenhum sistema não autorizado participe da sincronização do diretório.

5. Auditar SPNs e registros de DC

Os Service Principal Names (SPNs) são frequentemente manipulados em ataques que envolvem DCs falsos. Audite regularmente os SPNs para detectar entradas suspeitas ou duplicadas e monitore registros inesperados de configurações NTDS ou objetos DC no AD. Use ferramentas automatizadas para sinalizar anomalias precocemente.

6. Implementar estações administrativas seguras (SAWs)

Exija que todas as tarefas administrativas que envolvam ativos de Tier 0 (como DCs) sejam executadas a partir de SAWs. Esses dispositivos reforçados são isolados do acesso à internet e de uso geral, reduzindo significativamente a possibilidade de que credenciais ou ferramentas administrativas sejam comprometidas e utilizadas em ataques DCShadow.

Nova percepção

Para evitar tentativas de replicação não autorizadas, como as usadas em ataques DCShadow, as organizações devem implementar controles em nível de rede que filtrem e restrinjam o tráfego de replicação. Isso inclui aplicar uma abordagem de “negação por padrão”, em que apenas DCs explicitamente aprovados podem se comunicar para replicação, especialmente entre sites diferentes.

Para mitigar os riscos apresentados pelos ataques DCShadow, é essencial monitorar e controlar a criação e o registro de Service Principal Names (SPNs), especialmente aqueles associados a GC/ (Global Catalog) e E3514235-4B06-11D1-AB04-00C04FC2DCD2, que é o GUID do Directory Replication Service (DRS).

Resposta

Um ataque DCShadow representa uma das ameaças mais furtivas e perigosas ao Active Directory. Devido à sua natureza discreta e ao potencial de comprometer a integridade de todo o ambiente AD, é fundamental uma resposta imediata e estruturada.

Ativar o protocolo completo de resposta a incidentes

Os ataques DCShadow indicam uma violação profunda e acesso privilegiado que pode subverter o comportamento dos DCs e evitar registros tradicionais. Isso requer uma resposta coordenada em toda a empresa para conter a ameaça e recuperar-se do impacto. É necessário:

- Notificar imediatamente a equipe de Resposta a Incidentes (IR), a liderança de segurança e as partes interessadas.

- Escalar para Gravidade Crítica e iniciar as políticas e manuais completos de resposta a incidentes específicos para ameaças ou ataques ao AD.

- Impor um congelamento de todas as alterações no AD (esquema, configuração, controladores de domínio).

- Iniciar a coleta de evidências forenses (dumps de memória, imagens de disco, logs de eventos).

- Coordenar com as equipes jurídicas, de conformidade e de continuidade dos negócios.

Assumir comprometimento completo do AD

As alterações não autorizadas feitas por meio de DCShadow podem não ser visíveis nos logs padrão. Para lidar com a situação, é preciso:

- Tratar toda a floresta AD como não confiável.

- Presumir que credenciais privilegiadas (Domain Admins, Enterprise Admins) e objetos de políticas de grupo possam ter sido adulterados.

- Avaliar a exposição de tickets Kerberos, abuso de SIDHistory, manipulação de metadados de replicação ou backdoors (por exemplo, direitos administrativos falsos ou contas persistentes).

Desabilitar contas afetadas e isolar máquinas

Para conter o movimento lateral e evitar a replicação de alterações maliciosas ou a reintrodução de componentes DCShadow, recomenda-se:

- Desabilitar imediatamente todas as contas identificadas como comprometidas, especialmente aquelas usadas no ataque (administrativas, de serviço ou de replicação).

- Desconectar da rede os sistemas suspeitos, incluindo:

- Máquinas que registraram SPNs falsos ou imitaram DCs.

- Hosts que apresentem comportamento anormal de replicação DRS.

- Bloquear o tráfego RPC e DRS suspeito proveniente dos endpoints afetados.

Revisar logs e metadados de replicação

Identifique o que foi alterado, quem fez as alterações e quando, para avaliar com precisão o escopo do comprometimento.

Use ferramentas como:

repadmin /showmeta— inspeciona metadados como carimbo de data/hora e número de versão para alterações em objetos sensíveis.repadmin /showobjmeta— exibe atributos de replicação em objetos específicos.- IDs de evento: 4662, 5137, 4929 e outros eventos de auditoria dos serviços de diretório.

- Análise de memória LSASS para detectar SPNs injetados ou tokens roubados.

Foque em:

- SPNs suspeitos (especialmente aqueles com E3514235-..., GC/ ou ldap/).

- Parceiros de replicação incomuns.

- Metadados de objetos com anomalias de data/hora ou atribuição administrativa a usuários desconhecidos.

Restaurar a partir de snapshots ou backups verificados do AD

A reversão é a forma mais segura de desfazer as alterações feitas pelo DCShadow, especialmente no caso de backdoors persistentes.

Se possível, utilize o Volume Shadow Copy Service (VSS) ou backups do estado do sistema para restaurar de forma autoritativa os objetos afetados.

Em caso de impacto em toda a floresta:

- Considere usar o Directory Services Restore Mode (DSRM) para reconstruir DCs confiáveis.

- Verifique os backups com verificações de malware offline antes de restaurar.

- Valide os objetos restaurados com hashing ou backups de referência (“golden backups”).

Se necessário, realizar uma reconstrução do domínio ou da floresta

Alguns ataques corrompem o AD tão profundamente que restaurar a confiança não é viável; nesse caso, uma reconstrução completa é o único caminho para a recuperação total.

Nos casos de violação de confiança generalizada, comece a planejar:

- Uma nova floresta AD em paralelo.

- A migração de sistemas e contas limpas, com devida higienização.

- O uso do design Red Forest, administração em camadas e estações administrativas na reconstrução.

- A remoção de todos os DCs e configurações de replicação do domínio comprometido.

Impacto por setor

Os ataques DCShadow representam riscos significativos para setores que dependem fortemente de infraestruturas de identidade centralizadas. Como esses setores armazenam dados sensíveis e operam sob requisitos regulatórios rigorosos, o impacto pode ser devastador do ponto de vista operacional e com sérias consequências legais.

Setor | Impacto |

|

|---|---|---|

|

Saúde |

Um ataque DCShadow pode conceder aos invasores acesso oculto a sistemas que lidam com Informações de Saúde Protegidas (PHI). Isso pode resultar em violações da HIPAA, vazamentos de dados e comprometimento de sistemas de Registro Eletrônico de Saúde (EHR). A detecção tardia aumenta o risco potencial para a segurança dos pacientes, penalidades financeiras e danos à reputação. |

|

|

Finanças |

Um ataque DCShadow pode subverter os controles de identidade e acesso, permitindo que os invasores personifiquem usuários privilegiados ou insiram backdoors no Active Directory (AD). Isso pode facilitar transações não autorizadas, fraudes financeiras e manipulação de sistemas bancários. A violação de regulamentos como SOX, GLBA ou PCI-DSS pode gerar sérias consequências legais, financeiras e reputacionais. |

|

|

Varejo |

Ataques DCShadow podem ser usados para aplicar alterações não autorizadas em Objetos de Política de Grupo (GPO), permitindo que os invasores comprometam terminais de Ponto de Venda (POS), sistemas de gerenciamento de estoque ou gateways de pagamento. Isso pode levar a roubo de dados, manipulação de transações e grandes vazamentos de informações de clientes. O resultado pode ser a interrupção das operações em várias localidades, violação da conformidade com o PCI-DSS, prejuízos financeiros e danos à marca. |

|

|

Educação |

Ataques DCShadow podem permitir que invasores manipulem registros de alunos ou funcionários dentro do AD, potencialmente alterando o acesso a sistemas de notas, portais de exames, plataformas de auxílio financeiro ou sistemas de gerenciamento de aprendizado (LMS). Isso pode causar fraude acadêmica, negação de serviço e comprometer a integridade institucional. Além disso, essas violações podem expor informações pessoais identificáveis (PII), resultando em violações de leis de privacidade como a FERPA. |

Evolução dos ataques e tendências futuras

À medida que os ataques DCShadow continuam a evoluir, é importante compreender para onde eles podem estar se direcionando no futuro.

Ameaça potente em ambientes de identidade híbridos

Os ambientes híbridos que integram o Active Directory local (on-premises) com o Microsoft Entra ID ou outros provedores de identidade continuam vulneráveis a ataques DCShadow.

Embora o DCShadow tenha como alvo a camada local, alterações maliciosas feitas localmente podem se sincronizar com serviços em nuvem, ampliando assim o alcance da violação.

Isso torna o DCShadow particularmente perigoso em ambientes com identidades federadas, nos quais o Active Directory atua como a principal autoridade de confiança para autenticação e controle de acesso baseados em nuvem.

Scripts de automação para ataques DCShadow

Atacantes avançados estão utilizando frameworks de automação para configurar e executar ataques DCShadow.

Ao reduzir etapas manuais (como o registro de SPNs, a elevação de privilégios e a manipulação de metadados), os agentes de ameaça conseguem executar esses ataques de forma mais rápida, consistente e com menos indicadores de comprometimento.

A automação também permite que invasores menos experientes usem essas técnicas complexas, empacotando-as em scripts ou cadeias de ataque modulares.

Crescente sobreposição com ferramentas de escalonamento de privilégios baseadas em IA

Os atacantes estão usando cada vez mais ferramentas de reconhecimento impulsionadas por inteligência artificial para mapear caminhos administrativos, relações de confiança e configurações incorretas dentro do AD.

Quando combinadas com o DCShadow, essas ferramentas podem identificar o ponto de entrada ideal para implantar um DC falso, detectar pontos fracos em modelos administrativos em camadas ou até selecionar os alvos de replicação de maior impacto.

Essa fusão entre automação e inteligência permite que os atacantes se movam com precisão cirúrgica dentro dos ambientes corporativos.

Provável uso em ataques à cadeia de suprimentos

É provável que os atacantes utilizem DCShadow para alvejar provedores de serviços gerenciados (MSPs), fornecedores de software ou provedores de identidade comprometidos — em resumo, qualquer ambiente onde o Active Directory desempenhe um papel essencial em confiança e segurança.

Ao injetar modificações maliciosas em ambientes AD, os invasores podem criar persistência furtiva, garantir acesso privilegiado ou corromper os caminhos de replicação.

Explorar a interconectividade das cadeias de suprimentos e das identidades federadas pode resultar em comprometimentos em larga escala entre múltiplas organizações.

Estatísticas e infográficos principais

Dados quantitativos sobre ataques DCShadow em diferentes organizações raramente são publicados em relatórios detalhados. As avaliações de prontidão geralmente são qualitativas ou derivadas de pesquisas mais amplas sobre a postura de segurança do Active Directory.

A seguir, um infográfico que busca visualizar estatísticas como quando o ataque ganhou destaque e como sua detecção evoluiu ao longo do tempo.

Ele se baseia em análises conceituais do setor e tendências, especialmente nos casos em que dados precisos não estão disponíveis.

A infográfica apresenta os seguintes pontos principais:

Tendência estimada da frequência de ataques (2019–2023):

A frequência dos ataques DCShadow parece ter aumentado significativamente, o que está alinhado com o crescimento da sofisticação dos ataques cibernéticos.

Nível de conscientização sobre DCShadow (2023) entre profissionais de segurança de TI:

65% de conscientização alta/moderada.

Este gráfico de pizza indica que cerca de 65% dos profissionais de segurança da informação têm um nível alto ou moderado de conhecimento sobre os ataques DCShadow em 2023. Isso sugere que aproximadamente um terço da comunidade de segurança pode não estar atualizada quanto aos detalhes dessa ameaça.

Organizações “preparadas” para DCShadow (2023): 30%.

Este número representa uma estimativa conceitual de que apenas cerca de 30% das organizações estão devidamente preparadas para detectar e mitigar ataques DCShadow. Isso aponta para uma lacuna significativa entre a conscientização e as capacidades defensivas reais.

Considerações finais

O DCShadow representa um dos métodos mais furtivos e tecnicamente sofisticados de comprometer o Active Directory, explorando mecanismos de replicação confiáveis para injetar alterações não autorizadas, evitando os sistemas de auditoria padrão.

Sua natureza discreta e dependência de acessos privilegiados significam que a prevenção não se baseia em correções de software, mas sim em reforço arquitetônico, controle de acesso e monitoramento constante.

As organizações devem adotar uma mentalidade de Zero Trust, aplicar modelos administrativos em camadas e implementar ferramentas avançadas de detecção para identificar anomalias no comportamento de replicação.

Perguntas frequentes (FAQs)

Compartilhar em

Ver ataques de cibersegurança relacionados

Abuso de Permissões de Aplicativos Entra ID – Como Funciona e Estratégias de Defesa

Modificação do AdminSDHolder – Como Funciona e Estratégias de Defesa

Ataque AS-REP Roasting - Como Funciona e Estratégias de Defesa

Ataque Hafnium - Como Funciona e Estratégias de Defesa

Ataques DCSync Explicados: Ameaça à Segurança do Active Directory

Ataque Golden SAML

Entendendo ataques Golden Ticket

Ataque a Contas de Serviço Gerenciadas por Grupo

Ataque de Kerberoasting – Como Funciona e Estratégias de Defesa

Injeção de Prompt do ChatGPT: Entendendo Riscos, Exemplos e Prevenção

Ataque de Extração de Senha NTDS.dit

Ataque Pass the Hash

Ataque Pass-the-Ticket Explicado: Riscos, Exemplos e Estratégias de Defesa

Ataque de Password Spraying

Ataque de Extração de Senha em Texto Simples

Vulnerabilidade Zerologon Explicada: Riscos, Explorações e Mitigação

Ataques de ransomware ao Active Directory

Desbloqueando o Active Directory com o Ataque Skeleton Key

Movimento Lateral: O que é, Como Funciona e Prevenções

Ataques Man-in-the-Middle (MITM): O que São & Como Preveni-los

Por que o PowerShell é tão popular entre os atacantes?

4 ataques a contas de serviço e como se proteger contra eles

Como Prevenir que Ataques de Malware Afetem o Seu Negócio

O que é Credential Stuffing?

Comprometendo o SQL Server com PowerUpSQL

O que são ataques de Mousejacking e como se defender contra eles

Roubando Credenciais com um Provedor de Suporte de Segurança (SSP)

Ataques de Rainbow Table: Como Funcionam e Como se Defender Contra Eles

Um Olhar Abrangente sobre Ataques de Senha e Como Impedi-los

Reconhecimento LDAP

Bypassando MFA com o ataque Pass-the-Cookie

Ataque Silver Ticket