Man-in-the-Middle (MITM)-Angriffe: Was sie sind & Wie man sie verhindert

Man-in-the-Middle-Angriffe treten auf, wenn ein Angreifer heimlich die Kommunikation zwischen zwei Parteien ohne deren Wissen abfängt und dabei sensible Daten wie Anmeldeinformationen und persönliche Daten für Erpressung oder betrügerische Transaktionen stillschweigend extrahiert.

Man-in-the-Middle-Cyberangriffe können für einzelne Kunden und Branchen verheerend sein, da sie sensible Daten von Personen stehlen und zu Rufschädigung, regulatorischen Strafen oder Klagen führen können.

Finanzinstitute, das Gesundheitswesen, KMUs und Cloud-Dienste sind Hauptziele von MITM-Angriffen, um finanzielle Daten, Patientenakten und Gerätedaten zu stehlen. Dies unterstreicht die Notwendigkeit zu verstehen, was MITM ist.

Attribut | Details |

|---|---|

|

Angriffsart |

Man-in-the-Middle (MITM)-Angriff |

|

Auswirkungsgrad |

Kritisch |

|

Ziel |

Alle: Einzelpersonen, Unternehmen, Regierungen |

|

Primärer Angriffsvektor |

Netzwerk, E-Mail, Social Engineering |

|

Motivation |

Finanzieller Gewinn, Spionage, Störung, Hacktivismus |

|

Gängige Präventionsmethoden |

MFA, VPN, HTTPS, Zero Trust, EDR, SIEM, Mitarbeiterschulung |

Risikofaktor | Level |

|---|---|

|

Potenzieller Schaden |

Hoch |

|

Einfachheit der Ausführung |

Mäßig bis hoch |

|

Wahrscheinlichkeit |

Moderieren |

Was ist ein Man-in-the-Middle-Angriff?

Ein Man-in-the-Middle (MITM)-Angriff tritt auf, wenn ein Angreifer die Kommunikation zwischen Client, von wo aus der angemeldete Benutzer mit einem Server kommuniziert, abfängt, ohne dass die Benutzer wissen, dass ein Angreifer heimlich Informationen aus ihrer Sitzung extrahiert.

Das Hauptziel eines MITM-Angriffs besteht darin, sensible Informationen wie Anmeldeinformationen, Kreditkarteninformationen, Sitzungscookies oder Verschlüsselungsschlüssel zu stehlen oder Daten während der Übertragung zu manipulieren, um bösartigen Code auf der Serverseite einzuschleusen und manchmal einfach nur private Kommunikation abzuhören, um Informationen zu sammeln. Sensible Informationen, die aus dieser Art von Angriff extrahiert werden, können anschließend für unbefugte Transaktionen und Lösegeldforderungen verwendet werden.

Session Hijacking wird verwendet, um sich als gültige Benutzer auszugeben und unbefugten Zugriff auf den angegriffenen Dienst zu erlangen. Wenn sich ein Benutzer auf einer Website anmeldet, wird oft ein Sitzungs-Cookie oder Token erstellt, um sich den Benutzer zu merken, sodass er sich nicht bei jeder Seiten-Navigation neu anmelden muss. Angreifer können diesen Sitzungsbezeichner abfangen und den Benutzer imitieren, um Zugang zu erhalten, ohne das Passwort des Benutzers zu kennen. Phishing-Angriffe beinhalten das Täuschen von Benutzern, um auf gefälschten Anmeldeseiten sensible Informationen preiszugeben, über betrügerische E-Mails oder Nachrichten und Malware-Angriffe sind in der Regel Viren, Würmer oder Spyware, die auf dem Gerät des Opfers wie Computer oder Mobiltelefon installiert werden, um Daten zu stehlen oder Schaden anzurichten, während ein MITM-Angriff darauf abzielt, die Kommunikation zwischen der Anwendung des Benutzers und seinem Server abzufangen, um heimlich zuzuhören oder sensible Informationen zu sammeln, die später für finanzielle Gewinne verwendet werden.

MITM-Angriffe sind auch unter anderen Namen bekannt, wie Machine-in-the-Middle, Adversary-in-the-Middle (AITM), Manipulator-In-the-Middle oder On-Path Attack. Alle diese Begriffe beschreiben dasselbe Konzept der unbefugten Abfangung der Kommunikation zwischen zwei Parteien in Echtzeit.

Wie funktioniert ein MITM-Angriff?

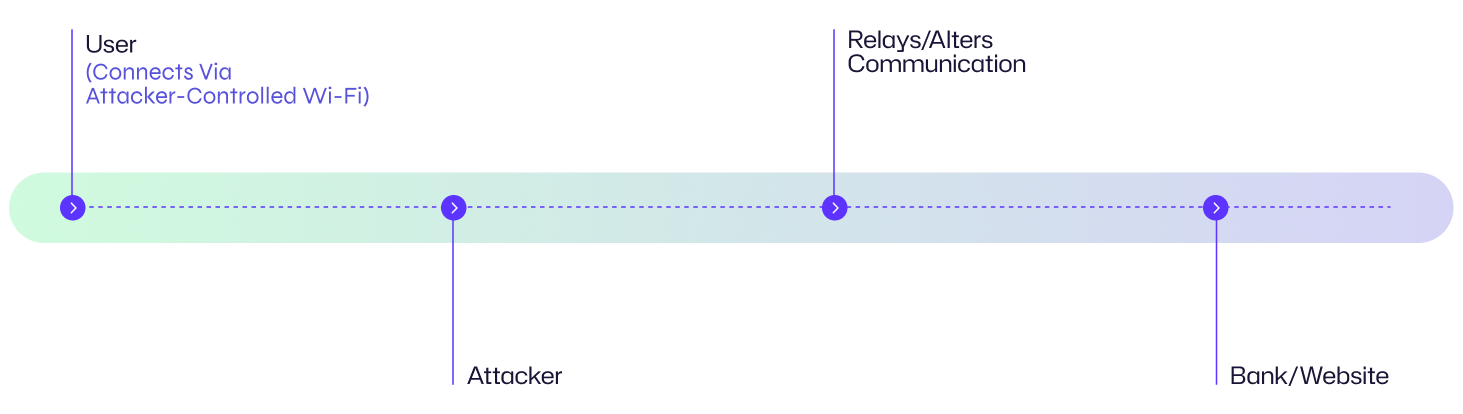

Man-in-the-Middle-Angriff in der Cybersicherheit ist eine Technik, die verwendet wird, um die Kommunikation zwischen zwei Parteien, d. h. Client und Server, heimlich abzufangen, ohne dass der eingeloggte Benutzer davon weiß.

Zwei Schlüsselphasen von MITM-Angriffen

Es gibt zwei Phasen eines MITM-Angriffs, Abfangen und Entschlüsseln.

- Abhören: Dies ist die erste Phase, in der sich Angreifer heimlich zwischen die zwei kommunizierenden Parteien positionieren, ähnlich dem Einsetzen eines Abhörgeräts in Telefonleitungen, ohne dass es jemand bemerkt, um später das Gespräch der zwei oder mehr Parteien mitzuhören.

- Entschlüsselung: Sobald ein Angreifer Daten nach der Abfangung der Kommunikation gesammelt hat, besteht der nächste Schritt darin, diese Daten zu entschlüsseln, besonders wenn die Kommunikation verschlüsselt ist (über https-Protokoll), da verschlüsselte Daten ohne Entschlüsselung nur Kauderwelsch sind.

Schritt-für-Schritt-Anleitung

Im Folgenden finden Sie eine schrittweise Aufschlüsselung, wie Angreifer verschiedene Techniken einsetzen, um Kommunikation abzufangen, verschlüsselte Daten zu extrahieren und verschiedene Entschlüsselungstechniken anzuwenden, um diese Daten für bösartige Aktivitäten zu entschlüsseln.

Aufklärung: Angreifer identifizieren verwundbare Netzwerke oder Ziele (z.B. öffentliches WLAN)

In dieser ersten Aufklärungsphase identifizieren Angreifer potenzielle Ziele, indem sie verwundbare Netzwerke wie öffentliche WLAN-Netzwerke in Cafés, Flughäfen oder Hotels, Netzwerke ohne starke Passwörter oder Router, die mit Standardanbieterpasswörtern eingerichtet sind, scannen und mit Sniffing-Tools wie Wireshark weitere Informationen über verbundene Netzwerktopologien, offene Ports, laufende Dienste und Betriebssysteme sammeln.

Interception

Nachdem Angreifer durch Aufklärung einen Fuß in Netzwerke gesetzt haben, beginnen sie damit, Abhörgeräte in die Kommunikationskanäle des Netzwerks einzuschleusen. Sie können gefälschte Wi-Fi-Hotspots einrichten, indem sie einen legitimen nachahmen, z.B. das Wi-Fi-Netzwerk eines Cafés, und Benutzer, die mit diesen Hotspots verbunden sind, haben ihren Datenverkehr, der durch das Gerät des Angreifers läuft, welches den Verkehr stillschweigend aufzeichnet.

Eine weitere Abfangtechnik besteht darin, das Address Resolution Protocol (ARP) Spoofing zu verwenden, bei dem Angreifer gefälschte ARP-Nachrichten senden, um die MAC-Adresse ihres Geräts mit der IP-Adresse eines legitimen Geräts, z. B. eines Routers, zu verknüpfen, was das Netzwerk dazu verleitet, für den Router bestimmten Datenverkehr an ihr Gerät zu senden.

DNS-Spoofing ist eine weitere Technik, die verwendet wird, um Endbenutzer zu täuschen, die auf eine bösartige Website umgeleitet werden, wenn sie versuchen, eine legitime Website aufzurufen. In diesem Fall wird eine Zugriffsanfrage, die für den DNS-Server bestimmt ist, abgefangen und auf eine von Angreifern kontrollierte bösartige Website umgeleitet.

Entschlüsselung

Nachdem verschlüsselte Kommunikation abgefangen wurde, verwenden Angreifer Techniken wie das Herabstufen von HTTPS auf HTTP (SSL-Stripping), bei dem sie den ersten Verbindungsversuch eines Benutzers zu einer Website über das HTTPS-Protokoll erfassen, eine HTTPS-Anfrage an die Website senden und anstatt die sichere Antwort der Website zurückzusenden, senden sie eine HTTP-Antwort an den Benutzer, der dadurch getäuscht wird, dass eine sichere Kommunikation stattfindet, während die Angreifer in der Zwischenzeit Klartextdaten von der Opferseite sehen. Tools wie SSL Strip werden verwendet, um diesen Prozess zu automatisieren.

In einer anderen Methode verwenden Angreifer gefälschte SSL-Zertifikate, die von betrügerischen Zertifizierungsstellen ausgestellt oder selbst gefälscht wurden, um den Browser des Endbenutzers zu täuschen, damit dieser eine sichere Verbindung mit ihnen statt mit dem echten Server herstellt, und können die Kommunikation in entschlüsselter Form einsehen.

Datenerfassung

Nach erfolgreicher Abfangung und Entschlüsselung konzentrieren sich Angreifer dann auf die erfassten Daten, um wertvolle Informationen wie Anmeldeinformationen, Kreditkartennummern, Bankkontodetails, Sitzungscookies und persönliche Informationen wie E-Mail, Telefonnummern und Adressen für Identitätsdiebstahl zu stehlen. Verschiedene Techniken werden verwendet, um die Daten zu protokollieren, während sie durch die Geräte des Angreifers fließen, und später werden automatisierte Skripte verwendet, um die erfassten Daten nach sensiblen Daten zu durchsuchen.

Optionale Manipulation: Ändert Transaktionen (z.B. Umleitung von Zahlungen)

In manchen Fällen extrahieren Angreifer nicht nur Daten, mit ausgeklügelten Techniken können sie Online-Banking-Sitzungen manipulieren und eine Transaktion ändern, indem sie das Bankkonto des Empfängers ändern und die Zahlung auf ihr eigenes Konto umleiten.

Exit: Hinterlässt keine Spuren oder erhält eine dauerhafte Hintertür

Nachdem ein MITM-Angriff erfolgreich durchgeführt wurde, versuchen Angreifer ihre Spuren zu verwischen, indem sie Protokolle auf den Geräten oder Servern des Opfers löschen. In einigen Fällen werden sie versuchen, Malware zu installieren oder eine Hintertür einzurichten, um langfristigen Zugang zum kompromittierten System oder Netzwerk zu erhalten und in Zukunft Daten abzugreifen.

Angriffsflussdiagramm

MITM-Angriffsablauf:

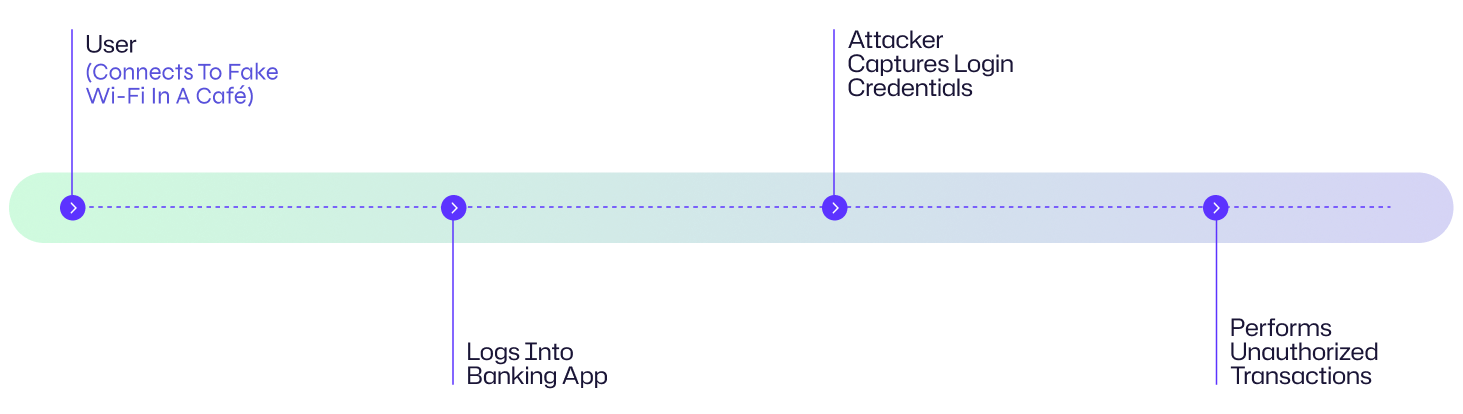

Beispielszenarien:

Zum Beispiel wird David, der ein Angestellter einer Bank oder deren Kunde ist, Opfer eines Man-in-the-Middle-Angriffs, indem er ein ungesichertes WLAN-Netzwerk in einem öffentlichen Café nutzt. David betritt ein Café namens „The Rock“ und verbindet sein Telefon und Laptop mit dem WLAN namens „The Rocks“ aus einigen verfügbaren WLAN-Netzen wie „The Rock“, „Café the Rock“ und „The Rocks“, wobei nur „Café the Rock“ legitim ist. Jetzt läuft der gesamte mobile oder Laptop-Datenverkehr von David über ein verdächtiges Netzwerk, das von Hackern kontrolliert wird, die im Café sitzen und Daten sammeln. David loggt sich in seine sozialen Medien und Bankanwendungen ein und die Angreifer sammeln stillschweigend Daten und verwenden später die SSL-Striping-Technik, um die Daten zu entschlüsseln und die Anmeldeinformationen von David für Facebook, Gmail und Bankanwendungen zu stehlen.

Glücklicherweise hatte David die Multi-Faktor-Authentifizierung für die Banking-App aktiviert, jedoch war für Facebook und Gmail keine MFA aktiviert. Der Angreifer versuchte, sich in die Banking-App einzuloggen, konnte die MFA jedoch nicht umgehen. Der Login-Versuch bei Gmail war jedoch erfolgreich, und der Angreifer hat zuerst die Benachrichtigungen in den Gmail-Kontoeinstellungen deaktiviert, eine SEO-Kampagne gegen sein Konto gestartet und eine Rechnung hinterlassen, die nach einem Monat an Davids Gmail-Konto gesendet wurde.

Beispiele für Man-in-the-Middle (MITM) Angriffe

Im Folgenden finden Sie einige Beispiele für Man-in-the-Middle-Angriffe aus der realen Welt.

Fall | Auswirkung |

|---|---|

|

Equifax (2017) |

Datenpanne von über 145 Millionen Nutzern aufgrund von MITM und SSL-Schwachstellen. |

|

DigiNotar (2011) |

Gefälschte SSL-Zertifikate ausgestellt; weitreichender Datenkompromiss. |

|

Tesla Wi-Fi-Exploit (2024) |

Fahrzeugentführung über gefälschte Ladestationen-WLAN. |

|

Lenovo Superfish (2014) |

Vorinstallierte Adware verwendete MITM, um Werbung einzuspeisen. |

Case | Auswirkung |

|---|---|

|

Equifax (2017) |

Im Jahr 2017 erlitt Equifax, eine der größten Kreditauskunfteien, einen massiven Datenbruch, bei dem Angreifer eine SSL-Schwachstelle in ihrer Webanwendung ausnutzten und MITM-Angriffe durchführten, um sensible Kommunikation abzufangen. Über 145 Millionen Nutzer waren betroffen und hatten ihre persönlichen Informationen kompromittiert, wie Namen, Adressen, Sozialversicherungsnummern, Geburtsdaten, Führerschein- und Kreditkartennummern. Dies führte zu einem Vertrauensverlust und erheblichen Strafen für Equifax. |

|

DigiNotar (2011) |

Im Jahr 2011 wurden die Systeme der niederländischen Zertifizierungsstelle (CA) DigiNotar kompromittiert und Angreifer stellten Hunderte von gefälschten Zertifikaten aus, die später für MITM-Angriffe verwendet wurden. Der Ruf von DigiNotar wurde beschädigt und führte letztendlich zu dessen Insolvenz. Die MITM-Angriffe ereigneten sich auf globaler Ebene und betrafen Millionen von Nutzern. |

|

Tesla-WLAN-Exploit (2024) |

Sicherheitsforscher demonstrierten einen potenziellen Exploit und dessen Verwendung, um Tesla-Fahrzeuge dazu zu bringen, sich mit einem gefälschten WLAN-Netzwerk zu verbinden. Einmal verbunden, kann ein MITM-Angriff Angreifern ermöglichen, einen neuen Telefonschlüssel zu registrieren, der für den Fahrzeugdiebstahl verwendet werden könnte. |

|

Lenovo Superfish (2014) |

Lenovo fügte auf einigen ihrer Consumer-Laptops eine Adware namens SuperFish hinzu, die ein selbstsigniertes Zertifikat installierte, welches dazu verwendet wurde, Werbung in Webseiten einzuspeisen, sogar auf sicheren HTTPS-Verbindungen, ohne das Wissen der Nutzer. Der private Schlüssel dieses Zertifikats war auf jedem Laptop gleich, was Angreifern ermöglichte, ihre eigenen bösartigen Zertifikate zu erstellen und MITM-Angriffe durchzuführen. Die Federal Trade Commission (FTC) beschuldigte Lenovo der irreführenden Praktiken und letztendlich entfernte Lenovo die SuperFish-Software. |

Folgen eines Man-in-the-Middle (MITM)-Angriffs

Die grundlegende Gefahr von MITM-Angriffen besteht in der Fähigkeit des Angreifers, die sensible Kommunikation zwischen zwei Parteien abzuhören, diese sensiblen Daten für spätere Angriffe zu verwenden und in einigen Fällen die Kommunikation zu verändern, um Zugang zu den Systemen der kommunizierenden Parteien zu erlangen. Dies gefährdet nicht nur den Endbenutzer, sondern auch die Dienstanbieter. Einige der betroffenen Bereiche und die Art der Auswirkungen werden unten beschrieben:

Einflussbereich | Beschreibung |

|---|---|

|

Finanziell |

Datendiebstahl, Lösegeldzahlungen, betrügerische Transaktionen. |

|

Operational |

Ausfallzeiten, Dienstunterbrechungen, Produktivitätsverlust. |

|

Reputations- |

Verlust des Kundenvertrauens, Markenschaden. |

|

Rechtliche/Regulatorische |

Verstöße gegen die Compliance (z. B. GDPR, PCI DSS), Klagen. |

Einflussbereich | Beschreibung |

|---|---|

|

Finanz- |

Angreifer können Finanzdaten wie Kreditkartennummern, Anmeldeinformationen für Bankkonten abfangen und stehlen, was bei betrügerischen Transaktionen oder der Forderung von Lösegeldzahlungen zu finanziellen Verlusten für Einzelpersonen und Organisationen führen kann. |

|

Operational |

Wenn kritische Systeme oder Kommunikationskanäle während eines MITM-Angriffs abgefangen werden, kann dies zu Manipulationen des Netzwerkverkehrs oder einem vollständigen Ausfall des Dienstes führen, was die Produktivität der Benutzer und die Datensicherheit beeinträchtigt. Im Falle eines Dienstanbieters kann es zu zahlreichen Beschwerden, Rückerstattungsforderungen oder möglichen Klagen kommen. |

|

Reputational |

Wenn eine Organisation MITM-Angriffen ausgesetzt ist und Kundendaten kompromittiert werden, kann dies den Ruf erheblich schädigen, verlorenes Verbrauchervertrauen kann den Marktanteil oder den Aktienkurs verringern und langfristigen Schaden am Markenimage verursachen. |

|

Rechtliche/Regulatorische |

Viele Branchen, die Kundendaten speichern, unterliegen Vorschriften wie der Datenschutz-Grundverordnung (DSGVO), dem Payment Card Industry Data Security Standard (PCI DSS) und dem Health Insurance Portability and Accountability Act (HIPAA), die den Schutz sensibler Daten erfordern und im Falle einer Datenpanne regulatorische Strafen und Sanktionen für Nichteinhaltung vorsehen. |

Häufige Ziele von MITM-Angriffen: Wer ist gefährdet?

- Finanzen: Finanzinstitute und Online-Banking sind Hauptziele von MITM-Angriffen aufgrund hochwertiger Finanzdaten wie Anmeldeinformationen, Kontodetails und Transaktionsdaten. MITM-Angreifer können Anmeldeversuche, Transaktionsdaten abfangen oder Überweisungen verändern, was zu finanziellen Problemen sowohl für den Endbenutzer als auch für das Institut führen kann.

- Gesundheitswesen: MITM-Angriffe können die Kommunikation zwischen medizinischen Systemen und Patienten abfangen, um vertrauliche Gesundheitsakten für Identitätsdiebstahl und Versicherungsbetrug, medizinische Vorgeschichte und sogar Manipulation von medizinischen Gerätedaten zu kompromittieren.

- KMU-Branche: Kleine und mittlere Unternehmen werden oft angegriffen, weil sie häufig über keine starke Cybersicherheitsinfrastruktur verfügen und Opfer von MITM-Angriffen werden können, aufgrund weniger sicherer Kommunikationskanäle, anfälliger veralteter Netzwerke und Systeme. Angreifer können Geschäftsdaten, persönliche Daten von Kunden stehlen und Zugang zu internen Systemen erlangen.

- Cloud SaaS-Anbieter: Moderne Software-as-Service (SaaS)-Anwendungen verarbeiten eine Vielzahl von Kundendaten. Wenn sie nicht ordnungsgemäß konfiguriert und gesichert sind, nutzen MITM-Angreifer diese Dienste, um Anmeldeinformationen, sensible Datendateien im Falle von Cloud-Speicher und unbefugten Zugriff auf Geschäftsanwendungen zu stehlen.

- Industrielle IoT-Netzwerke: Industrielle IoT-Netzwerke steuern kritische Infrastrukturen wie Kraftwerke, Wasseraufbereitungsanlagen, Transportsysteme und Angreifer können Daten abfangen, die zwischen Geräten in IoT-Netzwerken ausgetauscht werden, was zu Dienstunterbrechungen, Geräteschäden oder sogar Sicherheitsrisiken führen kann.

- Nutzer öffentlicher WLANs: Öffentliche WLAN-Netzwerke sind oft schlecht konfiguriert und unsicher, was sie zu beliebten Zielen von MITM-Angriffen macht. Endbenutzer, die mit diesen infizierten oder unsicheren Netzwerken verbunden sind, können leicht ihre persönlichen Informationen, Browseraktivitäten und Anmeldeinformationen gefährden.

Risikobewertung

Risikobewertung ist sowohl für Organisationen als auch für Einzelpersonen wichtig, um die Anfälligkeiten für MITM-Angriffe zu verstehen. Das Erkennen von Schwachstellen in Kommunikationskanälen, die Priorisierung von Ressourcen und die Implementierung effektiver Sicherheitsmaßnahmen zum Schutz sensibler Daten und Anmeldeverfahren sind entscheidend.

Die Wahrscheinlichkeit eines MITM-Angriffs wird deutlich höher, wenn die Kommunikation über öffentliches WLAN oder ungesicherte Kanäle ohne HTTPS oder VPNs stattfindet und auf fehlkonfigurierten Systemen oder Netzwerken durchgeführt wird. Die Schwere von MITM-Angriffen hängt von den kompromittierten Daten ab, jedoch ist es im Falle von Finanzinstituten, dem Gesundheitswesen und Regierungsbehörden kritisch, da dies zu Betrug und Identitätsdiebstahl, Manipulation von medizinischen Aufzeichnungen oder Geräten und dem Leck von persönlichen Informationen führen kann, was schwerwiegende Folgen für die betroffene Organisation haben kann.

MITM-Angriffe werden aufgrund der Verfügbarkeit moderner Automatisierungswerkzeuge und der zunehmenden Integration von KI mit diesen Werkzeugen und Techniken immer ausgefeilter. Dies erleichtert es Angreifern, traditionelle Sicherheitsmaßnahmen zu umgehen, ohne in Echtzeit erkannt und verhindert zu werden.

Häufige Schwachstellen, die zum Anstieg von MITM-Angriffen beitragen, sind mangelhafte Endpoint Security wie veraltete Software und fehlender Malwareschutz, unverschlüsselte Kommunikationskanäle wie die Verwendung von HTTP statt HTTPS und ein Mangel an Schulungen für Mitarbeiter, um verschiedene Phishing-Techniken zu verstehen oder den Zugriff auf Unternehmensressourcen ohne Schutz zu vermeiden.

Wie man MITM-Angriffe verhindert

Um Man-in-the-Middle-Angriffe zu erkennen und zu verhindern, ist die Implementierung einer Kombination verschiedener Techniken, Richtlinien und Initiativen zur Sensibilisierung der Mitarbeiter erforderlich. Einige der Maßnahmen werden in den folgenden Überschriften beschrieben.

Verwenden Sie HTTPS und HSTS, um verschlüsselte Verbindungen zu erzwingen

Verwenden Sie das HTTPS-Protokoll, um die Kommunikation zwischen Clients und Servern mit SSL\TLS zu sichern, wie beispielsweise zwischen einem Browser und einer Website, um Daten während der Übertragung zu verschlüsseln und zu verhindern, dass Angreifer Daten abhören oder manipulieren. HSTS ist ein Richtlinienmechanismus, um die Kommunikation ausschließlich über HTTPS zu erzwingen, um gegen SSL-Striping und Protokoll-Downgrade-Angriffe zu schützen. Aktualisieren Sie regelmäßig abgelaufene SSL/TLS-Zertifikate von vertrauenswürdigen CA-Behörden, verwenden Sie starke TLS-Konfigurationen wie das Deaktivieren veralteter Versionen und setzen Sie HSTS durch, einschließlich Subdomains.

Richten Sie VPNs für sicheren Fernzugriff ein

Ein virtuelles privates Netzwerk (VPN) erstellt einen verschlüsselten Tunnel zwischen dem Endgerät des Benutzers und dem VPN-Server, leitet allen Datenverkehr vom Benutzer zum Hauptnetzwerk über das VPN um und stellt eine sichere Verbindung für den Fernzugriff bereit. VPN bietet eine sichere Methode für Mitarbeiter, auf Unternehmensressourcen von öffentlichen oder privaten Netzwerken zuzugreifen und schützt die Daten vor Abfangen während der Übertragung.

Implementieren Sie MFA, um zusätzliche Ebenen über Passwörter hinaus hinzuzufügen

Die Multi-Faktor-Authentifizierung fügt eine zusätzliche Sicherheitsebene für Endbenutzer im Authentifizierungs- und Autorisierungsprozess hinzu, indem sie neben den Anmeldeinformationen weitere Verifizierungsfaktoren wie Authentifizierungs-Apps, Sicherheitsschlüssel oder OTP und biometrische Verifizierung bietet. Dies hilft, MITM-Angriffe zu reduzieren, denn selbst wenn ein Angreifer Ihren Benutzernamen und Ihr Passwort erlangt hat, wird er nicht in der Lage sein, die zusätzliche Verifizierungsebene für die Authentifizierung und den Zugriff zu umgehen.

Zero Trust Architecture und Netzwerksegmentierung zur Reduzierung von Angriffsflächen.

Zero Trust ist ein Sicherheitsframework, das „niemals vertrauen, immer verifizieren“ bedeutet und davon ausgeht, dass jedes Benutzerkonto oder Gerät kompromittiert werden kann. Es muss eine Authentifizierung und Autorisierung vor dem Zugriff auf Ressourcen erfolgen. Die Zero-Trust-Architektur beinhaltet die Implementierung von Netzwerksegmentierung, indem das Netzwerk in sichere, unabhängige Segmente unterteilt wird, die Anwendung einer Least-Privilege-Richtlinie wie Zugriffsrechte nach Bedarf und die kontinuierliche Überprüfung der Identität des Benutzers sowie die Überwachung von Aktivitätsmustern.

DNSSEC und verschlüsseltes DNS (DoH, DoT) zur Verhinderung von Spoofing.

Das Domain Name System (DNS) ist verantwortlich für die Namensauflösung von für Menschen lesbaren Domains zu IP-Adressen, wie zum Beispiel google.com zu 8.8.8.8, und bei einem MITM-Angriff wird DNS-Spoofing verwendet, um den Datenverkehr der Endbenutzer auf die eigenen bösartigen Websites oder Server der Angreifer umzuleiten. Domain Name System Security Extension (DNSSEC) ist eine Reihe von Protokollen und Erweiterungen, die in diesem Szenario verwendet werden und eine zusätzliche Sicherheitsebene für DNS-Abfragen sowie Authentizität und Integrität der DNS-Daten hinzufügen. Andere Techniken wie die Protokolle DNS über HTTPS (DoH) und DNS über TLS (DoT) werden verwendet, um die Verbindung zwischen Host und DNS-Servern zu verschlüsseln.

Schulung von Mitarbeitern zur Erkennung von Phishing-Versuchen.

Selbst mit den besten technischen Sicherheitsmaßnahmen kann eine gut gemachte Phishing-E-Mail ungeschulte Mitarbeiter dazu verleiten, Konten oder Netzwerksegmente zu kompromittieren, und daher ist es wichtig, in die Schulung der Mitarbeiter zu investieren. Mitarbeiter sollten darauf trainiert werden, Warnsignale in Phishing-E-Mails zu erkennen, wie verdächtige Absenderadressen, Dringlichkeit und Anfragen nach sensiblen Informationen, nicht wiedererkannte URLs ohne erwartete Domainnamen. Ermutigen Sie Mitarbeiter dazu, verdächtige E-Mails oder Aktivitäten zu melden, führen Sie regelmäßige Phishing-Simulationstrainings durch, um die Mitarbeiter zu schulen, und stellen Sie zusätzliche Informationen für diejenigen bereit, die bei der Übung durchfallen.

Netwrix Tools zur Verhinderung von MITM-Angriffen

Netwrix bietet eine Reihe von Tools, um umfassende Mechanismen zur Bedrohungserkennung und -minderung bereitzustellen. Netwrix Privilege Secure bietet Funktionen wie Just Enough Privilege (JEA), Just-in-time-Privilegien, modulare Login-Identitäten, um zeitlich begrenzte Berechtigungen für verschiedene Zugriffsszenarien zu gewähren. Netwrix End Point Policy Manager (früher PolicyPak) ermöglicht es Administratoren, Windows-Endpunkte zu schützen und zu verhindern, dass Benutzer unbekannte Software installieren, die Verwendung von Wechseldatenträgern verwalten und Anwendungseinstellungen vor Fehlkonfiguration und Änderungen schützen.

Netwrix Change Tracker Produkt, eine Software für Sicherheitskonfigurationsmanagement und Änderungskontrolle, die dabei hilft, kritische IT-Systeme zu sichern und zu regulieren. Netwrix Threat Prevention (früher StealthINTERCEPT) erzeugt Sicherheitsintelligenz, indem es das Verhalten von Benutzern aktiv überwacht und bei verdächtigen Aktivitäten alarmiert, was eine zusätzliche Ebene der Sichtbarkeit und Sicherheit bietet. Netwrix Access Analyzer (früher Enterprise Auditor) automatisiert die Sammlung und Analyse von Daten wie Gruppen, Mitgliedschaften von Benutzern, Zugangsdetails und liefert umfassende Berichte für verschiedene Plattformen wie Active Directory, Exchange Server, EntraID, AWS.

Erkennung, Milderung und Reaktionsstrategien

Frühwarnzeichen

Es gibt bestimmte Anzeichen, nach denen wir bei einem laufenden MITM-Angriff Ausschau halten können, wie plötzliche Verbindungsabbrüche bei Anmeldeversuchen auf Websites oder bei Fernsitzungen in einem Netzwerk. Wenn der Browser beginnt, SSL-Zertifikatswarnungen wie abgelaufene oder ungültige Zertifikate anzuzeigen, kann dies ein Zeichen dafür sein, dass jemand versucht, die Kommunikation abzufangen. Websites brauchen ungewöhnlich lange zum Laden, einige Teile oder Bereiche sehen anders als gewöhnlich oder verzerrt aus und wenn Sie wiederholt zur Anmeldung aufgefordert werden, obwohl Sie bereits auf der Seite angemeldet sind, sind dies wahrscheinlich Anzeichen eines MITM-Angriffs.

Sofortige Reaktion

Wenn wir den Verdacht haben, dass eine Art von MITM-Angriff stattfindet, sollten wir umgehend handeln, um Schäden rechtzeitig zu vermeiden. Wenn ein Gerät wie ein Laptop oder Telefon kompromittiert zu sein scheint, trennen Sie es sofort vom Netzwerk oder Internet, indem Sie Wi-Fi, VPN oder Ethernet ausschalten, um eine weitere Infiltration von Angreifern in das private Netzwerk oder Gerät zu stoppen. Ändern Sie sofort alle Passwörter oder API-Schlüssel oder Zugangstoken und führen Sie eine Multi-Faktor-Authentifizierung auf dem Gerät oder bei Fernzugriffsdiensten durch und benachrichtigen Sie die zuständigen Behörden wie die IT-Abteilung des Unternehmens, Banken oder Finanzinstitutionen und Drittanbieter oder Kunden, um vorbeugende Maßnahmen auf ihrer Seite zu ergreifen. Sobald die unmittelbare Bedrohung eingedämmt ist, starten Sie eine gründliche Untersuchung von Netzwerk- und Systemprotokollen, Endpunktaktivitäten und Datenrepositories, um den Umfang des Angriffs und dessen Ablauf zu ermitteln, um Datenverluste zu beheben und Sicherheitsmaßnahmen zu implementieren, um zukünftige Ausfälle zu verhindern.

Langfristige Milderung

Implementieren Sie starke Verschlüsselungsprotokolle wie TLS 1.3 mit Verbindungsalgorithmen AES-GCM oder chacha20 und deaktivieren Sie ältere Protokolle wie sslv3 oder TLS1.0 oder TLS 1.1. VPNs sollten für den Fernzugriff verwendet werden, aktualisieren Sie regelmäßig die Firewall- und Systemsicherheitskonfiguration, setzen Sie Intrusion Detection/Prevention-Systeme (IDS/IPS) zur Überwachung verdächtiger Aktivitätenmuster im Netzwerk ein und DNS-Sicherheitserweiterungen (DNSSEC), um sich gegen DNS-Spoofing zu schützen.

Führen Sie regelmäßig Penetrationstests des Netzwerks durch, um die Wirksamkeit der Sicherheitskonfigurationen, veraltete Zertifikate und Schwachstellen in Kommunikationsprotokollen zu bewerten.

Überprüfen Sie Protokolle von verschiedenen Systemen wie Firewalls, IDS/IPS-Implementierungen, Servern und Endpunkten sowie den Quellcode von benutzerdefinierten Anwendungen auf mögliche Schwachstellen oder schädlichen Code.

Setzen Sie Endpoint Detection and Response (EDR)-Systeme ein, um die Aktivität von Endpunkten in Echtzeit zu überwachen, schulen Sie Benutzer darin, Muster von Phishing-Angriffen, SSL-Zertifikatswarnungen zu erkennen und unsichere Netzwerke zu meiden.

Branchenspezifische Auswirkungen

Man-in-the-Middle-Angriffe können in verschiedenen Branchen schwerwiegende Auswirkungen haben, was Datenverletzungen, finanziellen Betrug, Reputationsschäden und Bußgelder oder Strafen von Regulierungsbehörden angeht.

Industrie | Auswirkung |

|---|---|

|

Gesundheitswesen |

Verstöße gegen Patientendaten, HIPAA-Strafen. |

|

Finanzen |

Kontenübernahmen, betrügerische Transaktionen, PCI DSS. |

|

Einzelhandel |

Diebstahl von POS-Daten, Schwachstellen in der Lieferkette. |

Industrie | Auswirkung |

|---|---|

|

Gesundheitswesen |

Angreifer können elektronische Gesundheitsakten, persönliche Gesundheitsinformationen abfangen und diese für Erpressung und Versicherungsbetrug verwenden. Datenschutzverletzungen können zu Nichteinhaltung von HIPPA führen und erhebliche Bußgelder und rechtliche Schritte nach sich ziehen. |

|

Finanzen |

MITM-Angriffe helfen dabei, Anmeldeinformationen für das Online-Banking zu ernten, Kontodetails durchsickern zu lassen, betrügerische Transaktionen durchzuführen und Ransomware-Angriffe, die zu finanziellen Verlusten und Nichteinhaltung von PCI DSS führen können. |

|

Einzelhandel |

Angreifer können Point of Sales (POS)-Systeme wie im Einzelhandel abfangen und infizieren, was es ihnen ermöglicht, Kreditkartendetails und andere sensible Kundendaten während Transaktionen zu ernten. Angreifer können weiterhin Partnerorganisationen und Lieferanten von infizierten Einzelhändlern ins Visier nehmen, um weiteren Zugang zu größeren Zielen zu erhalten. |

Entwicklung von Angriffen & Zukunftstrends

KI und Deepfake-Phishing: KI-generierte E-Mails und Stimmen für Social Engineering.

Angreifer verwenden heutzutage KI, um äußerst überzeugende Phishing-E-Mails, Nachrichten und Sprachnachrichten für Social-Engineering-Angriffe zu generieren, um Benutzer dazu zu manipulieren, sensible Informationen preiszugeben. Diese Text- und Sprachnachrichten werden über soziale Medien, per E-Mail oder SMS versendet, um ahnungslose Benutzer dazu zu verleiten, Bankkontodetails, OTP-Codes, persönliche Informationen preiszugeben, die für den Zugriff oder betrügerische Transaktionen verwendet werden können.

Anstieg von MITM-Angriffen basierend auf IoT: Ausnutzung von Smart-Geräten und industriellen Netzwerken.

IoT-Geräte werden nun Teil des normalen Haushalts, von Unternehmen, industriellen Einrichtungen und zum Eintrittspunkt von MITM-Angriffen, da sie weniger sicher sind. Geräte wie intelligente Sicherheitskameras, Thermostate, Fernseher, medizinische Geräte, Industrieroboter, Steuerungssysteme können kompromittiert werden und dazu verwendet werden, die Kommunikation innerhalb eines Netzwerks abzufangen.

Fortgeschrittene SSL/TLS-Exploits: Angriffe auf ältere kryptografische Protokolle.

Angreifer suchen kontinuierlich nach Schwachstellen in älteren kryptografischen Protokollen und zielen auf Systeme ab, die noch veraltete Versionen von SSL oder TLS mit bekannten Schwächen unterstützen, mit Angriffen wie SSL Striping, Protokoll-Downgrades, gefälschten Zertifikaten, um Verschlüsselung zu umgehen und sensible Daten abzufangen.

Machine-in-the-Middle Bots: Automatisierte persistente MITM-Angriffe.

Automatisierte Bots werden entwickelt, um Netzwerke ständig nach Schwachstellen zu überwachen und mit Hilfe von KI in Netzwerke einzudringen, sich als Abfangjäger zu etablieren, den Verkehr kontinuierlich zu überwachen und zu manipulieren, ohne dass manuelle Eingaben von Angreifern erforderlich sind. Sobald sie sensible Daten abgerufen haben, für die sie speziell programmiert wurden, verlassen sie das Netzwerk ohne jegliche Spuren oder hinterlassen eine Hintertür für zukünftige Aktivitäten.

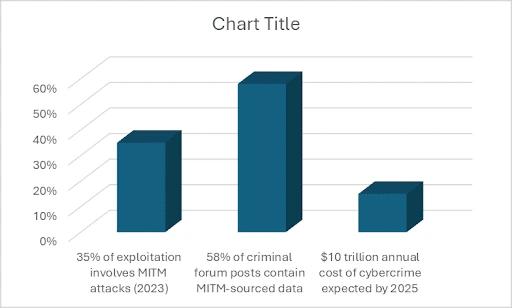

Wichtige Statistiken & Infografiken

- MITM-Angriffe bleiben eine der hervorstechenden Quellen für Cyberangriffe und einige Berichte deuten darauf hin, dass 35% der Ausnutzungen MITM-Angriffe betreffen.

- 58% der gestohlenen Datenlecks auf Darknet-Foren stammen von MITM-Angriffen, die letztendlich gehandelt und für kriminelle Aktivitäten verwendet werden.

- Laut Cybersecurity Ventures wird prognostiziert, dass die jährlichen Kosten für Cybersicherheitsmaßnahmen ab 2020 um 15% pro Jahr wachsen und bis 2025 10 Billionen Dollar erreichen werden.

Abschließende Gedanken

Wir haben ausführlich über die Definition des Man-in-the-Middle-Angriffs gesprochen, verschiedene Schritte eines Man-in-the-Middle-Angriffs wie die Aufklärung potenziell schwacher Zugangspunkte von Netzwerken, das Abfangen der Kommunikation zwischen Client und Servern über kompromittierte Geräte oder Kommunikationskanäle, das Entschlüsseln extrahierter verschlüsselter Daten und letztlich die Datenmanipulation während abgefangener Sitzungen und das Verlassen ohne Spuren zu hinterlassen. Hauptziele von MITM-Angriffen sind Branchen wie Finanzen, Gesundheitswesen, Einzelhandel und Regierungsbehörden, und sie können schwerwiegende finanzielle Probleme und regulatorische Strafen verursachen.

Es ist wichtig, die Sicherheitsmaßnahmen einer Organisation zu bewerten, wie den Datenschutz durch Verschlüsselungsmechanismen, sichere Verbindungen mit Durchsetzung des HTTPS-Protokolls und VPN-Nutzung, das Schulen von Mitarbeitern, um verschiedene Phishing-Angriffe zu erkennen und unsichere Netzwerke beim Zugriff auf Unternehmensressourcen zu vermeiden. Netzwerküberwachungssysteme einsetzen, MFA durchsetzen, DNSSEC implementieren und Systeme zur Erkennung und Verhinderung von Eindringlingen (IDPS) einrichten, regelmäßige Penetrationstests durchführen, um MITM-Angriffe zu erkennen und zu verhindern.

FAQ-Bereich

Teilen auf

Zugehörige Cybersecurity-Angriffe anzeigen

Missbrauch von Entra ID-Anwendungsberechtigungen – Funktionsweise und Verteidigungsstrategien

AdminSDHolder-Modifikation – Funktionsweise und Verteidigungsstrategien

AS-REP Roasting Attack - Funktionsweise und Verteidigungsstrategien

Hafnium-Angriff - Funktionsweise und Verteidigungsstrategien

DCSync-Angriffe erklärt: Bedrohung für die Active Directory Security

Golden SAML-Angriff

Verständnis von Golden Ticket-Angriffen

Angriffe auf Group Managed Service Accounts

DCShadow-Angriff – Funktionsweise, Beispiele aus der Praxis & Verteidigungsstrategien

ChatGPT Prompt Injection: Risiken, Beispiele und Prävention verstehen

NTDS.dit-Passwortextraktionsangriff

Pass-the-Hash-Angriff

Pass-the-Ticket-Attacke erklärt: Risiken, Beispiele & Verteidigungsstrategien

Password-Spraying-Angriff

Angriff zur Extraktion von Klartext-Passwörtern

Zerologon-Schwachstelle erklärt: Risiken, Exploits und Milderung

Ransomware-Angriffe auf Active Directory

Active Directory mit dem Skeleton Key-Angriff entsperren

Laterale Bewegungen: Was es ist, wie es funktioniert und Präventionsmaßnahmen

Kerberoasting-Angriff – Funktionsweise und Verteidigungsstrategien

Warum ist PowerShell so beliebt bei Angreifern?

4 Angriffe auf Dienstkonten und wie man sich dagegen schützt

Wie Sie Malware-Angriffe daran hindern, Ihr Geschäft zu beeinträchtigen

Was ist Credential Stuffing?

Kompromittierung von SQL Server mit PowerUpSQL

Was sind Mousejacking-Angriffe und wie kann man sich dagegen verteidigen

Diebstahl von Anmeldeinformationen mit einem Security Support Provider (SSP)

Rainbow-Table-Attacken: Wie sie funktionieren und wie man sich dagegen verteidigt

Ein umfassender Blick auf Passwortangriffe und wie man sie stoppt

LDAP-Aufklärung