Ataque AS-REP Roasting - Como Funciona e Estratégias de Defesa

O AS-REP Roasting é uma técnica de coleta de credenciais baseada em Kerberos que tem como alvo contas configuradas sem pré-autenticação do Kerberos. Um atacante pode solicitar um AS-REP para tal conta, receber dados criptografados com a chave de longo prazo da conta e decifrar esse blob criptografado offline para recuperar a senha em texto claro. Como o ataque utiliza fluxos padrões do Kerberos e decifração offline, é furtivo e eficaz contra senhas fracas ou estáticas.

Atributo | Detalhes |

|---|---|

|

Tipo de Ataque |

AS-REP Roasting (extração de credenciais Kerberos) |

|

Nível de Impacto |

Alto |

|

Vetor de Ataque Primário |

Contas com a opção “Não requerer pré-autenticação Kerberos” ativada; enumeração LDAP; acesso à rede para KDC |

|

Motivação |

Roubo de credenciais, movimento lateral, escalonamento de privilégios, persistência |

|

Métodos Comuns de Prevenção |

Exija pré-autenticação Kerberos, senhas fortes/longas, desative contas legadas, monitore atividade Kerberos, MFA, fortalecimento de contas |

Fator de Risco | Nível |

|---|---|

|

Dano Potencial |

Alto — credenciais comprometidas podem permitir movimento lateral e escalada de privilégios |

|

Facilidade de Execução |

Médio — requer enumeração de contas alvo e recursos de quebra offline |

|

Probabilidade |

De médio a alto em ambientes com lacunas de legado/configuração |

O que é AS-REP Roasting?

O Kerberos normalmente exige pré-autenticação: o cliente deve provar sua identidade ao Key Distribution Center (KDC) antes que o KDC emita um Ticket Granting Ticket (TGT). Se uma conta estiver configurada para ignorar a pré-autenticação (a configuração “Não exigir pré-autenticação Kerberos”), um atacante pode enviar um AS-REQ para essa conta e o KDC retornará um AS-REP contendo dados criptografados com a chave de longo prazo da conta (derivada de sua senha). O atacante extrai esse blob criptografado e realiza a quebra de senha offline contra ele — se a senha for fraca, o atacante a recupera e pode então se autenticar como a conta. Esta técnica é conhecida como AS-REP Roasting.

Como funciona o AS-REP Roasting?

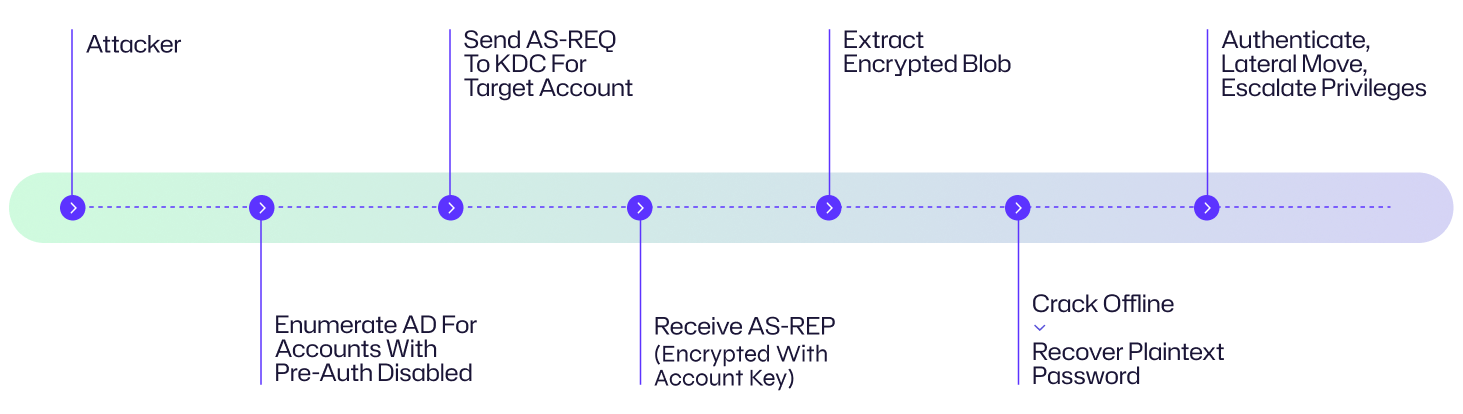

Abaixo está uma descrição passo a passo de um ataque típico de AS-REP Roasting.

1. Reconhecimento — encontrar contas sem pré-autenticação

Os atacantes enumeram contas de diretório para encontrar usuários ou principais de serviço com a pré-autenticação Kerberos desativada ("Não exigir pré-autenticação Kerberos"). Essas são frequentemente contas de serviço legadas, contas de computador ou contas de usuário configuradas incorretamente. A enumeração é realizada por meio de consultas LDAP/AD ou ferramentas de reconhecimento.

2. Solicitar AS-REP para contas de destino

Para cada conta descoberta, o atacante envia um AS-REQ ao KDC do domínio para aquele nome de usuário. Como a pré-autenticação está desativada, o KDC retorna um AS-REP contendo dados criptografados com a chave derivada da senha da conta.

3. Extraia o blob criptografado

O atacante extrai a parte criptografada da resposta AS-REP (o carimbo de data/hora criptografado ou a parte criptografada do bilhete) e a formata para quebra offline.

4. Quebrar a chave offline

Usando ferramentas de quebra de senha offline (aceleradas por GPU ou cracking distribuído), o atacante tenta recuperar a senha por meio de força bruta, dicionários ou listas de candidatos específicos. Senhas fracas ou estáticas são vulneráveis.

5. Use credenciais recuperadas para movimento lateral & persistência

Uma vez recuperada a senha, o atacante pode autenticar-se como aquela conta, mover-se lateralmente, acessar serviços ou escalar privilégios. Contas de serviço e de máquina frequentemente têm amplo acesso, aumentando o impacto.

✱ Variante: Direcionando principais máquinas/serviços e contas de longa duração

O AS-REP Roasting frequentemente tem como alvo contas não interativas (principais de serviço, contas de computador) que foram configuradas sem pré-autenticação por compatibilidade. Essas contas muitas vezes possuem senhas longas, estáticas e amplo acesso, tornando-as alvos de alto valor.

Diagrama de Fluxo de Ataque

Exemplo: Perspectiva da Organização

Um atacante escaneia o AD da Contoso e encontra várias contas de serviço de backup legadas marcadas como "sem pré-autenticação" para compatibilidade com um aparelho antigo. O atacante solicita AS-REPs para essas contas, extrai as respostas criptografadas e quebra uma senha fraca offline. Usando a credencial recuperada, o atacante acessa compartilhamentos de backup e recursos de domínio, e então escala ainda mais explorando configurações incorretas de membros de grupos

Exemplos & Padrões do Mundo Real

Case | Impacto |

|---|---|

|

Contas de serviço/backup legadas |

Os atacantes coletam credenciais de contas de serviço configuradas sem pré-autenticação, permitindo acesso a dados e movimentação lateral. |

|

Varredura automatizada em pentests |

Equipes de teste de invasão frequentemente incluem verificações de AS-REP para identificar exposições legadas e riscos de senhas fracas. |

Consequências do AS-REP Roasting

O AS-REP Roasting pode ter impactos amplos se a conta comprometida possuir acesso privilegiado ou acesso a dados sensíveis.

Consequências Financeiras

O comprometimento de contas de serviço pode levar ao roubo de propriedade intelectual, dados de clientes ou registros financeiros, potencialmente desencadeando multas, custos de remediação ou demandas de resgate.

Perturbação Operacional

Um atacante utilizando credenciais de serviço pode acessar backups, alterar tarefas agendadas ou interromper serviços críticos, levando a interrupções e custos de recuperação.

Dano à Reputação

A divulgação pública de um comprometimento de domínio — especialmente se os dados dos clientes ou a disponibilidade forem afetados — prejudica a confiança e pode dificultar parcerias.

Impacto Legal e Regulatório

A exposição de dados regulamentados pode desencadear investigações e multas relacionadas ao GDPR, HIPAA, PCI ou outras conformidades.

Área de Impacto | Descrição |

|---|---|

|

Financeiro |

Roubo de dados, fraude, extorsão, custos de remediação |

|

Operacional |

Interrupções de serviço, manipulação de backup, carga de trabalho de recuperação |

|

Reputacional |

Erosão da confiança de clientes/parceiros |

|

Jurídico |

Penalidades regulatórias, notificações de violação |

Alvos Comuns: Quem está em risco?

Contas com pré-autenticação desativada

Contas de serviço legadas, contas de compatibilidade para aparelhos antigos

Principais de serviço não interativos

Senhas estáticas e credenciais de longa duração

Contas com senhas fracas ou não rotacionadas

Alto risco de violação

Grandes patrimônios com higiene de conta deficiente

Muitos sistemas legados e má configurações

Avaliação de Risco

Fator de Risco | Nível |

|---|---|

|

Dano Potencial |

Alto — credenciais podem permitir pivô de domínio e exfiltração de dados. |

|

Facilidade de Execução |

Médio — requer enumeração de AD e recursos para quebra de senha offline. |

|

Probabilidade |

Médio a Alto — muitas empresas mantêm contas legadas/de compatibilidade. |

Como Prevenir o AS-REP Roasting

A prevenção é um conceito direto, mas requer higiene constante da conta e controles de configuração.

Exigir pré-autenticação Kerberos

Ative a pré-autenticação Kerberos para todas as contas, a menos que seja absolutamente necessário para funcionalidades legadas. Minimize e justifique quaisquer contas configuradas para ignorar a pré-autenticação.

Fortaleça senhas de contas e o ciclo de vida

Use senhas longas e geradas aleatoriamente para contas de serviço e máquinas, troque as senhas regularmente (gMSAs quando possível) e evite armazenar segredos em texto puro.

Substitua padrões legados

Migre aplicações legadas para suportar autenticação moderna ou use contas de serviço dedicadas e isoladas com acesso restrito e rotação frequente. Prefira delegação restrita Kerberos onde aplicável.

Aplique o princípio do menor privilégio & segmentação

Limite os privilégios das contas de serviço e isole os sistemas legados por meio de segmentação de rede.

Use MFA & Acesso Condicional

Exija MFA e acesso condicional para fluxos de trabalho administrativos interativos. Observe que o AS-REP tem como alvo contas não interativas, portanto, o MFA faz parte de uma defesa em profundidade em vez de uma mitigação direta para todos os casos.

Como a Netwrix Ajuda a Defender Contra o AS-REP Roasting

Netwrix Identity Threat Detection & Response (ITDR) fortalece suas defesas monitorando continuamente o Active Directory e o Microsoft Entra ID em busca de configurações de conta arriscadas, incluindo aquelas vulneráveis ao AS-REP Roasting. Com alertas em tempo real sobre atividades suspeitas do Kerberos, reconhecimento LDAP ou tentativas anormais de autenticação, o ITDR permite que as equipes de segurança ajam antes que os invasores consigam quebrar as credenciais das contas de serviço. Ao combinar detecção proativa com fluxos de trabalho de resposta automatizados, a Netwrix ajuda as organizações a minimizar as oportunidades de movimento lateral e fechar as lacunas de identidade que os adversários exploram.

Estratégias de Detecção, Mitigação e Resposta

Detecção

- Monitore consultas AD e enumeração LDAP para varreduras que listem flags de contas ou consultem atributos com pré-autenticação desativada.

- Registre e alerte sobre trocas excessivas de AS-REQ/AS-REP para contas que normalmente não deveriam ser solicitadas de fontes incomuns.

- Inventarie contas com pré-autenticação desativada e sinalize alterações inesperadas; mantenha uma linha de base.

- Honeypots/contas isca: crie contas sem pré-autenticação como armadilhas e monitore as solicitações de AS-REP.

- Fique atento a sinais de uso de credenciais após a quebra: logins incomuns, acesso a recursos ou padrões de autenticação lateral.

Resposta

- Gire imediatamente ou desative contas expostas se detectar atividade suspeita de AS-REP.

- Habilite a pré-autenticação, rotacione senhas e substitua por identidades gerenciadas quando possível.

- Realize buscas de credenciais para sinais de uso de credenciais recuperadas e execute avaliações de escopo/impacto.

- Bloqueie a infraestrutura do atacante no nível da rede se identificada e viável.

Mitigação

- Elimine contas que não requerem pré-autenticação quando possível, ou isole e reforce-as.

- Introduza detecção automatizada (regras SIEM) para enumeração LDAP, picos de AS-REQ e acertos de AS-REP contra contas isca.

- Integre a varredura de segredos no CI/CD para evitar o vazamento acidental de credenciais.

Impacto Específico do Setor

Indústria | Impacto |

|---|---|

|

Saúde |

Contas de backup/serviço comprometidas podem expor backups de EHR e PHI. |

|

Finanças |

O acesso a sistemas de transações ou servidores de relatórios pode levar a fraudes ou roubo de dados. |

|

Governo |

A exposição das credenciais de serviço compromete o acesso a sistemas sensíveis e dados de segurança nacional. |

Evolução dos Ataques & Tendências Futuras

- A aceleração da GPU e o cloud cracking tornam a recuperação de senha offline mais rápida e econômica.

- A reconhecimento automatizado integra enumeração AD e solicitações AS-REP em campanhas de múltiplos estágios.

- A transição para identidades gerenciadas reduz a exposição onde implementada, forçando os atacantes a se voltarem para alvos legados/de alto valor.

- Uso de IA para priorizar a quebra — atacantes podem aplicar ML para escolher as senhas candidatas mais adequadas.

Estatísticas Principais & Infográficos (telemetria sugerida)

- Porcentagem de contas com pré-autenticação desativada no seu ambiente.

- Idade média das senhas para contas de serviço.

- Tempo para quebrar classes comuns de senhas em hardware de cracking disponível (para modelagem de risco).

Considerações Finais

O AS-REP Roasting é eficaz e discreto, aproveitando-se de lacunas de configuração e de uma higiene fraca de credenciais. Eliminar contas com pré-autenticação desativada, impor segredos gerenciados e monitorar a enumeração do Kerberos/AD são as defesas mais eficazes.

FAQs

Compartilhar em

Ver ataques de cibersegurança relacionados

Abuso de Permissões de Aplicativos Entra ID – Como Funciona e Estratégias de Defesa

Modificação do AdminSDHolder – Como Funciona e Estratégias de Defesa

Ataque de Kerberoasting – Como Funciona e Estratégias de Defesa

Ataque Hafnium - Como Funciona e Estratégias de Defesa

Ataques DCSync Explicados: Ameaça à Segurança do Active Directory

Ataque Golden SAML

Entendendo ataques Golden Ticket

Ataque a Contas de Serviço Gerenciadas por Grupo

Ataque DCShadow – Como Funciona, Exemplos Reais e Estratégias de Defesa

Injeção de Prompt do ChatGPT: Entendendo Riscos, Exemplos e Prevenção

Ataque de Extração de Senha NTDS.dit

Ataque Pass the Hash

Ataque Pass-the-Ticket Explicado: Riscos, Exemplos e Estratégias de Defesa

Ataque de Password Spraying

Ataque de Extração de Senha em Texto Simples

Vulnerabilidade Zerologon Explicada: Riscos, Explorações e Mitigação

Ataques de ransomware ao Active Directory

Desbloqueando o Active Directory com o Ataque Skeleton Key

Movimento Lateral: O que é, Como Funciona e Prevenções

Ataques Man-in-the-Middle (MITM): O que São & Como Preveni-los

Por que o PowerShell é tão popular entre os atacantes?

4 ataques a contas de serviço e como se proteger contra eles

Como Prevenir que Ataques de Malware Afetem o Seu Negócio

O que é Credential Stuffing?

Comprometendo o SQL Server com PowerUpSQL

O que são ataques de Mousejacking e como se defender contra eles

Roubando Credenciais com um Provedor de Suporte de Segurança (SSP)

Ataques de Rainbow Table: Como Funcionam e Como se Defender Contra Eles

Um Olhar Abrangente sobre Ataques de Senha e Como Impedi-los

Reconhecimento LDAP

Bypassando MFA com o ataque Pass-the-Cookie

Ataque Silver Ticket