Ataques DCSync Explicados: Ameaça à Segurança do Active Directory

Os ataques DCSync são uma técnica furtiva usada por atacantes para se passarem por um controlador de domínio e solicitarem informações sensíveis de contas do Active Directory.

Atributo | Detalhes |

|---|---|

|

Tipo de Ataque |

Ataque DCSync |

|

Nível de Impacto |

Crítico |

|

Target |

Governo, Saúde, Energia, Educação, Tecnologia e Provedores de Serviços na Nuvem, Serviços Financeiros |

|

Vetor de Ataque Primário |

Network, Abuso de Conta Privilegiada |

|

Motivação |

Espionagem, Ganho Financeiro, Persistência |

|

Métodos Comuns de Prevenção |

Aplicação do Privilégio Mínimo, Auditoria, Network Detection |

Fator de Risco | Nível |

|---|---|

|

Dano Potencial |

Crítico |

|

Facilidade de Execução |

Médio |

|

Probabilidade |

Alto |

O que é um Ataque DCSync?

Um ataque DCSync é uma técnica utilizada por agentes de ameaças para simular o comportamento de um controlador de domínio (DC) em um ambiente Active Directory (AD). O ataque aproveita recursos legítimos do Serviço de Replicação de Diretório Remote Protocol (MS-DRSR) para extrair dados sensíveis do domínio.

Em vez de implantar malware ou injetar código, o atacante usa ferramentas (como Mimikatz) para se passar por um DC e solicitar a replicação de dados de credenciais — particularmente hashes de senhas para contas de usuário, incluindo KRBTGT e administradores de domínio.

Um ataque DCSync geralmente tem as seguintes intenções:

- Extrair Hashes de Senhas — Atacantes recuperam hashes de senha NTLM de contas de domínio, incluindo as de usuários privilegiados. Esses hashes podem ser quebrados offline ou usados diretamente em ataques de pass-the-hash ou Golden Ticket.

- Alcance a Dominância de Domínio — Ao obter o hash da conta KRBTGT, os atacantes podem forjar Tickets de Concessão de Tickets (TGTs) do Kerberos, possibilitando persistência e controle total sobre o domínio. Isso permite acesso de longo prazo e furtivo a todo o ambiente AD.

Este ataque é perigoso por várias razões.

- Não é necessário malware — DCSync não depende de binários maliciosos; ele abusa de funcionalidades legítimas, tornando mais difícil para ferramentas antivírus ou EDR detectarem.

- Imita o Tráfego Legítimo — O ataque imita solicitações padrão de replicação do Active Directory, tornando difícil distinguir de operações normais.

- Utilizado por APTs e Gangues Cibernéticas — Grupos de ameaça persistente avançada (APT) e gangues de ransomware frequentemente empregam ataques DCSync para escalar privilégios e estabelecer persistência.

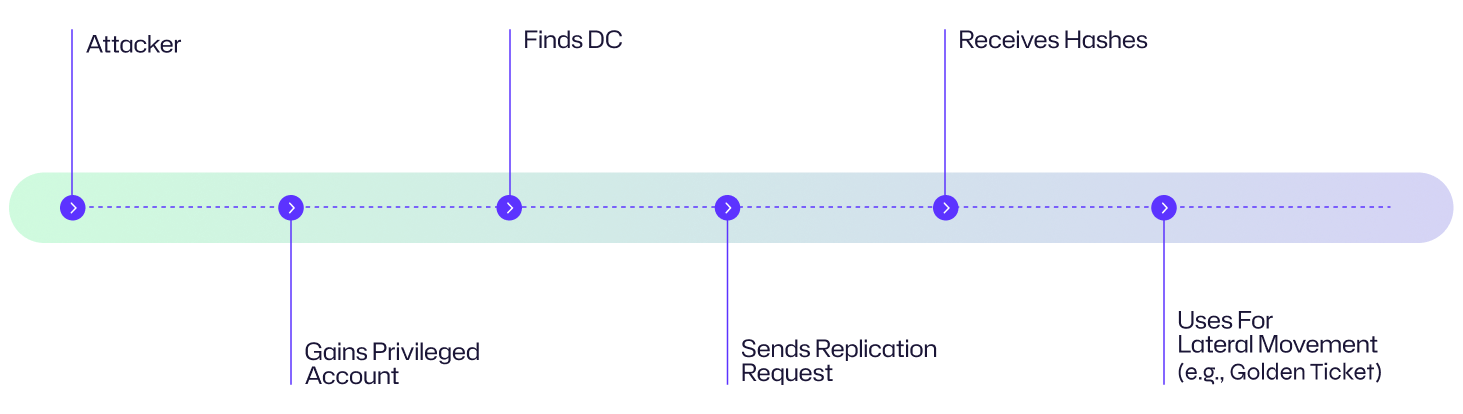

Como Funciona um Ataque DCSync?

Um ataque DCSync se desenrola em uma série de passos furtivos que imitam o comportamento legítimo do Active Directory. Aqui está uma descrição passo a passo do ataque.

1. Comprometer uma Conta

O atacante primeiro obtém acesso a uma conta privilegiada que possui direitos de replicação. Isso geralmente significa comprometer:

- Uma conta de Domain Admin, ou

- Uma conta de sistema com permissões de replicação delegadas, ou

- Uma conta com direitos "DS-Replication-Get-Changes" e "DS-Replication-Get-Changes-All"

Essas permissões permitem que o atacante imite as solicitações de replicação de um DC.

2. Descubra um DC

Em seguida, o atacante localiza um controlador de domínio acessível dentro da rede. Ferramentas como nltest,nslookup, ou comandos nativos do Windows podem ajudar a identificar os DCs.

3. Fazer-se passar por um DC

Utilizando ferramentas como as seguintes, o atacante cria solicitações como se fosse um DC legítimo participando da replicação do Active Directory.

- Mimikatz (

lsadump::dcsync) - Impacket's secretsdump.py

4. Solicitar Dados

O atacante envia uma solicitação de replicação usando a interface DRSUAPI, especificamente a função GetNCChanges - a mesma chamada de API usada na replicação legítima de DC para DC.

5. Extrair Hashes de Senhas

O DC responde com os dados solicitados, incluindo:

- hashes NTLM

- Chaves Kerberos

- Hash da conta KRBTGT (crítico para a criação de Golden Tickets)

Estes dados permitem a quebra de senhas, personificação ou ataques pass-the-hash.

6. Iniciar Ataques Subsequentes

Com os hashes de senha em mãos, o atacante pode:

- Crie Golden Tickets (acesso ilimitado e de longo prazo)

- Realize ataques Pass-the-Ticket ou Pass-the-Hash

- Escalonar privilégios ou mover-se lateralmente pelo domínio

Diagrama de Fluxo de Ataque

O fluxo de ataque DCSync demonstra como um ator de ameaças pode abusar dos protocolos legítimos de replicação do Active Directory para extrair hashes de senha e obter controle de longo prazo e discreto sobre um domínio.

Aqui está um conceito visual do ataque.

Vamos olhar para um exemplo da perspectiva de uma organização.

Em uma empresa de serviços financeiros de médio porte, um e-mail de phishing leva ao comprometimento das credenciais de um técnico de helpdesk. O atacante usa essas credenciais para elevar privilégios via Kerberoasting e eventualmente obtém acesso a uma conta de Administrador de Domínio. Com esse acesso, o atacante identifica um DC usando DNS interno e aproveita a função Mimikatz DCSync para solicitar dados de replicação. O DC, sem estar ciente da intenção maliciosa, responde com hashes de senhas, incluindo a da conta KRBTGT. O atacante então cria um Golden Ticket — concedendo acesso irrestrito e de longo prazo à rede da organização — e exfiltra silenciosamente dados sensíveis de clientes ao longo de várias semanas sem acionar alarmes.

Exemplos de ataques DCSync

Os ataques DCSync são uma poderosa técnica de pós-exploração onde um atacante imita o comportamento de um controlador de domínio para extrair credenciais sensíveis do Active Directory. Abaixo estão exemplos reais que demonstram o impacto dos ataques DCSync.

Case | Impacto |

|---|---|

|

APT40 / Leviathan (2024) |

Em 2024, APT40 (também conhecido como Leviathan), um grupo de ciberespionagem patrocinado pelo estado chinês, utilizou ataques DCSync para roubar credenciais de redes privadas e governamentais visadas. Um aviso conjunto divulgado em 9 de julho de 2024, por agências de cibersegurança incluindo o Australian Cyber Security Centre (ACSC) e a US Cybersecurity and Infrastructure Security Agency (CISA) destacou que o DCSync faz parte do repertório de técnicas do APT40. |

|

UNC5330 (2024) |

Em 2024, o ator de ameaça vinculado à China UNC5330 explorou vulnerabilidades nos aparelhos VPN Ivanti Connect Secure para realizar ataques DCSync durante o movimento lateral dentro de redes comprometidas. O ataque permitiu que o agente de ameaças obtivesse acesso profundo e persistente às redes visadas e potencialmente exfiltrasse dados sensíveis de ambientes governamentais e do setor privado. A natureza furtiva do ataque tornou a detecção desafiadora, aumentando o tempo de permanência e expandindo o escopo do comprometimento entre as organizações afetadas. |

|

Mustang Panda (2023) |

Em 2023, o grupo de ameaça persistente avançada (APT) vinculado à China, conhecido como Mustang Panda, também chamado de Stately Taurus, orquestrou uma campanha de ciberespionagem visando o governo das Filipinas. Os atacantes obtiveram acesso inicial por meio de e-mails de spear-phishing e implantaram ferramentas como MimiKatz para realizar ataques de DCSync. A campanha teve um impacto significativo, permitindo que a Mustang Panda mantivesse acesso de longo prazo à rede governamental comprometida. Ao colher credenciais e estabelecer persistência, eles conseguiram exfiltrar documentos sensíveis e outros dados críticos por um período prolongado. |

|

LAPSUS$ (2022) |

Em 2022, o grupo cibercriminoso LAPSUS$, também monitorado como DEV-0537, utilizou ataques DCSync para escalar privilégios dentro das organizações alvo. Após obterem acesso inicial, eles usaram ferramentas como Mimikatz para realizar operações de DCSync, permitindo-lhes colher credenciais, incluindo as de administradores de domínio. Isso possibilitou o movimento lateral e uma infiltração mais profunda nas redes das vítimas. LAPSUS$ comprometeu várias organizações de alto perfil, incluindo Microsoft, Okta e T-Mobile. Com credenciais de administrador de domínio, eles obtiveram acesso extensivo aos sistemas internos, permitindo-lhes exfiltrar dados sensíveis como código-fonte e informações de clientes. As táticas do grupo, que combinaram roubo de credenciais com vazamentos públicos de dados e extorsão, perturbaram as operações e representaram desafios significativos de segurança para as entidades afetadas. |

Consequências de um Ataque DCSync

Os ataques DCSync representam uma séria ameaça à segurança empresarial. Uma vez bem-sucedidos, esses ataques podem comprometer a própria base da gestão de identidade e acesso, levando a consequências amplas e duradouras. O resultado pode incluir esforços dispendiosos de resposta a incidentes, interrupção dos negócios, dano à confiança da marca e potenciais ações legais ou penalidades regulatórias por falhar em proteger informações sensíveis.

Área de Impacto | Descrição |

|---|---|

|

Financeiro |

Ao explorar recursos de replicação do Active Directory, os atacantes podem extrair credenciais, incluindo as de administradores de domínio, facilitando o acesso não autorizado a sistemas sensíveis. Essa violação pode levar a perdas financeiras significativas devido à interrupção dos negócios, custos de resposta a incidentes e pagamentos de resgate potenciais. Por exemplo, o custo médio de uma violação de dados atingiu US$ 4,88 milhões em 2024, com empresas como MGM Resorts International relatando um prejuízo de US$ 100 milhões em seus resultados trimestrais após um ciberataque. |

|

Operacional |

Os ataques DCSync comprometem o núcleo da infraestrutura de TI de uma organização — Active Directory — resultando em perda de controle sobre os processos de autenticação e autorização. Isso pode causar amplas interrupções operacionais, incluindo acesso não autorizado a sistemas, exfiltração de dados e potencial tempo de inatividade, afetando gravemente a continuidade dos negócios. |

|

Reputacional |

A exposição de dados sensíveis e o acesso não autorizado prolongado podem corroer a confiança entre clientes, parceiros e partes interessadas. Em governos e indústrias regulamentadas, como a área da saúde, onde a confidencialidade dos dados é primordial, tais violações podem levar à perda de confiança pública e danos reputacionais de longo prazo. |

|

Jurídico/Regulatório |

As organizações podem enfrentar ações legais e penalidades regulatórias por não protegerem adequadamente as informações sensíveis. A não conformidade com regulamentos de proteção de dados como o GDPR ou HIPAA pode resultar em multas substanciais e medidas corretivas obrigatórias. |

Alvos comuns de um ataque DCSync: Quem está em risco?

Para executar um ataque DCSync, os adversários visam contas e permissões específicas dentro da rede. Abaixo está uma visão geral dos alvos comuns suscetíveis a tais ataques.

Contas de Alto Privilégio

|

Conta KRBTGT |

A conta KRBTGT é fundamental para a autenticação Kerberos, criptografando e assinando todos os tickets Kerberos dentro do domínio. Comprometer esta conta permite que atacantes forjem Golden Tickets, concedendo-lhes acesso irrestrito por todo o domínio. |

|

Contas de Administrador |

Contas pertencentes a grupos como Domain Admins, Enterprise Admins e Administrators possuem privilégios elevados por padrão. Se comprometidas, essas contas podem ser usadas para realizar ataques DCSync, facilitando o movimento lateral e a exploração adicional. |

|

Contas de serviço com direitos de replicação |

Certas contas de serviço, como as usadas pelo Microsoft Entra Connect (por exemplo, contas MSOL_), requerem permissões de replicação para operações legítimas. No entanto, se essas contas forem comprometidas, os atacantes podem aproveitar suas permissões para executar ataques DCSync. |

Contas de Máquina do Controlador de Domínio

|

Contas de Computador DC |

As contas de máquina do Domain Controller (DC) possuem intrinsecamente direitos de replicação. Embora sejam essenciais para as operações do domínio, se um atacante ganhar controle sobre um DC ou suas credenciais, ele pode iniciar ataques de DCSync para extrair dados de credenciais de outros DCs. |

Contas não padrão ou mal configuradas

|

Contas com Permissões de Replicação Delegadas |

Contas não originalmente destinadas a tarefas de replicação podem inadvertidamente receber permissões de Replicating Directory Changes devido a configurações incorretas. Essas contas não padrão tornam-se alvos principais, pois os atacantes podem explorar essas permissões para realizar ataques DCSync sem a necessidade de direitos administrativos completos. |

Avaliação de Risco

Compreender o risco associado a ataques DCSync envolve avaliar a probabilidade, a severidade potencial, a sofisticação das técnicas empregadas, a dificuldade de detecção e o impacto potencial.

|

Probabilidade: Alta |

Ataques DCSync são altamente prováveis, especialmente em ambientes onde contas não padrão foram inadvertidamente concedidas permissões de replicação. Tais configurações incorretas podem ocorrer devido a delegações impróprias ou falta de supervisão e muitas vezes são negligenciadas, fornecendo aos atacantes o acesso necessário para realizar operações de DCSync. Ferramentas como Mimikatz aumentam ainda mais a probabilidade deles. |

|

Gravidade: Alta |

Ataques DCSync frequentemente empregam técnicas de "viver da terra", utilizando ferramentas e processos legítimos do sistema. Essa abordagem permite que os atacantes operem de forma furtiva, evitando medidas de segurança tradicionais e prolongando sua presença dentro da rede. |

|

Sofisticação do Ataque: Crítico |

Ao obter o hash da senha da conta KRBTGT por meio do DCSync, os atacantes podem forjar Golden Tickets. Isso lhes concede acesso irrestrito em todo o domínio, possibilitando operações persistentes e ocultas que são difíceis de detectar e mitigar. |

|

Dificuldade de Detecção: Alta |

Detectar ataques DCSync é desafiador porque eles exploram protocolos legítimos de replicação. Os atacantes podem usar ferramentas como Mimikatz para realizar esses ataques sem implantar malware, tornando os métodos tradicionais de detecção menos eficazes. |

|

Impacto Potencial: Crítico |

As consequências de um ataque DCSync são críticas. Os atacantes podem obter acesso a dados sensíveis, interromper operações e causar danos à reputação. Em indústrias regulamentadas, como saúde e finanças, isso também pode levar a penalidades legais e regulatórias. |

Como Prevenir Ataques DCSync

Prevenir ataques DCSync requer uma abordagem multifacetada que combina controle de acesso rigoroso, monitoramento contínuo e segmentação estratégica do seu ambiente Active Directory (AD). Abaixo estão as principais estratégias para mitigar o risco de tais ataques.

Aplicar o Princípio do Menor Privilégio

Limite os direitos de replicação estritamente às contas que os necessitam. Audite regularmente e remova permissões desnecessárias, especialmente os seguintes direitos estendidos:

- Replicação de Alterações no Directory

- Replicando alterações em todos os Directory Management

- Replicando alterações de diretório em conjunto filtrado

Essas permissões são frequentemente exploradas em ataques DCSync.

Auditar e Monitorar

Implemente monitoramento contínuo para detectar solicitações de replicação não autorizadas. Utilize ferramentas como Netwrix PingCastle e Netwrix Threat Manager para verificar contas não padrão com permissões de replicação e outras configurações arriscadas. Auditorias regulares podem revelar más configurações que poderiam passar despercebidas.

Controlar ACEs

Revise e gerencie as Entradas de Controle de Acesso (ACEs) para evitar permissões não intencionais. Por exemplo, o grupo Enterprise Key Admins pode inadvertidamente ter controle total sobre o Contexto de Nomenclatura de Domínio, representando um risco à segurança. Garanta que apenas as permissões necessárias sejam concedidas a cada principal de segurança.

Segmentar camadas do AD

Adote um modelo administrativo em camadas para separar contas de alto privilégio de serem usadas em ambientes de usuário padrão. Essa segmentação minimiza o risco de exposição de credenciais em estações de trabalho menos seguras e ajuda a conter possíveis violações.

Implemente Mecanismos Avançados de Detecção

Implante soluções de Security Information and Event Management (SIEM) para monitorar eventos específicos indicativos de ataques DCSync, como entradas incomuns do Event ID 4662. Concentre-se em detectar solicitações de replicação de contas que não são controladores de domínio, o que pode significar atividade maliciosa.

Netwrix Support

A Netwrix oferece soluções robustas para detecção e mitigação de ataques DCSync. Netwrix Threat Manager e Netwrix Threat Prevention aprimoram a capacidade da sua organização de detectar e prevenir ataques DCSync, fortalecendo assim a postura de segurança geral do seu ambiente Active Directory.

Netwrix Threat Manager: Detectando comportamento DCSync

Netwrix Threat Manager monitora continuamente as atividades de replicação do AD para identificar padrões indicativos de ataques DCSync. Ele detecta solicitações de replicação incomuns, especialmente aquelas originadas de máquinas que não são controladores de domínio, e fornece informações detalhadas sobre a atividade suspeita, incluindo a fonte, as contas visadas e a natureza da solicitação de replicação. Essa detecção em tempo real permite que as equipes de segurança respondam prontamente a ameaças potenciais.

Netwrix Threat Prevention: Bloqueio de Replicação Não Autorizada

Netwrix Threat Prevention protege proativamente seu ambiente AD, aplicando políticas que impedem atividades de replicação não autorizadas. Quando um comportamento semelhante ao DCSync é detectado, ele pode bloquear automaticamente a conta ou estação de trabalho ofensora, impedindo-a de realizar mais ações de replicação. Esse mecanismo de resposta imediata ajuda a conter a ameaça, ganhando tempo valioso para que as equipes de resposta a incidentes investiguem e resolvam o problema.

Estratégias de Detecção, Mitigação e Resposta

Um suposto ataque DCSync envolve um adversário se passando por um controlador de domínio para extrair credenciais do Active Directory usando direitos de replicação. A detecção e resposta rápidas são críticas para conter a ameaça.

Sinais de Alerta Precoce

Aqui estão os principais sinais para monitorar a fim de detectar precocemente um ataque DCSync.

Pedidos de Replicação Inesperados

|

Sintomas |

Máquinas não-DC que emitem solicitações de replicação ao controlador de domínio. |

|

Como Detectar |

|

ID do Evento de Segurança 4662

|

Sintomas |

Aumento nos logs de |

|

Detalhes |

|

Padrões de Event ID 4670 / 4624 / 4742

|

Eventos Adicionais Úteis |

|

Resposta Imediata

Quando um ataque DCSync é suspeito ou detectado, o rápido confinamento é crítico.

Isole o Sistema Comprometido

- Desconecte imediatamente os sistemas afetados da rede.

- Suspenda quaisquer contas incomuns com direitos de replicação (como

DS-Replication-Get-Changes-All).

Revogar Privilégios Elevados

Remova usuários ou serviços de:

- Grupos de segurança integrados no Active Directory, como Administradores, Admins de Domínio e Admins de Empresa.

- Contas com direitos de

Replicating Directory Changes.

Auditar & Investigar Logs

Revise os registros nos controladores de domínio, especialmente:

- Logs de Eventos de Segurança: Concentre-se em entradas relacionadas à replicação

- Logs de Directory Service

- Sysmon Logs: Criação de processos e conexões de rede

Estratégias de Mitigação de Longo Prazo

A defesa proativa reduz significativamente os riscos de DCSync.

Auditar Direitos de Replicação do AD

- Revise regularmente as permissões usando ferramentas como BloodHound e PowerView.

- Audite membros inesperados em grupos privilegiados do AD.

Implemente mecanismos de decepção

- Utilize técnicas de engano, como a criação de contas honeypot ou objetos DC isca.

- Utilize ferramentas como Canarytokens ou ADDecoy para detectar acessos não autorizados.

Implemente o Modelo Administrativo Hierarquizado

Separe as funções por níveis de privilégio (Tier 0, 1, 2).

- Tier 0: Acesso direto aos controladores de domínio

- Nível 1: Administração de servidores

- Nível 2: Suporte de estação de trabalho

Habilite a Auditoria Aprimorada

- Ative a Configuração de Política de Auditoria Avançada.

- Acompanhe o acesso ao serviço de diretório, uso de privilégios e modificações de objetos.

Protocolos de Replicação Segura

- Bloqueie o tráfego RPC de saída de dispositivos que não sejam DC quando possível.

- Utilize regras de firewall para restringir a comunicação de replicação apenas entre DCs conhecidos.

Impacto Específico do Setor

O impacto de um ataque DCSync pode variar significativamente entre os setores devido às diferenças nos requisitos regulatórios, sensibilidade dos dados e complexidade da infraestrutura. Seja no setor financeiro, de saúde, governamental ou tecnológico, um ataque DCSync bem-sucedido pode levar ao roubo de credenciais, violações de dados, infrações de conformidade e interrupção operacional.

Indústria | Impacto |

|---|---|

|

Saúde |

No setor de saúde, um ataque DCSync pode ter consequências graves, incluindo:

|

|

Finanças |

No setor financeiro, um ataque DCSync representa uma ameaça de alto risco devido à natureza sensível dos sistemas e dados.

|

|

Varejo |

No setor de varejo, um ataque DCSync pode interromper as operações e comprometer a confiança do cliente.

|

Evolução dos Ataques & Tendências Futuras

A técnica de ataque DCSync evoluiu para um componente crítico dos kits de ferramentas adversários modernos. À medida que as medidas defensivas melhoram, as táticas DCSync continuam a se adaptar, integrando-se mais profundamente às capacidades nativas do sistema e aproveitando as vulnerabilidades emergentes para máximo impacto.

Living-off-the-Land (LotL)

Os atacantes dependem cada vez mais de ferramentas nativas do Windows e da funcionalidade incorporada do Active Directory para executar ataques DCSync sem implantar binários externos. Ao explorar privilégios de replicação com protocolos padrão como DRSR, os agentes de ameaças se misturam ao comportamento normal da rede. Essa abordagem Living-off-the-Land (LotL) reduz a pegada forense e torna mais difícil para os mecanismos de detecção baseados em assinaturas tradicionais sinalizar atividades maliciosas.

Expansão do Conjunto de Ferramentas

Embora Mimikatz continue sendo a ferramenta mais conhecida para executar DCSync, alternativas como secretsdump.py do Impacket e frameworks de red team emergentes expandiram o arsenal do atacante. Essas ferramentas costumam ser modulares, de código aberto e atualizadas frequentemente; portanto, são mais difíceis de detectar e bloquear. As variantes agora incluem capacidades de ofuscação e script que contornam soluções tradicionais de EDR e se adaptam aos controles de segurança atualizados.

Evasão Avançada de Detecção

Atacantes sofisticados avançaram além de simplesmente explorar o DCSync — agora eles implementam táticas avançadas para encobrir seus rastros. Isso inclui desativar ou adulterar o Registro de Eventos do Windows, usar canais de comunicação criptografados ou em túneis e encadear o DCSync com outras técnicas furtivas. Alguns adversários até executam funcionalidades semelhantes ao DCSync diretamente da memória para evitar escritas em disco e evadir ferramentas de monitoramento de endpoint.

Trend Watch

O poder do DCSync é ainda mais amplificado quando combinado com vulnerabilidades de escalonamento de privilégios. Explorações como Zerologon (CVE-2020-1472) e PrintNightmare (CVE-2021-34527) permitem que atacantes elevem rapidamente o acesso a privilégios no nível de domínio, possibilitando os pré-requisitos para o DCSync sem a necessidade de movimento lateral de longo prazo. Cadeias de exploração futuras podem depender de configurações incorretas de AD de dia zero ou falhas na cadeia de suprimentos para desencadear o DCSync de forma mais rápida e dissimulada.

Estatísticas Principais & Infográficos

Em 2024, mais de uma dúzia de atores de ameaças avançadas foram associados a técnicas de DCSync em relatórios públicos.

Por exemplo, em dezembro de 2024, Arctic Wolf Labs identificou uma campanha sofisticada de ciberataque visando dispositivos de firewall Fortinet FortiGate. Atores de ameaças exploraram uma suspeita vulnerabilidade zero-day para obter acesso não autorizado às interfaces de gerenciamento dos dispositivos, permitindo-lhes alterar configurações de firewall e extrair credenciais usando DCSync.

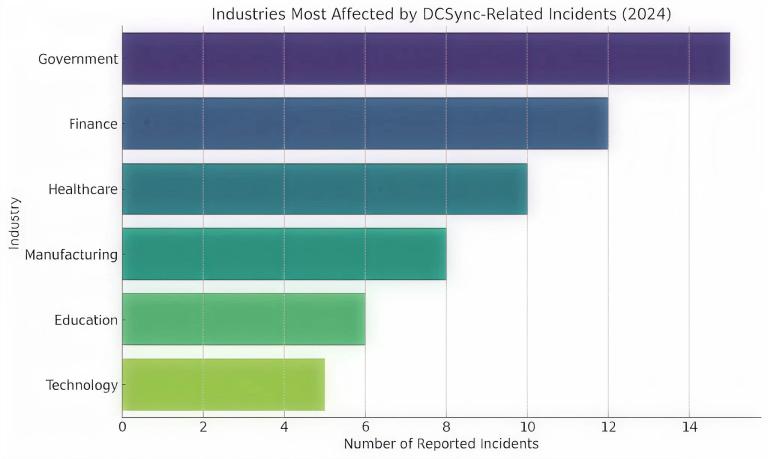

Indústrias mais afetadas por incidentes relacionados a DCSync

O gráfico de barras acima destaca as indústrias mais impactadas:

- Governo e Finanças lideram a lista, refletindo seus dados de alto valor e ambientes AD comumente complexos.

- Os setores de Saúde e Manufatura também enfrentam uma exposição notável, provavelmente devido a sistemas legados e segmentação limitada.

- Educação e Tecnologia são cada vez mais visadas, muitas vezes devido a redes abertas e ao valor da propriedade intelectual de pesquisa.

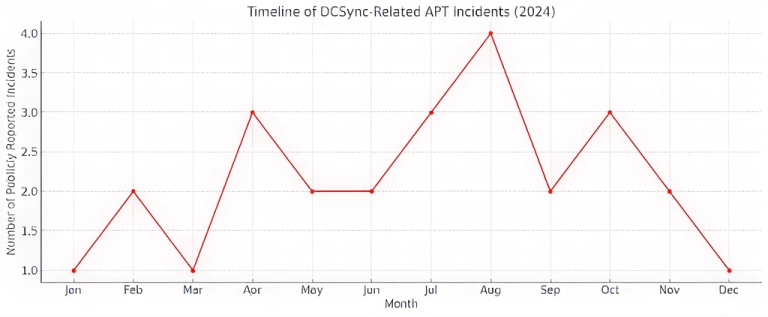

Cronologia de Incidentes APT Relacionados com DCSync (2024)

O gráfico de linhas ilustra a frequência de incidentes ao longo do ano:

- O volume de incidentes aumentou notavelmente no Q2 e Q3, sendo agosto (4 incidentes) o pico.

- Picos em abril, julho e outubro coincidem com períodos de campanhas APT conhecidas envolvendo explorações de escalonamento de privilégios (por exemplo, vulnerabilidades legadas como Zerologon).

- Este padrão sazonal sugere um direcionamento estratégico durante os ciclos orçamentários ou eventos geopolíticos.

Considerações Finais

Os ataques DCSync continuam sendo uma ameaça formidável para os ambientes de Active Directory. Os adversários se passam por controladores de domínio e extraem credenciais sensíveis sem a necessidade de implantar malware ou acessar diretamente os controladores de domínio. Ao explorar protocolos legítimos de replicação, os atacantes podem colher furtivamente hashes de senhas, facilitando o movimento lateral, a escalada de privilégios e o acesso persistente. Para mitigar esses riscos, as organizações devem auditar rigorosamente as permissões de replicação, aplicar o princípio do menor privilégio e implementar monitoramento contínuo para atividades anômalas de replicação.

FAQs

Compartilhar em

Ver ataques de cibersegurança relacionados

Abuso de Permissões de Aplicativos Entra ID – Como Funciona e Estratégias de Defesa

Modificação do AdminSDHolder – Como Funciona e Estratégias de Defesa

Ataque AS-REP Roasting - Como Funciona e Estratégias de Defesa

Ataque Hafnium - Como Funciona e Estratégias de Defesa

Ataque de Kerberoasting – Como Funciona e Estratégias de Defesa

Ataque Golden SAML

Entendendo ataques Golden Ticket

Ataque a Contas de Serviço Gerenciadas por Grupo

Ataque DCShadow – Como Funciona, Exemplos Reais e Estratégias de Defesa

Injeção de Prompt do ChatGPT: Entendendo Riscos, Exemplos e Prevenção

Ataque de Extração de Senha NTDS.dit

Ataque Pass the Hash

Ataque Pass-the-Ticket Explicado: Riscos, Exemplos e Estratégias de Defesa

Ataque de Password Spraying

Ataque de Extração de Senha em Texto Simples

Vulnerabilidade Zerologon Explicada: Riscos, Explorações e Mitigação

Ataques de ransomware ao Active Directory

Desbloqueando o Active Directory com o Ataque Skeleton Key

Movimento Lateral: O que é, Como Funciona e Prevenções

Ataques Man-in-the-Middle (MITM): O que São & Como Preveni-los

Por que o PowerShell é tão popular entre os atacantes?

4 ataques a contas de serviço e como se proteger contra eles

Como Prevenir que Ataques de Malware Afetem o Seu Negócio

O que é Credential Stuffing?

Comprometendo o SQL Server com PowerUpSQL

O que são ataques de Mousejacking e como se defender contra eles

Roubando Credenciais com um Provedor de Suporte de Segurança (SSP)

Ataques de Rainbow Table: Como Funcionam e Como se Defender Contra Eles

Um Olhar Abrangente sobre Ataques de Senha e Como Impedi-los

Reconhecimento LDAP

Bypassando MFA com o ataque Pass-the-Cookie

Ataque Silver Ticket