Entendendo ataques Golden Ticket

Um ataque Golden Ticket permite que um invasor forje um Ticket Granting Ticket (TGT) do Kerberos usando a chave KRBTGT para obter acesso ilimitado e persistente a um domínio do Active Directory.

Atributo | Detalhes |

|---|---|

|

Tipo de Ataque |

Ataque Golden Ticket |

|

Nível de Impacto |

Crítico |

|

Target |

Empresas, Governo, Todas as grandes organizações |

|

Vetor de Ataque Primário |

Roubo de Credenciais, Exploração de Rede |

|

Motivação |

Espionagem, Exfiltração de Dados, Ganho Financeiro, Disrupção |

|

Métodos Comuns de Prevenção |

Rotação de senha KRBTGT, Credential Guard, Privilégio Mínimo, Fortalecimento de AD, Monitoramento |

Fator de Risco | Nível |

|---|---|

|

Dano Potencial |

Crítico |

|

Facilidade de Execução |

Difícil |

|

Probabilidade |

Médio |

O que é um Ataque de Golden Ticket?

Pense no que um bilhete dourado significava em A Fantástica Fábrica de Chocolate - acesso irrestrito a tudo, sem perguntas. Em cibersegurança, um ataque Golden Ticket dá aos hackers esse mesmo tipo de passe VIP para toda a sua rede.

Então aqui está explicado um ataque Golden Ticket. Um ataque Golden Ticket é uma técnica de exploração do Kerberos na qual um atacante usa o hash da conta KRBTGT do Active Directory para forjar Ticket Granting Tickets (TGTs). Isso permite que eles se passem por qualquer usuário, incluindo administradores de domínio, e obtenham acesso irrestrito e de longo prazo a todos os recursos do domínio.

Os atacantes frequentemente utilizam ferramentas como Mimikatz ou Impacket para extrair o hash KRBTGT e gerar esses tickets falsificados. Como os TGTs falsificados são criptograficamente válidos, o Key Distribution Center (KDC) irá confiá-los, mesmo que as senhas sejam alteradas - revelando uma fraqueza fundamental no protocolo Kerberos.

Os controladores de domínio não conseguem distinguir esses tickets forjados dos legítimos, portanto, os registros de autenticação tradicionais não os sinalizam. Limpar não é tão simples quanto mudar uma senha; você deve girar a chave KRBTGT duas vezes em cada controlador de domínio para cortar completamente a capacidade do atacante de criar tickets falsos.

O Protocolo Kerberos: Como Funciona

- Um usuário faz login e envia um carimbo de tempo criptografado com o hash da sua senha para o Key Distribution Center (KDC) para pré-autenticação.

- O KDC possui um hash armazenado da senha do usuário. Ele o utiliza para descriptografar o carimbo de tempo e, se válido, autentica o usuário.

- O KDC emite um TGT criptografado com o hash da conta KRBTGT (a validade padrão é de 10 horas).

- Com o TGT, o usuário pode solicitar acesso a vários serviços de domínio sem precisar se reautenticar.

- Para cada solicitação de serviço, o Servidor de Concessão de Tickets (TGS) do KDC emite um ticket de serviço, assinado com o hash da conta de serviço, que permite a conexão direta com o servidor de destino.

Como os atacantes exploram isso?

Em um ataque Golden Ticket, os adversários contornam o KDC gerando seus próprios TGTs para acessar recursos do domínio. Para criar este TGT, eles precisam de:

- O Fully Qualified Domain Name (FQDN) do domínio

- O Identificador de Segurança (SID) do domínio

- O nome de usuário da conta que pretendem se passar

- O hash da senha da conta KRBTGT

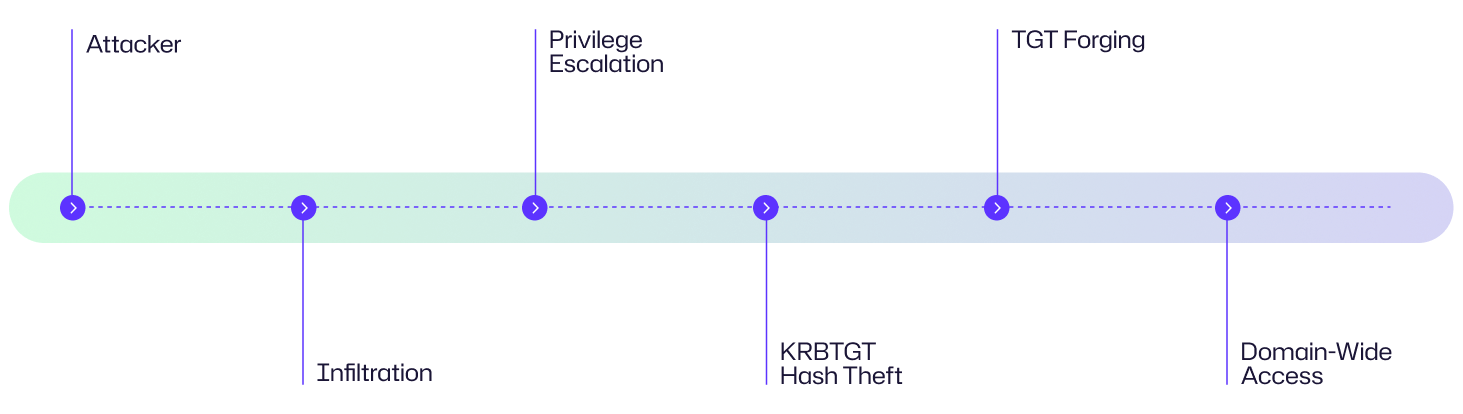

Como Funciona um Ataque de Golden Ticket?

Um ataque Golden Ticket se desenrola em uma série de etapas que permitem a um invasor obter e manter o controle total de um ambiente Active Directory. Vamos olhar cada estágio.

1. Comprometimento Inicial

O atacante primeiro invade uma rede, principalmente usando e-mails de phishing, explorando vulnerabilidades não corrigidas ou roubando credenciais fracas.

2. Escalada de Privilégios

Uma vez dentro, o atacante procura por privilégios mais altos. Eles podem quebrar senhas adicionais, explorar más configurações ou abusar de falhas de escalonamento de privilégios até conseguirem direitos de administrador de domínio ou de replicação em um controlador de domínio. Esses são papéis poderosos que lhes dão acesso direto aos dados do Active Directory.

3. Extração de Hash KRBTGT

Armado com esses direitos, o atacante usa ferramentas maliciosas como Mimikatz e a técnica DCSync para roubar o hash da senha da conta KRBTGT — a chave criptográfica que assina cada TGT do Kerberos e permite a falsificação de novos TGTs. Eles também capturam o Identificador de Segurança (SID) do domínio.

4. Falsificação de Ticket

Com o hash da senha KRBTGT roubado, um atacante pode criar um TGT falso (Golden Ticket) para qualquer usuário que escolher (geralmente uma conta de alto privilégio). Os atacantes podem definir privilégios personalizados e um período de validade estendido para o TGT, efetivamente concedendo a si mesmos uma chave mestra ‘dourada’ para o domínio.

5. Injeção de Ticket & Movimento Lateral

O atacante injeta o TGT falsificado em uma sessão ativa. Como o ticket é criptograficamente válido, o atacante pode agora solicitar tickets legítimos do Ticket-Granting Service (TGS) para se mover lateralmente entre servidores, bancos de dados, compartilhamentos de arquivos e aplicações sem acionar solicitações de senha.

6. Persistência & Evasão

Esses ingressos falsificados permanecem confiáveis até que a chave KRBTGT seja rotacionada duas vezes em cada controlador de domínio. Redefinir senhas ou desativar contas não ajudará, pois o atacante pode continuar criando ingressos novos. Portanto, eles podem manter acesso discreto e de longo prazo, misturando-se ao tráfego normal do Kerberos.

Diagrama de Fluxo de Ataque

O ataque Golden Ticket segue uma cadeia de eventos previsível. Vamos analisar um cenário de ataque exemplo e visualizar as etapas do ataque para entender como um invasor pode passar de uma violação inicial ao controle completo de um ambiente Active Directory.

Imagine um provedor de saúde regional onde um funcionário clica em um e-mail de phishing, dando a um invasor acesso inicial à rede. O intruso aumenta silenciosamente seus privilégios explorando uma configuração incorreta de compartilhamento de arquivos e eventualmente obtém direitos de administrador de domínio. Usando Mimikatz, eles extraem o hash KRBTGT, forjam seus próprios tickets Kerberos e se movem lateralmente por sistemas críticos, como registros de pacientes e servidores de faturamento, sem disparar solicitações de senha ou alertas de segurança. Em poucas horas, eles têm acesso irrestrito e furtivo a todo o domínio.

Exemplos de um Ataque Golden Ticket

Ataques Golden Ticket têm sido usados em campanhas reais de ciberespionagem para obter acesso de longo prazo e discreto a redes de alto valor. Os casos a seguir destacam como diferentes grupos de ameaças utilizaram essa técnica.

Case | Impacto |

|---|---|

|

APT15 (Ke3chang) – Ataque a contratante do governo do Reino Unido (2018) |

Em 2018, o grupo de ameaças vinculado à China APT15 (também conhecido como Ke3chang) comprometeu um contratado do governo do Reino Unido responsável por projetos altamente sensíveis. Após obterem um ponto de apoio inicial, os atacantes escalaram privilégios para administrador de domínio e extraíram o hash da conta KRBTGT do Active Directory. Armados com essa chave, eles geraram Kerberos Golden Tickets, que permitiram a movimentação lateral, a colheita de dados confidenciais do governo e a exfiltração ao longo de um período prolongado. A investigação do NCC Group descobriu que o APT15 usou Mimikatz para despejar credenciais e gerar Kerberos Golden Tickets. Porque os Golden Tickets permanecem confiáveis até que a chave KRBTGT seja rotacionada duas vezes em todos os controladores de domínio, os atacantes mantiveram acesso persistente e furtivo muito tempo depois da intrusão inicial ter sido detectada. |

|

TA428 – Empresas militares-industriais do Leste Europeu (2022) |

Em 2022, o grupo de ameaças vinculado à China TA428 lançou uma campanha de ciberespionagem contra empresas militares-industriais e instituições governamentais em toda a Europa Oriental e Ásia. Após se infiltrarem nas redes através de spear-phishing e obterem privilégios de controlador de domínio, eles roubaram o hash da conta KRBTGT e realizaram ataques Kerberos Golden Ticket. Esses ingressos falsificados deram ao TA428 controle total e de longo prazo das redes das vítimas, possibilitando espionagem extensiva e o roubo de grandes volumes de pesquisa militar sensível, dados de tecnologia de defesa e comunicações confidenciais. |

|

Antlion – Instituições financeiras em Taiwan (2020–2021) |

De 2020 a 2021, o grupo ligado à China Antlion infiltrou-se em instituições financeiras taiwanesas através de spear-phishing e malware personalizado. Após obter acesso ao controlador de domínio, eles roubaram o hash KRBTGT e lançaram ataques Kerberos Golden Ticket. Isso proporcionou-lhes acesso persistente e em toda a extensão do domínio a sistemas financeiros críticos para vigilância, roubo de dados, potencial fraude e sabotagem. De acordo com a Symantec, a Antlion usou uma “ferramenta de ticket dourado Kerberos baseada no Mimikatz” entre outras ferramentas. |

Consequências de um Ataque Golden Ticket

Um ataque bem-sucedido de Golden Ticket pode ter um impacto amplo e duradouro em uma organização.

Área de Impacto | Descrição |

|---|---|

|

Financeiro |

Um ataque Golden Ticket pode levar a custos financeiros massivos. Isso inclui perdas diretas de fraude financeira através de sistemas manipulados e multas regulatórias sob leis como GDPR, HIPAA e SOX por violações de dados e a exfiltração de informações sensíveis. As organizações também enfrentam altas despesas com resposta a incidentes, investigações forenses e remediação, além de perdas de receita devido a tempo de inatividade ou serviços interrompidos. Em alguns casos, os atacantes podem exigir pagamentos de resgate ou extorsão. |

|

Operacional |

Os atacantes podem interromper serviços críticos de TI, como controladores de domínio, servidores de arquivos e aplicações empresariais. Isso pode levar a um tempo de inatividade prolongado que se propaga pelas cadeias de suprimentos e ciclos de produção. Controles de acesso comprometidos podem desencadear um caos administrativo e operacional generalizado, e até mesmo sabotar sistemas internos, tornando a recuperação lenta e complexa. |

|

Reputacional |

Uma violação desta magnitude corrói a confiança de clientes e parceiros, estremece relações de longo prazo e atrai cobertura negativa da mídia. A imagem da marca da organização e a reputação de mercado podem sofrer, enquanto investidores e partes interessadas podem aumentar a fiscalização que pode afetar a avaliação da empresa. |

|

Jurídico/Regulatório |

As organizações geralmente são obrigadas a emitir notificações de violação de dados sob regulamentos de privacidade, como a regra de 72 horas do GDPR. Elas podem enfrentar processos de clientes e funcionários afetados, além de auditorias de conformidade de longo prazo e sanções de órgãos reguladores. Em casos de falhas graves de governança, executivos podem até enfrentar responsabilidade pessoal. |

|

Degradação da Postura de Segurança |

Porque os bilhetes Kerberos falsificados parecem legítimos, ataques Golden Ticket comprometem a eficácia dos controles de segurança e ferramentas de monitoramento. Isso leva a um tempo de permanência do atacante mais longo, complicando a detecção e resposta a violações. A integridade do AD pode ser comprometida a ponto de as organizações considerarem uma reconstrução completa do ambiente. |

Alvos comuns de um ataque de Golden Ticket: Quem está em risco?

De forma simples, qualquer organização que dependa do AD para acesso de usuário e Identity Management é um alvo potencial de um ataque Golden Ticket. Os atacantes preferem ambientes onde um único comprometimento pode conceder acesso amplo e de longo prazo a sistemas críticos e dados. Alguns alvos comuns podem incluir:

|

Grandes Empresas |

Empresas com infraestruturas complexas de AD e múltiplos controladores de domínio apresentam uma ampla superfície de ataque. Além disso, organizações com inúmeras contas privilegiadas e sistemas legados geralmente possuem segmentação de rede fraca e controles de segurança desatualizados. Isso facilita para que atacantes forjem tickets e se movam lateralmente sem serem detectados. |

|

Agências Governamentais |

As agências governamentais possuem extensas redes internas que contêm informações altamente sensíveis, desde defesa e inteligência até dados de aplicação da lei. Um ataque Golden Ticket oferece acesso persistente para servir a motivos como espionagem, vigilância e exfiltração de material classificado. |

|

Instituições Financeiras |

Bancos e provedores de serviços financeiros dependem fortemente do AD para proteger sistemas internos e autenticar usuários. Ao forjar tickets Kerberos, atacantes podem manter acesso oculto para executar transações fraudulentas, manipular registros financeiros e roubar dados de clientes e pagamentos de alto valor. |

|

Organizações de Saúde |

Hospitais e redes de saúde gerenciam grandes volumes de informações de saúde protegidas (PHI) e dependem do AD para controlar o acesso aos sistemas de EMR (prontuários médicos eletrônicos), dispositivos médicos críticos e dados dos pacientes. Essa concentração de informações sensíveis e a necessidade de manter os sistemas funcionando ininterruptamente tornam as organizações de saúde alvos atraentes para ataques Golden Ticket. |

|

Cadeias de Varejo |

Os varejistas normalmente usam AD para gerenciar sistemas de ponto de venda (POS), redes de fornecimento e bancos de dados de clientes. Os atacantes podem explorar ingressos falsificados para manipular transações, desviar informações de cartões de pagamento e perturbar o inventário e a logística em grande escala. |

|

Provedores de Serviços Gerenciados (MSPs) e Empresas de Serviços de TI |

Os MSPs mantêm acesso privilegiado aos ambientes dos clientes, tornando-os um atrativo portal 'um-para-muitos'. Comprometer o AD de um MSP permite que atacantes se desloquem para as redes dos clientes, o que multiplica o impacto entre as organizações. |

|

Organizações com AD Híbrido ou Integrado à Nuvem |

Empresas com configurações híbridas de AD, como AD local sincronizado com Microsoft Entra ID, frequentemente possuem relações de confiança complexas e caminhos de replicação. Se os conectores de nuvem estiverem mal configurados ou não forem bem protegidos, eles ampliam a superfície de ataque, facilitando para os atacantes forjarem tickets e manterem acesso de longo prazo. |

Avaliação de Risco

A combinação de impacto crítico e probabilidade média coloca os ataques Golden Ticket na categoria de alto risco.

Fator de Risco | Nível |

|---|---|

|

Dano Potencial |

Crítico Um comprometimento permite que o adversário exfiltre dados sensíveis, interrompa as operações comerciais e implante ransomware. A recuperação requer a reconstrução do ambiente AD e a re-segurança de todas as relações de confiança, resultando em um tempo de inatividade considerável e perda financeira. |

|

Facilidade de Execução |

Difícil Os atacantes precisam de acesso ao controlador de domínio e conhecimento em Kerberos para roubar o hash KRBTGT e criar tickets forjados, tornando o ataque tecnicamente desafiador. |

|

Probabilidade |

Médio Embora não seja tão comum quanto o phishing, a probabilidade permanece moderada porque atores de ameaças bem financiados, habilidosos e persistentes visam ambientes Active Directory ou híbridos com longos períodos de permanência. |

Como Prevenir Ataques de Golden Ticket

Os ataques Golden Ticket são uma das ameaças mais graves aos ambientes AD. Sua detecção é difícil e a recuperação custosa. Para prevenir esses ataques, as organizações devem usar uma combinação de tecnologia, ferramentas e controles de processo.

Medidas Técnicas

Algumas medidas técnicas para prevenir um ataque de Golden Ticket são:

- Redefina regularmente a senha da conta KRBTGT duas vezes: Rotacione de forma segura a chave KRBTGT duas vezes em todos os controladores de domínio, um processo que deve ser cuidadosamente planejado para evitar a quebra dos serviços de autenticação. Eis a maneira correta de fazer isso - altere a senha do KRBTGT, aguarde a replicação e, em seguida, altere-a novamente. Isso invalida quaisquer tickets forjados criados sob o hash antigo ou intermediário.

- Implemente o Acesso Estrito de Menor Privilégio: Certifique-se de que apenas um número mínimo de usuários e contas de serviço tenham altos privilégios. Limite a participação em grupos privilegiados como Domain Admins. Remova direitos de administração excessivos e evite conceder direitos administrativos desnecessariamente através das fronteiras de floresta/domínio.

- Utilize Modelos de Administração Hierarquizada para Segmentar o Acesso: Modelos de administração hierarquizada dividem a administração de TI em diferentes 'níveis' ou camadas de privilégio, cada uma com seu próprio conjunto de contas e ferramentas.

- Tier 0: Controladores de domínio, serviços de nível de floresta AD e outra infraestrutura crítica de identidade

- Nível 1: Servidores e aplicações

- Nível 2: Estações de trabalho dos usuários e desktops padrão

Com esta abordagem, um comprometimento em um nível inferior não leva automaticamente a um comprometimento total do domínio.

H3. Ferramentas de Segurança

Ferramentas de segurança podem ajudar a prevenir um ataque Golden Ticket.

- Implante EDR e Advanced SIEM para Detectar Anomalias no Uso de Tickets Kerberos: As soluções SIEM detectam atividades suspeitas de Kerberos em tempo real, acompanhando eventos de autenticação, tempos de vida de tickets incomuns, logins inesperados e uso anormal de tickets de serviço. Eles analisam os Logs de Segurança do Windows para eventos TGT/TGS, correlacionam dados através da rede e disparam alertas oportunos. O EDR complementa isso protegendo endpoints contra roubo de credenciais baseado em memória.

- Use Credential Guard / Proteções no Nível do Sistema Operacional para Bloquear o Roubo de Credenciais na Memória: Tecnologias como Microsoft Defender Credential Guard são projetadas para proteger credenciais na memória. Ao limitar o acesso à memória do LSASS e manter o sistema operacional devidamente atualizado, as organizações podem reduzir o risco de ataques como o Mimikatz Golden Ticket.

Medidas Não Técnicas

Algumas medidas de prevenção não técnicas incluem o seguinte:

- Treine os funcionários em Phishing e Engenharia Social: Uma vez que muitas violações iniciais provêm de comprometimento de credenciais (phishing, anexos maliciosos ou links), as organizações devem implementar programas de conscientização dos funcionários para fechar esses pontos de entrada.

- Implemente Gestão de Mudanças e Processos de Auditoria: Implemente processos formais de controle de mudanças e auditoria para todas as modificações feitas em contas privilegiadas, permissões, políticas de domínio, etc. É melhor manter registros, revisá-los regularmente e impor o princípio do menor privilégio e segregação de funções para quaisquer alterações.

Como a Netwrix pode ajudar

A Netwrix oferece ferramentas para fortalecer a segurança do Active Directory e detectar rapidamente sinais de um ataque Golden Ticket. Netwrix Threat Prevention possui capacidades avançadas para:

- Monitore continuamente a autenticação Kerberos, emitindo alertas sobre atividades suspeitas de tickets, como tempos de vida incomuns ou dados PAC falsificados.

- O tipo de análise Golden Ticket detecta tickets Kerberos que excedem o tempo máximo de vida configurado e gera alertas.

- O tipo de análise Forged PAC analytic type detecta tickets Kerberos com PACs (Privilege Attribute Certificates) modificados. Como os Golden Tickets frequentemente forjam ou manipulam o PAC para elevar privilégios, isso é um sinal direto.

- Detect privilege escalations and unauthorized changes to critical AD objects, helping security teams respond before attackers gain persistence. Threat Prevention provides templates for privilege escalation detection. You can convert a Privilege Escalation template into an active policy to monitor for unauthorized permission changes and when a non-admin account gains elevated rights.

- Ofereça monitoramento em tempo real, alertas e bloqueio de alterações de alto risco ou não autorizadas no Active Directory. O Threat Prevention’s Active Directory solution acompanha todos os acessos de autenticação (Kerberos e NTLM), modificações de objetos, membros de grupos, edições de GPO, replicação do AD, modificações do LSASS e mais. Ele fornece trilhas de auditoria detalhadas (valores pré e pós-alteração, quem fez a alteração), ajudando a detectar sinais precoces de uso indevido.

Estratégias de Detecção, Mitigação e Resposta

Os ataques Golden Ticket são desafiadores de detectar e mitigar porque os TGTs forjados são criptograficamente válidos e assinados com a chave KRBTGT real, então as verificações normais do Kerberos os tratam como autênticos. Mesmo que as senhas das contas de usuários sejam redefinidas, o atacante pode continuar gerando tickets válidos enquanto tiverem o hash do KRBTGT. E deixa poucos rastros porque o atacante não precisa se conectar ao controlador de domínio para solicitar novos tickets. Em vez disso, eles podem criar tickets válidos em sua própria máquina e apresentá-los quando necessário para acessar recursos da rede.

As equipes de TI devem procurar por anomalias que indiquem tickets forjados ou de longa duração.

Tempos de vida de bilhetes incomuns

Os tickets Kerberos normalmente têm um tempo de vida padrão de cerca de 10 horas e são renováveis por 7 dias. No entanto, um Golden Ticket forjado pode ser configurado para durar meses ou até anos. Ferramentas de monitoramento de segurança como Netwrix Threat Prevention ou um SIEM podem sinalizar tais tickets e emitir alertas de que um atacante pode estar tentando manter o acesso sem se reautenticar.

Ingressos para Contas Inexistentes ou Inativas

Se você observar que tickets de serviço Kerberos (ID de Evento 4769) estão sendo emitidos para contas que foram desativadas, excluídas ou inativas por meses, isso sugere fortemente que um invasor tem controle sobre o hash KRBTGT e está forjando tickets para se passar por essa conta.

Reutilização do TGT após mudanças de senha do KRBTGT

Após a rotação da senha da conta KRBTGT, todos os tickets emitidos anteriormente devem se tornar inválidos. Se você encontrar logons bem-sucedidos ou solicitações de serviço usando tickets emitidos antes da mudança de senha, significa que tickets forjados assinados com o hash roubado ainda estão funcionando. Monitorar eventos de autenticação Kerberos que referenciam um número de versão de chave antigo (KVNO) é um método de detecção eficaz.

Anomalias de Log do Kerberos

Fique atento a solicitações de autenticação originadas de endpoints que normalmente não interagem com controladores de domínio ou picos súbitos nos IDs de Evento Kerberos (4768, 4769, 4771). Esses são IDs de evento do log de Segurança do Windows gerados por um DC (ou outro Centro de Distribuição de Chaves Kerberos) quando operações Kerberos ocorrem:

- ID de evento 4768: Gerado quando um usuário ou computador solicita um TGT do Centro de Distribuição de Chaves (primeiro passo da autenticação Kerberos).

- ID de evento 4769: Registrado quando o cliente solicita um ticket de serviço (TGS) para acessar um serviço específico após obter um TGT.

- O Event ID 4771 indica que a pré-autenticação Kerberos falhou, frequentemente devido a uma senha incorreta, problemas de sincronização de tempo ou possíveis tentativas de força bruta.

Além disso, se você notar que TGTs estão sendo gerados repetidamente em um único host ou de endereços IP geograficamente incomuns, considere isso um sinal de falsificação de ticket.

Nomes de Principal de Serviço (SPNs) incompatíveis

Outro sinal de alerta de ingressos falsificados e movimento lateral é quando você percebe ingressos que referenciam serviços que você não executa ou que de repente tentam acessar vários serviços não relacionados em um curto período de tempo.

Instalação do Mimikatz

Se o seu antivírus detectar software malicioso, como ferramentas de extração de credenciais ou outras utilidades pós-exploração, isso pode ser um indício indireto de um ataque Golden Ticket.

Resposta Imediata

Quando você suspeitar de um ataque Golden Ticket, aja rapidamente:

- Redefina a senha da conta KRBTGT duas vezes: Isso garante que todos os tickets falsificados existentes se tornem inválidos, conforme discutido anteriormente na seção Medidas Técnicas.

- Isolar Sistemas e Contas Afetados: Desconecte os hosts comprometidos da rede e desative quaisquer contas que apresentem atividade suspeita de Kerberos para impedir movimentos laterais adicionais.

- Revogar Sessões Ativas: Para interromper o acesso de atacantes, você pode forçar logoffs ou usar ferramentas como klist purge ou o Revoke-ADAuthentication do PowerShell para encerrar todas as sessões Kerberos.

- Mantenha Evidências Forenses: Preserve logs de segurança, dumps de memória e imagens do sistema antes da limpeza para auxiliar em investigações e possíveis ações legais.

- Notificar as Partes Interessadas: Notifique imediatamente sua equipe de resposta a incidentes, gerência e pessoal jurídico ou de conformidade, para que possam lidar com a comunicação, requisitos regulatórios e impacto potencial nos clientes.

Mitigação de Longo Prazo

As organizações devem reduzir o risco futuro por meio de controles proativos, como os listados aqui.

- Melhore a Higiene do Active Directory: Limite o número de contas privilegiadas, aplique o princípio do menor privilégio e monitore a associação dos Domain Admins e Enterprise Admins. Você também deve impor políticas de senha fortes e remover contas legadas ou não utilizadas para reduzir a superfície de ataque.

- Caça Regular a Ameaças: Programe caças focadas em anomalias do Kerberos, como tempos de vida de bilhetes incomuns, números de versão de chave (KVNOs) inesperados ou atividades de logon de hosts atípicos. Combine a análise de logs de eventos com o seu SIEM ou ferramentas como Netwrix Threat Prevention para identificar padrões suspeitos.

- Revisões Periódicas de Contas Privilegiadas: Revise todas as contas privilegiadas (incluindo contas de serviço) pelo menos trimestralmente. Verifique a propriedade, necessidade e rotação de senha, especialmente para a conta KRBTGT. É melhor desativar contas que estão obsoletas ou desnecessárias.

Impacto Específico do Setor

Ataques Golden Ticket podem perturbar qualquer organização, mas os riscos e consequências regulatórias variam de acordo com a indústria. Ao entender as implicações específicas de cada setor, as organizações podem otimizar defesas e planos de resposta.

Indústria | Impacto |

|---|---|

|

Saúde |

As redes de saúde armazenam grandes quantidades de dados sensíveis dos pacientes e dependem da contínua disponibilidade do sistema. Um comprometimento Golden Ticket poderia expor registros de saúde eletrônicos, interromper operações clínicas e levar a violações da HIPAA, resultando em multas pesadas e danos à reputação. |

|

Finanças |

Bancos e serviços financeiros podem sofrer consequências graves porque atacantes podem usar tickets falsificados para acessar sistemas bancários centrais, executar transferências não autorizadas e manipular transações. Tais violações podem resultar em perdas financeiras massivas, atividade fraudulenta em contas, penalidades sérias sob SOX ou outras regulamentações financeiras, e pura perda de confiança dos clientes. |

|

Varejo |

Os varejistas mantêm cadeias de suprimentos complexas e possuem volumes de dados de clientes, então um ataque Golden Ticket pode ser especialmente prejudicial. Os atacantes podem transitar de redes corporativas para sistemas de ponto de venda e ambientes de parceiros, levando ao roubo em larga escala de dados de cartões de pagamento, exposição de registros de clientes e penalidades de conformidade custosas com o PCI DSS. Tudo isso pode interromper as operações e erodir a confiança do cliente. |

Evolução dos Ataques & Tendências Futuras

Tecnologias emergentes e mudanças no comportamento dos atacantes estão tornando os ataques Golden Ticket mais automatizados, furtivos e difíceis de conter.

Aumento do uso de IA

Os atacantes estão começando a integrar inteligência artificial em seus fluxos de trabalho para automatizar a falsificação de tickets e o movimento lateral. Scripts impulsionados por IA podem identificar rapidamente contas privilegiadas, criar tickets válidos e ajustar a atividade para permanecerem não detectados. Isso reduz o tempo desde o comprometimento inicial até o controle total do domínio.

Engenharia Social Impulsionada por Deepfake

Áudios e vídeos deepfake adicionam uma nova dimensão a ataques de phishing e pretexting. Atores de ameaças podem se passar por executivos ou equipe de TI em chamadas de voz ou vídeo, e enganar funcionários para compartilhar senhas ou aprovar solicitações de autenticação multifator. Após adquirir credenciais iniciais, eles podem obter o ponto de apoio necessário para roubar o hash KRBTGT e iniciar um ataque Golden Ticket.

Ascensão de Grupos Sofisticados de Ransomware

Grupos avançados de ransomware estão agora combinando malware de criptografia de arquivos com técnicas de Golden Ticket. Ao forjar tickets Kerberos de longa duração, eles podem manter acesso furtivo de administrador de domínio mesmo após as equipes de TI descobrirem o comprometimento inicial. Isso permite que eles recriptografem sistemas, roubem dados silenciosamente e exijam demandas de resgate mais altas.

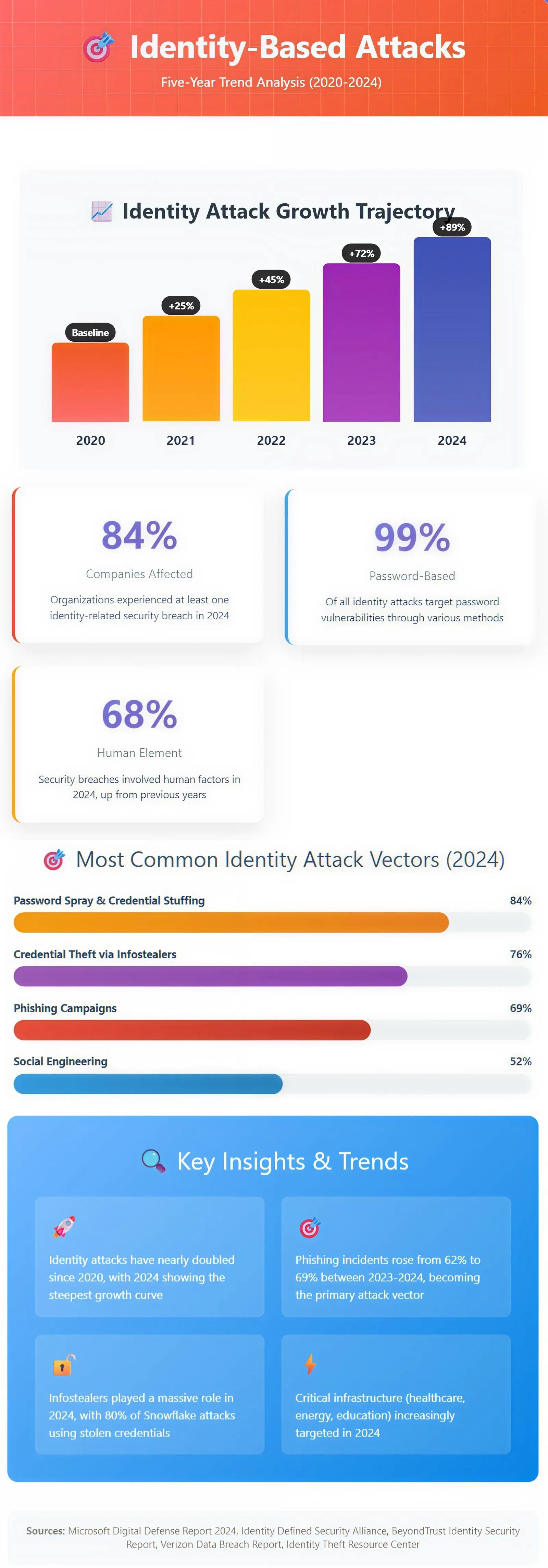

Estatísticas Principais & Infográficos

Um crescente corpo de evidências mostra que os ataques Golden Ticket estão sendo usados com mais frequência e de maneira mais furtiva. Google Cloud relata que o tempo médio de permanência (tempo entre o comprometimento inicial e a detecção) em muitos tipos de ataques caiu de 16 dias em 2022 para 10 dias em 2023.

Infográfico: Tendência de Ataques Baseados em Identidade

A seguinte infografia mostra as tendências em ataques baseados em identidade ao longo dos últimos cinco anos.

Fontes: Microsoft Digital Defense Report 2024, Identity Defined Security Alliance, BeyondTrust Identity Security Report, Verizon Data Breach Report, Identity Theft Resource Center

Considerações Finais

Ataques Golden Ticket atingem o cerne da segurança do seu Active Directory. Sua discrição, persistência e capacidade de contornar salvaguardas tradicionais os tornam um potencial pesadelo para qualquer organização. Uma segurança holística exige mais do que defesas fragmentadas: ela requer uma estratégia que combine prevenção, detecção contínua e resposta rápida para defender contra uma ameaça de segurança cibernética Golden Ticket. Fortaleça hoje a postura de segurança do seu AD com as soluções da Netwrix e mantenha-se um passo à frente dos atacantes que estão constantemente à procura de novos alvos.

FAQs

Compartilhar em

Ver ataques de cibersegurança relacionados

Abuso de Permissões de Aplicativos Entra ID – Como Funciona e Estratégias de Defesa

Modificação do AdminSDHolder – Como Funciona e Estratégias de Defesa

Ataque AS-REP Roasting - Como Funciona e Estratégias de Defesa

Ataque Hafnium - Como Funciona e Estratégias de Defesa

Ataques DCSync Explicados: Ameaça à Segurança do Active Directory

Ataque Golden SAML

Ataque a Contas de Serviço Gerenciadas por Grupo

Ataque DCShadow – Como Funciona, Exemplos Reais e Estratégias de Defesa

Injeção de Prompt do ChatGPT: Entendendo Riscos, Exemplos e Prevenção

Ataque de Extração de Senha NTDS.dit

Ataque de Kerberoasting – Como Funciona e Estratégias de Defesa

Ataque Pass the Hash

Ataque Pass-the-Ticket Explicado: Riscos, Exemplos e Estratégias de Defesa

Ataque de Password Spraying

Ataque de Extração de Senha em Texto Simples

Vulnerabilidade Zerologon Explicada: Riscos, Explorações e Mitigação

Ataques de ransomware ao Active Directory

Desbloqueando o Active Directory com o Ataque Skeleton Key

Movimento Lateral: O que é, Como Funciona e Prevenções

Ataques Man-in-the-Middle (MITM): O que São & Como Preveni-los

Por que o PowerShell é tão popular entre os atacantes?

4 ataques a contas de serviço e como se proteger contra eles

Como Prevenir que Ataques de Malware Afetem o Seu Negócio

O que é Credential Stuffing?

Comprometendo o SQL Server com PowerUpSQL

O que são ataques de Mousejacking e como se defender contra eles

Roubando Credenciais com um Provedor de Suporte de Segurança (SSP)

Ataques de Rainbow Table: Como Funcionam e Como se Defender Contra Eles

Um Olhar Abrangente sobre Ataques de Senha e Como Impedi-los

Reconhecimento LDAP

Bypassando MFA com o ataque Pass-the-Cookie

Ataque Silver Ticket