Movimento Lateral: O que é, Como Funciona e Prevenções

O movimento lateral em segurança cibernética é uma técnica para navegar pela rede a fim de obter dados críticos de um local comprometido, ou seja, credenciais roubadas ou anexo de e-mail infectado. Os atacantes alcançam silenciosamente objetivos como extração de dados, criptografia de dados sensíveis, danificação da infraestrutura para ganho financeiro e espionagem. Múltiplas técnicas são empregadas para reduzir a superfície de ataque, como políticas rigorosas de Identity and Access Management (IAM), revisão regular de privilégios, implantação de sistemas automatizados de monitoramento de ameaças para remediar padrões de atividade de usuários maliciosos de maneira oportuna.

Atributo | Detalhes |

|---|---|

|

Tipo de Ataque |

Movimento Lateral |

|

Nível de Impacto |

Alto / Crítico |

|

Target |

Empresas, Governos, Infraestrutura Crítica |

|

Vetor de Ataque Primário |

Rede, Credenciais Roubadas, Vulnerabilidades Exploradas |

|

Motivação |

Ganho Financeiro (Ransomware), Espionagem, Roubo de Dados, Sabotagem de Sistema |

|

Métodos Comuns de Prevenção |

Zero Trust, MFA, Segmentação de Rede, Endpoint Detection & Response (EDR), SIEM, User Behavior Analytics (UBA) |

Fator de Risco | Nível |

|---|---|

|

Dano Potencial |

Crítico |

|

Facilidade de Execução |

Médio a Alto |

|

Probabilidade |

Alto |

O que é Movimento Lateral?

Movimento Lateral é o conjunto de técnicas utilizadas por ciberatacantes para obter acesso inicial a uma rede a fim de navegar e se espalhar em sub-sistemas, aplicações e dados para atividade maliciosa. Em vez de atacar diretamente o sistema alvo, os atacantes movem-se lateralmente pela rede, avaliando alvos valiosos, escalando privilégios e posicionando-se para um ataque maior.

O objetivo do movimento lateral durante um ataque é expandir o controle e o alcance dentro da rede comprometida. Esta fase permite aos atacantes localizar e acessar alvos de alto valor, como repositórios de dados sensíveis, servidores críticos como controladores de domínio, escalar privilégios, como obter controle administrativo, manter acesso não detectado a longo prazo na rede e preparar para o ataque final, como extração de dados, implantação de ransomware ou interrupção de serviços críticos.

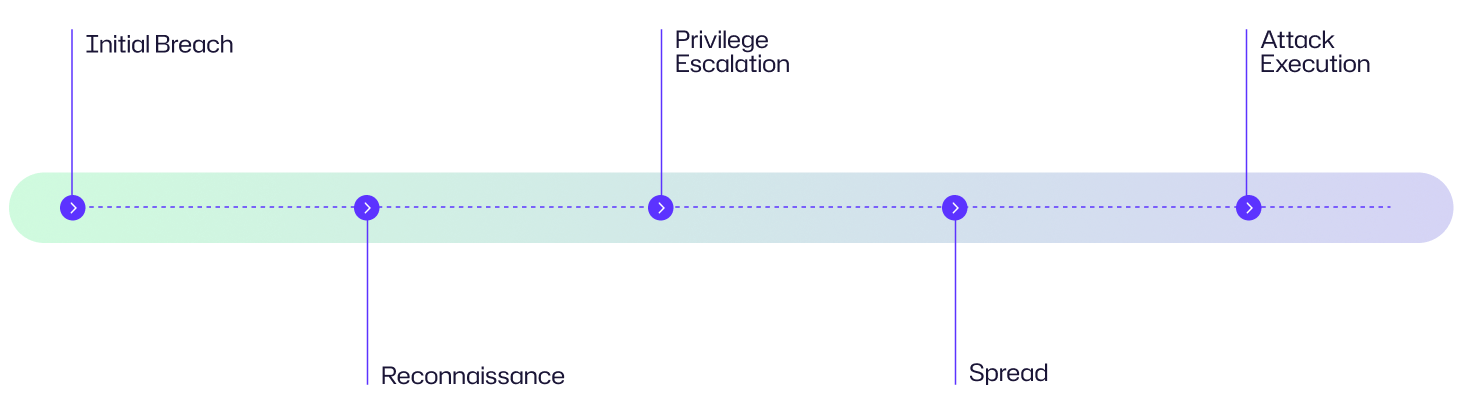

- Acesso Inicial: Os atacantes obtêm acesso à rede por meio de e-mails de phishing, infecções por malware ou com credenciais roubadas.

- Reconhecimento: uma vez que os atacantes obtêm acesso, eles exploram a rede para entender sua estrutura e tentam identificar ativos como sistemas e contas de usuários fracos, servidores e aplicações.

- Escalada de Privilégios: após a exploração inicial, os atacantes tentam obter acesso de nível superior roubando credenciais e explorando vulnerabilidades conhecidas ou de dia zero de aplicações e sistemas.

- Movimento Lateral: utilizando ferramentas como protocolo de desktop remoto, PowerShell e outras utilidades administrativas, o atacante move-se de um sistema para outro, expandindo seu controle e alcance.

- Ataque Final: Após mapear a rede e obter acesso suficiente nos sub-sistemas, os atacantes executam seu ataque final roubando dados sensíveis, implantando ransomware ou destruindo serviços ou sistemas críticos.

Como Funciona o Movimento Lateral? (Análise Passo a Passo)

O movimento lateral é um processo multi-fase utilizado por atacantes após terem sucesso na sua violação inicial da segurança da rede para navegar e ganhar controle total ou parcial da rede e seus subsistemas a fim de alcançar seu objetivo malicioso. Uma descrição mais detalhada de cada fase é fornecida abaixo.

Acesso Inicial

Existem diferentes técnicas utilizadas por cibercriminosos para penetrar na defesa de rede e ganhar acesso a pelo menos um sistema.

E-mails de Phishing

Existem diferentes tipos de ataques de phishing usados para induzir as pessoas a revelar informações sensíveis.

Spear phishing

E-mails direcionados são projetados para enganar indivíduos específicos a revelar credenciais ou clicar em links e anexos maliciosos para infectar sistemas.

Baleação

Um tipo específico de ataque direcionado a indivíduos de alto perfil, como CEOs ou CFOs, para ganhar acesso às suas contas privilegiadas.

Comprometimento de Email Empresarial (BEC)

Os atacantes se passam por entidades confiáveis, ou seja, fornecedores, parceiros comerciais, colegas por e-mail para revelar informações sensíveis ou transferência de fundos.

Infecções por malware

Malwares como keyloggers, Trojans de Acesso Remoto (RATs) são distribuídos por meio de anexos de e-mail, dispositivos USB infectados, anúncios em sites legítimos com código executável infectado para abrir uma porta dos fundos na rede alvo.

Ataque de força bruta

Ferramentas automatizadas que tentam diferentes combinações de nome de usuário e senha, são usadas para atacar sistematicamente serviços expostos à internet como o Protocolo de Área de Trabalho Remota (RDP), VPNs ou aplicações Web.

Vulnerabilidades de Software

Os atacantes identificam e exploram vulnerabilidades conhecidas em sistemas operacionais, aplicações, servidores web ou dispositivos de rede, que ainda não foram corrigidos. Explorações de Zero Day, para as quais ainda não há correção disponível, são altamente eficazes para obter acesso não autorizado.

Reconhecimento Interno

Após o acesso inicial, os atacantes iniciam a próxima fase de Reconhecimento interno, coletando informações silenciosamente sobre a rede e sistemas conectados como Mapeamento de Rede, identificando contas de usuário com privilégios elevados, localizando servidores críticos, pastas compartilhadas, bancos de dados e avaliando diferentes configurações de segurança.

As ferramentas comuns usadas neste exercício são as seguintes

- Prompt de comando e PowerShell para executar scripts em memória para avaliar configurações de sistema e rede.

- PSExec, uma ferramenta de linha de comando usada para executar comandos em sistemas remotos para avaliar níveis de acessibilidade e privilégios.

- NetStat, uma utilidade de linha de comando usada para coletar informações sobre conexões de rede, portas em escuta e conexões estabelecidas.

O foco da fase de reconhecimento é identificar contas com privilégios administrativos como administradores de domínio, contas padrão com senhas padrão conhecidas, localizar pastas de sistema ou compartilhadas, servidores de banco de dados ou soluções ERP com informações sensíveis.

Credential Dumping & Privilege Escalation

Esta fase envolve a extração de credenciais, nomes de usuário e senhas da memória do sistema, registros ou arquivos com ferramentas especialmente projetadas como keyloggers e Mimikatz.

Keyloggers capturam silenciosamente as teclas digitadas e roubam dados sensíveis como nome de usuário e senha ou respostas para perguntas de segurança para MFA. Mimikaz é especialmente utilizado para extrair senhas em texto simples, Hashes de Senha, PINs e tickets Kerberos e tem como alvo componentes do Windows como LSASS, WDigest e Kerberos.

Uma vez adquiridas as credenciais, diferentes técnicas são empregadas para escalar privilégios, em sistemas locais ou no nível de domínio explorando políticas fracas e má configurações. Os atacantes exploram vulnerabilidades conhecidas do sistema operacional, serviços ou tarefas agendadas com contas privilegiadas e se passam pelo token de acesso do usuário de uma conta privilegiada.

Movimento Lateral & Propagação

Após obter credenciais privilegiadas, os atacantes expandem ainda mais o movimento lateral para navegar por diferentes sistemas na rede a fim de localizar repositórios de informações sensíveis para o ataque final. As técnicas incluem.

Pass-the-Hash (PtH)

Pass-the-Hash (PtH) é uma técnica astuta utilizada por atacantes para se autenticarem em sistemas remotos sem a necessidade de senhas em texto claro. Quando qualquer usuário se autentica em um sistema Windows, sua senha é convertida em um hash criptográfico e usado para verificação adicional. Os atacantes extraem esses hashes de senha usando ferramentas especiais para sua atividade maliciosa e essa técnica é eficaz para burlar diferentes mecanismos de detecção.

Pass-the-Ticket (PtT)

Pass-the-Ticket (PtT) é utilizado para máquinas ligadas ao domínio, quando um usuário inicia sessão numa máquina ligada ao domínio com autenticação Kerberos, um Ticket é atribuído para autenticação repetida sem a necessidade de reinserir as credenciais. Esse ticket é utilizado no ataque Pass-the-Ticket e usado para acessar diferentes recursos na rede, personificando o usuário sem conhecer a sua senha.

Protocolo de Área de Trabalho Remota (RDP)

O protocolo Remote Desktop (RDP) permite o acesso remoto a dispositivos e é um protocolo comumente utilizado. Sequestrar sessões ativas de serviços remotos devido a configurações de RDP mal configuradas ou reutilização de credenciais é uma maneira eficaz de movimento lateral e fornece uma interface gráfica completa como se o atacante estivesse sentado em frente a esse sistema.

Execução do Ataque Final

Após a execução bem-sucedida de diferentes fases de movimento lateral, os atacantes executam seus objetivos, como implantar ransomware, extrair informações sensíveis ou sabotar infraestrutura crítica.

Ransomwares são malwares que criptografam arquivos em discos locais ou compartilhamentos de administração na rede, tornando os dados inutilizáveis sem a chave de descriptografia. Após a criptografia, os atacantes geralmente deixam notas de resgate no sistema afetado exigindo pagamento para liberar a chave de descriptografia e, em alguns ataques sofisticados, os backups também são excluídos ou criptografados para impedir a restauração sem pagamento.

A exfiltração de dados sensíveis é outro objetivo comum dos atacantes para roubar dados corporativos para extorsão ou vendê-los em mercados darknet. Após alcançar certo acesso privilegiado e identificar fontes de dados na rede, os atacantes começam a enviar dados para seus servidores, armazenamento em nuvem ou dispositivos de armazenamento removíveis e cobrem seus rastros. Esses dados podem ser registros financeiros, dados privados de funcionários ou clientes e propriedade intelectual como código-fonte ou designs de produtos.

A sabotagem de infraestruturas críticas envolve principalmente o controle da tecnologia operacional de redes elétricas, hospitais e instituições governamentais para espalhar interrupções e negação de serviço. Uma vez estabelecido o Privileged Access nessas organizações alvo, malwares são implantados ou equipamentos são configurados para danos permanentes de tal forma que a operação ou serviço pretendido da organização é atrasado ou completamente interrompido.

Diagrama de Fluxo de Ataque

Exemplos de Movimento Lateral

Caso | O que aconteceu |

|---|---|

|

Violação da SolarWinds (2020) |

Os atacantes exploraram a atualização do software Orion, movendo-se lateralmente para comprometer agências governamentais dos EUA. |

|

NotPetya (2017) |

Usaram roubo de credenciais e propagação de exploits, paralisando empresas em todo o mundo. |

|

WannaCry (2017): |

Espalhou-se rapidamente utilizando o exploit EternalBlue, afetando mais de 200.000 sistemas. |

Caso | O que aconteceu |

|---|---|

|

Violação da SolarWinds (2020) |

Os atacantes exploraram os mecanismos de atualização do software Orion para obter acesso à infraestrutura de diferentes organizações, incluindo agências governamentais dos EUA. Inicialmente, os atacantes comprometeram a configuração de construção de software da SolarWind e adicionaram código malicioso nas atualizações do Orion, como estavam digitalmente assinadas, pareciam legítimas para os clientes e, uma vez instaladas nos sistemas alvo, o código malicioso abriu comunicação de backdoor com os servidores dos atacantes e com movimentação lateral obtiveram uma posição mais consolidada. |

|

NotPetya (2017) |

O ataque NotPetya teve origem na Ucrânia em 2017, inicialmente acreditava-se que o mecanismo de atualização do Software M.E.Doc havia sido comprometido e técnicas semelhantes ao Mimikatz foram utilizadas para a coleta de credenciais. Após conseguir entrada nas redes, métodos como Pass-the-Hash (PtH), exploração do External blue, abuso da ferramenta PsExec e métodos autoreplicáveis foram empregados para realizar movimentos laterais e se espalhar rapidamente, infectando sistemas globalmente e causando perdas de bilhões de dólares. |

|

WannaCry (2017): |

Foi um ataque de ransomware, que explorou a vulnerabilidade Eternal blue do protocolo de versão 1 (SMBv1) do windows Server e se espalhou rapidamente pelo mundo, infectando mais de 200.000 sistemas. Eventualmente, a Microsoft lançou uma correção para a vulnerabilidade Eternal blue, e seu impacto foi contido. |

Consequências do Movimento Lateral

Ataques cibernéticos sofisticados com movimento lateral permitiram que os atacantes prejudicassem organizações de várias maneiras, algumas delas são as seguintes:

Área de Impacto | Descrição |

|---|---|

|

Financeiro |

Pagamentos de resgate, multas regulatórias, perda de receita devido a tempo de inatividade. |

|

Operacional |

Interrupção dos negócios, criptografia de dados, sistemas bloqueados. |

|

Reputacional |

Perda de confiança dos clientes, dano à marca, perda de parcerias. |

|

Jurídico/Regulatório |

Multas do GDPR, violações do PCI DSS, não conformidade com o HIPAA. |

Área de Impacto | Descrição |

|---|---|

|

Financeiro |

Os atacantes podem criptografar dados em vários sistemas e exigir resgate pela chave de descriptografia, violação de dados resulta em multas regulatórias, o custo de remediação é separado e, no final, perda de receita. |

|

Operacional |

Bloqueios de sistema, interrupções de serviços e perda de dados críticos podem causar sérios problemas operacionais para organizações no dia a dia e, às vezes, até por semanas ou meses. |

|

Reputacional |

Violações de dados e incidentes de segurança são pesadelos para a reputação das organizações e, consequentemente, levam à perda de clientes, danos à marca, perda de parcerias e diminuição dos valores das ações. |

|

Jurídico/Regulatório |

Organizações que lidam com dados pessoais do público em geral podem enfrentar multas severas de acordo com leis regionais como o Regulamento Geral sobre a Proteção de Dados (GDPR) da UE, na indústria bancária regulamentos como o Padrão de Segurança de Dados para a Indústria de Cartões de Pagamento (PCI DSS) e a não conformidade com o HIPPA nos Estados Unidos em relação à informação de saúde dos pacientes entra em vigor em caso de violações de dados. |

Alvos mais comuns

Empresas e Corporações

Grandes organizações são alvos atraentes porque frequentemente possuem dados de alto valor, incluindo dados financeiros, propriedade intelectual e registros de clientes.

Instituições financeiras como bancos, empresas de investimento e processadores de pagamento são alvos devido ao seu acesso direto a fundos e informações financeiras dos clientes.

O varejo e o comércio eletrônico são lucrativos por várias razões, ou seja, os sistemas de ponto de venda contêm informações de cartões de crédito, os bancos de dados de clientes contêm informações pessoais e financeiras e as redes de cadeia de suprimentos podem permitir acesso a organizações parceiras.

Governo & Infraestrutura Crítica

Agências governamentais são alvos de criminosos cibernéticos patrocinados por estados rivais ou agindo sozinhos para a extração de dados classificados, fins de espionagem e para sabotar operações e serviços governamentais.

Setores de energia como redes elétricas, estações de tratamento de água, gasodutos também são alvos de ataques criminosos com financiamento estrangeiro ou por mera notoriedade. Essas instalações utilizam tecnologias operacionais e sistemas de controle industrial, exigindo técnicas sofisticadas e planejamento para interromper as operações.

O setor de Saúde & Hospitais é alvo de ataques para obtenção de dados dos pacientes, que podem ser vendidos online. Ataques de ransomware e negação de serviços críticos também são comuns, pois os dados críticos do histórico dos pacientes são importantes nesta indústria, e eles são forçados a atender às demandas dos atacantes para permanecerem operacionais.

PMEs & Cadeias de Suprimentos

Pequenas e médias empresas (PMEs) também são frequentemente visadas, pois na maioria dos casos possuem defesas de segurança mais fracas e menos recursos dedicados à cibersegurança, tornando-se degraus para alcançar empresas parceiras.

Os atacantes frequentemente visam fornecedores e terceiros de grandes organizações para obter acesso às organizações alvo, o incidente SolarWinds é um exemplo desse cenário.

Ambientes na Nuvem & Forças de Trabalho Remotas

À medida que mais e mais organizações migram para soluções baseadas na nuvem, os atacantes também estão mirando redes baseadas na nuvem e o movimento lateral permite que atores de ameaças circulem por ambientes de nuvem multi-tenant para obter acesso a dados sensíveis armazenados na nuvem.

Forças de trabalho remotas de organizações com políticas de autenticação fracas ou credenciais usando VPNs, desktop remoto e portais web baseados na nuvem são alvos principais de atacantes como pontos de entrada para se moverem em redes corporativas e subsistemas.

Contas de Alto Privilégio & Administradores de TI

Os administradores de sistema e o pessoal de TI com Privileged Access são os principais alvos dos atacantes para obter movimento lateral irrestrito na rede e permanecerem indetectados.

Contas de serviço e contas de usuário privilegiadas são usadas para diferentes aplicações e serviços de softwares de terceiros e, se comprometidas por atacantes, podem ser usadas para infiltração profunda sem detecção.

Avaliação de Risco

A avaliação de risco associada ao ataque de movimento lateral é extremamente importante para identificar vulnerabilidades, implementar controles de segurança e desenvolver estratégias eficazes para prevenir, detectar e responder a quaisquer intrusões potenciais. Sem planejamento ou avaliação minuciosa, qualquer lacuna de segurança permanecerá não detectada e a exposição a ataques devastadores será alta sem conhecimento.

O movimento lateral não é um cenário de caso limite atualmente, é uma tática altamente comum usada por atacantes para obter acesso adicional a ativos valiosos, uma vez que eles violaram a defesa de segurança.

A gravidade potencial do movimento lateral é considerada crítica porque, após uma violação inicial por acidente ou armadilha, se os atacantes conseguirem se mover facilmente pelas redes e subsistemas, eles podem rapidamente escalar privilégios de acesso e assumir o controle total dos sistemas empresariais sem detecção e podem causar muitos danos em termos financeiros ou interrupção de sistemas críticos.

A dificuldade de detecção também é alta no caso de movimento lateral, pois ele imita atividades de rede legítimas e normais usando contas comprometidas e ferramentas padrão. Identificar o movimento lateral requer ferramentas de monitoramento sofisticadas, analistas de segurança qualificados e um profundo entendimento dos padrões de tráfego de rede.

Como Prevenir o Movimento Lateral

As equipes de segurança das organizações devem adotar uma abordagem proativa e em camadas para implementar medidas de segurança de forma estratégica a fim de prevenir, detectar e mitigar o movimento lateral.

Segurança Zero Trust – Presuma que cada usuário e dispositivo é uma ameaça em potencial.

A segurança de confiança zero é uma filosofia de segurança que opera com o princípio de 'nunca confiar, sempre verificar'. Implemente um rigoroso Identity and Access Management (IAM) por meio de fortes mecanismos de autenticação e autorização para cada usuário e dispositivos que tentam acessar recursos. Verificação contínua de usuários, dispositivos e aplicações com reautenticação e reautorização e configurando token de acesso com limitação de tempo. Crie segmentação na rede para limitar e segregar o acesso de usuários, dispositivos e aplicações para restringir o movimento não detectado se um segmento for comprometido.

Autenticação Multi-Fator (MFA) – Bloqueia acessos não autorizados.

A autenticação multifator adiciona uma camada extra de segurança ao processo de login, obrigando os usuários finais a fornecerem dois ou mais fatores de verificação. Exija autenticação multifator em todos os usuários e contas de serviço e adicione consciência de contexto a esse processo para considerar a localização do usuário, dispositivo e recurso sendo acessado durante o processo de login.

Segmentação de Rede & Micro-Segmentação – Restringe caminhos de movimento lateral.

A segmentação de rede envolve dividir redes em segmentos distintos e isolados com acesso restrito para um conjunto específico de recursos, ou seja, usuários, dispositivos, aplicações. A micro-segmentação leva essa abordagem para o próximo nível, criando segmentos ainda menores com controle granular para fluxos de trabalho específicos entre recursos. Isso pode ser alcançado identificando ativos críticos, fluxo de dados e mapeando caminhos de comunicação legítimos apenas entre recursos essenciais. Defina zonas de segurança, implemente segmentação física e lógica com a ajuda de VLANs, firewalls, SDN (redes definidas por software) e implemente os menores privilégios para acesso à rede.

Endpoint Detection & Response (EDR) – Identifica atividades suspeitas em dispositivos.

As soluções de Endpoint Detection & Response (EDR) monitoram e analisam continuamente as atividades dos endpoints, coletam dados sobre processos e conexões de rede, alterações de arquivos e podem gerar alertas ou respostas automatizadas. As soluções EDR podem analisar padrões de atividades, detectar tentativas maliciosas de pass-the-hash, injeções de processos remotos e uso anormal de ferramentas. Elas também fornecem insights sobre análise pós-incidente, ajudando as equipes de segurança a rastrear os movimentos do atacante e identificar sistemas potencialmente comprometidos.

Security Information & Event Management (SIEM) – Registra e detecta anomalias.

Sistemas de Security information and Event Management (SIEM) coletam e analisam registros de segurança e dados de eventos de diferentes fontes dentro de sistemas como dispositivos de rede, servidores, pontos finais de aplicativos e ferramentas de segurança para detectar padrões suspeitos e incidentes de segurança potenciais que podem indicar movimento lateral e ajudar na caça a ameaças de segurança. SIEM pode detectar e gerar alertas em tempo real com base em Indicadores de conformidade (IoCs) configurados, fornecer percepções forenses de tentativas de login mal-sucedidas, tráfego de rede incomum de localização ou sistema específico e tentativas de acesso privilegiado.

User Behavior Analytics (UBA) – Sinaliza padrões de login incomuns.

A análise de comportamento do usuário (UBA) monitora e estabelece padrões de atividade do usuário, como horários de login, duração, localização do dispositivo, uso de recursos e, em seguida, analisa qualquer desvio do padrão para sinalizar atividades suspeitas, como movimento lateral. O UBA atribui pontuações de risco a atividades anômalas, ajudando a equipe de segurança a priorizar alertas e pode ser integrado com SIEM e outras ferramentas de segurança.

Como o Netwrix Endpoint Policy Manager Ajuda a Prevenir o Movimento Lateral

Netwrix Endpoint Policy Manager é uma solução empresarial que oferece às organizações soluções para gerenciar privilégios de usuários em dispositivos da organização. Isso pode ajudar a prevenir movimentos laterais e ataques de ransomware, pois mesmo após obterem o acesso inicial, os atacantes encontram um sistema totalmente bloqueado, sem pontos ou direções para se moverem e obterem acesso adicional.

As políticas do Netwrix Endpoint Policy Manager podem impedir que os usuários instalem qualquer software, exceto o software essencial permitido, gerenciar como os usuários podem usar armazenamento removível e impedir que alterem as configurações de segurança. Pode restringir a interação do usuário final com aplicativos, configurações de navegadores e applets java, impedi-los de reconfigurá-los, alcançar conformidade e reduzir vulnerabilidades com a certeza de que as configurações de política de grupo estão configuradas corretamente.

Estratégias de Detecção, Mitigação e Resposta

Sinais Precursores de um Ataque

Mantenha um olho em atividades de login incomuns de locais desconhecidos ou fora do horário de trabalho regular. Um aumento repentino nas tentativas de login falhadas e um pico no tráfego de rede podem indicar ataques de força bruta, comunicação de malware, atividade de botnet ou movimento lateral em andamento. Tentativas de acesso a serviços críticos ou servidores de backend, especialmente de endereços IP desconhecidos e tentativas de transferência de grandes volumes de dados, exigem uma resposta imediata para investigar anomalias.

Passos Imediatos de Resposta

Comece isolando os sistemas afetados, desconectando-os da rede principal, por meio de regras de firewall ou desplugando fisicamente os cabos, desabilite credenciais comprometidas ou force a redefinição de senhas e ative MFA em contas comprometidas. Examine os registros nos sistemas comprometidos, firewalls, logs de autenticação e analise as atividades de endpoint para rastrear os movimentos dos atacantes. Utilize ferramentas forenses especializadas para analisar a presença de malware, backdoors ou quaisquer mecanismos de persistência.

Estratégias de Mitigação de Longo Prazo

Implemente estratégias de mitigação de longo prazo como o princípio do menor privilégio, garantindo que os usuários tenham acesso apenas aos recursos necessários para realizar suas tarefas e revisem regularmente as permissões de acesso. Realize testes de penetração de rotina para identificar vulnerabilidades que podem ser exploradas para ataques potenciais e resolva-as prontamente com correções e mudanças de configuração.

Impacto Específico do Setor

Indústria | Impacto |

|---|---|

|

Saúde |

Vazamentos de dados de pacientes, ransomware visando sistemas hospitalares. |

|

Finanças |

Fraude bancária, transferências não autorizadas, ameaças internas. |

|

Varejo |

Malware POS, violações de fornecedores afetando cadeias de suprimentos. |

Indústria | Impacto |

|---|---|

|

Saúde |

Os ciberatacantes na indústria da saúde geralmente buscam dados de pacientes, como histórico médico, diagnóstico, planos de tratamento e detalhes pessoais, como resultado, as instituições de saúde podem enfrentar não apenas problemas financeiros, mas também questões regulatórias como a não conformidade com a HIPPA, que pode resultar em penalidades legais e financeiras. Ataques de ransomware podem interromper serviços críticos como o acesso aos registros dos pacientes e relatórios de laboratório em ERP, configurações de dispositivos críticos podem ser alteradas para mal funcionamento e forçar a instituição a pagar na urgência da restauração do sistema. |

|

Finanças |

No setor financeiro, os atacantes geralmente exploram vulnerabilidades em sistemas de banco online para transferência não autorizada de fundos, implantam técnicas de phishing para enganar funcionários a revelar informações sensíveis e, em seguida, podem usá-las para obter acesso à rede. Isso não resulta apenas em perda financeira, mas também em multas regulatórias e fiscalização por parte de órgãos reguladores devido a medidas de segurança fracas. No caso de instituições financeiras como bolsas de valores ou bancos de investimento, o acesso não detectado a informações sensíveis pode levar a negociações com informações privilegiadas, manipulação dos preços das ações e pode ser difícil de distinguir entre atividades legítimas e maliciosas devido à escala das transações. |

|

Varejo |

O significado de movimento lateral no contexto de cibersegurança para a indústria de varejo é ajudar os atacantes a violar múltiplos sistemas de Ponto de Venda (POS) em toda a organização, coletar informações do cartão de pagamento dos clientes e isso leva a violações de dados em larga escala. Técnicas de movimento lateral podem ser usadas para explorar sistemas de cadeia de suprimentos, visando fornecedores e organizações parceiras que podem ser usadas para mais infiltrações para interromper operações ou extrair dados. |

Evolução dos Ataques & Tendências Futuras

Assim como qualquer outra tecnologia, os ciberataques estão evoluindo e adotando técnicas sofisticadas para permanecerem persistentes e navegarem pelas redes sem serem detectados.

Movimento Lateral Impulsionado por IA: Atacantes utilizando IA para reconhecimento automatizado e escalonamento de privilégios mais rápido.

Os atacantes estão usando Inteligência Artificial e algoritmos de aprendizado de máquina para automatizar várias etapas do movimento lateral a fim de imitar comportamentos legítimos de usuários, técnicas de reconhecimento complexas e mais rápidas para encontrar explorações de software e de rede com escalonamento de privilégios fácil sem detecção.

Ataques Baseados em Nuvem: Movimento lateral dentro de ambientes de nuvem e redes híbridas.

Com a infraestrutura sendo transferida para a nuvem ou implementações híbridas, os atacantes também estão visando infraestruturas em nuvem como AWS, Azure e GCP. Nestes ambientes, má configuração, credenciais roubadas ou tokens de acesso, API’s vulneráveis, políticas fracas de Identity and Access Management (IAM) são pontos de entrada fáceis e para se movimentar pelos serviços em nuvem.

Phishing Deepfake: Imitações geradas por IA usadas para roubar credenciais.

Deepfakes gerados por IA, como mensagens de áudio ou vídeo, são usados para se passar por autoridades superiores e enganar funcionários a compartilhar credenciais ou aprovar acesso autorizado a serviços ou recursos críticos.

Exploração da Cadeia de Suprimentos: Atacantes movendo-se lateralmente através de fornecedores terceirizados.

Esta abordagem envolve obter acesso a organizações alvo por meio de recursos comprometidos de um fornecedor terceirizado que tenha acesso à organização alvo, como atualizações de software. Uma vez que o backdoor é estabelecido na organização alvo, os atacantes podem se mover lateralmente na rede e esses ataques são praticamente silenciosos, pois a organização alvo tem menos controle sobre o ambiente do fornecedor

Estatísticas Principais & Infográficos

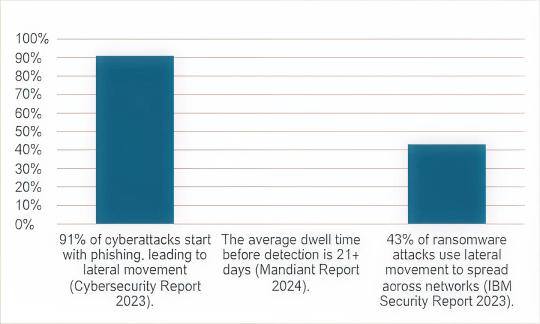

De acordo com relatórios de cibersegurança, 91% dos pontos de partida de ciberataques são técnicas de phishing, enganando indivíduos a revelar credenciais ou a baixar malware sem o saber.

De acordo com o relatório da Mandiant de 2024, o tempo médio de permanência de atacantes circulando pela rede sem detecção é de mais de 21 dias, o que é alarmante, pois algumas técnicas de exfiltração de dados não deixam rastros e esse intervalo fornece tempo suficiente para interromper qualquer serviço ou sistema crítico.

O relatório de segurança da IBM de 2023 sugere que quase metade dos ataques (43%) utiliza técnicas de movimento lateral para ampliar o impacto e alcançar o maior número possível de sistemas e repositórios de dados antes de iniciar o ataque final.

Considerações Finais

Discutimos a definição de movimento lateral e diferentes fases em detalhe, como o acesso inicial com ataque de phishing ou anexos infectados, Reconhecimento de segmentos de rede após obter acesso inicial, escalonamento de privilégios usando vulnerabilidades conhecidas para obter mais controle do sistema, movimento lateral para encontrar repositórios de dados críticos e executar o ataque final para extrair dados sensíveis e interromper serviços críticos para resgate ou dano permanente. Ataques de movimento lateral focam de maneira diferente em várias indústrias, como por exemplo, atacantes de instituições financeiras estão atrás de transferências de fundos não autorizadas, fraudes de cartão de crédito e manipulação de dados sensíveis para negociação com informações privilegiadas. Na indústria da Saúde, o objetivo é obter dados dos pacientes ou implantar malware para resgate, em negócios de varejo atacantes implantam código malicioso em terminais de ponto de venda para extrair dados dos clientes ou visam pequenas empresas para obter acesso às suas empresas parceiras.

Uma abordagem proativa com uma combinação de estratégias e ferramentas é a melhor maneira de prevenir e detectar movimentos laterais em caso de atacantes ganharem acesso a um segmento da rede. Implemente autenticação multifator para cada usuário e contas de serviço com segregação de rede e empregando o princípio de acesso com o mínimo de privilégios. Implemente soluções de Endpoint detection and response (EDR), monitoramento regular de tentativas de login mal-sucedidas, fluxos de dados incomuns, análise semanal detalhada de logs e testes regulares de diferentes configurações para cenários de escalada de privilégios.

FAQ's

Compartilhar em

Ver ataques de cibersegurança relacionados

Abuso de Permissões de Aplicativos Entra ID – Como Funciona e Estratégias de Defesa

Modificação do AdminSDHolder – Como Funciona e Estratégias de Defesa

Ataque AS-REP Roasting - Como Funciona e Estratégias de Defesa

Ataque Hafnium - Como Funciona e Estratégias de Defesa

Ataques DCSync Explicados: Ameaça à Segurança do Active Directory

Ataque Golden SAML

Entendendo ataques Golden Ticket

Ataque a Contas de Serviço Gerenciadas por Grupo

Ataque DCShadow – Como Funciona, Exemplos Reais e Estratégias de Defesa

Injeção de Prompt do ChatGPT: Entendendo Riscos, Exemplos e Prevenção

Ataque de Extração de Senha NTDS.dit

Ataque Pass the Hash

Ataque Pass-the-Ticket Explicado: Riscos, Exemplos e Estratégias de Defesa

Ataque de Password Spraying

Ataque de Extração de Senha em Texto Simples

Vulnerabilidade Zerologon Explicada: Riscos, Explorações e Mitigação

Ataques de ransomware ao Active Directory

Desbloqueando o Active Directory com o Ataque Skeleton Key

Ataque de Kerberoasting – Como Funciona e Estratégias de Defesa

Ataques Man-in-the-Middle (MITM): O que São & Como Preveni-los

Por que o PowerShell é tão popular entre os atacantes?

4 ataques a contas de serviço e como se proteger contra eles

Como Prevenir que Ataques de Malware Afetem o Seu Negócio

O que é Credential Stuffing?

Comprometendo o SQL Server com PowerUpSQL

O que são ataques de Mousejacking e como se defender contra eles

Roubando Credenciais com um Provedor de Suporte de Segurança (SSP)

Ataques de Rainbow Table: Como Funcionam e Como se Defender Contra Eles

Um Olhar Abrangente sobre Ataques de Senha e Como Impedi-los

Reconhecimento LDAP

Bypassando MFA com o ataque Pass-the-Cookie

Ataque Silver Ticket