Ataque de Password Spraying

O ataque de pulverização de senhas é uma técnica na qual um adversário tenta comprometer contas de usuários ao tentar autenticar-se com uma lista selecionada de senhas que são frequentemente utilizadas ou prováveis de serem utilizadas pelo seu alvo. A pulverização de senhas pode ser conduzida por um adversário externo contra qualquer sistema voltado para a internet ou aplicativo SaaS, ou por um adversário que conseguiu se infiltrar na rede e busca ampliar seu acesso.

Alvos frequentes para a pulverização de senhas incluem servidores VPN, aplicativos de e-mail baseados na web e provedores de autenticação única.

Ao contrário do preenchimento de credenciais, onde um adversário está mirando usuários específicos com senhas previamente comprometidas, a pulverização de senhas é sobre tentar senhas comuns ou prováveis contra o maior número possível de usuários. Assim, muitos adversários estruturam seus ataques para evitar detecção, talvez tentando apenas uma senha para cada conta de usuário por vez ou esperando algum tempo entre as tentativas.

Resumo de Ameaças

Target: Active Directory, Entra ID (anteriormente Azure AD)

Ferramentas: SprayingToolkit, DomainPasswordSpray, MailSniper, RDPassSpray

Tática ATT&CK®: Acesso a Credenciais

Técnica ATT&CK: T1110.003

Dificuldade

Detecção: Hard

Mitigação: Média

Resposta: Baixa

Tutorial de Ataque: Como Funciona um Ataque de Password Spraying

PASSO 1: Realize reconhecimento externo

Antes de realizar o ataque de pulverização de senhas propriamente dito, um adversário deve conduzir um reconhecimento para adquirir uma lista de nomes de usuário (ou endereços de e-mail, se o alvo os utilizar como nomes de usuário) que provavelmente correspondam a usuários ativos. Estratégias incluem o uso de fontes de inteligência de fontes abertas (OSINT) (como pesquisas no Google, LinkedIn e Facebook) ou a compra de um diretório empresarial. Eles podem ser capazes de descobrir o formato do nome de usuário facilmente ou podem precisar engajar socialmente um funcionário para revelá-lo.

Python> atomizer.py owa stealthdefendlab.com 'Spring2020' userlist.txt

�[34m[*]�[0m Tentando encontrar a URL de autodiscover

�[32m[+]�[0m Utilizando a URL de autodescoberta do OWA: http://autodiscover.stealthdefendlab.com/autodiscover/autodiscover.xml

�[34m[*]�[0m O domínio OWA parece estar hospedado no Office365

�[34m[*]�[0m Utilizando a URL de autodescoberta do Office 365: https://autodiscover-s.outlook.com/autodiscover/autodiscover.xml

�[31m[-]�[0m Autenticação falhou: Harry.Potter@stealthdefendlab.com:Spring2020 (Credenciais inválidas)

�[31m[-]�[0m Autenticação falhou: Hermione.Granger@stealthdefendlab.com:Spring2020 (Credenciais inválidas)

�[32m[+]�[0m Credenciais encontradas: Ron.Weasley@stealthdefendlab.com:Spring2020

�[32m[+]�[0m Exportou 1 contas válidas para owa_valid_accounts.txt

Neste exemplo, o adversário reuniu os endereços de e-mail dos funcionários para mirar.

PS> cat userlist.txt

Harry.Potter@stealthdefendlab.com

Hermione.Granger@stealthdefendlab.com

Ron.Weasley@stealthdefendlab.com

PS>

PASSO 2: Realize um ataque de pulverização de senhas

Com a lista de nomes de usuário provavelmente válidos, o adversário pode iniciar seu ataque de pulverização de senhas. Os adversários podem realizar esses ataques lentamente para reduzir o risco de detecção. Ferramentas como o SprayingToolkit podem automatizar o processo de realização do ataque. Neste exemplo, o adversário tenta autenticar no email hospedado no Office 365 usando cada um dos endereços de email combinados com uma senha fraca (mas comum!)

ETAPA 3: Utilize as contas comprometidas para alcançar objetivos adicionais

O adversário pode usar as credenciais comprometidas para avançar seus objetivos. Por exemplo, ele pode usar uma conta de e-mail comprometida para realizar phishing eficaz, já que não apenas o remetente será uma conta de usuário real, mas o atacante pode estudar as mensagens na caixa de entrada para criar um pretexto convincente para os e-mails de phishing.

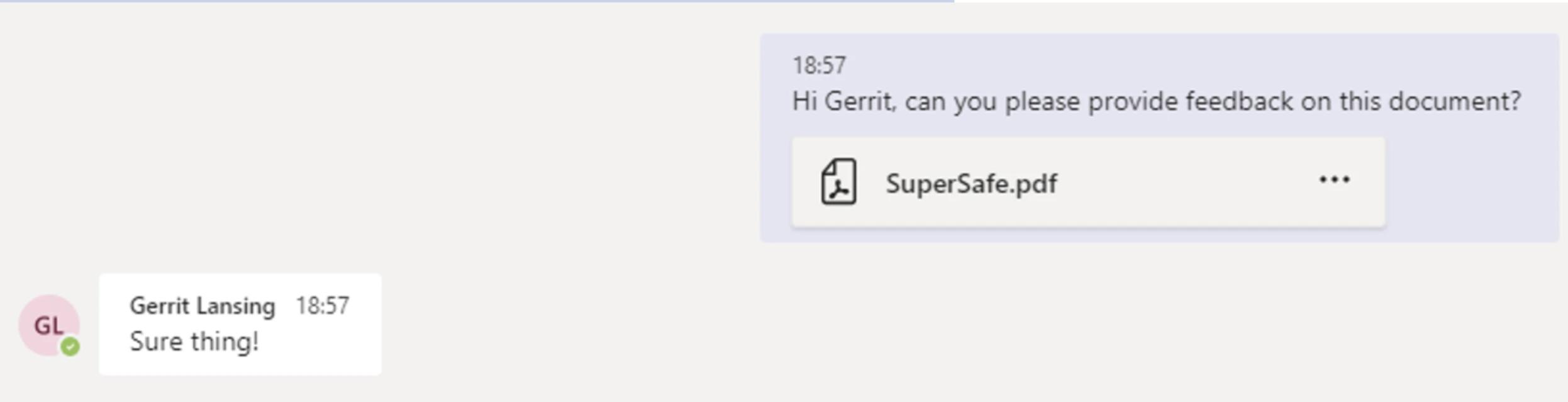

No exemplo abaixo, o adversário usa as credenciais comprometidas para acessar o Microsoft Teams e conversar com um colega de trabalho, que prontamente abre o arquivo enviado — liberando malware na máquina do colega e permitindo que o adversário transite de um comprometimento na nuvem para um comprometimento local.

Detectar, Mitigar e Responder

Detectar

Dificuldade: Difícil

A detecção de password spraying é relativamente difícil: O grande número de autenticações e serviços que devem ser monitorados resulta em grandes conjuntos de dados que requerem análises complexas. Alguns provedores de serviços oferecem detecção e prevenção de password spray em seus próprios controles de segurança, mas é importante agregar todas as aplicações e analisar eventos de autenticação em busca dos sinais e sintomas de password spraying — como tentativas de autenticação mal-sucedidas da mesma fonte contra múltiplos usuários.

Mitigar

Dificuldade: Média

A pulverização de senhas pode ser mitigada adotando práticas saudáveis de autenticação (boas senhas e autenticação multifator) e garantindo que suas aplicações ofereçam defesas contra ataques de força bruta às senhas. NIST Special Publication 800-63B fornece orientações atuais para abordagens de autenticação robusta e defesas contra ataques de força bruta.

Responder

Dificuldade: Baixa

Quando um suposto ataque de pulverização de senhas for detectado, tome as seguintes ações para bloquear atividades adicionais e remediar quaisquer contas comprometidas:

- Ative o processo de resposta a incidentes e alerte a equipe de resposta a incidentes.

- Bloqueie a origem do ataque de força bruta de senhas no nível da rede e/ou aplicação para prevenir futuras tentativas de autenticação. Se o ataque de força bruta de senhas for de uma máquina interna, então ela deve ser colocada em quarentena para investigação e atividades de erradicação e recuperação.

- Redefina a senha de qualquer usuário cuja senha foi comprometida no ataque.

Compartilhar em

Ver ataques de cibersegurança relacionados

Abuso de Permissões de Aplicativos Entra ID – Como Funciona e Estratégias de Defesa

Modificação do AdminSDHolder – Como Funciona e Estratégias de Defesa

Ataque AS-REP Roasting - Como Funciona e Estratégias de Defesa

Ataque Hafnium - Como Funciona e Estratégias de Defesa

Ataques DCSync Explicados: Ameaça à Segurança do Active Directory

Ataque a Contas de Serviço Gerenciadas por Grupo

Ataque Golden SAML

Entendendo ataques Golden Ticket

Ataque DCShadow – Como Funciona, Exemplos Reais e Estratégias de Defesa

Injeção de Prompt do ChatGPT: Entendendo Riscos, Exemplos e Prevenção

Ataque de Extração de Senha NTDS.dit

Ataque de Kerberoasting – Como Funciona e Estratégias de Defesa

Ataque Pass the Hash

Ataque Pass-the-Ticket Explicado: Riscos, Exemplos e Estratégias de Defesa

Ataque de Extração de Senha em Texto Simples

Vulnerabilidade Zerologon Explicada: Riscos, Explorações e Mitigação

Ataques de ransomware ao Active Directory

Desbloqueando o Active Directory com o Ataque Skeleton Key

Movimento Lateral: O que é, Como Funciona e Prevenções

Ataques Man-in-the-Middle (MITM): O que São & Como Preveni-los

Por que o PowerShell é tão popular entre os atacantes?

4 ataques a contas de serviço e como se proteger contra eles

Como Prevenir que Ataques de Malware Afetem o Seu Negócio

O que é Credential Stuffing?

Comprometendo o SQL Server com PowerUpSQL

O que são ataques de Mousejacking e como se defender contra eles

Roubando Credenciais com um Provedor de Suporte de Segurança (SSP)

Ataques de Rainbow Table: Como Funcionam e Como se Defender Contra Eles

Um Olhar Abrangente sobre Ataques de Senha e Como Impedi-los

Reconhecimento LDAP

Bypassando MFA com o ataque Pass-the-Cookie

Ataque Silver Ticket