Vulnerabilidade Zerologon Explicada: Riscos, Explorações e Mitigação

Zerologon é uma vulnerabilidade do Windows Server (CVE-2020-1472) que permite aos atacantes explorar uma falha no protocolo Netlogon para contornar a autenticação em um controlador de domínio. Isso lhes concede controle administrativo total de um domínio do Active Directory em minutos.

Atributo | Detalhes |

|---|---|

|

Tipo de Ataque |

Zerologon (CVE-2020-1472) – Escalada de Privilégios via MS-NRPC |

|

Nível de Impacto |

Crítico |

|

Target |

Empresas / Governo / Todas as organizações que utilizam Active Directory |

|

Vetor de Ataque Primário |

Rede (sessão TCP para Domain Controller) |

|

Motivação |

Ganho Financeiro, Espionagem, Disrupção, Extorsão |

|

Métodos Comuns de Prevenção |

Atualização oportuna, MFA, aplicação de canal seguro Netlogon, EDR, SIEM, monitoramento de alterações anômalas em contas |

Fator de Risco | Nível |

|---|---|

|

Dano Potencial |

Extremamente Alto |

|

Facilidade de Execução |

Alto |

|

Probabilidade |

Alto |

O que é Zerologon?

Zerologon é uma vulnerabilidade crítica do Windows Server (CVE-2020-1472). Origina-se de uma falha no Protocolo Remoto Netlogon da Microsoft (MS-NRPC), onde a criptografia AES-CFB8 utiliza um vetor de inicialização fixo e todo em zeros. Um atacante só precisa de acesso básico à rede para o serviço Netlogon de um controlador de domínio (por exemplo, através de uma conexão VPN ou uma máquina interna comprometida) para enviar mensagens Netlogon manipuladas que forçam repetidamente a autenticação a ser bem-sucedida. Uma vez bem-sucedido, eles podem:

- Fingir ser um controlador de domínio.

- Redefina a senha da conta de máquina do DC, mesmo sem precisar de credenciais.

- A partir daí, eles podem escalar diretamente para Domain Admin e assumir o controle de todo o domínio do Active Directory.

Este ataque pode comprometer um domínio Windows inteiro em minutos, razão pela qual a Microsoft o designou CVE-2020-1472 com uma pontuação CVSS de 10.0 (Crítico). O bug tem sido ativamente explorado por grupos de ameaças avançadas e operadores de ransomware, como Ryuk, Black Basta e Cuba. Corrigir essa vulnerabilidade não é apenas uma recomendação; é absolutamente crítico.

Como funciona o Zerologon?

Vamos analisar cada etapa do ataque Zerologon, compreendendo como um invasor avança desde o acesso básico à rede até a comprometimento de um controlador de domínio.

1. Estabeleça uma sessão TCP para o controlador de domínio alvo

O atacante precisa de acesso à rede ao serviço Netlogon de um controlador de domínio (TCP/445). Eles frequentemente obtêm isso através de phishing, credenciais VPN roubadas ou movimento lateral a partir de um host interno comprometido.

2. Iniciar um canal Netlogon não seguro

O atacante explora uma fraqueza criptográfica no Protocolo Remoto Netlogon da Microsoft (MS-NRPC). Devido à falha de criptografia AES-CFB8 do protocolo que utiliza um vetor de inicialização (IV) fixo todo em zero, o atacante envia repetidamente mensagens Netlogon manipuladas até que uma tenha sucesso com uma chave de sessão zerada, fazendo com que o protocolo aceite a sessão sem a devida autenticação. Em outras palavras, o protocolo falha em validar a sessão de forma segura.

Cada solicitação elaborada tem aproximadamente 1 chance em 256 de sucesso, então um script pode conseguir autenticação em segundos.

3. Desativar assinatura & selagem

Após o aperto de mãos, o atacante desativa a assinatura e a criptografia de mensagens. Isso garante que o tráfego Netlogon subsequente, incluindo alterações de senha, viaje em texto claro.

4. Enviar NetrServerPasswordSet2

Após criar uma sessão Netlogon não autenticada, mas (incorretamente) confiável, o atacante chama a função RPC NetrServerPasswordSet2 para redefinir a senha da conta da máquina do controlador de domínio para uma string vazia. Dessa forma, o atacante assume o controle do DC.

5. Aproveite os privilégios elevados

Armado com privilégios de controlador de domínio, o atacante pode usar ferramentas como Mimikatz para realizar um DCSync.

O DCSync abusa do processo normal de replicação que os DCs usam para manter seus bancos de dados sincronizados. Ao se passar por outro DC, o atacante solicita o banco de dados do Active Directory de hashes de senhas, incluindo aquelas para contas de serviço e Administradores de Domínio. Com esses hashes, o atacante pode criar ou se passar por qualquer conta, manter acesso persistente e controlar totalmente o domínio inteiro.

6. Opcionalmente, restaure a senha

Alguns atacantes redefinem a senha da conta da máquina do DC para o valor original para evitar a detecção do Zerologon enquanto mantêm acesso às credenciais roubadas.

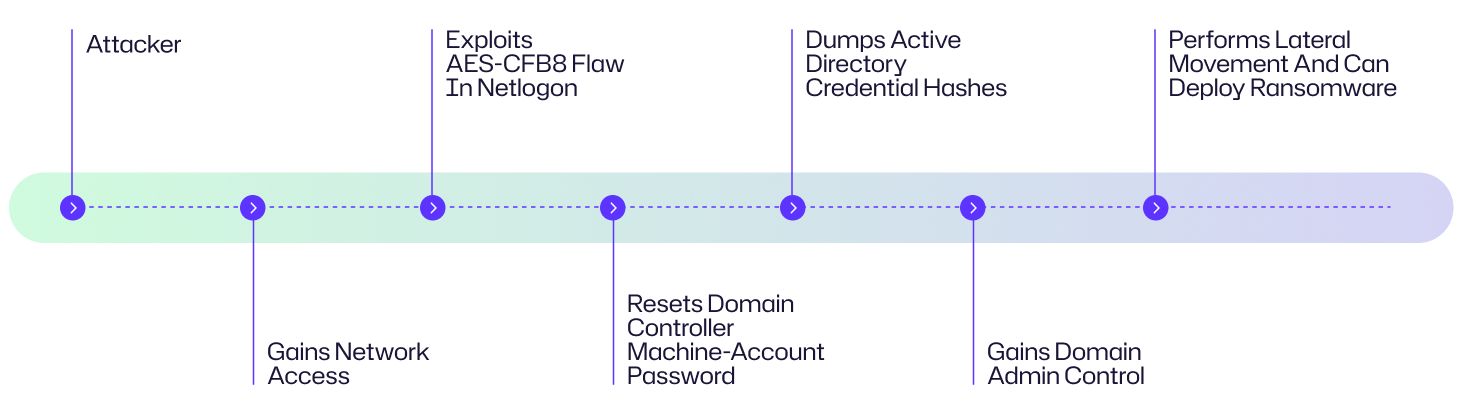

Diagrama de Fluxo de Ataque

O seguinte cenário de exemplo pode ajudá-lo a entender como um ataque Zerologon pode parecer em uma situação do mundo real.

Em um provedor de saúde de médio porte, um funcionário do setor financeiro clica em um e-mail de phishing convincente, dando a um atacante acesso remoto à sua estação de trabalho. A partir desse ponto de apoio, o atacante escaneia a rede interna e descobre um controlador de domínio não atualizado. Utilizando a vulnerabilidade Zerologon (CVE-2020-1472), o atacante estabelece uma sessão Netlogon confiável e redefine a senha da conta da máquina do DC para um valor em branco. Com privilégios de Administrador de Domínio em mãos, eles executam um ataque DCSync para despejar todos os hashes de credenciais do Active Directory, movem-se lateralmente para os servidores de registros de pacientes e implantam ransomware - bloqueando as operações de TI da organização em questão de horas.

O diagrama ilustra uma cadeia de ataque Zerologon típica, desde o primeiro ponto de apoio na rede até o comprometimento completo do domínio.

Exemplos de ataques Zerologon

Desde a sua divulgação em 2020, Zerologon tem sido explorado em múltiplas violações reais. Os atacantes usaram essa técnica para realizar operações de ransomware e APT contra redes governamentais, de saúde e empresariais em todo o mundo. Aqui estão alguns casos reais.

Case | Impacto |

|---|---|

|

Ryuk ransomware (2020) |

No final de 2020, atores de ameaças associados ao ransomware Ryuk exploraram a vulnerabilidade Zerologon (CVE-2020-1472) para criptografar domínios inteiros do Windows em menos de cinco horas. As vítimas incluíram hospitais dos EUA e governos municipais. Após obterem acesso inicial, os atacantes exploraram o Zerologon para redefinir senhas de contas de máquinas de controladores de domínio, obtiveram privilégios de Domain Admin em minutos e implantaram Ryuk em redes inteiras. Isso levou a uma ampla criptografia de dados, interrupção operacional e exigências de resgate de vários milhões de dólares. |

|

Ransomware Cuba (2023) |

Em 2023, o grupo de ransomware Cuba utilizou a vulnerabilidade Zerologon (CVE-2020-1472) para implantar ransomware e exfiltrar dados. As vítimas incluíram infraestrutura crítica, serviços financeiros e provedores de TI. Após obterem acesso inicial, eles exploraram o Zerologon para redefinir senhas de contas de máquina de controladores de domínio, obtiveram direitos de Administrador de Domínio e, em seguida, implantaram o ransomware Cuba em redes. Isso levou à criptografia de sistemas, roubo de dados e demandas de resgate de dupla extorsão, ameaçando publicar se o resgate não fosse pago. |

|

Black Basta |

O grupo de ransomware Black Basta combina Zerologon com outras técnicas de escalonamento de privilégios para uma rápida tomada de controle. Após obterem acesso inicial por meio de phishing, engenharia social ou vulnerabilidades de software não corrigidas, os atacantes elevam permissões usando exploits como Zerologon e ferramentas como Mimikatz. Com o controle em nível de domínio alcançado, afiliados do Black Basta exfiltram dados sensíveis (frequentemente usando rclone), desativam defesas, deletam backups e criptografam sistemas para extorsão dupla. As vítimas incluem saúde, manufatura e serviços públicos. A partir de 2024, o grupo afetou mais de 500-700 organizações globalmente desde o seu surgimento no início de 2022. |

|

Violação da rede municipal de Austin, Texas (2020) |

Em meados de outubro de 2020, a cidade de Austin percebeu que hackers patrocinados pelo estado russo (supostamente o grupo “Berserk Bear”) haviam comprometido totalmente a infraestrutura sem fio da cidade, e que os atacantes mantinham acesso aos sistemas internos por meses antes da detecção. De acordo com relatórios do Microsoft Threat Intelligence Center, os atacantes usaram exploits, incluindo Zerologon (CVE-2020-1472), para invadir a rede. Autoridades municipais relataram que sistemas críticos não foram afetados e nenhum dado pessoal foi perdido. Em resposta, agências federais e estaduais, incluindo CISA e o FBI, emitiram alertas e instaram outras municipalidades a revisarem sua segurança e verificar sinais de comprometimento. |

Consequências dos ataques Zerologon

Um ataque Zerologon pode causar estragos em uma organização. Uma vez que os atacantes obtenham acesso de Domain Admin, o dano pode esgotar recursos financeiros e manchar a reputação da empresa.

Área de Impacto | Descrição |

|---|---|

|

Financeiro |

Os custos diretos incluem pagamentos de resgate, investigações forenses, serviços de TI de emergência, despesas de resposta e recuperação e taxas regulatórias. Os custos indiretos podem incluir perda de receita devido a inatividade, prêmios de ciberseguro mais altos e investimentos de longo prazo em nova infraestrutura de segurança. Empresas de capital aberto também podem enfrentar uma queda no valor das ações e aumento do custo de capital. |

|

Operacional |

Um DC comprometido pode derrubar serviços de autenticação em toda a organização, como logins para e-mail, compartilhamento de arquivos, ERP e aplicativos em nuvem. Pode causar interrupções em todo o domínio, paralisação das operações comerciais e tempo de inatividade prolongado para sistemas críticos. Quando os funcionários não conseguem acessar sistemas críticos, as linhas de produção podem parar e os serviços ao cliente (como e-commerce ou portais de pacientes) podem ficar offline por dias ou semanas. |

|

Reputacional |

Clientes, parceiros e investidores perdem a confiança quando a segurança central de uma empresa falha. Cobertura negativa da imprensa, reação adversa nas redes sociais e rebaixamento por analistas podem continuar mesmo após a restauração dos sistemas, tornando mais difícil conquistar novos negócios ou manter clientes existentes. |

|

Jurídico/Regulatório |

Violações que expõem dados pessoais ou regulamentados (registros de saúde, dados financeiros, registros governamentais) podem acionar notificações obrigatórias de violação e multas sob GDPR, HIPAA ou CCPA. As organizações também podem enfrentar processos judiciais, ações de acionistas e fiscalização por parte de órgãos reguladores. |

Alvos comuns de ataques Zerologon: Quem está em risco?

Zerologon pode ameaçar qualquer organização que utilize Active Directory, mas alguns ambientes são mais vulneráveis do que outros, ou tendem a ser mais tentadores para os atacantes.

|

Grandes Empresas |

Grandes empresas com extensas florestas AD e muitos controladores de domínio frequentemente têm que lidar com processos elaborados de atualização e gestão de mudanças. Isso facilita para os atacantes encontrarem um DC desatualizado e se moverem lateralmente pela rede. |

|

Agências Governamentais |

Instituições do setor público frequentemente dependem de sistemas legados e podem ter ciclos de implantação de patches mais lentos. Os atacantes contam com esses atrasos para explorar falhas conhecidas antes que as atualizações sejam aplicadas. |

|

Provedores de Infraestrutura Crítica |

Setores como energia, saúde e transporte são alvos de alto valor porque até mesmo uma breve interrupção pode ter grandes consequências socioeconômicas e de segurança pública. Quanto maior a interrupção, maior a probabilidade de um pagamento de resgate. |

|

Instituições Educacionais |

Universidades e distritos escolares gerenciam bases de usuários enormes e diversas, ambientes com dispositivos mistos com endpoints não gerenciados e recursos limitados de cibersegurança. Isso cria uma ampla superfície de ataque que é difícil de monitorar continuamente. |

|

Governo Municipal e Local |

Essas entidades operam com segurança de TI limitada e tecnologia desatualizada. Incidentes como a violação da rede municipal de Austin, Texas, mostram como os atacantes podem explorar rapidamente essas lacunas para interromper serviços essenciais. |

|

Ambientes de Plataformas Mistas |

Organizações que conectam dispositivos Linux, macOS ou IoT ao Active Directory podem deixar lacunas de segurança. Se sistemas não-Windows não estiverem completamente atualizados ou monitorados, atacantes podem contornar controles de segurança. |

Avaliação de Risco

Zerologon é um perigo grave que recebe a classificação de risco mais alta em todos os aspectos. A vulnerabilidade permite que atacantes assumam todo o ambiente AD de uma organização com relativa facilidade assim que obtêm acesso à rede.

A Microsoft e principais frameworks de segurança classificam o Zerologon (CVE-2020-1472) no topo de suas escalas de gravidade. Isso significa que eles consideram o Zerologon uma vulnerabilidade urgente e de alto impacto que requer atenção imediata.

- Microsoft Security Advisory – Classificou como Crítico, que é a classificação de maior gravidade da Microsoft.

- Pontuação CVSS v3.1 – Recebeu um 10.0 (Crítico), a pontuação máxima possível, refletindo a facilidade de exploração e o potencial para a tomada completa do domínio.

- CISA / US Government – Adicionou o CVE-2020-1472 ao Catálogo de Vulnerabilidades Exploradas Conhecidas (KEV) e emitiu múltiplas diretrizes de emergência instando a aplicação imediata de correções.

Vamos considerar também alguns outros fatores de risco:

Fator de Risco | Nível |

|---|---|

|

Dano Potencial |

Extremamente Alto Um exploit bem-sucedido concede controle total do controlador de domínio, possibilitando o comprometimento total do domínio, roubo de dados em larga escala e implantação rápida de ransomware. |

|

Facilidade de Execução |

Alto Após obterem acesso à rede no DC, os atacantes necessitam de habilidades técnicas mínimas, pois podem explorar o Zerologon com scripts de prova de conceito (PoC) disponíveis publicamente. |

|

Probabilidade |

Alto A vulnerabilidade tem sido ativamente explorada por grupos de ransomware e atores APT em todo o mundo. |

Como Prevenir um Ataque Zerologon

Para prevenir um ataque Zerologon, as organizações devem precisar de uma combinação de atualizações oportunas, controles de autenticação mais fortes e monitoramento ativo.

Atualize imediatamente

Instale as atualizações de segurança de agosto de 2020 e fevereiro de 2021 da Microsoft em todos os controladores de domínio sem demora. Esses patches corrigem a falha criptográfica do Netlogon e impõem proteções de canal seguro que interrompem o exploit Zerologon.

Aplicar RPC Seguro

Reforce conexões RPC (Remote Procedure Call) seguras ativando a chave de registro FullSecureChannelProtection e as configurações correspondentes de Política de Grupo. Isso força todo o tráfego Netlogon a usar canais criptografados e assinados. Essa medida impede que atacantes reduzam a segurança das conexões Netlogon, dificultando a manipulação ou a personificação de comunicações legítimas de controladores de domínio.

Restringir Dispositivos Não-Windows

Segmente ou controle estritamente dispositivos Linux, macOS e IoT que se autenticam no Active Directory, especialmente aqueles que tentam se conectar com privilégios elevados ou usam métodos de autenticação mais fracos. Pontos finais não Windows não atualizados ou mal configurados podem comprometer os controles de segurança.

Implemente MFA

Exija MFA, particularmente para todas as contas privilegiadas e de serviço. Embora o Zerologon por si só ignore a autenticação, o MFA atua como uma defesa vital após um comprometimento inicial ou para outros tipos de ataques onde credenciais possam ser roubadas. Uma verificação extra reduz significativamente a chance de que credenciais roubadas sozinhas possam permitir movimento lateral ou escalonamento de privilégios.

Monitore Atividades Suspeitas

Acompanhe o Event ID 4742 (alterações na conta do computador) e eventos de conexão Netlogon 5827–5831, que podem revelar autenticações falhadas repetidas ou redefinições de senha inesperadas — todos são sinais de alerta precoce de uma tentativa de exploração. Ao monitorar ativamente esses e outros eventos de segurança relevantes, as organizações podem identificar rapidamente atividades suspeitas, detectar tentativas de exploração e iniciar uma resposta a incidentes para limitar danos.

Soluções Netwrix - Como a Netwrix pode ajudar

Para prevenir ataques Zerologon, produtos da Netwrix como Netwrix Auditor podem ser fundamentais. Auditor permite que organizações monitorem continuamente alterações em configurações e definições críticas dentro do Active Directory, detectem comportamentos anômalos e alertem administradores sobre mudanças não autorizadas ou atividades suspeitas. Ao rastrear desvios das configurações de base e fornecer visibilidade em tempo real, Netwrix Auditor ajuda organizações a identificar e conter rapidamente tentativas de escalonamento de privilégios, como as possibilitadas pelo Zerologon.

- Monitoramento em Tempo Real: Netwrix Auditor audita continuamente as alterações no Active Directory, incluindo configurações de controladores de domínio, membros de grupos de segurança e configurações de Política de Grupo. Pode enviar alertas em tempo real para administradores no caso de uma alteração não autorizada ou quando configurações críticas são alteradas. Dessa forma, os administradores podem investigar rapidamente quaisquer mudanças que possam indicar um ataque.

- Detecção de Anomalias: A engine de Comportamento de Usuário e Detecção de Anomalias (UBAD) do Auditor utiliza aprendizado de máquina para sinalizar comportamentos incomuns de contas, como elevações súbitas de privilégios, falhas repetidas de logon ou redefinições inesperadas de senha, que podem indicar um exploit ao estilo Zerologon.

- Relatórios de Conformidade: Netwrix Auditor oferece relatórios de conformidade prontos para uso para frameworks como HIPAA, PCI DSS e GDPR. Esses relatórios detalhados ajudam a verificar se as políticas de segurança (como atualizações pontuais, gestão de contas privilegiadas e alterações no controle de acesso) são estritamente seguidas para detectar e prevenir acessos não autorizados.

Estratégias de Detecção, Mitigação e Resposta

Para proteger sua organização de um ataque Zerologon, você precisa de uma abordagem em camadas: detecção precoce de tentativas suspeitas de autenticação, correção rápida e reforço de controladores de domínio, e um plano de resposta a incidentes se houver comprometimento.

Detecção

Para a detecção de ataques Zerologon, você deve observar sinais específicos de exploração em vez de apenas anomalias genéricas.

- Logs de Depuração do Netlogon: Monitore imediatamente falhas rápidas de NetrServerAuthenticate seguidas por um sucesso do mesmo IP.

- Análise de Captura de Pacotes: Inspecione rastreamentos de rede para tentativas de autenticação Netlogon que utilizam credenciais de cliente todas-zero (00:00:00:00:00:00:00:00) retornando STATUS_SUCCESS.

- Análise de Hash: Procure pelo conhecido hash NTLM 31d6cfe0d16ae931b73c59d7e0c089c0 no histórico de contas do controlador de domínio, o que indica uma senha vazia na conta do controlador de domínio.

- Monitoramento de Log de Eventos: O ID de Evento de Segurança do Windows 4742 é a entrada de log que registra “Uma conta de computador foi alterada” no Active Directory. Quando você vê este evento com Tipo de Logon: Anônimo (ou “Logon Anônimo” como o chamador), significa que alguém sem credenciais válidas alterou com sucesso um objeto de conta de computador, indicando que uma exploração de Zerologon pode ter ocorrido.

Mitigação

As organizações podem mitigar o risco do Zerologon seguindo certas práticas, como:

- Atualize Prontamente: Aplique as atualizações de agosto de 2020 e fevereiro de 2021 da Microsoft para CVE-2020-1472 em todos os controladores de domínio.

- Aplicar RPC Seguro: Ative a política/configuração de registro FullSecureChannelProtection e elimine quaisquer exceções de política. Isso força todo o tráfego Netlogon entre membros do domínio e controladores de domínio a usar RPC seguro com autenticação criptográfica forte, bloqueando o truque de credencial todo-zero usado no exploit Zerologon.

- Reduzir a Superfície de Ataque: Desative ou exclua contas de máquina não-Windows inativas no Active Directory, aplique a política de menor privilégio em associações de grupo e desative protocolos legados como SMBv1 e NTLMv1.

- Fortaleça os Controles de Identidade: Exija autenticação multifator (MFA) para todas as contas privilegiadas para limitar o impacto em caso de roubo de credenciais.

- Monitoramento Avançado: Implante soluções de EDR e SIEM para detectar padrões de autenticação anômalos em tempo real.

Resposta

Se suspeitar ou confirmar uma violação Zerologon, aja rapidamente e de forma metódica:

- Isolar o DC Afetado: Desconecte o controlador de domínio comprometido da rede para interromper a atividade do atacante. Isso inclui desconectar cabos de rede físicos, bloquear todo o tráfego de rede para e do DC e desativar interfaces de rede.

- Redefinir Credenciais: Altere a senha da conta de máquina do DC para um valor longo e aleatório.

- Reconstruir a Confiança: Restabeleça relações de confiança para todas as máquinas e contas de serviço afetadas. Você pode usar a ferramenta de linha de comando Netdom para redefinir o canal seguro para cada cliente e servidor, ou usar scripts PowerShell para automatizar o processo.

- Rotacionar Segredos Privilegiados: Redefina todas as credenciais administrativas, incluindo a conta KRBTGT, para invalidar hashes roubados e tickets Kerberos. A conta KRBTGT é a "chave mestra" para Kerberos em um domínio. Um atacante com seu hash pode criar "golden tickets" para se passar por qualquer usuário. Como uma prática recomendada, redefina a senha desta conta duas vezes (com um ciclo completo de expiração de ticket Kerberos entre eles).

Realize uma Análise Forense Completa: Conduza uma investigação minuciosa para descobrir mecanismos de persistência, movimentação lateral e quaisquer outros ativos comprometidos. Procure por coisas como eventos de logon incomuns, novas contas administrativas, alterações em membros de grupos e processos suspeitos durante a análise forense.

Impacto Específico do Setor

Enquanto a vulnerabilidade Zerologon ameaça qualquer organização que utilize Active Directory, suas consequências podem variar dependendo do setor. Aqui estão exemplos de como ela pode afetar indústrias críticas.

Indústria | Impacto |

|---|---|

|

Saúde |

O setor de saúde é um alvo atraente para atacantes. Com um ataque ZeroLogon, os malfeitores podem roubar dados sensíveis dos pacientes, incluindo registros eletrônicos de saúde (EHRs). Isso não apenas compromete a privacidade do paciente, mas também pode levar a violações da HIPAA, que acarretam penalidades severas. Uma violação quase definitivamente causa tempo de inatividade que atrasa o atendimento ao paciente ou interrompe dispositivos médicos dependentes da autenticação do Active Directory. E se o atacante criptografar sistemas críticos, isso pode interromper drasticamente as operações hospitalares, a funcionalidade dos dispositivos médicos e o acesso às informações dos pacientes, o que pode afetar negativamente o cuidado com o paciente. |

|

Finanças |

No setor financeiro, as consequências de um ataque ZeroLogon podem ser devastadoras. Ao comprometer um controlador de domínio, os atacantes podem obter acesso às credenciais de múltiplos sistemas, desde bancos de dados financeiros até plataformas de negociação. Isso pode levar a transações fraudulentas, exfiltração de dados, acesso não autorizado a dados financeiros de clientes e manipulação de registros financeiros. Instituições financeiras também podem enfrentar penalidades regulatórias custosas sob PCI DSS e SOX seguidas pela perda de confiança dos clientes. |

|

Varejo |

No setor de varejo, atacantes podem comprometer sistemas de Ponto de Venda (POS), roubando dados de cartões de crédito e outras informações de clientes. Além disso, eles podem instalar ransomware nas redes de suprimentos, interrompendo a logística e a gestão de estoques. Isso pode levar a uma paralisação completa das operações comerciais, perdas financeiras significativas, responsabilidades legais e danos à reputação da marca. |

Evolução dos Ataques & Tendências Futuras

Os cibercriminosos estão ficando mais espertos com Zerologon. Eles estão automatizando ataques, utilizando ferramentas de IA para identificar rapidamente controladores de domínio não atualizados e focando em sistemas antigos que não podem ser atualizados. Isso significa que o intervalo entre a descoberta e o comprometimento está diminuindo, portanto, aplicação rápida de patches, monitoramento constante e controles rigorosos de rede são críticos.

Aumento da Automação

Os atacantes estão agora incorporando exploits Zerologon diretamente em kits de ferramentas de ransomware automatizados e playbooks, permitindo-lhes assumir o controle de um domínio em minutos. Essa automação significa que eles podem escanear, invadir e mover-se pela rede muito mais rápido e com menos habilidade técnica do que antes. Em muitos casos, eles atacam antes mesmo de as equipes de segurança perceberem.

Dica para defensores: Concentrem-se na detecção rápida (registros de Netlogon, capturas de pacotes) e automatizem o gerenciamento de patches, para que a remediação possa acompanhar os ataques automatizados.

Integração com Reconhecimento Impulsionado por IA

Os atacantes estão começando a combinar varreduras automatizadas com IA para encontrar controladores de domínio vulneráveis mais rapidamente. Suas ferramentas podem identificar pistas na rede, prever quais servidores não estão atualizados ou usam protocolos antigos e selecionar os controladores de domínio de maior valor. A IA até os ajuda a escolher o momento certo e o caminho de ataque, com base no comportamento observado da rede, tornando os ataques mais precisos e difíceis de prever.

Dica para defensores: Melhore a higiene e o monitoramento da rede. Alimente EDR e SIEM com um contexto mais rico para que suas próprias análises possam identificar e bloquear essas ameaças.

Continuação do Alvo de Sistemas Legados

Sistemas legados e isolados que não recebem mais atualizações de fornecedores continuam sendo um alvo favorito. Os atacantes procuram ambientes onde existem exceções ou listas de permissões para compatibilidade com versões anteriores (por exemplo, sistemas que dependem de comportamentos antigos do Netlogon ou builds de SO não suportados). Uma vez que os atacantes invadem essas máquinas, eles podem usá-las como pontos de apoio de longo prazo para ataques repetidos.

Dica para defensores: Se você não pode aplicar patches nesses sistemas, isole-os do restante da rede, aplique controles compensatórios (segmentação de rede, regras rigorosas de firewall e servidores de salto), remova protocolos desnecessários e marque-os como alto risco para monitoramento rigoroso.

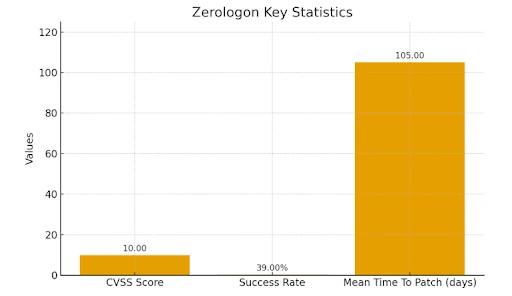

Estatísticas Principais & Infográficos

A vulnerabilidade Zerologon (CVE-2020-1472) rapidamente se tornou uma das ameaças do Windows mais comentadas porque é fácil de explorar e pode causar danos massivos. Esses números mostram o quão crucial é aplicar correções rapidamente e manter-se à frente com defesas fortes e proativas.

- Pontuação CVSSA vulnerabilidade recebeu a pontuação base CVSS máxima de 10.0, refletindo a facilidade de exploração, a capacidade de obter privilégios de Administrador de Domínio sem credenciais e o potencial para comprometimento total do domínio.

- Taxa de Sucesso de ExploraçãoPesquisadores descobriram que uma única tentativa de Zerologon tem cerca de 0,39% de chance de sucesso, o que significa que um atacante geralmente precisa de apenas cerca de 256 tentativas para redefinir a senha da máquina de um controlador de domínio. Como essas tentativas podem ser automatizadas, o comprometimento pode ocorrer em menos de um minuto.

- Atraso na Adoção de PatchesApesar da Microsoft lançar patches em agosto de 2020 e novamente em fevereiro de 2021, estudos do setor mostram que o tempo médio para aplicar patches (MTTP) para vulnerabilidades críticas do Windows é de 60 a 150 dias após o lançamento. Esse atraso oferece aos atacantes uma ampla janela para explorar sistemas não atualizados.

Aqui está um gráfico de barras destacando essas estatísticas.

Considerações Finais

A vulnerabilidade Zerologon foi descoberta pela primeira vez em 2020 pelo pesquisador de segurança Tom Tervoort da Secura. A Microsoft lançou uma correção crítica em 11 de agosto de 2020 como parte de suas atualizações mensais de Patch Tuesday. Uma vez que a correção estava disponível, a Secura publicou um relatório técnico detalhado com o zerologon explicado em setembro de 2020, o que trouxe mais atenção para a falha e encorajou outros a construir provas de conceito públicas.

Zerologon é um lembrete de que uma única falha negligenciada pode colocar em perigo um domínio Windows inteiro. Sua facilidade de execução, impacto crítico e lenta adoção de correções aumentaram sua popularidade, ao mesmo tempo que enfatizam a necessidade de correções oportunas, monitoramento contínuo, controles de identidade fortes e planos de resposta a incidentes testados em vigor.

FAQs

Compartilhar em

Ver ataques de cibersegurança relacionados

Abuso de Permissões de Aplicativos Entra ID – Como Funciona e Estratégias de Defesa

Modificação do AdminSDHolder – Como Funciona e Estratégias de Defesa

Ataque AS-REP Roasting - Como Funciona e Estratégias de Defesa

Ataque Hafnium - Como Funciona e Estratégias de Defesa

Ataques DCSync Explicados: Ameaça à Segurança do Active Directory

Ataque Golden SAML

Entendendo ataques Golden Ticket

Ataque a Contas de Serviço Gerenciadas por Grupo

Ataque DCShadow – Como Funciona, Exemplos Reais e Estratégias de Defesa

Injeção de Prompt do ChatGPT: Entendendo Riscos, Exemplos e Prevenção

Ataque de Extração de Senha NTDS.dit

Ataque Pass the Hash

Ataque Pass-the-Ticket Explicado: Riscos, Exemplos e Estratégias de Defesa

Ataque de Password Spraying

Ataque de Extração de Senha em Texto Simples

Ataque de Kerberoasting – Como Funciona e Estratégias de Defesa

Ataques de ransomware ao Active Directory

Desbloqueando o Active Directory com o Ataque Skeleton Key

Movimento Lateral: O que é, Como Funciona e Prevenções

Ataques Man-in-the-Middle (MITM): O que São & Como Preveni-los

Por que o PowerShell é tão popular entre os atacantes?

4 ataques a contas de serviço e como se proteger contra eles

Como Prevenir que Ataques de Malware Afetem o Seu Negócio

O que é Credential Stuffing?

Comprometendo o SQL Server com PowerUpSQL

O que são ataques de Mousejacking e como se defender contra eles

Roubando Credenciais com um Provedor de Suporte de Segurança (SSP)

Ataques de Rainbow Table: Como Funcionam e Como se Defender Contra Eles

Um Olhar Abrangente sobre Ataques de Senha e Como Impedi-los

Reconhecimento LDAP

Bypassando MFA com o ataque Pass-the-Cookie

Ataque Silver Ticket