DCShadow-Angriff – Funktionsweise, Beispiele aus der Praxis & Verteidigungsstrategien

Ein DCShadow-Angriff nutzt Active Directory aus, indem er unbemerkt Domänencontroller erstellt oder manipuliert, was Angreifern die vollständige Kontrolle über eine Umgebung ermöglicht. Diese Technik ist zu einer wachsenden Bedrohung geworden, da sie es Angreifern ermöglicht, traditionelle Verteidigungsmaßnahmen zu umgehen und dauerhaften Zugriff auf kritische Systeme zu erlangen.

Attribut | Details |

|---|---|

|

Angriffsart |

Post-Exploitation / Persistenz / Privilege Escalation |

|

Auswirkungsgrad |

Kritisch |

|

Ziel |

Microsoft Active Directory (Domain Controllers, AdminSDHolder, AD-Objekte) |

|

Primärer Angriffsvektor |

Missbrauch des AD-Replikationsprotokolls (MS-DRSR) über Mimikatz's lsadump::dcshadow |

|

Motivation |

Persistenz etablieren, Privilegien eskalieren, Entdeckung vermeiden, langfristige Domänenkontrolle aufrechterhalten |

|

Gängige Präventionsmethoden |

|

Risikofaktor | Level |

|---|---|

|

Möglicher Schaden |

Sehr hoch |

|

Einfachheit der Ausführung |

Mittel |

|

Wahrscheinlichkeit |

Mittel |

Was ist DCShadow?

DCShadow ist eine fortgeschrittene Post-Exploitation-Technik, die bei Active Directory (AD)-Angriffen verwendet wird. Sie wurde erstmals öffentlich von den Sicherheitsforschern Benjamin Delpy (Erfinder von Mimikatz) und Vincent Le Toux bekannt gemacht.

Die DCShadow-Angriffstechnik ist Teil des lsadump-Moduls in Mimikatz, einem Tool für die Nachnutzung. Sie ermöglicht es einem Angreifer mit Domain Admin- oder Enterprise Admin-Privilegien, einen Schurken-Domaincontroller (DC) innerhalb der AD-Umgebung zu registrieren. Einmal registriert, kann der Angreifer willkürliche Änderungen direkt in die AD-Datenbank (NTDS.dit) einspeisen. Der Angriff wird verwendet, um heimlich sensible Attribute wie folgt zu modifizieren:

- SIDHistory

- userAccountControl

- adminCount

- Gruppenmitgliedschaften

Diese Änderungen werden durch den nativen Replikationsmechanismus von AD verbreitet, der sie als legitime Updates von einem vertrauenswürdigen DC behandelt. Deshalb werden normale Überwachungs- und Sicherheitsprotokollierungsmechanismen umgangen, was die Erkennung erschwert.

Neue Erkenntnisse

DCShadow nutzt keinen Softwarefehler oder Schwachstelle aus; es nutzt vielmehr das inhärente Vertrauen und die Replikationsmechanismen, die in die Architektur von Active Directory eingebaut sind. Aus diesem Grund kann es nicht gepatcht werden. Die Milderung von DCShadow erfordert daher strenge betriebliche Kontrollen.

Wie funktioniert DCShadow?

Voraussetzungen

Bevor DCShadow gestartet wird, muss der Angreifer folgendes haben:

- SYSTEM-Level-Privilegien auf einer Domänen-verbundenen Maschine (nicht unbedingt ein DC).

- Anmeldeinformationen für Domain Admin oder Enterprise Admin, um mit dem AD-Replikationsprozess zu interagieren.

- Zugriff auf Mimikatz, das das lsadump::dcshadow Modul bereitstellt.

- Ein gutes Verständnis der AD-Replikationsmechanismen.

Angriffsvektor

DCShadow funktioniert, indem es einem Angreifer ermöglicht, einen Schurken-Domain-Controller zu simulieren und nicht autorisierte Änderungen direkt über den Replikationsprozess in AD einzuspeisen. Nachdem SYSTEM-Privilegien und Domain-Admin-Rechte erlangt wurden, verwendet der Angreifer Tools wie Mimikatz, um den Schurken-DC zu registrieren, Modifikationen an AD-Attributen zu erstellen und diese Änderungen in die AD-Datenbank zu übertragen. Sobald dies abgeschlossen ist, wird der Schurken-DC entfernt, um Spuren zu verwischen. In den folgenden Monaten nutzt der Angreifer das Backdoor-Konto, um auf Systeme zuzugreifen und sensible Daten zu sammeln – und das alles, während er herkömmliche SIEM-Warnungen und AD-Audit-Protokolle umgeht.

Hier ist eine schrittweise Anleitung des Angriffsprozesses.

Wie funktioniert DCShadow?

Voraussetzungen

Bevor DCShadow gestartet wird, muss der Angreifer folgendes haben:

- SYSTEM-Level-Privilegien auf einer Domänen-verbundenen Maschine (nicht unbedingt ein DC).

- Anmeldeinformationen für Domain Admin oder Enterprise Admin, um mit dem AD-Replikationsprozess zu interagieren.

- Zugriff auf Mimikatz, das das lsadump::dcshadow Modul bereitstellt.

- Ein gutes Verständnis der AD-Replikationsmechanismen.

Angriffsvektor

DCShadow funktioniert, indem es einem Angreifer ermöglicht, einen Schurken-Domain-Controller zu simulieren und nicht autorisierte Änderungen direkt über den Replikationsprozess in AD einzuspeisen. Nachdem SYSTEM-Privilegien und Domain-Admin-Rechte erlangt wurden, verwendet der Angreifer Tools wie Mimikatz, um den Schurken-DC zu registrieren, Modifikationen an AD-Attributen zu erstellen und diese Änderungen in die AD-Datenbank zu übertragen. Sobald dies abgeschlossen ist, wird der Schurken-DC entfernt, um Spuren zu verwischen. In den folgenden Monaten nutzt der Angreifer das Backdoor-Konto, um auf Systeme zuzugreifen und sensible Daten zu sammeln – und das alles, während er herkömmliche SIEM-Warnungen und AD-Audit-Protokolle umgeht.

Hier ist eine schrittweise Anleitung des Angriffsprozesses.

1. Erhöhung auf SYSTEM Privileges

Der Angreifer kompromittiert zunächst eine Domäne-verbundene Maschine und eskaliert die Privilegien auf SYSTEM mit Werkzeugen wie Mimikatz oder anderen Techniken zur Privilegieneskalation.

Mimikatz verwenden, um Privilegien auf SYSTEM zu erhöhen:

privilege::debug

!+

!ProcessToken

Dies ermöglicht es dem Prozess, mit der Local Security Authority (LSA) zu interagieren und Replikationsdienste zu registrieren.

2. Registrieren Sie den Rogue Domain Controller

Mithilfe des lsadump::dcshadow-Moduls von Mimikatz können Angreifer die kompromittierte, domänenverbundene Maschine vorübergehend als einen Schurken-DC registrieren. Dies wird programmatisch erreicht durch:

- Ändern von Service Principal Names (SPNs), um die Maschine als DC erkennbar zu machen.

- Ändern von msDS-HasDomainNC, msDS-HasFullReplicaNCs und anderen replikationsbezogenen Attributen.

- Erstellen notwendiger AD-Objekte wie NTDS-Einstellungen in der Konfigurationspartition.

3. Vorbereitung der Attributänderungen

Angreifer bereiten Änderungen an AD-Objekten vor, wie zum Beispiel:

- Hinzufügen von SIDHistory, um Berechtigungen über alte SIDs zu erlangen.

- Ändern des adminCount, um Schutzmaßnahmen zu umgehen.

- Hinzufügen von Konten zu sensiblen Gruppen wie Domain Admins.

Diese Änderungen werden mit Mimikatz-Befehlen vorbereitet, wie zum Beispiel:

lsadump::dcshadow /object:User1 /attribute:SIDHistory /value:S-1-5-21-...

4. Änderungen über Replikation übertragen

Der Angreifer verwendet den folgenden Befehl, um die vorbereiteten Änderungen über Standardreplikationsprotokolle an Active Directory zu übertragen, wodurch die echten Domänencontroller die Änderungen akzeptieren, als ob sie von einem legitimen DC stammten.

lsadump::dcshadow /push

5. Spuren beseitigen

Sobald die Replikation abgeschlossen ist, entfernt der Angreifer alle Spuren des Schurken-DC durch:

- Löschen der SPNs

- Entfernen von NTDS-Einstellungen

- Wiederherstellung der ursprünglichen Systemkonfigurationen

Dies verringert die Chance, bei der forensischen Analyse entdeckt zu werden.

Neue Erkenntnisse

Angreifer zielen oft auf kritische AD-Komponenten wie AdminSDHolder, KRBTGT und Gruppenrichtlinienobjekte (GPOs) ab, um dauerhafte Kontrolle und weitreichende Kompromittierung zu erlangen.

- Durch die Modifikation von AdminSDHolder können sie erhöhte Privilegien aufrechterhalten, indem sie Sicherheitseinstellungen auf hochwertige Konten durchsetzen.

- Die Manipulation von KRBTGT ermöglicht Golden Ticket-Angriffe, die unbefristeten Zugang gewähren.

- Das Ändern von GPOs ermöglicht Angreifern, bösartige Konfigurationen oder Skripte auf alle domänenverbundenen Systeme zu verteilen.

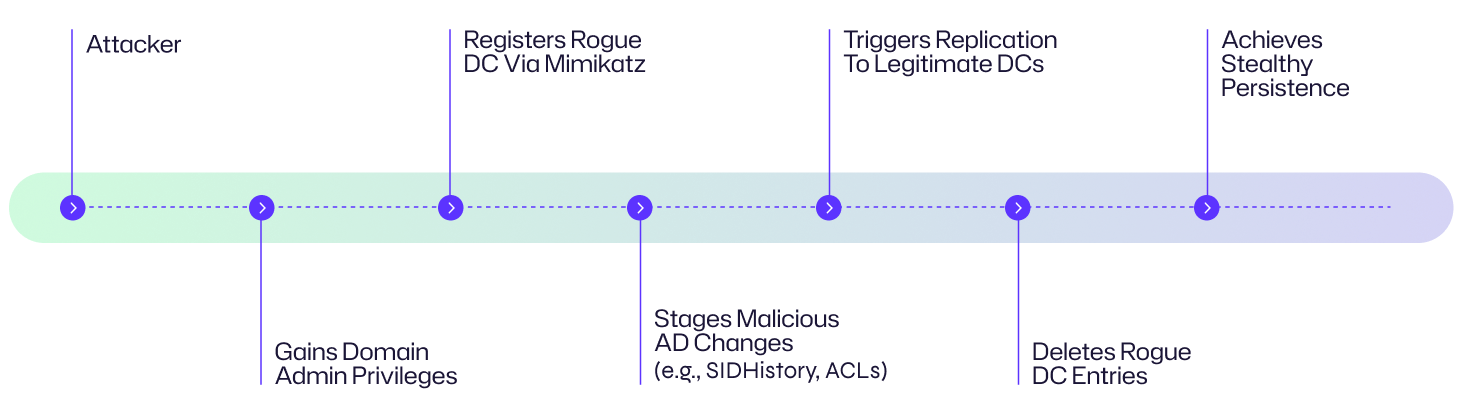

Angriffsflussdiagramm

Der DCShadow-Angriffsablauf veranschaulicht, wie ein Bedrohungsakteur legitime AD-Replikationsmechanismen ausnutzen kann, um unbefugte Änderungen – wie das Modifizieren von Benutzerattributen oder Gruppenmitgliedschaften – in die AD-Datenbank einzuschleusen, was eine langfristige, verdeckte Kontrolle über die Domäne ermöglicht.

Hier ist ein visuelles Konzept des Angriffs.

Betrachten wir ein Beispiel aus der Perspektive einer Organisation.

In einer mittelgroßen Gesundheitsorganisation nutzt ein Angreifer eine VPN-Schwachstelle, um Zugang zu erlangen und Privilegien zu eskalieren, um Domain Admin-Anmeldeinformationen zu erfassen. Mit Mimikatz registrieren sie einen kompromittierten Rechner als einen Schurken-DC und stoßen bösartige Änderungen an AD an, wie das Hinzufügen eines unauffälligen Admin-Kontos über SIDHistory. Diese Änderungen werden im gesamten Domain repliziert, ohne Alarme auszulösen. Nachdem sie Spuren des Schurken-DC beseitigt haben, behält der Angreifer langfristigen, verdeckten Zugang und exfiltriert über Zeit sensible Patientendaten, unentdeckt von standard Sicherheitstools.

Beispiele für DCShadow-Angriffe

Indem Sicherheitsexperten reale Beispiele von DCShadow-Angriffen verstehen, können sie Einblicke gewinnen, wie Angreifer Replikationsmechanismen missbrauchen, nach welchen Indikatoren zu suchen ist und wie man wirksame Abwehrmaßnahmen gegen solche Bedrohungen aufbaut.

Fall | Auswirkung |

|---|---|

|

UNC2452 (SolarWinds-bezogen, 2020–2021) |

Die fortgeschrittene andauernde Bedrohung (APT) Gruppe UNC2452, die mit dem SolarWinds Supply-Chain-Kompromiss in Verbindung gebracht wird, steht im Verdacht, DCShadow-Techniken in ihrer Post-Exploitationsphase genutzt zu haben. Berichten zufolge manipulierten Angreifer AD-Berechtigungen und Replikationsmetadaten, wahrscheinlich durch DCShadow. Indem sie Änderungen direkt in den AD-Replikationsprozess einfügten, gelang es UNC2452, eine unauffällige, langfristige Persistenz zu etablieren, während herkömmliche Überwachungswerkzeuge umgangen wurden. |

|

APT29 / Nobelium (2021) |

Im Jahr 2021 stand die russisch-verknüpfte Bedrohungsgruppe APT29 (auch bekannt als Nobelium) im Verdacht, DCShadow-Techniken einzusetzen, um Cloud-Hybrid-AD-Umgebungen zu kompromittieren. Nach dem ersten Zugriff – oft erreicht durch Spear-Phishing, Token-Diebstahl oder Ausnutzung von Verbunddiensten – soll APT29 Methoden ähnlich DCShadow verwendet haben, um versteckte Konten einzurichten und SIDHistory-Attribute zu ändern. Diese Änderungen ermöglichten es der Gruppe, Berechtigungen zu eskalieren und langfristigen Zugriff über lokale AD- und Microsoft Entra ID-Infrastrukturen aufrechtzuerhalten. |

|

TrickBot (2020) |

Im Jahr 2020 erweiterte der berüchtigte Banking-Trojaner und Malware-Framework TrickBot seine Fähigkeiten über Finanzbetrug hinaus, um AD-Manipulationstechniken mit dem DCShadow-Modul von Mimikatz einzuschließen. Zwischen Juli und Oktober 2020 dokumentierten mehrere Cybersecurity-Unternehmen, darunter DFIR Report, SentinelOne und Cybereason, TrickBot-geführte Eindringlinge, bei denen DCShadow ausdrücklich verwendet wurde. Diese Angriffe zielten auf Unternehmensnetzwerke im Gesundheitswesen, Bildungswesen und im produzierenden Gewerbe ab, was oft zur Bereitstellung von Ransomware führte. |

|

Red Team Simulation – BlueHat IL (2018) |

Die Red Team Simulation bei BlueHat IL 2018 markierte die ursprüngliche Proof-of-Concept-Demonstration des DCShadow-Angriffs, präsentiert von den Sicherheitsforschern Vincent Le Toux und Benjamin Delpy (Erfinder von Mimikatz). Dies zeigte, wie ein Angreifer einen Schurken-DC registrieren und unbefugte Änderungen in AD mithilfe legitimer Replikationsprotokolle stillschweigend einbringen konnte, ohne traditionelle Ereignisprotokolle oder Erkennungsmechanismen auszulösen. Diese Simulation legte den Grundstein für den realen Missbrauch von DCShadow. |

Folgen eines DCShadow-Angriffs

DCShadow-Angriffe stellen eine hochriskante Bedrohung für Active Directory-Umgebungen dar und führen zu schwerwiegenden Konsequenzen.

Vollständiger Domain-Kompromiss

Durch die Ausnutzung von Replikationsmechanismen ermöglicht DCShadow Angreifern, sich als legitimer DC auszugeben und willkürliche Änderungen in AD einzuspeisen. Dies gibt ihnen die Möglichkeit, Berechtigungen zu ändern, privilegierte Konten zu erstellen und Sicherheitsdeskriptoren zu modifizieren. Einmal erfolgreich ausgeführt, besitzt der Angreifer das Domain in der gleichen Weise, wie es ein Domain-Admin tun würde.

Unsichtbarkeit gegenüber SIEMs und logbasiertem Monitoring

Ein DCShadow-Angriff kann außerhalb der Sichtbarkeit herkömmlicher Überwachungstools operieren. Da der Angriff die legitime DC-Replikation mit Protokollen wie MS-DRSR nachahmt, werden Änderungen auf der Replikationsebene vorgenommen und lösen keine standardmäßigen Ereignisprotokolle aus. Infolgedessen können selbst ausgeklügelte SIEM-Plattformen und auf Protokollen basierende Erkennungstools die unbefugten Modifikationen übersehen, was Angreifern die Freiheit gibt, unbemerkt zu agieren.

Persistenz über Admin-Passwortzurücksetzungen hinaus

Selbst wenn Verteidiger Administratorpasswörter zurücksetzen oder bekannte Hintertüren entfernen, könnten Angreifer mit DCShadow bereits dauerhafte Änderungen direkt in AD eingebettet haben, wie modifizierte Replikationsrechte oder betrügerische Dienstprinzipale. Diese schwer zu verfolgenden Stützpunkte können traditionellen Sanierungsbemühungen standhalten. Daher können Angreifer auch nach Ergreifung von Maßnahmen zur Incident Response zurückkehren.

Potenzial zur Eskalation über Domänenvertrauensstellungen

In Umgebungen mit mehreren Domänen oder Vertrauensbeziehungen zwischen Wäldern können DCShadow-Angriffe dazu verwendet werden, diese Vertrauenspfade zu missbrauchen. Indem Änderungen injiziert werden, die vertrauenswürdige Konten betreffen oder vertrauensbezogene Attribute ändern, können Angreifer Privilegien über Domänen hinweg eskalieren, sich seitlich bewegen und zusätzliche Segmente der Infrastruktur mit minimalen Widerstand kompromittieren.

Vollständige Privilege Escalation und Infrastruktur-Backdooring

Mit der Fähigkeit, hochrangige AD-Berechtigungen stillschweigend zu gewähren oder zu ändern, ermöglicht DCShadow Angreifern eine vollständige Privilegienerweiterung. Sie können auch die Infrastruktur durch das Einpflanzen von dauerhaften Privilegien, das Manipulieren sensibler AD-Objekte oder das Ändern von ACLs und Gruppenmitgliedschaften auf eine Weise, die langfristigen verdeckten Zugriff sicherstellt, kompromittieren. Diese Änderungen sind ohne forensische Untersuchungen schwer zu prüfen oder rückgängig zu machen.

Missbrauch von Privileged Access Management in hybriden Umgebungen

In hybriden Identitätsumgebungen, in denen das lokale AD mit Microsoft Entra ID unter Verwendung von Tools wie Microsoft Entra Connect synchronisiert wird, kann ein DCShadow-Angriff weitreichende Folgen über die lokale Domäne hinaus haben. Wenn ein Angreifer das lokale AD kompromittiert und unbefugte Änderungen vornimmt, werden diese Modifikationen automatisch mit Microsoft Entra ID synchronisiert, abhängig von der Konfiguration. Dies könnte Angreifern ermöglichen, erhöhte Rollen in Microsoft 365, Microsoft Entra-Abonnements oder anderen föderierten SaaS-Anwendungen zu erlangen.

Vollständiger Forest-Level-Kompromiss

Wenn sie mit Techniken wie Golden Ticket oder Pass-the-Ticket kombiniert werden, kann ein DCShadow-Angriff zu einem vollständigen Kompromiss auf Wald-Ebene eskalieren. Diese mächtige Kombination ermöglicht es Angreifern, Kerberos-Tickets zu fälschen, während sie gleichzeitig die AD-Replikation stillschweigend verändern, um Persistenz zu bewahren und Privilegien zu erhöhen. In solchen Szenarien ist die Integrität des gesamten AD-Waldes gefährdet, oft bleibt nur ein vollständiger Neuaufbau des Waldes als zuverlässige Abhilfemaßnahme.

Auswirkungen auf Schlüsselgeschäftsbereiche

Ein DCShadow-Angriff kann Auswirkungen auf kritische Geschäftsbereiche haben.

Auswirkung | Beschreibung |

|---|---|

|

Finanziell |

Ein erfolgreicher DCShadow-Angriff kann zu erheblichen finanziellen Verlusten führen, die möglicherweise resultieren aus:

|

|

Operational |

DCShadow kann die IT-Infrastruktur und den täglichen Betrieb lahmlegen.

|

|

Reputational |

Verstöße, die eine fortgeschrittene AD-Ausnutzung beinhalten, können den Ruf einer Organisation schwer schädigen.

|

|

Rechtliche/Regulatorische |

DCShadow-Angriffe können zu ernsthaften rechtlichen und Compliance-Folgen führen, einschließlich regulatorischer Strafen und rechtlicher Schritte.

|

Häufige Ziele eines DCShadow-Angriffs: Wer ist gefährdet?

Während jede Active Directory-Umgebung einem DCShadow-Angriff ausgesetzt sein kann, sind bestimmte Arten von Organisationen aufgrund ihrer Architektur, Betriebsgröße oder der Sensibilität ihrer Daten anfälliger.

Großunternehmen mit komplexen AD-Umgebungen

Unternehmen mit umfangreichen und mehrstufigen AD-Strukturen verfügen oft über zahlreiche Domänencontroller und Vertrauensstellungen, die Angreifern mehrere Eintrittspunkte und Replikationspfade zum Ausnutzen bieten können.

Organisationen mit übermäßig vielen Privileged Accounts

Umgebungen, in denen Privileged Access Management schlecht kontrolliert wird oder in denen Admin-Konten übermäßig vorhanden sind, stellen ein leichtes Ziel dar. Angreifer können solche Konten leichter kompromittieren, um DCShadow-Angriffe zu starten und Persistenz zu bewahren.

Unternehmen mit unzureichendem Monitoring & Logging

Unternehmen, die kein umfassendes AD-Replikationsmonitoring, SIEM-Integration oder Anomalieerkennungsmechanismen haben, sind einem höheren Risiko ausgesetzt. DCShadow-Angriffe umgehen oft traditionelle Protokolle, während Sichtbarkeit für die Früherkennung wesentlich ist.

Regierungsbehörden und kritische Infrastruktur

Öffentliche Einrichtungen und Betreiber kritischer nationaler Infrastrukturen (CNI) sind häufige Ziele von staatlichen Akteuren, die DCShadow als Teil von fortgeschrittenen andauernden Bedrohungen (APT) nutzen können, um über lange Zeiträume hinweg verdeckten Zugriff zu erhalten.

Organisationen mit Inter-Forest Trusts

Unternehmen, die mehrere AD-Wälder mit Vertrauensbeziehungen unterhalten, sind besonders anfällig, da ein Kompromiss in einem Wald dazu genutzt werden kann, Privilegien mithilfe von DCShadow-Techniken in anderen Wäldern zu eskalieren.

Branchen mit wertvollem geistigen Eigentum (IP)

Sektoren wie Luft- und Raumfahrt, Pharmazie und Technologie, die sensible F&E-Daten beherbergen, sind hochwertige Ziele. Angreifer könnten DCShadow nutzen, um unbemerkt Zugriff zu behalten, während sie geistiges Eigentum extrahieren, ohne Alarme auszulösen.

Hybrid-/Multi-Cloud-Umgebungen

Organisationen mit integrierten On-Prem AD und Microsoft Entra ID Umgebungen sind anfällig für erweiterte Auswirkungen. DCShadow kann verwendet werden, um lokale AD zu manipulieren, was dann unbefugte Änderungen in die Cloud weiterleitet und den Umfang des Kompromisses erweitert.

Risikobewertung

Die Bewertung des Risikos von DCShadow-Angriffen erfordert eine Analyse ihrer Wahrscheinlichkeit, des potenziellen Einflusses, der fortgeschrittenen Natur der verwendeten Techniken, der Herausforderungen bei der Erkennung und der Schwere der möglichen Folgen.

Risikofaktor | Level |

|---|---|

|

Potenzieller Schaden |

Sehr hoch

|

|

Einfachheit der Ausführung |

Mittel

|

|

Wahrscheinlichkeit |

Mittel

|

Wie man DCShadow-Angriffe verhindert

Die Verhinderung von DCShadow-Angriffen erfordert eine mehrschichtige Verteidigungsstrategie, die darauf abzielt, privilegierten Zugriff zu begrenzen, Active Directory-Konfigurationen zu sichern und unbefugte Replikationsaktivitäten zu überwachen. Die folgenden bewährten Methoden helfen dabei, die Angriffsfläche zu reduzieren und die Erkennungs- und Reaktionsfähigkeiten zu verbessern.

Minimieren Sie die Mitgliedschaft von Domain Admin und Enterprise Admin

- Begrenzen Sie die Anzahl der Benutzer mit hochprivilegierten Konten wie Domain Admin oder Enterprise Admin, da DCShadow-Angriffe solche Rechte benötigen.

- Verwenden Sie Privileged Access Management (PAM), um erhöhte Berechtigungen nur bei Bedarf zu vergeben.

- Überprüfen und entfernen Sie inaktive oder unnötige Administratorkonten.

- Verwenden Sie Just-in-Time (JIT)-Zugriffsmodelle, um dauerhafte Administratorrechte zu vermeiden und die Angriffsfläche zu verringern.

Schützen von hochprivilegierten Konten mit gestuften Zugriffsmodellen

Implementieren Sie ein gestuftes Administrationsmodell (Tier 0/1/2), um Konten mit hohen Privilegien zu isolieren und das Risiko seitlicher Bewegungen und Rechteausweitungen zu minimieren.

- Tier 0: Domänencontroller, Domain-Admin-Konten – vollständig isoliert

- Tier 1: Administratoren von Servern/Arbeitsstationen

- Tier 2: Standard-Benutzerumgebungen

Verwenden Sie dedizierte Konten und Arbeitsstationen für jede Stufe, um Anmeldeinformationen nicht zwischen Ebenen zu vermischen.

Sichere Administrator-Arbeitsstationen (SAWs) einrichten

Nutzen Sie gehärtete, dedizierte Arbeitsstationen für administrative Aufgaben, um das Risiko des Diebstahls von Anmeldeinformationen zu verringern und Tools wie Mimikatz an exponierten Endpunkten zu verhindern.

- Verbieten Sie Internetzugang und E-Mail-Nutzung auf SAWs.

- Aktivieren Sie Verschlüsselung der gesamten Festplatte, deaktivieren Sie lokale Adminrechte und erzwingen Sie Mehrfaktor-Authentifizierung (MFA).

- Überwachen Sie nicht autorisierte Softwareinstallationen oder Zugriffsversuche.

Einschränkung des Zugriffs auf AD-Schema und -Konfiguration

Weisen Sie strikte Berechtigungen zu, um zu kontrollieren, wer das Schema oder Replikationsänderungen bearbeiten darf, da DCShadow solche Rechte benötigt, um gefälschte Domänencontroller zu registrieren.

- Beschränken Sie die Berechtigungen „Replicating Directory Changes“ und „Replicating Directory Changes All“.

- Deaktivieren Sie nicht benötigte Schema-Admin-Rollen und überwachen Sie Versuche, sie erneut zu aktivieren.

- Verwenden Sie Gruppenrichtlinien (GPOs), um den Zugriff auf AD-Schema- oder Konfigurationskontexte zu begrenzen.

SPN-Erstellung und Computerobjektrechte einschränken

Fehlkonfigurierte Berechtigungen in Organisationseinheiten (OUs) können Angreifern ermöglichen, gefälschte Maschinen zu erstellen und Service Principal Names (SPNs) zu registrieren.

- Verhindern Sie, dass Standardbenutzer SPNs registrieren oder Computerobjekte im AD erstellen/beitreten, ohne Kontrolle.

- Überprüfen und beschränken Sie ms-DS-MachineAccountQuota, das festlegt, wie viele Maschinen ein Benutzer einer Domäne hinzufügen darf.

- Überwachen Sie SPN-Registrierungen auf Anomalien mit Tools wie ADRecon oder BloodHound.

Hostbasierte Firewalls und Netzsegmentierung verwenden

Richtige Segmentierung und Firewalls verhindern seitliche Bewegungen und Missbrauch der Replikation.

- Isolieren Sie Domänencontroller vom restlichen Netzwerk.

- Erlauben Sie nur notwendige RPC- und LDAP-Ports zwischen legitimen Domänencontrollern.

- Blockieren Sie eingehenden Replikationstraffic von nicht autorisierten Hosts.

- Setzen Sie ACLs auf Netzwerkgeräten ein, um die Kommunikation zu/von Domänencontrollern zu beschränken.

Änderungen im AD und Replikationstraffic prüfen

Überwachen und protokollieren Sie Änderungen im Verzeichnis, insbesondere Replikationsaktivitäten, Schemaänderungen oder nicht autorisierte Änderungen an sensiblen Objekten. Achten Sie auf ungewöhnliche Ereignisse wie:

- Nicht autorisierte Änderungen an NTDS-Einstellungen.

- Spontane Änderungen am Attribut Server-Reference.

Verwenden Sie Ereignis-IDs (z. B. 4662 für Berechtigungsänderungen an Objekten) und Verzeichnisdienstprotokolle zur Überwachung.

Echtzeit-Bedrohungserkennungstools einsetzen

Moderne Sicherheitslösungen können Indikatoren für DCShadow-Aktivitäten erkennen.

- Microsoft Defender for Identity kann anormales Replikationsverhalten und Privilegienausweitungen erkennen.

- SIEM-Integrationen (z. B. Splunk, Sentinel) korrelieren Protokolle aus AD, Endpunkten und Netzwerken.

- Verwenden Sie Honeypot-Domänencontroller, um gefälschte Replikationsversuche zu erkennen.

Überwachung und Isolierung von Mimikatz- und PowerShell-Nutzung

DCShadow-Angriffe beinhalten häufig den Einsatz von Mimikatz und fortgeschrittener PowerShell-Skripterstellung.

- Verwenden Sie AppLocker oder Windows Defender Application Control (WDAC), um nicht genehmigte Skriptausführungen zu verhindern.

- Aktivieren Sie den PowerShell Constrained Language Mode und die Skriptblockprotokollierung.

- Überwachen Sie bekannte YARA-Signaturen oder verhaltensbasierte Erkennungen, die mit Mimikatz verbunden sind.

Regelmäßige Sicherheitsüberprüfungen und Hygiene-Checks durchführen

Führen Sie regelmäßige Überprüfungen der AD-Berechtigungen, Gruppenmitgliedschaften und Überwachungsrichtlinien durch, um Fehlkonfigurationen oder Privilegienausweitungen zu erkennen, bevor Angreifer sie ausnutzen.

- Führen Sie AD-Sicherheitsbewertungen mit Tools wie PingCastle, ADACLScanner oder Purple Knight durch.

- Überprüfen Sie GPOs, delegierte Berechtigungen, Gruppenmitgliedschaften und Berichte über privilegierten Zugriff.

- Testen Sie Vorfallsreaktionsverfahren, die sich auf AD-Angriffe beziehen, um die Reaktionsfähigkeit sicherzustellen.

Netwrix-Support

Netwrix bietet leistungsstarke Tools zur Erkennung und Eindämmung von DCShadow-Angriffen.

Lösungen wie PingCastle und Threat Prevention helfen Organisationen, ihre Fähigkeit zur Identifizierung und Blockierung verdächtiger Aktivitäten zu verbessern und so die Sicherheit und Widerstandsfähigkeit ihrer Active-Directory-Umgebung zu erhöhen.

Netwrix PingCastle

PingCastle ist ein weit verbreitetes Tool zur Sicherheitsüberprüfung von Active Directory.

Obwohl es DCShadow-Angriffe nicht direkt blockiert, spielt es eine entscheidende Rolle bei der Identifizierung der Bedingungen, die solche Angriffe ermöglichen.

- Erkennt übermäßige Privilegien — identifiziert Konten mit Domain-Admin-, Enterprise-Admin- oder Replikationsrechten, die Voraussetzungen für DCShadow sind.

- Hebt Fehlkonfigurationen hervor — berichtet über Schema-Admin-Rollen, schwache Berechtigungen oder Konten mit Replikationsrechten.

- Deckt Delegationsrisiken auf — findet übermäßig zulässige ACLs auf kritischen Objekten wie Domänencontrollern oder AdminSDHolder.

- Risikobewertung — bietet eine Sicherheitsbewertung auf hoher Ebene, die Angriffswege, Privilegienexpositionen und strukturelle Schwächen aufzeigt.

Möchten Sie übermäßige Privilegien, Fehlkonfigurationen und Delegationsrisiken in Ihrem Active Directory aufdecken?

Laden Sie Netwrix PingCastle kostenlos herunter und erhalten Sie noch heute Ihre AD-Sicherheitsbewertung.

Netwrix Threat Prevention

Netwrix Threat Prevention hilft bei der Überwachung, Erkennung und Alarmierung über verdächtige Änderungen und Verhaltensweisen in Active Directory-Umgebungen.

- Echtzeitüberwachung von AD-Änderungen — erkennt nicht autorisierte Änderungen am Schema oder an Replikationsmetadaten, die Schlüsselindikatoren für DCShadow-Aktivität sind.

- Aktive Verteidigungsmechanismen — kann nicht autorisierte Replikationsaktivitäten abfangen und blockieren, z. B. Versuche, gefälschte DCs zu registrieren oder Replikationsmetadaten zu injizieren.

- Richtlinienerzwingung — implementiert Regeln, um zu verhindern, dass bestimmte Benutzer, Hosts oder Prozesse Replikationsaktionen durchführen, selbst mit privilegierten Anmeldeinformationen.

- Verhaltensanalyse — erkennt anomale Nutzung privilegierter Konten oder seitliche Bewegungsmuster, die DCShadow-Angriffen vorausgehen.

- Warnmeldungen zu Replikationsereignissen — kann so konfiguriert werden, dass es nicht erkannte DC-Registrierungen oder NTDS-Konfigurationsänderungen überwacht.

Möchten Sie nicht autorisierte Replikationsversuche stoppen und DCShadow-Aktivitäten in Echtzeit erkennen?

Fordern Sie noch heute eine kostenlose Testversion von Netwrix Threat Prevention an.

Erkennungs-, Abmilderungs- und Reaktionsstrategien

Ein effektiver Schutz vor DCShadow-Angriffen erfordert eine Kombination aus proaktiver Erkennung, strategischer Abmilderung und klar definierten Reaktionsprozessen.

Erkennung

Die Überwachung der folgenden Ereignis-IDs kann helfen, verdächtige Aktivitäten im Zusammenhang mit einem DCShadow-Angriff zu erkennen:

Ereignis-ID | Beschreibung | Relevanz für DCShadow |

|---|---|---|

|

4928 |

Es wurde versucht, das Replikationskonfigurationsobjekt des Verzeichnisdienstes zu ändern |

Weist auf einen möglichen Versuch hin, die Replikationseinstellungen zu ändern — eines der ersten Anzeichen für DCShadow-Aktivität. |

|

4929 |

Es wurde versucht, die Replikationskonfiguration zwischen zwei Standorten zu ändern |

Könnte auf unautorisierte Änderungen an Replikationspfaden hinweisen, die verwendet werden, um einen gefälschten Domänencontroller einzuführen. |

|

5136 |

Ein Verzeichnisdienstobjekt wurde geändert |

Erfasst Attributänderungen an AD-Objekten. DCShadow verwendet Replikation, um verdeckte Änderungen zu übertragen, die durch dieses Ereignis erkannt werden können. |

|

5141 |

A directory service object was deleted |

Tracks deletion of AD objects. Could be used in conjunction with DCShadow to cover tracks or manipulate schema roles. |

|

4742 |

Ein Computerkonto wurde geändert |

Überwacht Änderungen an Computerobjekten, einschließlich Domänencontrollern. DCShadow kann Domänencontroller-Konten erstellen oder ändern, um einen Replikationspartner zu imitieren. |

Neue Erkenntnis

Die netzwerkbasierte Erkennung ist eine der effektivsten Methoden, um DCShadow-Angriffe zu identifizieren.

Organisationen sollten nach DRSUAPI-RPC-Anfragen suchen – insbesondere DRSUAPI_REPLICA_ADD –, die von Nicht-DC-Hosts stammen.

Diese Anfragen laufen typischerweise über TCP-Port 135 und dynamische RPC-Ports (49152–65535) und werden normalerweise nur zwischen legitimen Domänencontrollern beobachtet.

Jegliche derartige Aktivität von einer nicht autorisierten Quelle ist ein starker Hinweis auf böswillige Replikationsversuche.

Setzen Sie Honeypot-Domänencontroller mit „Tripwire“-Service Principal Names (SPNs) ein, um frühzeitig Alarm zu schlagen.

Diese Ködersysteme imitieren legitime DCs, werden aber nicht für reale Operationen verwendet.

Da keine echten Dienste mit ihnen interagieren, kann jeder eingehende Replikationstraffic oder jede SPN-Abfrage als verdächtig markiert werden.

Abschwächung (Mitigation)

Die Abmilderung von DCShadow-Angriffen erfordert einen proaktiven Ansatz zur Härtung von Active Directory, zur Einschränkung administrativer Privilegien und zur genauen Überwachung von Replikationsaktivitäten.

1. Administratorzugriff einschränken

Minimieren Sie die Anzahl der Benutzer mit Domain-Admin- oder Enterprise-Admin-Rechten, indem Sie Least-Privilege-Zugriffskontrollen implementieren.

Verwenden Sie ein gestuftes Administrationsmodell (Tier 0/1/2), um hochsensible Konten und Infrastrukturen zu isolieren und zu verhindern, dass niedrigere Ebenen kritische AD-Komponenten erreichen.

Dies reduziert das Risiko, dass Angreifer Kontrolle über Konten erlangen, die für DCShadow-Angriffe erforderlich sind.

2. Delegation reduzieren

Beschränken Sie Delegationsrechte, die es Benutzern ermöglichen, Maschinen der Domäne hinzuzufügen oder Computerobjekte zu erstellen bzw. zu ändern.

Fehlerhafte Delegation kann es Angreifern ermöglichen, gefälschte DCs zu registrieren oder Replikationseinstellungen zu manipulieren.

Verwenden Sie Gruppenrichtlinien und ACL-Überprüfungen, um sicherzustellen, dass nur vertrauenswürdige Konten diese Berechtigungen besitzen, und führen Sie regelmäßige Audits durch.

3. Firewall-Konfigurationen

Konfigurieren Sie hostbasierte Firewalls auf kritischer Infrastruktur (insbesondere DCs), um nur die notwendige Kommunikation zuzulassen.

Dadurch wird seitliche Bewegung eingeschränkt und verhindert, dass Angreifer Replikationsverkehr von Nicht-DC-Hosts initiieren.

Beschränken Sie RPC- und LDAP-Ports auf explizit autorisierte Systeme.

4. Replikationsverkehr segmentieren

Verwenden Sie Netzwerksegmentierung, um den Replikationsverkehr zwischen Domänencontrollern zu isolieren.

Durch die Platzierung von DCs in dedizierten VLANs können Organisationen Replikationspfade überwachen und kontrollieren und sicherstellen, dass keine unautorisierten Systeme an der Verzeichnissynchronisierung beteiligt sind.

5. SPNs und DC-Registrierungen prüfen

Service Principal Names (SPNs) werden in Angriffen mit gefälschten DCs häufig manipuliert.

Führen Sie regelmäßige SPN-Audits durch, um verdächtige oder doppelte Einträge zu erkennen, und überwachen Sie unerwartete Änderungen in NTDS-Einstellungen oder DC-Objektregistrierungen im AD.

Verwenden Sie automatisierte Tools, um Anomalien frühzeitig zu kennzeichnen.

6. Sichere Administratorarbeitsstationen (SAWs) erzwingen

Verlangen Sie, dass alle administrativen Aufgaben, die Tier-0-Assets (z. B. DCs) betreffen, ausschließlich von SAWs ausgeführt werden.

Diese gehärteten Geräte sind vom Internet und allgemeinen Anwendungen isoliert, wodurch die Wahrscheinlichkeit stark sinkt, dass Anmeldeinformationen oder Tools kompromittiert werden.

Neue Erkenntnis

Um nicht autorisierte Replikationsversuche – wie bei DCShadow-Angriffen – zu verhindern, sollten Organisationen Netzwerkebenenkontrollen implementieren, die Replikationsverkehr filtern und einschränken.

Dazu gehört ein „deny-by-default“-Ansatz, bei dem nur explizit genehmigte DCs zur Replikation kommunizieren dürfen – insbesondere zwischen verschiedenen Standorten.

Zur Risikominderung ist es entscheidend, die Erstellung und Registrierung von SPNs zu überwachen und zu kontrollieren, insbesondere solche, die mit GC/ (Global Catalog) und der GUID E3514235-4B06-11D1-AB04-00C04FC2DCD2 (Directory Replication Service, DRS) verbunden sind.

Reaktion (Response)

Ein DCShadow-Angriff gehört zu den verdecktesten und gefährlichsten Bedrohungen für Active Directory.

Aufgrund seiner Tarnung und seines Potenzials, die Integrität der gesamten AD-Umgebung zu gefährden, ist eine sofortige und strukturierte Reaktion entscheidend.

Vollständiges Incident-Response-Protokoll aktivieren

DCShadow-Angriffe weisen auf einen tiefgehenden Kompromiss hin, bei dem Angreifer privilegierten Zugriff haben und Protokollierung umgehen können.

Dies erfordert eine unternehmensweite koordinierte Reaktion, um die Bedrohung einzudämmen und sich zu erholen.

Vorgehen:

- Sofortige Benachrichtigung des Incident-Response-Teams, der Sicherheitsleitung und relevanter Stakeholder.

- Einstufung als kritischer Schweregrad und Aktivierung aller IR-Playbooks, die sich auf AD-Angriffe beziehen.

- Einfrieren aller AD-Änderungen (Schema, Konfiguration, DCs).

- Forensische Beweissicherung (Speicherabbilder, Festplattenimages, Ereignisprotokolle).

- Zusammenarbeit mit Rechts-, Compliance- und Business-Continuity-Teams.

Gesamten AD-Bestand als kompromittiert betrachten

Nicht autorisierte Änderungen durch DCShadow sind oft in Standardprotokollen unsichtbar.

Daher sollten Sie:

- Den gesamten AD-Forest als nicht vertrauenswürdig behandeln.

- Davon ausgehen, dass privilegierte Anmeldeinformationen und Gruppenrichtlinienobjekte manipuliert wurden.

- Auf Anzeichen von Kerberos-Ticket-Diebstahl, SIDHistory-Missbrauch, Manipulation von Replikationsmetadaten oder Backdoors prüfen.

Kompromittierte Konten deaktivieren und Systeme isolieren

Zur Eindämmung seitlicher Bewegungen und weiterer Replikation bösartiger Änderungen:

- Sofort deaktivieren kompromittierter Konten (Admin-, Dienst- oder Replikationskonten).

- Trennen verdächtiger Systeme vom Netzwerk, einschließlich:

- Maschinen, die gefälschte SPNs registriert oder DCs imitiert haben.

- Hosts mit abnormalem DRS-Replikationsverhalten.

- Blockieren verdächtiger RPC- und DRS-Kommunikation von betroffenen Endpunkten.

Replikationsprotokolle und Metadaten überprüfen

Bestimmen Sie, was geändert wurde, wer die Änderungen vorgenommen hat und wann, um den Umfang des Vorfalls zu bewerten.

Empfohlene Tools:

repadmin /showmeta– Prüft Metadaten wie Zeitstempel und Versionsnummern.repadmin /showobjmeta– Zeigt Replikationsattribute spezifischer Objekte.- Ereignis-IDs: 4662, 5137, 4929 u. a. AD-Audit-Logs.

- LSASS-Speicheranalyse zur Erkennung injizierter SPNs oder gestohlener Tokens.

Achten Sie besonders auf:

- Verdächtige SPNs (z. B. E3514235-..., GC/, ldap/).

- Ungewöhnliche Replikationspartner.

- Zeit-/Datumsanomalien in Metadaten oder Aktionen durch unbekannte Administratoren.

Wiederherstellung aus sauberen AD-Snapshots oder Backups

Rollback ist die sicherste Methode, um Änderungen rückgängig zu machen, insbesondere bei persistenten Backdoors.

- Verwenden Sie Volume Shadow Copy Service (VSS) oder System State Backups für eine autoritative Wiederherstellung betroffener Objekte.

- Bei weitreichenden Angriffen:

- Nutzen Sie Directory Services Restore Mode (DSRM), um vertrauenswürdige DCs neu aufzubauen.

- Scannen Sie Backups offline auf Malware, bevor Sie sie wiederherstellen.

- Validieren Sie wiederhergestellte Objekte mit Hashes oder „golden backups“.

Gegebenenfalls Domäne oder Forest neu aufbauen

Bei schwerwiegender Korruption kann ein Neustart von Grund auf erforderlich sein.

- Planen Sie den Aufbau eines neuen AD-Forests parallel.

- Migrieren Sie bereinigte Systeme und Konten mit geprüften Sicherheitsmaßnahmen.

- Implementieren Sie Red-Forest-Design, gestufte Administration und sichere Arbeitsstationen.

- Entfernen Sie alle DCs und Replikationskonfigurationen aus der kompromittierten Domäne.

Branchenspezifische Auswirkungen

DCShadow-Angriffe stellen erhebliche Risiken für Branchen dar, die stark auf zentrale Identitätsinfrastrukturen angewiesen sind.

Da diese Sektoren sensible Daten speichern und strengen regulatorischen Anforderungen unterliegen, können die Auswirkungen sowohl betriebswirtschaftlich verheerend als auch rechtlich folgenschwer sein.

Branche | Auswirkung |

|---|---|

|

Gesundheitswesen |

Ein DCShadow-Angriff kann Angreifern unbemerkten Zugriff auf Systeme gewähren, die geschützte Gesundheitsinformationen (PHI) verarbeiten. Dies kann zu HIPAA-Verstößen, Datenschutzverletzungen und zur Gefährdung elektronischer Gesundheitsakten (EHR-Systeme) führen. Eine verspätete Erkennung erhöht das Risiko für die Patientensicherheit, finanzielle Strafen und Reputationsschäden. |

|

Finanzen |

Ein DCShadow-Angriff kann Identitäts- und Zugriffskontrollen unterlaufen, wodurch Angreifer privilegierte Benutzer imitieren oder Hintertüren in Active Directory (AD) einschleusen können. Dies kann unautorisierte Transaktionen, Überweisungsbetrug und Manipulation von Finanzsystemen ermöglichen. Die Verletzung von Vorschriften wie SOX, GLBA oder PCI-DSS kann schwerwiegende rechtliche, finanzielle und rufschädigende Folgen haben. |

|

Einzelhandel |

DCShadow-Angriffe können verwendet werden, um unautorisierte Änderungen an Gruppenrichtlinienobjekten (GPO) vorzunehmen, wodurch Angreifer Kassensysteme (POS-Terminals), Bestandsverwaltungssysteme oder Zahlungsgateways kompromittieren können. Dies kann zu Datendiebstahl, Transaktionsmanipulation und massiven Kundeninformationsverletzungen führen. Das Ergebnis können Betriebsunterbrechungen an mehreren Standorten, Verstöße gegen PCI-DSS-Vorschriften, finanzielle Verluste und Markenschäden sein. |

|

Bildungswesen |

DCShadow-Angriffe können es Angreifern ermöglichen, Studenten- oder Mitarbeiterdaten innerhalb von AD zu manipulieren, wodurch möglicherweise der Zugriff auf Notensysteme, Prüfungsportale, Finanzhilfeplattformen oder Lernmanagementsysteme (LMS) verändert wird. Dies kann zu akademischem Betrug, Dienstunterbrechungen und zur Beeinträchtigung der institutionellen Integrität führen. Darüber hinaus können solche Verstöße personenbezogene Daten (PII) offenlegen und gegen Datenschutzgesetze wie FERPA verstoßen. |

Angriffsentwicklung und zukünftige Trends

Da sich DCShadow-Angriffe weiterentwickeln, ist es wichtig zu verstehen, wohin sie sich in Zukunft entwickeln könnten.

Starke Bedrohung in hybriden Identitätsumgebungen

Hybride Umgebungen, die lokales Active Directory (AD) mit Microsoft Entra ID oder anderen Identitätsanbietern integrieren, bleiben für DCShadow verwundbar.

Obwohl DCShadow die lokale AD-Ebene ins Visier nimmt, können bösartige lokale Änderungen nach oben mit Cloud-Diensten synchronisiert werden, wodurch sich der Umfang des Kompromisses ausweitet.

Dies macht DCShadow besonders gefährlich in föderierten Identitätsumgebungen, in denen AD als zentrale Vertrauensinstanz für cloudbasierte Authentifizierung und Zugriffskontrolle fungiert.

Automatisierungsskripte für DCShadow-Angriffe

Fortgeschrittene Angreifer nutzen mittlerweile Automatisierungs-Frameworks, um DCShadow-Angriffe einzurichten und auszuführen.

Durch die Reduzierung manueller Schritte (z. B. SPN-Registrierung, Privilegienerweiterung, Metadatenmanipulation) können Bedrohungsakteure diese Angriffe schneller, konsistenter und mit weniger Spuren durchführen.

Darüber hinaus ermöglicht die Automatisierung auch weniger erfahrenen Angreifern, diese komplexen Techniken zu verwenden, indem sie in Skripte oder modulare Angriffsketten verpackt werden.

Zunehmende Überschneidung mit KI-gesteuerten Privilegieneskalations-Tools

Angreifer setzen zunehmend KI-gestützte Aufklärungstools ein, um administrative Pfade, Vertrauensbeziehungen und Fehlkonfigurationen innerhalb des AD zu kartieren.

In Kombination mit DCShadow können diese Tools den optimalen Einstiegspunkt zur Bereitstellung eines gefälschten DCs identifizieren, schwache Glieder in gestuften Administrationsmodellen aufdecken oder Replikationsziele mit hohem Einfluss bestimmen.

Diese Verbindung aus Automatisierung und Intelligenz ermöglicht es Angreifern, sich präzise und gezielt innerhalb von Unternehmensnetzwerken zu bewegen.

Wahrscheinliche Waffe bei Lieferkettenangriffen

Angreifer werden DCShadow wahrscheinlich einsetzen, um kompromittierte Managed Service Provider (MSPs), Softwareanbieter oder Identitätsdienste ins Visier zu nehmen – im Grunde überall dort, wo Active Directory eine zentrale Rolle bei Vertrauen und Sicherheit spielt.

Durch das Einschleusen bösartiger Änderungen in AD-Umgebungen können Angreifer versteckte Persistenz schaffen, sich privilegierten Zugriff gewähren oder Replikationspfade manipulieren.

Die vernetzte Natur von Lieferketten und föderierter Identität kann zu weitreichenden Kompromittierungen über mehrere Organisationen hinweg führen.

Wichtige Statistiken und Infografiken

Quantitative Daten zu DCShadow-Angriffen über verschiedene Organisationen hinweg werden selten in detaillierten Berichten veröffentlicht.

Bewertungen der Bereitschaftsgrade sind in der Regel qualitativ oder stammen aus breiteren Umfragen zum Sicherheitszustand von Active Directory.

Die folgende Infografik versucht, Daten zu veranschaulichen – etwa, wann der Angriff an Bedeutung gewonnen hat und wie sich seine Erkennung entwickelt hat.

Sie basiert auf konzeptionellen Branchenanalysen und Trends, wenn präzise Daten nicht verfügbar sind:

Die Infografik zeigt die folgenden wichtigsten Punkte:

Geschätzter Trend der Angriffshäufigkeit (2019–2023):

Die Häufigkeit von DCShadow-Angriffen scheint stark zugenommen zu haben, was mit der zunehmenden Raffinesse moderner Cyberangriffe übereinstimmt.

Bewusstseinsniveau zu DCShadow (2023) unter IT-Sicherheitsfachleuten: 65 % hohes/mittleres Bewusstsein:

Dieses Kreisdiagramm zeigt, dass schätzungsweise 65 % der IT-Sicherheitsfachkräfte im Jahr 2023 über ein hohes oder mittleres Bewusstsein in Bezug auf DCShadow-Angriffe verfügen.

Dies deutet darauf hin, dass etwa ein Drittel der Sicherheitsgemeinschaft mit den Feinheiten dieses Angriffstyps nicht vertraut oder nicht auf dem neuesten Stand ist.

Organisationen, die auf DCShadow „vorbereitet“ sind (2023): 30 %

Diese Zahl stellt eine konzeptionelle Schätzung dar, wonach nur etwa 30 % der Organisationen ausreichend darauf vorbereitet sind, DCShadow-Angriffe zu erkennen und abzuwehren.

Dies weist auf eine erhebliche Lücke zwischen Bewusstsein und tatsächlichen Verteidigungsfähigkeiten hin.

Abschließende Gedanken

DCShadow stellt eine der verdecktesten und technisch anspruchsvollsten Methoden dar, um ein Active Directory zu kompromittieren.

Dabei werden vertrauenswürdige Replikationsmechanismen ausgenutzt, um nicht autorisierte Änderungen einzuschleusen, ohne Standardprotokolle auszulösen.

Seine Tarnung und Abhängigkeit von privilegiertem Zugriff bedeuten, dass Prävention weniger durch Patching, sondern vielmehr durch architektonische Härtung, Zugriffskontrolle und wachsame Überwachung erreicht wird.

Organisationen sollten eine Zero-Trust-Mentalität annehmen, gestufte Administrationsmodelle erzwingen und fortschrittliche Erkennungstools einsetzen, um Anomalien im Replikationsverhalten zu identifizieren.

FAQs

Teilen auf

Zugehörige Cybersecurity-Angriffe anzeigen

Missbrauch von Entra ID-Anwendungsberechtigungen – Funktionsweise und Verteidigungsstrategien

AdminSDHolder-Modifikation – Funktionsweise und Verteidigungsstrategien

AS-REP Roasting Attack - Funktionsweise und Verteidigungsstrategien

Hafnium-Angriff - Funktionsweise und Verteidigungsstrategien

DCSync-Angriffe erklärt: Bedrohung für die Active Directory Security

Golden SAML-Angriff

Verständnis von Golden Ticket-Angriffen

Angriffe auf Group Managed Service Accounts

Kerberoasting-Angriff – Funktionsweise und Verteidigungsstrategien

ChatGPT Prompt Injection: Risiken, Beispiele und Prävention verstehen

NTDS.dit-Passwortextraktionsangriff

Pass-the-Hash-Angriff

Pass-the-Ticket-Attacke erklärt: Risiken, Beispiele & Verteidigungsstrategien

Password-Spraying-Angriff

Angriff zur Extraktion von Klartext-Passwörtern

Zerologon-Schwachstelle erklärt: Risiken, Exploits und Milderung

Ransomware-Angriffe auf Active Directory

Active Directory mit dem Skeleton Key-Angriff entsperren

Laterale Bewegungen: Was es ist, wie es funktioniert und Präventionsmaßnahmen

Man-in-the-Middle (MITM)-Angriffe: Was sie sind & Wie man sie verhindert

Warum ist PowerShell so beliebt bei Angreifern?

4 Angriffe auf Dienstkonten und wie man sich dagegen schützt

Wie Sie Malware-Angriffe daran hindern, Ihr Geschäft zu beeinträchtigen

Was ist Credential Stuffing?

Kompromittierung von SQL Server mit PowerUpSQL

Was sind Mousejacking-Angriffe und wie kann man sich dagegen verteidigen

Diebstahl von Anmeldeinformationen mit einem Security Support Provider (SSP)

Rainbow-Table-Attacken: Wie sie funktionieren und wie man sich dagegen verteidigt

Ein umfassender Blick auf Passwortangriffe und wie man sie stoppt

LDAP-Aufklärung

Umgehen der MFA mit dem Pass-the-Cookie-Angriff

Silver Ticket Attack