DCSync-Angriffe erklärt: Bedrohung für die Active Directory Security

DCSync-Angriffe sind eine heimtückische Methode, die Angreifer verwenden, um einen Domain-Controller zu imitieren und sensible Kontoinformationen von Active Directory anzufordern.

Attribut | Details |

|---|---|

|

Angriffsart |

DCSync-Angriff |

|

Auswirkungsgrad |

Kritisch |

|

Ziel |

Regierung, Gesundheitswesen, Energie, Bildung, Technologie und Cloud-Dienstanbieter, Finanzdienstleistungen |

|

Primärer Angriffsvektor |

Netzwerk, Missbrauch von Privileged Accounts |

|

Motivation |

Spionage, finanzieller Gewinn, Beständigkeit |

|

Gängige Präventionsmethoden |

Durchsetzung des Prinzips der geringsten Rechte, Auditing, Network Detection |

Risikofaktor | Level |

|---|---|

|

Potenzieller Schaden |

Kritisch |

|

Einfachheit der Ausführung |

Mittel |

|

Wahrscheinlichkeit |

Hoch |

Was ist ein DCSync-Angriff?

Ein DCSync-Angriff ist eine Technik, die von Bedrohungsakteuren verwendet wird, um das Verhalten eines Domain-Controllers (DC) in einer Active Directory (AD)-Umgebung zu simulieren. Der Angriff nutzt legitime Funktionen des Directory Replication Service Remote Protocol (MS-DRSR), um sensible Daten aus der Domäne zu extrahieren.

Anstatt Malware zu installieren oder Code zu injizieren, verwendet der Angreifer Tools (wie Mimikatz), um einen DC zu imitieren und die Replikation von Anmeldeinformationen zu fordern – insbesondere Passwort-Hashes für Benutzerkonten, einschließlich KRBTGT und Domain-Admins.

Ein DCSync-Angriff verfolgt in der Regel folgende Absichten:

- Passwort-Hashes extrahieren — Angreifer beschaffen NTLM-Passworthashes von Domänenkonten, einschließlich derer privilegierter Benutzer. Diese Hashes können offline geknackt oder direkt in Pass-the-Hash- oder Golden Ticket-Angriffen verwendet werden.

- Erreichen Sie die Dominanz im Bereich — Indem sie den Hash des KRBTGT-Kontos erhalten, können Angreifer Kerberos Ticket Granting Tickets (TGTs) fälschen, was ihnen Persistenz und vollständige Kontrolle über den Bereich ermöglicht. Dies erlaubt langfristigen, unauffälligen Zugang zur gesamten AD-Umgebung.

Dieser Angriff ist aus mehreren Gründen gefährlich.

- Kein Malware erforderlich — DCSync verlässt sich nicht auf bösartige Binärdateien; es missbraucht legitime Funktionalitäten, was es für Antivirus- oder EDR-Tools schwieriger macht, zu erkennen.

- Imitiert legitimen Datenverkehr — Der Angriff imitiert standardmäßige Active Directory-Replikationsanfragen, was es schwierig macht, ihn von normalen Operationen zu unterscheiden.

- Von APTs und Cyberkriminellen Gangs verwendet — Fortgeschrittene persistente Bedrohungen (APT) und Ransomware-Gangs setzen häufig DCSync-Angriffe ein, um Privilegien zu eskalieren und Persistenz zu etablieren.

Wie funktioniert ein DCSync-Angriff?

Ein DCSync-Angriff entfaltet sich in einer Reihe von heimlichen Schritten, die das legitime Verhalten von Active Directory nachahmen. Hier ist eine schrittweise Aufschlüsselung des Angriffs.

1. Ein Konto kompromittieren

Der Angreifer verschafft sich zunächst Zugang zu einem privilegierten Konto, das Replikationsrechte besitzt. Das bedeutet in der Regel eine Kompromittierung:

- Ein Domain-Admin-Konto oder

- Ein Systemkonto mit delegierten Replikationsberechtigungen oder

- Ein Konto mit "DS-Replication-Get-Changes" und "DS-Replication-Get-Changes-All" Rechten

Diese Berechtigungen erlauben es dem Angreifer, die Replikationsanfragen eines DCs nachzuahmen.

2. Entdecken Sie einen DC

Als Nächstes lokalisiert der Angreifer einen zugänglichen Domain-Controller innerhalb des Netzwerks. Tools wie nltest,nslookup, oder eingebaute Windows-Befehle können dabei helfen, DCs zu identifizieren.

3. Einen DC imitieren

Mit Werkzeugen wie den folgenden erstellt der Angreifer Anfragen, als wäre er ein legitimer DC, der an der Active Directory-Replikation teilnimmt.

- Mimikatz (

lsadump::dcsync) - Impackets secretsdump.py

4. Datenanforderung

Der Angreifer sendet eine Replikationsanforderung unter Verwendung der DRSUAPI Schnittstelle, insbesondere der Funktion GetNCChanges - demselben API-Aufruf, der bei legitimer DC-zu-DC-Replikation verwendet wird.

5. Passwort-Hashes extrahieren

Der DC antwortet mit den angeforderten Daten, einschließlich:

- NTLM-Hashes

- Kerberos-Schlüssel

- KRBTGT-Kontohash (entscheidend für die Erstellung von Golden Tickets)

Diese Daten ermöglichen das Knacken von Passwörtern, Identitätsdiebstahl oder Pass-the-Hash-Angriffe.

6. Starten Sie nachfolgende Angriffe

Mit den Passwort-Hashes in der Hand kann der Angreifer:

- Erstellen Sie Golden Tickets (unbegrenzter, langfristiger Zugang)

- Führen Sie Pass-the-Ticket- oder Pass-the-Hash-Angriffe durch

- Erhöhen Sie Berechtigungen oder bewegen Sie sich seitlich durch die Domäne

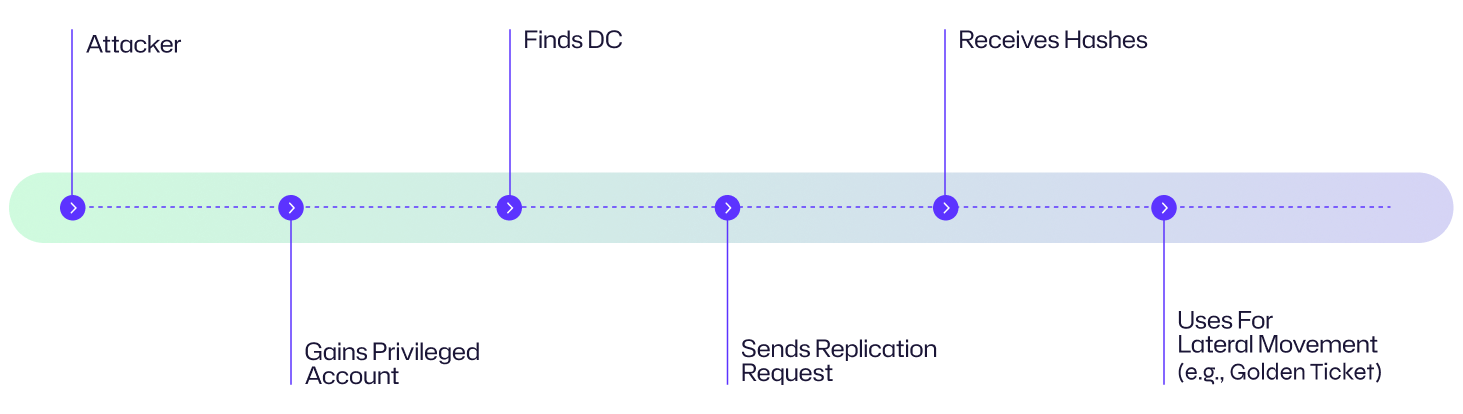

Angriffsflussdiagramm

Der DCSync-Angriffsablauf zeigt, wie ein Bedrohungsakteur legitime Active Directory-Replikationsprotokolle missbrauchen kann, um Passwort-Hashes zu extrahieren und langfristige, unauffällige Kontrolle über eine Domäne zu erlangen.

Hier ist ein visuelles Konzept des Angriffs.

Betrachten wir ein Beispiel aus der Perspektive einer Organisation.

In einem mittelständischen Finanzdienstleistungsunternehmen führt eine Phishing-E-Mail dazu, dass die Anmeldeinformationen eines Helpdesk-Technikers kompromittiert werden. Der Angreifer nutzt diese Anmeldeinformationen, um über Kerberoasting Berechtigungen zu erhöhen und schließlich Zugang zu einem Domain Admin-Konto zu erlangen. Mit diesem Zugang identifiziert der Angreifer einen DC über den internen DNS und nutzt die Mimikatz DCSync-Funktion, um Replikationsdaten anzufordern. Der DC, der sich der bösartigen Absicht nicht bewusst ist, antwortet mit Passwort-Hashes, einschließlich des KRBTGT-Kontos. Der Angreifer erstellt dann ein Golden Ticket – das uneingeschränkten, langfristigen Zugang zum Netzwerk der Organisation gewährt – und exfiltriert über mehrere Wochen hinweg leise sensible Kundendaten, ohne Alarme auszulösen.

Beispiele für DCSync-Angriffe

DCSync-Angriffe sind eine mächtige Technik nach der Ausnutzung, bei der ein Angreifer das Verhalten eines Domain-Controllers nachahmt, um sensible Anmeldeinformationen aus Active Directory zu extrahieren. Unten finden Sie reale Beispiele, die die Auswirkungen von DCSync-Angriffen veranschaulichen.

Case | Auswirkung |

|---|---|

|

APT40 / Leviathan (2024) |

Im Jahr 2024 setzte APT40 (auch bekannt als Leviathan), eine von China unterstützte staatliche Cyber-Spionagegruppe, DCSync-Angriffe ein, um Anmeldeinformationen von gezielten privaten und Regierungsnetzwerken zu stehlen. Ein gemeinsamer Hinweis, der am 9. Juli 2024 von Cybersicherheitsagenturen, einschließlich des Australian Cyber Security Centre (ACSC) und der US Cybersecurity and Infrastructure Security Agency (CISA), veröffentlicht wurde, hob hervor, dass DCSync Teil des Handwerkszeugs von APT40 ist. |

|

UNC5330 (2024) |

Im Jahr 2024 nutzte der mit China in Verbindung stehende Bedrohungsakteur UNC5330 Schwachstellen in Ivanti Connect Secure VPN-Appliances, um DCSync-Angriffe während der lateralen Bewegung innerhalb kompromittierter Netzwerke durchzuführen. Der Angriff ermöglichte es dem Bedrohungsakteur, tiefen und anhaltenden Zugang zu den Zielnetzwerken zu erlangen und potenziell sensible Daten sowohl aus Regierungs- als auch aus privaten Sektoren zu exfiltrieren. Die heimliche Art des Angriffs machte die Entdeckung schwierig, erhöhte die Verweildauer und erweiterte den Umfang des Kompromisses über die betroffenen Organisationen hinweg. |

|

Mustang Panda (2023) |

Im Jahr 2023 orchestrierte die mit China in Verbindung stehende Advanced Persistent Threat (APT)-Gruppe Mustang Panda, auch bekannt als Stately Taurus, eine Cyber-Spionagekampagne, die auf die philippinische Regierung abzielte. Die Angreifer erlangten anfänglichen Zugang durch Spear-Phishing-E-Mails und setzten Tools wie MimiKatz ein, um DCSync-Angriffe durchzuführen. Die Kampagne hatte eine erhebliche Wirkung und ermöglichte es Mustang Panda, langfristigen Zugang zum kompromittierten Regierungsnetzwerk zu erhalten. Durch das Sammeln von Anmeldeinformationen und das Etablieren von Persistenz konnten sie über einen längeren Zeitraum sensible Dokumente und andere kritische Daten exfiltrieren. |

|

LAPSUS$ (2022) |

Im Jahr 2022 setzte die Cyberkriminellen-Gruppe LAPSUS$, auch bekannt als DEV-0537, DCSync-Angriffe ein, um innerhalb der angegriffenen Organisationen höhere Berechtigungen zu erlangen. Nachdem sie anfänglichen Zugriff erlangt hatten, verwendeten sie Tools wie Mimikatz, um DCSync-Operationen durchzuführen, die es ihnen ermöglichten, Anmeldeinformationen zu ernten, einschließlich jener von Domänenadministratoren. Dies erlaubte ihnen, sich seitlich zu bewegen und tiefer in die Netzwerke der Opfer einzudringen. LAPSUS$ kompromittierte mehrere hochkarätige Organisationen, darunter Microsoft, Okta und T-Mobile. Mit den Anmeldeinformationen des Domain-Administrators erlangten sie umfangreichen Zugriff auf interne Systeme, was es ihnen ermöglichte, sensible Daten wie Quellcode und Kundeninformationen zu exfiltrieren. Die Taktiken der Gruppe, die Diebstahl von Anmeldeinformationen mit öffentlichen Datenlecks und Erpressung kombinierten, störten den Betrieb und stellten erhebliche Sicherheitsherausforderungen für die betroffenen Einheiten dar. |

Folgen eines DCSync-Angriffs

DCSync-Angriffe stellen eine ernsthafte Bedrohung für die Unternehmenssicherheit dar. Sind sie erst einmal erfolgreich, können diese Angriffe das Fundament von Identity and Access Management kompromittieren, was zu weitreichenden und lang anhaltenden Konsequenzen führen kann. Die Folgen können kostspielige Maßnahmen zur Vorfallreaktion, Geschäftsunterbrechungen, Schäden am Markenvertrauen sowie mögliche rechtliche Schritte oder regulatorische Strafen für das Versäumnis, sensible Informationen zu schützen, umfassen.

Impact Area | Beschreibung |

|---|---|

|

Finanz- |

Durch die Ausnutzung von Replikationsfunktionen des Active Directory können Angreifer Anmeldeinformationen extrahieren, einschließlich derer von Domänenadministratoren, was unbefugten Zugriff auf sensible Systeme erleichtert. Dieser Bruch kann zu erheblichen finanziellen Verlusten aufgrund von Geschäftsunterbrechungen, Kosten für die Vorfallsreaktion und potenziellen Lösegeldzahlungen führen. Beispielsweise erreichte die durchschnittliche Kosten eines Datenlecks im Jahr 2024 4,88 Millionen Dollar, wobei Unternehmen wie MGM Resorts International einen Verlust von 100 Millionen Dollar in ihren Quartalsergebnissen nach einem Cyberangriff meldeten. |

|

Operational |

DCSync-Angriffe gefährden das Herzstück der IT-Infrastruktur einer Organisation — Active Directory — und führen zum Verlust der Kontrolle über Authentifizierungs- und Autorisierungsprozesse. Dies kann zu weitreichenden betrieblichen Störungen führen, einschließlich unbefugtem Zugriff auf Systeme, Datenexfiltration und potenziellen Ausfallzeiten, was die Geschäftskontinuität erheblich beeinträchtigt. |

|

Reputations- |

Die Offenlegung sensibler Daten und der anhaltende unbefugte Zugriff können das Vertrauen von Kunden, Partnern und Interessengruppen untergraben. In der Regierung und regulierten Branchen wie dem Gesundheitswesen, wo die Vertraulichkeit von Daten von höchster Bedeutung ist, können solche Verstöße zu einem Verlust des öffentlichen Vertrauens und langfristigen Reputationsschäden führen. |

|

Rechtliche/Regulatorische |

Organisationen können rechtlichen Maßnahmen und regulatorischen Strafen gegenüberstehen, wenn sie sensible Informationen nicht ausreichend schützen. Die Nichteinhaltung von Datenschutzvorschriften wie der DSGVO oder HIPAA kann zu erheblichen Bußgeldern und verpflichtenden Korrekturmaßnahmen führen. |

Häufige Ziele eines DCSync-Angriffs: Wer ist gefährdet?

Um einen DCSync-Angriff auszuführen, zielen Angreifer auf spezifische Konten und Berechtigungen innerhalb des Netzwerks ab. Unten finden Sie einen Überblick über gängige Ziele, die solchen Angriffen ausgesetzt sind.

Konten mit hohen Privilegien

|

KRBTGT-Konto |

Das KRBTGT-Konto ist ein wesentlicher Bestandteil der Kerberos-Authentifizierung und verschlüsselt sowie signiert alle Kerberos-Tickets innerhalb der Domäne. Die Kompromittierung dieses Kontos ermöglicht Angreifern das Fälschen von Golden Tickets, was ihnen uneingeschränkten Zugang in der gesamten Domäne gewährt. |

|

Administrator-Konten |

Konten, die zu Gruppen wie Domain Admins, Enterprise Admins und Administrators gehören, besitzen standardmäßig erhöhte Privilegien. Wenn diese Konten kompromittiert werden, können sie verwendet werden, um DCSync-Angriffe durchzuführen, was die laterale Bewegung und weitere Ausnutzung erleichtert. |

|

Dienstkonten mit Replikationsrechten |

Bestimmte Dienstkonten, wie die von Microsoft Entra Connect verwendeten (z.B. MSOL_-Konten), benötigen Replikationsberechtigungen für legitime Operationen. Wenn diese Konten jedoch kompromittiert werden, können Angreifer ihre Berechtigungen nutzen, um DCSync-Angriffe durchzuführen. |

Domain Controller-Maschinenkonten

|

DC-Computerkonten |

Maschinenkonten von Domain Controllern (DC) besitzen grundsätzlich Replikationsrechte. Obwohl sie für den Betrieb der Domäne unerlässlich sind, kann ein Angreifer, der die Kontrolle über einen DC oder dessen Anmeldeinformationen erlangt, DCSync-Angriffe initiieren, um Anmeldeinformationen von anderen DCs zu extrahieren. |

Nicht standardmäßige oder falsch konfigurierte Konten

|

Konten mit delegierten Replikationsberechtigungen |

Konten, die ursprünglich nicht für Replikationsaufgaben vorgesehen waren, können aufgrund von Fehlkonfigurationen versehentlich Rechte für das Replizieren von Verzeichnisänderungen erhalten. Solche nicht standardmäßigen Konten werden zu Hauptzielen, da Angreifer diese Berechtigungen ausnutzen können, um DCSync-Angriffe durchzuführen, ohne vollständige administrative Rechte zu benötigen. |

Risikobewertung

Das Verständnis des Risikos, das mit DCSync-Angriffen verbunden ist, erfordert eine Bewertung ihrer Wahrscheinlichkeit, potenziellen Schwere, der Raffinesse der verwendeten Techniken, der Schwierigkeit der Erkennung und der möglichen Auswirkungen.

|

Wahrscheinlichkeit: Hoch |

DCSync-Angriffe sind sehr wahrscheinlich, insbesondere in Umgebungen, in denen Nicht-Standardkonten versehentlich Replikationsberechtigungen erteilt wurden. Solche Fehlkonfigurationen können aufgrund unangemessener Delegation oder Übersehen entstehen und werden oft übersehen, was Angreifern den notwendigen Zugang verschafft, um DCSync-Operationen durchzuführen. Tools wie Mimikatz erhöhen deren Wahrscheinlichkeit weiter. |

|

Schweregrad: Hoch |

DCSync-Angriffe verwenden häufig „Living-off-the-land“-Techniken, indem sie legitime Systemwerkzeuge und Prozesse nutzen. Dieser Ansatz ermöglicht es Angreifern, unbemerkt zu operieren, traditionelle Sicherheitsmaßnahmen zu umgehen und ihre Präsenz im Netzwerk zu verlängern. |

|

Angriffskomplexität: Kritisch |

Durch das Erlangen des Passwort-Hashs des KRBTGT-Kontos mittels DCSync können Angreifer Golden Tickets fälschen. Dies gewährt ihnen uneingeschränkten Zugriff im gesamten Bereich, was ihnen ermöglicht, hartnäckige und verdeckte Operationen durchzuführen, die schwer zu erkennen und zu mildern sind. |

|

Erkennungsschwierigkeit: Hoch |

Das Erkennen von DCSync-Angriffen ist schwierig, da sie legitime Replikationsprotokolle ausnutzen. Angreifer können Werkzeuge wie Mimikatz verwenden, um diese Angriffe durchzuführen, ohne Malware zu installieren, was traditionelle Erkennungsmethoden weniger wirksam macht. |

|

Potenzielle Auswirkung: Kritisch |

Die Folgen eines DCSync-Angriffs sind kritisch. Angreifer können Zugang zu sensiblen Daten erhalten, den Betrieb stören und Reputationsschäden verursachen. In regulierten Branchen wie dem Gesundheitswesen und der Finanzbranche kann dies auch zu rechtlichen und regulatorischen Strafen führen. |

So verhindern Sie DCSync-Angriffe

Die Verhinderung von DCSync-Angriffen erfordert einen vielschichtigen Ansatz, der strenge Zugangskontrollen, kontinuierliches Monitoring und strategische Segmentierung Ihrer Active Directory (AD)-Umgebung kombiniert. Nachfolgend finden Sie Schlüsselstrategien zur Minderung des Risikos solcher Angriffe.

Durchsetzung des Prinzips der geringsten Rechte

Beschränken Sie Replikationsrechte streng auf Konten, die sie benötigen. Überprüfen Sie regelmäßig und entfernen Sie unnötige Berechtigungen, insbesondere die folgenden erweiterten Rechte:

- Replikation von Directory Changes

- Replikation von Directory Changes All

- Replizieren von Verzeichnisänderungen in gefilterten Sets

Diese Berechtigungen werden oft bei DCSync-Angriffen ausgenutzt.

Auditieren und Überwachen

Implementieren Sie kontinuierliches Monitoring, um unbefugte Replikationsanfragen zu erkennen. Nutzen Sie Tools wie Netwrix PingCastle und Netwrix Threat Manager, um nach Nicht-Standardkonten mit Replikationsberechtigungen und anderen riskanten Konfigurationen zu suchen. Regelmäßige Audits können Fehlkonfigurationen aufdecken, die sonst unbemerkt bleiben könnten.

Kontrollieren Sie die ACEs

Überprüfen und verwalten Sie Zugriffskontrolleintragungen (ACEs), um unbeabsichtigte Berechtigungen zu verhindern. Beispielsweise könnte die Gruppe der Enterprise Key Admins versehentlich Vollzugriff auf den Domain Naming Context haben, was ein Sicherheitsrisiko darstellt. Stellen Sie sicher, dass jedem Sicherheitsprinzipal nur die notwendigen Berechtigungen erteilt werden.

Segmentieren Sie AD-Tiers

Führen Sie ein abgestuftes Administrationsmodell ein, um hochprivilegierte Konten von der Verwendung in Standardbenutzerumgebungen zu trennen. Diese Segmentierung minimiert das Risiko der Offenlegung von Anmeldeinformationen auf weniger sicheren Arbeitsstationen und hilft, potenzielle Sicherheitsverletzungen zu begrenzen.

Implementieren Sie fortschrittliche Erkennungsmechanismen

Setzen Sie Security Information and Event Management (SIEM)-Lösungen ein, um spezifische Ereignisse zu überwachen, die auf DCSync-Angriffe hinweisen, wie ungewöhnliche Event ID 4662-Einträge. Konzentrieren Sie sich auf die Erkennung von Replikationsanforderungen von Nicht-Domain-Controller-Konten, was auf bösartige Aktivitäten hindeuten kann.

Netwrix Support

Netwrix bietet robuste Lösungen zur Erkennung und Abwehr von DCSync-Angriffen. Netwrix Threat Manager und Netwrix Threat Prevention verbessern die Fähigkeit Ihrer Organisation, DCSync-Angriffe zu erkennen und zu verhindern, und stärken somit die gesamte Sicherheitslage Ihrer Active Directory-Umgebung.

Netwrix Threat Manager: Erkennung von DCSync-Verhalten

Netwrix Threat Manager überwacht kontinuierlich AD-Replikationsaktivitäten, um Muster zu identifizieren, die auf DCSync-Angriffe hindeuten. Es erkennt ungewöhnliche Replikationsanfragen, insbesondere solche, die von Nicht-Domain-Controller-Maschinen ausgehen, und liefert detaillierte Einblicke in die verdächtige Aktivität, einschließlich der Quelle, der betroffenen Konten und der Art der Replikationsanfrage. Diese Echtzeiterkennung ermöglicht es Sicherheitsteams, schnell auf potenzielle Bedrohungen zu reagieren.

Netwrix Threat Prevention: Blockierung nicht autorisierter Replikation

Netwrix Threat Prevention schützt Ihre AD-Umgebung proaktiv, indem Richtlinien durchgesetzt werden, die unbefugte Replikationsaktivitäten verhindern. Wenn ein Verhalten ähnlich wie DCSync erkannt wird, kann es automatisch das betreffende Konto oder die Workstation blockieren, um weitere Replikationsaktionen zu verhindern. Dieser sofortige Reaktionsmechanismus hilft dabei, die Bedrohung einzudämmen und gibt den Incident-Response-Teams wertvolle Zeit, um den Vorfall zu untersuchen und zu beheben.

Strategien zur Erkennung, Minderung und Reaktion

Ein vermuteter DCSync-Angriff beinhaltet, dass ein Angreifer sich als Domain-Controller ausgibt, um mit Replikationsrechten Anmeldeinformationen aus Active Directory zu extrahieren. Schnelle Erkennung und Reaktion sind entscheidend, um die Bedrohung einzudämmen.

Frühwarnzeichen

Hier sind wichtige Anzeichen, auf die man achten sollte, um einen DCSync-Angriff frühzeitig zu erkennen.

Unerwartete Replikationsanfragen

|

Symptome |

Nicht-DC-Maschinen, die Replikationsanfragen an den Domain-Controller senden. |

|

Wie man erkennt |

|

Sicherheitsereignis-ID 4662

|

Symptome |

Anstieg bei |

|

Details |

|

Event ID 4670 / 4624 / 4742 Muster

|

Zusätzliche nützliche Ereignisse |

|

Sofortige Reaktion

Wenn ein DCSync-Angriff vermutet oder erkannt wird, ist eine schnelle Eindämmung entscheidend.

Isolieren Sie das kompromittierte System

- Trennen Sie betroffene Systeme sofort vom Netzwerk.

- Deaktivieren Sie alle ungewöhnlichen Konten mit Replikationsrechten (wie

DS-Replication-Get-Changes-All).

Entziehen Sie erhöhte Privilegien

Entfernen Sie Benutzer oder Dienste von:

- Integrierte Sicherheitsgruppen in Active Directory, wie Administratoren, Domain Admins und Enterprise Admins.

- Konten mit

Replicating Directory Changes-Rechten.

Protokolle überprüfen & untersuchen

Überprüfen Sie die Protokolle auf Domänencontrollern, insbesondere:

- Sicherheitsereignisprotokolle: Konzentration auf replikationsbezogene Einträge

- Protokolle des Directory Service

- Sysmon-Protokolle: Prozesserstellung und Netzwerkverbindungen

Langfristige Minderungsstrategien

Proaktive Verteidigung reduziert das Risiko von DCSync erheblich.

Audit AD-Replikationsrechte

- Überprüfen Sie regelmäßig Berechtigungen mit Tools wie BloodHound und PowerView.

- Auditieren Sie auf unerwartete Mitglieder in privilegierten AD-Gruppen.

Implementieren Sie Täuschungsmechanismen

- Setzen Sie Täuschungstechniken ein, wie das Platzieren von Honeypot-Konten oder Lockvogel-DC-Objekten.

- Verwenden Sie Tools wie Canarytokens oder ADDecoy, um unbefugten Zugriff zu erkennen.

Implementieren Sie das gestufte Administrationsmodell

Trennen Sie Aufgaben nach Privilegienstufen (Tier 0, 1, 2).

- Stufe 0: Direkter Zugriff auf Domaincontroller

- Stufe 1: Serververwaltung

- Stufe 2: Workstation-Support

Aktivieren Sie erweitertes Auditing

- Aktivieren Sie die erweiterte Überwachungsrichtlinienkonfiguration.

- Verfolgen Sie den Zugriff auf Verzeichnisdienste, die Verwendung von Privilegien und Objektmodifikationen.

Sichere Replikationsprotokolle

- Blockieren Sie ausgehenden RPC-Verkehr von Nicht-DC-Geräten, wo dies machbar ist.

- Verwenden Sie Firewall-Regeln, um die Replikationskommunikation nur zwischen bekannten DCs zu beschränken.

Branchenspezifische Auswirkungen

Die Auswirkungen eines DCSync-Angriffs können branchenabhängig stark variieren, bedingt durch Unterschiede in regulatorischen Anforderungen, Datensensibilität und Infrastrukturkomplexität. Ob im Finanzwesen, Gesundheitswesen, in der öffentlichen Verwaltung oder in der Technologiebranche, ein erfolgreicher DCSync-Angriff kann zu Diebstahl von Zugangsdaten, Datenverletzungen, Compliance-Verstößen und Betriebsunterbrechungen führen.

Industrie | Auswirkung |

|---|---|

|

Gesundheitswesen |

Im Gesundheitswesen kann ein DCSync-Angriff schwerwiegende Folgen haben, einschließlich:

|

|

Finanzen |

Im Finanzsektor stellt ein DCSync-Angriff aufgrund der sensiblen Natur der Systeme und Daten eine hochriskante Bedrohung dar.

|

|

Einzelhandel |

In der Einzelhandelsbranche kann ein DCSync-Angriff den Betrieb stören und das Kundenvertrauen untergraben.

|

Entwicklung von Angriffen & Zukunftstrends

Die DCSync-Angriffstechnik hat sich zu einem kritischen Bestandteil moderner gegnerischer Werkzeugsätze entwickelt. Während sich die Abwehrmaßnahmen verbessern, passen sich die DCSync-Taktiken weiter an, integrieren sich tiefer in die nativen Systemfähigkeiten und nutzen aufkommende Schwachstellen für maximale Wirkung.

Living-off-the-Land (LotL)

Angreifer verlassen sich zunehmend auf native Windows-Tools und eingebaute Active Directory-Funktionalitäten, um DCSync-Angriffe ohne Einsatz externer Binärdateien durchzuführen. Indem sie Replikationsprivilegien mit Standardprotokollen wie DRSR ausnutzen, gehen Bedrohungsakteure in normalem Netzwerkverhalten auf. Dieser Living-off-the-Land (LotL)-Ansatz verringert den forensischen Fußabdruck und erschwert es traditionellen signaturbasierten Erkennungsmechanismen, bösartige Aktivitäten zu markieren.

Erweiterung des Werkzeugkastens

Obwohl Mimikatz nach wie vor das bekannteste Werkzeug zur Durchführung von DCSync ist, haben Alternativen wie secretsdump.py von Impacket und aufkommende Red-Team-Frameworks das Arsenal der Angreifer erweitert. Diese Werkzeuge sind oft modular, Open-Source und werden häufig aktualisiert; daher sind sie schwieriger zu erkennen und zu blockieren. Varianten beinhalten jetzt Verschleierung und Skriptfähigkeiten, die traditionelle EDR-Lösungen umgehen und sich an aktualisierte Sicherheitskontrollen anpassen.

Fortgeschrittene Erkennungsvermeidung

Ausgeklügelte Angreifer sind über die einfache Ausnutzung von DCSync hinausgegangen – sie wenden nun fortgeschrittene Taktiken an, um ihre Spuren zu verwischen. Dazu gehört das Deaktivieren oder Manipulieren von Windows-Ereignisprotokollierung, die Verwendung von verschlüsselten oder getunnelten Kommunikationskanälen und das Verketten von DCSync mit anderen Tarnungstechniken. Einige Gegner führen sogar DCSync-ähnliche Funktionen direkt im Speicher aus, um Festplattenschreibvorgänge zu vermeiden und der Überwachung durch Endpunktsicherheitstools zu entgehen.

Trend Watch

Die Macht von DCSync wird weiter verstärkt, wenn sie mit Schwachstellen zur Privilegienerhöhung kombiniert wird. Exploits wie Zerologon (CVE-2020-1472) und PrintNightmare (CVE-2021-34527) ermöglichen es Angreifern, schnell auf Domain-Ebene Privilegien zu erhöhen, was die Voraussetzungen für DCSync schafft, ohne langfristige laterale Bewegungen zu benötigen. Zukünftige Exploitation-Ketten könnten sich auf Zero-Day-AD-Fehlkonfigurationen oder Schwachstellen in der Lieferkette stützen, um DCSync schneller und verdeckter auszulösen.

Wichtige Statistiken & Infografiken

Im Jahr 2024 wurden mehr als ein Dutzend fortschrittliche Bedrohungsakteure in öffentlichen Berichten mit DCSync-Techniken in Verbindung gebracht.

Beispielsweise identifizierte Arctic Wolf Labs im Dezember 2024 eine ausgeklügelte Cyberangriffskampagne, die auf Fortinet FortiGate-Firewallgeräte abzielte. Bedrohungsakteure nutzten eine vermutete Zero-Day-Schwachstelle, um unbefugten Zugriff auf die Verwaltungsschnittstellen der Geräte zu erlangen, was es ihnen ermöglichte, Firewall-Konfigurationen zu ändern und mithilfe von DCSync Anmeldeinformationen zu extrahieren.

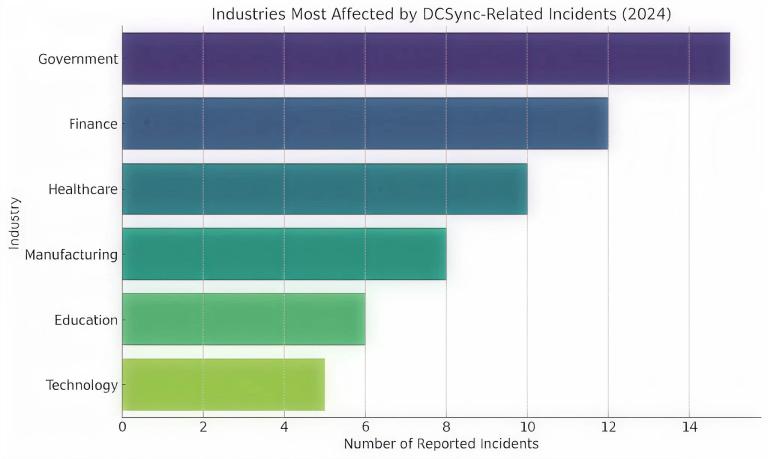

Branchen, die am stärksten von DCSync-bezogenen Vorfällen betroffen sind

Das obige Balkendiagramm hebt die am stärksten betroffenen Branchen hervor:

- Regierung und Finanzwesen stehen an der Spitze der Liste, was ihre hochwertigen Daten und häufig komplexen AD-Umgebungen widerspiegelt.

- Auch das Gesundheitswesen und die Fertigungsindustrie sind einer bemerkenswerten Gefährdung ausgesetzt, wahrscheinlich aufgrund von Alt-Systemen und begrenzter Segmentierung.

- Bildung und Technologie werden zunehmend ins Visier genommen, oft aufgrund offener Netzwerke und des Werts von Forschungs-IP.

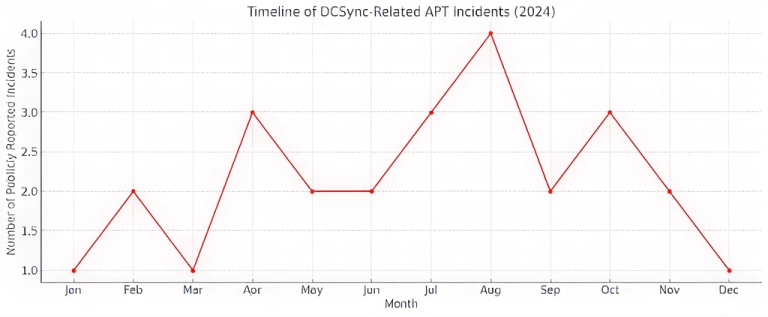

Zeitstrahl der DCSync-bezogenen APT-Vorfälle (2024)

Das Liniendiagramm veranschaulicht die Häufigkeit von Vorfällen im Jahresverlauf:

- Die Anzahl der Vorfälle stieg im Q2 und Q3 deutlich an, wobei der August (4 Vorfälle) den Höhepunkt darstellte.

- Anstiege im April, Juli und Oktober stimmen mit Zeiträumen bekannter APT-Kampagnen überein, die Privilegienerweiterungsexploits beinhalten (beispielsweise bekannte Schwachstellen wie Zerologon).

- Dieses saisonale Muster deutet auf strategische Zielsetzung während Haushaltszyklen oder geopolitischen Ereignissen hin.

Abschließende Gedanken

DCSync-Angriffe bleiben eine gewaltige Bedrohung für Active Directory-Umgebungen. Angreifer geben sich als Domänencontroller aus und extrahieren sensible Anmeldeinformationen, ohne Malware einzusetzen oder direkt auf Domänencontroller zuzugreifen. Indem sie legitime Replikationsprotokolle ausnutzen, können Angreifer unbemerkt Passwort-Hashes ernten, was die laterale Bewegung, Privilegienerweiterung und dauerhaften Zugriff erleichtert. Um diese Risiken zu mindern, müssen Organisationen Replikationsberechtigungen streng prüfen, das Prinzip der geringsten Rechte durchsetzen und kontinuierliches Monitoring für anomale Replikationsaktivitäten implementieren.

FAQs

Teilen auf

Zugehörige Cybersecurity-Angriffe anzeigen

Missbrauch von Entra ID-Anwendungsberechtigungen – Funktionsweise und Verteidigungsstrategien

AdminSDHolder-Modifikation – Funktionsweise und Verteidigungsstrategien

AS-REP Roasting Attack - Funktionsweise und Verteidigungsstrategien

Hafnium-Angriff - Funktionsweise und Verteidigungsstrategien

Kerberoasting-Angriff – Funktionsweise und Verteidigungsstrategien

Golden SAML-Angriff

Verständnis von Golden Ticket-Angriffen

Angriffe auf Group Managed Service Accounts

DCShadow-Angriff – Funktionsweise, Beispiele aus der Praxis & Verteidigungsstrategien

ChatGPT Prompt Injection: Risiken, Beispiele und Prävention verstehen

NTDS.dit-Passwortextraktionsangriff

Pass-the-Hash-Angriff

Pass-the-Ticket-Attacke erklärt: Risiken, Beispiele & Verteidigungsstrategien

Password-Spraying-Angriff

Angriff zur Extraktion von Klartext-Passwörtern

Zerologon-Schwachstelle erklärt: Risiken, Exploits und Milderung

Ransomware-Angriffe auf Active Directory

Active Directory mit dem Skeleton Key-Angriff entsperren

Laterale Bewegungen: Was es ist, wie es funktioniert und Präventionsmaßnahmen

Man-in-the-Middle (MITM)-Angriffe: Was sie sind & Wie man sie verhindert

Warum ist PowerShell so beliebt bei Angreifern?

4 Angriffe auf Dienstkonten und wie man sich dagegen schützt

Wie Sie Malware-Angriffe daran hindern, Ihr Geschäft zu beeinträchtigen

Was ist Credential Stuffing?

Kompromittierung von SQL Server mit PowerUpSQL

Was sind Mousejacking-Angriffe und wie kann man sich dagegen verteidigen

Diebstahl von Anmeldeinformationen mit einem Security Support Provider (SSP)

Rainbow-Table-Attacken: Wie sie funktionieren und wie man sich dagegen verteidigt

Ein umfassender Blick auf Passwortangriffe und wie man sie stoppt

LDAP-Aufklärung

Umgehen der MFA mit dem Pass-the-Cookie-Angriff

Silver Ticket Attack