Kerberoasting-Angriff – Funktionsweise und Verteidigungsstrategien

Kerberoasting ist ein ausgeklügelter Angriff auf Anmeldeinformationen, der Schwächen in der Kerberos-Authentifizierung innerhalb von Active Directory (AD)-Umgebungen ausnutzt. Das primäre Ziel ist der Diebstahl von Anmeldeinformationen und die Erhöhung von Berechtigungen, was zu einer Privilegienerweiterung innerhalb eines Netzwerks führt.

Attribut | Details |

|---|---|

|

Angriffsart |

Kerberoasting |

|

Auswirkungsgrad |

Hoch |

|

Ziel |

Unternehmen, Regierungen |

|

Primärer Angriffsvektor |

Interner Netzwerkzugriff (über kompromittierten Domänenbenutzer) |

|

Motivation |

Credential Theft, Privilege Escalation, Spionage |

|

Gängige Präventionsmethoden |

Starke Passwörter, AES-Verschlüsselung, gMSAs, MFA, Ticket-Auditing |

Risikofaktor | Level |

|---|---|

|

Potenzieller Schaden |

Sehr hoch |

|

Einfachheit der Ausführung |

Mittel |

|

Wahrscheinlichkeit |

Mittel bis Hoch |

Was ist Kerberoasting?

Kerberoasting ist ein auf Anmeldeinformationen basierender Angriff, bei dem ein Angreifer gültige Domänenanmeldeinformationen nutzt, um Kerberos-Diensttickets anzufordern, die mit Dienstprinzipalnamen (SPNs) aus dem Active Directory verbunden sind. Der Angreifer extrahiert dann die verschlüsselten Passworthashes aus diesen Tickets und knackt sie offline, wobei er in der Regel schwache oder leicht zu erratende Passwörter ins Visier nimmt. Das primäre Ziel dieses Angriffs ist es, erhöhte Privilegien innerhalb von AD zu erlangen, um laterale Bewegungen, Persistenz oder Datendiebstahl zu erleichtern.

Wie funktioniert Kerberoasting?

Kerberoasting nutzt inhärente Schwächen im Kerberos-Authentifizierungsprozess von Active Directory aus. Unten finden Sie eine detaillierte Aufschlüsselung jedes Schritts, der bei der Durchführung eines Kerberoasting-Angriffs beteiligt ist.

1. Kompromittieren Sie ein Standard-Domain-Benutzerkonto

Angreifer benötigen zunächst Zugang zu gültigen Benutzeranmeldeinformationen eines Domänenbenutzers, die üblicherweise durch Phishing, Credential Stuffing, das Ausnutzen von Schwachstellen oder erste Zugriffspunkte auf kompromittierten Endpunkten erlangt werden. Selbst Benutzerkonten mit geringen Privilegien reichen aus, um den Angriff zu starten.

2. Auflisten von Dienstkonten mit SPNs

Sobald sie sich im Domainbereich befinden, listen Angreifer Service Principal Names (SPNs) auf, die Dienstkonten zugeordnet sind. Die Aufzählung kann mit Tools wie PowerShell-Skripten, LDAP-Abfragen oder spezialisierten Enumerationstools wie BloodHound durchgeführt werden. Dienstkonten mit SPNs verfügen oft über höhere Privilegien, was sie zu idealen Zielen macht.

3. Anfordern von Kerberos-TGS-Tickets

Sobald Angreifer gültige SPNs identifiziert haben, verwenden sie ihre gültigen Domänenanmeldeinformationen, um zunächst ein Ticket Granting Ticket (TGT) vom Key Distribution Center (KDC) zu erhalten. Dieses TGT wird dann verwendet, um legitim Kerberos Ticket Granting Service (TGS) Tickets für die Ziel-Servicekonten anzufordern. Diese TGS-Tickets sind mit dem Passworthash des Servicekontos verschlüsselt und können für das Offline-Knacken extrahiert werden. Werkzeuge wie Impacket’s GetUserSPNs oder PowerShell-basierte Skripte automatisieren diesen Prozess und werden häufig bei Kerberoasting-Angriffen eingesetzt.

4. Tickets exportieren

Angreifer exportieren oder extrahieren dann diese Service-Tickets aus dem Speicher oder der Speicherung auf dem kompromittierten System. Beliebte Hacking-Tools wie Rubeus und Mimikatz vereinfachen das Extrahieren und Exportieren dieser Tickets in ein für das Offline-Knacken geeignetes Format.

5. Tickets offline knacken

Die exportierten TGS-Tickets enthalten verschlüsselte Hashes von Dienstkontenpasswörtern. Angreifer versuchen, diese Hashes offline mit Passwort-Knack-Tools wie Hashcat, John the Ripper oder vorgefertigten Rainbow Tables zu knacken. Schwache Passwörter können schnell kompromittiert werden, wodurch Klartext-Anmeldeinformationen offengelegt werden.

6. Verwenden Sie wiederhergestellte Anmeldeinformationen, um Berechtigungen zu eskalieren

Sobald Angreifer die Hashes erfolgreich geknackt und die Klartext-Anmeldeinformationen wiederhergestellt haben, können sie diese Anmeldeinformationen verwenden, um sich als privilegierte Dienstkonten anzumelden. Dies gewährt erweiterte Privilegien, ermöglicht laterale Bewegungen im Netzwerk, Zugriff auf sensible Informationen und potenziell langfristige Persistenz innerhalb der AD-Umgebung.

✱ Variante: Kerberoasting ohne Vorauthentifizierung

Benutzerkonten ohne vorherige Authentifizierung können ohne gültige Anmeldeinformationen ausgenutzt werden

In einigen Active Directory-Konfigurationen kann die Vorauthentifizierung bei Benutzerkonten deaktiviert sein, was bedeutet, dass Angreifer keine gültigen Anmeldeinformationen benötigen, um Kerberos-Tickets anzufordern. Dies ermöglicht es Angreifern, verschlüsselte Hashes zu erhalten, ohne zuerst ein bestehendes Domänenkonto zu kompromittieren.

Tools wie Rubeus ermöglichen diese Umgehung bei bestimmten AD-Fehlkonfigurationen

Angreifer nutzen Werkzeuge wie Rubeus, die speziell dafür entwickelt wurden, diese Fehlkonfiguration auszunutzen, indem sie direkt TGS-Tickets anfordern, ohne vorherige Authentifizierung. Diese Variante erleichtert es Angreifern noch mehr, Zugang zu erlangen.

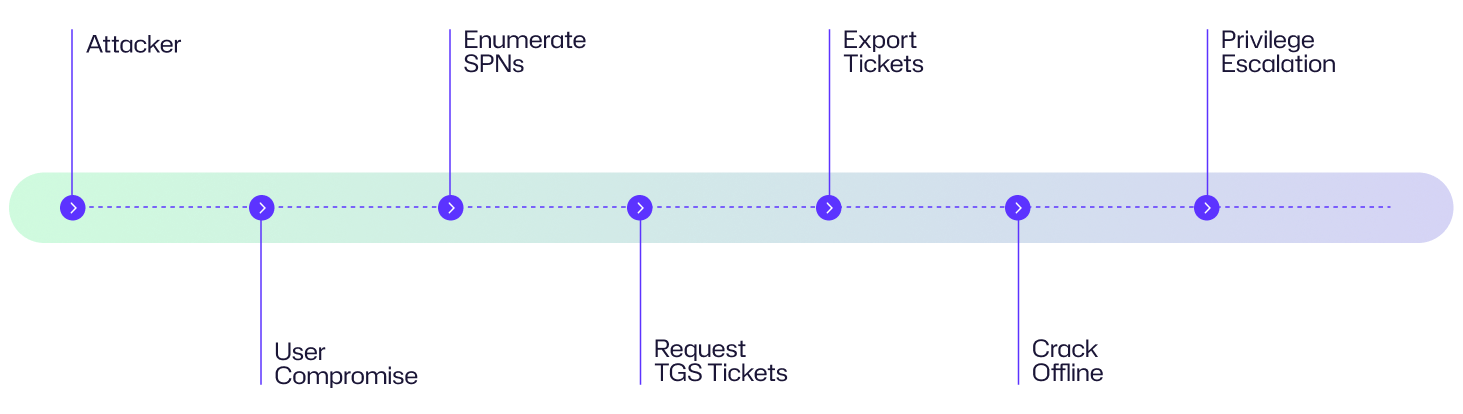

Angriffsflussdiagramm

Das folgende Diagramm veranschaulicht die sequenziellen Phasen eines Kerberoasting-Angriffs, beginnend mit der Kompromittierung eines Domänenbenutzerkontos und endend mit der Privilegienerweiterung innerhalb der Active Directory-Umgebung.

Hier wird Kerberoasting aus der Perspektive einer Organisation erklärt.

Ein Angreifer erlangt Zugang zum Netzwerk von XYZ Corp, indem er über Phishing einen Domänenbenutzer kompromittiert. Einmal im Netzwerk, listet er Dienstkonten mit SPNs auf und fordert Kerberos-TGS-Tickets an. Mit Werkzeugen wie Rubeus exportieren sie die Tickets und knacken offline das schwache Passwort eines Dienstkontos. Mit den entschlüsselten Anmeldeinformationen eskalieren sie ihre Privilegien, greifen auf sensible Daten zu und bewegen sich seitwärts, was die Risiken von schlechter Passworthygiene und unzureichender Überwachung in AD-Umgebungen hervorhebt.

Beispiele für Kerberoasting

Im Folgenden finden Sie reale Beispiele für fortgeschrittene Bedrohungsgruppen, die Kerberoasting effektiv als Teil ihrer Angriffsketten eingesetzt haben.

Fall | Auswirkung |

|---|---|

|

Akira Ransomware Group |

Die Akira Ransomware-Gruppe verwendet häufig Kerberoasting, um Berechtigungen zu eskalieren und in AD-Umgebungen beständig zu bleiben. Indem sie Service-Ticket-Hashes für Dienstkonten anfordern und extrahieren, knacken sie diese offline, um Anmeldeinformationen abzurufen, und erhalten oft Zugang zu Konten mit hohen Privilegien. Diese Taktik ermöglicht es ihnen, sich seitlich zu bewegen und ihren Einfluss im anvisierten Netzwerk zu vertiefen. |

|

FIN7 |

FIN7, eine finanziell motivierte Bedrohungsgruppe, wurde dabei beobachtet, wie sie Offline-TGS-Cracking als Teil ihrer Strategie zur Anmeldeinformationen-Ernte verwendet. Diese Technik nutzt die Kerberoasting-Angriffsmethode aus und zielt speziell auf Dienstkonten in AD-Umgebungen ab. Diese Methode steht im Einklang mit den umfassenderen Taktiken von FIN7, legitime Systemwerkzeuge (wie PowerShell, WMI und native AD-Funktionen) zu nutzen, um bei der Erweiterung des Zugriffs für Datendiebstahl oder Ransomware-Implementierung unauffällig zu bleiben. |

Folgen des Kerberoastings

Ein Kerberoast-Angriff kann schwerwiegende und weitreichende Folgen für Organisationen haben. Sobald Angreifer Dienstkontozugangsdaten erhalten und knacken, können sie Berechtigungen eskalieren und sich seitlich durch das Netzwerk bewegen. Dies ermöglicht nicht nur Datendiebstahl und Systemunterbrechungen, sondern setzt die Organisation auch finanziellen Verlusten, Reputationsschäden, rechtlichen Strafen und regulatorischer Prüfung aus.

Finanzielle Konsequenzen

Erfolgreiche Kerberoasting-Angriffe können Angreifern Zugang zu Privileged Accounts verschaffen, was Datendiebstahl, Finanzbetrug oder die Bereitstellung von Ransomware ermöglicht. Dies führt oft zu direkten finanziellen Verlusten, insbesondere wenn die Angreifer geschäftskritische Daten stehlen oder verschlüsseln. Organisationen könnten gezwungen sein, Millionen in Lösegeldforderungen zu zahlen, um den Zugang wiederherzustellen. Zusätzlich lösen Sicherheitsverletzungen, die mit dem Diebstahl von Anmeldeinformationen einhergehen, oft regulatorische Strafen aus, besonders in regulierten Branchen wie dem Finanz- und Gesundheitswesen.

Betriebsunterbrechung

Mit Zugriff auf privilegierte Anmeldeinformationen können Bedrohungsakteure kritische Systeme deaktivieren, interne Dienste stören und in IT-Operationen eingreifen. Dies kann zu weitreichenden Ausfallzeiten führen und Geschäftsfunktionen wie Kommunikation, Datenverarbeitung oder Kundenservice zum Erliegen bringen. Die Wiederherstellungsanstrengungen können umfangreich und kostspielig sein, oft manuelle Zurücksetzungen, Neuaufbau kompromittierter Domänen oder eine vollständige AD-Sanierung erforderlich machen, was die Produktivität erheblich beeinträchtigt.

Rufschädigung

Ein öffentlich bekannt gewordener Verstoß, der Kerberoasting und AD-Kompromittierung umfasst, sendet eine klare Botschaft, dass die Identitätsinfrastruktur der Organisation verwundbar war. Berichterstattung in den Nachrichten, regulatorische Offenlegungen oder durchgesickerte Daten können zu einem Verlust des Kundenvertrauens führen, das Vertrauen der Investoren beeinträchtigen und Beziehungen zu Partnern oder Lieferanten schädigen. Der Wiederaufbau dieses Vertrauens könnte kostspielige PR-Bemühungen, Kundenansprache oder das Angebot von Identitätsschutzdiensten erfordern.

Rechtliche und regulatorische Auswirkungen

Kerberoasting-Angriffe, die zur Offenlegung persönlicher oder sensibler Informationen führen, können dazu führen, dass die Organisation gegen Datenschutzvorschriften wie die DSGVO, HIPAA oder SOX verstößt. Regulierungsbehörden können hohe Geldstrafen verhängen, und betroffene Personen oder Einrichtungen können rechtliche Schritte einleiten. Darüber hinaus können Organisationen Untersuchungen oder Audits unterzogen werden. In regulierten Branchen können wiederholte Vorfälle sogar zum Entzug der Lizenz oder zu Sanktionen führen.

Einflussbereich | Beschreibung |

|---|---|

|

Finanz- |

Diebstahl von Anmeldeinformationen, Datenexfiltration, Ransomware |

|

Operational |

Netzwerkausfälle, gestoppte Dienste |

|

Reputations- |

Erosion des öffentlichen Vertrauens, Kundenabwanderung |

|

Rechtlich |

Strafen für Nichteinhaltung, Klagen wegen Datenschutzverletzungen |

Häufige Ziele eines Kerberoasting: Wer ist gefährdet?

Dienstkonten mit SPNs

SPNs ermöglichen es Kerberos, eine Dienstinstanz mit einem Anmeldekonto zu verknüpfen, wodurch diese Konten über TGS-Anfragen abrufbar sind. Manuell erstellte Dienstkonten, insbesondere solche mit schwachen oder nicht rotierenden Passwörtern, sind bevorzugte Ziele. Angreifer können TGS-Tickets für diese Konten anfordern und versuchen, sie offline zu knacken.

Häufige Beispiele umfassen Konten, die an SQL Server, IIS, SharePoint, Exchange und Backup-Lösungen gebunden sind. Diese Konten betreiben oft kritische Dienste und können erweiterte Berechtigungen haben, was sie besonders wertvoll macht.

Konten mit hohen Privilegien

Konten mit administrativen Rollen — wie Domain Admins, Enterprise Admins oder Schema Admins — sind Hauptziele. Einmal kompromittiert, bieten sie uneingeschränkten Zugriff im gesamten Bereich. Diese Konten können auch mit älteren Diensten oder geplanten Aufgaben verknüpft sein, was ihre Exposition erhöht.

Konten, die RC4-Verschlüsselung verwenden

Konten, die so konfiguriert sind, dass sie RC4_HMAC_MD5 verwenden, sind Kerberoasting-Angriffen gegenüber viel anfälliger. Dieser Verschlüsselungsalgorithmus lässt sich schneller knacken als AES-basierte Alternativen. Leider verwenden viele ältere Systeme standardmäßig oder benötigen RC4 für die Kompatibilität, was diese Konten Offline-Brute-Force- oder Wörterbuchangriffen aussetzt.

Veraltete oder nicht überwachte Konten

Ältere Konten, die nicht mehr aktiv genutzt werden oder die mit „Passwort läuft nie ab“ gekennzeichnet sind, stellen ein anhaltendes Risiko dar. Diese Konten können unbemerkt bleiben, insbesondere in großen Umgebungen mit schlechtem Account-Lebenszyklusmanagement. Da Angreifer die Anmeldeinformationen in ihrem eigenen Tempo offline knacken können, kann selbst ein ungenutztes, aber noch gültiges Konto zu einem Eintrittspunkt für laterale Bewegungen oder Privilegienerweiterung werden.

Risikobewertung

Das Verständnis des Risikos, das von Kerberoasting ausgeht, ist entscheidend für die Bewertung der allgemeinen Sicherheitslage einer AD-Umgebung.

Risikofaktor | Level |

|---|---|

|

Schaden |

Sehr hoch

|

|

Einfachheit der Ausführung |

Mittel

|

|

Wahrscheinlichkeit |

Mittel bis Hoch

|

Wie man Kerberoasting verhindert

Die Verhinderung von Kerberoasting erfordert eine Kombination aus starken Passwortrichtlinien, sicheren Kontokonfigurationen und angemessenen Verschlüsselungseinstellungen. Proaktives Monitoring und automatisierte Kontosteuerungen verstärken die Abwehr gegen diese häufige Angriffsmethode weiter.

Passwort- & Konto-Hygiene

Da ein Kerberoasting-Angriff auf Offline-Passwortknacken basiert, verringert die Erhöhung der Passwortkomplexität und die Begrenzung des Passwortalters direkt die Erfolgsrate des Angreifers.

- Verwenden Sie lange, komplexe PasswörterDienstkonten, insbesondere solche mit SPNs, sollten Passwörter verwenden, die mindestens 25 Zeichen lang sind und eine Mischung aus Groß- und Kleinbuchstaben, Zahlen und Sonderzeichen enthalten. Länge und Zufälligkeit verlangsamen Versuche des Brute-Force-Crackens erheblich.

- Passwörter regelmäßig ändernServicekonto-Passwörter sollten mindestens jährlich oder in Hochrisikoumgebungen häufiger geändert werden. Dies begrenzt das Zeitfenster, in dem ein Angreifer ein Passwort offline knacken kann.

- Überprüfen und Durchsetzen von AblaufregelungenÜberprüfen Sie regelmäßig das Alter von Passwörtern bei allen Dienstkonten. Vermeiden Sie Konfigurationen mit der Einstellung „Passwort läuft nie ab“, die Konten zu dauerhaften Zielen macht. Setzen Sie strikte Ablaufregelungen durch Gruppenrichtlinien oder spezielle Identity Management-Tools durch.

- Verwenden Sie gMSAs oder dMSAsErsetzen Sie manuell verwaltete Dienstkonten durch Group Managed Service Accounts (gMSAs) oder Distributed Managed Service Accounts (dMSAs). Diese Konten verwalten Passwortänderungen automatisch, unterstützen komplexe Anmeldeinformationen und verringern menschliche Fehler – was die Gefährdung durch Kerberoasting erheblich reduziert.

Verschlüsselungskonfiguration

Die Konfiguration starker Verschlüsselung für die Kerberos-Authentifizierung ist entscheidend, um die Risiken von Kerberoasting zu mindern, da schwächere Verschlüsselungsalgorithmen wie RC4 wesentlich einfacher zu knacken sind.

- Durchsetzung der AES 128/256-Bit-VerschlüsselungKonfigurieren Sie AD und domänenverbundene Systeme so, dass sie AES128_HMAC oder AES256_HMAC für die Kerberos-Ticketverschlüsselung verwenden. Diese Algorithmen sind deutlich widerstandsfähiger gegen Brute-Force-Angriffe als RC4 und werden in modernen Windows-Umgebungen unterstützt.

- RC4 manuell deaktivierenObwohl Microsoft RC4_HMAC_MD5 als veraltet eingestuft hat, kann es aus Kompatibilitätsgründen, insbesondere in älteren Umgebungen, immer noch aktiviert sein. Überprüfen Sie die Gruppenrichtlinien und kontospezifischen Einstellungen, um RC4 explizit zu deaktivieren, wo es möglich ist. Dies trägt dazu bei, sicherzustellen, dass Angreifer keine Tickets anfordern können, die mit schwachen Verschlüsselungen verschlüsselt sind.

- Passwörter nach Richtlinienänderungen aktualisierenVerschlüsselungseinstellungen, die an Kerberos-Tickets gebunden sind, werden erst wirksam, nachdem das Passwort eines Kontos geändert wurde. Daher ist es nach der Durchsetzung neuer Verschlüsselungsrichtlinien unerlässlich, die Passwörter für bestehende Dienstkonten zurückzusetzen.

Account Scoping

Die Einschränkung der Exposition und Fähigkeiten von Dienstkonten ist ein proaktiver Weg, um die Angriffsfläche für Kerberoasting zu reduzieren.

- Entfernen Sie SPNs von BenutzerkontenWeisen Sie Service Principal Names (SPNs) nicht standardmäßigen Benutzerkonten zu, da diese sie für Kerberoasting anfällig machen. Verwenden Sie stattdessen dedizierte Dienstkonten oder verwaltete Dienstkonten (gMSAs/dMSAs), um Dienstfunktionen von der Benutzeridentität zu isolieren.

- Beschränkung auf nicht-interaktive AnmeldungenKonfigurieren Sie Dienstkonten so, dass interaktive Anmeldungen mithilfe von Gruppenrichtlinien oder AD-Einstellungen nicht erlaubt sind. Dies verhindert, dass Angreifer kompromittierte Anmeldeinformationen für direkte Anmeldungen nutzen und begrenzt die laterale Bewegung nach einem erfolgreichen Kerberoasting-Versuch.

- Zugriffsbereich nach Host und Dienst einschränkenBerechtigungen von Dienstkonten eng auf die spezifischen Hosts und Dienste beschränken, die sie unterstützen. Vermeiden Sie die Vergabe unnötiger domänenweiter Privilegien. Die Anwendung des Prinzips der geringsten Berechtigung stellt sicher, dass selbst wenn ein Dienstkonto kompromittiert wird, die Auswirkungen begrenzt bleiben.

Privileged Access Management (PAM)

Die Implementierung von Privileged Access Management (PAM) ist eine entscheidende Maßnahme zur Reduzierung des Risikos und der Auswirkungen von Kerberoasting, indem sichergestellt wird, wie privilegierte Konten verwendet, gespeichert und überwacht werden.

- Verwahren und rotieren Sie Privileged CredentialsVerwenden Sie eine Privileged Access Management-Lösung, um Dienstkonten und administrative Anmeldeinformationen zu verwahren, was hartkodierte Passwörter und manuelle Verwaltung überflüssig macht. Diese Tools können Passwörter automatisch nach einem festgelegten Zeitplan oder nach jeder Verwendung rotieren.

- Kontrollieren Sie die Kontonutzung mit Session Recording und AnalyticsPrivileged Access Management-Plattformen bieten Session-Überwachung und -Aufzeichnung, die es Sicherheitsteams ermöglichen, privilegierte Aktivitäten in Echtzeit oder rückblickend zu prüfen. Verhaltensanalysen können Anomalien wie ungewöhnliche Zugriffsmuster, laterale Bewegungen oder Nutzung außerhalb der regulären Arbeitszeiten erkennen, die auf Kerberoasting-bezogene Aktivitäten hindeuten könnten.

Netwrix Support

Netwrix bietet starke Unterstützung, um sich gegen Kerberoasting-Angriffe zu verteidigen, durch seine Active Directory und Identity Protection-Tools. Hier sind die zwei besten Netwrix-Produkte, die helfen, Kerberoasting zu verhindern oder zu erkennen.

Netwrix Access Analyzer

Dieses Tool scannt aktiv AD, um Dienstkonten zu identifizieren, die anfällig für Kerberoasting sind, insbesondere solche mit SPNs und schwachen Verschlüsselungseinstellungen wie RC4 oder DES. Ein spezieller AD_KerberoastingRisk-Job erstellt ein klares Risikodashboard mit anpassbaren Schwellenwerten (zum Beispiel Kennzeichnung von AES 128, abgelaufenen Passwörtern oder "Passwort läuft nie ab"-Kennzeichnungen) und hebt Konten hervor, die einer Behebung bedürfen. Indem hochriskante Konten vor einem Angriff identifiziert werden, können Sicherheitsteams proaktiv Kontokonfigurationen straffen, Passwörter aktualisieren und problematische SPNs deaktivieren.

Run Netwrix Access Analyzer for free and get a clear view of privilege exposure instantly.

Netwrix Threat Prevention

Netwrix Threat Prevention bietet Echtzeitüberwachung und Durchsetzung direkt an der Quelle, anstatt sich ausschließlich auf Windows-Protokolle zu verlassen. Es kann verdächtige Kerberos-Aktivitäten erkennen, wie ungewöhnliche TGS-Anforderungen oder SPN-Zuweisungen an privilegierte Konten, und solche Aktionen automatisch blockieren oder in Echtzeit Alarme auslösen. Mit Richtlinien, die hochriskante Änderungen verhindern und kontextbezogene Warnmeldungen bieten, stoppt es Kerberoasting-Versuche auf der Stelle und eskaliert Alarme zur weiteren Untersuchung.

Versuchen Sie Netwrix Threat Prevention und erhalten Sie sofortige Benachrichtigungen über riskante Aktivitäten, bevor sie Ihr Geschäft beeinträchtigen.

Strategien zur Erkennung, Minderung und Reaktion

Kerberoasting-Angriffe bleiben oft unbemerkt, bis erheblicher Schaden entstanden ist. Eine starke Verteidigung erfordert wirksame Erkennungsmechanismen, schnelle Reaktionsprotokolle und langfristige Minderungsstrategien.

Detection

Hier sind einige großartige Tipps, um Kerberoasting früh in der Angriffskette zu erkennen.

- Überwachen Sie die Ereignis-IDs 4769 und 4770 für TGS-AnfragenEreignis-ID 4769 (TGS-Anfrage) und 4770 (TGS-Ticketverlängerung) sind wichtige Indikatoren für Kerberos-Aktivitäten. Ein Anstieg der 4769-Ereignisse, insbesondere von einem einzelnen Benutzer, der mehrere SPNs abfragt, kann auf Kerberoasting hinweisen.

- Flaggen Sie die Verwendung von RC4-Verschlüsselung (Typ 0x17)Kerberos-Tickets, die mit RC4_HMAC_MD5 (Typ 0x17) verschlüsselt wurden, lassen sich viel leichter knacken. Die Überwachung dieses Verschlüsselungstyps kann dabei helfen, Hochrisiko-Konten zu identifizieren oder aktive Versuche auszumachen, schwache Ticketverschlüsselung auszunutzen.

- Erkennen von abnormalen TGS-Volumen oder -MusternUngewöhnlich hohe Volumen von TGS-Anfragen – insbesondere, wenn sie innerhalb eines kurzen Zeitraums mehrere Dienstkonten betreffen – können auf das Harvesting von Tickets hindeuten. Die Überwachung solcher Anomalien ist entscheidend für die Erkennung von Kerberoasting.

- Verwenden Sie Honeypots/Honeytokens, um Angreifer anzulockenRichten Sie Köder-Dienstkonten mit SPNs ein und überwachen Sie Zugriffsversuche. Jede Interaktion mit diesen Konten ist ein starkes Indiz für bösartige Aufklärung oder Kerberoasting.

- UBA und SIEM für Baseline-Analysen konfigurierenNutzen Sie User Behavior Analytics (UBA) und SIEM-Plattformen, um normales Kerberos-Anfrageverhalten zu etablieren. Markieren Sie Abweichungen von dieser Basislinie, wie neue Benutzer, die TGS-Tickets anfordern oder Aktivitäten außerhalb der Geschäftszeiten.

Antwort

Im Folgenden finden Sie einige effektive Reaktionsstrategien bei der Erkennung von Kerberoasting.

- Deaktivieren und setzen Sie betroffene Konten sofort zurückWenn ein Kerberoasted-Konto identifiziert wird, deaktivieren Sie es und erzwingen Sie ein Passwort-Reset, um weiteren unbefugten Zugriff zu verhindern.

- Überprüfen Sie AD-Protokolle auf laterale BewegungenUntersuchen Sie Protokolle auf Anzeichen von Kontenmissbrauch, Privilegienerweiterung oder Zugriff auf sensible Systeme. Konzentrieren Sie sich auf Anmeldeereignisse, Gruppenmitgliedschaftsänderungen und Dienstzugriffsmuster.

- Ungültigmachen bestehender Tickets und erzwungenes AusloggenZwingen Sie alle Benutzer zur erneuten Authentifizierung, indem Sie Kerberos-Tickets mit klist purge ungültig machen oder Dienste neu starten, um sicherzustellen, dass gestohlene Anmeldeinformationen keinen Zugriff mehr gewähren.

Minderung

Die folgenden Strategien unterstützen eine effektive Kerberoasting-Minderung.

- Zero Trust-Prinzipien implementierenAdoptieren Sie ein Zero Trust-Modell, bei dem kein Konto oder System von Natur aus vertrauenswürdig ist. Durchsetzen Sie das Prinzip der minimalen Rechtevergabe, kontinuierliche Validierung und Zugriffssegmentierung, um Schäden durch Angriffe auf Basis von Anmeldeinformationen zu begrenzen.

- Verwenden Sie Täuschungstechnologien (Decoy SPNs)Erstellen Sie gefälschte SPNs oder Köder-Dienstkonten, um das Scannen und Kerberoasting-Versuche zu erkennen. Diese Täuschungsressourcen lösen Alarme aus, wenn sie abgerufen werden, und geben so eine frühzeitige Warnung vor bösartigem Verhalten.

Branchenspezifische Auswirkungen

Die Auswirkungen eines Kerberoasting-Angriffs können je nach Branche unterschiedlich sein, abhängig von der Art der Systeme und Daten, die gefährdet sind. In Sektoren wie dem Gesundheitswesen, der Finanzbranche und dem Einzelhandel können kompromittierte Dienstkonten zu regulatorischen Verstößen, finanziellen Verlusten und Betriebsunterbrechungen führen.

Industrie | Auswirkung |

|---|---|

|

Gesundheitswesen |

|

|

Finanzen |

|

|

Einzelhandel |

Einzelhandelsnetzwerke verwenden häufig Dienstkonten zur Unterstützung von Kassensystemen (POS), Bestandskontrolle und E-Commerce-Plattformen.

|

Entwicklung von Angriffen & Zukunftstrends

Kerberoasting entwickelt sich weiter mit stärkeren Werkzeugen, Automatisierung und fortgeschrittenen Taktiken. Während Microsoft Kerberos härter macht (zum Beispiel durch die Abschaffung von RC4), verbessern Angreifer ihre Fähigkeit, Tickets schnell zu knacken und sie in komplexen, mehrstufigen Angriffsketten zu verwenden. Sich dieser Trends bewusst zu sein, ist der Schlüssel zu einer effektiven Verteidigung.

RC4-Abschaltung in Windows 11 24H2 und Server 2025

Microsoft kündigt offiziell die Abschaffung der RC4_HMAC_MD5-Verschlüsselung für Kerberos in den kommenden Versionen wie Windows 11 24H2 und Windows Server 2025 an. Dieser Schritt verringert die Anfälligkeit für Offline-Cracking, da RC4 wesentlich einfacher per Brute-Force angegriffen werden kann als AES-basierte Verschlüsselung. Obwohl dies eine bedeutende Sicherheitsverbesserung darstellt, könnten Organisationen, die ältere Systeme verwenden, weiterhin gefährdet sein, wenn sie nicht ihre Verschlüsselungsrichtlinien aktualisieren und Passwörter nach dem Upgrade ändern.

GPU-Cracking-Tools erraten jetzt >100 Milliarden Passwörter/Sekunde

Moderne GPU-basierte Knackwerkzeuge (zum Beispiel Hashcat, John the Ripper) können jetzt mehr als 100 Milliarden Vermutungen pro Sekunde überschreiten, wodurch die benötigte Zeit zum Knacken schwacher Dienstkontenpasswörter drastisch reduziert wird. In Kombination mit Wörterbuchangriffen und vorberechneten Hash-Tabellen können selbst mäßig komplexe Passwörter innerhalb von Minuten gebrochen werden. Dieser Trend macht es für Organisationen zwingend erforderlich, sehr lange und komplexe Passwörter durchzusetzen, insbesondere bei Konten mit SPNs, und die Nutzung von RC4 zu erkennen und einzuschränken.

Einsatz von KI + Automatisierung in Cracking-Tools

Angreifer beginnen, KI und Automatisierung in ihre Passwort-Knack-Workflows zu integrieren. Maschinelles Lernen kann Passwortmuster vorhersagen, Knackstrategien basierend auf vorherigen Erfolgen anpassen und sogar Benennungskonventionen über Unternehmenskonten hinweg identifizieren. Automatisierungsplattformen vereinfachen den Prozess der Ticketextraktion, Hash-Analyse und des Brute-Force-Angriffs auf Zugangsdaten, wodurch Angriffe schneller und skalierbarer werden. Dies erhöht die Bedrohung selbst durch weniger ausgeklügelte Akteure, die vorgefertigte Werkzeuge verwenden.

Kerberoasting wird zunehmend in mehrstufigen Angriffsketten verwendet

Kerberoasting wird heutzutage häufig als Teil mehrstufiger Eindringlinge verwendet. Nach dem Knacken eines Dienstkontos können Angreifer:

- Erstellen Sie Golden Tickets für dauerhaften Domänenzugriff.

- Verwenden Sie Overpass-the-Hash, um Konten zu imitieren, ohne das Passwort zu kennen.

- Starten Sie Pass-the-Ticket-Angriffe, um sich seitlich durch Systeme zu bewegen.

Diese verketteten Angriffe umgehen oft standardisierte Erkennungsmethoden und erfordern eine fortgeschrittene Korrelation über Authentifizierungsereignisse hinweg.

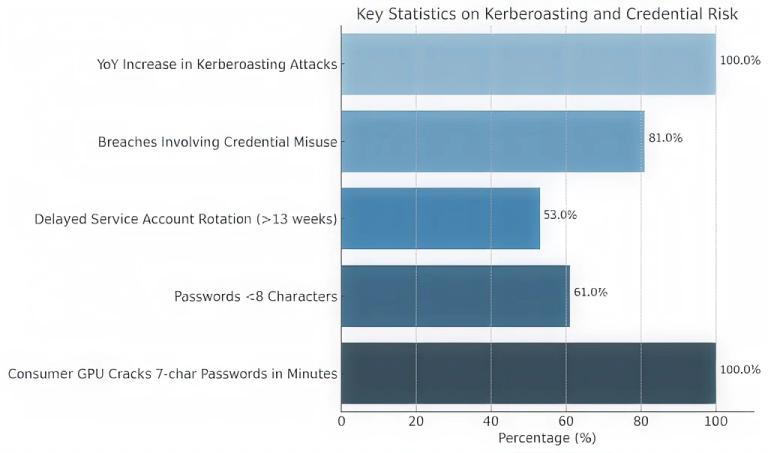

Wichtige Statistiken & Infografiken

Hier ist ein Balkendiagramm, das die wichtigsten Statistiken im Zusammenhang mit Kerberoasting und Risiken für Zugangsdaten zusammenfasst. Das Diagramm hebt Bereiche hervor, in denen Organisationen am verwundbarsten sind, darunter Passworthygiene, Kontoverwaltungspraktiken und der rasche Fortschritt von Cracking-Technologien.

100 % jährlicher Anstieg von Kerberoasting-Angriffen (IBM X-Force 2023)

Laut dem IBM X-Force Threat Intelligence Report 2023 haben sich Kerberoasting-Angriffe im Jahresvergleich verdoppelt, was einem 100 %-Anstieg der beobachteten Aktivitäten gegenüber dem vorherigen Berichtszeitraum entspricht.

Dieser starke Anstieg spiegelt die zunehmende Beliebtheit von Kerberoasting sowohl bei staatlichen Akteuren als auch bei Cyberkriminellen wider, und zwar aufgrund folgender Punkte:

- Geringes Erkennungsprofil (verwendet das native Kerberos-Protokoll).

- Keine erhöhten Berechtigungen erforderlich — jeder authentifizierte Domänenbenutzer kann den Angriff starten.

- Hoher Ertrag — geknackte Anmeldedaten von Dienstkonten führen häufig zu einer Kompromittierung auf Domänenebene.

Der Bericht führt dieses Wachstum auf mehrere Faktoren zurück, darunter die zunehmende Nutzung automatisierter Angriffsframeworks, die einfache Durchführung mit öffentlich verfügbaren Tools wie Rubeus und Impacket sowie den Mangel an wirksamer Passwortdurchsetzung in vielen Umgebungen.

81 % der Sicherheitsverletzungen beinhalten Missbrauch von Zugangsdaten

Diese Statistik, die häufig in Branchenberichten wie dem Verizon Data Breach Investigations Report (DBIR) zitiert wird, unterstreicht die entscheidende Rolle kompromittierter Zugangsdaten bei modernen Cyberangriffen.

Konkret beinhalten 81 % aller Datenpannen den Missbrauch von Benutzernamen, Passwörtern oder anderen Formen des Identitätszugangs — sei es durch Diebstahl, Phishing, Erraten oder Knacken.

Beachte:

- Kerberoasting unterstützt den Missbrauch von Zugangsdaten direkt.

- Sobald Anmeldedaten kompromittiert sind, können sich Angreifer als legitime Benutzer tarnen, was die Erkennung erschwert.

- Missbrauchte Zugangsdaten dienen häufig als Einstiegspunkt für Ransomware, Datenexfiltration und dauerhaften Zugriff.try point for ransomware, data exfiltration, and persistent access.

53 % der Organisationen verzögern die Passwortrotation von Dienstkonten um > 13 Wochen

Eine aktuelle Branchenumfrage ergab, dass 53 % der Unternehmen länger als 13 Wochen (über drei Monate) warten, bevor sie Passwörter für Dienstkonten ändern — einige tun es überhaupt nicht.

Diese Konten verfügen oft über erhöhten oder dauerhaften Zugriff auf kritische Systeme (z. B. Datenbanken, Backups, ERP) und sind daher bevorzugte Ziele für Kerberoasting-Angriffe.

Warum das wichtig ist:

- Statische Passwörter geben Angreifern mehr Zeit, Serviceticket-Hashes offline mit Tools wie Hashcat zu knacken.

- Lange Passwort-Lebenszyklen korrelieren oft mit dem Flag „Passwort läuft nie ab“ und erhöhen damit das Risiko.

- Kerberos-Verschlüsselungstypen hängen von Passwortänderungen der Konten ab — ohne regelmäßige Rotation können schwache Algorithmen wie RC4 aktiv bleiben, selbst nach Richtlinien-Updates.

Betriebliche Herausforderungen:

- Organisationen verschieben die Passwortrotation häufig aus Angst vor Ausfallzeiten, aufgrund fehlender Automatisierung oder wegen unklarer Zuständigkeiten für Dienstkonten.

- Das manuelle Nachverfolgen und Aktualisieren ist fehleranfällig und in großen Umgebungen schwer skalierbar.

Es wird empfohlen, Group Managed Service Accounts (gMSAs) oder Privileged Access Management (PAM)-Lösungen zu verwenden, um die Passwortrotation zu automatisieren, ohne die Verfügbarkeit der Dienste zu beeinträchtigen.

61% use passwords <8 characters long

Trotz jahrelanger Sicherheitskampagnen verwenden 61 % der Benutzer oder Dienstkonten in Unternehmensumgebungen Passwörter, die kürzer als 8 Zeichen sind — laut internen Audits und Branchenumfragen.

Dies stellt ein erhebliches Risiko dar, insbesondere im Zusammenhang mit Kerberoasting.

- Kurze Passwörter haben weniger mögliche Kombinationen und sind daher anfällig für Brute-Force- und Wörterbuchangriffe, insbesondere wenn sie mit RC4 verschlüsselt sind.

- Moderne Passwortknacker, die GPUs im Consumer-Bereich verwenden, können Passwörter mit weniger als 8 Zeichen innerhalb von Sekunden bis Minuten entschlüsseln.

- Viele Organisationen haben keine Richtlinien zur Durchsetzung von Mindestlänge oder Komplexität bei Dienstkontenpasswörtern.

Consumer-GPUs knacken 7-Zeichen-Passwörter in Minuten

Moderne Consumer-GPUs wie die RTX-Serie von NVIDIA oder die Radeon-Serie von AMD haben das Offline-Knacken von Passwörtern hocheffizient und leicht zugänglich gemacht. Eine High-End-GPU kann Milliarden von Passwortversuchen pro Sekunde durchführen und damit ein 7-stelligen Passwort in nur wenigen Minuten per Brute-Force knacken — besonders wenn das Passwort wenig Komplexität aufweist.

- Warum das für Kerberoasting wichtig ist:

- Wenn Angreifer Service-Ticket-Hashes mittels Kerberoasting extrahieren, können sie diese offline knacken, ohne Verteidiger zu alarmieren.

- 7-stellige Passwörter, insbesondere solche, die nur aus Kleinbuchstaben oder gängigen Wörtern bestehen, werden mit Tools wie Hashcat oder John the Ripper leicht geknackt.

- Das macht schwache Passwörter von Service-Konten zu einem wertvollen Ziel und zu einem mit geringem Aufwand erzielbaren Erfolg für Angreifer.

Abschließende Gedanken

Kerberoasting bleibt eine der leistungsstärksten und unauffälligsten Angriffstechniken, die auf Active-Directory-Umgebungen abzielen — oft unentdeckt, bis erheblicher Schaden entstanden ist. Eine wirksame Verteidigung erfordert einen ganzheitlichen Ansatz, der starke Verschlüsselungsstandards, eine robuste Zugangsdatenhygiene und proaktives Monitoring umfasst.

Durch die Kombination von Identitätsschutz, fortgeschrittener Verhaltensanalyse und Täuschungstaktiken wie Honeytokens und Decoy-SPNs können Organisationen Kerberoasting-Versuche nicht nur frühzeitig erkennen, sondern auch unterbrechen, bevor sie eskalieren.

Eine mehrschichtige, informationsgestützte Verteidigungsstrategie ist entscheidend, um dieser anhaltenden Bedrohung immer einen Schritt voraus zu sein.

FAQs

Teilen auf

Zugehörige Cybersecurity-Angriffe anzeigen

Missbrauch von Entra ID-Anwendungsberechtigungen – Funktionsweise und Verteidigungsstrategien

AdminSDHolder-Modifikation – Funktionsweise und Verteidigungsstrategien

AS-REP Roasting Attack - Funktionsweise und Verteidigungsstrategien

Hafnium-Angriff - Funktionsweise und Verteidigungsstrategien

DCSync-Angriffe erklärt: Bedrohung für die Active Directory Security

Golden SAML-Angriff

Verständnis von Golden Ticket-Angriffen

Angriffe auf Group Managed Service Accounts

DCShadow-Angriff – Funktionsweise, Beispiele aus der Praxis & Verteidigungsstrategien

ChatGPT Prompt Injection: Risiken, Beispiele und Prävention verstehen

NTDS.dit-Passwortextraktionsangriff

Pass-the-Hash-Angriff

Pass-the-Ticket-Attacke erklärt: Risiken, Beispiele & Verteidigungsstrategien

Password-Spraying-Angriff

Angriff zur Extraktion von Klartext-Passwörtern

Zerologon-Schwachstelle erklärt: Risiken, Exploits und Milderung

Ransomware-Angriffe auf Active Directory

Active Directory mit dem Skeleton Key-Angriff entsperren

Laterale Bewegungen: Was es ist, wie es funktioniert und Präventionsmaßnahmen

Man-in-the-Middle (MITM)-Angriffe: Was sie sind & Wie man sie verhindert

Warum ist PowerShell so beliebt bei Angreifern?

4 Angriffe auf Dienstkonten und wie man sich dagegen schützt

Wie Sie Malware-Angriffe daran hindern, Ihr Geschäft zu beeinträchtigen

Was ist Credential Stuffing?

Kompromittierung von SQL Server mit PowerUpSQL

Was sind Mousejacking-Angriffe und wie kann man sich dagegen verteidigen

Diebstahl von Anmeldeinformationen mit einem Security Support Provider (SSP)

Rainbow-Table-Attacken: Wie sie funktionieren und wie man sich dagegen verteidigt

Ein umfassender Blick auf Passwortangriffe und wie man sie stoppt

Umgehen der MFA mit dem Pass-the-Cookie-Angriff

Silver Ticket Attack