Pass-the-Ticket-Attacke erklärt: Risiken, Beispiele & Verteidigungsstrategien

Ein Pass-the-Ticket (PtT)-Angriff nutzt Schwächen im Kerberos-Authentifizierungsprotokoll aus, das in Windows Active Directory-Umgebungen verwendet wird. Dies ermöglicht Angreifern, die traditionelle passwortbasierte Authentifizierung und sogar MFA-Mechanismen zu umgehen, und gewährt ihnen unbefugten Zugang zu kritischen Systemen und Ressourcen.

Attribut | Details |

|---|---|

|

Angriffsart |

Pass-the-Ticket (PtT) |

|

Auswirkungsgrad |

Hoch |

|

Ziel |

Unternehmen, Regierung, Cloud-verbundenes Active Directory |

|

Primärer Angriffsvektor |

Wiederverwendung von Kerberos-Tickets |

|

Motivation |

Spionage, Privilege Escalation, Persistenz |

|

Gängige Präventionsmethoden |

Credential Guard, Least Privilege, Ticket Lifetime Limits, Smartcard-basierte Authentifizierung, Endpoint Hardening |

Risikofaktor | Level |

|---|---|

|

Potenzieller Schaden |

Hoch |

|

Einfachheit der Ausführung |

Mittel-Hoch |

|

Wahrscheinlichkeit |

Mittel |

Was ist ein Pass-the-Ticket-Angriff?

Ein Pass-the-Ticket (PtT)-Angriff ist eine Technik, die Angreifer verwenden, um ein gültiges Kerberos-Ticket zu stehlen, typischerweise ein Ticket Granting Ticket (TGT) oder ein Ticket Granting Service (TGS), und es wiederzuverwenden, um den legitimen Benutzer zu imitieren. Da der Angreifer ein bereits ausgestelltes, kryptografisch gültiges Kerberos-Ticket präsentiert, kann er auf Netzwerkressourcen zugreifen, ohne das Passwort des Benutzers zu benötigen und sogar die Multi-Faktor-Authentifizierung (MFA) zu umgehen. Da diese Tickets kryptografisch gültig sind, ist es schwierig, ihren Missbrauch zu erkennen, ohne auf ungewöhnliches Verhalten oder Zugriffsmuster zu achten.

Angreifer kombinieren oft PtT mit Golden Ticket, Silver Ticket und Kerberoasting, um Privilegien zu eskalieren und unauffälligen, dauerhaften Zugriff in einer Windows-Domänenumgebung zu erhalten.

Wie funktioniert ein Pass-the-Ticket-Angriff?

Ein Pass-the-Ticket-Angriff entfaltet sich in einer Reihe von leisen Schritten: Der Angreifer erlangt unbefugten Zugang zum Netzwerk, stiehlt ein gültiges Kerberos-Ticket aus dem Speicher und spielt es wieder ab, um den Benutzer zu imitieren. Dies verwandelt ein gestohlenes Ticket in weitreichenden Zugang zu Ressourcen vor Ort und in der Cloud.

Hier ist, wie sich jede Phase des Angriffs entfaltet.

1. Erstmaliger Kompromiss

Der Angreifer erlangt zunächst über Taktiken wie Phishing, Malware oder gestohlene Zugangsdaten Zugang zum Netzwerk und kann dann eine lokale Rechteerweiterung durchführen, um auf den Speicher des LSASS-Prozesses (Local Security Authority Subsystem Service) zuzugreifen, in dem die Kerberos-Tickets gespeichert sind.

2. Ticketextraktion

Mit Tools wie Mimikatz, Rubeus, Kekeo oder Creddump7 extrahiert der Angreifer Ticket Granting Tickets (TGTs) und Ticket Granting Services (TGSs) aus dem LSASS-Speicher.

3. Ticket Injection

Der Angreifer injiziert das gestohlene Ticket in seine eigene Sitzung (zum Beispiel mit mimikatz kerberos::ptt). Dies ermöglicht es dem Angreifer, das legitime Konto zu imitieren.

4. Laterale Bewegungen

Mit einem gültigen Ticket verschafft sich der Angreifer Zugang zu anderen Maschinen, Netzwerkfreigaben oder Diensten im gesamten Domain, wobei Passwort- und MFA-Prüfungen umgangen werden.

5. Privilege Escalation

Von neu kompromittierten Systemen stiehlt der Angreifer Tickets, die höherprivilegierten Konten gehören, wie zum Beispiel Domain-Admins, für mehr Kontrolle.

6. Persistenz

Angreifer nutzen die standardmäßige Lebensdauer des Kerberos-Tickets (etwa 10 Stunden), indem sie gestohlene Tickets wiederverwenden oder erneuern, bevor diese ablaufen. Sie neigen dazu, diesen Prozess des periodischen Extrahierens oder Auffrischens von Tickets zu automatisieren, um kontinuierlichen Zugang zu erhalten. Für eine langfristige Persistenz können sie ein Golden Ticket erstellen, welches ein gefälschtes Ticket-Granting Ticket ist, das mit dem KRBTGT-Schlüssel der Domäne signiert wurde. Dieses Golden Ticket bietet unbegrenzten und unentdeckbaren Zugang, bis der Schlüssel zurückgesetzt wird.

7. Hybrid Cloud Kompromiss

In Single-Sign-On- oder Hybridumgebungen kann der Angreifer gestohlene Kerberos-Token verwenden, um auf Cloud-Dienste wie Microsoft 365 und Microsoft Entra ID zuzugreifen.

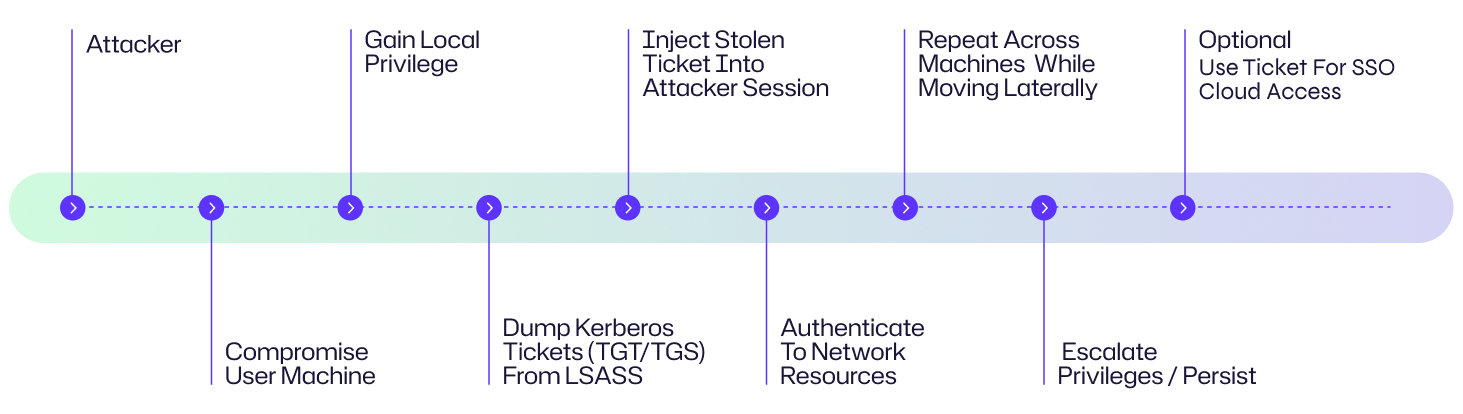

Angriffsflussdiagramm

Das folgende Beispiel-Szenario kann Ihnen helfen zu verstehen, wie ein Pass-the-Ticket-Angriff in einer realen Situation aussehen könnte.

Ein Mitarbeiter eines Finanzdienstleistungsunternehmens lädt unwissentlich Malware aus einer Phishing-E-Mail herunter, was zu einem Sicherheitsvorfall führt. Der Angreifer nutzt eine lokale Schwachstelle aus, um SYSTEM-Privilegien zu erlangen und den LSASS-Speicher zu dumpen, um ein Kerberos Ticket Granting Ticket zu stehlen. Indem er dieses gültige Ticket in seine eigene Sitzung injiziert, bewegt sich der Angreifer seitwärts zu Dateiservern und der Workstation eines Domain-Administrators, sammelt Tickets mit höheren Privilegien und erhält letztendlich dauerhaften Zugriff im Domain. Da die On-Prem- und Cloud-Umgebungen des Unternehmens verknüpft sind, verwendet der Angreifer die gestohlenen Kerberos-Anmeldeinformationen, um auf Microsoft 365-Postfächer und Microsoft Entra ID-Ressourcen zuzugreifen, während er die ganze Zeit als legitimer Benutzer erscheint. Die Sicherheitsteams bleiben ahnungslos, bis sensible Daten exfiltriert wurden.

Das Diagramm veranschaulicht eine typische Pass-the-Ticket Angriffskette, vom ersten Netzwerkzugriff bis zur unbemerkten Persistenz im Netzwerk.

Beispiele für einen Pass-the-Ticket-Angriff

Pass-the-Ticket-Techniken werden häufig von fortgeschrittenen Angreifern und Ransomware-Gruppen verwendet, wie die folgenden realen Fälle zeigen.

Fall | Auswirkung |

|---|---|

|

APT29 (Cozy Bear/Nobelium) |

APT29 (auch bekannt als Cozy Bear/Nobelium) ist bekannt für ausgeklügelten Kerberos-Missbrauch, einschließlich Pass-the-Ticket und Golden Ticket Techniken. APT29 hat wiederholt US-Regierungsbehörden, politische Organisationen und globale Unternehmen ins Visier genommen. Während der Eindringlinge in die US-politischen Netzwerke im Jahr 2016 und der SolarWinds-Lieferkettenkampagne 2020 nutzte diese Gruppe Pass-the-Ticket-Techniken, um sich seitlich zu bewegen, langfristigen Zugang zu internen Ressourcen zu erhalten und die Domain-Präsenz sowohl in On-Premises- als auch in Cloud-Umgebungen zu verlängern. |

|

APT10 (Operation Cloud Hopper) |

Operation Cloud Hopper war eine jahrelange weltweite Spionagekampagne (ungefähr 2014–2017), bei der APT10 (eine vom chinesischen Staat unterstützte Bedrohungsgruppe) viele Managed-Service-Provider (MSPs) und anschließend deren Kunden kompromittierte. Die meisten Opfer waren private Unternehmen oder Regierungsbehörden, deren Identitäten nicht vollständig offengelegt wurden. Ermittler (PwC/BAE’s 2017 Bericht und spätere Mandiant-Analyse) beobachteten, dass APT10 während dieser Eindringlinge den Pass the Ticket-Angriff nutzte, um Kerberos-Diensttickets zu stehlen und für laterale Bewegungen erneut abzuspielen. |

|

BRONZE BUTLER (Tick) |

Die fortgeschrittene, hartnäckige Bedrohungsgruppe BRONZE BUTLER (auch bekannt als Tick), die zwischen 2016 und 2019 die japanische Schwerindustrie ins Visier nahm, wurde dokumentiert, wie sie die Pass-the-Ticket-Technik als Teil ihrer Cyber-Spionageoperationen einsetzte. Laut MITRE ATT&CK® hat BRONZE BUTLER gefälschte Kerberos Ticket Granting Ticket (TGT) und Ticket Granting Service (TGS) Tickets erstellt und wiederverwendet, um dauerhaften administrativen Zugang in den angegriffenen Netzwerken zu erhalten, was langfristige Überwachung und Diebstahl geistigen Eigentums erleichtert. |

Folgen des Pass-the-Ticket-Angriffs

Die Folgen eines Pass-the-Ticket-Angriffs können schwerwiegend sein und sich über mehrere Dimensionen erstrecken.

Einflussbereich | Beschreibung |

|---|---|

|

Finanz- |

Ein PtT-Angriff kann zu schwerwiegenden finanziellen Verlusten führen. Gestohlene Kundendaten, geistiges Eigentum oder Finanzunterlagen können im Darknet verkauft werden, und Angreifer können Lösegeld fordern. Organisationen können auch mit regulatorischen Strafen und Rechtskosten konfrontiert werden, einschließlich Haftungsrisiken bei Rechtsstreitigkeiten. Darüber hinaus können die Kosten für die Systemwiederherstellung und die Ausgaben für forensische Untersuchungen die gesamten finanziellen Auswirkungen erhöhen. |

|

Operational |

Ein PtT-Angriff kann den täglichen Betrieb stören, da Angreifer Dienste deaktivieren, Konfigurationen ändern oder Malware bereitstellen können. IT-Teams müssen erhebliche Ressourcen aufwenden, um betroffene Systeme zu isolieren und zu beheben, als Teil der Bemühungen zur Bedrohungsabwehr und Wiederherstellung. |

|

Reputational |

Ein PtT-Sicherheitsvorfall kann das Vertrauen der Kunden untergraben und negative Medienaufmerksamkeit auf sich ziehen, was Kunden und Partner abschrecken kann. Dies stellt einen schweren Schlag für den Ruf des Unternehmens dar, und es kann Jahre erheblicher Investitionen in PR und Sicherheitsverbesserungen dauern, um ihn wieder aufzubauen. |

|

Rechtliche/Regulatorische |

Organisationen können hohe Strafen für die Verletzung von Datenschutzgesetzen wie der europäischen DSGVO, US-Gesundheitsgesetzen wie HIPAA oder sogar SOX gegenüberstehen. Zusätzlich zu regulatorischen Strafen können Unternehmen mit Klagen von betroffenen Parteien konfrontiert werden und gezwungen sein, kostspielige Sicherheitsaktualisierungen durchzuführen, um die Compliance zu erreichen. |

|

Cloud-Exposition |

PtT-Angriffe können sich von einem lokalen Active Directory auf Cloud-Dienste wie Microsoft Entra ID ausbreiten und Angreifern ermöglichen, gestohlene Tickets für (unbefugten) Zugriff auf Cloud-Anwendungen, Daten und Infrastruktur zu verwenden. Wenn der Bruch über das lokale System hinausgeht, kann es kompliziert werden, ihn zu begrenzen. |

Häufige Ziele eines Pass-the-Ticket-Angriffs: Wer ist gefährdet?

Organisationen, die auf Windows Active Directory und Kerberos-Authentifizierung angewiesen sind, sind Hauptziele für Pass-the-Ticket-Angriffe. Umgebungen mit zahlreichen privilegierten Konten, zwischengespeicherten Tickets und vernetzten Systemen bieten ebenfalls günstige Bedingungen für unbemerkten, weitreichenden Zugriff mit gestohlenen Tickets. Einige häufige Ziele sind:

|

Großunternehmen |

Diese Organisationen sind aufgrund ihrer umfangreichen Abhängigkeit von Kerberos für die Authentifizierung über Abteilungen und Dienste hinweg bevorzugte Ziele. Wenn eine Organisation eine große Anzahl von Benutzerkonten mit hohen Privilegien hat und ihre Systeme Kerberos-Tickets aus Bequemlichkeit im Speicher halten, entsteht eine riesige Angriffsfläche. |

|

Regierungsbehörden |

Behörden speichern hochsensible Daten und ihre AD-Umgebungen sind komplex. Angreifer profitieren von der Größe des Netzwerks und langen Ticketlaufzeiten, um unentdeckt zu bleiben und langfristigen Zugriff zu erhalten. |

|

Finanzinstitute |

Banken und andere Finanzinstitutionen sind verlockende Ziele, da sie ausgiebig Single Sign-On (SSO) und ticketbasierte Authentifizierung nutzen. Wenn Angreifer Kerberos-Tickets stehlen, können sie sofort auf kritische Systeme zugreifen, die Finanzunterlagen und Zahlungsvorgänge bearbeiten. |

|

Gesundheitssysteme |

Gesundheitssysteme speichern große Mengen sensibler Patientendaten, die für Angreifer sehr attraktiv sind. Ihr Einsatz von Active Directory und Kerberos-Authentifizierung in klinischen und administrativen Netzwerken bietet zahlreiche Möglichkeiten, Kerberos-Tickets zu stehlen und für laterale Bewegungen wiederzuverwenden. |

|

Kritische Infrastruktur |

Versorgungsunternehmen, Energieanbieter und Produktionsstätten sind oft von Windows-basierten Steuerungssystemen und Kerberos-Authentifizierung abhängig. Kompromittierte Tickets können die Produktion oder sogar operationelle Technologie (OT) Umgebungen stören. |

|

Cloud-verbundene Organisationen |

Wenn ein Unternehmen sein lokales Active Directory mit Microsoft Entra ID oder anderen Cloud-Diensten verbindet, können gestohlene Kerberos-Tickets Angreifern ermöglichen, vom internen Netzwerk in Cloud-Apps und -Daten zu springen und so einen lokalen Verstoß in einen weitaus größeren Cloud-Kompromiss zu verwandeln. |

Benutzer und Rollen mit Risiken

Jedes Konto, das regelmäßig Kerberos-Tickets hält oder zwischenspeichert, insbesondere solche mit erhöhten Privilegien oder umfangreichem Netzwerkzugriff, ist ein bevorzugtes Ziel.

|

Domain-Admins |

Kerberos-Tickets, die an Domain-Admins ausgegeben werden, gewähren volle Kontrolle über den Active Directory-Wald, daher kann ein gestohlenes Ticket Angreifern uneingeschränkten Zugriff auf jedes System ermöglichen. |

|

T Staff / System Admins |

Diese Benutzer melden sich häufig an vielen Servern und Arbeitsstationen an, was die Anzahl der im Speicher zwischengespeicherten Tickets erhöht und mehr Möglichkeiten für Diebstahl schafft. |

|

Servicekonten |

Dienstkonten, die häufig mit langfristigen oder nicht ablaufenden Anmeldeinformationen konfiguriert sind, können Kerberos-Tickets über längere Zeiträume behalten. |

|

Privileged Users (Tier 0/1) |

Diese Konten verwalten zentrale Active Directory-Komponenten und verwenden häufig Anmeldeinformationen auf verschiedenen Endpunkten erneut, wodurch jedes gestohlene Ticket zu einem mächtigen Werkzeug für laterale Bewegungen wird. |

|

Remote Workers mit VPN/RDP |

Mitarbeiter, die sich über VPN oder RDP verbinden, können sich auf nicht vertrauenswürdigen oder kompromittierten Geräten anmelden, was das Risiko des Ticketdiebstahls erhöht. |

|

Benutzer in Hybrid-SSO-Konfigurationen |

Wenn das lokale Active Directory eines Unternehmens mit einem Cloud-Identitätsdienst wie Microsoft Entra ID über AD FS verbunden ist, können gestohlene Kerberos-Tickets wiederverwendet werden, um auf Cloud-Anwendungen und Daten zuzugreifen. |

Risikobewertung

Die Risikostufen für den Pass-the-Ticket-Angriff basieren auf dessen Auswirkungen, Voraussetzungen und der beobachteten Verwendung durch fortgeschrittene Bedrohungsakteure.

Risikofaktor | Level |

|---|---|

|

Möglicher Schaden |

Hoch Erfolgreiches PtT kann domänenweiten Zugriff ermöglichen, wobei Angreifer sensible Daten stehlen, kritische Dienste stören und langfristige Persistenz aufrechterhalten. Es kann auch zu einem vollständigen Unternehmenskompromiss führen, wenn Domänencontroller betroffen sind. |

|

Einfachheit der Ausführung |

Mittel–Hoch Tools wie Mimikatz und Impacket können das Extrahieren von Kerberos-Tickets aus dem LSASS-Speicher und deren anschließende Injektion oder Wiedergabe in einer vom Angreifer kontrollierten Sitzung automatisieren. Der Angreifer muss jedoch zuerst administrativen oder SYSTEM-Level-Zugriff auf mindestens einer Maschine erlangen, um das Ticket zu extrahieren. |

|

Wahrscheinlichkeit |

Mittel PtT-Angriffe sind gut dokumentiert und werden von fortgeschrittenen Gruppen wie APT29 verwendet. Obwohl ein Angreifer zunächst einen hohen Zugriffslevel benötigt, um es durchzuführen, können Organisationen mit schwacher Überwachung und ungepatchten Systemen immer noch Hauptziele sein. Daher steht die Gesamtwahrscheinlichkeit bei mittel: nicht hoch, aber auch nicht niedrig. |

Wie man Pass-the-Ticket-Angriffe verhindert

Um die Wahrscheinlichkeit eines Pass-the-Ticket-Angriffs zu verringern, sollten Organisationen Maßnahmen wie das Härten des Betriebssystems, die Begrenzung der Ticketlaufzeiten, die Minimierung administrativer Exposition und die Erkennung verdächtiger Aktivitäten umsetzen.

Credential Guard aktivieren

Windows Defender Credential Guard isoliert den LSASS-Prozess in einer sicheren virtualisierten Umgebung. Wenn Sie es auf allen kompatiblen Windows-Systemen aktivieren, wird das Risiko des Diebstahls von Tickets erheblich reduziert, da es Angreifern verhindert, Kerberos-Tickets oder andere Anmeldeinformationen aus dem LSASS-Speicher zu extrahieren.

Begrenzen Sie die Lebensdauer von Tickets

Die standardmäßige Lebensdauer eines Ticket Granting Ticket (TGT) beträgt 10 Stunden. Sie können diese Lebensdauer verkürzen und kürzere Erneuerungszeiträume durchsetzen, damit ein gestohlenes Ticket schnell ungültig wird. Dies minimiert das Zeitfenster, in dem ein Angreifer ein Ticket wiederverwenden könnte.

Anwenden von Least Privilege-Prinzipien

Als Faustregel sollten Sie Admin-Rechte nur dann gewähren, wenn sie benötigt werden, und die Verwendung von gemeinsam genutzten Admin-Zugangsdaten vermeiden. Verwenden Sie rollenbasierten Zugriff, sodass jeder Benutzer nur den Zugang erhält, den sein Job erfordert. Indem Sie die Anzahl der privilegierten Konten und deren Umfang begrenzen, reduzieren Sie die Chancen für Angreifer, den Zugang zu erhalten, den sie benötigen, um Kerberos-Tickets zu stehlen.

Vermeiden Sie Ticket-Caching auf hochwertigen Systemen

Hochwertige Systeme können Domain-Controller, PKI-Server und kritische Anwendungshosts umfassen. Konfigurieren Sie diese so, dass keine TGTs im Speicher oder auf der Festplatte gespeichert werden. Wenn keine Tickets zwischengespeichert sind, gibt es nichts, was ein Angreifer stehlen könnte, selbst wenn das System kompromittiert ist.

Schulung für Privileged Users

Menschliche Fehler sind eine häufige Ursache für Sicherheitsverletzungen, wobei Studien sie als Grund für 74% bis über 90% der Vorfälle nennen. In Anbetracht dessen ist es wichtig, Administratoren und andere Benutzer mit hohen Privilegien zu schulen, um das Einloggen auf nicht vertrauenswürdigen oder untergeordneten Hosts zu vermeiden. Die Verwendung von Admin-Credentials ausschließlich auf gehärteten Management-Workstations verringert das Risiko erheblich, dass ihre Kerberos-Tickets Angreifern ausgesetzt werden.

Verwenden Sie die zertifikatbasierte Authentifizierung (PKINIT)

Implementieren Sie Kerberos PKINIT (Smartcard-Anmeldung), um von passwortbasierter auf zertifikatbasierte Authentifizierung umzustellen. Jedes Kerberos-Ticket trägt dann den Nachweis eines gültigen kryptografischen Zertifikats, was gestohlene Tickets für einen Angreifer nutzlos macht und die Kerberos-Authentifizierungskette stärkt.

Regelmäßig aktualisieren

Denken Sie an den WannaCry-Ransomware-Angriff im Jahr 2017, bei dem ein Kryptowurm eine ungepatchte Schwachstelle in Windows-Systemen ausgenutzt hat! Um solche Vorfälle zu vermeiden, müssen Sie Domain-Controller, Key Distribution Centers (KDCs) und alle Windows-Systeme vollständig gepatcht halten. Zeitnahe Updates schließen bekannte Schwachstellen für Privilegienerweiterung und Credential-Diebstahl, die sonst zu Ticketkompromittierungen führen könnten.

Härten Sie Endpoints

Wenden Sie starke Sicherheitsgrundlinien auf alle Server und Arbeitsstationen an. Dazu gehört das Deaktivieren unnötiger Dienste, das Durchsetzen starker Authentifizierungsrichtlinien, das Aktivieren von Manipulationsschutz und das Bereitstellen anerkannter Endpoint Detection and Response (EDR) Tools. Ein gehärtetes Endgerät erschwert es Angreifern erheblich, den hochrangigen Zugriff zu erlangen, der erforderlich ist, um Kerberos-Tickets zu extrahieren.

Segmentieren Sie das Netzwerk: Begrenzen Sie laterale Bewegungspfade über Systeme hinweg.

Nutzen Sie Netzwerksegmentierung und gestufte Verwaltung, um laterale Bewegungen zu begrenzen. Mit diesen Barrieren können Angreifer ein gestohlenes Kerberos-Ticket nur innerhalb eines begrenzten Segments verwenden, anstatt sich frei in der Umgebung zu bewegen.

Wie Netwrix helfen kann

Die Netwrix ITDR (Identity Threat Detection and Response) Lösung kann Pass-the-Ticket und andere auf Kerberos basierende Angriffe erkennen, eindämmen und darauf reagieren. Durch die Kombination von Echtzeitüberwachung, Analytik und automatisierter Behebung hilft sie Organisationen, verdächtige Ticketaktivitäten frühzeitig zu erkennen und die seitliche Bewegung zu stoppen.

- Echtzeitüberwachung: Netwrix ITDR überwacht kontinuierlich Ihre Identitätsinfrastruktur und erkennt Anomalien wie ungewöhnliche Kerberos-Ticketanfragen, abnormale Ticketlaufzeiten und unregelmäßige Anmeldeverhaltensmuster.

- Behavioral Analytics: Die Lösung verwendet Verhaltensanalysen, um Abweichungen vom normalen Benutzerverhalten zu erkennen, wie unerwartete TGS-Anfragen, Authentifizierungsversuche zu ungewöhnlichen Zeiten und ungewöhnliche Zugriffsmuster im Netzwerk.

- Alarmmechanismen: ITDR bietet Alarme für Anzeichen von Missbrauch von Anmeldeinformationen, wie identische Tickets, die auf mehreren Maschinen verwendet werden. Dies hilft Administratoren, schnell auf vermutete PtT-Aktivitäten zu reagieren.

- Automatisierte Incident Response: ITDR automatisiert Reaktionen auf erkannte Bedrohungen, wie das Widerrufen kompromittierter Tickets, das Quarantäneversetzen betroffener Endpunkte und das Zurücksetzen von Passwörtern für betroffene Konten, um einen Angriff ohne Verzögerung zu unterbinden.

- Session Isolation: Es hilft dabei, betroffene Endpunkte und Benutzersitzungen zu isolieren oder unter Quarantäne zu stellen. Auf diese Weise können Angreifer, die gestohlene Kerberos-Tickets in ihre Sitzungen eingeschleust haben, sich nicht seitlich bewegen.

- Integration mit UEBA und SIEM: Durch die Integration mit UEBA (User and Entity Behavior Analytics) und SIEM (Security Information and Event Management)-Systemen stellt ITDR eine umfassende Überwachung und Korrelation von Lücken sicher, die den Missbrauch von Anmeldeinformationen erkennen können.

- SACL-Anwendung: Sie ermöglicht es Ihnen, Systemzugriffskontrolllisten (SACLs) selektiv auf AD-Objekte und Systeme mit hohem Risiko anzuwenden, was hilft, Änderungen oder Zugriffe auf diese Objekte zu überwachen, sowie Ticketzugriffe und potenzielle Ausnutzungspfade zu beobachten.

- Reaktionsplanung: Netwrix ITDR hilft Sicherheitsteams dabei, Wiederherstellungshandbücher zu erstellen, um sicherzustellen, dass ein Domain oder sogar ein gesamter Forest schnell im Falle eines Kompromisses wiederhergestellt wird. Es rüstet Teams auch mit der Bereitschaft aus, kompromittierte Anmeldeinformationen zurückzusetzen und verdächtige Zugriffsprotokolle zu überprüfen, die mit Ticketaktivitäten verbunden sind.

Erkennung, Milderung und Reaktionsstrategien

Um Pass-the-Ticket-Angriffe zu bekämpfen, sollten Organisationen starke Erkennung, proaktive Minderung und schnelle Reaktion auf Vorfälle kombinieren.

Detection

Um einen PtT-Angriff frühzeitig zu erkennen, müssen Organisationen kontinuierlich wichtige Sicherheitsereignisse und Verhaltensmuster überwachen. Und eine frühzeitige Erkennung ist entscheidend, weil Angreifer sich seitlich bewegen können, sobald sie ein Kerberos-Ticket gestohlen haben.

- Überwachen Sie die Ereignis-IDs 4768, 4769, 4624 (Typ 3), 4672: Verfolgen Sie diese Ereignis-IDs, um ungewöhnliche Authentifizierungsaktivitäten zu erkennen. Der Windows-Ereignisanzeiger eignet sich gut für Stichproben und kleine Umgebungen, ist jedoch nicht skalierbar für eine Überwachung rund um die Uhr. Für die Erkennung im Unternehmensmaßstab richten Sie eine kontinuierliche Weiterleitung an ein SIEM-System mit für diese Ereignis-IDs und verdächtige Muster wie ungewöhnliche Ticketlaufzeiten oder Anmeldungen von unerwarteten Endpunkten abgestimmten Alarmen ein. Hier ist, was jede ID repräsentiert:

- 4768: Kerberos TGT (Ticket Granting Ticket)-Anforderung

- 4769: Service Ticket (TGS)-Anfrage

- 4624 (Typ 3): Netzwerkanmeldung

- 4672: Spezielle Berechtigungen, die einem neuen Login zugewiesen wurden (zum Beispiel Admin-Rechte)

- Achten Sie auf verdächtige Muster, wie zum Beispiel:

- TGS-Anfragen ohne kürzlich ausgestellte TGTs vom gleichen Host - Dies könnte auf gefälschte oder wiederverwendete Tickets hindeuten

- Anmeldungen von ungewöhnlichen Endpunkten oder zu unüblichen Zeiten - Hinweise auf laterale Bewegungen oder kompromittierte Konten

- Protokolle mit fehlenden Feldern wie Account Domain oder Logon GUID - Können auf manipulierte oder gefälschte Tickets hinweisen

- Identische Tickets, die auf mehreren Maschinen verwendet werden - deutet auf Wiederverwendung oder Replay von Tickets hin

- Ungewöhnliche Ticket-Lebensdauern oder gefälschte Ablaufzeitstempel - Ein Kennzeichen von Golden Ticket-Angriffen

- Überwachen Sie die Verwendung von Tools wie Mimikatz, Rubeus, Kekeo usw.: Erkennen Sie Versuche, Tools wie Mimikatz, Rubeus oder Kekeo auszuführen, die Angreifer nutzen, um Kerberos-Tickets zu extrahieren und einzuspeisen. Verwenden Sie EDR oder Antivirus, um bekannte Signaturen und verdächtigen LSASS-Speicherzugriff zu markieren, aktivieren Sie detailliertes Windows/Sysmon-Logging (zum Beispiel Ereignis 4688 für Prozesserstellung, Ereignis 10 für LSASS-Zugriff) und leiten Sie diese Protokolle an ein SIEM weiter für Echtzeitwarnungen.

- Nutzen Sie UEBA und SIEM: Verwenden Sie UEBA- und SIEM-Plattformen, um Pass-the-Ticket-Aktivitäten zu erkennen, indem Sie Authentifizierungsprotokolle, Kerberos-Ereignisse und Benutzerverhalten im gesamten Umfeld korrelieren. Dieser zentralisierte Ansatz hebt Anomalien hervor, wie ungewöhnliche Anmeldezeiten, abnormale Ticketlaufzeiten und identische Tickets auf mehreren Hosts, die eine isolierte Systemüberwachung möglicherweise nicht bemerkt.

- Wenden Sie SACLs auf sensible AD-Konten und Systeme an: System Access Control Lists (SACLs) erzeugen detaillierte Audit-Protokolle, wann immer Kerberos-Tickets angefordert oder verwendet werden, sodass Sie den Zugriff auf Kerberos-Tickets zu hochwertigen Ressourcen überwachen und nachverfolgen können.

Minderung

Proaktive Schritte können die Wahrscheinlichkeit eines erfolgreichen Pass-the-Ticket-Angriffs erheblich verringern und gestohlene Tickets ungültig machen, bevor sie missbraucht werden können.

- Ändern Sie das Passwort des KRBTGT-Kontos zweimal: Führen Sie eine doppelte Passwortänderung für das KRBTGT-Konto durch, um alle vorhandenen Kerberos-Tickets zu invalidieren, einschließlich aller Golden Tickets, die Angreifer möglicherweise gefälscht haben. Dadurch bleiben nur neu ausgestellte Tickets gültig.

- Verwenden Sie Credential DoubleTap: Wenn ein Benutzer- oder Dienstkonto kompromittiert wird, setzen Sie sein Passwort schnell zweimal zurück. Dies stellt sicher, dass alle unter den alten Passworthashes ausgegebenen Kerberos-Tickets sofort unbrauchbar gemacht werden.

- Durchsetzung der Sitzungsisolation und Löschung zwischengespeicherter Tickets: Administratoren sollten dazu verpflichtet werden, sich nur von gesicherten Management-Workstations anzumelden, um privilegierte Sitzungen von alltäglichen Endpunkten zu trennen. Es ist auch wichtig, regelmäßige klist purge-Aufgaben zu planen, um zwischengespeicherte Kerberos-Tickets aus dem Speicher zu entfernen und so das zu minimieren, was ein Angreifer stehlen könnte.

Antwort

Wenn ein Pass-the-Ticket-Vorfall erkannt wird, sind schnelle Eindämmung und gründliche Behebung unerlässlich, um die seitliche Bewegung zu stoppen und einen sicheren Zustand wiederherzustellen.

- Quarantäne kompromittierter Endpunkte: Isolieren Sie betroffene Maschinen sofort manuell oder über automatisierte Reaktionswerkzeuge vom Netzwerk, um die seitliche Bewegung zu stoppen.

- Setzen Sie die Passwörter betroffener Benutzer- und Admin-Konten zurück: Ändern Sie die Passwörter aller Konten, bei denen möglicherweise Kerberos-Tickets gestohlen wurden, einschließlich Dienst- und Administrationskonten. Dies macht sofort alle Tickets ungültig, die von ihren alten Anmeldeinformationen abgeleitet wurden.

- Zugriffsmuster und Protokolle überprüfen: Untersuchen Sie Kerberos-Ereignisprotokolle, Authentifizierungsversuche und Ticketaktivitäten, um den Weg des Angreifers nachzuvollziehen und zu identifizieren, wie sich der Angriff ausgebreitet hat.

- Aktive Sitzungen widerrufen und Tickets ablaufen lassen: Zugriff durch Sitzungsungültigkeit oder erzwungenes Ticketablaufen widerrufen. Dies wird Abmeldungen erzwingen, Kerberos-Sitzungen ungültig machen und die Lebensdauer von Tickets verkürzen, um sicherzustellen, dass gestohlene oder wiederverwendete Tickets nicht mehr verwendet werden können.

Branchenspezifische Auswirkungen

Pass-the-Ticket (PtT)-Angriffe können jeden Sektor betreffen, aber die Folgen variieren je nach Art der Daten und Systeme, die eine Organisation verwaltet.

Industrie | Auswirkung |

|---|---|

|

Finanzen |

Finanzinstitutionen bearbeiten Transaktionen mit hohen Werten und speichern große Mengen an persönlichen und unternehmensbezogenen Daten. Ein erfolgreicher PtT-Angriff könnte es einem Eindringling ermöglichen, auf Kundendaten im Bankwesen zuzugreifen, unbefugte Geldtransfers zu initiieren und Zahlungssysteme zu manipulieren. Solche Sicherheitsverletzungen können zu direkten finanziellen Verlusten, regulatorischen Strafen und schwerwiegenden Schäden am Ruf führen. |

|

Gesundheitswesen |

Krankenhäuser und Gesundheitsdienstleister verlassen sich auf elektronische Gesundheitsakten (EHR) und andere Gesundheitsinformationstechnologie (HIT)-Systeme, die über Einrichtungen hinweg vernetzt sind. Indem gestohlene Kerberos-Tickets wiederverwendet werden, können Angreifer Patientenakten extrahieren, kritische medizinische Operationen stören oder Ransomware einsetzen, die HIT-Systeme sperrt. Das Ergebnis kann ein kompromittierter Datenschutz der Patienten, verzögerte Versorgung und kostspielige Ausfallzeiten sein. |

|

Regierung |

Regierungsnetzwerke sind Hauptziele für Spionage. Ein PtT-Angriff kann unbefugten Zugang zu sensiblen oder klassifizierten Daten gewähren, eine anhaltende Überwachung interner Kommunikation ermöglichen und sogar Hintertüren in Lieferketten oder kritischer Infrastruktur schaffen. Solche Kompromisse bedrohen die nationale Sicherheit, legen Staatsgeheimnisse offen und untergraben das öffentliche Vertrauen in Regierungssysteme. |

Entwicklung von Angriffen & Zukunftstrends

Mit der Zeit und der Technologie haben sich PtT-Angriffe zu schnelleren, stärker automatisierten Techniken entwickelt. Hier sind einige Trends, die hervorheben, wie PtT immer ausgefeilter und schwerer zu erkennen wird.

Automatisierung durch Skripting und Red-Team-Tools

Angreifer verlassen sich mittlerweile auf Werkzeuge wie Mimikatz Pass the Ticket, Rubeus und Impacket, um jede Phase eines PtT-Angriffs zu skripten, von der Ticketextraktion bis zur Injektion. Dies reduziert den manuellen Aufwand und erleichtert schnellere, großangelegte Kompromittierungen. Diese Werkzeuge sind anpassbar (beispielsweise können Befehle geändert und Plugins hinzugefügt werden) und lassen sich leicht in automatisierte Penetrationstests oder Red-Team-Workflows integrieren. Infolgedessen können Angreifer mehrere Aktionen, wie Ticketextraktion, Privilegienerhöhung und laterale Bewegungen in eine einzige automatisierte Sequenz durchführen. Insgesamt bedeutet dies, dass selbst weniger erfahrene Gegner einen PtT-Angriff starten können.

Kombination von PtT mit anderen Kerberos-Exploits

Aktuelle Berichte über mehrstufige Sicherheitsverletzungen zeigen, dass Eindringlinge selten allein PtT nutzen. Bedrohungsakteure kombinieren es mit anderen Kerberos-Missbräuchen, wie Kerberoasting, Pass-the-Hash (PtH) und Silver- oder Golden-Ticket-Techniken, um einen koordinierten Angriff zu starten, der es ihnen ermöglicht, sich durch Systeme zu bewegen, Entdeckung zu vermeiden, Privilegien zu eskalieren und langfristigen Zugang in Unternehmensnetzwerken aufzubauen.

Token Bridging: Ausweitung von PtT-Angriffen in die Cloud

Da Organisationen hybride Identity Management-Lösungen übernehmen, suchen Angreifer nach Wegen, um lokale Kerberos-Tickets zu nutzen, um Authentifizierungstoken für die Cloud zu erhalten. In Szenarien des „Token-Bridgings“ kann ein gestohlenes Kerberos-Ticket gegen SAML- oder OIDC-Token eingetauscht werden. Dies gewährt dem Angreifer unbefugten Zugang zu SaaS-Anwendungen und Cloud-Workloads und erweitert so einen PtT-Angriff in die Cloud - wo traditionelle lokale Überwachung möglicherweise den Einbruch nicht erkennt.

Verwendung von LOLBins zusammen mit PtT für Stealth

Angreifer verwandeln alltägliche Windows-Dienstprogramme, bekannt als Living-off-the-land Binaries (LOLBins), in unauffällige Waffen. Werkzeuge wie klist, runas und gängige PowerShell-Befehle sind vorinstalliert und von Microsoft signiert, sodass sie völlig legitim erscheinen. Wenn Bedrohungsakteure sie nutzen, um Pass-the-Ticket-Angriffe durchzuführen, geht ihre Aktivität in der normalen Administrationsarbeit auf, was es Verteidigern erschwert, bösartiges Verhalten von routinemäßiger Systemverwaltung zu unterscheiden.

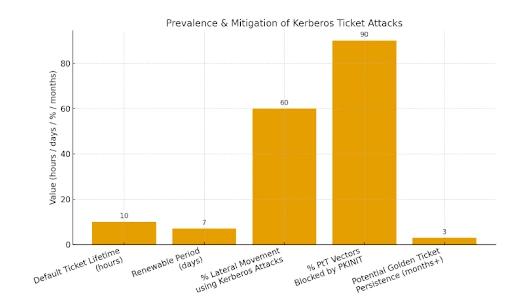

Wichtige Statistiken & Infografiken

Der Diebstahl von Kerberos-Tickets bleibt eine der effektivsten Methoden, wie Angreifer sich seitlich bewegen und verborgen bleiben. Diese schnellen Fakten heben hervor, warum die Pass-the-Ticket-Verteidigung ständige Aufmerksamkeit benötigt:

- Standardmäßig kann ein gestohlenes Ticket-Granting Ticket (TGT) bis zu 10 Stunden lang wiederverwendet und eine ganze Woche lang erneuert werden, es sei denn, Administratoren legen Richtlinien fest, die die Lebensdauer verkürzen.

- Gestohlene TGTs können MFA, Passwortrichtlinien und Sperrschutz umgehen.

- Mehr als 60% der lateralen Bewegungskampagnen nutzen irgendeine Form von Kerberos-Ticket-Angriff.

- Die Authentifizierung mit Smartcard (PKINIT) kann über 90% der PtT-Vektoren blockieren.

- Der Missbrauch von Golden Tickets kann monatelang anhalten, wenn die KRBTGT-Rotation nicht durchgesetzt wird.

Das folgende Balkendiagramm hebt kritische Kerberos-bezogene Risiko- und Minderungsdaten hervor.

Abschließende Gedanken

Kerberos-Tickets sind die Schlüssel zu Ihrem Königreich und müssen wie Kronjuwelen geschützt werden. Organisationen sollten Endpunkte härten, die Lebensdauer von Tickets verkürzen und unermüdlich überwachen, denn Angreifer sind schnell - sie scannen das Netzwerk automatisch, ergreifen Kerberos-Tickets in nur wenigen Sekunden und wechseln zwischen Systemen, bevor die meisten Teams es überhaupt bemerken. Die Verteidigung erfordert gleiche Dringlichkeit - kontinuierliche Überwachung von Kerberos und schnelles Schließen jeglicher verdächtiger Sitzungen. Stärken Sie jetzt Ihre Authentifizierungssysteme oder riskieren Sie, dass Eindringlinge Ihre eigenen Anmeldeinformationen nutzen, um direkt durch die Tore zu gehen.

FAQs

Teilen auf

Zugehörige Cybersecurity-Angriffe anzeigen

Missbrauch von Entra ID-Anwendungsberechtigungen – Funktionsweise und Verteidigungsstrategien

AdminSDHolder-Modifikation – Funktionsweise und Verteidigungsstrategien

AS-REP Roasting Attack - Funktionsweise und Verteidigungsstrategien

Hafnium-Angriff - Funktionsweise und Verteidigungsstrategien

DCSync-Angriffe erklärt: Bedrohung für die Active Directory Security

Golden SAML-Angriff

Verständnis von Golden Ticket-Angriffen

Angriffe auf Group Managed Service Accounts

DCShadow-Angriff – Funktionsweise, Beispiele aus der Praxis & Verteidigungsstrategien

ChatGPT Prompt Injection: Risiken, Beispiele und Prävention verstehen

NTDS.dit-Passwortextraktionsangriff

Pass-the-Hash-Angriff

Kerberoasting-Angriff – Funktionsweise und Verteidigungsstrategien

Password-Spraying-Angriff

Angriff zur Extraktion von Klartext-Passwörtern

Zerologon-Schwachstelle erklärt: Risiken, Exploits und Milderung

Ransomware-Angriffe auf Active Directory

Active Directory mit dem Skeleton Key-Angriff entsperren

Laterale Bewegungen: Was es ist, wie es funktioniert und Präventionsmaßnahmen

Man-in-the-Middle (MITM)-Angriffe: Was sie sind & Wie man sie verhindert

Warum ist PowerShell so beliebt bei Angreifern?

4 Angriffe auf Dienstkonten und wie man sich dagegen schützt

Wie Sie Malware-Angriffe daran hindern, Ihr Geschäft zu beeinträchtigen

Was ist Credential Stuffing?

Kompromittierung von SQL Server mit PowerUpSQL

Was sind Mousejacking-Angriffe und wie kann man sich dagegen verteidigen

Diebstahl von Anmeldeinformationen mit einem Security Support Provider (SSP)

Rainbow-Table-Attacken: Wie sie funktionieren und wie man sich dagegen verteidigt

Ein umfassender Blick auf Passwortangriffe und wie man sie stoppt

LDAP-Aufklärung

Umgehen der MFA mit dem Pass-the-Cookie-Angriff

Silver Ticket Attack