Ataque AS-REP Roasting - Cómo funciona y estrategias de defensa

AS-REP Roasting es una técnica de recolección de credenciales basada en Kerberos que se dirige a cuentas configuradas sin pre-autenticación de Kerberos. Un atacante puede solicitar un AS-REP para dicha cuenta, recibir datos cifrados con la clave a largo plazo de la cuenta y descifrar ese blob cifrado de forma offline para recuperar la contraseña en texto plano. Debido a que el ataque utiliza flujos estándar de Kerberos y descifrado offline, es sigiloso y efectivo contra contraseñas débiles o estáticas.

Atributo | Detalles |

|---|---|

|

Tipo de ataque |

AS-REP Roasting (extracción de credenciales de Kerberos) |

|

Nivel de impacto |

Alto |

|

Vector de Ataque Primario |

Cuentas con la opción “No requerir pre-autenticación Kerberos” activada; enumeración LDAP; acceso a la red al KDC |

|

Motivación |

Robo de credenciales, movimiento lateral, escalada de privilegios, persistencia |

|

Métodos comunes de prevención |

Haga cumplir la pre-autenticación de Kerberos, contraseñas fuertes/largas, deshabilite cuentas heredadas, monitoree la actividad de Kerberos, MFA, endurecimiento de cuentas |

Factor de riesgo | Nivel |

|---|---|

|

Daño potencial |

Alto: las credenciales comprometidas pueden permitir el movimiento lateral y la escalada de privilegios |

|

Facilidad de ejecución |

Medio — requiere enumeración de cuentas objetivo y recursos para cracking fuera de línea |

|

Probabilidad |

De medio a alto en entornos con brechas de legado/configuración |

¿Qué es AS-REP Roasting?

Kerberos normalmente requiere pre-autenticación: el cliente debe probar su identidad ante el Centro de Distribución de Claves (KDC) antes de que el KDC emita un Ticket Granting Ticket (TGT). Si una cuenta está configurada para omitir la pre-autenticación (la configuración “No requerir pre-autenticación de Kerberos”), un atacante puede enviar un AS-REQ para esa cuenta y el KDC devolverá un AS-REP que contiene datos cifrados con la clave a largo plazo de la cuenta (derivada de su contraseña). El atacante extrae ese blob cifrado y realiza un ataque de cracking de contraseñas offline contra él — si la contraseña es débil, el atacante la recupera y luego puede autenticarse como la cuenta. Esta técnica es conocida como AS-REP Roasting.

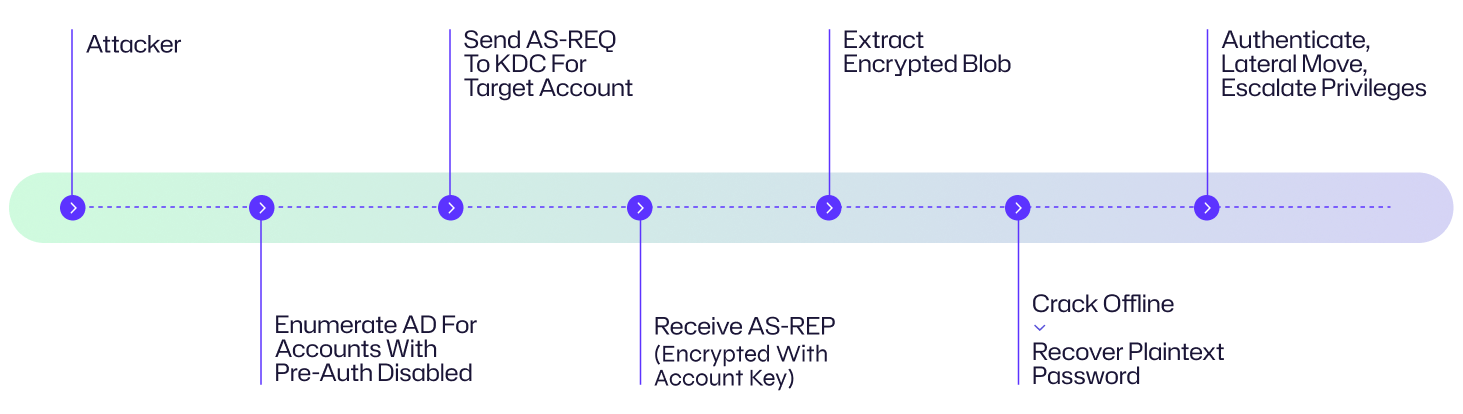

¿Cómo funciona el AS-REP Roasting?

A continuación se presenta un desglose paso a paso de un ataque típico de AS-REP Roasting.

1. Reconocimiento — encontrar cuentas sin pre-autenticación

Los atacantes enumeran cuentas de directorio para encontrar usuarios o principios de servicio con la pre-autenticación de Kerberos deshabilitada ("No requerir pre-autenticación de Kerberos"). Estas suelen ser cuentas de servicio heredadas, cuentas de computadora o cuentas de usuario mal configuradas. La enumeración se realiza a través de consultas LDAP/AD o herramientas de reconocimiento.

2. Solicitar AS-REP para las cuentas objetivo

Para cada cuenta descubierta, el atacante envía una AS-REQ al KDC del dominio para ese nombre de usuario. Debido a que la pre-autenticación está deshabilitada, el KDC devuelve un AS-REP que contiene datos cifrados con la clave derivada de la contraseña de la cuenta.

3. Extraiga el blob cifrado

El atacante extrae la parte cifrada de la respuesta AS-REP (la marca de tiempo cifrada o la parte cifrada del ticket) y la formatea para el cracking fuera de línea.

4. Descifrar la clave sin conexión

Utilizando herramientas de descifrado de contraseñas en modo offline (aceleradas por GPU o cracking distribuido), el atacante intenta recuperar la contraseña mediante fuerza bruta, diccionarios o listas de candidatos específicos. Las contraseñas débiles o estáticas son vulnerables.

5. Utilice las credenciales recuperadas para el movimiento lateral y la persistencia

Una vez recuperada la contraseña, el atacante puede autenticarse como esa cuenta, moverse lateralmente, acceder a servicios o escalar privilegios. Las cuentas de servicio y de máquina a menudo tienen acceso amplio, aumentando el impacto.

✱ Variante: Dirigido a principios de máquinas/servicios y cuentas de larga duración

El AS-REP Roasting suele dirigirse a cuentas no interactivas (principales de servicio, cuentas de computadora) que se configuraron sin pre-autenticación por compatibilidad. Estas cuentas a menudo tienen contraseñas largas, estáticas y acceso amplio, lo que las convierte en objetivos de alto valor.

Diagrama de flujo de ataque

Ejemplo: Perspectiva de la organización

Un atacante escanea el AD de Contoso y encuentra varias cuentas de servicio de respaldo antiguas marcadas como "sin pre-autenticación" para compatibilidad con un dispositivo antiguo. El atacante solicita AS-REPs para esas cuentas, extrae las respuestas cifradas y descifra una contraseña débil sin conexión. Utilizando la credencial recuperada, el atacante accede a las comparticiones de respaldo y recursos del dominio, luego escala aún más explotando configuraciones erróneas de membresías de grupo

Ejemplos y patrones del mundo real

Caso | Impacto |

|---|---|

|

Cuentas de servicio/copias de seguridad heredadas |

Los atacantes recolectan credenciales de cuentas de servicio configuradas sin autenticación previa, permitiendo el acceso a datos y el movimiento lateral. |

|

Escaneo automatizado en pentests |

Los equipos rojos incluyen con frecuencia verificaciones de AS-REP para identificar exposiciones antiguas y riesgos de contraseñas débiles. |

Consecuencias del AS-REP Roasting

El AS-REP Roasting puede tener un amplio impacto si la cuenta comprometida tiene acceso privilegiado o acceso a datos sensibles.

Consecuencias financieras

El compromiso de cuentas de servicio puede llevar al robo de propiedad intelectual, datos de clientes o registros financieros, lo que potencialmente podría desencadenar multas, costos de remediación o demandas de rescate.

Interrupción Operativa

Un atacante que utiliza credenciales de servicio puede acceder a copias de seguridad, alterar tareas programadas o interrumpir servicios críticos, lo que conduce a interrupciones y costos de recuperación.

Daño a la reputación

La divulgación pública de un compromiso de dominio — especialmente si se ven afectados los datos de clientes o la disponibilidad — daña la confianza y puede obstaculizar las asociaciones.

Impacto Legal y Regulatorio

La exposición de datos regulados puede desencadenar investigaciones y multas de cumplimiento de GDPR, HIPAA, PCI u otras normativas.

Área de impacto | Descripción |

|---|---|

|

Financiero |

Robo de datos, fraude, extorsión, costos de remediación |

|

Operativo |

Interrupciones del servicio, manipulación de copias de seguridad, carga de trabajo de recuperación |

|

Reputacional |

Erosión de la confianza de clientes/socios |

|

Legal |

Sanciones regulatorias, notificaciones de brechas |

Objetivos comunes: ¿Quién está en riesgo?

Cuentas con pre-autenticación desactivada

Cuentas de servicio heredadas, cuentas de compatibilidad para aparatos antiguos

Principales de servicio no interactivos

Contraseñas estáticas y credenciales de larga duración

Cuentas con contraseñas débiles o sin rotación

Alto riesgo de vulneración

Grandes propiedades con mala higiene de cuentas

Muchos sistemas heredados y malas configuraciones

Evaluación de riesgos

Factor de riesgo | Nivel |

|---|---|

|

Daño potencial |

Alto: las credenciales pueden permitir el pivoteo de dominio y la exfiltración de datos. |

|

Facilidad de ejecución |

Medio — requiere enumeración de AD y recursos para cracking offline. |

|

Probabilidad |

De medio a alto — muchas empresas mantienen cuentas de legado/compatibilidad. |

Cómo prevenir el AS-REP Roasting

La prevención es un concepto sencillo en teoría, pero requiere una higiene constante de las cuentas y controles de configuración.

Hacer cumplir la pre-autenticación Kerberos

Habilite la pre-autenticación Kerberos para todas las cuentas a menos que sea absolutamente necesario para la funcionalidad heredada. Minimice y justifique cualquier cuenta configurada para omitir la pre-autenticación.

Fortalezca las contraseñas de las cuentas y el ciclo de vida

Utilice contraseñas largas y generadas aleatoriamente para cuentas de servicio y máquinas, rote las contraseñas regularmente (gMSAs donde sea posible) y evite almacenar secretos en texto plano.

Reemplace patrones heredados

Migre aplicaciones heredadas para admitir autenticación moderna o utilice cuentas de servicio dedicadas y aisladas con acceso restringido y rotación frecuente. Prefiera la delegación restringida de Kerberos donde sea aplicable.

Aplicar el principio de mínimo privilegio y segmentación

Limite los privilegios de las cuentas de servicio y aísle los sistemas heredados mediante la segmentación de red.

Utilice MFA y Acceso Condicional

Requiera MFA y acceso condicional para flujos de trabajo administrativos interactivos. Tenga en cuenta que AS-REP se dirige a cuentas no interactivas, por lo que MFA es parte de una defensa en profundidad en lugar de una mitigación directa para todos los casos.

Cómo Netwrix ayuda a defenderse del AS-REP Roasting

Netwrix Identity Threat Detection & Response (ITDR) fortalece tus defensas mediante el monitoreo continuo de Active Directory y Microsoft Entra ID en busca de configuraciones de cuentas riesgosas, incluyendo aquellas vulnerables a AS-REP Roasting. Con alertas en tiempo real sobre actividades sospechosas de Kerberos, reconocimiento LDAP o intentos de autenticación anormales, ITDR permite a los equipos de seguridad actuar antes de que los atacantes puedan descifrar las credenciales de las cuentas de servicio. Al combinar la detección proactiva con flujos de trabajo de respuesta automatizados, Netwrix ayuda a las organizaciones a minimizar las oportunidades de movimiento lateral y cerrar las brechas de identidad que los adversarios explotan.

Estrategias de detección, mitigación y respuesta

Detección

- Monitoree las consultas de AD y la enumeración LDAP para escaneos que enumeren indicadores de cuenta o consulten atributos con pre-autenticación deshabilitada.

- Registre y alerte sobre intercambios excesivos de AS-REQ/AS-REP para cuentas que normalmente no deberían solicitarse desde fuentes inusuales.

- Inventarie cuentas con pre-autenticación deshabilitada y marque cambios inesperados; mantenga una línea base.

- Honeypots/cuentas señuelo: cree cuentas sin preautenticación como señuelos y monitoree las solicitudes de AS-REP.

- Esté atento a señales de uso de credenciales después de descifrarlas: inicios de sesión inusuales, acceso a recursos o patrones de autenticación lateral.

Respuesta

- Rote o deshabilite inmediatamente las cuentas expuestas si detecta actividad sospechosa de AS-REP.

- Habilite la pre-autenticación, rote las contraseñas y reemplácelas con identidades administradas donde sea posible.

- Realice búsquedas de credenciales para detectar indicios de uso de credenciales recuperadas y realice evaluaciones de alcance/impacto.

- Bloquee la infraestructura del atacante a nivel de red si se identifica y es factible.

Mitigación

- Elimine cuentas que no requieran pre-autenticación cuando sea posible, o aíslelas y refuércelas.

- Introduzca la detección automatizada (reglas SIEM) para la enumeración LDAP, picos de AS-REQ y detecciones de AS-REP contra cuentas señuelo.

- Integre el escaneo de secretos en CI/CD para prevenir la filtración accidental de credenciales.

Impacto específico del sector

Industria | Impacto |

|---|---|

|

Sanidad |

Las cuentas de respaldo/servicio comprometidas podrían exponer las copias de seguridad de EHR y la información de salud protegida (PHI). |

|

Finanzas |

El acceso a sistemas de transacciones o servidores de informes puede llevar a fraude o robo de datos. |

|

Gobierno |

La exposición de credenciales de servicio pone en riesgo el acceso a sistemas sensibles y los datos de seguridad nacional. |

Evolución de ataques y tendencias futuras

- La aceleración por GPU y el cracking en la nube hacen que la recuperación de contraseñas sin conexión sea más rápida y económica.

- La exploración automatizada integra la enumeración de AD y las solicitudes AS-REP en campañas de múltiples etapas.

- El cambio a identidades gestionadas reduce la exposición donde se implementa, empujando a los atacantes hacia objetivos heredados/de alto valor.

- Uso de la IA para priorizar el cracking — los atacantes pueden aplicar ML para elegir las contraseñas candidatas más adecuadas.

Estadísticas clave e infografías (telemetría sugerida)

- Porcentaje de cuentas con la pre-autenticación deshabilitada en su entorno.

- Edad promedio de la contraseña para cuentas de servicio.

- Tiempo para descifrar clases comunes de contraseñas en hardware de cracking disponible (para modelado de riesgos).

Reflexiones finales

AS-REP Roasting es efectivo y de bajo ruido, aprovechando las brechas de configuración y la higiene deficiente de las credenciales. Eliminar cuentas con pre-autenticación deshabilitada, hacer cumplir secretos gestionados y monitorear la enumeración de Kerberos/AD son las defensas más efectivas.

Preguntas frecuentes

Compartir en

Ver ataques de ciberseguridad relacionados

Abuso de permisos de aplicaciones Entra ID – Cómo funciona y estrategias de defensa

Modificación de AdminSDHolder – Cómo funciona y estrategias de defensa

Ataque de Kerberoasting – Cómo funciona y estrategias de defensa

Ataque Hafnium - Cómo funciona y estrategias de defensa

Ataques DCSync explicados: Amenaza a la seguridad de Active Directory

Ataque Golden SAML

Entendiendo los ataques de Golden Ticket

Ataque de Cuentas de Servicio Administradas por Grupo

Ataque DCShadow – Cómo funciona, ejemplos del mundo real y estrategias de defensa

ChatGPT Prompt Injection: Comprensión de riesgos, ejemplos y prevención

Ataque de extracción de contraseñas de NTDS.dit

Ataque de Pass the Hash

Explicación del ataque Pass-the-Ticket: Riesgos, ejemplos y estrategias de defensa

Ataque de Password Spraying

Ataque de extracción de contraseñas en texto plano

Explicación de la vulnerabilidad Zerologon: Riesgos, Explotaciones y Mitigación

Ataques de ransomware a Active Directory

Desbloqueando Active Directory con el ataque Skeleton Key

Movimiento lateral: Qué es, cómo funciona y prevenciones

Ataques de Hombre en el Medio (MITM): Qué son y cómo prevenirlos

¿Por qué es PowerShell tan popular entre los atacantes?

4 ataques a cuentas de servicio y cómo protegerse contra ellos

Cómo prevenir que los ataques de malware afecten a su negocio

¿Qué es Credential Stuffing?

Comprometiendo SQL Server con PowerUpSQL

¿Qué son los ataques de Mousejacking y cómo defenderse de ellos?

Robo de credenciales con un Proveedor de Soporte de Seguridad (SSP)

Ataques de Rainbow Table: Cómo funcionan y cómo defenderse de ellos

Una mirada exhaustiva a los ataques de contraseñas y cómo detenerlos

Reconocimiento LDAP

Eludir MFA con el ataque Pass-the-Cookie

Ataque de Silver Ticket