Ataques DCSync explicados: Amenaza a la seguridad de Active Directory

Los ataques DCSync son una técnica sigilosa utilizada por los atacantes para hacerse pasar por un controlador de dominio y solicitar información sensible de las cuentas de Active Directory.

Atributo | Detalles |

|---|---|

|

Tipo de ataque |

Ataque DCSync |

|

Nivel de impacto |

Crítico |

|

Target |

Gobierno, Salud, Energía, Educación, Tecnología y Proveedores de Servicios en la Nube, Servicios Financieros |

|

Vector de Ataque Primario |

Network, Abuso de Cuenta Privilegiada |

|

Motivación |

Espionaje, Ganancia Financiera, Persistencia |

|

Métodos comunes de prevención |

Cumplimiento del Principio de Menor Privilegio, Auditoría, Network Detection |

Factor de riesgo | Nivel |

|---|---|

|

Daño potencial |

Crítico |

|

Facilidad de ejecución |

Medio |

|

Probabilidad |

Alto |

¿Qué es un ataque DCSync?

Un ataque DCSync es una técnica utilizada por actores de amenazas para simular el comportamiento de un controlador de dominio (DC) en un entorno de Active Directory (AD). El ataque aprovecha características legítimas del Servicio de Replicación de Directorio Protocolo Remoto (MS-DRSR) para extraer datos sensibles del dominio.

En lugar de desplegar malware o inyectar código, el atacante utiliza herramientas (como Mimikatz) para hacerse pasar por un DC y solicitar la replicación de datos de credenciales — en particular hashes de contraseñas para cuentas de usuario, incluyendo KRBTGT y administradores de dominio.

Un ataque DCSync generalmente tiene las siguientes intenciones:

- Extraer hashes de contraseñas — Los atacantes recuperan los hashes de contraseña NTLM de cuentas de dominio, incluyendo las de usuarios privilegiados. Estos hashes pueden ser descifrados fuera de línea o utilizados directamente en ataques de pass-the-hash o Golden Ticket.

- Logre Dominio del Dominio — Al obtener el hash de la cuenta KRBTGT, los atacantes pueden falsificar los Tickets de Concesión de Tickets de Kerberos (TGTs), lo que permite persistencia y control total sobre el dominio. Esto permite acceso a largo plazo y sigiloso a todo el entorno de AD.

Este ataque es peligroso por varias razones.

- No se requiere malware — DCSync no depende de binarios maliciosos; abusa de la funcionalidad legítima, lo que hace que sea más difícil para las herramientas antivirus o EDR detectarlo.

- Imita el tráfico legítimo — El ataque imita las solicitudes de replicación estándar de Active Directory, lo que dificulta su distinción de las operaciones normales.

- Utilizado por APTs y Bandas de Cibercriminales — Los grupos de amenazas persistentes avanzadas (APT) y las bandas de ransomware emplean frecuentemente ataques DCSync para escalar privilegios y establecer persistencia.

¿Cómo funciona un ataque DCSync?

Un ataque DCSync se desarrolla en una serie de pasos sigilosos que imitan el comportamiento legítimo de Active Directory. Aquí hay un desglose paso a paso del ataque.

1. Comprometer una cuenta

El atacante primero obtiene acceso a una cuenta privilegiada que tiene derechos de replicación. Esto generalmente significa comprometer:

- Una cuenta de Administrador de Dominio, o

- Una cuenta de sistema con permisos de replicación delegados, o

- Una cuenta con derechos "DS-Replication-Get-Changes" y "DS-Replication-Get-Changes-All"

Estos permisos permiten al atacante imitar las solicitudes de replicación de un DC.

2. Descubra un DC

A continuación, el atacante localiza un controlador de dominio accesible dentro de la red. Herramientas como nltest,nslookup, o comandos integrados de Windows pueden ayudar a identificar los DCs.

3. Suplantar a un DC

Utilizando herramientas como las siguientes, el atacante crea solicitudes como si fuera un DC legítimo participando en la replicación de Active Directory.

- Mimikatz (

lsadump::dcsync) - Impacket's secretsdump.py

4. Solicitar datos

El atacante envía una solicitud de replicación utilizando la interfaz DRSUAPI, específicamente la función GetNCChanges - la misma llamada a la API utilizada en la replicación legítima de DC a DC.

5. Extraer Hashes de Contraseñas

El DC responde con los datos solicitados, incluyendo:

- hashes NTLM

- Claves de Kerberos

- Hash de la cuenta KRBTGT (crítico para la creación de Golden Tickets)

Estos datos permiten la realización de ataques de cracking de contraseñas, suplantación de identidad o ataques de pass-the-hash.

6. Lanzar ataques secundarios

Con las hashes de contraseñas en su poder, el atacante puede:

- Forje Golden Tickets (acceso ilimitado y a largo plazo)

- Realizar ataques de Pass-the-Ticket o Pass-the-Hash

- Escalar privilegios o moverse lateralmente a través del dominio

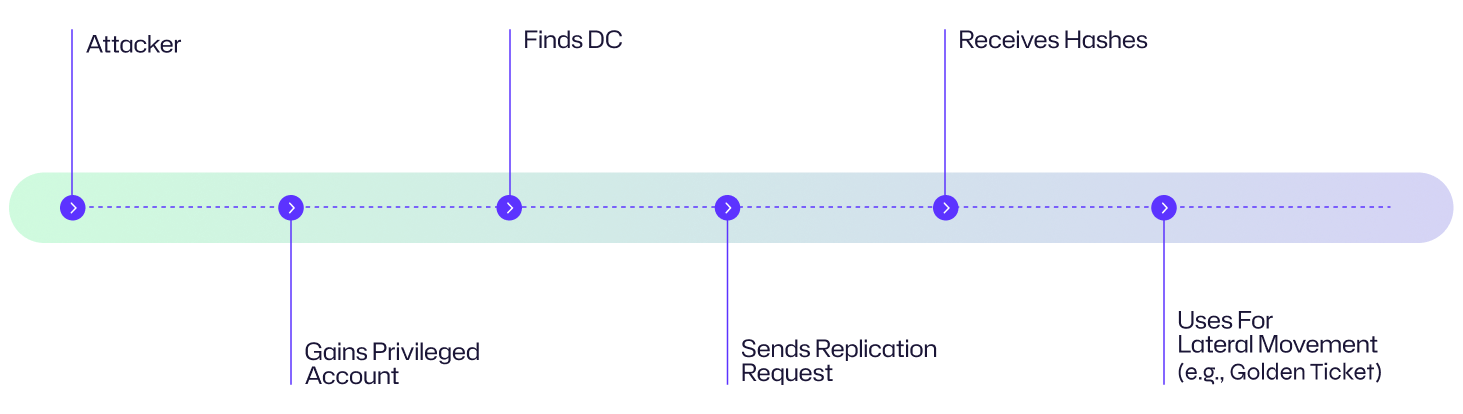

Diagrama de flujo de ataque

El flujo de ataque DCSync demuestra cómo un actor de amenazas puede abusar de los protocolos legítimos de replicación de Active Directory para extraer hashes de contraseñas y obtener un control sigiloso y a largo plazo sobre un dominio.

Aquí hay un concepto visual del ataque.

Veamos un ejemplo desde la perspectiva de una organización.

En una empresa de servicios financieros de tamaño medio, un correo electrónico de phishing conduce al compromiso de las credenciales de un técnico de helpdesk. El atacante utiliza estas credenciales para elevar privilegios a través de Kerberoasting y finalmente obtiene acceso a una cuenta de Administrador de Dominio. Con este acceso, el atacante identifica un DC utilizando DNS internos y aprovecha la función Mimikatz DCSync para solicitar datos de replicación. El DC, sin estar al tanto de la intención maliciosa, responde con hashes de contraseñas, incluyendo la de la cuenta KRBTGT. El atacante luego crea un Golden Ticket — otorgando acceso ilimitado y a largo plazo a la red de la organización — y exfiltra silenciosamente datos sensibles de clientes durante varias semanas sin activar alarmas.

Ejemplos de ataques DCSync

Los ataques DCSync son una potente técnica de post-explotación donde un atacante imita el comportamiento de un controlador de dominio para extraer credenciales sensibles de Active Directory. A continuación se presentan ejemplos reales que demuestran el impacto de los ataques DCSync.

Caso | Impacto |

|---|---|

|

APT40 / Leviathan (2024) |

En 2024, APT40 (también conocido como Leviathan), un grupo de ciberespionaje patrocinado por el estado con base en China, empleó ataques DCSync para robar credenciales de redes privadas y gubernamentales objetivo. Un aviso conjunto publicado el 9 de julio de 2024, por agencias de ciberseguridad incluyendo el Australian Cyber Security Centre (ACSC) y la US Cybersecurity and Infrastructure Security Agency (CISA) resaltó que DCSync es parte del repertorio de técnicas de APT40. |

|

UNC5330 (2024) |

En 2024, el actor de amenazas vinculado a China UNC5330 explotó vulnerabilidades en los dispositivos VPN Ivanti Connect Secure para realizar ataques DCSync durante el movimiento lateral dentro de redes comprometidas. El ataque permitió al actor de amenazas obtener acceso profundo y persistente a las redes objetivo y potencialmente exfiltrar datos sensibles tanto de entornos gubernamentales como del sector privado. La naturaleza sigilosa del ataque hizo que la detección fuera desafiante, aumentando el tiempo de permanencia y expandiendo el alcance del compromiso en las organizaciones afectadas. |

|

Mustang Panda (2023) |

En 2023, el grupo de amenaza persistente avanzada (APT) vinculado a China Mustang Panda, también conocido como Stately Taurus, orquestó una campaña de ciberespionaje dirigida al gobierno de Filipinas. Los atacantes obtuvieron acceso inicial a través de correos electrónicos de spear-phishing y desplegaron herramientas como MimiKatz para realizar ataques DCSync. La campaña tuvo un impacto significativo, permitiendo a Mustang Panda mantener acceso a largo plazo a la red gubernamental comprometida. Al recolectar credenciales y establecer persistencia, lograron exfiltrar documentos sensibles y otros datos críticos durante un período extendido. |

|

LAPSUS$ (2022) |

En 2022, el grupo cibercriminal LAPSUS$, también rastreado como DEV-0537, empleó ataques DCSync para escalar privilegios dentro de las organizaciones objetivo. Después de obtener acceso inicial, utilizaron herramientas como Mimikatz para realizar operaciones DCSync, lo que les permitió recolectar credenciales, incluyendo las de los administradores de dominio. Esto les permitió el movimiento lateral y una infiltración más profunda en las redes de las víctimas. LAPSUS$ comprometió a varias organizaciones de alto perfil, incluyendo a Microsoft, Okta y T-Mobile. Con credenciales de administrador de dominio, obtuvieron acceso extenso a sistemas internos, lo que les permitió exfiltrar datos sensibles como el código fuente e información de clientes. Las tácticas del grupo, que combinaron el robo de credenciales con filtraciones de datos públicos y extorsión, interrumpieron operaciones y plantearon desafíos de seguridad significativos para las entidades afectadas. |

Consecuencias de un ataque DCSync

Los ataques DCSync representan una seria amenaza para la seguridad empresarial. Una vez que tienen éxito, estos ataques pueden comprometer los cimientos mismos de la gestión de identidad y acceso, lo que lleva a consecuencias amplias y duraderas. Las repercusiones pueden incluir costosos esfuerzos de respuesta a incidentes, interrupción del negocio, daño a la confianza de la marca y posibles acciones legales o sanciones regulatorias por no proteger la información sensible.

Área de impacto | Descripción |

|---|---|

|

Financiero |

Al explotar las características de replicación de Active Directory, los atacantes pueden extraer credenciales, incluyendo las de los administradores de dominio, facilitando el acceso no autorizado a sistemas sensibles. Esta brecha puede llevar a pérdidas financieras significativas debido a la interrupción del negocio, los costos de respuesta a incidentes y los posibles pagos de rescate. Por ejemplo, el costo promedio de una violación de datos alcanzó los $4.88 millones en 2024, con empresas como MGM Resorts International reportando un impacto de $100 millones en sus resultados trimestrales tras un ciberataque. |

|

Operativo |

Los ataques DCSync comprometen el núcleo de la infraestructura de TI de una organización — Active Directory — lo que resulta en la pérdida de control sobre los procesos de autenticación y autorización. Esto puede causar interrupciones operativas generalizadas, incluyendo el acceso no autorizado a sistemas, exfiltración de datos y tiempo de inactividad potencial, afectando gravemente la continuidad del negocio. |

|

Reputacional |

La exposición de datos sensibles y el acceso no autorizado prolongado pueden erosionar la confianza entre clientes, socios y partes interesadas. En el gobierno y en industrias reguladas como la salud, donde la confidencialidad de los datos es primordial, tales violaciones pueden llevar a una pérdida de confianza pública y daño reputacional a largo plazo. |

|

Legal/Regulatorio |

Las organizaciones pueden enfrentar acciones legales y sanciones regulatorias por no proteger adecuadamente la información sensible. El incumplimiento de las regulaciones de protección de datos como el GDPR o HIPAA puede resultar en multas sustanciales y medidas correctivas obligatorias. |

Objetivos comunes de un ataque DCSync: ¿Quién está en riesgo?

Para ejecutar un ataque DCSync, los adversarios se enfocan en cuentas y permisos específicos dentro de la red. A continuación, se presenta una visión general de los objetivos comunes susceptibles a dichos ataques.

Cuentas de alto privilegio

|

Cuenta KRBTGT |

La cuenta KRBTGT es fundamental para la autenticación Kerberos, cifrando y firmando todos los tickets de Kerberos dentro del dominio. Comprometer esta cuenta permite a los atacantes falsificar Golden Tickets, otorgándoles acceso ilimitado a través del dominio. |

|

Cuentas de Administrador |

Las cuentas que pertenecen a grupos como Domain Admins, Enterprise Admins y Administrators poseen privilegios elevados por defecto. Si se ven comprometidas, estas cuentas pueden ser utilizadas para realizar ataques DCSync, facilitando el movimiento lateral y la explotación adicional. |

|

Cuentas de servicio con derechos de replicación |

Ciertas cuentas de servicio, como las utilizadas por Microsoft Entra Connect (por ejemplo, cuentas MSOL_), requieren permisos de replicación para operaciones legítimas. Sin embargo, si estas cuentas son comprometidas, los atacantes pueden aprovechar sus permisos para ejecutar ataques DCSync. |

Cuentas de máquina de Controlador de Dominio

|

Cuentas de computadora DC |

Las cuentas de máquina de Domain Controller (DC) poseen intrínsecamente derechos de replicación. Aunque son esenciales para las operaciones del dominio, si un atacante toma el control de un DC o de sus credenciales, pueden iniciar ataques DCSync para extraer datos de credenciales de otros DCs. |

Cuentas no predeterminadas o mal configuradas

|

Cuentas con permisos de replicación delegados |

Las cuentas que originalmente no estaban destinadas para tareas de replicación pueden recibir inadvertidamente permisos de Replicating Directory Changes debido a configuraciones erróneas. Estas cuentas no predeterminadas se convierten en objetivos principales, ya que los atacantes pueden explotar estos permisos para realizar ataques DCSync sin necesidad de contar con derechos administrativos completos. |

Evaluación de riesgos

Comprender el riesgo asociado con los ataques DCSync implica evaluar su probabilidad, la severidad potencial, la sofisticación de las técnicas empleadas, la dificultad de detección y el impacto potencial.

|

Probabilidad: Alta |

Los ataques DCSync son altamente probables, especialmente en entornos donde a cuentas no predeterminadas se les han otorgado permisos de replicación inadvertidamente. Estas configuraciones incorrectas pueden ocurrir debido a una delegación inapropiada o falta de supervisión y a menudo se pasan por alto, proporcionando a los atacantes el acceso necesario para realizar operaciones DCSync. Herramientas como Mimikatz aumentan aún más su probabilidad. |

|

Gravedad: Alta |

Los ataques DCSync suelen emplear técnicas de "vivir de la tierra", utilizando herramientas y procesos legítimos del sistema. Este enfoque permite a los atacantes operar de manera sigilosa, evadiendo medidas de seguridad tradicionales y prolongando su presencia dentro de la red. |

|

Sofisticación del Ataque: Crítico |

Al obtener el hash de la contraseña de la cuenta KRBTGT mediante DCSync, los atacantes pueden falsificar Golden Tickets. Esto les otorga acceso ilimitado a través del dominio, permitiendo operaciones persistentes y encubiertas que son difíciles de detectar y mitigar. |

|

Dificultad de detección: Alta |

Detectar ataques DCSync es un desafío porque explotan protocolos legítimos de replicación. Los atacantes pueden usar herramientas como Mimikatz para realizar estos ataques sin desplegar malware, lo que hace que los métodos de detección tradicionales sean menos efectivos. |

|

Impacto potencial: Crítico |

Las consecuencias de un ataque DCSync son críticas. Los atacantes pueden obtener acceso a datos sensibles, interrumpir operaciones y causar daño a la reputación. En industrias reguladas, como la salud y las finanzas, esto también puede llevar a sanciones legales y regulatorias. |

Cómo prevenir ataques DCSync

Prevenir ataques DCSync requiere un enfoque multifacético que combina un control de acceso estricto, monitoreo continuo y segmentación estratégica de su entorno de Active Directory (AD). A continuación se presentan estrategias clave para mitigar el riesgo de dichos ataques.

Hacer cumplir el Principio de Menor Privilegio

Limite estrictamente los derechos de replicación a las cuentas que los requieran. Audite regularmente y elimine los permisos innecesarios, especialmente los siguientes derechos extendidos:

- Replicando cambios en el directorio

- Replicando cambios en todo el Directory Management

- Replicando cambios en el conjunto filtrado de Directory Management

Estos permisos son a menudo explotados en ataques DCSync.

Auditar y Monitorear

Implemente un monitoreo continuo para detectar solicitudes de replicación no autorizadas. Utilice herramientas como Netwrix PingCastle y Netwrix Threat Manager para escanear cuentas no predeterminadas con permisos de replicación y otras configuraciones riesgosas. Las auditorías regulares pueden descubrir malas configuraciones que de otro modo pasarían desapercibidas.

Controlar ACEs

Revise y gestione las Entradas de Control de Acceso (ACEs) para prevenir permisos no intencionados. Por ejemplo, el grupo de Administradores de Clave Empresarial podría tener inadvertidamente control total sobre el Contexto de Nombres de Dominio, lo que representa un riesgo de seguridad. Asegúrese de que solo se otorguen los permisos necesarios a cada principal de seguridad.

Segmentar niveles de AD

Adopte un modelo administrativo por niveles para separar las cuentas de alto privilegio de su uso en entornos de usuario estándar. Esta segmentación minimiza el riesgo de exposición de credenciales en estaciones de trabajo menos seguras y ayuda a contener posibles violaciones.

Implemente mecanismos de detección avanzados

Despliegue soluciones de Security Information and Event Management (SIEM) para monitorear eventos específicos indicativos de ataques DCSync, como entradas inusuales del Evento ID 4662. Centrese en detectar solicitudes de replicación de cuentas que no son controladores de dominio, lo que puede significar actividad maliciosa.

Netwrix Support

Netwrix ofrece soluciones robustas para la detección y mitigación de ataques DCSync. Netwrix Threat Manager y Netwrix Threat Prevention mejoran la capacidad de su organización para detectar y prevenir ataques DCSync, fortaleciendo así la postura de seguridad general de su entorno de Active Directory.

Netwrix Threat Manager: Detección de comportamiento DCSync

Netwrix Threat Manager monitorea continuamente las actividades de replicación de AD para identificar patrones indicativos de ataques DCSync. Detecta solicitudes de replicación inusuales, especialmente aquellas que provienen de máquinas que no son controladores de dominio, y proporciona detalles profundos sobre la actividad sospechosa, incluyendo el origen, las cuentas objetivo y la naturaleza de la solicitud de replicación. Esta detección en tiempo real permite a los equipos de seguridad responder con prontitud a posibles amenazas.

Netwrix Threat Prevention: Bloqueo de replicación no autorizada

Netwrix Threat Prevention protege proactivamente su entorno de AD mediante la aplicación de políticas que previenen actividades de replicación no autorizadas. Cuando se detecta un comportamiento similar a DCSync, puede bloquear automáticamente la cuenta o estación de trabajo ofensiva para evitar que realice más acciones de replicación. Este mecanismo de respuesta inmediata ayuda a contener la amenaza, brindando tiempo valioso a los equipos de respuesta a incidentes para investigar y remediar el problema.

Estrategias de detección, mitigación y respuesta

Un supuesto ataque DCSync implica que un adversario se hace pasar por un controlador de dominio para extraer credenciales de Active Directory utilizando derechos de replicación. La detección y respuesta rápidas son críticas para contener la amenaza.

Señales de advertencia temprana

Aquí hay señales clave que monitorear para una detección temprana de un ataque DCSync.

Solicitudes de replicación inesperadas

|

Síntomas |

Máquinas que no son controladores de dominio emitiendo solicitudes de replicación al controlador de dominio. |

|

Cómo detectar |

|

ID de evento de seguridad 4662

|

Síntomas |

Aumento en |

|

Detalles |

|

Patrones de Event ID 4670 / 4624 / 4742

|

Eventos Adicionales Útiles |

|

Respuesta Inmediata

Cuando se sospecha o detecta un ataque DCSync, la contención rápida es crítica.

Aislar el sistema comprometido

- Desconecte inmediatamente los sistemas afectados de la red.

- Suspenda cualquier cuenta inusual con derechos de replicación (como

DS-Replication-Get-Changes-All).

Revocar privilegios elevados

Eliminar usuarios o servicios de:

- Grupos de seguridad integrados en Active Directory, como Administrators, Domain Admins y Enterprise Admins.

- Cuentas con derechos de

Replicating Directory Changes.

Auditar e investigar registros

Revise los registros en los controladores de dominio, especialmente:

- Registros de eventos de seguridad: Enfóquese en las entradas relacionadas con la replicación

- Registros del Directory Service

- Sysmon Logs: Creación de procesos y conexiones de red

Estrategias de mitigación a largo plazo

Una defensa proactiva reduce significativamente los riesgos de DCSync.

Auditar los derechos de replicación de AD

- Revise periódicamente los permisos utilizando herramientas como BloodHound y PowerView.

- Audite la presencia de miembros inesperados en grupos AD privilegiados.

Despliegue mecanismos de engaño

- Emplee técnicas de engaño como colocar cuentas honeypot o objetos DC señuelo.

- Utilice herramientas como Canarytokens o ADDecoy para detectar accesos no autorizados.

Implemente el modelo administrativo por niveles

Separe las funciones por niveles de privilegio (Tier 0, 1, 2).

- Nivel 0: Acceso directo a los controladores de dominio

- Nivel 1: Administración de servidores

- Nivel 2: Soporte de estación de trabajo

Habilitar Auditoría Mejorada

- Active la Configuración de Política de Auditoría Avanzada.

- Haga seguimiento del acceso al servicio de directorio, uso de privilegios y modificaciones de objetos.

Protocolos de replicación segura

- Bloquee el tráfico RPC saliente de dispositivos que no sean DC cuando sea posible.

- Utilice reglas de firewall para restringir la comunicación de replicación solo entre DCs conocidos.

Impacto específico del sector

El impacto de un ataque DCSync puede variar considerablemente entre industrias debido a diferencias en requisitos regulatorios, sensibilidad de datos y complejidad de infraestructura. Ya sea en finanzas, salud, gobierno o tecnología, un ataque DCSync exitoso puede llevar al robo de credenciales, violaciones de seguridad de datos, infracciones de cumplimiento y disrupción operativa.

Industria | Impacto |

|---|---|

|

Salud |

En el sector sanitario, un ataque DCSync puede tener consecuencias graves, incluyendo:

|

|

Finanzas |

En el sector financiero, un ataque DCSync representa una amenaza de alto riesgo debido a la naturaleza sensible de los sistemas y datos.

|

|

Retail |

En la industria minorista, un ataque DCSync puede interrumpir las operaciones y socavar la confianza del cliente.

|

Evolución de ataques y tendencias futuras

La técnica de ataque DCSync ha evolucionado hasta convertirse en un componente crítico de los kits de herramientas adversarios modernos. A medida que las medidas defensivas mejoran, las tácticas DCSync continúan adaptándose, integrándose más profundamente en las capacidades nativas del sistema y aprovechando las vulnerabilidades emergentes para un impacto máximo.

Living-off-the-Land (LotL)

Los atacantes dependen cada vez más de herramientas nativas de Windows y funcionalidades integradas de Active Directory para ejecutar ataques DCSync sin desplegar binarios externos. Al explotar privilegios de replicación con protocolos estándar como DRSR, los actores de amenazas se mimetizan con el comportamiento normal de la red. Este enfoque de Vivir-de-la-Tierra (LotL) reduce la huella forense y hace que sea más difícil para los mecanismos de detección basados en firmas tradicionales marcar la actividad maliciosa.

Expansión de herramientas

Aunque Mimikatz sigue siendo la herramienta más conocida para ejecutar DCSync, alternativas como secretsdump.py de Impacket y los emergentes marcos de trabajo de equipos rojos han ampliado el arsenal del atacante. Estas herramientas suelen ser modulares, de código abierto y se actualizan con frecuencia; por lo tanto, son más difíciles de detectar y bloquear. Las variantes ahora incluyen capacidades de ofuscación y scripting que eluden las soluciones tradicionales de EDR y se adaptan a los controles de seguridad actualizados.

Evasión de Detección Avanzada

Los atacantes sofisticados han ido más allá de simplemente explotar DCSync — ahora implementan tácticas avanzadas para encubrir sus rastros. Esto incluye deshabilitar o manipular el registro de eventos de Windows, utilizar canales de comunicación cifrados o tunelizados, y encadenar DCSync con otras técnicas sigilosas. Algunos adversarios incluso ejecutan funcionalidades similares a DCSync directamente desde la memoria para evitar escrituras en disco y evadir herramientas de monitoreo de endpoints.

Trend Watch

El poder de DCSync se amplifica aún más cuando se combina con vulnerabilidades de escalada de privilegios. Explotaciones como Zerologon (CVE-2020-1472) y PrintNightmare (CVE-2021-34527) permiten a los atacantes elevar rápidamente el acceso a privilegios a nivel de dominio, lo que permite cumplir con los prerrequisitos para DCSync sin necesidad de un movimiento lateral a largo plazo. Las cadenas de explotación futuras podrían depender de configuraciones erróneas de AD de día cero o defectos en la cadena de suministro para desencadenar DCSync de manera más rápida y encubierta.

Estadísticas Clave & Infografías

En 2024, más de una docena de actores de amenazas avanzadas fueron vinculados con técnicas de DCSync en informes públicos.

Por ejemplo, en diciembre de 2024, Arctic Wolf Labs identificó una sofisticada campaña de ciberataques dirigida a dispositivos de firewall Fortinet FortiGate. Los actores de amenazas explotaron una vulnerabilidad de día cero sospechada para obtener acceso no autorizado a las interfaces de gestión de los dispositivos, permitiéndoles alterar las configuraciones del firewall y extraer credenciales utilizando DCSync.

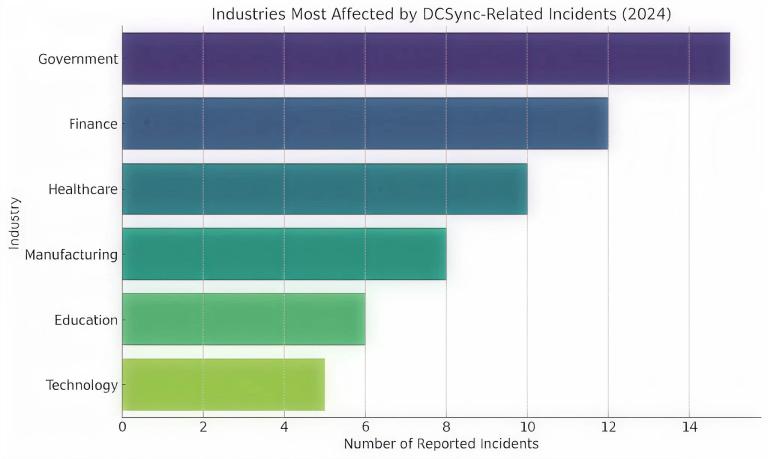

Industrias más afectadas por incidentes relacionados con DCSync

El gráfico de barras anterior resalta las industrias más afectadas:

- Gobierno y Finanzas encabezan la lista, reflejando sus datos de alto valor y entornos de AD comúnmente complejos.

- El sector sanitario y el de la fabricación también enfrentan una exposición notable, probablemente debido a sistemas heredados y segmentación limitada.

- La educación y la tecnología son cada vez más objetivos, a menudo debido a redes abiertas y al valor de la propiedad intelectual de la investigación.

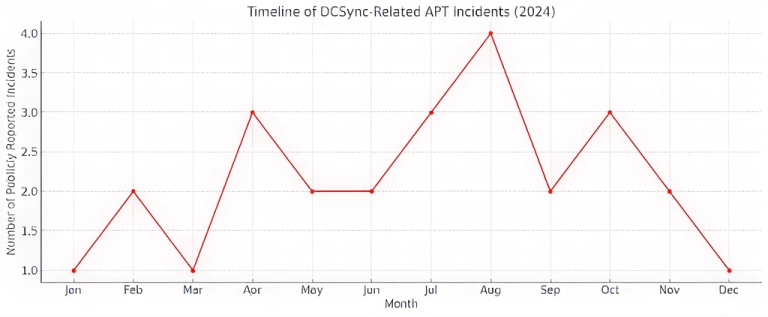

Cronología de incidentes APT relacionados con DCSync (2024)

El gráfico de líneas ilustra la frecuencia de incidentes a lo largo del año:

- El volumen de incidentes aumentó notablemente en el segundo y tercer trimestre, siendo agosto (4 incidentes) el pico.

- Los picos en abril, julio y octubre se alinean con períodos de campañas APT conocidas que involucran explotaciones de escalada de privilegios (por ejemplo, vulnerabilidades antiguas como Zerologon).

- Este patrón estacional sugiere un direccionamiento estratégico durante los ciclos presupuestarios o eventos geopolíticos.

Reflexiones finales

Los ataques DCSync siguen siendo una amenaza formidable para los entornos de Active Directory. Los adversarios se hacen pasar por controladores de dominio y extraen credenciales sensibles sin desplegar malware ni acceder directamente a los controladores de dominio. Al explotar los protocolos legítimos de replicación, los atacantes pueden recolectar sigilosamente hashes de contraseñas, facilitando el movimiento lateral, la escalada de privilegios y el acceso persistente. Para mitigar estos riesgos, las organizaciones deben auditar rigurosamente los permisos de replicación, hacer cumplir el principio de mínimo privilegio e implementar un monitoreo continuo de actividades de replicación anómalas.

Preguntas frecuentes

Compartir en

Ver ataques de ciberseguridad relacionados

Abuso de permisos de aplicaciones Entra ID – Cómo funciona y estrategias de defensa

Modificación de AdminSDHolder – Cómo funciona y estrategias de defensa

Ataque AS-REP Roasting - Cómo funciona y estrategias de defensa

Ataque Hafnium - Cómo funciona y estrategias de defensa

Ataque de Kerberoasting – Cómo funciona y estrategias de defensa

Ataque Golden SAML

Entendiendo los ataques de Golden Ticket

Ataque de Cuentas de Servicio Administradas por Grupo

Ataque DCShadow – Cómo funciona, ejemplos del mundo real y estrategias de defensa

ChatGPT Prompt Injection: Comprensión de riesgos, ejemplos y prevención

Ataque de extracción de contraseñas de NTDS.dit

Ataque de Pass the Hash

Explicación del ataque Pass-the-Ticket: Riesgos, ejemplos y estrategias de defensa

Ataque de Password Spraying

Ataque de extracción de contraseñas en texto plano

Explicación de la vulnerabilidad Zerologon: Riesgos, Explotaciones y Mitigación

Ataques de ransomware a Active Directory

Desbloqueando Active Directory con el ataque Skeleton Key

Movimiento lateral: Qué es, cómo funciona y prevenciones

Ataques de Hombre en el Medio (MITM): Qué son y cómo prevenirlos

¿Por qué es PowerShell tan popular entre los atacantes?

4 ataques a cuentas de servicio y cómo protegerse contra ellos

Cómo prevenir que los ataques de malware afecten a su negocio

¿Qué es Credential Stuffing?

Comprometiendo SQL Server con PowerUpSQL

¿Qué son los ataques de Mousejacking y cómo defenderse de ellos?

Robo de credenciales con un Proveedor de Soporte de Seguridad (SSP)

Ataques de Rainbow Table: Cómo funcionan y cómo defenderse de ellos

Una mirada exhaustiva a los ataques de contraseñas y cómo detenerlos

Reconocimiento LDAP

Eludir MFA con el ataque Pass-the-Cookie

Ataque de Silver Ticket