Entendiendo los ataques de Golden Ticket

Un ataque de Golden Ticket permite a un atacante falsificar un Ticket Granting Ticket (TGT) de Kerberos utilizando la clave KRBTGT para obtener acceso ilimitado y persistente a un dominio de Active Directory.

Atributo | Detalles |

|---|---|

|

Tipo de ataque |

Ataque de Golden Ticket |

|

Nivel de impacto |

Crítico |

|

Target |

Empresas, Gobierno, Todas las grandes organizaciones |

|

Vector de Ataque Primario |

Robo de credenciales, Explotación de redes |

|

Motivación |

Espionaje, Exfiltración de datos, Ganancia financiera, Disrupción |

|

Métodos de Prevención Comunes |

Rotación de contraseña KRBTGT, Credential Guard, Menor Privilegio, Endurecimiento de AD, Monitoreo |

Factor de riesgo | Nivel |

|---|---|

|

Daño potencial |

Crítico |

|

Facilidad de ejecución |

Duro |

|

Probabilidad |

Medio |

¿Qué es un ataque de Golden Ticket?

Piensa en lo que significaba un boleto dorado en Charlie y la Fábrica de Chocolate: acceso ilimitado a todo, sin preguntas. En ciberseguridad, un ataque de Golden Ticket otorga a los hackers ese mismo tipo de pase VIP a toda tu red.

Así que aquí se explica un ataque de Golden Ticket. Un ataque de Golden Ticket es una técnica de explotación de Kerberos en la cual un atacante utiliza el hash de la cuenta KRBTGT de Active Directory para falsificar los Ticket Granting Tickets (TGTs). Esto les permite suplantar a cualquier usuario, incluidos los administradores de dominio, y obtener acceso ilimitado y a largo plazo a todos los recursos del dominio.

Los atacantes a menudo emplean herramientas como Mimikatz o Impacket para extraer el hash de KRBTGT y generar estos tickets falsificados. Debido a que los TGTs falsificados son criptográficamente válidos, el Key Distribution Center (KDC) los confiará, incluso si se cambian las contraseñas, revelando una debilidad fundamental en el protocolo Kerberos.

Los controladores de dominio no pueden distinguir estos tickets falsificados de los legítimos, por lo que los registros de autenticación tradicionales no los marcan. Limpiar no es tan simple como cambiar una contraseña; debe rotar la clave KRBTGT dos veces en cada controlador de dominio para cortar completamente la capacidad del atacante de crear tickets falsos.

El Protocolo Kerberos: Cómo funciona

- Un usuario inicia sesión y envía una marca de tiempo cifrada con el hash de su contraseña al Key Distribution Center (KDC) para la pre-autenticación.

- El KDC tiene un hash almacenado de la contraseña del usuario. Lo utiliza para descifrar la marca de tiempo y, si es válida, autentica al usuario.

- El KDC emite un TGT cifrado con el hash de la cuenta KRBTGT (la validez predeterminada es de 10 horas).

- Con el TGT, el usuario puede solicitar acceso a múltiples servicios de dominio sin volver a autenticarse.

- Para cada solicitud de servicio, el Servidor de Concesión de Tickets (TGS) del KDC emite un ticket de servicio, firmado con el hash de la cuenta de servicio, que permite la conexión directa con el servidor objetivo.

¿Cómo lo explotan los atacantes?

En un ataque de Golden Ticket, los adversarios evitan el KDC generando sus propios TGTs para acceder a los recursos del dominio. Para crear este TGT, necesitan:

- El nombre de dominio completo (FQDN) del dominio

- El identificador de seguridad (SID) del dominio

- El nombre de usuario de la cuenta que intentan suplantar

- El hash de la contraseña de la cuenta KRBTGT

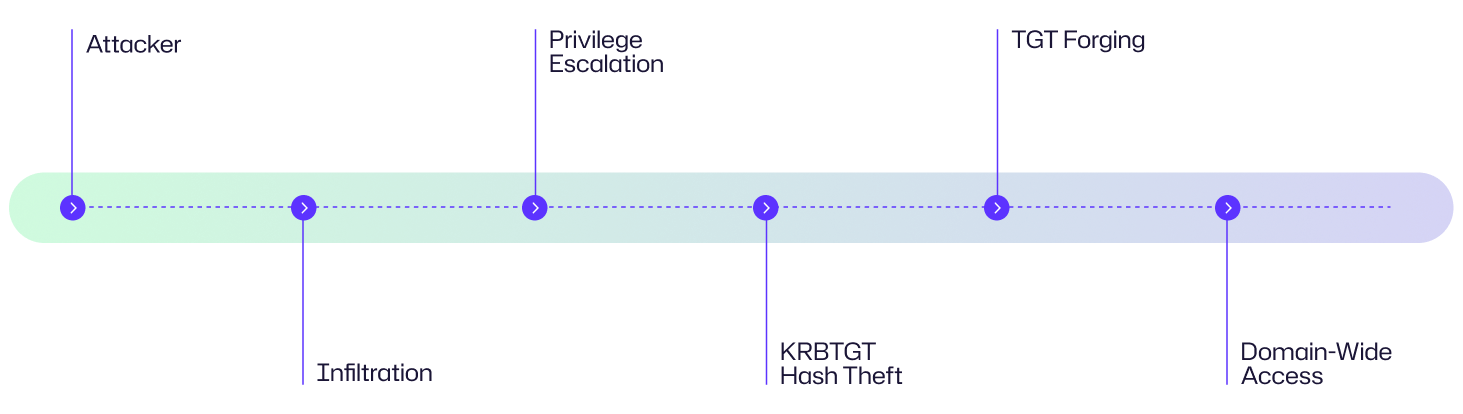

¿Cómo funciona un ataque de Golden Ticket?

Un ataque de Golden Ticket se desarrolla en una serie de pasos que permiten a un atacante obtener y mantener el control total de un entorno de Active Directory. Veamos cada etapa.

1. Compromiso inicial

El atacante primero vulnera una red, principalmente utilizando correos electrónicos de phishing, explotando vulnerabilidades sin parchear o robando credenciales débiles.

2. Escalación de Privilegios

Una vez dentro, el atacante busca privilegios más altos. Pueden descifrar contraseñas adicionales, explotar malas configuraciones o abusar de fallos de escalada de privilegios hasta que obtienen derechos de administrador de dominio o de replicación en un controlador de dominio. Estos son roles poderosos que les dan acceso directo a los datos de Active Directory.

3. Extracción de Hash KRBTGT

Armado con esos derechos, el atacante utiliza herramientas maliciosas como Mimikatz y la técnica DCSync para robar el hash de la contraseña de la cuenta KRBTGT — la clave criptográfica que firma cada TGT de Kerberos y permite la falsificación de nuevos TGTs. También capturan el Identificador de Seguridad (SID) del dominio.

4. Falsificación de tickets

Con el hash de contraseña KRBTGT robado, un atacante puede crear un TGT falso (Golden Ticket) para cualquier usuario que elija (a menudo una cuenta de alto privilegio). Los atacantes pueden establecer privilegios personalizados y un período de validez extendido para el TGT, otorgándose efectivamente una llave maestra ‘dorada’ para el dominio.

5. Inyección de tickets y movimiento lateral

El atacante inyecta el TGT falsificado en una sesión activa. Debido a que el ticket es criptográficamente válido, el atacante ahora puede solicitar tickets legítimos del Ticket-Granting Service (TGS) para moverse lateralmente a través de servidores, bases de datos, recursos compartidos de archivos y aplicaciones sin activar solicitudes de contraseña.

6. Persistencia y Evasión

Estos tickets falsificados permanecen confiables hasta que la clave KRBTGT se rote dos veces en cada controlador de dominio. Restablecer contraseñas o deshabilitar cuentas no ayudará, ya que el atacante puede seguir creando tickets nuevos. Por lo tanto, pueden mantener acceso a largo plazo y de manera sigilosa al mezclarse con el tráfico normal de Kerberos.

Diagrama de flujo de ataque

El ataque del Golden Ticket sigue una cadena predecible de eventos. Veamos un ejemplo de escenario de ataque y visualicemos las etapas del ataque para entender cómo un intruso puede pasar de una brecha inicial al control completo de un entorno de Active Directory.

Imagina un proveedor de atención médica regional donde un empleado hace clic en un correo electrónico de phishing, otorgando a un atacante acceso inicial a la red. El intruso aumenta silenciosamente sus privilegios explotando una configuración errónea de un recurso compartido de archivos y eventualmente obtiene derechos de administrador de dominio. Utilizando Mimikatz, extraen el hash KRBTGT, falsifican sus propios tickets de Kerberos y se mueven lateralmente a través de sistemas críticos, como registros de pacientes y servidores de facturación, sin activar solicitudes de contraseña o alertas de seguridad. En cuestión de horas, tienen acceso ilimitado y sigiloso a todo el dominio.

Ejemplos de un ataque Golden Ticket

Los ataques de Golden Ticket se han utilizado en campañas reales de ciberespionaje para obtener acceso a largo plazo y de manera sigilosa a redes de alto valor. Los siguientes casos destacan cómo diferentes grupos de amenazas han utilizado esta técnica.

Caso | Impacto |

|---|---|

|

APT15 (Ke3chang) – Ataque a contratista del gobierno del Reino Unido (2018) |

En 2018, el grupo de amenazas vinculado a China APT15 (también conocido como Ke3chang) comprometió a un contratista del gobierno del Reino Unido responsable de proyectos altamente sensibles. Tras obtener un punto de apoyo inicial, los atacantes escalaron privilegios a administrador de dominio y extrajeron el hash de la cuenta KRBTGT de Active Directory. Armados con esta clave, generaron Kerberos Golden Tickets, lo que les permitió moverse lateralmente, recolectar datos confidenciales del gobierno y exfiltrarlos durante un período prolongado. La investigación de NCC Group descubrió que APT15 utilizó Mimikatz para volcar credenciales y generar Kerberos Golden Tickets. Debido a que los Golden Tickets permanecen confiables hasta que la clave KRBTGT se rota dos veces en todos los controladores de dominio, los atacantes mantuvieron acceso persistente y sigiloso mucho después de que se detectara la intrusión inicial. |

|

TA428 – Empresas militares e industriales del Europa del Este (2022) |

En 2022, el grupo de amenazas vinculado a China TA428 lanzó una campaña de ciberespionaje contra empresas militares-industriales e instituciones gubernamentales en Europa del Este y Asia. Después de infiltrarse en las redes mediante spear-phishing y obtener privilegios de controlador de dominio, robaron el hash de la cuenta KRBTGT y llevaron a cabo ataques de Kerberos Golden Ticket. Estos tickets falsificados otorgaron a TA428 control total y a largo plazo de las redes de las víctimas, permitiendo un espionaje extenso y el robo de grandes volúmenes de investigación militar sensible, datos de tecnología de defensa y comunicaciones confidenciales. |

|

Antlion – Instituciones financieras en Taiwán (2020–2021) |

Desde 2020 hasta 2021, el grupo vinculado a China Antlion infiltró instituciones financieras taiwanesas mediante spear-phishing y malware personalizado. Tras obtener acceso al controlador de dominio, robaron el hash KRBTGT y lanzaron ataques de Kerberos Golden Ticket. Esto les proporcionó acceso persistente y a nivel de dominio a sistemas financieros críticos para vigilancia, robo de datos, potencial fraude y sabotaje. Según Symantec, Antlion utilizó una “herramienta de ticket dorado de Kerberos basada en Mimikatz” entre otras herramientas. |

Consecuencias de un ataque de Golden Ticket

Un ataque exitoso de Golden Ticket puede tener un impacto amplio y duradero en una organización.

Área de impacto | Descripción |

|---|---|

|

Financiero |

Un ataque de Golden Ticket puede llevar a costos financieros masivos. Esto incluye pérdidas directas por fraude financiero a través de sistemas manipulados y multas regulatorias bajo leyes como GDPR, HIPAA y SOX por violaciones de datos y la exfiltración de información sensible. Las organizaciones también enfrentan altos gastos por respuesta a incidentes, investigaciones forenses y remediación, además de pérdidas de ingresos por tiempo de inactividad o servicios interrumpidos. En algunos casos, los atacantes pueden exigir pagos de rescate o extorsión. |

|

Operativo |

Los atacantes pueden interrumpir servicios críticos de TI, como controladores de dominio, servidores de archivos y aplicaciones empresariales. Esto puede provocar tiempos de inactividad prolongados que se propagan a través de las cadenas de suministro y los ciclos de producción. El acceso comprometido a los controles puede desencadenar un caos administrativo y operativo generalizado, e incluso sabotear sistemas internos, haciendo que la recuperación sea lenta y compleja. |

|

Reputacional |

Una violación de esta magnitud erosiona la confianza de clientes y socios, tensa las relaciones a largo plazo y atrae cobertura mediática negativa. La imagen de marca de la organización y la reputación en el mercado pueden sufrir, mientras que los inversores y partes interesadas pueden aumentar el escrutinio que puede afectar la valoración de la empresa. |

|

Legal/Regulatorio |

Las organizaciones generalmente están obligadas a emitir notificaciones de violación de datos bajo regulaciones de privacidad, como la regla de 72 horas del GDPR. Pueden enfrentar demandas de clientes y empleados afectados, así como auditorías de cumplimiento a largo plazo y sanciones por parte de organismos reguladores. En casos de fallas graves de gobernanza, los ejecutivos incluso podrían enfrentar responsabilidad personal. |

|

Degradación de la Postura de Seguridad |

Debido a que los tickets de Kerberos falsificados parecen legítimos, los ataques de Golden Ticket socavan la efectividad de los controles de seguridad y las herramientas de monitoreo. Esto conduce a un tiempo de permanencia del atacante más prolongado, complicando la detección y respuesta a las brechas. La integridad de AD podría verse comprometida hasta el punto de que las organizaciones podrían considerar una reconstrucción completa del entorno. |

Objetivos comunes de un ataque de Golden Ticket: ¿Quién está en riesgo?

En términos simples, cualquier organización que dependa de AD para el acceso de usuarios y Identity Management es un objetivo potencial de un ataque de Golden Ticket. Los atacantes prefieren entornos donde un único compromiso puede otorgar acceso amplio y de largo plazo a sistemas críticos y datos. Algunos objetivos comunes pueden incluir:

|

Grandes empresas |

Las empresas con infraestructuras complejas de AD y múltiples controladores de dominio presentan una amplia superficie de ataque. A esto se suma que las organizaciones con numerosas cuentas privilegiadas y sistemas heredados suelen tener una segmentación de red débil y controles de seguridad obsoletos. Esto facilita que los atacantes falsifiquen tickets y se muevan lateralmente sin ser detectados. |

|

Agencias Gubernamentales |

Las agencias gubernamentales tienen extensas redes internas que contienen información altamente sensible, desde defensa e inteligencia hasta datos de aplicación de la ley. Un ataque de Golden Ticket proporciona acceso persistente para servir a motivos como espionaje, vigilancia y la exfiltración de material clasificado. |

|

Instituciones financieras |

Los bancos y proveedores de servicios financieros dependen en gran medida de AD para asegurar los sistemas internos y autenticar a los usuarios. Al falsificar tickets de Kerberos, los atacantes pueden mantener acceso encubierto para ejecutar transacciones fraudulentas, manipular registros financieros y robar datos de clientes y pagos de alto valor. |

|

Organizaciones de salud |

Los hospitales y redes de atención médica gestionan grandes volúmenes de información de salud protegida (PHI) y dependen de AD para controlar el acceso a los sistemas de EMR (registros médicos electrónicos), dispositivos médicos críticos y datos de pacientes. Esta concentración de información sensible y la necesidad de mantener los sistemas funcionando las 24 horas del día hacen que las organizaciones de atención médica sean objetivos atractivos para los ataques de Golden Ticket. |

|

Cadenas de tiendas |

Los minoristas normalmente utilizan AD para gestionar sistemas de punto de venta (POS), redes de cadena de suministro y bases de datos de clientes. Los atacantes pueden explotar tickets falsificados para manipular transacciones, sustraer información de tarjetas de pago y perturbar el inventario y la logística a gran escala. |

|

Proveedores de Servicios Gestionados (MSPs) y Compañías de Servicios de TI |

Los MSPs mantienen acceso privilegiado a los entornos de los clientes, convirtiéndolos en una atractiva puerta de enlace 'uno-a-muchos'. Comprometer el AD de un MSP permite a los atacantes pivotar hacia las redes de los clientes, lo que multiplica el impacto a través de las organizaciones. |

|

Organizaciones con AD híbrido o integrado en la nube |

Las empresas con configuraciones híbridas de AD, como AD local sincronizado con Microsoft Entra ID, a menudo tienen relaciones de confianza complejas y rutas de replicación. Si los conectores en la nube están mal configurados o no están bien asegurados, amplían la superficie de ataque, facilitando que los atacantes falsifiquen tickets y mantengan acceso a largo plazo. |

Evaluación de riesgos

La combinación de impacto crítico y probabilidad media sitúa a los ataques Golden Ticket en la categoría de alto riesgo.

Factor de riesgo | Nivel |

|---|---|

|

Daño potencial |

Crítico Un compromiso permite al adversario exfiltrar datos sensibles, interrumpir las operaciones comerciales y desplegar ransomware. La recuperación requiere reconstruir el entorno de AD y volver a asegurar todas las relaciones de confianza, lo que resulta en un tiempo de inactividad importante y pérdida financiera. |

|

Facilidad de ejecución |

Duro Los atacantes necesitan acceso al controlador de dominio y experiencia en Kerberos para robar el hash KRBTGT y crear tickets falsificados, lo que hace que el ataque sea técnicamente desafiante. |

|

Probabilidad |

Medio Aunque no es tan común como el phishing, la probabilidad sigue siendo moderada porque actores de amenazas bien financiados, hábiles y persistentes se enfocan en Active Directory o entornos híbridos con tiempos de permanencia prolongados. |

Cómo prevenir ataques de Golden Ticket

Los ataques de Golden Ticket son una de las amenazas más graves para los entornos de AD. Su detección es difícil y la recuperación costosa. Para prevenir estos ataques, las organizaciones deben utilizar una combinación de tecnología, herramientas y controles de procesos.

Medidas Técnicas

Algunas medidas técnicas para prevenir un ataque de Golden Ticket son:

- Restablezca regularmente la contraseña de la cuenta KRBTGT dos veces: Rote de manera segura la clave KRBTGT dos veces en todos los controladores de dominio, un proceso que debe ser cuidadosamente planificado para evitar romper los servicios de autenticación. Aquí está la manera correcta de hacerlo: cambie la contraseña de KRBTGT, espere a la replicación y luego cámbiela de nuevo. Esto invalida cualquier ticket falsificado creado bajo el hash antiguo o intermedio.

- Implemente un Acceso de Privilegio Mínimo Estricto: Asegúrese de que solo un número mínimo de usuarios y cuentas de servicio tengan altos privilegios. Limite la membresía en grupos privilegiados como Domain Admins. Elimine los derechos de administrador excesivos y evite otorgar derechos administrativos a través de los límites de bosque/dominio innecesariamente.

- Utilice modelos de administración por niveles para segmentar el acceso: Los modelos de administración por niveles dividen la administración de TI en 'niveles' o capas de privilegio separadas, cada una con su propio conjunto de cuentas y herramientas.

- Nivel 0: Controladores de dominio, servicios a nivel de bosque de AD y otra infraestructura crítica de identidad

- Nivel 1: Servidores y aplicaciones

- Nivel 2: Estaciones de trabajo de usuarios y escritorios estándar

Con este enfoque, un compromiso en un nivel inferior no conduce automáticamente a un compromiso total del dominio.

H3. Herramientas de Seguridad

Las herramientas de seguridad pueden ayudar a prevenir un ataque de Golden Ticket.

- Implemente EDR y Advanced SIEM para Detectar Anomalías en el Uso de Tickets de Kerberos: Las soluciones SIEM detectan actividad sospechosa de Kerberos en tiempo real mediante el seguimiento de eventos de autenticación, duraciones inusuales de tickets, inicios de sesión inesperados y uso anormal de tickets de servicio. Analizan los Registros de Seguridad de Windows para eventos TGT/TGS, correlacionan datos a través de la red y generan alertas oportunas. EDR complementa esto protegiendo los endpoints del robo de credenciales basado en memoria.

- Utilice Credential Guard / Protecciones a nivel de SO para bloquear el robo de credenciales en memoria: Tecnologías como Microsoft Defender Credential Guard están diseñadas para proteger las credenciales en memoria. Al limitar el acceso a la memoria de LSASS y mantener el sistema operativo debidamente parcheado y actualizado, las organizaciones pueden reducir el riesgo de ataques como Mimikatz Golden Ticket.

Medidas no técnicas

Algunas medidas de prevención no técnicas incluyen las siguientes:

- Capacite a los empleados sobre Phishing y la Ingeniería Social: Dado que muchos de los primeros accesos no autorizados provienen del compromiso de credenciales (phishing, archivos adjuntos maliciosos o enlaces), las organizaciones deben implementar programas de concienciación para los empleados para cerrar estos puntos de entrada.

- Implemente la Gestión de Cambios y Procesos de Auditoría: Implemente procesos formales de control de cambios y auditoría para todas las modificaciones realizadas en cuentas privilegiadas, permisos, políticas de dominio, etc. Es mejor mantener registros, revisarlos regularmente y aplicar el principio de mínimo privilegio y segregación de funciones para cualquier cambio.

Cómo Netwrix puede ayudar

Netwrix proporciona herramientas para fortalecer la seguridad de Active Directory y detectar rápidamente indicios de un ataque de Golden Ticket. Netwrix Threat Prevention tiene capacidades avanzadas para:

- Monitoree continuamente la autenticación Kerberos, generando alertas sobre actividades sospechosas de tickets como tiempos de vida inusuales o datos PAC falsificados.

- El tipo de análisis Golden Ticket detecta tickets de Kerberos que exceden la duración máxima configurada y genera alertas.

- El tipo de análisis Forged PAC analytic type detecta tickets de Kerberos con PACs (Privilege Attribute Certificates) modificados. Dado que los Golden Tickets a menudo falsifican o manipulan el PAC para elevar privilegios, esto es una señal directa.

- Detecte escalaciones de privilegios y cambios no autorizados en objetos críticos de AD, ayudando a los equipos de seguridad a responder antes de que los atacantes obtengan persistencia. Threat Prevention ofrece plantillas para la detección de escalación de privilegios. Puede convertir una Privilege Escalation template en una política activa para monitorear cambios de permisos no autorizados y cuando una cuenta que no es de administrador obtiene derechos elevados.

- Ofrezca monitoreo en tiempo real, alertas y bloqueo de cambios de alto riesgo o no autorizados en Active Directory. La solución de Threat Prevention para Active Directory supervisa todos los accesos de autenticación (Kerberos y NTLM), modificaciones de objetos, membresías de grupos, ediciones de GPO, replicación de AD, modificaciones de LSASS y más. Proporciona rastreos de auditoría detallados (valores antes y después del cambio, quién realizó el cambio), ayudando a detectar signos tempranos de mal uso.

Estrategias de detección, mitigación y respuesta

Los ataques de Golden Ticket son difíciles de detectar y mitigar porque los TGT falsificados son criptográficamente válidos y están firmados con la clave real de KRBTGT, por lo que las comprobaciones normales de Kerberos los tratan como auténticos. Incluso si se restablecen las contraseñas de las cuentas de usuario, el atacante puede seguir generando tickets válidos mientras tenga el hash de KRBTGT. Y deja poca huella porque el atacante no necesita conectarse al controlador de dominio para solicitar nuevos tickets. En su lugar, pueden crear tickets válidos en su propia máquina y presentarlos cuando sea necesario para acceder a los recursos de la red.

Los equipos de TI deben buscar anomalías que indiquen tickets falsificados o de larga duración.

Tiempos de vida de tickets inusuales

Los tickets de Kerberos normalmente tienen una duración predeterminada de aproximadamente 10 horas y son renovables durante 7 días. Sin embargo, un Golden Ticket falsificado podría configurarse para durar meses o incluso años. Herramientas de monitoreo de seguridad como Netwrix Threat Prevention o un SIEM pueden marcar dichos tickets y generar alertas de que un atacante podría estar intentando mantener acceso sin volver a autenticarse.

Tickets para cuentas inexistentes o inactivas

Si observa que se emiten tickets de servicio Kerberos (ID de evento 4769) a cuentas que han sido deshabilitadas, eliminadas o inactivas durante meses, esto sugiere fuertemente que un atacante tiene control sobre el hash KRBTGT y está falsificando tickets para suplantar esa cuenta.

Reutilización de TGT después de cambios de contraseña de KRBTGT

Después de rotar la contraseña de la cuenta KRBTGT, todos los tickets emitidos previamente deberían volverse inválidos. Si encuentra inicios de sesión exitosos o solicitudes de servicio utilizando tickets emitidos antes del cambio de contraseña, significa que los tickets falsificados firmados con el hash robado todavía están funcionando. Monitorear los eventos de autenticación de Kerberos que hacen referencia a un número de versión de clave antiguo (KVNO) es un método de detección efectivo.

Anomalías del registro de Kerberos

Esté atento a las solicitudes de autenticación que provienen de endpoints que normalmente no interactúan con controladores de dominio o a picos repentinos en los ID de eventos de Kerberos (4768, 4769, 4771). Estos son ID de eventos del registro de seguridad de Windows generados por un DC (u otro Centro de Distribución de Claves Kerberos) cuando ocurren operaciones de Kerberos:

- ID de evento 4768: Generado cuando un usuario o computadora solicita un TGT del Centro de Distribución de Claves (primer paso de la autenticación Kerberos).

- ID de evento 4769: Se registra cuando el cliente solicita un ticket de servicio (TGS) para acceder a un servicio específico después de obtener un TGT.

- El ID de evento 4771 indica que la pre-autenticación de Kerberos falló, a menudo debido a una contraseña incorrecta, problemas de sincronización de tiempo o posibles intentos de fuerza bruta.

Además, si nota que los TGT se generan repetidamente en un solo host o desde direcciones IP geográficamente inusuales, considérelo una señal de falsificación de tickets.

Nombres de Principal de Servicio (SPNs) desajustados

Otra señal de alerta de tickets falsificados y movimiento lateral es cuando se observan tickets que hacen referencia a servicios que no se ejecutan o intentan acceder repentinamente a varios servicios no relacionados en un corto período de tiempo.

Instalación de Mimikatz

Si su antivirus detecta software malicioso, como herramientas de extracción de credenciales u otras utilidades de post-explotación, puede ser una señal indirecta de un ataque de Golden Ticket.

Respuesta inmediata

Cuando sospeches de un ataque de Golden Ticket, actúa rápido:

- Restablezca la contraseña de la cuenta KRBTGT dos veces: Esto garantiza que todos los tickets falsificados existentes se vuelvan inválidos, como se discutió anteriormente en la sección de Medidas Técnicas.

- Aislar sistemas y cuentas afectados: Desconecte los hosts comprometidos de la red y deshabilite cualquier cuenta que muestre actividad sospechosa de Kerberos para detener el movimiento lateral adicional.

- Revocar Sesiones Activas: Para cortar el acceso del atacante, puede forzar cierres de sesión o utilizar herramientas como klist purge o Revoke-ADAuthentication de PowerShell para terminar todas las sesiones Kerberos.

- Mantenga Evidencia Forense: Preserve los registros de seguridad, volcados de memoria e imágenes del sistema antes de limpiar para ayudar en la investigación y posibles acciones legales.

- Notificar a los interesados: Notifique a su equipo de respuesta a incidentes, a la gerencia y al personal legal o de cumplimiento de inmediato, para que puedan manejar la comunicación, los requisitos reglamentarios y el posible impacto en los clientes.

Mitigación a Largo Plazo

Las organizaciones deberían reducir el riesgo futuro mediante controles proactivos, como los que se enumeran aquí.

- Mejore la higiene de Active Directory: Limite el número de cuentas privilegiadas, aplique el principio de mínimo privilegio y monitoree la membresía de Domain Admins y Enterprise Admins. También debe hacer cumplir políticas de contraseñas fuertes y eliminar cuentas antiguas o sin uso para reducir la superficie de ataque.

- Caza de Amenazas Regular: Programe búsquedas centradas en anomalías de Kerberos, como tiempos de vida de tickets inusuales, números de versión de clave (KVNO) inesperados o actividad de inicio de sesión desde hosts atípicos. Combine el análisis de registros de eventos con su SIEM o herramientas como Netwrix Threat Prevention para identificar patrones sospechosos.

- Revisiones periódicas de cuentas privilegiadas: Revise todas las cuentas privilegiadas (incluyendo las cuentas de servicio) al menos trimestralmente. Verifique la propiedad, la necesidad y la rotación de contraseñas, especialmente para la cuenta KRBTGT. Es mejor deshabilitar las cuentas que están obsoletas o no son necesarias.

Impacto específico del sector

Los ataques de Golden Ticket pueden perturbar a cualquier organización, pero los riesgos y consecuencias regulatorias varían según la industria. Al comprender las implicaciones específicas del sector, las organizaciones pueden optimizar las defensas y los planes de respuesta.

Industria | Impacto |

|---|---|

|

Sanidad |

Las redes de atención médica almacenan grandes cantidades de datos sensibles de pacientes y dependen de la disponibilidad continua del sistema. Un compromiso de Golden Ticket podría exponer registros de salud electrónicos, interrumpir las operaciones clínicas y llevar a violaciones de HIPAA, lo que resultaría en multas elevadas y daño a la reputación. |

|

Finanzas |

Los bancos y servicios financieros pueden sufrir consecuencias graves porque los atacantes pueden usar tickets falsificados para acceder a los sistemas bancarios centrales, ejecutar transferencias no autorizadas y manipular transacciones. Tales violaciones pueden resultar en pérdidas financieras masivas, actividad fraudulenta en las cuentas, serias penalizaciones bajo SOX u otras regulaciones financieras, y una pérdida absoluta de la confianza del cliente. |

|

Retail |

Los minoristas mantienen cadenas de suministro complejas y almacenan volúmenes de datos de clientes, por lo que un ataque Golden Ticket puede ser especialmente dañino. Los atacantes pueden pasar de redes corporativas a sistemas de punto de venta y entornos de socios, lo que lleva al robo a gran escala de datos de tarjetas de pago, exposición de registros de clientes y costosas penalizaciones de cumplimiento de PCI DSS. Todo esto puede interrumpir las operaciones y erosionar la confianza del cliente. |

Evolución de ataques y tendencias futuras

Las tecnologías emergentes y los cambios en el comportamiento de los atacantes están haciendo que los ataques de Golden Ticket sean más automatizados, sigilosos y difíciles de contener.

Aumento del uso de la IA

Los atacantes están comenzando a integrar inteligencia artificial en sus flujos de trabajo para automatizar la falsificación de tickets y el movimiento lateral. Los scripts impulsados por IA pueden identificar rápidamente cuentas privilegiadas, crear tickets válidos y ajustar la actividad para permanecer indetectados. Esto reduce el tiempo desde el compromiso inicial hasta el control total del dominio.

Ingeniería social impulsada por Deepfake

Los audios y videos deepfake añaden un nuevo giro a los ataques de phishing y pretexting. Los actores de amenazas pueden suplantar a ejecutivos o personal de TI en llamadas de voz o video, y engañar a los empleados para que compartan contraseñas o aprueben solicitudes de autenticación multifactor. Después de adquirir las credenciales iniciales, pueden obtener el punto de apoyo necesario para robar el hash KRBTGT y lanzar un ataque de Golden Ticket.

Auge de grupos de ransomware sofisticados

Los grupos avanzados de ransomware ahora están combinando malware de cifrado de archivos con técnicas de Golden Ticket. Al falsificar tickets de Kerberos de larga duración, pueden mantener acceso sigiloso de administrador de dominio incluso después de que los equipos de TI descubran el compromiso inicial. Esto les permite volver a cifrar sistemas, robar datos silenciosamente y exigir demandas de rescate más altas.

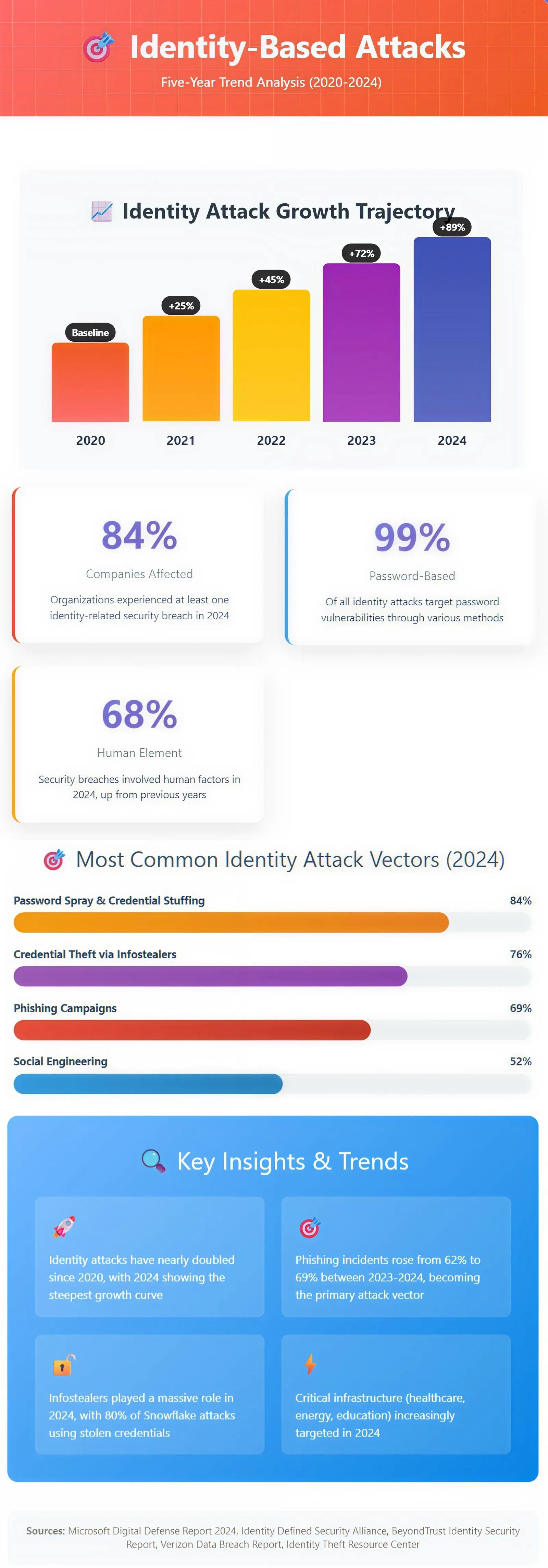

Estadísticas Clave & Infografías

Un creciente cuerpo de evidencia muestra que los ataques Golden Ticket se están utilizando con más frecuencia y de manera más sigilosa. Google Cloud informa que el tiempo de permanencia medio (tiempo entre el compromiso inicial y la detección) en muchos tipos de ataques ha disminuido de 16 días en 2022 a 10 días en 2023.

Infografía: Tendencia de los ataques basados en identidad

La siguiente infografía muestra las tendencias en ataques basados en identidad durante los últimos cinco años.

Fuentes: Microsoft Digital Defense Report 2024, Identity Defined Security Alliance, BeyondTrust Identity Security Report, Verizon Data Breach Report, Identity Theft Resource Center

Reflexiones finales

Los ataques de Golden Ticket atacan el corazón de la seguridad de su Active Directory. Su sigilo, persistencia y capacidad para eludir las salvaguardias tradicionales los convierten en una potencial pesadilla para cualquier organización. La seguridad integral exige más que defensas fragmentadas: requiere una estrategia que combine prevención, detección continua y respuesta rápida para defenderse contra una amenaza de ciberseguridad de Golden Ticket. Fortalezca su postura de seguridad de AD hoy con soluciones de Netwrix y manténgase un paso adelante de los atacantes que constantemente están buscando nuevos objetivos.

Preguntas frecuentes

Compartir en

Ver ataques de ciberseguridad relacionados

Abuso de permisos de aplicaciones Entra ID – Cómo funciona y estrategias de defensa

Modificación de AdminSDHolder – Cómo funciona y estrategias de defensa

Ataque AS-REP Roasting - Cómo funciona y estrategias de defensa

Ataque Hafnium - Cómo funciona y estrategias de defensa

Ataques DCSync explicados: Amenaza a la seguridad de Active Directory

Ataque Golden SAML

Ataque de Cuentas de Servicio Administradas por Grupo

Ataque DCShadow – Cómo funciona, ejemplos del mundo real y estrategias de defensa

ChatGPT Prompt Injection: Comprensión de riesgos, ejemplos y prevención

Ataque de extracción de contraseñas de NTDS.dit

Ataque de Kerberoasting – Cómo funciona y estrategias de defensa

Ataque de Pass the Hash

Explicación del ataque Pass-the-Ticket: Riesgos, ejemplos y estrategias de defensa

Ataque de Password Spraying

Ataque de extracción de contraseñas en texto plano

Explicación de la vulnerabilidad Zerologon: Riesgos, Explotaciones y Mitigación

Ataques de ransomware a Active Directory

Desbloqueando Active Directory con el ataque Skeleton Key

Movimiento lateral: Qué es, cómo funciona y prevenciones

Ataques de Hombre en el Medio (MITM): Qué son y cómo prevenirlos

¿Por qué es PowerShell tan popular entre los atacantes?

4 ataques a cuentas de servicio y cómo protegerse contra ellos

Cómo prevenir que los ataques de malware afecten a su negocio

¿Qué es Credential Stuffing?

Comprometiendo SQL Server con PowerUpSQL

¿Qué son los ataques de Mousejacking y cómo defenderse de ellos?

Robo de credenciales con un Proveedor de Soporte de Seguridad (SSP)

Ataques de Rainbow Table: Cómo funcionan y cómo defenderse de ellos

Una mirada exhaustiva a los ataques de contraseñas y cómo detenerlos

Reconocimiento LDAP

Eludir MFA con el ataque Pass-the-Cookie

Ataque de Silver Ticket