Ataque Hafnium - Cómo funciona y estrategias de defensa

StrategiesHafnium se refiere a un grupo adversario vinculado al estado que explotó vulnerabilidades de día cero en servidores Microsoft Exchange locales para obtener ejecución de código remoto, desplegar web shells y exfiltrar correos electrónicos y datos sensibles. Al escanear servicios de Exchange expuestos en internet y aprovechar vulnerabilidades sin parchear, los atacantes lograron un amplio compromiso para espionaje y actividades posteriores.

Atributo | Detalles |

|---|---|

|

Tipo de ataque |

Explotación de vulnerabilidades de día cero en Exchange Server / implementación de web-shell / exfiltración de datos |

|

Nivel de impacto |

Muy alto |

|

Target |

Servidores Microsoft Exchange locales (empresas, gobiernos, proveedores de servicios) |

|

Vector de Ataque Primario |

Servicios de Exchange expuestos a Internet (OWA, EWS, Autodiscover), vulnerabilidades sin parchear, escaneo automatizado |

|

Motivación |

Espionaje, robo de datos, persistencia; ransomware secundario en algunos incidentes |

|

Métodos comunes de prevención |

Actualice Exchange inmediatamente, elimine/limite la exposición externa, EDR/IDS, detección de web-shell, segmentación de red, búsqueda de amenazas |

Factor de riesgo | Nivel |

|---|---|

|

Daño potencial |

Muy alto — robo de buzón/datos, acceso al dominio, interrupción descendente |

|

Facilidad de ejecución |

Medio — requiere escaneo y explotación, pero muchas herramientas de explotación fueron ampliamente compartidas |

|

Probabilidad |

De medio a alto para organizaciones con instancias de Exchange sin parchear y expuestas a internet |

¿Qué es el ataque Hafnium?

“Hafnium” describe una serie de ataques (y un actor) que tuvieron como objetivo servidores de Microsoft Exchange locales utilizando múltiples vulnerabilidades de día cero. Los atacantes buscaron instancias de Exchange accesibles por internet, explotaron fallos para lograr ejecución de código remoto, desplegaron web shells para acceso persistente y exfiltraron correos y datos sensibles.

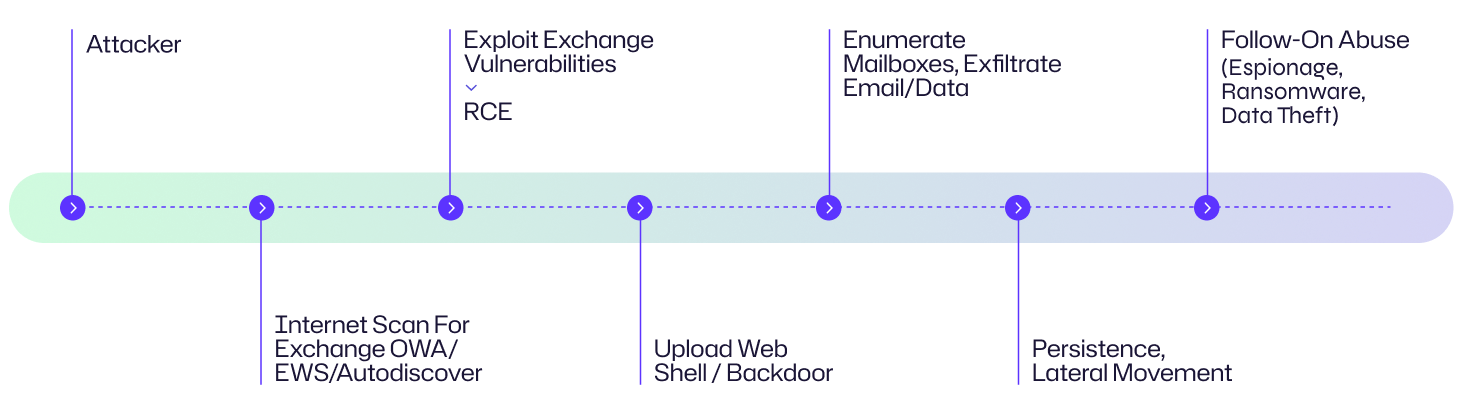

¿Cómo funciona el ataque Hafnium?

A continuación se presenta un desglose de alto nivel de las etapas comunes observadas en intrusiones al estilo Hafnium.

1. Reconocimiento — escanear servidores Exchange vulnerables

Los adversarios escanearon internet en busca de puntos finales de Exchange (OWA/EWS/Autodiscover) y catalogaron las instancias accesibles y sus versiones. Los escáneres automatizados y el código de explotación público aceleraron el descubrimiento.

2. Explotar vulnerabilidades de Exchange

Utilizando vulnerabilidades del lado del servidor, los atacantes lograron ejecución remota de código autenticada o no autenticada en el servidor de correo, permitiendo la ejecución de comandos arbitrarios o la inserción de archivos (web shells).

3. Implementar shells/backdoors web

Los atacantes subieron web shells livianas a los directorios web de Exchange (IIS) para obtener ejecución remota de comandos persistente a través de HTTP(S). Las web shells se mezclan con el tráfico web normal y son sigilosas.

4. Post-explotación: acceso a cuenta y buzón

Con la ejecución de código y web shells, los atacantes enumeraron buzones de correo, leyeron y exfiltraron correos electrónicos, recolectaron credenciales y buscaron datos de alto valor a través de EWS, PowerShell o acceso directo a archivos.

5. Establecer persistencia y movimiento lateral

Los adversarios crearon puertas traseras adicionales, añadieron cuentas, modificaron reglas de correo para la exfiltración e intentaron movimientos laterales hacia controladores de dominio, servidores de archivos y otra infraestructura.

6. Limpiar o habilitar operaciones de seguimiento

Algunas intrusiones permitieron el ransomware o la explotación oportunista por parte de otros actores; otras mantuvieron acceso encubierto para espionaje durante meses.

✱ Variante: Explotación de la cadena de suministro y secundaria

Los servidores Exchange comprometidos con web shells suelen ser reutilizados por otros actores de amenazas para diferentes campañas (ransomware, criptominería). La explotación secundaria amplifica el impacto entre las víctimas.

Diagrama de flujo de ataque

Ejemplo: Perspectiva de la Organización

Un atacante escanea en busca de servidores Exchange expuestos en AcmeCorp, explota un servidor sin parchear para ejecutar comandos, instala una web shell, descarga buzones de correo de ejecutivos, exfiltra adjuntos que contienen propiedad intelectual sensible y crea tareas programadas para mantener el acceso. Semanas después, un segundo actor utiliza el mismo servidor para desplegar ransomware.

Ejemplos y patrones del mundo real

Case | Impacto |

|---|---|

|

Explotación masiva de vulnerabilidades de día cero en Exchange (a principios de 2021) |

Miles de organizaciones comprometidas, se detectaron web shells a nivel mundial, robo de buzones a gran escala y ataques subsiguientes. |

|

Uso secundario post-explotación |

Otros grupos utilizaron oportunísticamente servidores Exchange comprometidos para malware, ransomware o criptominería. |

Consecuencias de un compromiso al estilo Hafnium

El compromiso de los servidores Exchange es devastador porque los buzones de correo a menudo contienen PII sensible, IP, datos legales y enlaces de restablecimiento de cuenta.

Consecuencias financieras

El robo de datos, las demandas de extorsión, las multas regulatorias y los costos de remediación y respuesta a incidentes pueden ser muy altos, especialmente si se exponen registros financieros o datos de clientes.

Interrupción Operativa

Interrupciones del servicio de correo, cierres forzosos, largos períodos de recuperación (reconstrucción de servidores, renovación de certificados, rotación de credenciales) y trastornos en las operaciones comerciales.

Daño reputacional

Pérdida de confianza por parte de clientes/socios y publicidad negativa cuando ocurren filtraciones de comunicaciones o datos confidenciales.

Impacto Legal y Regulatorio

Las brechas que involucran datos personales pueden desencadenar acciones regulatorias, auditorías y multas de GDPR, HIPAA u otras regulaciones.

Área de impacto | Descripción |

|---|---|

|

Financiero |

Rescate, remediación, multas |

|

Operativo |

Interrupciones del servicio, reconstrucciones, pérdida de productividad |

|

Reputacional |

Erosión de la confianza del cliente, preocupaciones de los socios |

|

Legal |

Investigaciones de cumplimiento, notificaciones de brechas |

Objetivos comunes: ¿Quién está en riesgo?

Servidores Exchange con acceso a Internet

Instancias de Exchange sin parches o sin soporte

Organizaciones con altos volúmenes de correo electrónico sensible

Entidades legales, sanitarias, gubernamentales, de investigación

Proveedores de servicios y MSPs

Las configuraciones multiinquilino aumentan el radio de impacto

Entornos que carecen de monitoreo EDR/web-shell

No hay visibilidad en las carpetas de IIS/Exchange

Evaluación de riesgos

Factor de riesgo | Nivel |

|---|---|

|

Daño potencial |

Muy alto — acceso directo a las comunicaciones y vectores de restablecimiento de cuenta. |

|

Facilidad de ejecución |

Medio — existían exploits y el escaneo era automatizado; se requerían cargas útiles de exploit. |

|

Probabilidad |

Medio — alto donde los servidores Exchange están expuestos y sin parchear. |

Cómo prevenir ataques al estilo Hafnium

Los controles clave incluyen la actualización oportuna, la reducción de la exposición, la detección de web-shells y la búsqueda de amenazas.

Parche y actualización

Aplique parches de proveedores inmediatamente para Exchange y componentes relacionados. Desactive las instancias de Exchange que no tienen soporte y migre a plataformas compatibles donde sea apropiado.

Reducir la exposición

Bloquee OWA/EWS/Autodiscover desde internet público si no es necesario. Utilice VPN, proxies inversos y WAFs para proteger los puntos finales de Exchange.

Endurecimiento y Least Privilege

Refuerce las configuraciones de IIS y Exchange, deshabilite servicios innecesarios y limite los privilegios de las cuentas de servicio.

Detectar y eliminar Web Shells

Escanee directorios web en busca de archivos y firmas sospechosos, monitoree las fechas de modificación y restrinja los permisos de escritura en los directorios web.

Mejore la higiene de autenticación y secretos

Rote los certificados y credenciales de servicio después de un compromiso sospechoso. Exija MFA para el acceso administrativo y utilice credenciales fuertes y únicas.

Visibilidad & Threat Hunting

Despliegue EDR y monitoreo de red, busque IoCs como archivos recién agregados en directorios de Exchange, exportaciones inusuales de buzones y conexiones salientes sospechosas.

Cómo Netwrix puede ayudar

Los ataques de Hafnium resaltan la rapidez con la que un compromiso de Exchange puede escalar a una toma de control completa de Active Directory. Netwrix Identity Threat Detection & Response (ITDR) ayuda a las organizaciones a detectar en tiempo real autenticaciones inusuales, abuso de privilegios y técnicas de persistencia, de modo que los atacantes puedan ser contenidos antes de que se adentren más en su entorno. Al asegurar la capa de identidad, ITDR cierra la puerta a intrusiones al estilo de Hafnium y refuerza su postura general de seguridad.

Estrategias de detección, mitigación y respuesta

Detección

- Alerta al crear o modificar archivos bajo los directorios web de Exchange (IIS \inetpub\wwwroot\*).

- Monitoree procesos inusuales de PowerShell, w3wp.exe y otros ejecutados por la cuenta de servicio de Exchange.

- Detecte exportaciones inusuales de buzones o actividad masiva de EWS.

- Detección de red: conexiones salientes inusuales a hosts de preparación/exfiltración, anomalías de DNS o grandes solicitudes POST/GET a web shells.

Respuesta

- Aísle los servidores afectados inmediatamente y preserve las pruebas forenses.

- Elimine web shells y puertas traseras solo después de capturarlas y analizarlas; los atacantes a menudo dejan múltiples mecanismos de persistencia.

- Rote las credenciales y certificados utilizados por Exchange, cuentas de servicio y usuarios administradores.

- Realice una búsqueda exhaustiva en la propiedad para detectar movimientos laterales, exfiltración de buzones y puntos de apoyo secundarios.

- Reconstruya servidores comprometidos a partir de imágenes conocidas como buenas cuando sea posible.

Mitigación

- Vuelva a emitir credenciales de usuario y servicio y restablezca cuentas privilegiadas.

- Refuerce los controles perimetrales y la gestión de parches.

- Involucre a IR y comunicaciones para notificaciones regulatorias y alcance a clientes.

Impacto específico del sector

Industria | Impacto |

|---|---|

|

Sanidad |

Exposición de PHI y alteración de las comunicaciones con pacientes. |

|

Legal |

Exposición de comunicaciones legales privilegiadas y datos de casos. |

|

Gobierno |

Riesgo para las comunicaciones interinstitucionales sensibles y la seguridad nacional. |

|

Proveedores de servicios |

Compromiso amplificado a través de clientes/inquilinos. |

Evolución de ataques y tendencias futuras

- Rápida armamentización de vulnerabilidades divulgadas: el código de explotación público aumenta la velocidad y escala de la explotación.

- Reutilización de web-shell y explotación secundaria por otros actores de amenazas.

- El cambio a servicios de correo electrónico en la nube reduce la exposición en las instalaciones, pero las configuraciones híbridas mantienen un riesgo residual.

- Mayor enfoque en los riesgos de MSP y la cadena de suministro donde el compromiso del proveedor afecta a los clientes.

Estadísticas clave e infografías (telemetría sugerida)

- Tiempo desde la divulgación de la vulnerabilidad hasta la explotación masiva (medido en su telemetría).

- Número de endpoints de Exchange expuestos en su escaneo externo.

- Cantidad de detecciones de web-shell o modificaciones sospechosas de archivos IIS.

Reflexiones finales

Los incidentes de Hafnium demuestran lo crítico que es la aplicación oportuna de parches, la reducción de la exposición pública de servicios empresariales y la búsqueda rápida de amenazas. Los servidores Exchange son objetivos de alto valor; priorice la aplicación de parches, reduzca el acceso externo y monitoree las web shells y la actividad posterior a la explotación.

Preguntas frecuentes

Compartir en

Ver ataques de ciberseguridad relacionados

Abuso de permisos de aplicaciones Entra ID – Cómo funciona y estrategias de defensa

Modificación de AdminSDHolder – Cómo funciona y estrategias de defensa

Ataque AS-REP Roasting - Cómo funciona y estrategias de defensa

Ataque de Kerberoasting – Cómo funciona y estrategias de defensa

Ataques DCSync explicados: Amenaza a la seguridad de Active Directory

Ataque Golden SAML

Entendiendo los ataques de Golden Ticket

Ataque de Cuentas de Servicio Administradas por Grupo

Ataque DCShadow – Cómo funciona, ejemplos del mundo real y estrategias de defensa

ChatGPT Prompt Injection: Comprensión de riesgos, ejemplos y prevención

Ataque de extracción de contraseñas de NTDS.dit

Ataque de Pass the Hash

Explicación del ataque Pass-the-Ticket: Riesgos, ejemplos y estrategias de defensa

Ataque de Password Spraying

Ataque de extracción de contraseñas en texto plano

Explicación de la vulnerabilidad Zerologon: Riesgos, Explotaciones y Mitigación

Ataques de ransomware a Active Directory

Desbloqueando Active Directory con el ataque Skeleton Key

Movimiento lateral: Qué es, cómo funciona y prevenciones

Ataques de Hombre en el Medio (MITM): Qué son y cómo prevenirlos

¿Por qué es PowerShell tan popular entre los atacantes?

4 ataques a cuentas de servicio y cómo protegerse contra ellos

Cómo prevenir que los ataques de malware afecten a su negocio

¿Qué es Credential Stuffing?

Comprometiendo SQL Server con PowerUpSQL

¿Qué son los ataques de Mousejacking y cómo defenderse de ellos?

Robo de credenciales con un Proveedor de Soporte de Seguridad (SSP)

Ataques de Rainbow Table: Cómo funcionan y cómo defenderse de ellos

Una mirada exhaustiva a los ataques de contraseñas y cómo detenerlos

Reconocimiento LDAP

Eludir MFA con el ataque Pass-the-Cookie

Ataque de Silver Ticket