Ataque de Kerberoasting – Cómo funciona y estrategias de defensa

Kerberoasting es un ataque sofisticado de credenciales que explota las debilidades en la autenticación Kerberos dentro de los entornos de Active Directory (AD). El objetivo principal es el robo de credenciales y la escalada de privilegios, lo que lleva a una escalada de privilegios dentro de una red.

Atributo | Detalles |

|---|---|

|

Tipo de ataque |

Kerberoasting |

|

Nivel de impacto |

Alto |

|

Target |

Empresas, Gobiernos |

|

Vector de Ataque Primario |

Acceso interno a la red (a través de un usuario de dominio comprometido) |

|

Motivación |

Robo de credenciales, Escalada de privilegios, Espionaje |

|

Métodos de Prevención Comunes |

Contraseñas seguras, Cifrado AES, gMSAs, MFA, Auditoría de tickets |

Factor de riesgo | Nivel |

|---|---|

|

Daño potencial |

Muy alto |

|

Facilidad de ejecución |

Medio |

|

Probabilidad |

De medio a alto |

¿Qué es Kerberoasting?

Kerberoasting es un ataque basado en credenciales en el que un adversario utiliza credenciales de dominio válidas para solicitar tickets de servicio Kerberos asociados con Nombres de Entidad de Servicio (SPNs) de Active Directory. El atacante luego extrae los hashes de contraseñas encriptados de estos tickets y los descifra fuera de línea, apuntando típicamente a contraseñas débiles o fácilmente adivinables. El objetivo principal de este ataque es obtener privilegios elevados dentro de AD, facilitando el movimiento lateral, la persistencia o el robo de datos.

¿Cómo funciona el Kerberoasting?

Kerberoasting explota debilidades inherentes en el proceso de autenticación Kerberos de Active Directory. A continuación se presenta un desglose detallado de cada paso involucrado en la realización de un ataque de Kerberoasting.

1. Comprometer una cuenta de usuario de dominio estándar

Los atacantes primero necesitan acceso a credenciales de usuario de dominio válidas, generalmente obtenidas a través de phishing, relleno de credenciales, explotación de vulnerabilidades o puntos de apoyo iniciales en endpoints comprometidos. Incluso las cuentas de usuario con bajos privilegios son suficientes para iniciar el ataque.

2. Enumerar cuentas de servicio con SPNs

Una vez dentro del dominio, los atacantes enumeran los Nombres de Entidad de Servicio (SPNs) registrados en las cuentas de servicio. La enumeración se puede realizar utilizando herramientas como scripts de PowerShell, consultas LDAP o herramientas especializadas en enumeración como BloodHound. Las cuentas de servicio con SPNs suelen tener privilegios más altos, lo que las convierte en objetivos ideales.

3. Solicitar tickets TGS de Kerberos

Con los SPN identificados, los atacantes utilizan sus credenciales de dominio válidas para primero obtener un Ticket Granting Ticket (TGT) del Key Distribution Center (KDC). Este TGT se utiliza luego para solicitar legítimamente tickets del Kerberos Ticket Granting Service (TGS) para las cuentas de servicio objetivo. Estos tickets TGS están cifrados con el hash de la contraseña de la cuenta de servicio y pueden ser extraídos para descifrado offline. Herramientas como GetUserSPNs de Impacket, o scripts basados en PowerShell, automatizan este proceso y son comúnmente utilizadas en ataques de Kerberoasting.

4. Exportar tickets

Los atacantes luego exportan o extraen estos tickets de servicio de la memoria o almacenamiento en el sistema comprometido. Herramientas de hacking populares como Rubeus y Mimikatz simplifican la extracción y exportación de estos tickets en un formato adecuado para el cracking fuera de línea.

5. Romper tickets de forma offline

Los tickets TGS exportados contienen hashes encriptados de las contraseñas de las cuentas de servicio. Los atacantes intentan descifrar estos hashes de manera offline utilizando herramientas de cracking de contraseñas como Hashcat, John the Ripper o tablas arcoíris pregeneradas. Las contraseñas débiles pueden ser comprometidas rápidamente, exponiendo credenciales en texto claro.

6. Utilice las credenciales recuperadas para escalar privilegios

Una vez que los atacantes logran descifrar los hashes y recuperar las credenciales en texto plano, pueden usar estas credenciales para iniciar sesión como cuentas de servicio privilegiadas. Esto otorga privilegios elevados, permitiendo el movimiento lateral a través de la red, acceso a información sensible y la potencial persistencia a largo plazo dentro del entorno de AD.

✱ Variante: Kerberoasting sin pre-autenticación

Las cuentas de usuario con la pre-autenticación desactivada pueden ser explotadas sin credenciales válidas

En algunas configuraciones de Active Directory, la pre-autenticación puede estar deshabilitada en cuentas de usuario, lo que significa que los atacantes no necesitan credenciales válidas para solicitar tickets de Kerberos. Esto permite a los atacantes obtener hashes encriptados sin necesidad de comprometer primero una cuenta de dominio existente.

Herramientas como Rubeus permiten este bypass bajo ciertas malconfiguraciones de AD

Los atacantes aprovechan herramientas como Rubeus diseñadas específicamente para explotar esta mala configuración, solicitando boletos TGS directamente sin autenticación previa. Esta variante facilita aún más que los atacantes obtengan acceso.

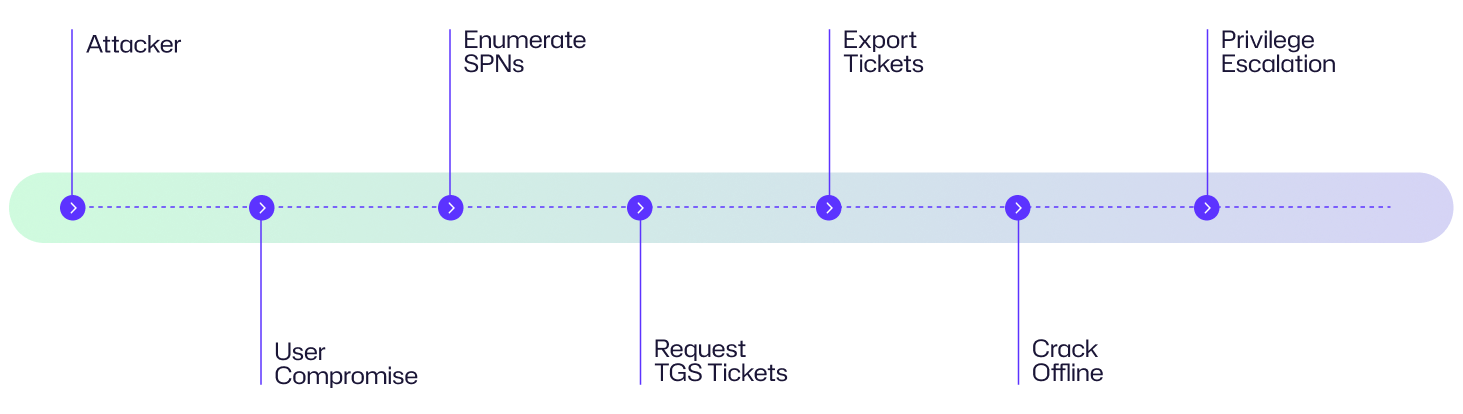

Diagrama de flujo de ataque

El siguiente diagrama ilustra las etapas secuenciales de un ataque de Kerberoasting, comenzando con un atacante comprometiendo una cuenta de usuario de dominio y culminando en la escalada de privilegios dentro del entorno de Active Directory.

Aquí se explica el Kerberoasting desde la perspectiva de una organización.

Un atacante obtiene acceso a la red de XYZ Corp comprometiendo a un usuario de dominio a través de phishing. Una vez dentro, enumeran cuentas de servicio con SPNs y solicitan tickets TGS de Kerberos. Utilizando herramientas como Rubeus, exportan los tickets y descifran la contraseña débil de una cuenta de servicio de manera offline. Con las credenciales obtenidas, escalan privilegios, acceden a datos sensibles y se mueven lateralmente, resaltando los riesgos de una higiene de contraseñas deficiente y un monitoreo inadecuado en entornos de AD.

Ejemplos de Kerberoasting

Los siguientes son ejemplos reales de grupos de amenazas avanzadas que han utilizado Kerberoasting de manera efectiva como parte de sus cadenas de ataque.

Caso | Impacto |

|---|---|

|

Akira Ransomware Group |

El Grupo de Ransomware Akira comúnmente utiliza Kerberoasting para escalar privilegios y mantener persistencia en entornos de AD. Al solicitar y extraer hashes de tickets de servicio para cuentas de servicio, los descifran fuera de línea para recuperar credenciales, a menudo obteniendo acceso a cuentas de alto privilegio. Esta táctica les permite moverse lateralmente y profundizar su presencia dentro de la red objetivo. |

|

FIN7 |

FIN7, un grupo de amenazas motivado financieramente, ha sido observado utilizando la técnica de cracking de TGS sin conexión como parte de su estrategia de recolección de credenciales. Esta técnica implica explotar el método de ataque Kerberoasting, específicamente dirigido a cuentas de servicio en entornos de AD. Este método se alinea con las tácticas más amplias de FIN7 de aprovechar herramientas legítimas del sistema (como PowerShell, WMI y funciones nativas de AD) para mantenerse sigiloso mientras expande el acceso para el robo de datos o la implementación de ransomware. |

Consecuencias del Kerberoasting

Un ataque de Kerberoast puede tener consecuencias graves y de amplio alcance para las organizaciones. Una vez que los atacantes obtienen y descifran las credenciales de las cuentas de servicio, pueden escalar privilegios y moverse lateralmente a través de la red. Esto no solo permite el robo de datos y la interrupción del sistema, sino que también expone a la organización a pérdidas financieras, daño a la reputación, sanciones legales y escrutinio regulatorio.

Consecuencias financieras

Los ataques exitosos de Kerberoasting pueden dar a los atacantes acceso a cuentas privilegiadas, lo que permite el robo de datos, fraude financiero o la implementación de ransomware. Esto a menudo conduce a pérdidas financieras directas, especialmente si los atacantes roban o cifran datos críticos para el negocio. Las organizaciones pueden verse obligadas a pagar millones en demandas de rescate para restaurar el acceso. Además, las violaciones que involucran el robo de credenciales a menudo desencadenan multas regulatorias, particularmente en industrias reguladas como las finanzas y la salud.

Interrupción Operativa

Con acceso a credenciales privilegiadas, los actores de amenazas pueden deshabilitar sistemas críticos, interrumpir servicios internos e interferir con las operaciones de TI. Esto puede resultar en un tiempo de inactividad generalizado, deteniendo funciones empresariales como la comunicación, el procesamiento de datos o el servicio al cliente. El esfuerzo de recuperación puede ser extenso y costoso, a menudo requiriendo reinicios manuales, reconstrucciones de dominios comprometidos o una completa remediación de AD, lo que afecta significativamente la productividad.

Daño a la reputación

Una brecha publicitada que involucra Kerberoasting y compromiso de AD envía un mensaje claro de que la infraestructura de identidad de la organización era vulnerable. La cobertura de noticias, las divulgaciones regulatorias o los datos filtrados pueden llevar a una pérdida de confianza del cliente, afectar la confianza de los inversores y dañar las relaciones con socios o proveedores. Reconstruir esa confianza puede requerir costosos esfuerzos de relaciones públicas, alcance al cliente o la oferta de servicios de protección de identidad.

Impacto Legal y Regulatorio

Los ataques de Kerberoasting que resultan en la exposición de información personal o sensible pueden poner a la organización en violación de regulaciones de protección de datos como GDPR, HIPAA o SOX. Los organismos reguladores pueden imponer multas considerables, y los individuos o entidades afectados pueden emprender acciones legales. Además, las organizaciones pueden ser sujetas a investigaciones o auditorías. En sectores regulados, incidentes repetidos incluso pueden llevar a la revocación de licencias o sanciones.

Área de impacto | Descripción |

|---|---|

|

Financiero |

Robo de credenciales, exfiltración de datos, ransomware |

|

Operativo |

Interrupciones de red, servicios detenidos |

|

Reputacional |

Erosión de la confianza pública, rotación de clientes |

|

Legal |

Sanciones de cumplimiento, demandas por violaciones de datos |

Objetivos comunes de un Kerberoasting: ¿Quién está en riesgo?

Cuentas de servicio con SPNs

Los SPN permiten que Kerberos asocie una instancia de servicio con una cuenta de inicio de sesión, haciendo que estas cuentas sean recuperables a través de solicitudes TGS. Las cuentas de servicio creadas manualmente, especialmente aquellas con contraseñas débiles o que no se cambian regularmente, son objetivos principales. Los atacantes pueden solicitar tickets TGS para estas cuentas e intentar descifrarlos fuera de línea.

Ejemplos comunes incluyen cuentas vinculadas a SQL Server, IIS, SharePoint, Exchange y soluciones de respaldo. Estas cuentas a menudo ejecutan servicios críticos y pueden tener privilegios elevados, lo que las hace especialmente valiosas.

Cuentas de alto privilegio

Las cuentas con roles administrativos, como Domain Admins, Enterprise Admins o Schema Admins, son objetivos principales. Una vez comprometidas, proporcionan acceso ilimitado a través del dominio. Estas cuentas también pueden estar vinculadas a servicios heredados o tareas programadas, aumentando su exposición.

Cuentas que utilizan cifrado RC4

Las cuentas configuradas para usar RC4_HMAC_MD5 son mucho más vulnerables al Kerberoasting. Este algoritmo de cifrado es más rápido de descifrar en comparación con las alternativas basadas en AES. Desafortunadamente, muchos sistemas heredados todavía utilizan RC4 por defecto o lo requieren para compatibilidad, dejando esas cuentas expuestas a ataques de fuerza bruta o de diccionario fuera de línea.

Cuentas obsoletas o sin supervisión

Las cuentas antiguas que ya no están en uso activo o aquellas marcadas con “la contraseña nunca expira” representan un riesgo persistente. Estas cuentas pueden pasar desapercibidas, especialmente en entornos grandes con una gestión del ciclo de vida de la cuenta deficiente. Debido a que los atacantes pueden descifrar las credenciales a su propio ritmo fuera de línea, incluso una cuenta no utilizada pero aún válida puede convertirse en un punto de entrada para el movimiento lateral o la escalada de privilegios.

Evaluación de riesgos

Comprender el riesgo que representa el Kerberoasting es esencial para evaluar la postura de seguridad general de un entorno de AD.

Factor de riesgo | Nivel |

|---|---|

|

Daño |

Muy alto

|

|

Facilidad de ejecución |

Medio

|

|

Probabilidad |

De medio a alto

|

Cómo prevenir el Kerberoasting

Prevenir el Kerberoasting requiere una combinación de políticas de contraseñas fuertes, configuraciones de cuentas seguras y ajustes de cifrado adecuados. La monitorización proactiva y los controles automáticos de cuentas fortalecen aún más las defensas contra este vector de ataque común.

Higiene de Contraseñas y Cuentas

Dado que un ataque de Kerberoasting se basa en el descifrado de contraseñas sin conexión, aumentar la complejidad de la contraseña y limitar la antigüedad de la misma reduce directamente la tasa de éxito del atacante.

- Utilice contraseñas largas y complejasLas cuentas de servicio, especialmente aquellas con SPNs, deben usar contraseñas de al menos 25 caracteres de longitud, con una combinación de mayúsculas, minúsculas, números y caracteres especiales. La longitud y aleatoriedad reducen significativamente la velocidad de los intentos de cracking por fuerza bruta.

- Rote las contraseñas regularmenteLas contraseñas de las cuentas de servicio deben rotarse al menos anualmente, o con mayor frecuencia en entornos de alto riesgo. Esto limita la ventana de oportunidad para que un atacante descifre una contraseña de manera offline.

- Auditar y hacer cumplir políticas de caducidadAudite regularmente la antigüedad de las contraseñas en todas las cuentas de servicio. Evite configuraciones con la bandera de “contraseña nunca expira”, lo que convierte a las cuentas en objetivos persistentes. Haga cumplir políticas de caducidad estrictas a través de Directiva de Grupo o herramientas de identidad dedicadas.

- Utilice gMSAs o dMSAsReemplace las cuentas de servicio gestionadas manualmente por Group Managed Service Accounts (gMSAs) o Distributed Managed Service Accounts (dMSAs). Estas cuentas gestionan automáticamente los cambios de contraseña, admiten credenciales complejas y reducen el error humano, disminuyendo considerablemente la exposición al Kerberoasting.

Configuración de cifrado

Configurar una encriptación fuerte para la autenticación Kerberos es crítico para mitigar los riesgos de Kerberoasting, ya que algoritmos de encriptación más débiles como RC4 son mucho más fáciles de descifrar.

- Aplicar cifrado AES de 128/256 bitsConfigure los sistemas AD y unidos al dominio para usar AES128_HMAC o AES256_HMAC para el cifrado de tickets de Kerberos. Estos algoritmos son significativamente más resistentes a ataques de fuerza bruta que RC4 y son compatibles en entornos Windows modernos.

- Desactivar manualmente RC4Aunque Microsoft ha dejado de recomendar RC4_HMAC_MD5, aún puede estar habilitado para compatibilidad, especialmente en entornos heredados. Revise la Política de Grupo y la configuración a nivel de cuenta para desactivar explícitamente RC4 donde sea posible. Esto ayuda a garantizar que los atacantes no puedan solicitar tickets encriptados con cifrados débiles.

- Actualice las contraseñas después de los cambios de políticaLos ajustes de cifrado vinculados a los tickets de Kerberos solo surten efecto después de que se cambia la contraseña de una cuenta. Por lo tanto, después de aplicar nuevas políticas de cifrado, es esencial restablecer las contraseñas de las cuentas de servicio existentes.

Definición de alcance de cuenta

Limitar la exposición y capacidades de las cuentas de servicio es una manera proactiva de reducir la superficie de ataque disponible para Kerberoasting.

- Eliminar SPNs de cuentas de usuarioEvite asignar Nombres de Entidad de Servicio (SPNs) a cuentas de usuario estándar, ya que esto las hace susceptibles al Kerberoasting. En su lugar, utilice cuentas de servicio dedicadas o Cuentas de Servicio Administradas (gMSAs/dMSAs) para aislar las funciones del servicio de la identidad del usuario.

- Restringir a inicios de sesión no interactivosConfigure las cuentas de servicio para no permitir inicios de sesión interactivos utilizando la Directiva de grupo o configuraciones de AD. Esto impide que los atacantes utilicen credenciales comprometidas para iniciar sesión directamente, limitando el movimiento lateral después de un intento exitoso de Kerberoasting.

- Limitar el alcance del acceso por host y servicioRestrinja los permisos de las cuentas de servicio específicamente a los hosts y servicios que soportan. Evite otorgar privilegios innecesarios a nivel de dominio. Aplicar el principio de menor privilegio asegura que, incluso si una cuenta de servicio se ve comprometida, el impacto esté contenido.

Privileged Access Management (PAM)

La implementación de Privileged Access Management (PAM) es un control crítico para reducir el riesgo e impacto del Kerberoasting al asegurar cómo se utilizan, almacenan y monitorean las cuentas privilegiadas.

- Vault y rote las credenciales privilegiadasUtilice una solución de Privileged Access Management (PAM) para resguardar las credenciales de cuentas de servicio y administrativas, eliminando las contraseñas codificadas de forma fija y la gestión manual. Estas herramientas pueden rotar automáticamente las contraseñas según un cronograma definido o después de cada uso.

- Monitoree el Uso de Cuentas con Grabación de Sesiones y AnálisisLas plataformas de Privileged Access Management (PAM) proporcionan monitoreo y grabación de sesiones, permitiendo a los equipos de seguridad auditar la actividad privilegiada en tiempo real o retrospectivamente. Los análisis de comportamiento pueden detectar anomalías como patrones de acceso inusuales, movimiento lateral o uso fuera de horario, lo que puede indicar actividad relacionada con Kerberoasting.

Soporte de Netwrix

Netwrix ofrece un fuerte soporte para defenderse de los ataques de Kerberoasting a través de sus herramientas de protección de Active Directory e identidad. Aquí están los dos principales productos de Netwrix que ayudan a prevenir o detectar Kerberoasting.

Netwrix Access Analyzer

Esta herramienta escanea activamente AD para identificar cuentas de servicio vulnerables al Kerberoasting, especialmente aquellas con SPNs y configuraciones de cifrado débiles como RC4 o DES. Un trabajo dedicado AD_KerberoastingRisk produce un claro panel de riesgo con umbrales personalizables (por ejemplo, marcando AES 128, contraseñas vencidas o banderas de "contraseña nunca expira"), y resalta las cuentas que necesitan remediación. Al identificar cuentas de alto riesgo antes de que ocurra un ataque, los equipos de seguridad pueden apretar proactivamente las configuraciones de las cuentas, actualizar contraseñas y deshabilitar SPNs problemáticos.

Run Netwrix Access Analyzer for free and get a clear view of privilege exposure instantly.

Netwrix Threat Prevention

Netwrix Threat Prevention ofrece monitoreo en tiempo real y aplicación en la fuente, en lugar de depender únicamente de los registros de Windows. Puede detectar actividad sospechosa de Kerberos, como solicitudes anormales de TGS o asignaciones de SPN a cuentas privilegiadas, y bloquear automáticamente dichas acciones o generar alertas en tiempo real. Con políticas que previenen cambios de alto riesgo y alertas contextuales, detiene los intentos de Kerberoasting en seco y escala las alertas para una investigación más profunda.

Pruebe Netwrix Threat Prevention y reciba alertas inmediatas sobre actividades riesgosas antes de que afecten a su negocio.

Estrategias de detección, mitigación y respuesta

Los ataques de Kerberoasting a menudo pasan desapercibidos hasta que se produce un daño significativo. Una defensa sólida requiere mecanismos de detección efectivos, protocolos de respuesta rápida y estrategias de mitigación a largo plazo.

Detección

Aquí tienes algunos consejos excelentes para detectar Kerberoasting al principio de la cadena de ataque.

- Monitoree los ID de evento 4769 y 4770 para solicitudes de TGSEl ID de evento 4769 (solicitud de TGS) y 4770 (renovación de ticket de TGS) son indicadores clave de la actividad de Kerberos. Un aumento en los eventos 4769, especialmente de un único usuario consultando múltiples SPNs, puede señalar Kerberoasting.

- Marcar el uso de cifrado RC4 (Tipo 0x17)Los tickets de Kerberos cifrados con RC4_HMAC_MD5 (tipo 0x17) son mucho más fáciles de descifrar. Monitorear este tipo de cifrado puede ayudar a identificar cuentas de alto riesgo o intentos activos de explotar un cifrado de ticket débil.

- Detectar volúmenes o patrones anormales de TGSVolúmenes inusuales de solicitudes de TGS, especialmente dirigidos a varias cuentas de servicio en un corto período de tiempo, pueden indicar la recolección de tickets. Es crítico monitorear tales anomalías para la detección de Kerberoasting.

- Utilice Honeypots/Honeytokens para atraer a los atacantesDespliegue cuentas de servicio señuelo con SPNs y monitoree los intentos de acceso. Cualquier interacción con estas cuentas es un fuerte indicador de reconocimiento malicioso o Kerberoasting.

- Configure UBA y SIEM para Análisis de Línea BaseUtilice User Behavior Analytics (UBA) y plataformas SIEM para establecer un comportamiento normal de solicitudes Kerberos. Marque desviaciones de esta línea base, como nuevos usuarios solicitando tickets TGS o actividad fuera del horario habitual.

Respuesta

A continuación se presentan algunas estrategias de respuesta efectivas al detectar Kerberoasting.

- Deshabilite y restablezca las cuentas afectadas inmediatamenteSi se identifica una cuenta Kerberoasted, deshabilítela y fuerce un restablecimiento de contraseña para evitar el acceso no autorizado continuo.

- Revisar registros de AD para movimiento lateralExamine los registros en busca de señales de mal uso de cuentas, escalada de privilegios o acceso a sistemas sensibles. Centre su atención en los eventos de inicio de sesión, cambios en la membresía de grupos y patrones de acceso a servicios.

- Invalidar Tickets Existentes y Forzar Cierre de SesiónFuerce a todos los usuarios a volver a autenticarse invalidando los tickets de Kerberos usando klist purge o reiniciando servicios, asegurando que las credenciales robadas ya no otorguen acceso.

Mitigación

Las siguientes estrategias respaldan la mitigación efectiva de Kerberoasting.

- Implementar principios de Zero TrustAdopte un modelo de Zero Trust donde ninguna cuenta o sistema se confía inherentemente. Aplique el principio de mínimo privilegio, validación continua y segmentación de acceso para contener el daño de los ataques basados en credenciales.

- Utilice Tecnologías de Engaño (SPNs señuelo)Cree SPNs falsos o cuentas de servicio señuelo para detectar intentos de escaneo y Kerberoasting. Estos activos de engaño generan alertas cuando se acceden, proporcionando una advertencia temprana de comportamiento malicioso.

Impacto específico del sector

El impacto de un ataque de Kerberoasting puede variar entre industrias, dependiendo de la naturaleza de los sistemas y los datos en riesgo. En sectores como el de la salud, finanzas y comercio minorista, las cuentas de servicio comprometidas pueden llevar a violaciones regulatorias, pérdidas financieras y disrupción operativa.

Industria | Impacto |

|---|---|

|

Sanidad |

|

|

Finanzas |

|

|

Retail |

Las redes minoristas comúnmente utilizan cuentas de servicio para dar soporte a sistemas de punto de venta (POS), control de inventario y plataformas de comercio electrónico.

|

Evolución de ataques y tendencias futuras

Kerberoasting está evolucionando con herramientas más potentes, automatización y tácticas avanzadas. Mientras Microsoft refuerza Kerberos (por ejemplo, con la depreciación de RC4), los atacantes están mejorando su capacidad para descifrar rápidamente los tickets y utilizarlos en cadenas de ataque complejas y de múltiples etapas. Mantenerse al tanto de estas tendencias es clave para una defensa efectiva.

Desaprobación de RC4 en Windows 11 24H2 y Server 2025

Microsoft está oficialmente en desuso de la encriptación RC4_HMAC_MD5 para Kerberos en lanzamientos próximos como Windows 11 24H2 y Windows Server 2025. Este movimiento reduce la exposición a ataques de fuerza bruta fuera de línea, ya que RC4 es mucho más fácil de forzar que la encriptación basada en AES. Aunque esto representa una mejora importante en seguridad, las organizaciones que utilizan sistemas heredados todavía pueden estar en riesgo si no actualizan las políticas de encriptación y rotan las contraseñas después de la actualización.

Las herramientas de cracking de GPU ahora adivinan >100B contraseñas/seg

Las herramientas modernas de cracking basadas en GPU (por ejemplo, Hashcat, John the Ripper) ahora pueden superar los 100 mil millones de conjeturas por segundo, reduciendo drásticamente el tiempo necesario para descifrar contraseñas débiles de cuentas de servicio. Combinado con ataques de diccionario y tablas de hash precalculadas, incluso las contraseñas moderadamente complejas pueden ser vulneradas en minutos. Esta tendencia hace imperativo que las organizaciones impongan contraseñas muy largas y complejas, especialmente en cuentas con SPNs, y detecten y limiten el uso de RC4.

Uso de IA + automatización en herramientas de cracking

Los atacantes están comenzando a incorporar IA y automatización en los flujos de trabajo de descifrado de contraseñas. Los modelos de aprendizaje automático pueden predecir patrones de contraseñas, adaptar estrategias de descifrado basadas en éxitos anteriores e incluso identificar convenciones de nombres en cuentas empresariales. Las plataformas de automatización agilizan el proceso de extracción de tickets, análisis de hashes y fuerza bruta de credenciales, haciendo que los ataques sean más rápidos y escalables. Esto aumenta la amenaza que representan incluso los actores menos sofisticados que utilizan herramientas preconstruidas.

Kerberoasting se utiliza cada vez más en cadenas de ataque de múltiples etapas

El Kerberoasting ahora se utiliza con frecuencia como parte de intrusiones en varias etapas. Después de descifrar una cuenta de servicio, los atacantes pueden:

- Crear Golden Tickets para acceso persistente al dominio.

- Utilice Overpass-the-Hash para suplantar cuentas sin conocer la contraseña.

- Lance ataques Pass-the-Ticket para moverse lateralmente a través de los sistemas.

Estos ataques encadenados a menudo evitan los métodos de detección estándar y requieren una correlación avanzada a través de eventos de autenticación.

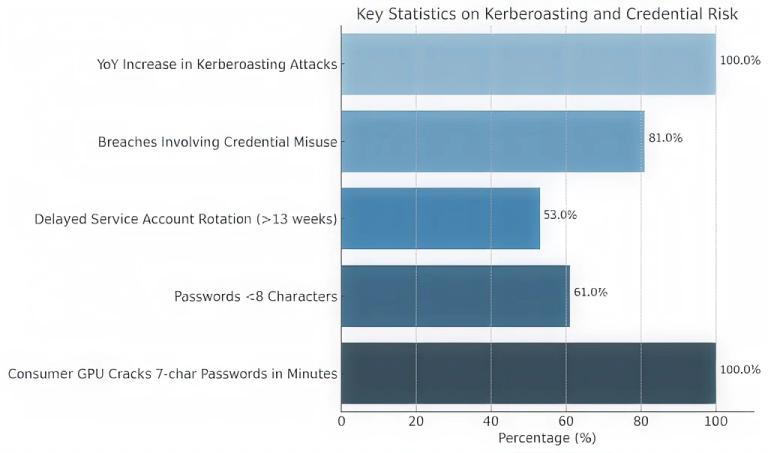

Estadísticas Clave & Infografías

Aquí hay un gráfico de barras que resume las estadísticas clave relacionadas con Kerberoasting y los riesgos de seguridad de credenciales. El gráfico resalta las áreas donde las organizaciones son más vulnerables, incluyendo la higiene de contraseñas, prácticas de gestión de cuentas y el rápido avance de la tecnología de cracking.

Aumento del 100% interanual en ataques de Kerberoasting (IBM X-Force 2023)

Según el IBM X-Force Threat Intelligence Report 2023, los ataques de Kerberoasting se han duplicado año tras año, mostrando un aumento del 100% en la actividad observada en comparación con el período de informe anterior. Este marcado incremento refleja la creciente popularidad del Kerberoasting tanto entre actores estatales como grupos de ciberdelincuentes debido a su:

- Perfil de detección bajo (utiliza el protocolo Kerberos nativo).

- No es necesario tener privilegios elevados — cualquier usuario autenticado del dominio puede iniciar el ataque.

- Alto rendimiento: las credenciales de cuenta de servicio vulneradas a menudo conducen a un compromiso a nivel de dominio.

El informe atribuye este crecimiento a una combinación de factores, incluido el uso creciente de marcos de ataque automatizados, la facilidad de ejecución con herramientas públicamente disponibles como Rubeus e Impacket, y la falta de una aplicación de contraseñas fuerte en muchos entornos.

El 81% de las violaciones involucran el mal uso de credenciales

Esta estadística, ampliamente citada en informes del sector como el Data Breach Investigations Report (DBIR) de Verizon, subraya el papel crítico de las credenciales comprometidas en los ciberataques modernos. Específicamente, el 81% de las violaciones de datos involucran el mal uso de nombres de usuario, contraseñas u otras formas de acceso a la identidad — ya sea robadas, obtenidas mediante phishing, adivinadas o descifradas. Tenga en cuenta que:

- El Kerberoasting apoya directamente el mal uso de credenciales.

- Una vez que las credenciales están comprometidas, los atacantes pueden mezclarse con usuarios legítimos, lo que dificulta su detección.

- Las credenciales mal utilizadas a menudo sirven como punto de entrada para ransomware, exfiltración de datos y acceso persistente.

El 53% de las organizaciones retrasa la rotación de contraseñas de cuentas de servicio >13 semanas

Una encuesta reciente del sector encontró que el 53% de las organizaciones esperan más de 13 semanas (más de tres meses) para rotar las contraseñas de las cuentas de servicio, y algunas no las rotan en absoluto. Estas cuentas a menudo tienen acceso elevado o persistente a sistemas críticos (por ejemplo, bases de datos, copias de seguridad, ERP), convirtiéndolas en objetivos principales para ataques de Kerberoasting. Esto es importante porque:

- Las contraseñas estáticas les dan a los atacantes más tiempo para descifrar los hashes de tickets de servicio de forma offline utilizando herramientas como Hashcat.

- Los ciclos de vida largos de las contraseñas a menudo se correlacionan con las banderas de “contraseña nunca expira”, aumentando la exposición.

- Los tipos de cifrado Kerberos están vinculados a los cambios de contraseña de la cuenta. Sin una rotación regular, algoritmos débiles como RC4 pueden seguir utilizándose, incluso después de las actualizaciones de políticas.

Desafíos operativos:

- Las organizaciones a menudo retrasan la rotación por miedo al tiempo de inactividad, falta de automatización o propiedad poco clara de las cuentas de servicio.

- El seguimiento y actualización manual es propenso a errores y difícil de escalar en entornos grandes.

Se recomienda utilizar Cuentas de Servicio Administradas por Grupo (gMSAs) o soluciones de Privileged Access Management (PAM) para automatizar la rotación de contraseñas sin afectar la disponibilidad del servicio.

El 61% usa contraseñas de menos de 8 caracteres

A pesar de años de campañas de concienciación sobre seguridad, el 61% de los usuarios o cuentas de servicio en entornos empresariales todavía utilizan contraseñas que son más cortas de 8 caracteres, basado en hallazgos de auditorías internas y encuestas de la industria. Esto representa un riesgo significativo, particularmente en el contexto de Kerberoasting.

- Las contraseñas cortas tienen menos combinaciones posibles, lo que las hace susceptibles a ataques de fuerza bruta y de diccionario, especialmente cuando están cifradas con RC4.

- Las herramientas modernas de descifrado de contraseñas que utilizan GPUs de grado de consumo pueden romper contraseñas de <8 caracteres en segundos o minutos.

- Muchas organizaciones carecen de políticas de cumplimiento para la longitud mínima de la contraseña o complejidad en cuentas de servicio.

Las GPU de consumo pueden descifrar contraseñas de 7 caracteres en minutos

Las GPU de grado consumidor modernas, como la serie RTX de NVIDIA o la serie Radeon de AMD, han hecho que el cracking de contraseñas sin conexión sea altamente eficiente y accesible. Una GPU de alta gama puede intentar miles de millones de adivinanzas de contraseñas por segundo, lo que le permite forzar bruscamente una contraseña de 7 caracteres en solo unos minutos, especialmente cuando la contraseña carece de complejidad.

Por qué esto es importante para Kerberoasting:

- Cuando los atacantes extraen hashes de tickets de servicio mediante Kerberoasting, pueden descifrarlos sin conexión sin alertar a los defensores.

- Las contraseñas de 7 caracteres, especialmente aquellas que solo usan letras minúsculas o palabras comunes, son fácilmente vulneradas utilizando herramientas como Hashcat o John the Ripper.

- Esto convierte a las contraseñas débiles de cuentas de servicio en un objetivo de alto valor y una victoria de bajo esfuerzo para los atacantes.

Reflexiones finales

Kerberoasting sigue siendo una de las técnicas de ataque más poderosas y sigilosas dirigidas a entornos de Active Directory — a menudo no detectada hasta que se ha causado un daño significativo. Una defensa efectiva requiere un enfoque holístico que incluye estándares de cifrado fuertes, una higiene de credenciales robusta y un monitoreo proactivo. Al combinar la protección de identidad, análisis de comportamiento avanzados y tácticas de engaño como honeytokens y SPNs señuelo, las organizaciones no solo pueden detectar intentos de Kerberoasting temprano, sino también interrumpirlos antes de que se intensifiquen. Una estrategia de defensa estratificada e impulsada por inteligencia es esencial para mantenerse adelante de esta amenaza persistente.

Preguntas frecuentes

Compartir en

Ver ataques de ciberseguridad relacionados

Abuso de permisos de aplicaciones Entra ID – Cómo funciona y estrategias de defensa

Modificación de AdminSDHolder – Cómo funciona y estrategias de defensa

Ataque AS-REP Roasting - Cómo funciona y estrategias de defensa

Ataque Hafnium - Cómo funciona y estrategias de defensa

Ataques DCSync explicados: Amenaza a la seguridad de Active Directory

Ataque Golden SAML

Entendiendo los ataques de Golden Ticket

Ataque de Cuentas de Servicio Administradas por Grupo

Ataque DCShadow – Cómo funciona, ejemplos del mundo real y estrategias de defensa

ChatGPT Prompt Injection: Comprensión de riesgos, ejemplos y prevención

Ataque de extracción de contraseñas de NTDS.dit

Ataque de Pass the Hash

Explicación del ataque Pass-the-Ticket: Riesgos, ejemplos y estrategias de defensa

Ataque de Password Spraying

Ataque de extracción de contraseñas en texto plano

Explicación de la vulnerabilidad Zerologon: Riesgos, Explotaciones y Mitigación

Ataques de ransomware a Active Directory

Desbloqueando Active Directory con el ataque Skeleton Key

Movimiento lateral: Qué es, cómo funciona y prevenciones

Ataques de Hombre en el Medio (MITM): Qué son y cómo prevenirlos

¿Por qué es PowerShell tan popular entre los atacantes?

4 ataques a cuentas de servicio y cómo protegerse contra ellos

Cómo prevenir que los ataques de malware afecten a su negocio

¿Qué es Credential Stuffing?

Comprometiendo SQL Server con PowerUpSQL

¿Qué son los ataques de Mousejacking y cómo defenderse de ellos?

Robo de credenciales con un Proveedor de Soporte de Seguridad (SSP)

Ataques de Rainbow Table: Cómo funcionan y cómo defenderse de ellos

Una mirada exhaustiva a los ataques de contraseñas y cómo detenerlos

Eludir MFA con el ataque Pass-the-Cookie

Ataque de Silver Ticket