Explicación del ataque Pass-the-Ticket: Riesgos, ejemplos y estrategias de defensa

Un ataque Pass-the-Ticket (PtT) explota las debilidades en el protocolo de autenticación Kerberos utilizado en entornos de Windows Active Directory. Esto permite a los atacantes eludir la autenticación tradicional basada en contraseñas e incluso mecanismos de MFA, otorgándoles acceso no autorizado a sistemas y recursos críticos.

Atributo | Detalles |

|---|---|

|

Tipo de ataque |

Pass-the-Ticket (PtT) |

|

Nivel de impacto |

Alto |

|

Target |

Empresas, Gobierno, Active Directory conectado a la nube |

|

Vector de Ataque Primario |

Reutilización de Ticket Kerberos |

|

Motivación |

Espionaje, Escalada de Privilegios, Persistencia |

|

Métodos comunes de prevención |

Credential Guard, Least Privilege, Límites de Tiempo de Vida de Tickets, Autenticación basada en Tarjetas Inteligentes, Endurecimiento de Endpoint |

Factor de riesgo | Nivel |

|---|---|

|

Daño potencial |

Alto |

|

Facilidad de ejecución |

Medio-Alto |

|

Probabilidad |

Medio |

¿Qué es un ataque Pass-the-Ticket?

Un ataque Pass-the-Ticket (PtT) es una técnica que utilizan los atacantes para robar un ticket Kerberos válido, típicamente un Ticket Granting Ticket (TGT) o un Ticket Granting Service (TGS), y lo reutilizan para hacerse pasar por el usuario legítimo. Debido a que el atacante presenta un ticket Kerberos ya emitido y criptográficamente válido, pueden acceder a recursos de la red sin necesidad de la contraseña del usuario e incluso evadir la autenticación multifactor (MFA). Nuevamente, dado que estos tickets son criptográficamente válidos, es difícil detectar su mal uso sin monitorear comportamientos o patrones de acceso inusuales.

Los atacantes a menudo combinan PtT con Golden Ticket, Silver Ticket y Kerberoasting para escalar privilegios y mantener un acceso persistente y sigiloso dentro de un entorno de dominio Windows.

¿Cómo funciona un ataque de Pass-the-Ticket?

Un ataque Pass-the-Ticket se desarrolla en una serie de movimientos silenciosos: el atacante obtiene acceso no autorizado a la red, roba un ticket Kerberos válido de la memoria y lo reproduce para suplantar al usuario. Esto convierte un ticket robado en acceso amplio a recursos locales y en la nube.

Aquí se muestra cómo se desarrolla cada etapa del ataque.

1. Compromiso inicial

El atacante obtiene acceso inicial a la red mediante tácticas como phishing, malware o credenciales robadas, y luego puede realizar una escalada de privilegios local para obtener acceso a la memoria del proceso LSASS (Local Security Authority Subsystem Service) donde se almacenan los tickets de Kerberos.

2. Extracción de Tickets

Utilizando herramientas como Mimikatz, Rubeus, Kekeo o Creddump7, el atacante extrae los Ticket Granting Tickets (TGTs) y los Ticket Granting Services (TGSs) de la memoria LSASS.

3. Inyección de Ticket

El atacante inyecta el ticket robado en su propia sesión (por ejemplo, con mimikatz kerberos::ptt). Esto permite al atacante suplantar la cuenta legítima.

4. Movimiento lateral

Armado con un boleto válido, el atacante accede a otras máquinas, recursos compartidos de red o servicios a través del dominio, evitando las verificaciones de contraseña y MFA.

5. Escalación de Privilegios

Desde sistemas recién comprometidos, el atacante roba tickets pertenecientes a cuentas con mayores privilegios, digamos Domain Admins, para obtener un mayor control.

6. Persistencia

Los atacantes se aprovechan de la duración predeterminada del ticket de Kerberos (unas 10 horas) reutilizando o renovando los tickets robados antes de que expiren. Tienden a automatizar este proceso de extracción o actualización periódica de tickets para mantener un acceso continuo. Para una persistencia a largo plazo, pueden crear un Golden Ticket, que es un Ticket-Granting Ticket falsificado firmado con la clave KRBTGT del dominio. Este Golden Ticket proporciona acceso ilimitado e indetectable hasta que se restablezca la clave.

7. Compromiso de Hybrid Cloud

En entornos de inicio de sesión único o híbridos, el atacante puede usar tokens de Kerberos robados para acceder a servicios en la nube como Microsoft 365 y Microsoft Entra ID.

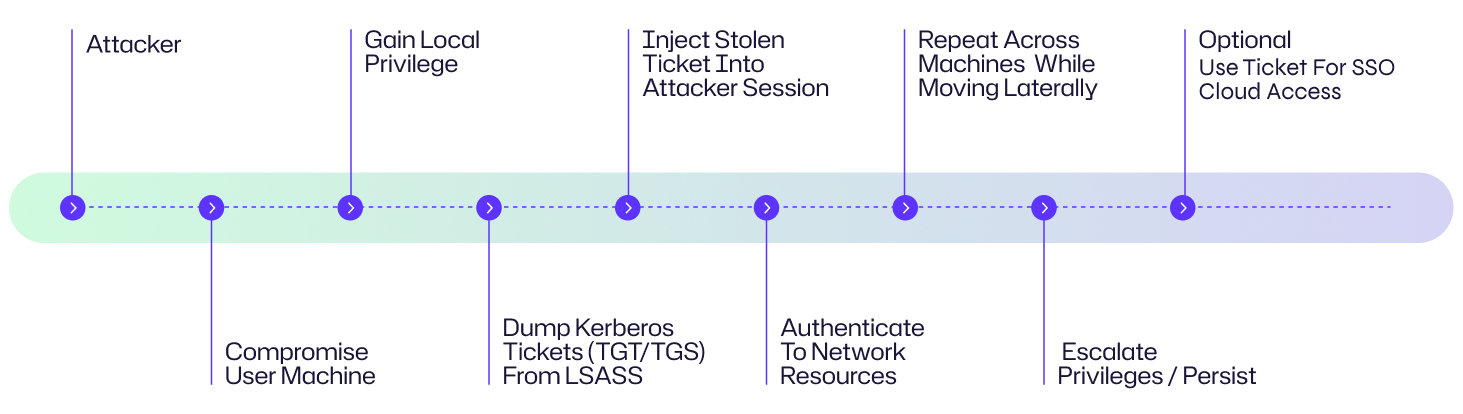

Diagrama de flujo de ataque

El siguiente escenario de ejemplo puede ayudarte a comprender cómo podría verse un ataque de Pass-the-Ticket en una situación del mundo real.

Un empleado de una empresa de servicios financieros descarga malware sin saberlo de un correo electrónico de phishing, lo que lleva a una violación de seguridad. El atacante explota una vulnerabilidad local para obtener privilegios de SYSTEM y extrae la memoria de LSASS para robar un Ticket Granting Ticket de Kerberos. Inyectando este ticket válido en su propia sesión, el atacante se mueve lateralmente a los servidores de archivos y la estación de trabajo de un administrador de dominio, recolecta tickets de mayor privilegio y, finalmente, mantiene persistencia en el dominio. Debido a que los entornos on-prem y en la nube de la empresa están vinculados, el atacante reutiliza las credenciales de Kerberos robadas para acceder a los buzones de Microsoft 365 y los recursos de Microsoft Entra ID, todo mientras aparenta ser un usuario legítimo. Los equipos de seguridad permanecen sin conocimiento hasta que los datos sensibles han sido exfiltrados.

El diagrama ilustra una cadena de ataque típica de Pass-the-Ticket, desde el punto de apoyo inicial en la red hasta la persistencia no detectada a través de la red.

Ejemplos de un ataque Pass-the-Ticket

Las técnicas de Pass-the-Ticket son ampliamente utilizadas por atacantes avanzados y grupos de ransomware, como se muestra en los siguientes casos reales.

Caso | Impacto |

|---|---|

|

APT29 (Cozy Bear/Nobelium) |

APT29 (también conocido como Cozy Bear/Nobelium) es conocido por el abuso sofisticado de Kerberos, incluyendo las técnicas de Pass-the-Ticket y Golden Ticket. APT29 ha atacado repetidamente a agencias gubernamentales de EE. UU., organizaciones políticas y empresas globales. Durante las intrusiones de 2016 en redes políticas de EE. UU. y la campaña de la cadena de suministro de SolarWinds en 2020, este grupo utilizó técnicas de Pass-the-Ticket para moverse lateralmente, mantener acceso a largo plazo a recursos internos y persistencia de dominio prolongada tanto en entornos locales como en la nube. |

|

APT10 (Operation Cloud Hopper) |

Operation Cloud Hopper fue una campaña de espionaje global que duró varios años (aproximadamente de 2014 a 2017) en la que APT10 (un grupo de amenazas patrocinado por el estado chino) comprometió a muchos proveedores de servicios gestionados (MSPs) y luego a sus clientes. La mayoría de las víctimas eran empresas privadas o agencias gubernamentales cuyas identidades no fueron completamente reveladas. Los investigadores (informe de PwC/BAE de 2017 y posterior análisis de Mandiant) observaron que durante estas intrusiones, APT10 utilizó el ataque Pass the Ticket para robar y reutilizar tickets de servicio Kerberos para el movimiento lateral. |

|

BRONZE BUTLER (Tick) |

El grupo de amenaza persistente avanzada BRONZE BUTLER (también conocido como Tick), que se enfocó en la industria pesada japonesa (2016–2019), ha sido documentado utilizando la técnica Pass-the-Ticket como parte de sus operaciones de espionaje cibernético. Según MITRE ATT&CK®, BRONZE BUTLER ha creado y reutilizado tickets falsificados de Ticket Granting Ticket (TGT) y Ticket Granting Service (TGS) para acceso administrativo persistente a través de redes objetivo, facilitando la vigilancia a largo plazo y el robo de propiedad intelectual. |

Consecuencias del ataque Pass-the-Ticket

Las consecuencias de un ataque Pass-the-Ticket pueden ser graves y abarcar múltiples dimensiones.

Área de impacto | Descripción |

|---|---|

|

Financiero |

Un ataque PtT puede provocar graves pérdidas financieras. Los datos de clientes robados, la propiedad intelectual o los registros financieros pueden venderse en la web oscura, y los atacantes pueden exigir un rescate. Las organizaciones también pueden enfrentar multas regulatorias y gastos legales, incluyendo responsabilidades por litigios. Además, los costos de recuperación del sistema y los gastos de investigación forense pueden aumentar el impacto financiero total. |

|

Operativo |

Un ataque PtT puede interrumpir las operaciones diarias ya que los atacantes pueden deshabilitar servicios, alterar configuraciones o desplegar malware. Los equipos de TI deben asignar recursos significativos para aislar y remediar los sistemas afectados como parte de los esfuerzos de contención y recuperación de amenazas. |

|

Reputacional |

Una violación de PtT puede erosionar la confianza del cliente y atraer la atención negativa de los medios, lo que puede alejar a clientes y socios. Esto representa un golpe serio a la reputación de la empresa, y puede tomar años de inversión significativa en relaciones públicas y mejoras de seguridad para reconstruirla. |

|

Legal/Regulatorio |

Las organizaciones pueden enfrentar multas considerables por violar leyes de protección de datos como el GDPR de Europa, o leyes de salud de EE. UU. como HIPAA, o incluso SOX. Además de las sanciones regulatorias, las empresas pueden enfrentar demandas de las partes afectadas y ser requeridas para implementar costosas mejoras de seguridad para lograr el cumplimiento. |

|

Exposición en la nube |

Los ataques PtT pueden propagarse desde Active Directory en las instalaciones hasta servicios en la nube como Microsoft Entra ID, permitiendo a los atacantes utilizar tickets robados para acceder (sin autorización) a aplicaciones en la nube, datos e infraestructura. A medida que la brecha se extiende más allá del sistema local, contenerla puede convertirse en un asunto complejo. |

Objetivos comunes de un ataque Pass-the-Ticket: ¿Quién está en riesgo?

Las organizaciones que dependen de Windows Active Directory y la autenticación Kerberos son objetivos principales para los ataques de Pass the Ticket. Los entornos con numerosas cuentas privilegiadas, tickets en caché y sistemas interconectados también proporcionan condiciones favorables para un acceso amplio y no detectado con tickets robados. Algunos objetivos comunes son:

|

Grandes Empresas |

Estas organizaciones son objetivos principales debido a su extensa dependencia de Kerberos para la autenticación a través de departamentos y servicios. Cuando una organización tiene un gran número de cuentas de usuario de alto privilegio y sus sistemas almacenan tickets de Kerberos en memoria por conveniencia, crea una amplia superficie de ataque. |

|

Agencias Gubernamentales |

Las agencias almacenan datos altamente sensibles y sus entornos de AD son complejos. Los atacantes se benefician de la escala de la red y de los largos tiempos de vida de los tickets para permanecer indetectados y mantener acceso a largo plazo. |

|

Instituciones financieras |

Los bancos y otras instituciones financieras son objetivos tentadores porque utilizan ampliamente el inicio de sesión único (SSO) y la autenticación basada en tickets. Si los atacantes roban tickets de Kerberos, pueden acceder directamente a sistemas críticos que manejan registros financieros y operaciones de pago. |

|

Sistemas de salud |

Los sistemas de salud almacenan grandes cantidades de datos sensibles de pacientes, lo cual es muy atractivo para los atacantes. Su uso de Active Directory y la autenticación Kerberos en redes clínicas y administrativas ofrece múltiples oportunidades para robar y reutilizar tickets de Kerberos para el movimiento lateral. |

|

Infraestructura crítica |

Las empresas de servicios públicos, proveedores de energía y plantas de fabricación a menudo dependen de sistemas de control basados en Windows y autenticación Kerberos. Los tickets comprometidos pueden interrumpir la producción o incluso los entornos de tecnología operativa (OT). |

|

Organizaciones conectadas a la nube |

Cuando una empresa conecta su Active Directory local a Microsoft Entra ID u otros servicios en la nube, los tickets de Kerberos robados pueden permitir a los atacantes saltar desde la red interna a aplicaciones y datos en la nube, convirtiendo una violación local en un compromiso en la nube mucho mayor. |

Usuarios y Roles en Riesgo

Cualquier cuenta que regularmente almacene o haga caché de tickets de Kerberos, especialmente aquellas con privilegios elevados o acceso amplio a la red, es un objetivo principal.

|

Administradores del dominio |

Los tickets de Kerberos emitidos a los Domain Admins proporcionan control total del bosque de Active Directory, por lo que un ticket robado puede dar a los atacantes acceso ilimitado a todos los sistemas. |

|

Personal de TI / Administradores de sistemas |

Estos usuarios inician sesión frecuentemente en muchos servidores y estaciones de trabajo, lo que incrementa el número de tickets en caché en la memoria y crea más oportunidades para el robo. |

|

Cuentas de servicio |

A menudo configuradas con credenciales de larga duración o que no expiran, las cuentas de servicio pueden retener tickets de Kerberos por períodos extendidos. |

|

Usuarios Privilegiados (Tier 0/1) |

Estas cuentas gestionan componentes centrales de Active Directory y a menudo reutilizan credenciales en puntos finales, convirtiendo cualquier ticket robado en una herramienta poderosa para el movimiento lateral. |

|

Trabajadores remotos con VPN/RDP |

Los empleados que se conectan a través de VPN o RDP pueden iniciar sesión en dispositivos no confiables o comprometidos, lo que aumenta el riesgo de robo de credenciales. |

|

Usuarios en configuraciones de Hybrid SSO |

Si el Active Directory local de una empresa está federado con un servicio de identidad en la nube como Microsoft Entra ID a través de AD FS, los tickets de Kerberos robados pueden ser reutilizados para acceder a aplicaciones y datos en la nube. |

Evaluación de riesgos

Los niveles de riesgo para el ataque Pass-the-Ticket se basan en su impacto, requisitos previos y uso observado por actores de amenazas avanzadas.

Factor de riesgo | Nivel |

|---|---|

|

Daño potencial |

Alto Un PtT exitoso puede proporcionar acceso a todo el dominio, con atacantes robando datos sensibles, interrumpiendo servicios críticos y manteniendo persistencia a largo plazo. También puede llevar a un compromiso total de la empresa si se ven afectados los controladores de dominio. |

|

Facilidad de ejecución |

Medio–Alto Herramientas como Mimikatz e Impacket pueden automatizar la extracción de tickets de Kerberos de la memoria LSASS y su posterior inyección o reproducción en una sesión controlada por el atacante. Sin embargo, el atacante primero debe obtener acceso administrativo o de nivel SYSTEM en al menos una máquina para extraer el ticket. |

|

Probabilidad |

Medio Los ataques PtT están bien documentados y son utilizados por grupos avanzados como APT29. Aunque un atacante necesita primero acceso de alto nivel para llevarlo a cabo, las organizaciones con monitoreo deficiente y sistemas sin parchear aún pueden ser objetivos principales. Por lo tanto, la probabilidad general se mantiene en un nivel medio: no es alta, pero tampoco es baja. |

Cómo prevenir los ataques de Pass-the-Ticket

Para reducir las posibilidades de un ataque Pass-the-Ticket, las organizaciones deben implementar medidas como endurecer el sistema operativo, limitar la duración de los tickets, minimizar la exposición administrativa y detectar actividades sospechosas.

Habilitar Credential Guard

Windows Defender Credential Guard aísla el proceso LSASS en un entorno virtualizado seguro. Activarlo en todos los sistemas Windows compatibles reduce significativamente el riesgo de robo de tickets, ya que impide que los atacantes extraigan tickets de Kerberos u otras credenciales de la memoria de LSASS.

Limitar la duración del ticket

La duración predeterminada de un Ticket Granting Ticket (TGT) es de 10 horas. Puede reducir esta duración y hacer cumplir períodos de renovación más cortos, de modo que cualquier ticket robado se invalide rápidamente. Esto minimiza la ventana de oportunidad para que un atacante reutilice un ticket.

Aplicar los principios de Privileged Access Management

Como regla general, otorgue derechos de administrador solo cuando sean necesarios y desaliente el uso de credenciales de administrador compartidas. Utilice el acceso basado en roles para que cada usuario obtenga solo el acceso que su trabajo requiere. Al limitar el número de cuentas privilegiadas y su alcance, reduce las posibilidades de que los atacantes obtengan el acceso que necesitan para robar tickets de Kerberos.

Evite el almacenamiento en caché de tickets en sistemas de alto valor

Los sistemas de alto valor pueden incluir controladores de dominio, servidores PKI y hosts de aplicaciones críticas. Configúrelos para evitar almacenar TGTs en memoria o en disco. Si no se almacenan tickets en caché, no hay nada que un atacante pueda robar incluso si el sistema está comprometido.

Capacitar a los usuarios con Privileged Access Management

El error humano es una causa frecuente de violaciones de seguridad, con estudios que lo citan como la razón de entre el 74% y más del 90% de los incidentes. Con esto en mente, es importante educar a los administradores y otros usuarios con altos privilegios para evitar iniciar sesión en hosts no confiables o de menor nivel. Usar credenciales de administrador solo en estaciones de trabajo de gestión reforzadas reduce considerablemente el riesgo de que sus tickets de Kerberos sean expuestos a los atacantes.

Utilice la autenticación basada en certificados (PKINIT)

Implemente Kerberos PKINIT (inicio de sesión con tarjeta inteligente) para pasar de la autenticación basada en contraseña a la autenticación basada en certificados. Cada ticket de Kerberos lleva entonces la prueba de un certificado criptográfico válido, lo que hace que los tickets robados sean inútiles para un atacante y fortalece la cadena de autenticación de Kerberos.

Actualice regularmente

Recuerde el ataque de ransomware WannaCry en 2017, donde un cryptoworm explotó una vulnerabilidad sin parchear en los sistemas Windows. Para evitar tales incidentes, debe mantener los controladores de dominio, los Centros de Distribución de Claves (KDCs) y todos los sistemas Windows completamente actualizados. Las actualizaciones oportunas cierran vulnerabilidades conocidas de escalada de privilegios y robo de credenciales que de otro modo podrían llevar a la compromisión de tickets.

Fortalecer Endpoints

Aplique líneas base de seguridad sólidas a todos los servidores y estaciones de trabajo. Esto incluye deshabilitar servicios innecesarios, hacer cumplir políticas de autenticación fuertes, habilitar la protección contra manipulaciones y desplegar herramientas de detección y respuesta de endpoints (EDR) de buena reputación. Un endpoint reforzado hace que sea mucho más difícil para los atacantes obtener el acceso de alto nivel requerido para extraer tickets de Kerberos.

Segmente la red: Contenga las rutas de movimiento lateral entre sistemas.

Utilice la segmentación de red y la administración por niveles para limitar el movimiento lateral. Con estas barreras en su lugar, los atacantes solo pueden usar un ticket Kerberos robado dentro de un segmento limitado, en lugar de moverse libremente por todo el entorno.

Cómo Netwrix puede ayudar

La solución Netwrix ITDR (Identity Threat Detection and Response) puede detectar, contener y responder a ataques Pass-the-Ticket y otros basados en Kerberos. Al combinar monitoreo en tiempo real, análisis y remediación automatizada, ayuda a las organizaciones a detectar actividades sospechosas de tickets temprano y detener el movimiento lateral.

- Monitoreo en Tiempo Real: Netwrix ITDR monitorea continuamente su infraestructura de identidades, detectando anomalías como solicitudes inusuales de tickets de Kerberos, tiempos de vida anormales de los tickets y patrones de inicio de sesión irregulares.

- Behavioral Analytics: La solución utiliza behavioral analytics para identificar desviaciones del comportamiento normal del usuario, como solicitudes de TGS inesperadas, intentos de autenticación en momentos inusuales y patrones de acceso inusuales a través de la red.

- Mecanismos de alerta: ITDR ofrece alertas para señales de mal uso de credenciales, como tickets idénticos utilizados en varias máquinas. Esto ayuda a los administradores a responder con prontitud a las actividades sospechosas de PtT.

- Respuesta Automatizada a Incidentes: ITDR automatiza respuestas a amenazas detectadas, como la revocación de tickets comprometidos, la cuarentena de endpoints afectados y el restablecimiento de contraseñas para cuentas impactadas para contener un ataque sin demoras.

- Aislamiento de sesión: Ayuda a poner en cuarentena o aislar los endpoints afectados y las sesiones de usuario. De esta manera, los atacantes que han inyectado tickets de Kerberos robados en sus sesiones no pueden moverse lateralmente.

- Integración con UEBA y SIEM: Al integrar con sistemas UEBA (User and Entity Behavior Analytics) y SIEM (Security Information and Event Management), ITDR asegura un seguimiento completo y correlación de brechas que pueden detectar el abuso de credenciales.

- Aplicación SACL: Le permite aplicar Listas de Control de Acceso del Sistema (SACLs) de forma selectiva a objetos y sistemas de AD de alto riesgo, lo que ayuda a monitorear cambios o accesos en dichos objetos, así como monitorear el acceso a tickets y posibles rutas de explotación.

- Planificación de respuesta: Netwrix ITDR ayuda a los equipos de seguridad a crear manuales de recuperación, asegurando que un dominio o incluso un bosque entero sea restaurado rápidamente en caso de compromiso. También proporciona a los equipos la preparación para restablecer credenciales comprometidas y revisar registros de acceso sospechosos relacionados con la actividad de tickets.

Estrategias de detección, mitigación y respuesta

Para contener los ataques de Pass-the-Ticket, las organizaciones deben combinar una detección sólida, mitigación proactiva y una respuesta rápida a incidentes.

Detección

Para detectar un ataque PtT de manera temprana, las organizaciones deben monitorear continuamente los principales eventos de seguridad y patrones de comportamiento. Y la detección temprana es crítica porque los atacantes pueden moverse lateralmente tan pronto como roban un ticket de Kerberos.

- Monitoree los ID de evento 4768, 4769, 4624 (tipo 3), 4672: Siga estos ID de evento para detectar actividad de autenticación inusual. El Visor de Eventos de Windows es bueno para verificaciones puntuales y entornos pequeños, pero no es escalable para monitoreo 24/7. Para detección a escala empresarial, configure el reenvío continuo a un sistema SIEM con alertas ajustadas para estos ID de evento y patrones sospechosos como tiempos de vida de ticket inusuales o inicios de sesión desde puntos finales inesperados. Aquí está lo que representa cada ID:

- 4768: Solicitud de TGT (Ticket Granting Ticket) de Kerberos

- 4769: Solicitud de Ticket de Servicio (TGS)

- 4624 (Tipo 3): Inicio de sesión en la red

- 4672: Privilegios especiales asignados a un nuevo inicio de sesión (por ejemplo, derechos de administrador)

- Esté atento a patrones sospechosos, tales como:

- Solicitudes de TGS sin TGTs recientes del mismo host: esto puede indicar tickets falsificados o retransmitidos

- Inicios de sesión desde endpoints inusuales o en horarios extraños - Indica movimiento lateral o cuentas comprometidas

- Los registros con campos faltantes como Account Domain o Logon GUID pueden indicar tickets alterados o falsificados

- Boletos idénticos utilizados en múltiples máquinas - Sugiere reutilización o repetición de boletos

- Duraciones inusuales de tickets o marcas de tiempo de expiración falsificadas: Un distintivo de los ataques de Golden Ticket

- Monitoree el uso de herramientas como Mimikatz, Rubeus, Kekeo, etc.: Detecte intentos de ejecutar herramientas como Mimikatz, Rubeus o Kekeo, que los atacantes utilizan para extraer e inyectar tickets de Kerberos. Utilice EDR o antivirus para identificar firmas conocidas y accesos sospechosos a la memoria de LSASS, habilite un registro detallado de Windows/Sysmon (por ejemplo, Evento 4688 para la creación de procesos, Evento 10 para acceso a LSASS), y reenvíe estos registros a un SIEM para alertas en tiempo real.

- Aproveche UEBA y SIEM: Utilice plataformas UEBA y SIEM para detectar actividades de Pass-the-Ticket correlacionando registros de autenticación, eventos Kerberos y comportamiento del usuario a través del entorno. Este enfoque centralizado resalta anomalías, como horarios de inicio de sesión inusuales, tiempos de vida de tickets anormales e idénticos tickets en múltiples hosts, que el monitoreo aislado de sistemas podría pasar por alto.

- Aplique SACLs a cuentas y sistemas AD sensibles: Las Listas de Control de Acceso del Sistema (SACLs) generan registros de auditoría detallados cada vez que se solicitan o utilizan tickets de Kerberos, para que pueda auditar y rastrear el acceso a recursos de alto valor mediante tickets de Kerberos.

Mitigación

Tomar medidas proactivas puede reducir significativamente las posibilidades de un ataque Pass-the-Ticket exitoso e invalidar los tickets robados antes de que puedan ser utilizados de manera indebida.

- Rote la contraseña de la cuenta KRBTGT dos veces: Realice una rotación doble de la contraseña en la cuenta KRBTGT para invalidar todos los tickets de Kerberos existentes, incluyendo cualquier Golden Ticket que los atacantes pudieran haber falsificado. Con esto, solo los tickets recién emitidos permanecen válidos.

- Utilice Credential DoubleTap: Cuando una cuenta de usuario o de servicio se vea comprometida, restablezca su contraseña dos veces rápidamente. Esto garantiza que cualquier ticket de Kerberos emitido bajo las antiguas hashes de contraseña se vuelva inmediatamente inservible.

- Aplique el Aislamiento de Sesión y Elimine los Tickets en Caché: Se debe requerir que los administradores inicien sesión solo desde estaciones de trabajo de administración reforzadas, para separar las sesiones privilegiadas de los endpoints cotidianos. También es importante programar tareas regulares de klist purge para eliminar los tickets de Kerberos almacenados en caché de la memoria, minimizando lo que un atacante podría robar.

Respuesta

Cuando se detecta un incidente de Pass-the-Ticket, es esencial una contención rápida y una remediación exhaustiva para detener el movimiento lateral y restaurar un estado seguro.

- Poner en cuarentena endpoints comprometidos: Aísle inmediatamente las máquinas afectadas de la red ya sea manualmente o mediante herramientas de respuesta automatizadas para detener el movimiento lateral.

- Restablezca las contraseñas de los usuarios afectados y cuentas de administrador: Cambie las contraseñas de todas las cuentas que podrían haber tenido tickets de Kerberos robados, incluyendo cuentas de servicio y administrativas. Esto invalida instantáneamente cualquier ticket derivado de sus credenciales antiguas.

- Revise patrones de acceso y registros: Examine los registros de eventos de Kerberos, intentos de autenticación y actividad de tickets para rastrear el camino del atacante e identificar cómo se propagó el ataque.

- Revocar Sesiones Activas y Expirar Tickets: Revocar el acceso mediante la invalidación de la sesión o la expiración forzada de tickets. Esto forzará cierres de sesión, invalidará sesiones Kerberos y acortará la vida útil de los tickets, asegurando que cualquier ticket robado o reutilizado ya no pueda ser usado.

Impacto específico del sector

Los ataques Pass-the-Ticket (PtT) pueden afectar a todos los sectores, pero las consecuencias varían dependiendo del tipo de datos y sistemas que gestiona una organización.

Industria | Impacto |

|---|---|

|

Finanzas |

Las instituciones financieras manejan transacciones de alto valor y almacenan grandes cantidades de datos personales y corporativos. Un ataque PtT exitoso podría permitir a un intruso acceder a los detalles bancarios de los clientes, iniciar transferencias de fondos no autorizadas y manipular los sistemas de pago. Tales violaciones pueden llevar a pérdidas monetarias directas, sanciones regulatorias y daños reputacionales graves. |

|

Salud |

Los hospitales y proveedores de servicios de salud dependen de registros de salud electrónicos (EHR) y otros sistemas de tecnología de información de salud (HIT) que están interconectados entre instalaciones. Al reutilizar tickets de Kerberos robados, los atacantes pueden extraer registros de pacientes, interrumpir operaciones médicas críticas o desplegar ransomware que bloquea los sistemas HIT. El resultado puede ser la privacidad del paciente comprometida, atención retrasada y tiempo de inactividad costoso. |

|

Gobierno |

Las redes gubernamentales son objetivos principales para el espionaje. Un ataque PtT puede otorgar acceso no autorizado a datos sensibles o clasificados, permitir la vigilancia persistente de las comunicaciones internas e incluso crear puertas traseras en las cadenas de suministro o infraestructura crítica. Tales compromisos amenazan la seguridad nacional, exponen secretos de estado y erosionan la confianza pública en los sistemas gubernamentales. |

Evolución de los ataques y tendencias futuras

Con el tiempo y la tecnología, los ataques PtT han evolucionado hacia técnicas más rápidas y automatizadas. Aquí hay algunas tendencias que destacan cómo PtT se está volviendo más sofisticado y difícil de detectar.

Automatización mediante scripting y herramientas de Red-Team

Los atacantes ahora dependen de herramientas como Mimikatz pass the ticket, Rubeus e Impacket para guionizar cada etapa de un ataque PtT, desde la extracción del ticket hasta la inyección. Esto reduce el esfuerzo manual y facilita compromisos más rápidos y a gran escala. Estas herramientas son personalizables (por ejemplo, los comandos pueden modificarse y se pueden añadir plugins) y se integran fácilmente en flujos de trabajo automatizados de pruebas de penetración o equipos rojos. Como resultado, los atacantes pueden llevar a cabo múltiples acciones, como la extracción de tickets, la escalada de privilegios y el movimiento lateral en una secuencia automatizada única. En general, esto significa que incluso los adversarios menos experimentados pueden lanzar un ataque PtT.

Combinando PtT con otros exploits de Kerberos

Los informes recientes sobre brechas en múltiples etapas muestran que las intrusiones rara vez involucran PtT por sí solo. Los actores de amenazas lo combinan con otros abusos de Kerberos, como Kerberoasting, Pass-the-Hash (PtH) y técnicas de Silver o Golden Ticket para lanzar un ataque coordinado que les permite moverse a través de sistemas, evadir la detección, escalar privilegios y construir acceso a largo plazo dentro de las redes empresariales.

Token Bridging: Extendiendo ataques PtT hacia la nube

A medida que las organizaciones adoptan soluciones híbridas de Identity Management, los atacantes están explorando formas de aprovechar los tickets de Kerberos locales para obtener tokens de autenticación en la nube. En escenarios de "token bridging", un ticket de Kerberos robado puede ser intercambiado por tokens SAML o OIDC. Esto otorga al atacante acceso no autorizado a aplicaciones SaaS y cargas de trabajo en la nube, extendiendo efectivamente un ataque PtT al entorno en la nube - donde el monitoreo tradicional en las instalaciones locales puede no detectar la intrusión.

Uso de LOLBins junto con PtT para el sigilo

Los atacantes están convirtiendo utilidades comunes de Windows, conocidas como binarios de vivir-de-la-tierra (LOLBins), en armas sigilosas. Herramientas como klist, runas y comandos comunes de PowerShell vienen preinstalados y están firmados por Microsoft, por lo que parecen perfectamente legítimos. Cuando los actores de amenazas los utilizan para llevar a cabo ataques de Pass-the-Ticket, su actividad se confunde con el trabajo normal de administración, haciendo más difícil para los defensores distinguir el comportamiento malicioso de la gestión rutinaria del sistema.

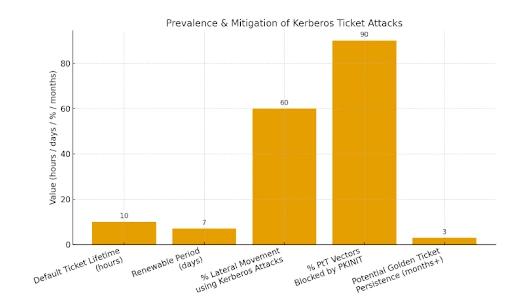

Estadísticas Clave & Infografías

El robo de tickets de Kerberos sigue siendo uno de los métodos más efectivos que utilizan los atacantes para moverse lateralmente y permanecer ocultos. Estos datos rápidos resaltan por qué la defensa Pass-the-Ticket necesita atención constante:

- De forma predeterminada, un Ticket-Granting Ticket (TGT) robado puede reutilizarse durante hasta 10 horas y renovarse durante una semana entera, a menos que los administradores definan políticas que acorten la duración de su vida útil.

- Los TGT robados pueden eludir la MFA, las políticas de contraseñas y las protecciones de bloqueo.

- Más del 60% de las campañas de movimiento lateral utilizan alguna forma de ataque de ticket de Kerberos.

- La autenticación Smartcard (PKINIT) puede bloquear más del 90% de los vectores PtT.

- El mal uso de Golden Ticket puede persistir durante meses si no se aplica la rotación de KRBTGT.

El siguiente gráfico de barras resalta datos críticos de riesgo y mitigación relacionados con Kerberos.

Reflexiones finales

Los tickets de Kerberos son las llaves de tu reino y deben ser protegidos como las joyas de la corona. Las organizaciones deberían fortalecer los endpoints, acortar la vida útil de los tickets y monitorear sin descanso, porque los atacantes se mueven rápido: escanean la red automáticamente, capturan tickets de Kerberos en solo segundos y se desplazan a través de los sistemas antes de que la mayoría de los equipos siquiera lo noten. La defensa exige la misma urgencia: monitoreo continuo de Kerberos y cerrar rápidamente cualquier sesión sospechosa. Fortalece tus sistemas de autenticación ahora o arriésgate a ver intrusos usar tus propias credenciales para entrar directamente por las puertas.

Preguntas frecuentes

Compartir en

Ver ataques de ciberseguridad relacionados

Abuso de permisos de aplicaciones Entra ID – Cómo funciona y estrategias de defensa

Modificación de AdminSDHolder – Cómo funciona y estrategias de defensa

Ataque AS-REP Roasting - Cómo funciona y estrategias de defensa

Ataque Hafnium - Cómo funciona y estrategias de defensa

Ataques DCSync explicados: Amenaza a la seguridad de Active Directory

Ataque Golden SAML

Entendiendo los ataques de Golden Ticket

Ataque de Cuentas de Servicio Administradas por Grupo

Ataque DCShadow – Cómo funciona, ejemplos del mundo real y estrategias de defensa

ChatGPT Prompt Injection: Comprensión de riesgos, ejemplos y prevención

Ataque de extracción de contraseñas de NTDS.dit

Ataque de Pass the Hash

Ataque de Kerberoasting – Cómo funciona y estrategias de defensa

Ataque de Password Spraying

Ataque de extracción de contraseñas en texto plano

Explicación de la vulnerabilidad Zerologon: Riesgos, Explotaciones y Mitigación

Ataques de ransomware a Active Directory

Desbloqueando Active Directory con el ataque Skeleton Key

Movimiento lateral: Qué es, cómo funciona y prevenciones

Ataques de Hombre en el Medio (MITM): Qué son y cómo prevenirlos

¿Por qué es PowerShell tan popular entre los atacantes?

4 ataques a cuentas de servicio y cómo protegerse contra ellos

Cómo prevenir que los ataques de malware afecten a su negocio

¿Qué es Credential Stuffing?

Comprometiendo SQL Server con PowerUpSQL

¿Qué son los ataques de Mousejacking y cómo defenderse de ellos?

Robo de credenciales con un Proveedor de Soporte de Seguridad (SSP)

Ataques de Rainbow Table: Cómo funcionan y cómo defenderse de ellos

Una mirada exhaustiva a los ataques de contraseñas y cómo detenerlos

Reconocimiento LDAP

Eludir MFA con el ataque Pass-the-Cookie

Ataque de Silver Ticket