Ataque de Password Spraying

El rociado de contraseñas es una técnica de ataque en la que un adversario intenta comprometer cuentas de usuario tratando de autenticarse con una lista seleccionada de contraseñas que son frecuentemente utilizadas o que probablemente sean utilizadas por su objetivo. El rociado de contraseñas puede ser llevado a cabo por un adversario externo contra cualquier sistema orientado a Internet o aplicación SaaS, o por un adversario que ha ganado un punto de apoyo dentro de la red y busca ampliar su acceso.

Los objetivos frecuentes para el rociado de contraseñas incluyen servidores VPN, aplicaciones de correo electrónico basadas en la web y proveedores de inicio de sesión único.

A diferencia del relleno de credenciales donde un adversario está apuntando a usuarios específicos con contraseñas previamente comprometidas, el rociado de contraseñas se trata de probar contraseñas comunes o probables contra tantos usuarios como sea posible. Por lo tanto, muchos adversarios estructuran sus ataques para evitar la detección, quizás intentando solo una contraseña por cada cuenta de usuario a la vez o esperando algún tiempo entre intentos.

Resumen de amenazas

Objetivo: Active Directory, Entra ID (anteriormente Azure AD)

Herramientas: SprayingToolkit, DomainPasswordSpray, MailSniper, RDPassSpray

Táctica ATT&CK®: Acceso a Credenciales

Técnica ATT&CK: T1110.003

Dificultad

Detección: Difícil

Mitigación: Media

Respuesta: Baja

Tutorial de ataque: Cómo funciona un ataque de rociado de contraseñas

PASO 1: Realizar reconocimiento externo

Antes de llevar a cabo el ataque de pulverización de contraseñas en sí, un adversario debe realizar un reconocimiento para adquirir una lista de nombres de usuario (o direcciones de correo electrónico, si el objetivo las utiliza como nombres de usuario) que probablemente correspondan a usuarios activos. Las estrategias incluyen el uso de fuentes de inteligencia de fuente abierta (OSINT) (como búsquedas en Google, LinkedIn y Facebook) o la compra de un directorio empresarial. Pueden ser capaces de descubrir el formato de nombre de usuario fácilmente o pueden necesitar ingeniería social para que un empleado lo revele.

En este ejemplo, el adversario ha recopilado las direcciones de correo electrónico de los empleados para atacar.

PS> cat userlist.txt

Harry.Potter@stealthdefendlab.com

Hermione.Granger@stealthdefendlab.com

Ron.Weasley@stealthdefendlab.com

PS>

PASO 2: Realizar un ataque de rociado de contraseñas

Con la lista de nombres de usuario probablemente válidos, el adversario puede comenzar su ataque de rociado de contraseñas. Los adversarios pueden llevar a cabo estos ataques lentamente para reducir el riesgo de detección. Herramientas como SprayingToolkit pueden automatizar el proceso de realizar el ataque. En este ejemplo, el adversario intenta autenticarse en el correo electrónico alojado en Office 365 utilizando cada una de las direcciones de correo electrónico combinadas con una contraseña débil (¡pero común!)

Python> atomizer.py owa stealthdefendlab.com 'Spring2020' userlist.txt

�[34m[*]�[0m Intentando encontrar la URL de autodescubrimiento

�[32m[+]�[0m Usando la URL de autodescubrimiento de OWA: http://autodiscover.stealthdefendlab.com/autodiscover/autodiscover.xml

�[34m[*]�[0m Parece que el dominio OWA está alojado en Office365

�[34m[*]�[0m Utilizando la URL de autodescubrimiento de Office 365: https://autodiscover-s.outlook.com/autodiscover/autodiscover.xml

�[31m[-]�[0m La autenticación falló: Harry.Potter@stealthdefendlab.com:Spring2020 (Credenciales inválidas)

�[31m[-]�[0m La autenticación falló: Hermione.Granger@stealthdefendlab.com:Spring2020 (Credenciales inválidas)

�[32m[+]�[0m Se encontraron credenciales: Ron.Weasley@stealthdefendlab.com:Spring2020

�[32m[+]�[0m Se han volcado 1 cuentas válidas a owa_valid_accounts.txt

PASO 3: Utilizar las cuentas comprometidas para alcanzar objetivos adicionales

El adversario puede utilizar las credenciales comprometidas para avanzar en sus objetivos. Por ejemplo, pueden usar una cuenta de correo electrónico comprometida para realizar un phishing efectivo, ya que no solo el remitente será una cuenta de usuario real, sino que el atacante puede estudiar los mensajes en el buzón para elaborar un pretexto convincente para los correos electrónicos de phishing.

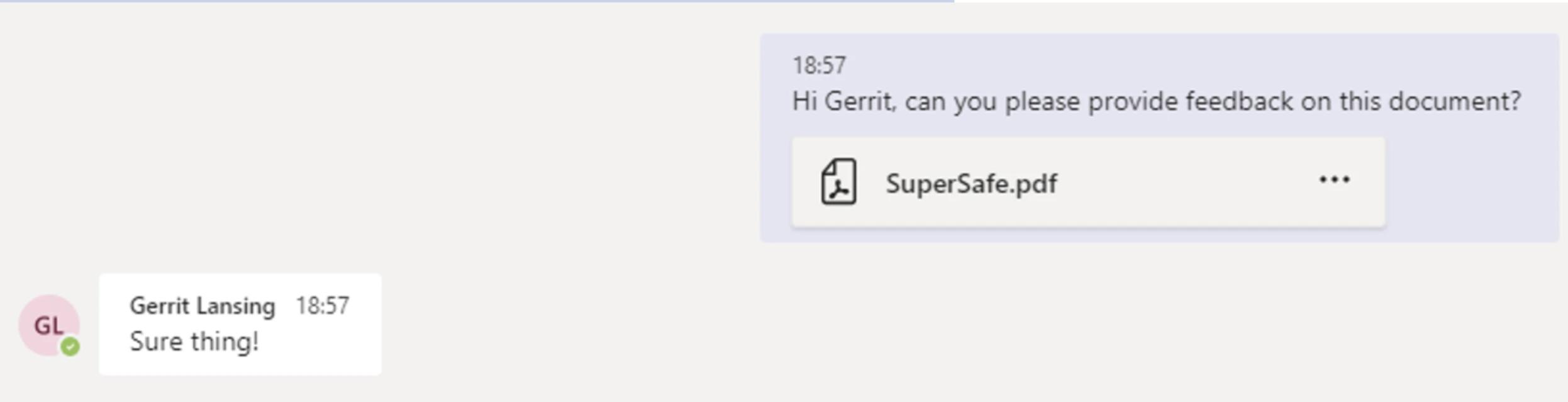

En el ejemplo a continuación, el adversario utiliza las credenciales comprometidas para acceder a Microsoft Teams y chatear con un compañero de trabajo, quien abre fácilmente el archivo que envían, liberando malware en la máquina del compañero y permitiendo al adversario pasar de un compromiso en la nube a uno en las instalaciones.

Detectar, Mitigar y Responder

Detectar

Dificultad: Difícil

La detección de ataques de password spraying es relativamente difícil: El gran número de autenticaciones y servicios que deben ser monitoreados resulta en grandes conjuntos de datos que requieren un análisis complejo. Algunos proveedores de servicios ofrecen detección y prevención de password spray en sus propios controles de seguridad, pero es importante agregar todas las aplicaciones y analizar los eventos de autenticación en busca de las señales y síntomas de password spraying — como intentos de autenticación fallidos desde la misma fuente contra múltiples usuarios.

Mitigar

Dificultad: Media

Se puede mitigar el password spraying adoptando prácticas de autenticación saludables (buenas contraseñas y autenticación multifactor) y asegurándose de que sus aplicaciones ofrezcan defensas contra los ataques de fuerza bruta a contraseñas. NIST Special Publication 800-63B proporciona orientación actualizada para enfoques de autenticación fuerte y defensas contra ataques de fuerza bruta.

Responder

Dificultad: Baja

Cuando se detecte un presunto ataque de pulverización de contraseñas, realice las siguientes acciones para bloquear cualquier actividad adicional y remediar cualquier cuenta comprometida:

- Active el proceso de respuesta ante incidentes y alerte al equipo de respuesta ante incidentes.

- Bloquee la fuente del ataque de fuerza bruta de contraseñas en el nivel de red y/o aplicación para prevenir futuros intentos de autenticación. Si el ataque proviene de una máquina interna, entonces debe ser puesta en cuarentena para su investigación y actividades de erradicación y recuperación.

- Restablezca la contraseña de cualquier usuario cuya contraseña haya sido comprometida en el ataque.

Compartir en

Ver ataques de ciberseguridad relacionados

Abuso de permisos de aplicaciones Entra ID – Cómo funciona y estrategias de defensa

Modificación de AdminSDHolder – Cómo funciona y estrategias de defensa

Ataque AS-REP Roasting - Cómo funciona y estrategias de defensa

Ataque Hafnium - Cómo funciona y estrategias de defensa

Ataques DCSync explicados: Amenaza a la seguridad de Active Directory

Ataque de Cuentas de Servicio Administradas por Grupo

Ataque Golden SAML

Entendiendo los ataques de Golden Ticket

Ataque DCShadow – Cómo funciona, ejemplos del mundo real y estrategias de defensa

ChatGPT Prompt Injection: Comprensión de riesgos, ejemplos y prevención

Ataque de extracción de contraseñas de NTDS.dit

Ataque de Kerberoasting – Cómo funciona y estrategias de defensa

Ataque de Pass the Hash

Explicación del ataque Pass-the-Ticket: Riesgos, ejemplos y estrategias de defensa

Ataque de extracción de contraseñas en texto plano

Explicación de la vulnerabilidad Zerologon: Riesgos, Explotaciones y Mitigación

Ataques de ransomware a Active Directory

Desbloqueando Active Directory con el ataque Skeleton Key

Movimiento lateral: Qué es, cómo funciona y prevenciones

Ataques de Hombre en el Medio (MITM): Qué son y cómo prevenirlos

¿Por qué es PowerShell tan popular entre los atacantes?

4 ataques a cuentas de servicio y cómo protegerse contra ellos

Cómo prevenir que los ataques de malware afecten a su negocio

¿Qué es Credential Stuffing?

Comprometiendo SQL Server con PowerUpSQL

¿Qué son los ataques de Mousejacking y cómo defenderse de ellos?

Robo de credenciales con un Proveedor de Soporte de Seguridad (SSP)

Ataques de Rainbow Table: Cómo funcionan y cómo defenderse de ellos

Una mirada exhaustiva a los ataques de contraseñas y cómo detenerlos

Reconocimiento LDAP

Eludir MFA con el ataque Pass-the-Cookie

Ataque de Silver Ticket