Ataques de Hombre en el Medio (MITM): Qué son y cómo prevenirlos

Los ataques de hombre en el medio ocurren cuando un atacante intercepta secretamente la comunicación entre dos partes sin su conocimiento y extrae silenciosamente datos sensibles como credenciales de inicio de sesión y datos personales para chantajear o realizar transacciones fraudulentas.

Un ataque cibernético de hombre en el medio puede ser devastador tanto para clientes individuales como para industrias, ya que pueden robar datos sensibles de individuos y causar daños a la reputación, multas regulatorias o demandas judiciales.

Las instituciones financieras, la industria de la salud, las PYMEs y los servicios en la nube son objetivos principales de ataques MITM para robar datos financieros, historiales médicos de pacientes y datos de dispositivos. Esto aumenta la necesidad de entender qué es MITM.

Atributo | Detalles |

|---|---|

|

Tipo de ataque |

Ataque de Hombre en el Medio (MITM) |

|

Nivel de impacto |

Crítico |

|

Target |

Todos: Individuos, Empresas, Gobiernos |

|

Vector de Ataque Primario |

Red, Correo electrónico, Ingeniería social |

|

Motivación |

Ganancia financiera, espionaje, interrupción, hacktivismo |

|

Métodos comunes de prevención |

MFA, VPN, HTTPS, Zero Trust, EDR, SIEM, Capacitación de empleados |

Factor de riesgo | Nivel |

|---|---|

|

Daño potencial |

Alto |

|

Facilidad de ejecución |

Moderado a Alto |

|

Probabilidad |

Moderado |

¿Qué es un ataque de intermediario?

Un ataque de hombre en el medio (MITM) ocurre cuando un atacante intercepta la comunicación entre el cliente, desde donde el usuario conectado está comunicando a un servidor sin que los usuarios sepan que un atacante está extrayendo información de su sesión secretamente.

El objetivo principal de un ataque MITM es robar información sensible como credenciales, información de tarjetas de crédito, cookies de sesión o claves de cifrado, o manipular los datos en tránsito para inyectar código malicioso en el lado del servidor y a veces simplemente escuchar comunicaciones privadas para recopilar información. La información sensible extraída de este tipo de ataque puede utilizarse posteriormente para transacciones no autorizadas y demandas de rescate.

El secuestro de sesión se utiliza para suplantar a usuarios válidos y obtener acceso no autorizado al servicio que está siendo atacado. Cuando un usuario inicia sesión en un sitio web, a menudo se crea una cookie de sesión o token para recordar al usuario, de modo que no tenga que iniciar sesión en cada cambio de página, los atacantes pueden interceptar este identificador de sesión e impersonar al usuario para obtener acceso sin conocer la contraseña del usuario. Los ataques de phishing implican engañar a los usuarios para que proporcionen información sensible en páginas de inicio de sesión falsas, a través de correos electrónicos o mensajes fraudulentos y los ataques de malware suelen ser virus, gusanos o spywares que se instalan en el dispositivo de la víctima, como una computadora o móvil, para robar datos o causar daños, mientras que el ataque MITM se centra en interceptar la comunicación entre la aplicación del usuario y su servidor para escuchar silenciosamente o recopilar información sensible para usarla más tarde con fines financieros.

Los ataques MITM también son conocidos con otros nombres como Machine-in-the-middle, Adversary-in-the-Middle (AITM), Manipulator-In-the-Middle o On-Path Attack, todos estos términos definen el mismo concepto de interceptación no autorizada de la comunicación entre dos partes en tiempo real.

¿Cómo funciona un ataque MITM?

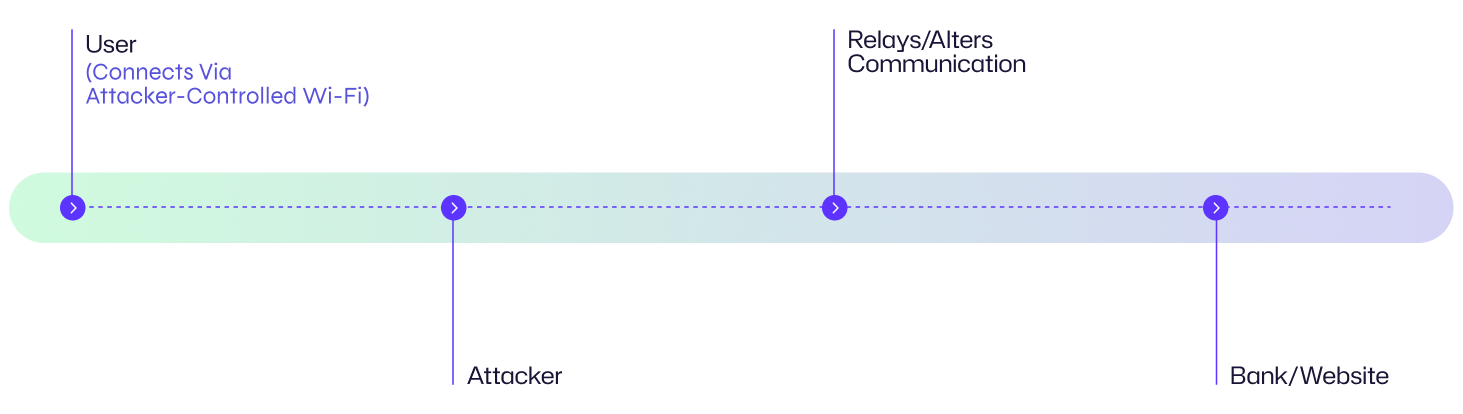

El ataque Man in the Middle en ciberseguridad es una técnica utilizada para interceptar secretamente la comunicación entre dos partes, es decir, cliente y servidor, sin que el usuario con sesión iniciada lo sepa.

Dos fases clave de los ataques MITM

Hay dos fases de un ataque MITM, interceptación y descifrado.

- Intercepción: Esta es la primera fase, donde los atacantes se posicionan secretamente entre las dos partes que se comunican, como si insertaran un dispositivo de escucha en las líneas telefónicas sin que nadie lo note y luego escucharan la conversación de dos o más partes.

- Descifrado: Una vez que un atacante ha recopilado datos tras la intercepción de la comunicación, el siguiente paso es descifrar esos datos, especialmente si la comunicación está cifrada (a través del protocolo https), ya que los datos cifrados son solo galimatías sin el descifrado.

Desglose paso a paso

A continuación se presenta la descomposición paso a paso de cómo los atacantes emplean diferentes técnicas para interceptar la comunicación, extraer datos encriptados y aplicar distintas técnicas de descifrado para desencriptar esos datos para actividades maliciosas.

Reconocimiento: El atacante identifica redes o blancos vulnerables (por ejemplo, Wi-Fi público)

En esta fase inicial de Reconocimiento, los atacantes identifican posibles objetivos escaneando redes vulnerables como redes wi-fi públicas en cafeterías, aeropuertos o hoteles, redes sin contraseñas fuertes o routers configurados con contraseñas predeterminadas de proveedores y utilizando herramientas de rastreo como Wireshark para recopilar más información sobre topologías de redes conectadas, puertos abiertos, servicios en funcionamiento y sistemas operativos.

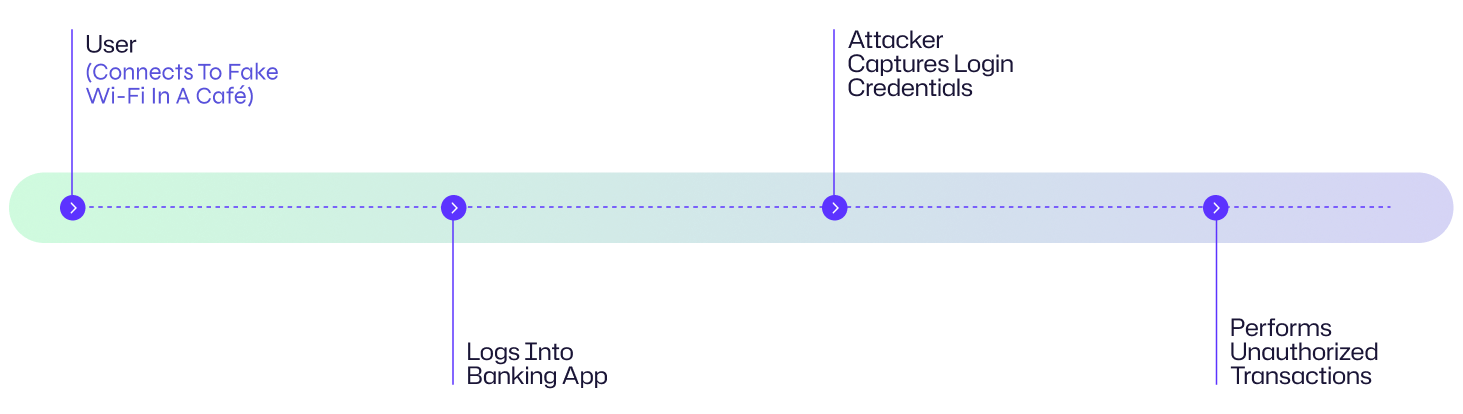

Intercepción

Después de obtener un punto de apoyo en las redes mediante reconocimiento, los atacantes comienzan a colocar interceptores en los canales de comunicación de la red. Pueden configurar puntos de acceso wi-fi falsos imitando uno legítimo, es decir, la Red Wi Fi de una cafetería y los usuarios conectados a estos puntos de acceso tienen su tráfico pasando por el dispositivo del atacante, que captura silenciosamente el tráfico.

Otra técnica de interceptación consiste en utilizar el spoofing del Protocolo de Resolución de Direcciones (ARP), donde los atacantes envían mensajes ARP falsos para asociar la dirección MAC de su dispositivo con la dirección IP de un dispositivo legítimo, es decir, un router, engañando así a la red para que envíe el tráfico destinado al router hacia su dispositivo.

El DNS spoofing es otra técnica utilizada para engañar a los usuarios finales que son redirigidos a un sitio web malicioso, cuando intentan acceder a un sitio web legítimo, en este caso una solicitud de acceso destinada para el servidor DNS es interceptada y redirigida hacia un sitio web malicioso controlado por atacantes.

Descifrado

Después de interceptar comunicaciones cifradas, los atacantes utilizan técnicas como Degradar HTTPS a HTTP (SSL stripping) donde capturan el intento inicial del usuario de conectarse a un sitio web mediante el protocolo HTTPs, envían una solicitud https al sitio web y en lugar de enviar la respuesta segura del sitio, le envían al usuario una respuesta http engañándolo para que crea que se está llevando a cabo una comunicación segura y mientras tanto los atacantes pueden ver los datos en texto plano del lado de la víctima. Herramientas como SSL Strip se utilizan para automatizar este proceso.

En otra técnica, los atacantes utilizan certificados SSL falsos emitidos por autoridades certificadoras fraudulentas o falsificados por ellos mismos, engañando al navegador del usuario final para establecer una conexión segura con ellos en lugar del servidor real y pueden ver la comunicación en forma descifrada.

Captura de datos

Con la intercepción y descifrado exitosos, los atacantes luego se centran en los datos capturados para robar información valiosa como credenciales, números de tarjetas de crédito, detalles de cuentas bancarias, cookies de sesión, información personal como correo electrónico, números de teléfono y direcciones para el robo de identidad. Se utilizan varias técnicas para registrar los datos mientras fluyen a través de los dispositivos del atacante y más tarde se usan scripts automatizados para buscar datos sensibles en la información capturada.

Manipulación opcional: Altera transacciones (por ejemplo, redirige pagos)

En algunos casos, los atacantes no solo extraen datos, con técnicas sofisticadas pueden manipular sesiones de banca en línea y alterar una transacción, como cambiar la cuenta bancaria del destinatario y redirigir el pago a su propia cuenta.

Salida: No deja rastro o mantiene una puerta trasera persistente

Después de ejecutar un ataque MITM exitoso, los atacantes intentarán cubrir sus huellas borrando los registros en los dispositivos o servidores de la víctima. En algunos casos, intentarán instalar malware o crear una puerta trasera para mantener acceso a largo plazo al sistema o red comprometidos para la extracción de datos en el futuro.

Diagrama de flujo de ataque

Flujo de ataque MITM:

Escenarios de ejemplo:

Por ejemplo, David es un empleado de un banco o su cliente, se convierte en víctima de un ataque Man-in-the-Middle al usar una red Wi-Fi no segura en un café público. David entra a un café llamado “The Rock” y desde el menú conecta su teléfono y portátil a la Wi-Fi llamada “The Rocks” de entre algunas redes wi-fi disponibles como “The Rock”, “Café the Rock” y “The Rocks”, siendo solo “Café the Rock” la legítima. Ahora, todo el tráfico móvil o de portátil de David está pasando por una red sospechosa que está controlada por hackers sentados en el café y recolectando datos. David inicia sesión en sus redes sociales y aplicaciones bancarias y los atacantes recopilan datos en silencio y luego usan la técnica de SSL Striping para descifrar los datos y robar las credenciales de inicio de sesión de David para Facebook, Gmail y aplicaciones bancarias.

Afortunadamente, David tenía autenticación multifactor activada para la aplicación bancaria, sin embargo, para Facebook y Gmail no estaba habilitada la MFA, el atacante intentó iniciar sesión en la aplicación bancaria pero no pudo eludir la MFA, sin embargo, el intento de inicio de sesión en Gmail fue un éxito por parte del atacante y primero desactivó las notificaciones en la configuración de la cuenta de Gmail y llevó a cabo una campaña de SEO contra su cuenta, dejando una factura que fue enviada a la cuenta de Gmail de David después de un mes.

Ejemplos de ataques Man-in-the-Middle (MITM)

A continuación se presentan algunos ejemplos reales de ataques de Man in the Middle.

Caso | Impacto |

|---|---|

|

Equifax (2017) |

Violación de datos de más de 145 millones de usuarios debido a fallos de MITM y SSL. |

|

DigiNotar (2011) |

Se han emitido certificados SSL falsos; compromiso de datos generalizado. |

|

Explotación de Wi-Fi de Tesla (2024) |

Secuestro de vehículos a través de Wi-Fi de estación de carga falsificada. |

|

Lenovo Superfish (2014) |

El adware preinstalado utilizaba MITM para inyectar anuncios. |

Caso | Impacto |

|---|---|

|

Equifax (2017) |

En 2017, Equifax, una de las mayores agencias de informes crediticios, sufrió una gran violación de datos donde los atacantes explotaron una vulnerabilidad SSL en su aplicación web y llevaron a cabo ataques MITM para interceptar comunicaciones sensibles. Más de 145 millones de usuarios resultaron afectados y tuvieron su información personal comprometida, como nombres, direcciones, números de seguridad social, fechas de nacimiento, licencias de conducir y números de tarjetas de crédito. Esto llevó a una pérdida de confianza y penalizaciones significativas para Equifax. |

|

DigiNotar (2011) |

En 2011, los sistemas de la Autoridad de Certificación holandesa (CA) DigiNotar fueron comprometidos y los atacantes emitieron cientos de certificados falsos que más tarde se utilizaron para ataques MITM. La reputación de DigiNotar se vio dañada y finalmente llevó a su quiebra, los ataques MITM ocurrieron a nivel mundial y afectaron a millones de usuarios. |

|

Explotación de Wi-Fi de Tesla (2024) |

Investigadores de seguridad demostraron un posible exploit y su uso para engañar a los vehículos Tesla a conectarse a una red Wi-Fi falsificada. Una vez conectados, un ataque MITM puede permitir a los atacantes registrar una nueva llave de teléfono que podría ser utilizada para el robo del vehículo. |

|

Lenovo Superfish (2014) |

Lenovo agregó un software con adware llamado SuperFish en algunos de sus portátiles para consumidores, el cual instalaba un certificado autofirmado que se utilizaba para inyectar publicidad en páginas web, incluso en conexiones seguras HTTPS, sin el conocimiento del usuario. La clave privada de este certificado era la misma en todos los portátiles, lo que permitía a los atacantes crear sus propios certificados maliciosos y hacer posible la realización de ataques MITM. La Comisión Federal de Comercio (FTC) acusó a Lenovo de prácticas engañosas y finalmente Lenovo eliminó el software SuperFish. |

Consecuencias de un ataque Man-in-the-Middle (MITM)

El peligro principal de los ataques MITM es la capacidad del atacante para escuchar la comunicación sensible de dos partes, utilizar estos datos sensibles para ataques posteriores y en algunos casos alterar la comunicación para obtener acceso a los sistemas de las partes que se comunican. Esto no solo pone en peligro al usuario final, sino también a los proveedores de servicios. Algunas de las áreas afectadas y la naturaleza de los impactos se describen a continuación:

Área de impacto | Descripción |

|---|---|

|

Financiero |

Robo de datos, pagos de rescate, transacciones fraudulentas. |

|

Operacional |

Tiempo de inactividad, interrupción del servicio, pérdida de productividad. |

|

Reputacional |

Pérdida de la confianza del cliente, daño a la marca. |

|

Legal/Regulatorio |

Violaciones de cumplimiento (por ejemplo, GDPR, PCI DSS), demandas. |

Área de impacto | Descripción |

|---|---|

|

Financiero |

Los atacantes pueden interceptar y robar datos financieros como números de tarjetas de crédito, credenciales de acceso a cuentas bancarias y esto puede llevar a pérdidas financieras de individuos y organizaciones en caso de transacciones fraudulentas o demanda de pagos de rescate. |

|

Operacional |

Si los sistemas críticos o los canales de comunicación son interceptados durante un ataque MITM, puede resultar en la manipulación del tráfico de red o la falla completa del servicio, afectando la productividad de los usuarios y la seguridad de los datos, en caso de proveedor de servicios muchas quejas, demandas de reembolso o posibles demandas judiciales. |

|

Reputacional |

Cuando una organización está expuesta a ataques MITM y los datos de los clientes se ven comprometidos, puede dañar gravemente su reputación, la pérdida de confianza del consumidor puede reducir la participación de mercado o disminuir los precios de las acciones y causar un daño a largo plazo de la imagen de marca. |

|

Legal/Regulatorio |

Muchas industrias que poseen datos privados de clientes están sujetas a regulaciones como el Reglamento General de Protección de Datos (GDPR), el Estándar de Seguridad de Datos para la Industria de Tarjetas de Pago (PCI DSS) y la Ley de Portabilidad y Responsabilidad de Seguros de Salud (HIPPA), los cuales requieren la protección de datos sensibles y en caso de violación de datos, multas regulatorias y sanciones por incumplimiento. |

Objetivos comunes de los ataques MITM: ¿Quién está en riesgo?

- Finanzas: Las instituciones financieras y la banca en línea son el principal objetivo de los ataques MITM debido a los datos financieros de alto valor como credenciales de acceso, detalles de cuentas y detalles de transacciones. Los atacantes MITM pueden interceptar intentos de inicio de sesión, datos de transacciones o alterar transferencias de fondos, lo que puede llevar a problemas financieros tanto para el usuario final como para la institución.

- Industria de la salud: Los ataques MITM pueden interceptar la comunicación entre los sistemas médicos y los pacientes para comprometer registros de salud confidenciales para el robo de identidad y fraude de seguros, historial médico e incluso manipulación de datos de dispositivos médicos.

- Industria de las PYMES: Las pequeñas y medianas empresas son objetivos porque a menudo carecen de una infraestructura de ciberseguridad sólida y pueden ser víctimas de ataques MITM debido a canales de comunicación menos seguros, redes y sistemas vulnerables y desactualizados. Los atacantes pueden robar datos empresariales, datos personales de clientes y obtener acceso a sistemas internos.

- Proveedores de Cloud SaaS: Las aplicaciones modernas de Software-como-Servicio (SaaS) gestionan una amplia gama de datos de clientes, si no están configuradas y aseguradas adecuadamente, los atacantes MITM aprovechan estos servicios para robar credenciales, archivos de datos sensibles en caso de almacenamiento en la nube y acceso no autorizado a aplicaciones empresariales.

- Redes de IoT industrial: Las redes de IoT industrial controlan infraestructuras críticas como plantas de energía, instalaciones de tratamiento de agua, sistemas de transporte y los atacantes pueden interceptar datos que se intercambian entre dispositivos en redes de IoT causando interrupción del servicio, daño a los equipos o incluso riesgos para la seguridad.

- Usuarios de Wi-Fi Público: Las redes de Wi-Fi públicas suelen estar mal configuradas y no son seguras, lo que las convierte en objetivos favoritos de ataques MITM. Los usuarios finales conectados a estas redes infectadas o inseguras pueden comprometer fácilmente su información personal, actividad del navegador y credenciales de inicio de sesión.

Evaluación de riesgos

La evaluación de riesgos es importante para las organizaciones e incluso para los individuos para comprender las vulnerabilidades susceptibles a ataques MITM. Identificar debilidades en los canales de comunicación, priorizar recursos e implementar medidas de seguridad efectivas para proteger datos sensibles y mecanismos de inicio de sesión.

La probabilidad de un ataque MITM se vuelve significativamente alta cuando la comunicación se realiza en wi-fi público o canales no seguros sin HTTPS o VPNs y en sistemas o redes mal configurados. La gravedad de los ataques MITM depende de los datos que se vean comprometidos, sin embargo, en el caso de instituciones financieras, la industria de la salud y las agencias gubernamentales es crítico porque puede llevar a fraude y robo de identidad, manipulación de registros médicos o dispositivos y fuga de información personal, lo que puede tener consecuencias graves para la organización objetivo.

Los ataques MITM son cada vez más sofisticados debido a la disponibilidad de herramientas de automatización modernas y la creciente integración de la IA con estas herramientas y técnicas. Esto facilita que los atacantes eludan las medidas de seguridad tradicionales sin ser detectados y prevenidos en tiempo real.

Las brechas comunes que contribuyen al aumento de los ataques MITM incluyen una seguridad de endpoint deficiente, como software desactualizado y falta de protección contra malware, canales de comunicación no cifrados como el uso de HTTP en lugar de HTTPS y la falta de capacitación para que los empleados comprendan diferentes técnicas de phishing o eviten el acceso a recursos de la empresa sin protección.

Cómo prevenir ataques MITM

Para detectar y prevenir ataques de Man-in-the-Middle se requiere implementar una combinación de diferentes técnicas, políticas e iniciativas de concienciación de los empleados, algunas de las medidas se describen en los siguientes encabezados.

Utilice HTTPS y HSTS para forzar conexiones cifradas

Utilice el protocolo HTTPS para asegurar la comunicación entre clientes y servidores usando SSL\TLS, como entre un navegador y un sitio web, cifrando los datos en tránsito e impidiendo que los atacantes escuchen o alteren los datos. HSTS es un mecanismo de política para forzar la comunicación solo a través de HTTS, proteger contra el despojo de SSL y ataques de degradación de protocolo. Actualice regularmente los certificados SSL/TLS caducados de autoridades CA de confianza, utilice configuraciones TLS robustas como deshabilitar versiones obsoletas y aplique HSTS incluyendo subdominios.

Implemente VPNs para un acceso remoto seguro

Una red privada virtual (VPN) crea un túnel cifrado entre el dispositivo del usuario final y el servidor VPN, enrutando todo el tráfico del usuario hacia la red principal a través de la VPN y proporcionando una conexión segura para el acceso remoto. La VPN ofrece una manera segura para que los empleados accedan a los recursos corporativos desde redes públicas o privadas y protege los datos de interceptaciones durante su tránsito.

Implemente MFA para agregar capas más allá de las contraseñas

La autenticación Multi-Factor añade una capa adicional de seguridad para los usuarios finales en el proceso de autenticación y autorización al presentar factores de verificación extra aparte de las credenciales como aplicaciones de autenticación, llaves de seguridad o OTP y verificación biométrica. Esto ayuda a reducir los ataques MITM porque incluso si un atacante ha adquirido tu nombre de usuario y contraseña, no podrán sortear la capa extra de verificaciones para la autenticación y acceso.

Arquitectura de Zero Trust y segmentación de red para reducir superficies de ataque.

Zero trust es un marco de seguridad que significa “nunca confiar, siempre verificar”, asumiendo que cualquier cuenta de usuario o dispositivo puede estar comprometida, debe requerir autenticación y autorización antes de acceder a los recursos. La arquitectura de zero trust incluye la implementación de segmentación de red dividiendo la red en segmentos independientes seguros, aplicando políticas de privilegio mínimo como la necesidad de privilegios de acceso y la verificación continua de la identidad del usuario y el monitoreo de patrones de actividad.

DNSSEC y DNS cifrado (DoH, DoT) para prevenir el spoofing.

El sistema de nombres de dominio (DNS) es responsable de la resolución de nombres de dominios legibles por humanos a direcciones IP como google.com a 8.8.8.8 y en el ataque MITM, el spoofing de DNS se utiliza para redirigir el tráfico de los usuarios finales a sitios web o servidores maliciosos de los atacantes. La Extensión de Seguridad del Sistema de Nombres de Dominio (DNSSEC) es un conjunto de protocolos y extensiones utilizados en este escenario que añade una capa de seguridad a las consultas DNS, autenticidad e integridad de los datos DNS. Otras técnicas como los protocolos DNS sobre HTTPS (DoH) y DNS sobre TlS (DoT) se utilizan para cifrar la conectividad entre el host y los servidores DNS.

Capacitación de empleados para reconocer intentos de phishing.

Incluso con las mejores medidas de seguridad técnica, un correo electrónico de phishing bien elaborado puede engañar a los empleados no capacitados para comprometer cuentas o segmentos de la red y, por lo tanto, es importante invertir en la formación de los empleados. Se debe capacitar a los empleados para reconocer señales de alerta en correos electrónicos de phishing como direcciones de remitente sospechosas, urgencia y solicitudes de información sensible, URLs no reconocidas sin los nombres de dominio esperados. Anime a los empleados a reportar correos electrónicos o actividades sospechosas, realice ejercicios regulares de simulación de phishing para entrenar a los empleados y proporcione información adicional a aquellos que fallen en el ejercicio.

Herramientas de Netwrix para prevenir ataques MITM

Netwrix ofrece un conjunto diferente de herramientas para proporcionar mecanismos de detección y mitigación de amenazas integrales. Netwrix Privilege Secure proporciona funcionalidades como Just Enough privilege (JEA), privilegios Just-in-time, identidades de inicio de sesión modulares para proporcionar permisos limitados en el tiempo que se adaptan a diversos escenarios de acceso. Netwrix End Point Policy Manager (anteriormente PolicyPak), permite a los administradores proteger los puntos finales de Windows y evitar que los usuarios instalen software desconocido, gestionar cómo usar almacenamiento extraíble y proteger la configuración de las aplicaciones contra la mala configuración y el cambio.

Netwrix Change Tracker es un software de gestión de configuración de seguridad y control de cambios que ayuda a asegurar y regular sistemas críticos de TI. Netwrix Threat Prevention (anteriormente StealthINTERCEPT) genera inteligencia de seguridad mediante la monitorización activa del comportamiento de los usuarios y la alerta de actividades sospechosas, proporcionando una capa adicional de visibilidad y seguridad. Netwrix Access Analyzer (anteriormente Enterprise Auditor) automatiza la recopilación y análisis de datos como grupos, membresía de usuarios, detalles de acceso y proporciona informes completos para diferentes plataformas como Active Directory, Exchange server, EntraID, AWS.

Estrategias de detección, mitigación y respuesta

Señales de advertencia temprana

Existen ciertas señales que podemos buscar en un ataque MITM en curso, como problemas repentinos de pérdida de conectividad en intentos de inicio de sesión en sitios web o sesiones remotas a una red, el navegador comienza a mostrar advertencias de certificado SSL como certificado expirado o inválido puede ser una señal de que alguien está intentando interceptar la comunicación. Los sitios web comienzan a tardar un tiempo inusual en cargar, algunas partes o secciones se ven diferentes a lo habitual o distorsionadas y si te piden repetidamente iniciar sesión a pesar de ya estar conectado al sitio, probablemente sean señales de un ataque MITM.

Respuesta inmediata

Cuando percibimos que existe la posibilidad de cualquier tipo de ataque MITM, debemos actuar de inmediato para evitar daños de manera oportuna. Si se sospecha que un dispositivo como una laptop o teléfono está comprometido, desconéctelo inmediatamente de la red o internet apagando el wi-fi, VPN o Ethernet para detener la infiltración adicional de los atacantes en la red privada o dispositivo. Inmediatamente, cambie todas las contraseñas o claves API o tokens de acceso e implemente autenticación de múltiples factores en el dispositivo o servicios remotos y notifique a las autoridades respectivas como el departamento de TI de la empresa, bancos o instituciones financieras y proveedores externos o clientes para que tomen medidas de precaución en su lado. Una vez que la amenaza inmediata esté contenida, inicie una investigación exhaustiva de los registros de red y sistema, la actividad de los endpoints y los repositorios de datos para determinar el alcance del ataque y cómo ocurrió, para recuperar cualquier pérdida de datos e implementar medidas de seguridad para prevenir fallas futuras.

Mitigación a Largo Plazo

Implemente protocolos de cifrado fuertes como TLS 1.3 con algoritmos de conexión AES-GCM o chacha20 y deshabilite protocolos antiguos como sslv3 o TLS1.0 o TLS 1.1. Se debe utilizar VPN para el acceso remoto, actualice regularmente la configuración de seguridad del firewall y de los sistemas, despliegue sistemas de detección/prevención de intrusiones (IDS/IPS) para el monitoreo de patrones de actividades sospechosas en la red y extensiones de seguridad de DNS (DNSSEC) para proteger contra el spoofing de DNS

Realice pruebas de penetración de forma regular en la red para evaluar la efectividad de las configuraciones de seguridad, certificados caducados y vulnerabilidades en los protocolos de comunicación.

Revise los registros de diversos sistemas como cortafuegos, implementaciones de IDS/IPS, servidores y endpoints y revise el código fuente de aplicaciones personalizadas en busca de vulnerabilidades o código malicioso.

Despliegue sistemas de Endpoint Detection and Response (EDR) para monitorear la actividad de los endpoints en tiempo real, capacite a los usuarios para reconocer patrones de ataques de phishing, advertencias de certificados SSL y evitar redes inseguras.

Impacto específico del sector

Un ataque de intermediario puede tener impactos severos en diferentes industrias, en términos de violaciones de datos, fraudes financieros, daños a la reputación y multas o sanciones de los organismos reguladores.

Industry | Impacto |

|---|---|

|

Healthcare |

Patient data breaches, HIPAA fines. |

|

Finance |

Account takeovers, fraudulent transactions, PCI DSS. |

|

Retail |

POS data theft, supply chain vulnerabilities. |

Industry | Impact |

|---|---|

|

Healthcare |

Attackers can intercept electronic health records, personal health information and these can be used for blackmail and insurance fraud. Data breaches can lead to non-compliance with HIPPA and result in significant fines and legal actions. |

|

Finance |

MITM attacks help harvest login credentials to online banking, account details leak, fraudulent transactions and ransomware attacks which can lead to financial losses and non-compliance with PCI DSS. |

|

Retail |

Attackers can intercept and infect Point of Sales (POS) systems like retail stores that can allow them to harvest credit card details and other sensitive customer data during transactions. Attackers can further target partner organizations and suppliers of infected retailers to gain further access to bigger targets. |

Evolución de los ataques y tendencias futuras

Phishing con IA y deepfakes: correos y voces generadas por inteligencia artificial para ingeniería social.

Hoy en día, los atacantes utilizan IA para generar correos electrónicos, mensajes y audios extremadamente convincentes con fines de ingeniería social, manipulando a los usuarios para que revelen información sensible. Estos mensajes de texto o voz se envían por redes sociales, correo electrónico o SMS, con el fin de engañar a las víctimas y obtener datos bancarios, códigos OTP o información personal que luego se usa para acceder a cuentas o realizar transacciones fraudulentas.

Aumento de ataques MITM basados en IoT: explotación de dispositivos inteligentes y redes industriales.

Los dispositivos IoT (Internet de las Cosas) forman parte habitual de hogares, empresas y entornos industriales, convirtiéndose en puntos de entrada para ataques “Man-in-the-Middle” (MITM), ya que suelen ser menos seguros. Cámaras de seguridad inteligentes, termostatos, televisores, dispositivos médicos, robots industriales o sistemas de control pueden ser comprometidos y utilizados para interceptar comunicaciones dentro de una red

Explotaciones avanzadas de SSL/TLS: ataques dirigidos a protocolos criptográficos antiguos.

Los atacantes buscan vulnerabilidades en versiones obsoletas de protocolos criptográficos y apuntan a sistemas que aún soportan versiones antiguas de SSL o TLS con debilidades conocidas. Usan técnicas como SSL Striping, degradación de protocolo o certificados falsos para evadir el cifrado e interceptar datos sensibles.

Bots “Machine-in-the-Middle”: ataques MITM automatizados y persistentes.

Se están desarrollando bots automatizados que vigilan constantemente las redes en busca de debilidades y, con ayuda de la IA, se infiltran para actuar como interceptores. Supervisan y manipulan el tráfico sin intervención humana, extrayendo datos sensibles para los que fueron programados. Una vez que cumplen su objetivo, abandonan la red sin dejar rastro, o bien dejan una puerta trasera para actividades futuras.

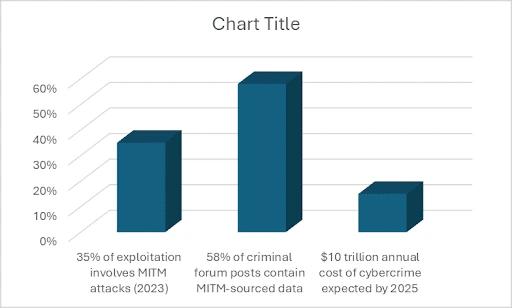

Estadísticas clave e infografías

- Los ataques MITM siguen siendo una de las principales fuentes de ciberataques, y algunos informes indican que el 35 % de las explotaciones involucran esta técnica.

- El 58 % de los datos robados filtrados en foros de la dark web proviene de ataques MITM, y luego son comercializados o usados para actividades delictivas.

- Según Cybersecurity Ventures, se estimó en 2020 que el costo anual de las medidas de ciberseguridad crecería un 15 % por año, alcanzando los 10 billones de dólares para 2025.

Reflexiones finales

Hemos analizado en detalle la definición del ataque Man in the Middle, así como las diferentes etapas que lo componen: el reconocimiento de posibles puntos de entrada débiles en las redes, la interceptación de la comunicación entre clientes y servidores a través de dispositivos o canales comprometidos, la desencriptación de los datos cifrados extraídos y, por último, la manipulación de los datos durante las sesiones interceptadas y la salida sin dejar rastros.

Los principales objetivos de los ataques Man in the Middle son industrias como las financieras, de salud, minoristas y agencias gubernamentales, y pueden causar graves problemas financieros y sanciones regulatorias.

Es importante evaluar las medidas de seguridad implementadas en una organización, como la protección de datos mediante mecanismos de cifrado, las conexiones seguras con el uso del protocolo HTTPS y VPN, la educación de los empleados para reconocer diferentes ataques de phishing y evitar redes no seguras al acceder a recursos corporativos. También se recomienda implementar sistemas de monitoreo de red, aplicar autenticación multifactor (MFA), implementar DNSSEC y sistemas de detección y prevención de intrusiones (IDPS), así como realizar pruebas de penetración periódicas para detectar y prevenir ataques Man in the Middle.

FAQ

Compartir en

Ver ataques de ciberseguridad relacionados

Abuso de permisos de aplicaciones Entra ID – Cómo funciona y estrategias de defensa

Modificación de AdminSDHolder – Cómo funciona y estrategias de defensa

Ataque AS-REP Roasting - Cómo funciona y estrategias de defensa

Ataque Hafnium - Cómo funciona y estrategias de defensa

Ataques DCSync explicados: Amenaza a la seguridad de Active Directory

Ataque Golden SAML

Entendiendo los ataques de Golden Ticket

Ataque de Cuentas de Servicio Administradas por Grupo

Ataque DCShadow – Cómo funciona, ejemplos del mundo real y estrategias de defensa

ChatGPT Prompt Injection: Comprensión de riesgos, ejemplos y prevención

Ataque de extracción de contraseñas de NTDS.dit

Ataque de Pass the Hash

Explicación del ataque Pass-the-Ticket: Riesgos, ejemplos y estrategias de defensa

Ataque de Password Spraying

Ataque de extracción de contraseñas en texto plano

Explicación de la vulnerabilidad Zerologon: Riesgos, Explotaciones y Mitigación

Ataques de ransomware a Active Directory

Desbloqueando Active Directory con el ataque Skeleton Key

Movimiento lateral: Qué es, cómo funciona y prevenciones

Ataque de Kerberoasting – Cómo funciona y estrategias de defensa

¿Por qué es PowerShell tan popular entre los atacantes?

4 ataques a cuentas de servicio y cómo protegerse contra ellos

Cómo prevenir que los ataques de malware afecten a su negocio

¿Qué es Credential Stuffing?

Comprometiendo SQL Server con PowerUpSQL

¿Qué son los ataques de Mousejacking y cómo defenderse de ellos?

Robo de credenciales con un Proveedor de Soporte de Seguridad (SSP)

Ataques de Rainbow Table: Cómo funcionan y cómo defenderse de ellos

Una mirada exhaustiva a los ataques de contraseñas y cómo detenerlos

Reconocimiento LDAP