Explicación de la vulnerabilidad Zerologon: Riesgos, Explotaciones y Mitigación

Zerologon es una vulnerabilidad de Windows Server (CVE-2020-1472) que permite a los atacantes explotar una falla en el protocolo Netlogon para eludir la autenticación en un controlador de dominio. Esto les otorga control administrativo completo de un dominio de Active Directory en minutos.

Atributo | Detalles |

|---|---|

|

Tipo de ataque |

Zerologon (CVE-2020-1472) – Escalación de privilegios a través de MS-NRPC |

|

Nivel de impacto |

Crítico |

|

Target |

Empresas / Gobierno / Todas las organizaciones que utilizan Active Directory |

|

Vector de Ataque Primario |

Red (sesión TCP al Controlador de Dominio) |

|

Motivación |

Ganancia financiera, Espionaje, Disrupción, Extorsión |

|

Métodos Comunes de Prevención |

Parcheo oportuno, MFA, aplicación de canal seguro Netlogon, EDR, SIEM, monitoreo de cambios anómalos en cuentas |

Factor de riesgo | Nivel |

|---|---|

|

Daño potencial |

Extremadamente alto |

|

Facilidad de ejecución |

Alto |

|

Probabilidad |

Alto |

¿Qué es Zerologon?

Zerologon es una vulnerabilidad crítica de Windows Server (CVE-2020-1472). Se origina por un defecto en el Protocolo Remoto Netlogon de Microsoft (MS-NRPC), donde la encriptación AES-CFB8 utiliza un vector de inicialización fijo de puros ceros. Un atacante solo necesita acceso básico a la red para el servicio Netlogon de un controlador de dominio (por ejemplo, a través de una conexión VPN o una máquina interna comprometida) para enviar mensajes Netlogon manipulados que fuerzan repetidamente la autenticación hasta tener éxito. Una vez exitoso, pueden:

- Suplantar un controlador de dominio.

- Restablezca la contraseña de la cuenta de máquina del DC, incluso sin necesidad de credenciales.

- Desde allí, pueden escalar directamente a Domain Admin y tomar control de todo el dominio de Active Directory.

Este ataque puede comprometer un dominio completo de Windows en minutos, razón por la cual Microsoft le asignó el CVE-2020-1472 con una puntuación CVSS de 10.0 (Crítico). El error ha sido explotado activamente por grupos de amenazas avanzadas y operadores de ransomware, como Ryuk, Black Basta y Cuba. Parchar esta vulnerabilidad no es solo una recomendación; es absolutamente crítico.

¿Cómo funciona Zerologon?

Analicemos cada paso en el ataque Zerologon, comprendiendo cómo un atacante pasa de obtener acceso básico a la red a comprometer un controlador de dominio.

1. Establecer una sesión TCP con el DC objetivo

El atacante necesita acceso a la red para el servicio Netlogon de un controlador de dominio (TCP/445). A menudo lo obtienen mediante phishing, credenciales VPN robadas o movimiento lateral desde un host interno comprometido.

2. Iniciar un canal Netlogon no seguro

El atacante explota una debilidad criptográfica en el Protocolo Remoto Netlogon de Microsoft (MS-NRPC). Debido al fallo de cifrado AES-CFB8 del protocolo que utiliza un vector de inicialización (IV) fijo todo en cero, el atacante envía repetidamente mensajes Netlogon manipulados hasta que uno tiene éxito con una clave de sesión anulada, provocando que el protocolo acepte la sesión sin la autenticación adecuada. En otras palabras, el protocolo no logra validar la sesión de manera segura.

Cada solicitud elaborada tiene aproximadamente una probabilidad de 1 en 256 de éxito, por lo que un script puede lograr la autenticación en cuestión de segundos.

3. Desactivar la firma y sellado

Después del saludo inicial, el atacante desactiva la firma y el cifrado de mensajes. Esto asegura que el tráfico de Netlogon subsiguiente, incluyendo los cambios de contraseña, se transmita en texto claro.

4. Enviar NetrServerPasswordSet2

Después de crear una sesión de Netlogon no autenticada pero (incorrectamente) confiable, el atacante llama a la función RPC NetrServerPasswordSet2 para restablecer la contraseña de la cuenta de máquina del controlador de dominio a una cadena vacía. De esta manera, el atacante toma posesión del DC.

5. Aproveche los privilegios elevados

Armado con privilegios de controlador de dominio, el atacante puede usar herramientas como Mimikatz para realizar un DCSync.

DCSync abusa del proceso normal de replicación que utilizan los DC para mantener sincronizadas sus bases de datos. Al hacerse pasar por otro DC, el atacante solicita la base de datos de Active Directory de hashes de contraseñas, incluyendo las de cuentas de servicio y Administradores de Dominio. Con estos hashes, el atacante puede crear o suplantar cualquier cuenta, mantener acceso persistente y controlar completamente todo el dominio.

6. Opcionalmente restaurar contraseña

Algunos atacantes restablecen la contraseña de la cuenta de máquina del DC a su valor original para evitar la detección de Zerologon mientras mantienen acceso a las credenciales robadas.

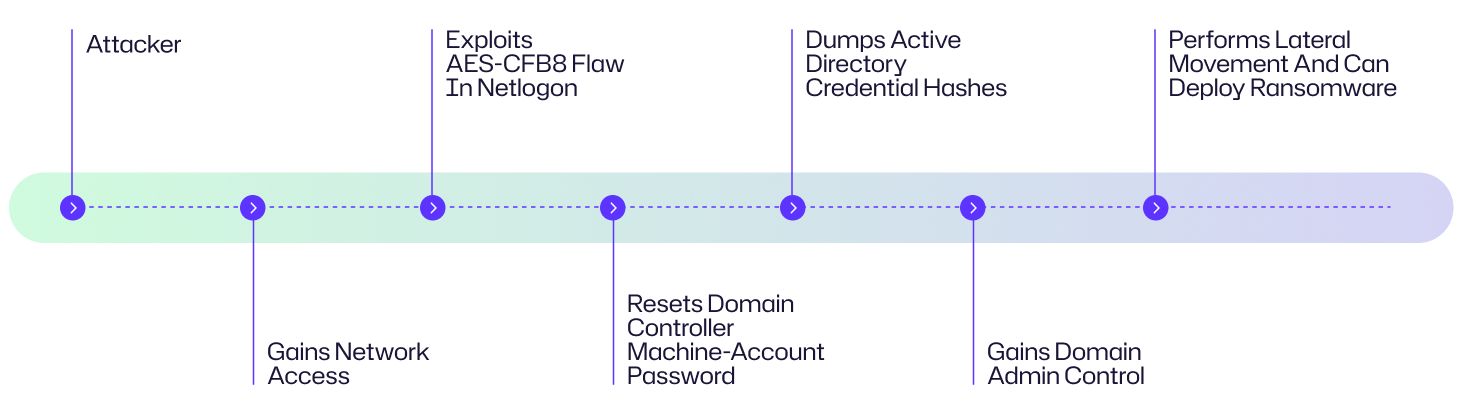

Diagrama de flujo de ataque

El siguiente escenario de ejemplo puede ayudarte a entender cómo se vería un ataque Zerologon en una situación del mundo real.

En un proveedor de servicios de salud de tamaño mediano, un empleado de finanzas hace clic en un correo electrónico de phishing convincente, otorgando a un atacante acceso remoto a su estación de trabajo. Desde ese punto de apoyo, el atacante escanea la red interna y descubre un controlador de dominio sin parchear. Utilizando la vulnerabilidad Zerologon (CVE-2020-1472), el atacante establece una sesión de Netlogon confiable y restablece la contraseña de la cuenta de máquina del DC a un valor en blanco. Con privilegios de Administrador de Dominio en mano, ejecutan un ataque DCSync para volcar todos los hashes de credenciales de Active Directory, se mueven lateralmente a los servidores de registros de pacientes y despliegan ransomware, bloqueando las operaciones de TI de la organización en cuestión de horas.

El diagrama ilustra una cadena de ataque Zerologon típica, desde el punto de apoyo inicial en la red hasta el compromiso total del dominio.

Ejemplos de ataques Zerologon

Desde su divulgación en 2020, Zerologon ha sido explotado en múltiples violaciones reales. Los atacantes han utilizado esta técnica para llevar a cabo operaciones de ransomware y APT contra redes gubernamentales, de atención médica y empresariales en todo el mundo. Aquí hay algunos casos reales.

Caso | Impacto |

|---|---|

|

Ryuk ransomware (2020) |

A finales de 2020, actores de amenazas vinculados al ransomware Ryuk aprovecharon la vulnerabilidad Zerologon (CVE-2020-1472) para cifrar dominios completos de Windows en menos de cinco horas. Las víctimas incluyeron hospitales de EE. UU. y gobiernos municipales. Después de obtener acceso inicial, los atacantes explotaron Zerologon para restablecer las contraseñas de las cuentas de máquina de los controladores de dominio, lograron privilegios de Domain Admin en minutos y desplegaron Ryuk a través de redes enteras. Esto llevó a una amplia encriptación de datos, interrupción operacional y demandas de rescate de varios millones de dólares. |

|

Ransomware de Cuba (2023) |

En 2023, el grupo de ransomware Cuba utilizó la vulnerabilidad Zerologon (CVE-2020-1472) para desplegar ransomware y exfiltrar datos. Las víctimas incluyeron infraestructura crítica, servicios financieros y proveedores de TI. Después de obtener acceso inicial, explotaron Zerologon para restablecer las contraseñas de las cuentas de máquina de los controladores de dominio, obtuvieron derechos de Administrador de Dominio y luego desplegaron el ransomware Cuba a través de las redes. Esto llevó a sistemas encriptados, robo de datos y demandas de rescate por doble extorsión, amenazando con publicar si no se paga el rescate. |

|

Black Basta |

El grupo de ransomware Black Basta combina Zerologon con otras técnicas de escalada de privilegios para una toma de control rápida. Después de obtener acceso inicial mediante phishing, ingeniería social o vulnerabilidades de software sin parchear, los atacantes elevan permisos utilizando exploits como Zerologon y herramientas como Mimikatz. Con el control a nivel de dominio logrado, los afiliados de Black Basta exfiltran datos sensibles (a menudo utilizando rclone), desactivan defensas, eliminan copias de seguridad y cifran sistemas para una extorsión doble. Las víctimas incluyen el sector de la salud, la manufactura y los servicios públicos. A partir de 2024, el grupo ha afectado a más de 500-700 organizaciones a nivel mundial desde su aparición a principios de 2022. |

|

Violación de la red municipal de Austin, Texas (2020) |

A mediados de octubre de 2020, la ciudad de Austin se dio cuenta de que hackers patrocinados por el estado ruso (presuntamente el grupo “Berserk Bear”) habían comprometido por completo la infraestructura inalámbrica de la ciudad, y que los atacantes habían mantenido acceso a los sistemas internos durante meses antes de ser detectados. Según informes del Microsoft Threat Intelligence Center, los atacantes utilizaron exploits que incluyen Zerologon (CVE-2020-1472) para vulnerar la red. Los funcionarios de la ciudad informaron que los sistemas críticos no se vieron afectados y no se perdió ningún dato personal. En respuesta, agencias federales y estatales, incluyendo CISA y el FBI, emitieron alertas e instaron a otros municipios a revisar su seguridad y buscar señales de compromiso. |

Consecuencias de los ataques Zerologon

Un ataque Zerologon puede causar estragos en una organización. Una vez que los atacantes obtienen acceso de Domain Admin, el daño puede agotar los recursos financieros y manchar la reputación de la empresa.

Área de impacto | Descripción |

|---|---|

|

Financiero |

Los costos directos incluyen pagos de rescate, investigaciones forenses, servicios de TI de emergencia, gastos de respuesta y recuperación, y tarifas regulatorias. Los costos indirectos pueden incluir ingresos perdidos por tiempo de inactividad, primas de ciberseguro más altas e inversiones a largo plazo en nueva infraestructura de seguridad. Las empresas públicas también pueden enfrentar una caída en el valor de sus acciones y un aumento en el costo del capital. |

|

Operacional |

Un DC comprometido puede derribar los servicios de autenticación en toda la organización, como los inicios de sesión para correo electrónico, compartición de archivos, ERP y aplicaciones en la nube. Puede causar interrupciones en todo el dominio, detener las operaciones comerciales y prolongar el tiempo de inactividad de los sistemas críticos. Cuando los empleados no pueden acceder a sistemas críticos, las líneas de producción pueden detenerse y los servicios al cliente (como el comercio electrónico o los portales para pacientes) pueden quedar fuera de línea por días o semanas. |

|

Reputacional |

Los clientes, socios e inversores pierden confianza cuando la seguridad principal de una empresa falla. La cobertura negativa de la prensa, la reacción adversa en las redes sociales y las degradaciones de los analistas pueden continuar incluso después de que los sistemas se hayan restaurado, dificultando la captación de nuevos negocios o la retención de clientes existentes. |

|

Legal/Regulatorio |

Las brechas que exponen datos personales o regulados (registros de salud, datos financieros, registros gubernamentales) pueden desencadenar notificaciones de brecha obligatorias y multas bajo GDPR, HIPAA o CCPA. Las organizaciones también pueden enfrentar demandas, acciones de accionistas y escrutinio por parte de organismos reguladores. |

Objetivos comunes de los ataques Zerologon: ¿Quién está en riesgo?

Zerologon puede amenazar a cualquier organización que ejecute Active Directory, pero algunos entornos son más vulnerables que otros, o tienden a ser más tentadores para los atacantes.

|

Grandes Empresas |

Las grandes empresas con extensos bosques de AD y muchos controladores de dominio a menudo tienen que lidiar con procesos de parcheo y gestión de cambios elaborados. Esto facilita que los atacantes encuentren un DC sin parchear y se muevan lateralmente a través de la red. |

|

Agencias Gubernamentales |

Las instituciones del sector público dependen frecuentemente de sistemas heredados y pueden tener ciclos de implementación de parches más lentos. Los atacantes cuentan con estos retrasos para explotar fallos conocidos antes de que se apliquen las actualizaciones. |

|

Proveedores de Infraestructura Crítica |

Sectores como la energía, la salud y el transporte son objetivos de alto valor porque incluso una breve interrupción puede tener consecuencias socioeconómicas y de seguridad pública importantes. Cuanto mayor sea la interrupción, mayor será la probabilidad de un pago de rescate. |

|

Instituciones Educativas |

Las universidades y los distritos escolares gestionan bases de usuarios enormes y diversas, entornos de dispositivos mixtos con endpoints no gestionados y recursos limitados de ciberseguridad. Esto crea una amplia superficie de ataque que es difícil de monitorear continuamente. |

|

Gobiernos Municipales y Locales |

Estas entidades operan con seguridad informática limitada y tecnología obsoleta. Incidentes como el ataque a la red municipal de Austin, Texas, muestran lo rápido que los atacantes pueden explotar estas brechas para interrumpir servicios esenciales. |

|

Entornos de plataformas mixtas |

Las organizaciones que conectan dispositivos Linux, macOS o IoT a Active Directory pueden dejar brechas de seguridad. Si los sistemas no Windows no están completamente actualizados o monitoreados, los atacantes pueden eludir los controles de seguridad. |

Evaluación de riesgos

Zerologon es un peligro grave que obtiene la calificación de riesgo más alta en todos los aspectos. La vulnerabilidad permite a los atacantes tomar control de todo el entorno de AD de una organización con relativa facilidad una vez que obtienen acceso a la red.

Microsoft y los principales marcos de seguridad califican a Zerologon (CVE-2020-1472) en lo más alto de sus escalas de gravedad. Esto significa que consideran a Zerologon una vulnerabilidad urgente y de alto impacto que requiere atención inmediata.

- Microsoft Security Advisory – Lo clasificó como Crítico, que es la calificación de severidad más alta de Microsoft.

- Puntuación CVSS v3.1 – Se le asignó un 10.0 (Crítico), la puntuación máxima posible, reflejando la facilidad de explotación y el potencial para la toma de control total del dominio.

- CISA / Gobierno de EE. UU. – Agregó CVE-2020-1472 al Catálogo de Vulnerabilidades Explotadas Conocidas (KEV) y emitió múltiples directivas de emergencia instando a aplicar parches de inmediato.

Consideremos también algunos factores de riesgo adicionales:

Factor de riesgo | Nivel |

|---|---|

|

Daño potencial |

Extremadamente alto Un exploit exitoso otorga control total del controlador de dominio, permitiendo el compromiso total del dominio, el robo de datos a gran escala y la implementación rápida de ransomware. |

|

Facilidad de ejecución |

Alta Después de obtener acceso a la red al DC, los atacantes requieren habilidades técnicas mínimas, ya que pueden explotar Zerologon con scripts de prueba de concepto (PoC) disponibles públicamente. |

|

Probabilidad |

Alto La vulnerabilidad ha sido explotada activamente por grupos de ransomware y actores APT en todo el mundo. |

Cómo prevenir un ataque Zerologon

Para prevenir un ataque Zerologon, las organizaciones deberían necesitar una combinación de parcheo oportuno, controles de autenticación más fuertes y monitoreo activo.

Parchee inmediatamente

Instale las actualizaciones de seguridad de agosto de 2020 y febrero de 2021 de Microsoft en cada controlador de dominio sin demora. Estos parches cierran la falla criptográfica de Netlogon y refuerzan las protecciones de canal seguro que detienen el exploit Zerologon.

Hacer cumplir RPC seguro

Refuerce las conexiones RPC (Remote Procedure Call) seguras habilitando la clave de registro FullSecureChannelProtection y la configuración de Política de Grupo correspondiente. Esto obliga a todo el tráfico de Netlogon a utilizar canales cifrados y firmados. Esta medida impide que los atacantes degraden la seguridad de las conexiones de Netlogon, dificultando que manipulen o suplanten las comunicaciones legítimas de los controladores de dominio.

Restringir dispositivos no Windows

Segmente o controle estrictamente los dispositivos Linux, macOS e IoT que se autentican en Active Directory, especialmente aquellos que intentan conectarse con privilegios elevados o utilizan métodos de autenticación más débiles. Los endpoints no Windows sin parchear o mal configurados pueden socavar los controles de seguridad.

Implemente MFA

Aplique MFA, particularmente para todas las cuentas privilegiadas y de servicio. Aunque Zerologon en sí mismo elude la autenticación, MFA actúa como una defensa vital después de un compromiso inicial o para otros tipos de ataques donde las credenciales podrían ser robadas. La verificación extra reduce considerablemente la posibilidad de que las credenciales robadas por sí solas puedan habilitar el movimiento lateral o la escalada de privilegios.

Monitorear Actividad Sospechosa

Haga seguimiento al Event ID 4742 (cambios en la cuenta de computadora) y a los eventos de conexión Netlogon 5827–5831, los cuales pueden revelar autenticaciones fallidas repetidas o reinicios de contraseña inesperados — todos estos son signos de advertencia temprana de un intento de explotación. Al monitorear activamente estos y otros eventos de seguridad relevantes, las organizaciones pueden identificar rápidamente actividades sospechosas, detectar intentos de explotación e iniciar una respuesta a incidentes para limitar el daño.

Soluciones Netwrix - Cómo Netwrix puede ayudar

Para prevenir los ataques Zerologon, los productos de Netwrix, como Netwrix Auditor, pueden ser fundamentales. Auditor permite a las organizaciones supervisar continuamente los cambios en configuraciones y ajustes críticos dentro de Active Directory, detectar comportamientos anómalos y alertar a los administradores sobre cambios no autorizados o actividades sospechosas. Al rastrear las desviaciones respecto a las configuraciones base y ofrecer visibilidad en tiempo real, Netwrix Auditor ayuda a las organizaciones a identificar y contener rápidamente intentos de escalamiento de privilegios, como los habilitados por Zerologon.

- Monitoreo en tiempo real: Netwrix Auditor audita continuamente los cambios en Active Directory, incluyendo las configuraciones de los controladores de dominio, la membresía de grupos de seguridad y las configuraciones de Política de Grupo. Puede enviar alertas en tiempo real a los administradores en caso de un cambio no autorizado o cuando se alteren configuraciones críticas. De esta manera, los administradores pueden investigar rápidamente cualquier cambio que pueda indicar un ataque.

- Detección de Anomalías: La motor de Comportamiento de Usuario y Detección de Anomalías (UBAD) de Auditor utiliza aprendizaje automático para marcar comportamientos inusuales de cuentas, como escaladas de privilegios repentinas, intentos fallidos de inicio de sesión repetidos o restablecimientos de contraseña inesperados, que podrían indicar un exploit al estilo Zerologon.

- Informes de Cumplimiento: Auditor ofrece informes de cumplimiento listos para usar para marcos como HIPAA, PCI DSS y GDPR. Estos informes detallados ayudan a verificar que las políticas de seguridad (como la actualización oportuna, la gestión de cuentas privilegiadas y los cambios en el control de acceso) se sigan estrictamente para detectar y prevenir el acceso no autorizado.

Estrategias de detección, mitigación y respuesta

Para proteger su organización de un ataque Zerologon, necesita un enfoque multicapa: detección temprana de intentos de autenticación sospechosos, parcheo rápido y fortificación de controladores de dominio, y un plan de respuesta ante incidentes si se produce una vulneración.

Detección

Para la detección de ataques Zerologon, debe buscar señales específicas de explotación en lugar de solo anomalías genéricas.

- Registros de depuración de Netlogon: Monitoree los fallos rápidos de NetrServerAuthenticate seguidos inmediatamente por un éxito desde la misma IP.

- Análisis de Captura de Paquetes: Inspeccione las trazas de red para intentos de autenticación Netlogon que usan credenciales de cliente todo-ceros (00:00:00:00:00:00:00:00) que devuelven STATUS_SUCCESS.

- Análisis de Hash: Busque el conocido hash NTLM 31d6cfe0d16ae931b73c59d7e0c089c0 en el historial de cuentas del controlador de dominio, lo que indica una contraseña vacía en la cuenta del controlador de dominio.

- Monitoreo de Registro de Eventos: El ID de evento de seguridad de Windows 4742 es la entrada de registro que registra “Se cambió una cuenta de computadora” en Active Directory. Cuando vea este evento con Tipo de inicio de sesión: Anónimo (o “Inicio de sesión anónimo” como el llamante), significa que alguien sin credenciales válidas cambió con éxito un objeto de cuenta de computadora, lo que indica que posiblemente ha ocurrido una explotación de Zerologon.

Mitigación

Las organizaciones pueden mitigar el riesgo de Zerologon siguiendo ciertas prácticas, tales como:

- Actualice con prontitud: Aplique las actualizaciones de agosto de 2020 y febrero de 2021 de Microsoft para CVE-2020-1472 a cada controlador de dominio.

- Hacer cumplir RPC Seguro: Active la política/configuración del registro FullSecureChannelProtection y elimine cualquier excepción de política. Esto obliga a todo el tráfico Netlogon entre miembros del dominio y controladores de dominio a usar RPC seguro con autenticación criptográfica fuerte, bloqueando el truco de credenciales todo-ceros utilizado en el exploit Zerologon.

- Reducir la Superficie de Ataque: Deshabilite o elimine cuentas de máquinas no Windows inactivas en Active Directory, aplique membresías de grupo de mínimo privilegio y desactive protocolos antiguos como SMBv1 y NTLMv1.

- Fortalecer los controles de Identity Management: Requerir autenticación multifactor (MFA) para todas las cuentas privilegiadas para limitar el impacto en caso de robo de credenciales.

- Monitoreo Avanzado: Implemente soluciones EDR y SIEM para detectar patrones de autenticación anómalos en tiempo real.

Respuesta

Si sospecha o confirma una brecha de Zerologon, actúe rápidamente y con método:

- Aislar el DC afectado: Desconecte el controlador de dominio comprometido de la red para detener la actividad del atacante. Esto incluye desconectar los cables de red físicos, bloquear todo el tráfico de red hacia y desde el DC y deshabilitar las interfaces de red.

- Restablecer credenciales: Cambie la contraseña de la cuenta de máquina del DC por un valor largo y aleatorio.

- Reconstruir la confianza: Restablezca las relaciones de confianza para todas las máquinas y cuentas de servicio afectadas. Puede utilizar la herramienta de línea de comandos Netdom para restablecer el canal seguro para cada cliente y servidor, o utilizar scripts de PowerShell para automatizar el proceso.

- Rotar Secretos Privilegiados: Restablezca todas las credenciales administrativas, incluida la cuenta KRBTGT, para invalidar los hashes robados y los tickets de Kerberos. La cuenta KRBTGT es la "llave maestra" para Kerberos en un dominio. Un atacante con su hash puede crear "golden tickets" para suplantar a cualquier usuario. Como mejor práctica, restablezca la contraseña de esta cuenta dos veces (con un ciclo completo de expiración de ticket de Kerberos entre ellos).

Realizar una Forense Completa: Lleve a cabo una investigación exhaustiva para descubrir mecanismos de persistencia, movimiento lateral y cualquier otro activo comprometido adicional. Busque cosas como eventos de inicio de sesión inusuales, nuevas cuentas administrativas, membresías de grupo modificadas y procesos sospechosos durante la investigación forense.

Impacto específico del sector

Mientras que la vulnerabilidad Zerologon amenaza a cualquier organización que ejecute Active Directory, puede tener diferentes consecuencias dependiendo del sector. Aquí hay ejemplos de cómo puede afectar a industrias críticas.

Industria | Impacto |

|---|---|

|

Sanidad |

El sector sanitario es un objetivo atractivo para los atacantes. Con un ataque ZeroLogon, los actores maliciosos pueden robar datos sensibles de los pacientes, incluyendo los registros de salud electrónicos (EHRs). Esto no solo compromete la privacidad del paciente, sino que también puede llevar a violaciones de HIPAA, las cuales conllevan severas penalizaciones. Una brecha casi definitivamente causa tiempo de inactividad que retrasa la atención al paciente o interrumpe los dispositivos médicos dependientes de la autenticación de Active Directory. Y si el atacante cifra sistemas críticos, puede interrumpir drásticamente las operaciones hospitalarias, la funcionalidad de los dispositivos médicos y el acceso a la información del paciente, lo que puede afectar negativamente la atención al paciente. |

|

Finanzas |

En el sector financiero, las consecuencias de un ataque ZeroLogon pueden ser devastadoras. Al comprometer un controlador de dominio, los atacantes pueden obtener acceso a credenciales para múltiples sistemas, desde bases de datos financieras hasta plataformas de comercio. Esto puede llevar a transacciones fraudulentas, exfiltración de datos, acceso no autorizado a datos financieros de clientes y la manipulación de registros financieros. Las instituciones financieras también pueden enfrentar costosas penalizaciones regulatorias bajo PCI DSS y SOX seguido por una pérdida de confianza por parte de los clientes. |

|

Retail |

En la industria minorista, los atacantes pueden comprometer los sistemas de Punto de Venta (POS), robando datos de tarjetas de crédito y otra información del cliente. Además, pueden desplegar ransomware en las redes de la cadena de suministro, deteniendo la logística y la gestión de inventarios. Esto podría llevar a un cierre total de las operaciones comerciales, pérdidas financieras significativas, responsabilidades legales y daño a la reputación de la marca. |

Evolución de los ataques y tendencias futuras

Los ciberdelincuentes se están volviendo más astutos con Zerologon. Están automatizando ataques, utilizando herramientas de IA para detectar rápidamente controladores de dominio sin parchear y centrándose en sistemas antiguos que no pueden actualizarse. Esto significa que la brecha entre el descubrimiento y el compromiso se está reduciendo, por lo que es crítico aplicar parches rápidamente, realizar un monitoreo constante y mantener controles estrictos de la red.

Aumento de la automatización

Los atacantes ahora están incorporando exploits de Zerologon directamente en kits de herramientas de ransomware automatizados y playbooks, lo que les permite tomar el control de un dominio en minutos. Esta automatización significa que pueden escanear, irrumpir y moverse a través de la red mucho más rápido y con menos habilidad técnica que antes. En muchos casos atacan antes de que los equipos de seguridad siquiera lo noten.

Consejo para los defensores: Concéntrate en la detección rápida (registros de Netlogon, capturas de paquetes) y automatiza la gestión de parches, de modo que la remediación pueda mantener el ritmo con los ataques automatizados.

Integración con Reconocimiento Impulsado por IA

Los atacantes están comenzando a combinar el escaneo automatizado con la IA para encontrar controladores de dominio vulnerables más rápidamente. Sus herramientas pueden detectar pistas en la red, predecir qué servidores no tienen parches o usan protocolos antiguos y seleccionar los controladores de dominio de mayor valor. La IA incluso les ayuda a elegir el momento adecuado y la ruta de ataque, basándose en el comportamiento observado de la red, haciendo que los ataques sean más precisos y difíciles de predecir.

Consejo para los defensores: Mejore la higiene de la red y la supervisión. Alimente EDR y SIEM con un contexto más rico para que sus propios análisis puedan detectar y bloquear estas amenazas.

Continuación del ataque a sistemas heredados

Los sistemas heredados y aislados que ya no reciben actualizaciones de los proveedores siguen siendo un objetivo favorito. Los atacantes buscan entornos donde existan excepciones o listas de permitidos para la compatibilidad con versiones anteriores (por ejemplo, sistemas que dependen de comportamientos antiguos de Netlogon o compilaciones de SO no soportadas). Una vez que los atacantes vulneran esas máquinas, pueden utilizarlas como puntos de apoyo a largo plazo para ataques repetidos.

Consejo para los defensores: Si no pueden parchear estos sistemas, aíslenlos del resto de la red, apliquen controles compensatorios (segmentación de red, reglas estrictas de firewall y servidores de salto), eliminen protocolos innecesarios y márquenlos como de alto riesgo para un monitoreo estricto.

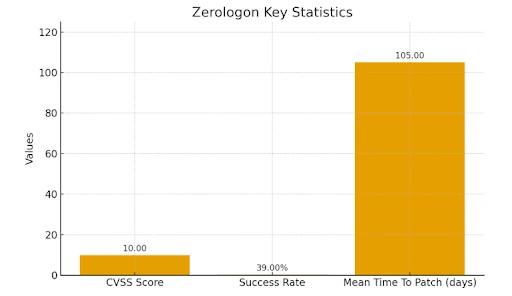

Estadísticas Clave & Infografías

La vulnerabilidad Zerologon (CVE-2020-1472) rápidamente se convirtió en una de las amenazas de Windows más comentadas porque es fácil de explotar y puede causar daños masivos. Estos números demuestran lo crucial que es aplicar parches rápidamente y mantenerse a la vanguardia con defensas proactivas fuertes.

- Puntuación CVSSLa vulnerabilidad recibió la máxima puntuación base de CVSS de 10.0, reflejando su facilidad de explotación, la capacidad de obtener privilegios de Administrador de Dominio sin credenciales y el potencial de compromiso total del dominio.

- Tasa de Éxito de ExplotaciónLos investigadores descubrieron que un único intento de Zerologon tiene aproximadamente un 0.39% de posibilidades de éxito, lo que significa que un atacante normalmente necesita solo alrededor de 256 intentos para restablecer la contraseña de máquina de un controlador de dominio. Dado que estos intentos pueden ser automatizados, el compromiso puede ocurrir en menos de un minuto.

- Retraso en la Adopción de ParchesA pesar de que Microsoft lanzó parches en agosto de 2020 y nuevamente en febrero de 2021, estudios del sector indican que el tiempo medio para aplicar parches (MTTP) a vulnerabilidades críticas de Windows es de 60 a 150 días después de su lanzamiento. Este retraso ofrece a los atacantes una amplia ventana para explotar sistemas sin parchear.

Aquí hay un gráfico de barras que resalta estas estadísticas.

Reflexiones finales

La vulnerabilidad Zerologon fue descubierta por primera vez en 2020 por el investigador de seguridad Tom Tervoort de Secura. Microsoft lanzó un parche crítico el 11 de agosto de 2020 como parte de sus actualizaciones mensuales de Patch Tuesday. Una vez que la solución estuvo disponible, Secura publicó un informe técnico detallado con zerologon explicado en septiembre de 2020, lo que atrajo más atención sobre la falla y alentó a otros a construir exploits de prueba de concepto públicos.

Zerologon es un recordatorio de que un solo fallo pasado por alto puede poner en peligro todo un dominio de Windows. La facilidad de su ejecución, el impacto crítico y la lenta adopción de parches han contribuido a su popularidad, al tiempo que subrayan la necesidad de parchear a tiempo, monitorear continuamente, tener controles de identidad fuertes y planes de respuesta ante incidentes probados.

Preguntas frecuentes

Compartir en

Ver ataques de ciberseguridad relacionados

Abuso de permisos de aplicaciones Entra ID – Cómo funciona y estrategias de defensa

Modificación de AdminSDHolder – Cómo funciona y estrategias de defensa

Ataque AS-REP Roasting - Cómo funciona y estrategias de defensa

Ataque Hafnium - Cómo funciona y estrategias de defensa

Ataques DCSync explicados: Amenaza a la seguridad de Active Directory

Ataque Golden SAML

Entendiendo los ataques de Golden Ticket

Ataque de Cuentas de Servicio Administradas por Grupo

Ataque DCShadow – Cómo funciona, ejemplos del mundo real y estrategias de defensa

ChatGPT Prompt Injection: Comprensión de riesgos, ejemplos y prevención

Ataque de extracción de contraseñas de NTDS.dit

Ataque de Pass the Hash

Explicación del ataque Pass-the-Ticket: Riesgos, ejemplos y estrategias de defensa

Ataque de Password Spraying

Ataque de extracción de contraseñas en texto plano

Ataque de Kerberoasting – Cómo funciona y estrategias de defensa

Ataques de ransomware a Active Directory

Desbloqueando Active Directory con el ataque Skeleton Key

Movimiento lateral: Qué es, cómo funciona y prevenciones

Ataques de Hombre en el Medio (MITM): Qué son y cómo prevenirlos

¿Por qué es PowerShell tan popular entre los atacantes?

4 ataques a cuentas de servicio y cómo protegerse contra ellos

Cómo prevenir que los ataques de malware afecten a su negocio

¿Qué es Credential Stuffing?

Comprometiendo SQL Server con PowerUpSQL

¿Qué son los ataques de Mousejacking y cómo defenderse de ellos?

Robo de credenciales con un Proveedor de Soporte de Seguridad (SSP)

Ataques de Rainbow Table: Cómo funcionan y cómo defenderse de ellos

Una mirada exhaustiva a los ataques de contraseñas y cómo detenerlos

Reconocimiento LDAP

Eludir MFA con el ataque Pass-the-Cookie

Ataque de Silver Ticket